Este texto conceitua segurança da informação, redes sem fio envolvendo a definição, classificação e os padrões mais utilizados, a saber, 802.11 (Wi-Fi), 802.15 (Bluetooth) e 802.16 (WiMAX). O tema desta monografia é Análise de Segurança de Redes, especialmente redes sem fio públicas. Neste capítulo, serão apresentados conceitos e teorias relacionados à segurança da informação, redes sem fio e segurança em redes sem fio.

S EGURANÇA DA I NFORMAÇÃO

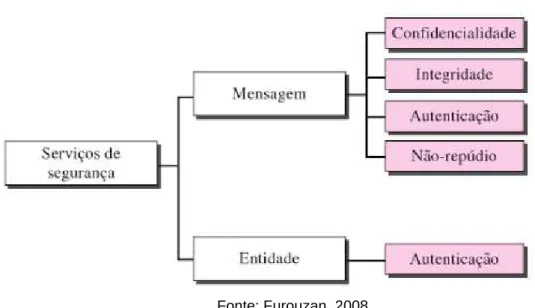

Confidencialidade de dados Exposição de dados Integridade de dados Adulteração de dados Disponibilidade do sistema Negação de serviço. Entre eles estão a autenticidade, garantia de que as entidades identificadas durante uma comunicação são realmente quem dizem ser; irreversibilidade ou irrefutabilidade, garantindo que a informação tenha a identificação do editor; legalidade, garantir que as informações sejam legais perante as leis; privacidade, garantia de privacidade da informação ou usuário; e a auditoria, assegurando que os meios utilizados incluem elementos de prova com informação sobre quem utilizo para efeitos de identificação.

R EDE SEM F IO

Padrões de rede sem fio

Segundo Rufino (2015), Souza, Silva e Guimarães (2009), em 1997 o IEEE criou o padrão 802.11, que define as especificações de como deve ocorrer a comunicação entre os dispositivos utilizados. Segundo Rufino (2015), com o avanço tecnológico, houve a necessidade de novas tecnologias, assim surgiram novas extensões do padrão 802.11, incorporando novas características técnicas e operacionais. O padrão 802.11a foi definido para solucionar os problemas presentes nos padrões 802.11 e 802.11b, ele trabalha com velocidade de transmissão de 54Mbps e frequência de 5GHz.

O padrão 802.11g foi desenvolvido com base no padrão 802.11a, onde funciona com uma velocidade de transmissão de 54 Mbps a uma frequência de 5 GHz. O padrão 802.11i foi definido para aumentar a segurança, além do protocolo WEP, os protocolos WPA e WPA2 também estão presentes neste padrão. O padrão 802.11n foi definido com o objetivo de aumentar significativamente a velocidade de transmissão das redes sem fio, de 100 para 500 Mbps.

O padrão 802.11ac foi definido com o objetivo de melhorar o sinal de transmissão e também fornecer velocidades de transmissão de 433 Mbps a 1,3 Gbps operando na faixa de frequência de 5GHz. Assim como as redes 802.11 exigiam novas tecnologias devido aos avanços tecnológicos, as redes 802.15 também.

S EGURANÇA EM R EDE SEM F IO

Ameaças e vulnerabilidades a redes sem fio

Uma das primeiras questões é a questão da segurança física, onde os administradores de rede estão mais preocupados com a parte lógica do que com a parte física de uma rede sem fio. Em relação à rede com fio, existem diversos tipos de fatores que influenciam no acesso de um possível invasor como zelador, credenciais, etc., mas em uma rede sem fio esse fator muda simplesmente pelo fato de o sinal se propagar pelo ar, de modo que o invasor não precise necessariamente estar presente para realizar um possível ataque, conforme mostra a Figura 10. Portanto, ao implementar uma rede sem fio, você precisa considerar a potência do sinal do transmissor que está usando e você não deve ignorar que deve estar em um lugar seguro que ninguém possa acessar. Equipamentos transmissores de rede sem fio, como roteador, vêm de fábrica com configuração de fábrica com mecanismos de segurança desabilitados, devido à facilidade de instalação, incompatibilidade de dispositivos, etc.

Como as redes sem fio usam ondas de radiofrequência para espalhar o sinal pelo ar, é possível capturar seu tráfego usando equipamentos como notebooks e ferramentas de captura. Um invasor tem vários motivos para acessar uma rede sem fio, entre os mais importantes estão testes, acesso à Internet e roubo de informações. Para ter acesso a uma rede sem fio, o invasor depende da forma como o equipamento está configurado, existem dois tipos de configuração: a aberta, onde o SSID é fornecido pelo equipamento, que pode exigir senha para acessar e também para acessar a página de configuração; e o fechado, onde o SSID não é disponibilizado pelo equipamento.

Muitos administradores de rede conectam redes sem fio a redes com fio e esquecem os mecanismos de segurança porque acreditam que a segurança configurada para a rede com fio é suficiente. Se um invasor decidir atacar essa rede sem fio, ele obterá acesso a tudo que trafegar por ela, incluindo a rede com fio.

Ataques a redes sem fio

O terceiro tipo é o MAC Spoofing, acontece através do endereço físico do dispositivo mais conhecido como MAC, redes em que somente MACs autorizados podem ser acessados, através de algum software específico, o invasor consegue pegar um desses e alterar o seu. máquina obtém acesso à rede, conforme mostrado na Figura 13. O quarto tipo é o Denial of Service (DoS), que ocorre quando um invasor usa um software específico que usa radiofrequência para emitir sinais em uma rede sem fio e faz com que os usuários conectados continuem se desconectando e assim não pode ficar muito tempo no mesmo dispositivo, conforme mostra a Figura 14. O quinto tipo é o WLAN Scanner (Surveillance Attacks), ele ocorre através de softwares e dispositivos específicos para descobrir onde os dispositivos estão.

O sexto tipo é o Wardriving, no qual o invasor percorre um determinado local, descobrindo visualmente a localização de dispositivos de rede sem fio para que sejam invadidos ou tenham suas configurações restauradas ou mesmo roubadas. O último tipo é o Warchalking, acontece através do Wardriving, mas os atacantes, através de alguns recursos de graffiti, marcam esses determinados locais com símbolos específicos para que outros atacantes tenham uma ideia de que existe uma rede e que tipo está naquele local, como mostrado. na figura 15. Segundo Lucchese (2007) apud Moretti e Bellezi (2014), o primeiro símbolo refere-se a uma rede sem fio sem senha, o segundo refere-se a uma rede sem fio com senha e o último a uma rede sem fio com senha e que usa o método criptográfico WEP.

Técnicas seguras

Dependendo do tipo de chave utilizada, os métodos criptográficos podem ser divididos em criptografia de chave simétrica e criptografia de chave assimétrica. Stallings (2014) e CERT (2012) apontam que a criptografia de chave simétrica, também chamada de criptografia convencional ou criptografia de chave única, usa a mesma chave para remetente e destinatário para criptografia e descriptografia, conforme mostrado na Figura 16. Para Stallings ( 2014 ), a criptografia de chave assimétrica, também conhecida como criptografia de chave pública, utiliza duas chaves, uma pública e outra privada, uma das quais é utilizada para criptografar e a outra para descriptografar.

De acordo com Choi (2008) e Stallings (2014), os métodos criptográficos usados em redes sem fio são destinados a proteger APs e transmissões. É um algoritmo de chave pública que usa um vetor de inicialização de 24 bits e uma chave secreta compartilhada de 40 ou 104 bits. Segundo Lynksys ([s.d]), essa técnica significa que dispositivos conectados a uma rede sem fio só podem se comunicar com o AP e não com outros, ou seja, redes virtuais são criadas para cada dispositivo conectado. e não pode usar ou compartilhar o recurso dele.

Foi realizada uma pesquisa de campo nas redes sem fio de quatro localidades, sendo um ambiente acadêmico, um ambiente público, um ambiente comercial e um ambiente de saúde. O objetivo de realizar esta pesquisa de campo foi verificar o quão seguras ou inseguras são as redes sem fio que são utilizadas diariamente pelas pessoas para acessar a Internet nesses países e que, na maioria das vezes, não têm conhecimento dos riscos que correm . direcionados pela conexão a essas redes.

D ESCRIÇÃO DOS C ENÁRIOS

O segundo cenário foi um ambiente público (uma praça pública), os testes foram realizados em uma bancada, conforme mostra a Figura 20. Foi escolhido para que as pessoas questionassem se deveriam se conectar a redes sem fio que qualquer um possa acessar, e também mostrar as ameaças e os riscos que podem correr. O terceiro cenário foi um ambiente comercial (shopping center), os testes foram realizados em um estacionamento, conforme Figura 21.

Esta foi escolhida com o objetivo de mostrar os riscos e ameaças que os usuários podem enfrentar ao se conectarem à rede wireless de bares, lojas, shoppings, entre outros diversos ambientes comerciais. O quarto cenário foi um ambiente de saúde (hospital), os exames foram realizados em uma sala de espera, conforme figura 22. Ele foi escolhido para mostrar que mesmo em ambientes como posto de saúde ou hospital, os usuários podem estar em perigo e ameaças.

T ESTES

No entanto, no ambiente público, devido à técnica de isolamento de AP, só foi possível capturar pacotes do dispositivo onde o teste estava sendo realizado, conforme mostra a Figura 33. No ambiente público, com este teste, foi possível apenas para identificar as portas e os serviços executados no roteador Edge, AP e dispositivo para cada dispositivo. No ambiente comercial, observou-se que através deste teste, o AP bloqueia as requisições dizendo que o host expirou, conforme mostra a Figura 47, sendo possível identificar apenas as portas e serviços do dispositivo onde está sendo feito o teste executado, conforme Figura 48 .

No ambiente de saúde, foi possível perceber que a rede com fio estava conectada à rede sem fio, devido ao número de hosts existentes e também às portas que estavam abertas, conforme mostra a Figura 50. Em relação ao primeiro teste, realizado com Fing , foi possível observar que no ambiente acadêmico é permitido escanear a rede para identificar os nós participantes da rede. No ambiente público também foi possível escanear a rede, mas só foi possível encontrar três dispositivos, o roteador de borda, o AP e o smartphone onde foi feito o teste.

Tanto no ambiente comercial quanto no acadêmico foi possível localizar todos os dispositivos da rede e também os serviços rodando no AP, esses serviços eram HTTP na porta 80 e HTTPS na porta 443, que é utilizada para o página de configuração de conexão com certeza. No ambiente de saúde também foi possível localizar todos os acolhimentos, mas não foi possível identificar os serviços que atuam na UC. Já no terceiro teste, realizado com o Zenmap, foi possível identificar portas e serviços abertos nos dispositivos que estavam conectados à rede naquele momento.

Com o grande número de hosts no ambiente de saúde, foi possível perceber que a rede sem fio está conectada à rede com fio, conforme mencionado na seção 2.3.1., esta pode ser explorada por uma pessoa mal-intencionada.