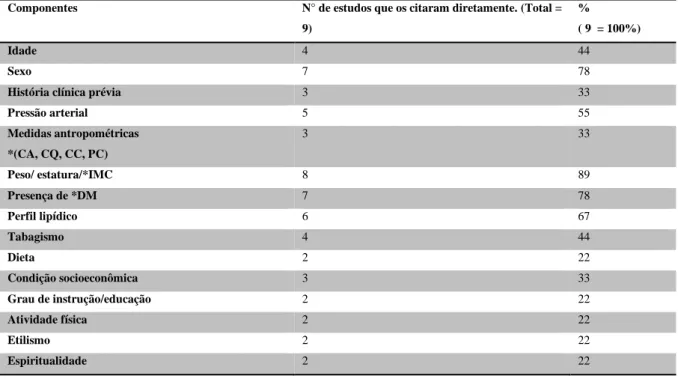

Avaliar a correlação entre proteína C reativa ultrassensível (PCR-as) e marcadores clássicos de risco cardiovascular em adultos. Prevalência de fatores de risco cardiovascular e outras comorbidades em pacientes com hipertensão arterial atendidos na atenção primária: exame minucioso.

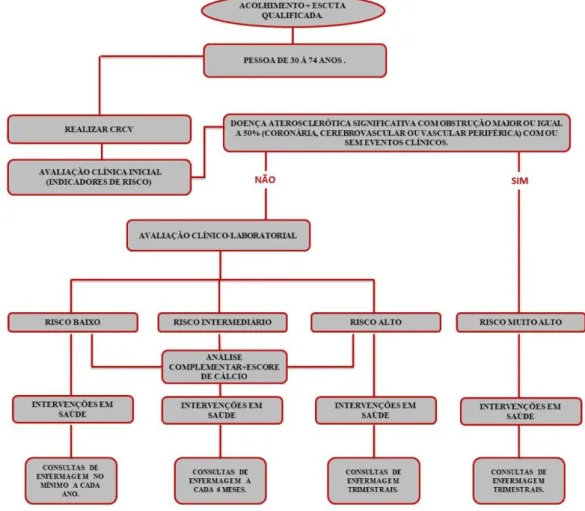

INSTRUMENTO PARA CLASSIFICAÇÃO DE RISCO

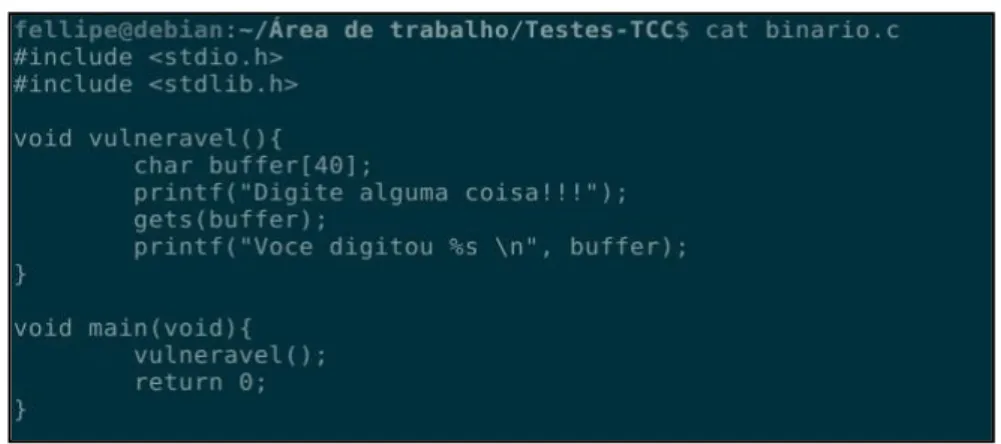

LINGUAGEM C

- ARRAYS

- FUNÇÕES

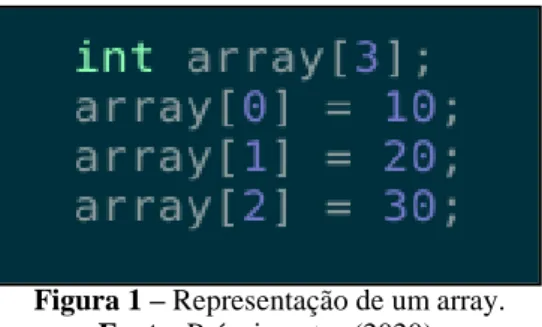

É uma das linguagens de programação mais importantes e utilizadas atualmente, criada em 1972 por Dennis Ritchie para reescrever o sistema operacional Unix, que foi escrito em linguagem Assembly. Porém, com o passar do tempo, todos os principais sistemas operacionais começaram a ser escritos na linguagem C (DEITEL; DEITEL, 2011). Um array na linguagem C é uma coleção de elementos que são organizados sequencialmente na memória e possuem tamanho N.

Na Figura 1, existe um array inteiro (valor numérico) com três elementos, portanto pode ser acessado da posição 0 a 2. Uma função, também conhecida como procedimento, é basicamente um trecho de código, um trecho de código que contém algumas ações muito específicas. tarefa e pode ser chamado quando necessário. Segundo Backes (2013, p.183) “uma função é um conjunto de comandos que recebem um nome e podem ser chamados de qualquer parte do programa quantas vezes forem necessárias durante sua execução”.

A Figura 2 representa uma função muito simples escrita na linguagem C, que recebe dois parâmetros aeb e realiza a soma desses dois parâmetros.

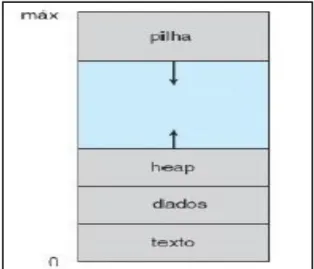

ORGANIZAÇÃO DE UM PROCESSO NA MEMÓRIA

FUNCIONAMENTO DA STACK

- STACK 32 BITS E 64 BITS

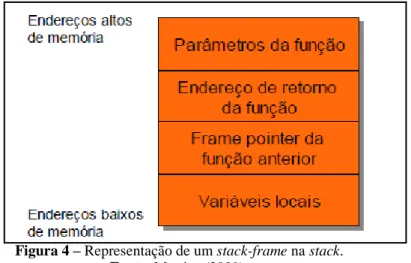

Das quatro partes em que se divide um processo no sistema operacional Linux, toda a exploração será feita na área da pilha de um processo, por isso é a área mais importante e será detalhada nas próximas sessões. DIREITA: realiza um POP no endereço de retorno da função, coloca este endereço no registrador EIP, responsável pelo retorno da função. Os EBPs apontam para o quadro de pilha anterior e o endereço de retorno que contém o valor EIP no momento da chamada da função.

Segundo Prusokowski (2005), a grande diferença na forma como a pilha funciona em 32 e 64 bits está na forma como os parâmetros da função são passados. Em 64 bits, os primeiros seis parâmetros da função são passados sequencialmente nos registradores RDI, RSI, RDX, RCX, R8 e R9. RDI, RSI, RDX e RCX têm funções diferentes, mas quando se trata de pilha, eles são usados apenas para armazenar parâmetros de função.

R8 e R9 podem ser usados de diferentes maneiras, quando se trata de pilha, eles armazenam apenas parâmetros de função.

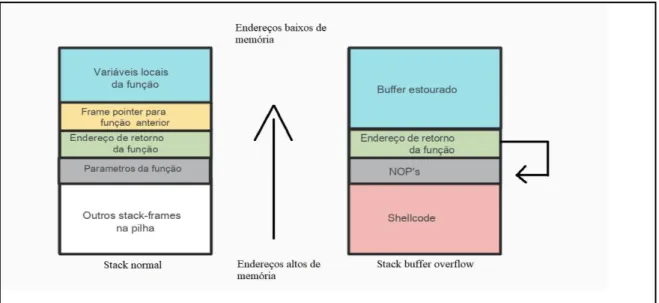

STACK BUFFER OVERFLOW

- EXPLOIT

- SOBRESCREVENDO O ENDEREÇO DE RETORNO

- NOPs

- SHELLCODE

Basicamente, o fluxo de execução padrão do programa é redirecionado com o propósito de sobrescrever o endereço de retorno de uma função vulnerável, aproveitando o funcionamento da pilha. Segundo, você precisa descobrir quantos bytes são necessários para chegar ao endereço de retorno da função. Terceiro, altere o endereço de retorno da função colocando um endereço mais abaixo na pilha, ou seja, apontando para as instruções NOPs (No Operation) que não fazem nada.

Quarto, insira algumas instruções NOP após o endereço de retorno modificado para que o endereço aponte para algum lugar nos NOPs. A função do endereço de retorno de uma função é garantir que, quando uma função for chamada, o programa saberá como continuar a execução após o término da função. O objetivo do endereço de retorno é modificar e inserir um endereço que aponte para o provável local onde o shellcode está localizado.

Quando a função termina, o que estava na pilha é retirado até que reste apenas o endereço de retorno da função, que é colocado no registrador EIP por meio da instrução RET.

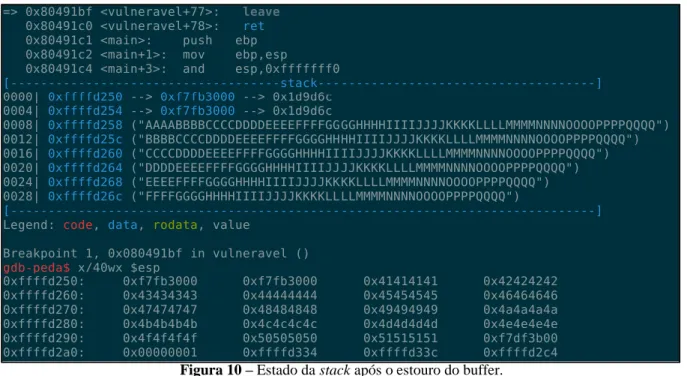

STACK BUFFER OVERFLOW EM 32 BITS

- ESTOURO DO BUFFER

- DESCOBRERTA DO OFFSET PARA O ENDEREÇO DE RETORNO

- MODIFICAÇÃO DO ENDEREÇO DE RETORNO

- NOPS E ENDEREÇAMENTO

- SHELLCODE E TESTE DO EXPLOIT

A próxima etapa é descobrir exatamente quantos bytes são necessários para chegar ao endereço de retorno da função. Nesta etapa, você precisa descobrir o número exato de bytes necessários para chegar ao endereço de retorno da função vulnerável. Portanto, o endereço de retorno ainda está na pilha em algum lugar desta sequência.

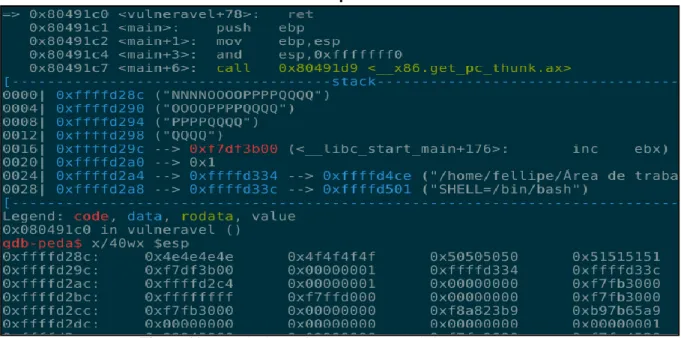

Após executar a instrução LEAVE, a instrução RET irá exibir tudo o que estiver no topo da pilha, ou seja, o endereço de retorno da função. Segue-se que da sequência de caracteres inserida no buffer de A a Q, de A a N é exatamente a sequência de caracteres necessária para sobrescrever o endereço de retorno. Agora que foi descoberto que são necessários 52 bytes para chegar ao endereço de retorno da função, vamos alterar o endereço de retorno da função colocando qualquer endereço que aponte para a própria pilha.

É necessário realizar duas ações: Primeiramente, inserir os NOPs no endereço de retorno da função e deixar esse endereço de retorno modificado apontar indiretamente para algum lugar dentro desses NOPs.

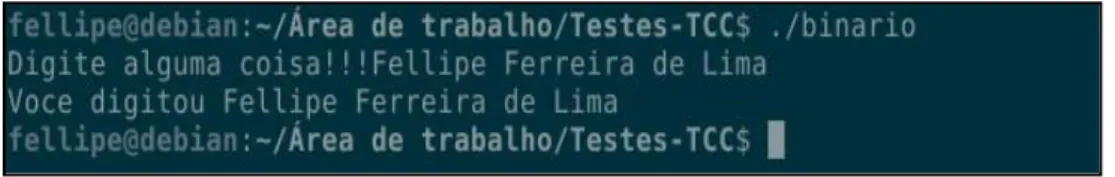

STACK BUFFER OVERFLOW EM 64 BITS

- ESTOURO DO BUFFER EM 64 BITS

- DESCOBERTA DO OFFSET PARA O ENDEREÇO DE RETORNO

- MODIFICAÇÃO DO ENDEREÇO DE RETORNO EM 64 BITS

- NOPS E ENDEREÇAMENTO EM 64 BITS

- SHELLCODE E TESTE DO EXPLOIT DE 64 BITS

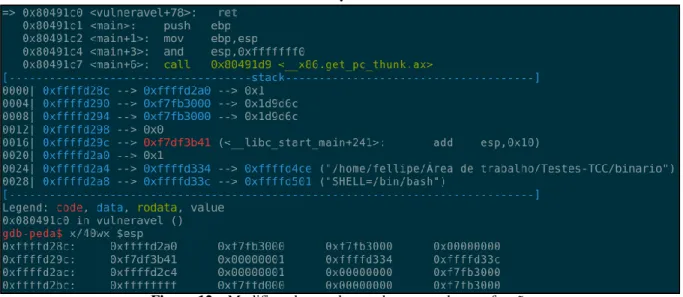

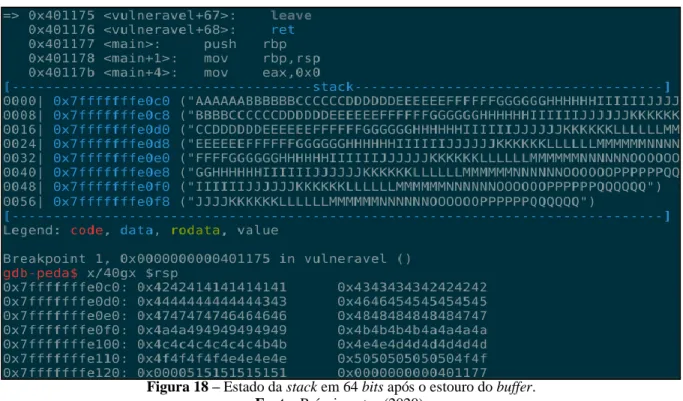

A etapa de descoberta de deslocamento para alcançar o endereço de retorno segue o mesmo princípio da etapa de 32 bits. O programa trava na instrução LEAVE, o que significa que o endereço de retorno ainda está na pilha. Na Figura 19, o programa é interrompido na instrução RET, portanto o endereço de retorno fica no topo da pilha, aguardando para ser desempilhado.

Portanto, a sequência de caracteres de A a Q e de A a K é exatamente a sequência de caracteres necessária para substituir o endereço de retorno. Até agora sabe-se que são necessários 56 bytes para chegar ao endereço de retorno da função. A única diferença do endereço de 32 bits é o tamanho de 48 bits do endereço de 64 bits.

Até agora, sabe-se que o número exato de bytes para chegar ao endereço de retorno da função é de 56 bytes.

Para trabalhos futuros, seria interessante abordar as principais proteções fornecidas pelo sistema operacional Linux, tanto no nível do kernel quanto no nível do compilador, para proteção contra ataques de stack buffer overflow. TCC (Graduação) - Curso de Ciência da Computação, Instituto de Informática, Universidade Federal do Rio Grande do Sul, Porto Alegre, 2010. TCC (Graduação) - Curso de Ciência da Computação, Instituto de Informática, Universidade Federal do Rio Grande do Sul, Porto Alegre, 2009.

TCC (Graduação) - Curso de Sistemas de Informação, Departamento de Informática e Estatística, Universidade Federal de Santa Catarina, Florianópolis, 2007. TCC (Graduação) - Curso de Ciência da Computação, Instituto de Informática, Universidade Federal do Rio Grande do Sul, Porto Alegre, 2015 Disponível em: http://arquivos.eadadm.ufsc.br/somenteleração/EaDADM/UAB3_2013-2/Modulo_1/Metodologia_Pesquisa/material_didatico/Livro-text%20metodologia.PDF.

A utilização de tecnologias e sistemas de informação digitais controla cada vez mais as relações sociais, onde a literacia digital é o pré-requisito para a inclusão dos cidadãos nas práticas sociais mais básicas da vida quotidiana.

INTRODUÇÃO

Assim, por meio desta pesquisa, buscamos apresentar uma proposta de sistema de acompanhamento escolar da família utilizando a tecnologia, que está cada vez mais presente em nossas vidas. O presente trabalho tratou do uso da tecnologia como auxílio na relação entre escola e família. A utilização de tecnologias e sistemas de informação digitais controla cada vez mais as relações sociais, onde a literacia digital é um pré-requisito para a inclusão dos cidadãos nas práticas sociais mais básicas da vida quotidiana.

FUNDAMENTAÇÃO TEÓRICA

- A relação família-escola

- Sistema de Informação

- Classificação dos Sistemas de Informação

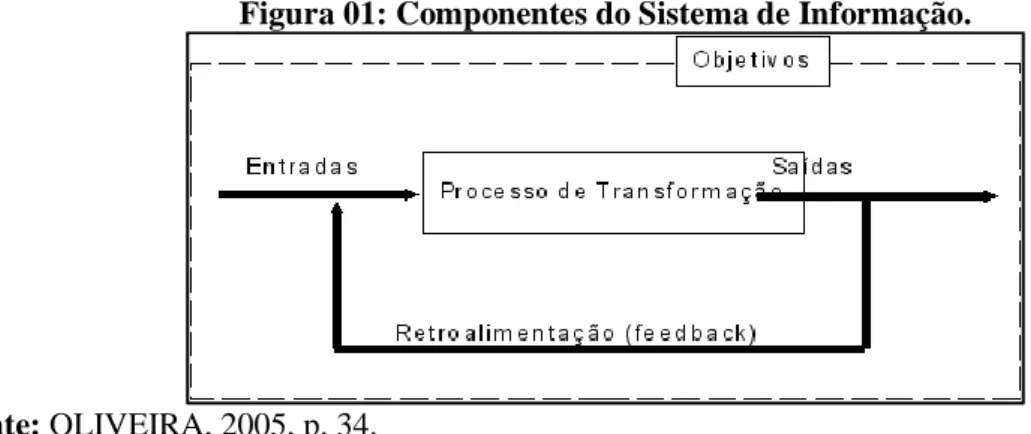

Por sua vez, os sistemas de informação têm acompanhado este crescimento, pelo que estão inseridos em quase todas as áreas. Os sistemas de suporte ao processamento de transações processam dados resultantes de transações comerciais, atualizam bancos de dados e produzem documentos comerciais. Os sistemas de processamento de transações são fundamentais no suporte ao processamento de dados a serem utilizados nas organizações.

Portanto, O'brien (2004) afirma que os sistemas de informação gerencial ou sistemas de apoio à gestão são definidos como aqueles que têm como foco fornecer informações a serem utilizadas pelos gestores da organização em suas tomadas de decisões e ações estratégicas. Sistemas de informação gerencial, que fornecem aos gestores informações na forma de relatórios e demonstrativos predefinidos para os gestores. Sistemas de apoio à decisão, que fornecem suporte ad hoc interativo ao processo de tomada de decisão dos gestores.

Sistemas de informação executiva, que fornecem informações críticas projetadas especificamente para as necessidades de informação dos gestores.

METODOLOGIA

- Da Prototipação

77. aos fatores de não compreensão do conteúdo, bem como à questão da interação social, como timidez ou outro fator. Nesse sentido, imagine a situação hipotética, um aluno em suas avaliações praticamente recebe apenas notas regulares, porém seu desempenho acadêmico é excelente, claro que não há problemas na compreensão do conteúdo, então a escola junto com os pais podem identificar as causas do esse. para isso o aluno pode ser mais participativo; Outra situação hipotética é a seguinte, imagine um aluno que sempre teve notas excelentes em algumas disciplinas e de repente passa a tirar notas regulares, seria outro caso verificar o que aconteceria com esse aluno.

Através dele é possível propor uma solução compatível com a necessidade do cliente, também ajuda a entender o objetivo do projeto, bem como o ramo de atuação do cliente. Prototipagem de sistema, na qual uma versão do sistema ou parte dele é rapidamente desenvolvida para testar as necessidades do cliente e a viabilidade de certas decisões de design. Outra vantagem dos protótipos é que eles tentam mostrar a usabilidade do sistema, bem como as interações entre as interfaces, para reproduzir as interações do sistema projetado e ajudar a identificar precocemente possíveis erros em seus requisitos. Estágio.

Para Laudon e Laudon (1999, p. 246), “A prototipagem envolve a construção de um sistema experimental ou parte de um sistema de forma rápida e barata para que os usuários finais possam avaliá-lo”.

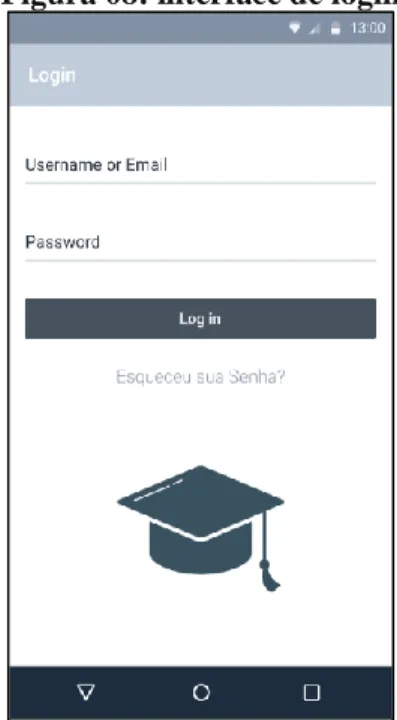

RESULTADOS

79. notificações e avisos sobre diversos assuntos e eventos relacionados à escola, você receberá notificação diária da convocatória da escola, para que além da informação atual ou ausente contenha uma indicação do comportamento e participação do aluno. Abaixo da data serão exibidas a(s) aula(s) do dia que o professor está lecionando neste dia e na parte inferior contém os ícones home, caso o professor queira voltar para a tela inicial e o ícone de evento para apresentar os eventos da escola tela. 81. a lista de chamada escolar indicando sua ausência ou presença, em caso de presença a participação do aluno durante as aulas deverá ser avaliada como ruim, regular, boa, excelente.

Abaixo da data será exibida(s) a(s) disciplina(s) do dia em que o aluno fará a aula e na parte inferior constam os ícones principais, caso o aluno ou responsável queira retornar para a tela inicial, o ícone de apresentação. 83. dos eventos escolares, exceto o sino de notificação caso o aluno ou responsável receba uma mensagem. Na parte inferior contém os ícones principais, caso o administrador queira voltar para a tela inicial, o ícone do evento para mostrar a tela de eventos escolares.

O protótipo revelou-se bastante intuitivo, pelo que procurámos representar as suas funcionalidades através de ícones atuais e demonstrar a relação com a fonte.

CONSIDERAÇÕES FINAIS

Buscou-se também uma interface amigável para atrair usuários para aproveitar ao máximo os recursos oferecidos, por isso a avaliação da proposta foi bastante importante. TERECIANI, Kethlen Dayane Rodrigues. A relação entre escola e família no cotidiano das escolas de educação infantil: um panorama histórico.