É realizada uma simulação de um ataque real para que as vulnerabilidades sejam analisadas e encontradas para que possam ser corrigidas. A perda desse pilar ocorre quando os dados são violados, como expor a senha de um usuário. Este teste conta com o conhecimento do departamento de TI da empresa e a equipe de pentesters recebe informações detalhadas sobre a infraestrutura de rede e dados valiosos para o ataque.

A empresa que faz o teste de penetração deve ser confiável, pois dados confidenciais da empresa podem ser encontrados. O objetivo é simular um ataque real de um cibercriminoso, onde o atacante deve ter todo o planejamento para o ataque e coletar o máximo de informações possível, mas acaba sendo um ataque que leva mais tempo. O solicitante do pen test deve desenvolver um escopo detalhado do que precisa ser examinado para garantir que os profissionais de segurança não excedam os limites definidos pela empresa.

O objetivo de um red team é simular um ataque cibernético a um negócio, encontrando vulnerabilidades antes que um cibercriminoso as encontre e cause danos que possam prejudicar o negócio. Os especialistas começam analisando os sistemas em uso e depois começam a simular um ataque real, explorando o máximo de falhas possível. A Blue Team, porém, quer fortalecer as defesas da empresa contra invasões.

Geralmente buscam criar estratégias para minimizar danos e prejuízos ao negócio caso este sofra um ataque externo.

Objetivos

Objetivo Geral

Pode-se dizer que os dois times caminham juntos, enquanto o time vermelho busca vulnerabilidades, o time azul desenvolve soluções para essas falhas. Ambas as equipes mantêm comunicação o tempo todo para que o processo evolua da forma mais precisa. Atualmente, o programa de recompensas está em constante crescimento e atraindo a atenção de muitos especialistas em segurança da informação, o chamado Bug Bounty.

São plataformas onde as empresas se cadastram e dão aos usuários a liberdade de procurar bugs em seus aplicativos. Dessa forma, as empresas reforçam a segurança de seus aplicativos, enquanto os Bug Hunters ampliam seus conhecimentos e técnicas de invasão de forma legal, sem nenhuma violação das leis de segurança virtual.

Objetivo específicos

Fases do pen test

Além disso, o invasor pode explorar ameaças de dia zero, que são uma falha de segurança recém-descoberta no software, mas que não foi solucionada pelo fato de os desenvolvedores não terem conhecimento de sua existência. Esse tipo de ameaça é vendido ilegalmente para que os cibercriminosos possam tirar proveito de seu alvo. A varredura depende da varredura da rede, procurando por portas lógicas abertas e serviços em execução no sistema.

O nmap é uma ferramenta conhecida mundialmente por especialistas em segurança da informação e muito utilizada nesta etapa do pen test. Tal software pode realizar essa varredura de forma poderosa, retornando diversas informações e permitindo que o usuário modele o comando de forma que consiga obter com precisão apenas as informações relevantes. Após a coleta de informações, o invasor entra na fase de aquisição, buscando formas de obter acesso ao sistema em questão.

Um exploit é um trecho de código ou sequência de comandos que visa tirar proveito de um bug para assumir o controle do sistema. Como o nmap na fase de varredura, aqui temos o metasploit, um projeto de segurança de computadores que ajuda nos testes de penetração. Tal software possui vários comandos específicos para inúmeros tipos de alvos, bastando o usuário configurar o ataque inserindo as informações de atacante, alvo, tipo de ataque, etc.

Caso o invasor consiga o acesso, ele deve agora buscar formas de reter esse acesso de forma mais simples para não ter que passar por todo o processo novamente. A fase de manutenção do acesso conta com o backdoor, método quase sempre encoberto de burlar a etapa de autenticação ou criptografia de um sistema, ou o Trojan (cavalo de Tróia), um malware que garante uma porta para invasões sem autorização do proprietário. . A fase de limpeza de rastros possui uma forma de ocultar e deletar todos os registros que possam indicar a presença do invasor no sistema.

O pen test tem uma etapa adicional quando é realizado por uma empresa com profissionais qualificados. Isso dá ao cliente controle sobre o que precisa ser priorizado para manter a melhor segurança de seus sistemas. Algumas empresas de pentest já apresentam as falhas e podem realizar a manutenção sequencialmente se estiver dentro do escopo e vontade da empresa.

Kali Linux

Moodle

Vulnerabilidades

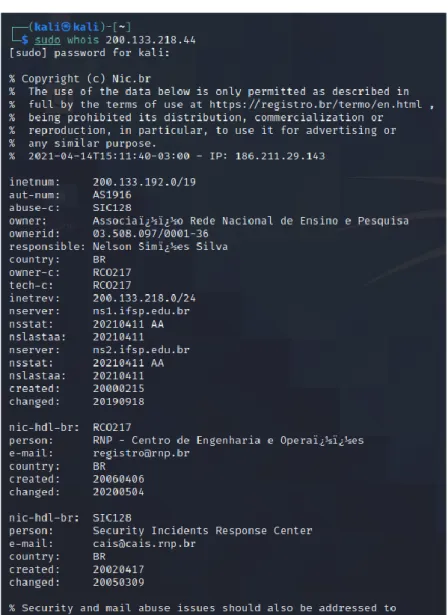

Whois

Esse tipo de informação também pode ser consultado na Internet por meio do site Registro.br.

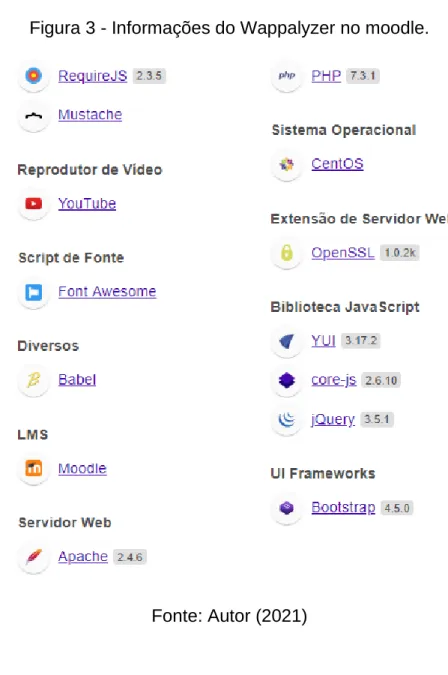

Wappalyzer

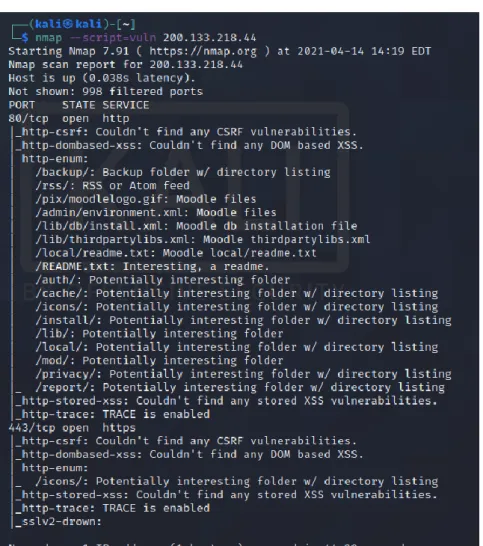

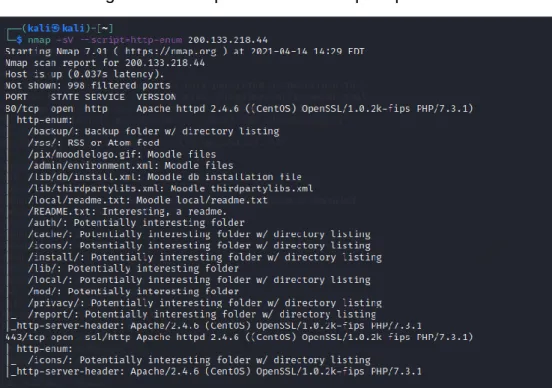

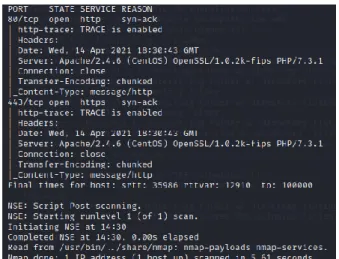

Nmap

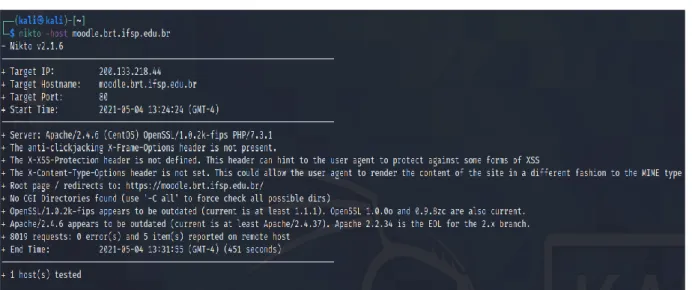

Nikto

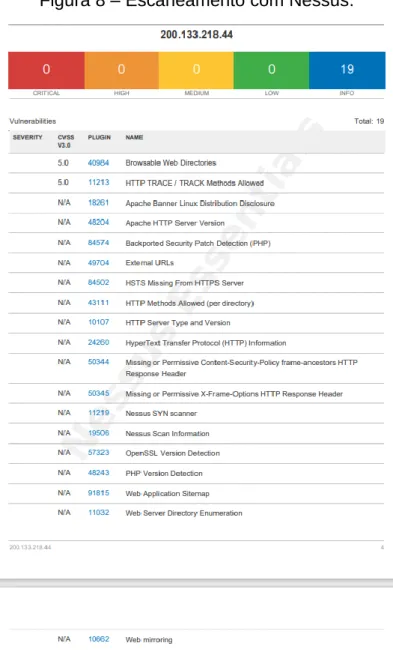

Nessus

DVWA

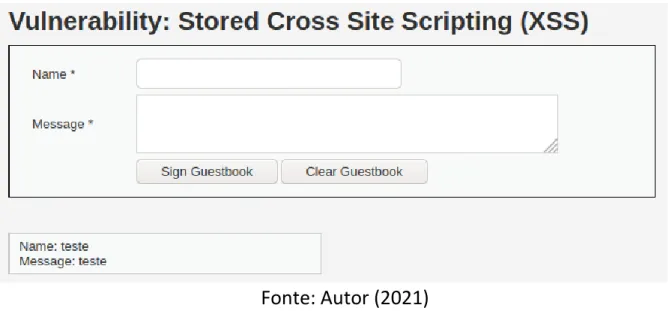

Cross-Site Scripting (XSS)

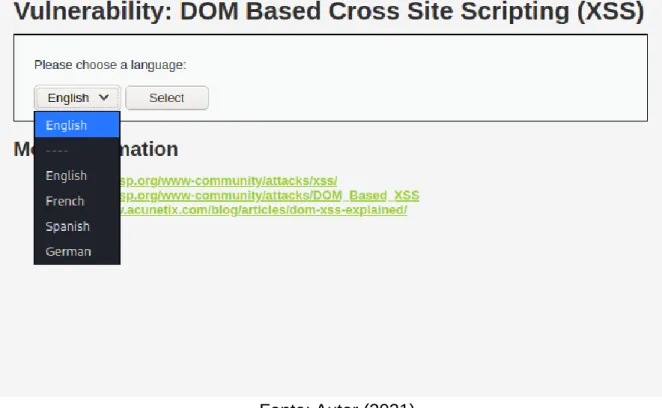

Juntando todas as informações do nmap, nikto e nessus scan, as ferramentas falharam em corrigir quaisquer vulnerabilidades críticas, mas isso não significa que o aplicativo esteja livre de bugs. No entanto, quando você insere manualmente essa opção na URL em vez de "inglês", uma opção diferente é apresentada. Com isso, foi inserida a opção do português como idioma inexistente nas opções originais do aplicativo.

O script refletido entre sites é outro tipo de XSS, com o objetivo de modificar a camada de exibição, mas com a limitação de que, ao atualizar a página, as modificações serão desfeitas no aplicativo. É possível injetar código Javascript no aplicativo para que um invasor possa realizar um ataque chamado roubo de sessão para obter acesso às informações ou serviços de um sistema de maneira não autorizada. O script salvo entre sites tem a mesma base do Refletido, mas com duração permanente, as alterações estarão presentes mesmo quando você atualizar a página.

Nesse ataque, não há necessidade de aplicar engenharia social ao usuário, pois a aplicação será executada contra qualquer pessoa que acessar a página. Aproveitando a execução, podem ser enviados scripts, como um alerta em Javascript para que a palavra “teste” apareça na tela do usuário. Quando o código malicioso for enviado e a página for atualizada, a mensagem será exibida na tela de qualquer usuário que acessar o aplicativo.

Existem várias possibilidades de ataques que reconhecem que o aplicativo aceita a injeção de códigos maliciosos em seu sistema.

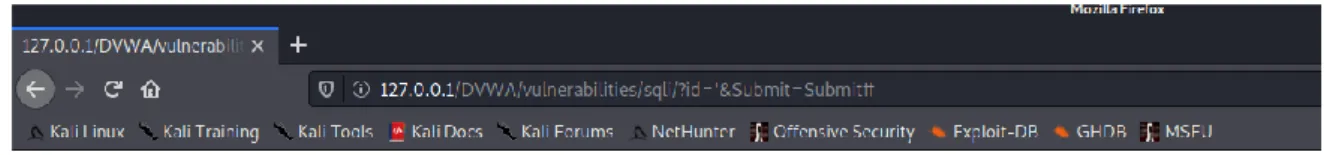

SQL Injection

Uma técnica comumente usada para verificar a possível existência dessa vulnerabilidade é inserir uma aspa simples no final da URL da página da web. Tal string é muito popular neste ataque, pois faz com que as condições de validação da consulta retornem um valor verdadeiro, retornando informações sigilosas ao usuário. A aplicação está sujeita a tal falha, ao enviar a string foi possível analisar o retorno de vários usuários cadastrados no banco de dados sem a necessidade de saber o ID específico de cada um deles.

O invasor tenta explorar a estrutura do banco de dados, testando comandos SQL e verificando os resultados até conseguir identificar informações confidenciais. Essa ferramenta permite um mapeamento da estrutura do banco de dados para que o invasor possa executar comandos de forma assertiva durante o ataque. Após estudar a estrutura do banco de dados em questão e utilizar comandos SQL, foi possível identificar informações sigilosas que poderiam comprometer o aplicativo.

As senhas são criptografadas em formato hash, mas se o invasor descobrir o formato usado nesses hashes, existem programas que quebram essa criptografia e retornam o texto não criptografado, que chega à senha real dos usuários. Ao fazer isso, o sistema em questão foi comprometido, permitindo que invasores acessassem informações armazenadas no banco de dados e realizassem diversos ataques.

Mantendo o acesso

Não foi possível identificar nenhuma falha crítica, mas isso não significa que o sistema seja totalmente seguro. São aplicados testes comuns nos quais os programadores lembram que devem se preocupar no desenvolvimento para não deixar lacunas na aplicação. A plataforma Moodle possui segurança mínima, baseada em testes realizados com as vulnerabilidades mais comuns em aplicações web atualmente.

No campo da segurança da informação é do conhecimento geral que nenhum sistema é totalmente seguro, sempre existe um ponto que pode ser crítico, pode ser um fator tecnológico, um fator físico ou até mesmo a interação humana. Existem muitos tipos de ataques cibernéticos, alguns dos quais podem ser eficazes na plataforma e causar danos. O sistema apresentou um certo nível de segurança, mas não pode ser definido como muito seguro devido a outros tipos de ataques não testados neste projeto.

Vários tipos de ataques e várias teorias foram apresentadas para demonstrar o processo de invasão e como um invasor age durante o processo. São inúmeras as oportunidades de ataques, o conhecimento básico sobre redes de computadores e segurança da informação é de extrema importância para a população a fim de minimizar o número de vítimas que se tornam alvo de ataques cibernéticos. Muitas informações sobre segurança são distribuídas na Internet, desde instruções para criar senhas complexas e alterá-las após um período de tempo até uma compreensão mais profunda da estrutura dos sistemas e como eles podem ser contornados.