E-Commerce Privacy and Security System

Texto

Imagem

Documentos relacionados

Objectivos Específicos Objectivo 1: Comparar os valores da Força de Reacção do Solo na marcha de indivíduos amputados transfemorais, entre o membro amputado e membro

Há um incremento na manutenção da biodiversidade, conservação do solo, ciclagem de nutrientes, controle de plantas espontâneas, manejo de pragas e doenças, além do aumento

Anexo Capítulo 1: Investigação - Desenvolvimento de formulações de gomas orais de prednisolona Anexo 1.1- Medicamentos com formas farmacêuticas semelhantes às gomas orais registados

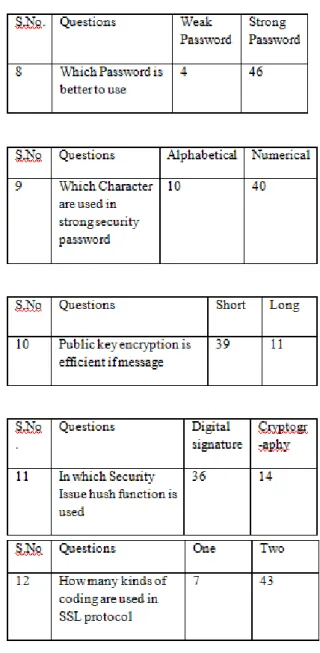

In this study the proposed e-visa verification system uses Identity Based Encryption (IBE) or Public Key Infrastructure (PKI), which contains a highly secured

TABELA 1 – OCORRÊNCIA DE EDEMA, CONGESTÃO VASCULAR, EXTRAVASAMENTO DE HEMÁCIAS, DESTRUIÇÃO DE MESOTÉLIO E NECROSE NAS AMOSTRAS DE CADA ANIMAL SEGUNDO OS GRUPOS A QUE PERTENCE

4. Concerning the defined conceptual de- sign, for the critical reading of full-text papers, the following guiding questions were elaborated for analysis: 1) What

proposed a Shamir’s Secrete sharing algorithm for Privacy Preservation for data Storage security in cloud computing. We can achieve confidentiality, integrity and

In this paper we have used capabilities and features of hyper chaos functions such as sensitivity to initial values, random behavior, non-periodic and certainty