Março 24, 2015

José Pedro Galamba Egídio Reis

Licenciado em Ciências da Engenharia Eletrotécnica

e de Computadores

Estudo do Desempenho de um protocolo Slotted

ALOHA P-persistente numa rede de

Rádio Cognitivo

Dissertação para obtenção do Grau de Mestre em

Engenharia Eletrotécnica e de Computadores

Orientador: Luís Filipe Lourenço Bernardo, Professor Auxiliar, FCT-UNL

Júri:

Presidente: Doutor Rodolfo Alexandre Duarte Oliveira – FCT-UNL

Arguentes: Doutora Teresa Maria Sá Ferreira Vazão Vasques – IST/UL

rede de R´adio Cognitivo

Copyright ➞Jos´e Pedro Galamba Eg´ıdio Reis, Faculdade de Ciˆencias e Tecnologia,

Uni-versidade Nova de Lisboa

A Faculdade de Ciˆencias e Tecnologia e a Universidade Nova de Lisboa tˆem o direito,

perp´etuo e sem limites geogr´aficos, de arquivar e publicar esta disserta¸c˜ao atrav´es de

exem-plares impressos reproduzidos em papel ou de forma digital, ou por qualquer outro meio

conhecido ou que venha a ser inventado, e de a divulgar atrav´es de reposit´orios cient´ıficos

e de admitir a sua c´opia e distribui¸c˜ao com objetivos educacionais ou de investiga¸c˜ao, n˜ao

Este espa¸co ´e dedicado `aqueles que contribu´ıram, direta ou indiretamente, para que

esta disserta¸c˜ao fosse realizada.

Em primeiro lugar, gostaria de agradecer ao orientador desta disserta¸c˜ao. Ao Professor

Dr. Lu´ıs Filipe Bernardo pela sua colabora¸c˜ao, conhecimentos transmitidos e dedica¸c˜ao

not´avel no acompanhamento deste estudo. Agrade¸co tamb´em as suas verifica¸c˜oes,

recon-sidera¸c˜oes e revis˜oes prestadas.

Agrade¸co tamb´em ao Professor Dr. Rodolfo Alexandre Oliveira, pela disponibilidade

e aux´ılio ocasional ao longo de todo o trabalho.

Agrade¸co ainda o apoio fornecido pela Funda¸c˜ao para a Ciˆencia e Tecnologia, atrav´es

da bolsa de investiga¸c˜ao no ˆambito do Projeto PTDC/EEA-TEL/120666/2010.

Aos meus amigos do curso pela paciˆencia e apoio prestados ao longo de todo o percurso

acad´emico.

Aos meus amigos de infˆancia pelos momentos de desabafo e palavras de animo quando

a motiva¸c˜ao parecia desaparecer.

E porque o melhor fica sempre para o final, agrade¸co aos meus pais pelo apoio

incon-dicional durante todo o processo de disserta¸c˜ao, por todos os valores e educa¸c˜ao que me

transmitiram e pelo incentivo de estudar e terminar o ensino superior.

A realiza¸c˜ao desta disserta¸c˜ao marca o fim de uma importante etapa da minha vida.

A todos eles, deixo o meu sincero agradecimento.

O surgimento de produtos e servi¸cos sem fios levou `a necessidade de maiores d´ebitos.

Consequentemente, a procura pelo espetro eletromagn´etico atingiu valores nunca antes

vistos, tornando-o escasso e com um enorme valor comercial. Um grande paradigma

da atualidade para os investigadores ´e como fazer a gest˜ao deste espectro de forma a

aumentar a capacidade e a utiliza¸c˜ao mais eficiente deste atrav´es de novas abordagens. O

radio cognitivo surge como uma das abordagens inovadoras. Estas redes permitem que

utilizadores secund´arios explorem o espectro n˜ao utilizado de tal forma que a interferˆencia

sobre os utilizadores prim´arios do espectro seja m´ınima ou nula, enquanto que estes ´ultimos

mantˆem os direitos legais de utilizar o seu espectro sempre que quiserem.

Este trabalho prop˜oe um novo modelo de an´alise de desempenho de um protocolo

Slot-ted ALOHA P-persistente de acesso ao meio numa rede de r´adio cognitivo composto por um ´unico utilizador prim´ario e v´arios utilizadores secund´arios com processos de chegada

de tr´afego dePoisson. Os secund´arios utilizam um modelo de dete¸c˜ao baseada em energia,

uma vez que a altera¸c˜ao do estado de atividade do prim´ario ´e independente dos outros

utilizadores. Os ciclos de opera¸c˜ao dos secund´arios est˜ao sincronizados e, quando estes

tˆem um pacote para transmitir e o meio est´a livre, enviam-no com probabilidade P. Ao contr´ario de outros modelos propostos, esta disserta¸c˜ao prop˜oe um novo modelo anal´ıtico

para o atraso e d´ebito dos secund´arios que considera a dura¸c˜ao do estado de atividade

do utilizador prim´ario no atraso. As express˜oes do modelo s˜ao validadas atrav´es de um

simulador cujos valores s˜ao obtidos sob v´arias condi¸c˜oes. Esta tese estuda o impacto da

otimiza¸c˜ao do valor P para duas diferentes configura¸c˜oes de rede: o valor P ´otimo quando

´e conhecido o n´umero de secund´arios e quando o n´umero e carga s˜ao conhecidos.

Palavras Chave: R´adio cognitivo; Slotted ALOHA P-persistente motiva¸c˜ao;

The overgrowth of wireless networks and devices have led to an increased demand for

spectrum. Given the limitated available frequency spectrum, the current management

po-licies cannot accomodate this increasing number of new networks and devices. Therefore,

innovative approaches are being investigated. One of these approaches is the Cognitive

Radio networks. These networks let opportunistic users exploit unused spectrum in such

a way that they do not cause interference to the licensed users, while assuring that the

latter users keep the legacy rights on the usage of their spectrum.

In this work, we propose a new performance analytical model of a P-persistent Slotted

ALOHA medium access protocol in a radio cognitive network composed by a single

pri-mary user’s transmitter and several secondary users with Poisson traffic. An energy-based

sensing model is considered, since primary user changes his activity state independently of

the secondary users. The last ones run a synchronized sensing-access operation cycle and

when they have a packet to transmit and the channel is sensed free, they access the data

slots with probability P. Unlike the other existing models, we propose a new analytical model for the secondary users’ delay and throughput which considers the effect of the

primary user’s ativity state duration. In addition, all the model expressions are validated

by a simulator whose results are obtained under different network scenarios. This

disserta-tion also studies the impact of theP value and proposes an optimization for two different context configurations: the optimal P value when only the number of secondary users is

known, and when the number and load are known.

Keywords: Cognitive radio; P-persistent Slotted ALOHA; Analytical

perfor-mance evaluation; Secondary network optimization.

AP Access Point

AWGNAdditive White Gaussian Noise

CDMACode-Division Multiple Access

CRCognitive Radio

CR-ALOHACognitive Radio Slotted ALOHA

CR-CSMACognitive Radio CSMA

CSMACarrier Sense Multiple Access

FCFSFirst-Come First-Served

GDBGeolocation Data Base

IEEEInstitute of Electrical and Electronics Engineers

ISM Industrial, Scientific and Mecidal

MACMedium Access Control

MPRMulti Packet Reception

PUPrimary User

PSDPower Spectral Density

RCR´adio Cognitivo

SUSecondary User

SNRSignal-to-Noise Ratio

SPR Single Packet Reception

TDMATime-Division Multiple Access

WLANWireless Local Area Network

UHFUltra High Frequency

Agradecimentos iii

Resumo v

Abstract vii

Gloss´ario ix

1 Introdu¸c˜ao 1

1.1 Introdu¸c˜ao . . . 1

1.2 Motiva¸c˜ao . . . 3

1.3 Objetivos e Contribui¸c˜oes . . . 3

1.3.1 Objetivos . . . 3

1.3.2 Contribui¸c˜oes . . . 4

1.4 Estrutura da Disserta¸c˜ao . . . 4

2 Trabalho relacionado 7 2.1 Spectrum sensing em R´adio Cognitivo . . . 7

2.1.1 Dimens˜oes de Sensing no R´adio Cognitivo . . . 8

2.1.2 M´etodos de dete¸c˜ao da ocupa¸c˜ao do meio . . . 10

2.1.3 M´etodos de sensing para R´adio Cognitivo . . . 11

2.2 Protocolos MAC em R´adio Cognitivo . . . 16

2.2.1 Protocolos centralizados vs protocolos distribu´ıdos . . . 17

2.2.2 M´etodos de acesso . . . 19

2.3 Protocolos MAC de R´adio Cognitivo com canal ´unico . . . 20

2.3.1 Protocolo Slotted Cognitive Radio ALOHA (CR-ALOHA) . . . 20

2.3.2 ProtocoloCognitive Radio CSMA (CR-CSMA) . . . 23

2.3.3 ProtocoloSlotted ALOHA P-persistente . . . 25

2.3.4 Compara¸c˜ao entre os protocolos . . . 27

3 Descri¸c˜ao do modelo 29 3.1 Descri¸c˜ao do Sistema . . . 29

3.1.1 Comportamento do utilizador prim´ario . . . 30

3.2 Modela¸c˜ao do sistema . . . 34

3.2.1 Primeira abordagem - Modela¸c˜aoslot a slot . . . 34

3.2.2 Segunda abordagem - Modela¸c˜ao de tempo de PU . . . 40

3.2.3 Terceira abordagem - modela¸c˜ao de tempo de PU e de erros . . . 48

3.3 Otimiza¸c˜ao do Modelo . . . 55

4 Desempenho do sistema 59 4.1 Implementa¸c˜ao do simulador . . . 59

4.1.1 Modelo geral do simulador . . . 59

4.1.2 Parˆametros iniciais do sistema . . . 60

4.1.3 Gera¸c˜ao aleat´oria da chegada de pacotes . . . 61

4.1.4 Controlador do avan¸co do tempo . . . 62

4.1.5 Resultados da simula¸c˜ao . . . 63

4.2 An´alise da varia¸c˜ao de P . . . 64

4.2.1 An´alise dePQE . . . 65

4.2.2 An´alise do d´ebito . . . 65

4.2.3 An´alise do atraso m´edio de pacotes . . . 67

4.3 An´alise do desempenho . . . 69

4.3.1 Escalabilidade do sistema . . . 69

4.3.2 Impacto do PU no sistema . . . 71

5 Conclus˜oes 75 5.1 Considera¸c˜oes Finais . . . 75

5.2 Trabalho Futuro . . . 76

Anexos 77

A Publica¸c˜oes 79

2.1 Oportunidades no dom´ınio da frequˆencia e tempo [YA09]. . . 8

2.2 Oportunidades no dom´ınio do espa¸co geogr´afico [YA09]. . . 9

2.3 Oportunidades no dom´ınio dos c´odigos. . . 10

2.4 Oportunidades no dom´ınio do ˆangulo de transmiss˜ao. . . 10

2.5 Compara¸c˜ao entre m´etodos de sensing [YA09]. . . 16

2.6 Classifica¸c˜ao dos protocolos CR-MAC [CC09]. . . 17

2.7 Modelo da rede CR de [CLMW11]. . . 20

2.8 Estrutura da trama MAC do Slotted CR-ALOHA . . . 21

2.9 Topologia da rede do Slotted CR-ALOHA [HYS12]. . . 26

2.10 Slotted ALOHA para osPUs [HYS12]. . . 26

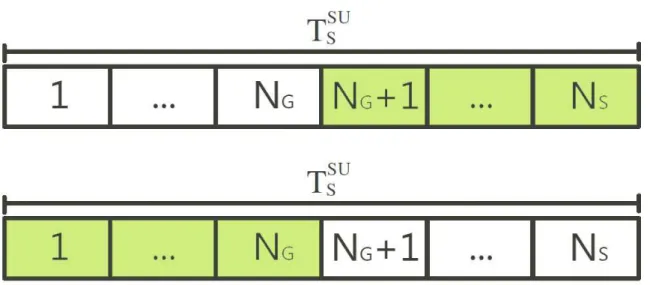

3.1 Trama de um SU. . . 30

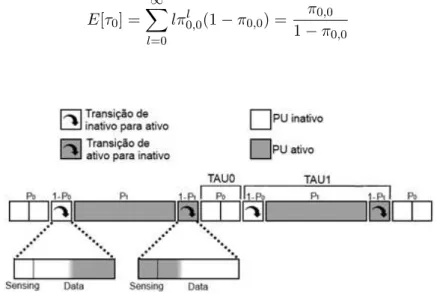

3.2 Cadeia de Markov do comportamento do PU. . . 31

3.3 Dois cen´arios poss´ıveis na altera¸c˜ao de estados doPU. . . 32

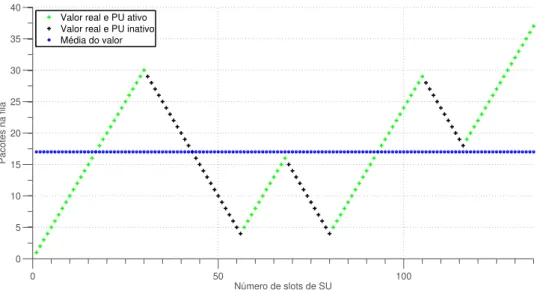

3.4 Valor instantˆaneo e valor m´edio do n´umero de pacotes na fila de espera ao longo do tempo. . . 37

3.5 Resultados da probabilidade da fila de espera estar vazia obtidos com o modelo e com o simulador. . . 39

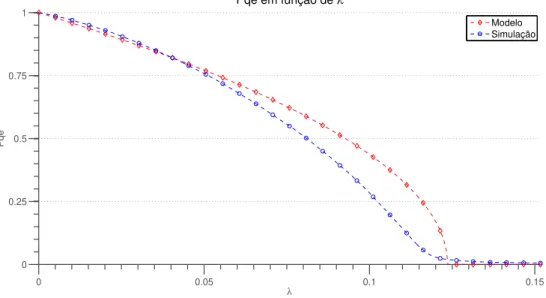

3.6 D´ebito porSU obtido com o modelo e com o simulador. . . 39

3.7 Agrega¸c˜ao de slots com PU ativo na segunda abordagem. . . 40

3.8 Slots com PU ativo e inativo. Representa¸c˜ao de τ0 e τ1. . . 43

3.9 Resultados do d´ebito obtidos com o modelo e com o simulador. . . 47

3.10 Resultados da probabilidade da fila de espera estar vazia obtidos com o modelo e com o simulador. . . 47

3.11 Resultados do atraso m´edio por pacote obtidos com o modelo e com o simulador. . . 48

3.12 Resultados da probabilidade da fila de espera estar vazia obtidos do modelo e do simulador em fun¸c˜ao deP. . . 49

3.13 PQE em fun¸c˜ao da carga para o modelo e o simulador. . . 54

3.14 Resultados do d´ebito obtidos do modelo e do simulador. . . 54 3.15 Resultados do atraso m´edio de um pacote obtidos do modelo e do simulador. 55

3.16 Resultados do d´ebito m´aximo do sistema em fun¸c˜ao de J do modelo. . . 56 3.17 D´ebito m´edio medido com o modelo em fun¸c˜ao de P para Jλ < S∗. . . 57 3.18 Atraso m´edio de um pacote medido pelo modelo em fun¸c˜ao de P paraJλ < S∗. 58

4.1 M´odulos do simulador. . . 60 4.2 Gera¸c˜ao de pacotes. . . 62 4.3 Exemplo do controlador de tempo e ilustra¸c˜ao dos instantes em que ocorrem

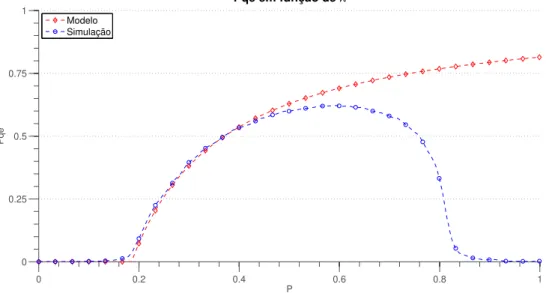

os eventos. . . 64 4.4 PQE em fun¸c˜ao de P. Impacto da varia¸c˜ao de λ nos valores de PQE para

J = 2. . . 65 4.5 PQE em fun¸c˜ao de P. Impacto da satura¸c˜ao do sistema nos valores de

PQE. Resultados vermelho e verde referentes a J = 3. Os restantes foram simulados para J = 2. . . 66 4.6 D´ebito em fun¸c˜ao de P. Impacto da varia¸c˜ao de λ nos valores do d´ebito

para J = 2. . . 66 4.7 D´ebito em fun¸c˜ao de P. Impacto da satura¸c˜ao do sistema nos valores do

d´ebito. . . 67 4.8 Atraso m´edio em fun¸c˜ao de P. Impacto da varia¸c˜ao de λ nos valores do

atraso m´edio para J = 2. . . 68 4.9 Atraso em fun¸c˜ao de P. Impacto da satura¸c˜ao do sistema nos valores do

atraso m´edio. . . 68 4.10 PQE em fun¸c˜ao de λJ. Impacto da varia¸c˜ao deJs nos valores dePQE. . . . 69 4.11 D´ebito em fun¸c˜ao deJλ. Impacto da varia¸c˜ao de J nos valores do d´ebito. . 70 4.12 Atraso m´edio em fun¸c˜ao de λJ. Impacto da varia¸c˜ao de Js nos valores do

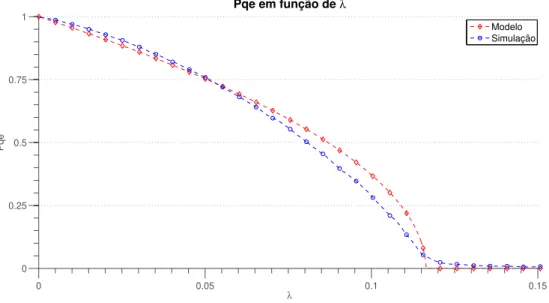

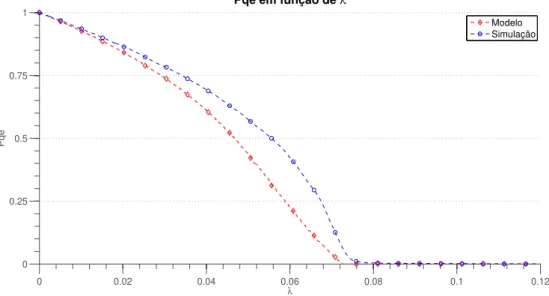

atraso m´edio. . . 71 4.13 PQE em fun¸c˜ao de λ. Impacto da varia¸c˜ao de PU nos valores de PQE. . . . 72 4.14 D´ebito em fun¸c˜ao deλ. Impacto da varia¸c˜ao dePU nos valores do d´ebito. . 72 4.15 Atraso m´edio em fun¸c˜ao de λ. Impacto da varia¸c˜ao de PU nos valores do

2.1 Compara¸c˜ao entre os trˆes protocolos. . . 28

3.1 Parˆametros de configura¸c˜ao da 1➟ abordagem. . . 38

3.2 Parˆametros de configura¸c˜ao da 2➟ abordagem. . . 46

3.3 Parˆametros de configura¸c˜ao da 3➟ abordagem. . . 53

3.4 S´ıntese das abordagens. . . 55

3.5 Parˆametros de configura¸c˜ao da figura 3.16. . . 56

3.6 Parˆametros de configura¸c˜ao da figura 3.17 e 3.18. . . 57

4.1 Parametriza¸c˜ao de configura¸c˜ao da varia¸c˜ao de P. . . 64

4.2 Parametriza¸c˜ao de configura¸c˜ao da escalabilidade do sistema. . . 69

4.3 Parametriza¸c˜ao de configura¸c˜ao do impacto do PU no sistema. . . 71

Introdu¸c˜

ao

1.1

Introdu¸c˜

ao

Ao longo dos ´ultimos anos, o mundo presenciou um crescimento acelerado do n´umero

de redes e aparelhos sem fios. Atualmente, quase todas as casas, locais p´ublicos ou

ins-tala¸c˜oes governamentais possuem redes sem fios que tˆem a capacidade de trabalhar com

v´arios aparelhos ao mesmo tempo. Estas redes possibilitam a transferˆencia de dados na

rede local e na Internet, assim como o acesso a outros servi¸cos e, portanto, tˆem um papel

important´ıssimo na nossa sociedade [DSB12]. Este aumento de utiliza¸c˜ao e a necessidade

de maiores d´ebitos levou ao aumento da utiliza¸c˜ao de espectro eletromagn´etico, tornando-o

escasso e com um enorme valor comercial.

Enquanto os gr´aficos de aloca¸c˜ao de frequˆencia divulgam que praticamente todas as

bandas de frequˆencia j´a est˜ao atribu´ıdas, estudos revelam que as estrat´egias de aloca¸c˜ao

est´atica tradicional de espectro provocam buracos temporais e geogr´aficos [DSB12] no uso

do espectro nas bandas licenciadas. Al´em disso, nestes ´ultimos anos, as bandas industriais,

cient´ıficas e m´edicas (ISM) n˜ao licenciadas tˆem permitido o desenvolvimento de tecnologias

como o Wireless Fidelity (WiFi), o Bluetooth, telefones sem fios, etc. O grande sucesso

destas bandas deu origem ao problema da coexistˆencia de sistemas heterog´eneos que podem

interferir entre si.

O R´adio Cognitivo (RC) surge como uma forma de melhorar o acesso e a gest˜ao de

espectro tanto nas bandas licenciadas como nas bandas n˜ao licenciadas. Esta tecnologia

procura oferecer uma chance de acesso aos utilizadores oportunistas nas bandas licenciadas

do espetro, sem que estes interfiram com a comunica¸c˜ao dos utilizadores licenciados.

Atrav´es das fun¸c˜oes doRC, as redes de utilizadores secund´arios realizam uma

monito-riza¸c˜ao do meio, tamb´em conhecida comosensing, para identificar qualquer oportunidade

de espectro em que podem transmitir, de forma a assegurar o n´ıvel de prote¸c˜ao exigido

pelos utilizadores licenciados. A partir da utiliza¸c˜ao dosensing, as redes de r´adio cognitivo

conseguem obter uma amostra do meio que as rodeia e, com base nesta amostra, utilizar

espetro que seria desperdi¸cado para proveito pr´oprio.

Atualmente, existem diversos protocolos de acesso ao meio propostos j´a adaptados a

redes de r´adio cognitivo. Por norma, ´e necess´ario efetuar o sensing do meio para

verifi-car que n˜ao se afeta a transmiss˜ao do utilizador licenciado, antes de qualquer utilizador

oportunista aceder ao meio. Visto que a maioria dos n´os das redes cognitivas n˜ao tem a

ca-pacidade de fazer o sensing e transmitir ao mesmo tempo, grande parte dos protocolos de

acesso ao meio realizam umsensing peri´odico para manterem a informa¸c˜ao sobre o estado

do meio atualizada. Desta forma, quando um utilizador licenciado inicia uma transmiss˜ao,

os utilizadores oportunistas tˆem a possibilidade de evacuar o canal rapidamente.

Este trabalho prop˜oe um modelo anal´ıtico alternativo para o desempenho de um dos

diversos protocolos j´a existentes para redes cognitivas: o protocolo Slotted ALOHA P

-persistente. Esta rede ´e constitu´ıda por um utilizador licenciado e v´arios oportunistas.

Os ´ultimos contˆem uma fila de espera onde podem armazenar pacotes para que, caso o

meio esteja ocupado, possam transmiti-los mais tarde, assim que este estiver livre. Como

tal, ´e modelado o d´ebito e o atraso m´edio de pacotes de um utilizador oportunista,

con-siderando que este utiliza uma abordagem de sensing baseado em energia. Al´em disso, o

modelo cont´em uma sec¸c˜ao de otimiza¸c˜ao do valor de acesso ao meio P, com o objetivo de

maximizar o aproveitamento do meio n˜ao utilizado pela rede prim´aria, sem que esta seja

prejudicada. Por fim, os resultados obtidos atrav´es da modela¸c˜ao da rede s˜ao comparados

aos de um simulador com o intuito de os validar.

Como a evolu¸c˜ao da tecnologia tem a tendˆencia natural de exigir cada vez mais

eficiˆencia na utiliza¸c˜ao do espectro para poder acompanhar o aumento do n´umero de

apa-relhos, ´e prov´avel que as redes de r´adio cognitivo sejam do interesse dos sectores industrial

1.2

Motiva¸c˜

ao

As carater´ısticas de propaga¸c˜ao das bandas de opera¸c˜ao da televis˜ao s˜ao muito

de-sej´aveis e convenientes para muitos servi¸cos de transmiss˜ao sem fios. Estas bandas residem

abaixo da frequˆencia de 1 GHz, onde a obstru¸c˜ao material ´e menos prejudicial em rela¸c˜ao

`

as altas frequˆencias, permitindo cobertura sem linha de vista e apresentando vantagens de

path loss sobre as bandas ISM. A ocupa¸c˜ao do espectro eletromagn´etico reduziu-se com

a transi¸c˜ao da televis˜ao anal´ogica para a digital, vagando certas bandas na gama very

high frequency (VHF) e ultra high frequency (UHF). Consequentemente, surgiram duas

normas de r´adio cognitivo que aproveitam este espectro: oIEEE 802.11af [FGK+13b] e o

IEEE 802.22 [SCL+09b].

O IEEE 802.22 ´e um protocolo baseado em r´adio cognitivo que tem o objetivo de

levar `as zonas rurais o acesso a banda larga. Esta norma tem um alcance de 17 a 30 km

desde a esta¸c˜ao base at´e ao utilizador [SCL+09b]. A norma 802.11af tem o objetivo de

aumentar o alcance do wi-fi at´e 5km, sem a utiliza¸c˜ao de mais intra-estruturas, atrav´es da

utiliza¸c˜ao das bandas de TV e de t´ecnicas de r´adio cognitivo [FGK13a]. As duas normas

utilizam uma entidade central que coordena a rede dos utilizadores oportunistas com a

ajuda de uma estrutura de dados. Esta estrutura ou base de dados cont´em informa¸c˜ao

da atividade dos utilizadores licenciados e dados e parˆametros de transmiss˜ao necess´arios

para aceder `a rede.

Para al´em das t´ecnicas baseadas em bases de dados, tamb´em ´e poss´ıvel definir outros

protocolos baseados unicamente em t´ecnicas de monitoriza¸c˜ao local (sensing) do canal.

Entre elas, pode-se considerar a utiliza¸c˜ao de um protocolo Slotted-Aloha P-persistente para terminais com um ´unico r´adio para coordenar o acesso ao espetro deixado livre pelos

utilizadores licenciados.

1.3

Objetivos e Contribui¸c˜

oes

1.3.1 Objetivos

Esta disserta¸c˜ao tem como objetivo desenvolver um modelo de desempenho para uma

O objetivo inclui o desenvolvimento de um modelo anal´ıtico para o desempenho do

protocolo Slotted Aloha P-persistente numa rede cognitiva, que considere o desempenho do mecanismo de sensing. Tamb´em inclui o desenvolvimento de um simulador, que

per-mita avaliar o desempenho do sistema e validar a precis˜ao do modelo. Com os resultados

do simulador, pretende-se compar´a-los aos do modelo anal´ıtico e analis´a-los face `a

proba-bilidade da fila de espera estar vazia, ao d´ebito do sistema e ao atraso m´edio por pacote.

Numa ´ultima fase, procura-se a configura¸c˜ao ´otima para o sistema. O objetivo ´e

encon-trar o valor de P ´otimo que maximiza o d´ebito do sistema, ou para uma carga fixa, que minimiza o atraso m´edio por pacote.

1.3.2 Contribui¸c˜oes

Esta disserta¸c˜ao analisa a utiliza¸c˜ao de um protocolo Slotted Aloha P-persistente numa rede cognitiva. As principais contribui¸c˜oes s˜ao:

❼ Um modelo anal´ıtico de desempenho para o sistema que modela o d´ebito e atraso;

❼ Um simulador do sistema que inclui a modela¸c˜ao dosensing e da dinˆamica dos n´os;

❼ A determina¸c˜ao da configura¸c˜ao ´otima do sistema para maximizar o d´ebito ou para

minimizar o atraso quando n˜ao est´a saturado.

Por fim, os resultados do trabalho contribu´ıram para uma publica¸c˜ao no workshop

IEEE SCAN 2015. O artigo referido encontra-se inclu´ıdo no Apˆendice A.

1.4

Estrutura da Disserta¸c˜

ao

A disserta¸c˜ao encontra-se dividida em cinco cap´ıtulos e um apˆendice. No cap´ıtulo

2 s˜ao apresentados alguns conceitos j´a desenvolvidos na ´area de r´adio cognitivo. ´E feito

um levantamento geral de m´etodos para a dete¸c˜ao de espectro e aborda-se o tema dos

protocolos de controlo de acesso ao meio (MAC) nas redes de r´adio cognitivo. S˜ao

apre-sentados tamb´em trˆes sistemas de r´adio cognitivo utilizando protocolos com carater´ısticas

semelhantes ao protocolo analisado.

A terceira parte desta disserta¸c˜ao descreve detalhadamente o sistema proposto, bem

modelos interm´edios e o modelo final proposto, discutindo-se a validade das aproxima¸c˜oes

consideradas em cada um. No final do cap´ıtulo estuda-se a otimiza¸c˜ao do desempenho do

sistema.

O cap´ıtulo 4 descreve de uma forma detalhada o simulador utilizado para validar o

modelo te´orico. Este cap´ıtulo ´e dividido em v´arias subsec¸c˜oes. Cada sec¸c˜ao caracteriza um

modulo do simulador. Al´em disso, este cap´ıtulo tamb´em cont´em a an´alise dos resultados

obtidos atrav´es do modelo te´orico e a compara¸c˜ao entre estes resultados e os valores das

simula¸c˜oes. Esta parte analisa os valores ´otimos do modelo em fun¸c˜ao ao d´ebito, ao atraso

m´edio por pacote e `a probabilidade das filas dos utilizadores oportunistas estarem vazias,

assim como investiga o comportamento do sistema face `a escalabilidade e `a atividade do

utilizador licenciado. No final, estes resultados s˜ao comparados com os modelos descritos

no cap´ıtulo 2.

O cap´ıtulo 5 resume as conclus˜oes obtidas neste trabalho, apontando algumas linhas

de investiga¸c˜ao para trabalho futuro.

Por fim, o apˆendice A contˆem o artigo publicado no Workshop mencionado nas

Trabalho relacionado

As redes de RC s˜ao redes dinamicamente reconfigur´aveis que se adaptam ao

ambi-ente envolvambi-ente, permitindo que os seus aparelhos possam explorar oportunisticamambi-ente

as por¸c˜oes de espectro que os utilizadores de outras redes n˜ao utilizam. Estes ´ultimos

utilizadores s˜ao licenciados, isto ´e, tˆem permiss˜ao para transmitir em certas bandas de

frequˆencia. Os utilizadores licenciados tamb´em podem ser denominados de Utilizadores

Prim´arios (PU) e n˜ao est˜ao cientes dos comportamentos cognitivos. Por outro lado, os

uti-lizadores oportunistas s˜ao chamados de Utiuti-lizadores Secund´arios (SU) e s˜ao tipicamente

n˜ao licenciados, portanto tˆem a responsabilidade de n˜ao interferir com as transmiss˜oes dos

PUs visto que estes ´ultimos tˆem uma prioridade maior de acesso ao meio. ´E importante

referir que os SUs tˆem de ser capazes de sentir o meio envolvente, de modo a detetar ou

n˜ao a ocupa¸c˜ao do espectro.

Este cap´ıtulo introduz as duas principais fun¸c˜oes do RC: a dete¸c˜ao de transmiss˜oes

e o acesso ao meio. S˜ao apresentados os mecanismos de sensing mais conhecidos a n´ıvel

f´ısico assim como os protocolos de controlo de acesso ao meio (MAC) para redes de RC e

as suas classifica¸c˜oes. Por fim, s˜ao apresentados e comparados alguns protocolosMAC de

r´adio cognitivo.

2.1

Spectrum sensing

em R´

adio Cognitivo

A dete¸c˜ao do meio ´e um dos pontos mais importantes numa rede de r´adio cognitivo,

pois ´e desta forma que osSUs encontram as oportunidades de acesso.

2.1.1 Dimens˜oes de Sensing no R´adio Cognitivo

A oportunidade de acesso decorre de uma banda de frequˆencias que est´a desocupada,

num determinado tempo e numa determinada ´area geogr´afica. Estas oportunidades s˜ao

habitualmente exploradas em trˆes dimens˜oes do espectro eletromagn´etico: na frequˆencia,

no tempo e no espa¸co. Al´em destas trˆes dimens˜oes, tamb´em ´e poss´ıvel obter oportunidades

de explora¸c˜ao de espectro atrav´es de c´odigos ortogonais e ˆangulos/dire¸c˜ao de emiss˜ao.

No entanto, os algoritmos convencionais de dete¸c˜ao do meio n˜ao tˆem a capacidade de

detetar sinais transmitidos pelos PUs atrav´es de espalhamento e saltos na frequˆencia ou

no tempo. Assim, ao analisar os c´odigos ortogonais, seria poss´ıvel criar novos m´etodos de

dete¸c˜ao de espectro com a capacidade de encontrar por¸c˜oes de espectro livre. Do mesmo

modo, os sinais transmitidos atrav´es de antenas direcionais podem n˜ao ser detetados pelos

algoritmos convencionais porque ´e assumido que osPUs e/ou osSUs transmitem em todas

as dire¸c˜oes. Por outro lado, com avan¸cos recentes na tecnologia de multi-antenas, atrav´es

da transmiss˜ao combeamforming (forma¸c˜ao de feixe), tornou-se vi´avel v´arios utilizadores

comunicarem no mesmo canal, ao mesmo tempo e na mesma ´area geogr´afica [YA09]. Desta

forma, surgiram novas oportunidades para os SUs utilizarem a banda sem interferir com

osPUs.

Assim, ´e poss´ıvel dividir o acesso ao meio nas v´arias dimens˜oes mencionadas em cima.

Estas v˜ao ser analisadas de seguida [YA09]:

❼ Frequˆencia - Os SUs exploram as oportunidades no dom´ınio da frequˆencia. As

oportunidades nesta dimens˜ao indicam que as bandas n˜ao est˜ao todas ocupadas ao

mesmo tempo e que algumas podem estar dispon´ıveis para uso oportunista.

❼ Tempo- Na mesma banda, tamb´em h´a oportunidades de tempo, isto ´e, uma banda

de frequˆencia n˜ao ´e utilizada continuamente; podem existir espa¸cos de tempo onde

esta por¸c˜ao de banda estar´a dispon´ıvel e poder´a ser explorada.

❼ Espa¸co geogr´afico - Baseando-se na posi¸c˜ao geogr´afica (latitude, longitude e

al-titude) e distˆancia dos PUs, os utentes das redes de r´adio cognitivo tiram proveito

da atenua¸c˜ao do sinal por path loss (desvanecimento) para reutilizarem as bandas

ocupadas pelosPUs. A ocupa¸c˜ao do canal ´e determinada pelo n´ıvel de interferˆencia

no canal num determinado local e num determinado per´ıodo. A ausˆencia de

inter-ferˆencia significa que n˜ao existe nenhuma transmiss˜ao de PUs numa determinada

´ area.

Figura 2.2: Oportunidades no dom´ınio do espa¸co geogr´afico [YA09].

❼ C´odigos- ´E poss´ıvel realizar transmiss˜oes simultˆaneas sem interferir com as

trans-miss˜oes dos PUs utilizando c´odigos ortogonais. De real¸car que ´e necess´ario existir

uma sincroniza¸c˜ao entre osSUs e os PUs.

❼ Angulo de transmiss˜ˆ ao - Para explorar as oportunidades nos ˆangulos de

trans-miss˜ao, osSUs tˆem que estar cientes da localiza¸c˜ao dosPUs assim como da dire¸c˜ao

do seu feixe de transmiss˜ao. Assim, os utentes cognitivos podem transmitir

in-forma¸c˜ao simultaneamente sem causar interferˆencia aos PUs, visto que transmitir˜ao

Figura 2.3: Oportunidades no dom´ınio dos c´odigos.

Figura 2.4: Oportunidades no dom´ınio do ˆangulo de transmiss˜ao.

2.1.2 M´etodos de dete¸c˜ao da ocupa¸c˜ao do meio

´

E poss´ıvel verificar a transmiss˜ao de umPU atrav´es da utiliza¸c˜ao de v´arios m´etodos

que podem ser classificados em trˆes tipos [SKMK10]:

❼ Dete¸c˜ao do sinal dos PUs ousensing do meio;

❼ Dete¸c˜ao debeacons auxiliares;

❼ Utiliza¸c˜ao de bases de dados de geolocaliza¸c˜ao dos PUs (GDB).

O primeiro tipo de dete¸c˜ao da ocupa¸c˜ao do meio ´e o que tem maior relevˆancia para

este documento porque a dete¸c˜ao do meio do modelo proposto ´e baseada neste m´etodo.

Assim, o primeiro m´etodo ´e abordado com grande detalhe na sec¸c˜ao 2.1.3.

No segundo tipo de dete¸c˜ao da atividade dos prim´arios, s˜ao implementados

trans-missores de beacons na localiza¸c˜ao dos PUs. Estes transmissores emitem periodicamente

Deste modo, garante-se aosPUsde baixa potˆencia uma maior prote¸c˜ao face a interferˆencias

de SUs (problema do n´o escondido, sec¸c˜ao 2.2.2). No entanto, como os transmissores de

beacons s˜ao infraestruturas fixas, n˜ao ´e vi´avel serem implementadas em redes onde os

PUs s˜ao m´oveis. Al´em disso, a altera¸c˜ao de todos os transmissores dosPUs parabeacons

auxiliares traria um custo excessivo.

Em alternativa `a dete¸c˜ao do sinal dos prim´arios ou beacons auxiliares, ´e poss´ıvel

utilizar bases de dados de geolocaliza¸c˜ao para reconhecer a presen¸ca de um PU num

determinado canal. Assim, estas bases de dados tˆem o prop´osito de fornecer aos SUs os

dados e parˆametros necess´arios para que possam ocupar os respetivos canais do meio sem

que causem interferˆencia aos prim´arios. Esta informa¸c˜ao cont´em os canais dispon´ıveis para

acesso oportunista, bem como o n´ıvel de potˆencia do sinal de transmiss˜ao dosSUs. Assim

sendo, ´e imprescind´ıvel que os SUs estejam equipados com GPS para que possam aceder

`

as GDBs e que se saiba, a priori, a localiza¸c˜ao dos utilizadores prim´arios [GBE+08].

2.1.3 M´etodos de sensing para R´adio Cognitivo

Esta sec¸c˜ao aborda o grupo de m´etodos desensingou dete¸c˜ao de espectro. Os m´etodos

de dete¸c˜ao de espectro ainda est˜ao na fase inicial de desenvolvimento, por´em, j´a foi

desen-volvida alguma diversifica¸c˜ao na forma de identificar a presen¸ca de transmiss˜oes prim´arias.

Em baixo, s˜ao apenas abordados alguns dos principais m´etodos de sensing do RC.

Sensing baseado na dete¸c˜ao de energia

A abordagem de dete¸c˜ao de energia ´e o m´etodo mais comum de dete¸c˜ao de

oportuni-dades de acesso por causa da sua baixa complexidade de implementa¸c˜ao e computacional

[YA09]. Al´em disso, os recetores tˆem a vantagem de n˜ao necessitarem de qualquer

conhe-cimento do sinal dos PUs. Este m´etodo examina o n´ıvel de energia no meio durante um

determinado per´ıodo e compara-o com um determinado valor de limiar, γ, que depende do ru´ıdo no meio envolvente [Urk67]. A m´etrica para a decis˜ao da dete¸c˜ao do n´ıvel de

energia do meio pode ser escrita como

M = N

X

n=0

A decis˜ao de ocupa¸c˜ao do espectro ´e obtida atrav´es da compara¸c˜ao do valor de M com o

valor γ.

O sinal examinado pode resumir-se a duas hip´oteses:

H0 :y(n) =w(n), (2.2)

H1 :y(n) =s(n) +w(n), (2.3)

onde s(n) ´e o sinal detetado, w(n) ´e o ru´ıdo branco Gaussiano (AWGN) detetado e n ´e o ´ındice de amostras. De notar que se s(n) = 0, ent˜ao o sinal detetado ´e constitu´ıdo apenas por ru´ıdo, n˜ao existindo nenhuma transmiss˜ao de sinal de PUs no canal, ou seja,

este cen´ario corresponde `a hip´otese H0. Por outro lado, um cen´ario onde um PU est´a a utilizar o canal corresponde `a hip´oteseH1.

O desempenho deste algoritmo ´e afetado por duas probabilidades: a probabilidade de

dete¸c˜ao PD e a probabilidade de falso alarme PF A. PD ´e a probabilidade de dete¸c˜ao do sinal do PU quando esta transmiss˜ao est´a realmente a ser transmitida. Deste modo, ´e do

interesse da rede cognitiva que oPD seja o mais elevado poss´ıvel. Esta probabilidade pode ser formulada da seguinte forma:

PD =P r(M > γ|H1), (2.4)

ou seja, ´e a probabilidade da dete¸c˜ao do n´ıvel de energia ser maior que o limiarγ, quando existe um sinal de PU a ser transmitido no meio.

Por outro lado, PF A ´e a probabilidade do recetor considerar que detetou a trans-miss˜ao de um prim´ario quando, na verdade, n˜ao existe nenhum PU a transmitir nessas

frequˆencias. PF A ´e definido como

PF A =P r(M > γ|H0), (2.5)

O limiar de decis˜ao γ ´e selecionado para se obter o melhor ajuste entre PD e PF A. Para isso, ´e necess´ario conhecer o ru´ıdo e a potˆencia do sinal detetado. O ru´ıdo pode

ser estimado mas a potˆencia do sinal recebido ´e dif´ıcil de determinar, visto que este sofre

altera¸c˜oes com as carater´ısticas das transmiss˜oes em curso e com a distˆancia entre os

utilizadores secund´arios e prim´arios.

O ru´ıdo branco pode ser modelado atrav´es de uma vari´avel aleat´oria Gaussiana com

m´edia nula e variˆanciaσ2

w (w(n) =N(0, σw2) ). A modela¸c˜ao do sinals(n) tamb´em ´e feita atrav´es de vari´aveis aleat´orias Gaussianas de m´edia nula e variˆancia σ2

s, cujo valor reflete o desvanecimento do sinal no meio. A vari´avel aleat´oria M resulta da soma do quadrado

de vari´aveis Gaussianas, logo tem uma distribui¸c˜ao chi-quadrado com grau de liberdade

2N e por isso, pode ser modelada como:

M =

σ2 w

2 X22N H0, σ2

w+σ2 s

2 X22N H1

(2.6)

Este m´etodo de dete¸c˜ao ´e considerado o mais importante para este documento, visto

que tanto os protocolos analisados e comparados neste cap´ıtulo como o modelo da

dis-serta¸c˜ao utilizam o m´etodo de sensing baseado na dete¸c˜ao de energia.

Sensing baseado na forma de onda

´

E poss´ıvel realizar a dete¸c˜ao de espectro atrav´es da correla¸c˜ao do sinal recebido com

uma c´opia conhecida (padr˜ao conhecido) do pr´oprio [YA09]. Este processo s´o ´e aplic´avel

em redes com conhecimento de padr˜oes de sinal e ´e chamado desensing baseado na forma

de onda.

Considerando o sinal y(n) do m´etodo anterior, a m´etrica de decis˜ao dosensing baseado

na forma pode ser obtida atrav´es da seguinte express˜ao:

M = Re

" N X

n=1

y(n)s∗(n)

#

, (2.7)

onde y(n) ´e o sinal recebido e s∗(n) representa o conjugado do sinal enviado (padr˜ao

Tal como nosensing baseado em dete¸c˜ao de energia, conclui-se se existe ou n˜ao

trans-miss˜ao de utilizadores prim´arios atrav´es da compara¸c˜ao do valor da m´etrica com um valor

de limiar.

Sensing baseado em ciclo estacionariedade

As particularidades da ciclo estacionariedade s˜ao causadas pela periodicidade do sinal,

pela m´edia e pela auto-correla¸c˜ao e estas podem ser induzidas intencionalmente para

auxiliar a dete¸c˜ao de espectro [Gar91] [MBA+07].

A dete¸c˜ao baseada em ciclo estacionariedade ´e uma t´ecnica utilizada para detetar

transmiss˜oes de utilizadores prim´arios no meio envolvente atrav´es da explora¸c˜ao das

ca-rater´ısticas ciclo estacion´arias do sinal recebido [LKHP07]. Assim, em vez de densidade

espectral, a dete¸c˜ao do sinal num dado espectro utiliza a fun¸c˜ao de ciclo-correla¸c˜ao. Esta

fun¸c˜ao consegue diferenciar o ru´ıdo branco do sinal transmitido pelo utilizador prim´ario

devido ao facto do ru´ıdo ser estacion´ario e, por isso, este ter´a correla¸c˜ao nula quando

modulado com sinais ciclo estacion´arios [CB05]. Al´em disso, com esta t´ecnica ´e poss´ıvel

distinguir diferentes transmiss˜oes origin´arias de utilizadores prim´arios distintos.

Sensing baseado em identifica¸c˜ao de r´adio

´

E poss´ıvel obter um conhecimento total sobre as carater´ısticas do espectro atrav´es

da identifica¸c˜ao da tecnologia de transmiss˜ao utilizada pelos utilizadores prim´arios. Tal

conhecimento permite aos utilizadores de r´adio cognitivo ter uma maior adapta¸c˜ao ao meio

[YA06].

No sensing baseado em identifica¸c˜ao de r´adio, este conhecimento total ´e extra´ıdo do

sinal recebido. Com as carater´ısticas retiradas, ´e poss´ıvel descobrir a tecnologia utilizada

do utilizador prim´ario mais prov´avel. As carater´ısticas obtidas a partir do sensing

ba-seado em dete¸c˜ao de energia, por exemplo, s˜ao utilizadas para m´etodos de classifica¸c˜ao

[VFECH01] [MDV+01].

Assim, a finalidade desta t´ecnica de sensing ´e identificar a presen¸ca de algumas

Sensing utilizando filtros adaptados

Esta t´ecnica utiliza um filtro linear que maximiza o r´acio entre a potˆencia do sinal e a

potˆencia do ru´ıdo (SNR). A opera¸c˜ao do filtro adaptado ´e equivalente a fazer a convolu¸c˜ao

entre o sinal desconhecido e um espelho do sinal de referˆencia transladado no tempo

[Tur04].

Este m´etodo ´e conhecido como a melhor t´ecnica para detetar a transmiss˜ao de

utiliza-dores prim´arios quando ´e conhecidoa priorio sinal transmitido. A sua principal vantagem

´e o curto per´ıodo de tempo para atingir uma determinada probabilidade de falso alarme

ou de dete¸c˜ao quando comparada com os outros m´etodos j´a abordados. No entanto, ´e

exigido que os utilizadores de r´adio cognitivo fa¸cam a desmodula¸c˜ao dos sinais recebidos.

Consequentemente, ´e necess´ario um conhecimento perfeito sobre as carater´ısticas dos

si-nais dos utilizadores prim´arios. Al´em disso, como os utilizadores secund´arios precisam

de recetores para cada tipo de sinal recebido, a complexidade de implementa¸c˜ao destes

aparelhos de sensing torna-se pouco vi´avel. Por fim, os filtros adaptados tamb´em

conso-mem uma grande quantidade de potˆencia visto que os recetores est˜ao constantemente a

executar v´arios algoritmos de dete¸c˜ao.

Compara¸c˜ao entre os m´etodos de sensing

Nesta sec¸c˜ao s˜ao comparados os m´etodos de dete¸c˜ao de oportunidades de espectro

abordadas at´e agora, desde a sua complexidade at´e `a sua precis˜ao desensing (figura 3.3).

Quanto `a robustez de m´etodos, o sensing baseado na forma de onda consegue ser

mais robusto que as t´ecnicas baseadas em dete¸c˜ao de energia e ciclo estacionariedade

devido ao processamento coerente que surge do uso da componente determin´ıstica do sinal.

No entanto, ´e necess´ario existir informa¸c˜ao a priori das carater´ısticas dos utilizadores

prim´arios e estes devem transmitir padr˜oes conhecidos.

Por outro lado, quando um utilizador cognitivo se depara com um cen´ario em que n˜ao

existe a possibilidade de se conhecer as carater´ısticas dos utilizadores prim´arios, o ´unico

m´etodo adequado ´e a t´ecnica baseada em dete¸c˜ao de energia. Contudo, o ru´ıdo pode

n˜ao ser estacion´ario e a sua distribui¸c˜ao pode n˜ao ser conhecida e, por isso, ´e poss´ıvel

m´etodo tamb´em tem a desvantagem de sofrer de efeitos de filtros de banda base e de tons

adulterados [MMB07].

Contrariamente `a dete¸c˜ao de energia, o m´etodo baseado em ciclo estacionariedade tem

um bom desempenho na presen¸ca de interferˆencias de canais adjacentes ou co-canais, onde

o ru´ıdo n˜ao ´e estacion´ario [TCB07]. Em contrapartida, o desvanecimento do canal e a

vul-nerabilidade aosoffsets da amostragem do rel´ogio criam uma diminui¸c˜ao do desempenho

desta t´ecnica.

Por fim, para a elabora¸c˜ao desta disserta¸c˜ao, optou-se pela utiliza¸c˜ao dosensing

ba-seado em energia devido `a sua simplicidade e facilidade de implementa¸c˜ao.

Figura 2.5: Compara¸c˜ao entre m´etodos de sensing [YA09].

2.2

Protocolos

MAC

em R´

adio Cognitivo

O controlo de acesso ao meio tem uma grande importˆancia para as fun¸c˜oes de r´adio

cognitivo, principalmente na dete¸c˜ao de canais e partilha do espectro. Os protocolosMAC

permitem que m´ultiplos utilizadores partilhem os recursos de espectro existentes

determi-nando a ordem de acesso ao canal. Os protocolos MAC para r´adio cognitivo (CR-MAC)

surgiram inicialmente a partir de protocolos de redes ad-hoc. No entanto, os protocolos

CR-MAC s˜ao mais complexos porque tˆem funcionalidades de dete¸c˜ao de espectro

sofisti-cadas e requisitos de r´apida adaptabilidade, pois tˆem que evacuar o meio quando o PU

transmite. Os protocolos CR-MAC tˆem o objetivo de fornecer meios eficientes de dete¸c˜ao

de canal para determinar a sua ocupa¸c˜ao e partilhar o espectro entre outros

utilizadores priorit´arios [CC09].

Os protocolos CR-MAC podem ser divididos em dois grandes grupos: protocolos

para redes de RC centralizadas e para redes de RC distribu´ıdas (ou redes de RC Ad

Hoc). Dentro de cada um destes grupos, os protocolos para redes de RC ainda podem ser

classificadas como: protocolos de acesso aleat´orio, protocolos time-slotted ou protocolos

h´ıbridos.

Figura 2.6: Classifica¸c˜ao dos protocolos CR-MAC [CC09].

2.2.1 Protocolos centralizados vs protocolos distribu´ıdos

Os protocolos centralizados precisam, obrigatoriamente, de uma entidade central,

tal como uma esta¸c˜ao base, que gere as atividades da rede, coordena as opera¸c˜oes e

sincroniza os n´os. No entanto, a entidade central ´e est´atica e, geralmente, est´a `a distˆancia

de umhop (salto) dos utilizadores secund´arios m´oveis. Os n´os da rede enviam informa¸c˜ao

periodicamente sobre o seu estado atual (o tipo de dados que enviam ´e relativo e depende

do protocolo utilizado). Numa topologia centralizada, o n´ıvel de potˆencia de cada n´o

da rede ´e monitorizado pela entidade central com o prop´osito de controlar a potˆencia

de transmiss˜ao de todos os n´os secund´arios [MSR07]. Desta forma, ´e poss´ıvel reduzir

a interferˆencia entre n´os da rede secund´aria e da rede prim´aria e at´e reduzir a energia

a abordagem centralizada no RC fornece um benef´ıcio de total conhecimento da rede,

permitindo a possibilidade de desenvolver protocolos com uma eficiˆencia mais elevada.

[ZC08] sugere um protocoloMAC centralizado com uma utiliza¸c˜ao elevada de espetro para

controlo, oferecendo uma abordagem livre de colis˜oes e garantindo qualidade de servi¸co

atrav´es da troca de informa¸c˜ao entre os utilizadores secund´arios e a entidade central. No

entanto, as redes centralizadas tˆem uma grande desvantagem: a informa¸c˜ao precisa de ser

sempre enviada para a entidade central, processada e propagada, novamente, para todos

os n´os da rede. Desta forma, o tr´afego de controlo contribui para aumentar a carga no

meio sem fios, existindo o risco de se atingir a satura¸c˜ao, especialmente em redes com

muitos utilizadores; ou seja, os protocolos centralizados n˜ao s˜ao escal´aveis.

Por outro lado, os protocolos distribu´ıdos n˜ao possuem uma unidade central, pelo

que tˆem uma organiza¸c˜ao e desenvolvimento mais flex´ıveis. Desta forma, os protocolos

distribu´ıdos tˆem a vantagem de reagir `as mudan¸cas do meio rapidamente. Embora sejam

escal´aveis, osensing, a partilha de espectro e o acesso ao meio nestes protocolos s˜ao fun¸c˜oes

que precisam de um aumento de coopera¸c˜ao entre os vizinhos.

Os protocolos podem operar em sistemas de canal ´unico ou multi-canal. Nos sistemas

de canal ´unico as redes prim´aria e secund´aria coexistem na mesma banda de espectro.

Estes protocolos tˆem a desvantagem do seu d´ebito m´aximo obtido estar limitado. Por

outro lado, num sistema multi-canal, a rede secund´aria tem a possibilidade de aceder ao

meio atrav´es de um conjunto de canais. Este sistema tem a possibilidade de dispensar um

canal comum apenas para controlo, que contribui para a intera¸c˜ao e coordena¸c˜ao entre os

SUs da rede.

Em [MSR07], ´e proposto um protocolo distribu´ıdo chamado single radio adaptive

channel MAC. Neste protocolo, cada utilizador secund´ario guarda a frequˆencia dos canais

de rece¸c˜ao dos seus vizinhos atrav´es de uma comunica¸c˜ao cooperativa. Assim, sempre

que deseja comunicar com um n´o vizinho, transmite a informa¸c˜ao no canal de rece¸c˜ao do

respetivo recetor e recebe a resposta atrav´es de outra banda de frequˆencia.

Para finalizar, ´e fundamental clarificar que o tr´afego das redes com protocolos

centra-lizados n˜ao tem que ser necessariamente maior do que para as redes distribu´ıdas. Caso

distribu´ıdo e num protocolo centralizado, s˜ao geralmente necess´arias mais mensagens para

o protocolo distribu´ıdo (e.g. cap´ıtulo 7 em [Tan03]).

2.2.2 M´etodos de acesso

Foi referido anteriormente que, do ponto de vista de acesso, os protocolosMAC para

RC podem ser classificados em: acesso aleat´orio, baseados emslots de tempo e h´ıbridos.

Os protocolos MAC de acesso aleat´orio n˜ao precisam de sincroniza¸c˜ao entre os seus

utilizadores. Sempre que algum utilizador secund´ario pretende transmitir, este monitoriza

o meio primeiro. Se o canal n˜ao estiver ocupado, o utilizador acede ao meio.

Se, por outro lado, o canal estiver ocupado (tanto com transmiss˜oes secund´arias como

prim´arias), existem v´arias alternativas. O CSMA MAC 1-persistente ´e um exemplo de

um protocolo onde o utilizador continua a monitorizar o meio at´e que este vague e

trans-mite de imediato. Por norma, quando ocorrem colis˜oes entre transmiss˜oes de utilizadores

secund´arios, os SUs s´o voltam a monitorizar o canal e a transmitir ap´os um per´ıodo

de tempo aleat´orio. Numa abordagem alternativa, como o ALOHA, espera um tempo

aleat´orio antes de voltar a tentar.

Nos protocolos com acesso baseado em slots de tempo, a sincroniza¸c˜ao entre

utiliza-dores ´e obrigat´oria. Para a rede secund´aria, o tempo ´e dividido em slots tanto para o

per´ıodo de sensing como para o per´ıodo de transmiss˜ao. Ao contr´ario do que acontece

com os protocolos de acesso aleat´orio, nos protocolos baseados em slots de tempo, todos

osSUs da rede monitorizam o meio ao mesmo tempo. A norma 802.22 ´e um exemplo de

um protocolo baseado em slots de tempo atualmente implementado [SCL+09a].

Nos protocolos h´ıbridos, o per´ıodo de transmiss˜ao ´e parcialmente dividido em slots,

nos quais ocorre a sinaliza¸c˜ao de controlo. No entanto, o restante tempo de transmiss˜ao

´e acedido aleatoriamente, sem sincroniza¸c˜ao de tempo. O Opportunistic MAC [SZ12] ´e

um exemplo de um protocolo h´ıbrido que obriga os SUs a utilizarem dois transceivers,

um para um canal comum de controlo e outro para aceder a uma banda de transmiss˜ao.

O tempo ´e dividido em slots para a banda de espectro de transmiss˜ao, enquanto que o

canal comum de controlo opera parcialmente em slots para a fase de informa¸c˜ao, seguido

2.3

Protocolos MAC de R´

adio Cognitivo com canal ´

unico

Nesta sec¸c˜ao s˜ao analisados e comparados trˆes protocolos para redes deRC de canal

´

unico, ou seja, a rede prim´aria e a rede secund´aria utilizam o mesmo canal de

trans-miss˜ao. Os protocolos analisados incluem o protocolo Slotted Aloha p-persistente mais dois protocolos compar´aveis.

2.3.1 Protocolo Slotted Cognitive Radio ALOHA (CR-ALOHA)

Em [CLMW11], ´e apresentado um protocolo de acesso oportunista ao espectro

base-ado em Slotted ALOHA para uma rede de r´adio cognitivo. Este protocolo ´e distribu´ıdo

e o tempo ´e dividido em slots. ´E assumido que existe uma rede de SUs, que transmite

num ´unico canal partilhado com outra rede dePUs. A rede prim´aria ´e constitu´ıda apenas

por um transmissor e v´arios recetores e a rede secund´aria ´e formada por N SUs locali-zados dentro do alcance de transmiss˜ao da rede prim´aria. Dentro do alcance da rede dos

PUs, tamb´em se encontra um ponto de acesso secund´ario (SAP), capaz de comunicar com

os SUs para resolver os seus problemas de sincroniza¸c˜ao. Na figura 2.7 ´e apresentado o

modelo da rede.

Figura 2.7: Modelo da rede CR de [CLMW11].

Quando um PU inicia a transmiss˜ao, os SUs devem evacuar o canal dentro de um

deve conter uma fase de sensing Ts no in´ıcio da trama e uma fase de transmiss˜ao Td composta porM per´ıodos de transmiss˜ao (TP). CadaTP inclui um tempo de transmiss˜ao T e um atraso de propaga¸c˜ao Tp. O sensing efetuado pelos SUs da rede ´e baseado na energia do meio.

Figura 2.8: Estrutura da trama MAC doSlotted CR-ALOHA

Chen et al. [CLMW11] prop˜oe um modelo de desempenho para o protocolo Slotted

CR-ALOHA. Para a rede secund´aria, a carga gerada por cadaSU ´e modelada atrav´es de

uma distribui¸c˜ao de Poisson com uma taxa de gera¸c˜ao m´edia de λi pacotes porTP. Isto significa que o intervalo entre a gera¸c˜ao de pacotes segue uma distribui¸c˜ao exponencial

com m´edia λ1

i. Por outro lado, se se assumir que o tr´afego gerado ´e igual para toda a rede secund´aria, ent˜ao a carga total de pacotes (G) ´e de N λ.

Segundo os autores, os PUs e os SUs coexistem na mesma banda de espectro mas

a rede prim´aria n˜ao tem conhecimento da trama utilizada pelos SUs, pelo que existe a

possibilidade de ocorrerem quatro hip´oteses de comportamentos por parte doPU durante

cada trama do secund´ario:

❼ H0 - oPU mant´em-se inativo durante a fase de sensing;

❼ H1 - oPU mant´em-se ativo durante a fase de sensing;

❼ H2 - o PU mant´em-se inativo durante a fase de sensing mas acorda durante a fase de transmiss˜ao;

❼ H3 - oPU mant´em-se inativo durante toda a trama de SU.

No caso de algumSU n˜ao detetar o sinal do PU sobre H1 ou transmitir sobre H2, a rede secund´aria causa interferˆencia sobre a prim´aria. O parˆametro que mede este fen´omeno

evacuar rapidamente o canal quando um PU acorda. Este parˆametro chama-se fator de

agilidade. Este protocolo foi desenvolvido a partir do modelo Slotted ALOHA cl´assico e

difere apenas no tempo de acesso discreto e na obriga¸c˜ao da prote¸c˜ao da rede prim´aria. A

estrat´egia do m´etodoSlotted CR-ALOHA ´e a seguinte:

❼ Se um SU detetar que um utilizador prim´ario est´a inativo e se um pacote de dados

chegar durante oT P n´umeroM da trama anterior ou durante a dete¸c˜ao de espectro da trama atual, este ser´a enviado no in´ıcio do primeiroT P desta trama. Se o pacote chegar durante oT P n´umeroj, sendo que 1≤j < M, o pacote ser´a transmitido no pr´oximoslot.

❼ Se um SU detetar que existe um utilizador prim´ario ativo, qualquer pacote que

chegue dentro da trama atual ser´a bloqueado at´e ao final desta trama e ser´a, ent˜ao,

retransmitido ap´os um tempo de conten¸c˜ao aleat´orio.

❼ Qualquer transmiss˜ao de dados s´o ´e enviada com sucesso quando apenas um SU

transmite para um slot T P. Caso contr´ario, ocorre uma colis˜ao e os pacotes nela envolvidos s˜ao retransmitidos, ap´os um per´ıodo aleat´orio, para evitar que volte a

ocorrer outra colis˜ao.

❼ Qualquer chegada de pacotes dentro do ´ultimo T P (M) de uma trama ser´a proces-sada na pr´oxima trama.

No artigo [CLMW11], ´e proposta uma express˜ao para o c´alculo do d´ebito (S)

depen-dente do n´umero de SUs (N) e do tempo de sensing (t). Os autores apresentam um modelo paraPF A ePD onde assumem quePF A decresce linearmente comtmas quePD se mant´em constante, o que se mostrou em [CLMW13] que n˜ao ´e totalmente v´alido. Nestas

condi¸c˜oes, concluem que, para G ≤1 (N = 25 e N = 50), o sistema alcan¸ca um melhor desempenho quando t atinge o seu valor m´aximo (t = TS). Todavia, o d´ebito come¸ca a diminuir com o aumento deSUs (para N >50), provavelmente devido ao valor de janela de conten¸c˜ao usado. Para G≤1, valores reduzidos de PF A aumentam as oportunidades de transmiss˜ao e permitem alcan¸car um melhor desempenho. Na realidade, ao aumentar

o tempo de sensing reduz-se o tempo dispon´ıvel para transmitir, mas a normaliza¸c˜ao

agravam a carga do sistema, resultando em mais colis˜oes e provocando uma degrada¸c˜ao

do desempenho do sistema. Por outro lado, quando G > 1 e N > 50, ´e poss´ıvel manter o d´ebito constante utilizando o valor de sensing ´otimo t∗. Este trabalho mistura controlo de acesso com falso alarme; caso se tivesse estudado um parˆametro ajust´avel de acesso

(janela de conten¸c˜ao win), n˜ao seria necess´ario analisar este efeito secund´ario na gest˜ao da janela, que acaba por ter uma probabilidade de acesso efetiva de (1−PF A)/win.

Em [CLMW11] mostra-se que o atraso m´edio de cada pacote (D) tende a crescer com

o aumento da carga do sistema. Desta forma, D cresce linearmente para G ≤ 1 e sofre um crescimento acelerado para G > 1, pois o sistema entra numa zona de satura¸c˜ao. No entanto, os autores conseguem atenuar o crescimento de D atrav´es da utiliza¸c˜ao de

um valor ´otimo t∗. Como t∗ ´e menor do que TS, provoca uma redu¸c˜ao no evento de colis˜oes, tal como acontece no d´ebito. Estet∗ representa o melhor equil´ıbrio poss´ıvel entre o desempenho da opera¸c˜ao de sensing e a disponibiliza¸c˜ao de banda para transmiss˜ao de

dados.

Apesar do d´ebito e do atraso m´edio dependerem do valor da janela de conten¸c˜ao,

os autores n˜ao avaliam o modelo em fun¸c˜ao do seu valor, referem apenas que deve ser

suficientemente grande para que n˜ao hajam colis˜oes sucessivas. No entanto, este parˆametro

´e muito relevante, como se mostra nesta disserta¸c˜ao.

2.3.2 Protocolo Cognitive Radio CSMA (CR-CSMA)

O Carrier Sense Multiple Access (CSMA) 1-persistente ´e um protocolo de acesso

aleat´orio ao meio que procura evitar colis˜oes em redes de acesso m´ultiplo. Sempre que um

n´o pretende iniciar uma transmiss˜ao, verifica primeiro se o canal est´a isento de qualquer

transmiss˜ao (incluindo transmiss˜oes de redes secund´arias). Se o canal estiver ocupado, o

n´o monitoriza-o at´e que este se encontre livre e transmite imediatamente.

Em [CLMW09], ´e apresentado uma rede de RC baseada no protocolo CSMA

1-persistente. Mais uma vez, as redes prim´aria e secund´aria partilham o mesmo canal de

transmiss˜ao e a ´ultima n˜ao necessita de canal de controlo. O modelo do sistema ´e similar

2.7). Apesar deste protocolo ser baseado em CSMA, os autores indicam que todos osSUs

funcionam de um modo sincronizado entre eles, ou seja, este protocolo ´e considerado um

protocolo baseado em slots de tempo.

Tal como no Slotted CR-ALOHA, assim que oPU come¸ca a transmitir, osSUs devem

evacuar o canal dentro de Ts segundos. Portanto, a rede secund´aria faz sensing ao meio com um per´ıodo de pelo menosTs, o que exige uma implementa¸c˜ao em intervalos discretos. Al´em disso, cada trama Tf ´e constitu´ıda por uma fase de sensing de τmax segundos e de transmiss˜ao de Tt segundos. A fase de transmiss˜ao ´e constitu´ıda por M per´ıodos de transmiss˜ao (TPs) e cadaTP inclui um tempo de transmiss˜ao de um pacote T e um tempo

de propaga¸c˜ao do pacote Tp. A estrutura da trama ´e idˆentica `a do Slotted CR-ALOHA, representada na figura 2.8.

O m´etodo de sensing utilizado ´e a dete¸c˜ao de energia no meio. Utiliza-se Pnoc para denotar a probabilidade de umSU n˜ao ter colis˜oes com oPU numa trama. Pnoc deve ser mantido dentro de um valor de threshold Pnoc. Nesta condi¸c˜oes, a probabilidade de um SU detetar a transmiss˜ao do PU, Pd, deve ser fixada em Pd =P

1 N

noc. Por outro lado, os autores tamb´em deduzem a express˜ao para a probabilidade de falso alarme e esta decresce

continuamente em fun¸c˜ao do tempo desensing, para valores de Pd fixos.

Os autores prop˜oem um modelo para o desempenho de CR-CSMA em [CLMW09],

onde ´e assumido que a taxa de gera¸c˜ao de pacotes de cadaSU ´e dada por uma distribui¸c˜ao

de Poisson independente com uma m´edia deλpacotes porTP. Desta forma, a taxa total de tr´afego ´e dada por G = N λ. Cada TP ´e constitu´ıdo por m slots de tempo (ST) e ´e assumido que cada SU transmite apenas no in´ıcio de cada ST.

Posto isto, a estrat´egia da abordagem CR-CSMA´e semelhante `a abordagem tomada

pelo Slotted CR-ALOHA, distinguindo-se apenas num pormenor importante: se um SU

detetar que um utilizador prim´ario est´a inativo e se o pacote chegar durante oT P n´umero j, sendo que 1≤j < M, acontecer´a o seguinte:

❼ Se o canal estiver vago, o pacote ser´a transmitido logo no pr´oximo ST;

❼ Se o canal estiver ocupado, o respetivo n´o secund´ario monitoriza-o at´e que este esteja

desocupado, transmitindo assim no in´ıcio do primeiroST livre.

dedu¸c˜ao da express˜ao do d´ebito e do atraso m´edio de pacotes e constatam que os resultados

obtidos melhoram ligeiramente o d´ebito e o atraso m´edio de cada pacote face ao protocolo

da sec¸c˜ao 2.3.1. Esta melhoria de desempenho tem origem em dois motivos: i) neste

protocolo, quando o PU n˜ao ´e detetado, os SUs esperam at´e ao pr´oximo ST para tentar

transmitir os pacotes rec´em-chegados, enquanto que no protocoloSlotted CR-ALOHA, os

utilizadores secund´arios tˆem que aguardar pelo pr´oximo TP para tentar aceder ao canal;

ii) Adicionalmente, os SUs deste protocolo podem efetuar a dete¸c˜ao do meio durante a

fase de transmiss˜ao, criando oportunidades de transmitir o pacote ainda no T P atual e n˜ao no pr´oximo.

2.3.3 Protocolo Slotted ALOHA P-persistente

O protocolo slotted Aloha P-persistente estudado nesta disserta¸c˜ao foi analisado

an-teriormente em [HYS12]. Corresponde a um protocolo distribu´ıdo semelhante aos dois

apresentados anteriormente, onde as redes prim´aria e secund´aria partilham o mesmo

ca-nal ´unico e os SUs encontram-se dentro do alcance do transmissor do PU. Em [HYS12]

assume-se que existem NSUs e que todos eles tˆem a mesma taxa de chegada de pacotes, a

mesma probabilidadeP de aceder ao canal e modelam cada um com uma fila de espera do tipo G/G/1/K1 com o mesmo tamanho, com uma filosofiafirst-come first-served (FCFS).

A chegada de pacotes de cada SU ´e independente e modelada atrav´es de um processo de

Bernoulli com uma taxa m´edia de chegada de λ. Os pacotes podem ser rejeitados ap´os a sua chegada quando a fila de espera de um SU est´a cheia. Este protocolo ´e baseado

no m´etodo cl´assico do Slotted ALOHA P-persistente onde o tempo ´e dividido em slots e

a transmiss˜ao de um pacote tem a dura¸c˜ao de um slot, pelo que podem ser transmitidos

v´arios pacotes durante o per´ıodo de transmiss˜ao. Al´em disso, no caso de dois SUs

acede-rem ao meio ao mesmo tempo, ´e considerado o efeito de captura no lado do recetor; ou

seja, apenas a transmiss˜ao com mais potˆencia ou a mais perto do recetor dos SUs ´e que ´e

recebida caso o r´acio entre a potˆencia do sinal e a interferˆencia seja superior a um limiar.

Os outros pacotes cuja conten¸c˜ao falhou ou que n˜ao tiveram permiss˜ao para aceder ao

meio permanecem na fila de espera do respetivo SU e esperam pela pr´oxima trama para

1

G/G/1/K representa um sistema com uma ´unica fila de servi¸co finita com dimens˜ao k e uma filosofia

serem transmitidos.

Figura 2.9: Topologia da rede doSlotted CR-ALOHA [HYS12].

Na figura 2.10, os SUs ”ouvem” o canal da rede prim´aria durante o seu per´ıodo

de sensing. De seguida, transmitem os seus pacotes durante um per´ıodo de transmiss˜ao

quando o canal est´a desocupado. Visto que o per´ıodo desensinge o per´ıodo de transmiss˜ao

s˜ao fixos neste modelo, os per´ıodos de transmiss˜ao s˜ao tratados comoslots de tempo para

acesso ao canal. No in´ıcio de cada trama, osSUs fazemsensing ao meio. Se o canal estiver

ocupado, os SUs n˜ao tˆem permiss˜ao de aceder ao meio durante o pr´oximo per´ıodo de

transmiss˜ao. Entretanto, todos os pacotes gerados s˜ao adicionados `as listas dos respetivos

utilizadores. Se o canal estiver livre, os SUs que possu´ırem pacotes na sua fila tentam

aceder ao canal e transmitem com probabilidade de acessoP.

Figura 2.10: Slotted ALOHA para osPUs [HYS12].

Em [HYS12], os autores deduzem as express˜oes do d´ebito e do atraso m´edio para cada

pacote. No entanto, o modelo proposto n˜ao modela o tempo de atividade do prim´ario

probabilidade invari´avel no tempo e uniforme. No cap´ıtulo seguinte mostra-se que esta

abordagem leva a erros significativos. Das express˜oes deduzidas, os autores observam que

o d´ebito aumenta e o atraso m´edio diminui `a medida que a probabilidade do PU estar

inativo (Pidle) aumenta. Al´em disso, se Pidle for constante e se variar a carga do sistema, os autores constatam que o desempenho do modelo tamb´em ´e diferente. Desta forma,

o d´ebito diminui e o atraso m´edio aumenta com uma carga total do sistema crescente

devido ao facto de existirem mais pacotes a competir pelo acesso ao meio. Por outro lado,

a probabilidade de acesso ao meio P tamb´em influencia o desempenho do sistema. No entanto, nos resultados apresentados os autores n˜ao mostram a sua influˆencia.

2.3.4 Compara¸c˜ao entre os protocolos

Para terminar o cap´ıtulo 2, s˜ao comparados os protocolosCR-Aloha[CLMW11],

CR-CSMA[CLMW09] e Slotted Aloha P-persistente [HYS12], apresentados anteriormente.

Os trˆes protocolos analisados s˜ao distribu´ıdos e descentralizados. Todos utilizam um

sensing baseado dete¸c˜ao de energia do meio, pelo que necessitam que os utilizadores da

rede secund´aria estejam sincronizados, caso contr´ario podem confundir outros SUs com

o PU. Al´em disso, s˜ao todos baseados num ´unico canal. Por outro lado, diferem na

distribui¸c˜ao do sensing, que ocorre em cada slot para oSlotted Aloha p-persistente, e no in´ıcio de uma trama com v´arios slots, nos dois casos restantes.

Os modelos propostos por [CLMW11] e [CLMW09] analisam principalmente a

in-fluˆencia dos parˆametros de sensing no desempenho do sistema mas ignoram a influˆencia

da janela de conten¸c˜ao. Por outro lado, o ´ultimo protocolo n˜ao considerou a dura¸c˜ao

do tempo de atividade de PU. Neste caso, quando o valor de P se aproxima de um, a hip´otese da probabilidade do canal estar ocupado pelo PU ser assumida como constante

e independente em dois slots consecutivos n˜ao ´e v´alida.

Tabela 2.1: Compara¸c˜ao entre os trˆes protocolos.

CR-ALOHA CR-CSMA Slotted ALOHA P-persistente

Sensing baseado em dete¸c˜ao de energia Sim Sim Sim

Canal ´unico Sim Sim Sim

An´alise do parˆametro de sensing Sim Sim N˜ao

An´alise da janela de conte¸c˜ao N˜ao N˜ao Sim

Descri¸c˜

ao do modelo

3.1

Descri¸c˜

ao do Sistema

Para a elabora¸c˜ao deste trabalho considerou-se um sistema de r´adio cognitivo com

apenas um PU e J SUs a aceder ao canal (J ≥ 1) atrav´es de um protocolo Slotted ALOHA P-persistente. O PU pode aceder ao meio sempre que pretender e, se o canal

estiver ocupado por SUs, estes devem desimpedi-lo. Os utilizadores secund´arios s˜ao SUs

equipados apenas com um transceiver, pelo que n˜ao podem fazer o sensing do canal ao

mesmo tempo que transmitem informa¸c˜ao, sendo obrigados a efetuar a opera¸c˜ao desensing

periodicamente. Como osSUsn˜ao conseguem distinguir as transmiss˜oes dosPUs das suas,

´e de grande importˆancia que osSUs estejam sincronizados, fazendo a opera¸c˜ao desensing

durante o mesmo intervalo de tempo, para que s´o existam PUs a aceder ao canal. Caso

contr´ario, seria poss´ıvel o aparecimento de eventos de falso alarme no sistema devido a

dete¸c˜oes de sinais deSUs confundidos com o sinal doPU. De qualquer modo, como osSUs

baseiam as suas opera¸c˜oes de sensing em dete¸c˜ao de energia, podem ser originadas falsas

dete¸c˜oes do sinal do PU devido ao ru´ıdo com origem t´ermica ou noutros sinais presentes

no meio. Os SUs acedem ao canal com probabilidade P quando detetam que o PU est´a inativo durante a fase inicial de sensing de um slot. No entanto, ´e poss´ıvel que existam

colis˜oes quando dois ou mais SUs decidem iniciar uma transmiss˜ao ao mesmo tempo.

Tamb´em ´e poss´ıvel existirem colis˜oes entre os SUs e o PU se algum SU n˜ao conseguir

detetar a transmiss˜ao do PU e decidir transmitir. No caso de ocorrer uma colis˜ao, os

pacotes tˆem que ser novamente transmitidos at´e que sejam recebidos com sucesso.

Cada trama deSU ´e composta por um per´ıodo de sensing com dura¸c˜ao de TSU S slots seguido de um per´ıodo de transmiss˜ao com dura¸c˜ao de TSU

D slots, tendo a dura¸c˜ao total de TSU

F slots. A dura¸c˜ao de cadaslot ´e dada pelo per´ıodo de amostragem do canal.

1

...

N

SN

S+1

...

...

N

TT

SSUT

DSUFigura 3.1: Trama de um SU.

Os primeiros NS slots definem a dura¸c˜ao do per´ıodo de sensing e os restantes slots assinalam a dura¸c˜ao do per´ıodo de transmiss˜ao (de NS+ 1 at´eNT).

Por outro lado, os tempos de atividade doPU est˜ao divididos entre per´ıodo ativoTP U F e per´ıodo inativo TP U

F . O acesso dos SUs deve minimizar a perturba¸c˜ao que introduz nos PUs. De forma a garantir que os SUs detetam rapidamente a atividade dos PUs, cada

ciclo dos utilizadores secund´arios deve ser significativamente mais curto do que o per´ıodo

ativo/inativo do PU (TSU

F < min(TFP U, TFP U)) [GS07]. Desta maneira, o tamanho dos ci-clos dosSUs deve ser escolhido de acordo com a seguinte express˜ao: TSU

F =

min(TP U F ,TFP U)

α onde α > 1 [LFO+13]. De salientar que, para a elabora¸c˜ao deste trabalho, foi utilizado um valor de α= 15 para limitar a interferˆencia entre oPU e os SUs [LFO+13].

A taxa de chegada de pacotes dosSUs ´e modelada atrav´es de um processo dePoisson

com um ritmo m´edio de λ pacotes de dados por trama. Os pacotes s˜ao guardados numa fila de espera at´e iniciarem a transmiss˜ao. A transmiss˜ao de um pacote pode demorar um

tempo vari´avel que depende do meio estar a ser usado pelo PU, do valor da vari´avel P que condiciona o acesso, e de poss´ıveis colis˜oes. Nesta disserta¸c˜ao, o sistema ´e modelado

por uma fila de espera do tipo M/G/1 [Kle76][Dai05].

3.1.1 Comportamento do utilizador prim´ario

Neste trabalho, foi considerado que oPU tem um comportamento n˜ao constante, isto

´e, o PU pode aceder ou desocupar o canal aleatoriamente durante uma trama dos SUs.

Posto isto, assume-se que todos os pacotes transmitidos durante umslot onde ocorre uma

A modela¸c˜ao da atividade do PU foi gerada a partir da cadeia de Markov ilustrada

abaixo, constitu´ıda por dois estados e respetivas probabilidades de transi¸c˜ao (probabilidade

de altera¸c˜ao de estado ativo para inativo (π10) ou vice-versa (π01) e probabilidade de se manter no mesmo estado (π00 ou π11)). Para TFP U < TFP U as probabilidades s˜ao dadas por [LFO+13]:

π10= αN1T π11= 1−π10 π01= αNTP(1β−Pβ) π00= 1−π01

(3.1)

ondePβ ´e a probabilidades do PU se manter ativo.

!" #$

%&'#()

!" #$

#*%&'#()

++

,,

+,

,+

Figura 3.2: Cadeia de Markov do comportamento doPU.

Para calcular a probabilidade de falso alarme (PF A) e de dete¸c˜ao (PD) ´e necess´ario calcular a probabilidade da energia detetada por um SU ser superior ao valor de limiar.

Quando se d´a a altera¸c˜ao de estado doPU durante a opera¸c˜ao desensingdosSUs, podem

ocorrer dois cen´arios distintos:

❼ Altera¸c˜ao do estado ativo para inativo de PU - Durante os primeirosslots do

per´ıodo de sensing oPU est´a ativo (at´eNG slots). Nos restantesslots, o estado do PU fica inativo.

❼ Altera¸c˜ao do estado inativo para ativo de PU - Ao contr´ario do cen´ario

anterior, o PU altera o seu estado de inativo para ativo ap´os NG slots pelo que de

NG+ 1 at´eNS, o PU mant´em-se ativo.

![Figura 2.2: Oportunidades no dom´ınio do espa¸co geogr´afico [YA09].](https://thumb-eu.123doks.com/thumbv2/123dok_br/16578073.738376/27.892.294.611.506.720/figura-oportunidades-dom-ınio-espa-geogr-afico-ya.webp)

![Figura 2.7: Modelo da rede CR de [CLMW11].](https://thumb-eu.123doks.com/thumbv2/123dok_br/16578073.738376/38.892.232.664.675.972/figura-modelo-da-rede-cr-de-clmw.webp)