Projeto

Mestrado em Engenharia Informática – Computação Móvel

Digital Forensics Procedures For Apple Devices

Fábio António Lavrador Amado Marques

Projeto

Mestrado em Engenharia Informática – Computação Móvel

Digital Forensics Procedures For Apple Devices

Fábio António Lavrador Amado Marques

Projeto de Mestrado realizado sob a orientação do Doutor Miguel Frade, Professor da Escola Superior de Tecnologia e Gestão do Instituto Politécnico de Leiria.

Agradecimentos

A conclusão do Mestrado de Engenharia Informática – Computação móvel só foi possível com a ajuda e apoio dos que direta ou indiretamente estiveram presentes na minha vida ao nível pessoal e académico durante todo este percurso.

Começo por agradecer ao meu orientador Dr. Miguel Frade pela disponibilidade e pelo apoio prestado ao longo do projeto.

Agradeço do fundo do coração aos meus pais, Ana Paula Lavrador Amado Marques, minha mãe, e António José Pires Marques, meu pai, por todo o esforço que fizeram para me manterem a estudar todos estes anos de percurso académico. À minha Madrinha de batismo, Élia Ribeiro também agradeço por todo o apoio e ajuda prestada e por ter estado sempre presente.

Não posso deixar de agradecer à minha avó, Maria José Gomes Lavrador Miguel que apesar de não estar presente entre nós, desde cedo apoiou à minha ida para o ensino superior e o prosseguimento de estudos e fez com que fosse possível a conclusão de todo este percurso.

Por último, gostaria de agradecer aos amigos e às pessoas mais especiais, Joana Pedrosa, João Santos e Elton Eira, que sempre estiveram presentes para ajudar e apoiar durante todo o percurso.

Resumo

Os dispositivos móveis estão cada vez mais presentes no dia-a-dia das pessoas. A sua ligação à internet das coisas permite a troca de uma grande quantidade de informação. Dada a sua utilização massiva, estes dispositivos estão cada vez mais envolvidos em crimes e por sua vez em investigações digitais. A ciência digital forense tem como objetivo identificar, obter, preservar, documentar, analisar e apresentar provas digitais obtidas de dispositivos móveis, computadores e redes. A ciência digital forense faz parte das investigações criminais e está relacionada com todo o processo legal de investigação em vários tipos de crimes. As ferramentas forenses utilizadas têm como objetivo obter o máximo de provas digitais, mantendo a sua integridade, para que estes possam ser utilizados em tribunal e legalmente reconhecidas e validadas.

No projeto são apresentados um conjunto de procedimentos forenses para dispositivos móveis Apple e adaptados ao LabCIF (Laboratório de cibersegurança e informática forense). Os procedimentos criados permitem ao analista forense passar pelas várias etapas forenses sabendo quais os passos que deve efetuar aumentando assim a qualidade e rapidez dos processos da análise forense.

Dada a quantidade de aplicações móveis utilizadas no dia-a-dia o projeto apresenta um caso de estudo em que um conjunto de aplicações de chat são testadas e utilizadas em dispositivos móveis Apple. Foram efetuadas várias aquisições forenses com o software forense XRY. Com esse estudo foi possível verificar que dados era possível obter e dessa forma retirar conclusões e indicar quais as localizações dos dados mais importantes de determinadas aplicações.

Palavras-chave: Dispositivos móveis, Ciência digital forense, Provas digitais, Procedimentos forenses, Apple, Aplicações de chat.

Abstract

Mobile devices are part of people everyday life. These devices are connected to the Internet of Things that allows to exchange a lot of information. Due to massive use of mobile devices, these are even more involved in legal digital investigations.

Digital forensics is a science that pretends to identify, collect, preserve, examine, analyze, document and present digital evidences from mobile devices, computers and networks.

Digital Forensics is part of an investigation and it is related to all legal process of investigation in various types of crimes.

Forensic tools are used with the objective of obtain the maximum digital evidences, maintaining data integrity. That way, digital evidences can be legally recognized and used in a court of law.

This project presents a set of digital forensics procedures for Apple mobile devices adapted to LabCIF(Laboratório de cibersegurança e informática forense) of IPLeiria (Instituto Politécnico de Leiria). Forensics procedures help forensics analysts doing the various forensic phases. This will improve quality and quickness of forensic processes. There are lots of mobile applications used by people on their everyday life. As so on, this project presents a case study with chat and social applications that were tested and used on Apple mobile devices. Forensics acquisitions were made to these devices with XRY software. With this case study, we could draw some conclusions and indicate the which types of data could be obtained from mobile applications.

Índice

Agradecimentos vi Resumo viii Abstract x Índice xii Lista de figuras 1 Lista de tabelas 7 Lista de siglas 9 1. Introdução 141.1. Análise Forense Digital 18

1.1.1. A importância da Análise Forense digital 19 1.1.2. Análise forense de dispositivos móveis 21 1.1.3. Politicas e procedimentos 22

1.1.4. Provas digitais 23

1.2. Organizações digitais forenses 26

1.3. Resumo de processos e Etapas Forenses 29

1.3.1. Opinião sobre os processos e etapas forenses 33

2. Enquadramento Tecnológico 35

2.1. A evolução dos dados e da tecnologia 35

2.2. Tipos de memória 36

2.2.1. Memória Volátil e não volátil 36 2.2.2. Tipos de armazenamento de dados 38 2.2.3. Localização dos dados 39

2.2.5. Implicações da memoria flash a nível forense 41

2.3. Organização dos dados 42

2.3.1. Volumes e partições 43 2.3.2. Sistemas de Ficheiros 49 2.3.3. Representação dos dados 58

2.3.4. Metadados 62

2.4. Dispositivos Móveis e suas características 63

2.4.1. Dispositivos Móveis e a Análise Forense 63 2.4.2. Identificadores dos dispositivos 64 2.4.3. Sistemas Operativos 66

2.4.4. Cartão SIM 68

2.4.5. Serviço de Mensagens 72

2.4.6. GPS 72

2.5. Dispositivos móveis Apple 74

3. Conceitos e Procedimentos forenses 76

3.1. Princípios Forenses 76

3.1.1. Cadeia de custódia (Chain of custody) 77

3.2. Normas Forenses Existentes 78

3.3. Os laboratórios Forenses e segurança da informação. 80

3.4. Software forense 81

3.5. Hardware Forense 84

3.6. Tipos de aquisição 85

3.6.1. Live e Dead Analysis 87

3.7. Tipos de dados Importantes para a análise Forense 88

3.8. Formatos de aquisição de dados 90

3.9. Procedimentos forenses 91

3.9.1. Procedimento 1 Receção dos equipamentos (Reception) 92 3.9.2. Procedimento 2 Catalogação e Registo fotográfico (Photographic Cataloging ) 93 3.9.3. Procedimento 3 - Preservação das provas (Preservation) 94

3.9.4. Procedimento 4 - Aquisição de dados (Acquisition) 96 3.9.5. Procedimento 5 Pesquisa das provas (Examination) 98 3.9.6. Procedimento 6 - Análise das provas (Analysis) 101 3.9.7. Procedimento 7 Relatório Final (Final Report) 102

4. Caso de Estudo 105

4.1. Realização de aquisições forenses no LabCIF 106

4.2. Aplicações Utilizadas para o estudo 107

4.3. Software utilizado 111

4.4. Ferramentas para aquisição de dados 112

4.5. Ficheiros importantes 113

4.5.1. Ficheiros “.pllist” 114 4.5.2. Ficheiros de base de dados 116 4.5.3. Ficheiros “.jpg” e “.thumb” 117 4.5.4. Ficheiros com localização GPS 118

4.6. Resultados da aquisição de dados 119

4.7. Aplicação Google Allo 129

4.8. Aplicação Cyphr 130

4.9. Aplicação imo 132

4.10. Aplicação Line 134

4.11. Aplicação Messenger (Facebook) 136

4.12. Aplicação Signal 139

4.13. Aplicação Skype 140

4.14. Aplicação Telegram 142

4.15. Aplicação Viber 144

5. Conclusões e trabalho futuro 156

5.1. Aplicações Testadas e dados obtidos 156

5.2. Procedimentos forenses 157

Bibliografia 159

Lista de figuras

Figura 1 – Identificação do LabCIF Fonte: (Frade, 2016). ... 14

Figura 2 – Fases forenses. Adaptado de (Kent et al., 2006)... 31

Figura 3 – As várias fases do processo digital forense. Adaptado de (Viriato, 2016). ... 32

Figura 4 – Dispositivos móveis e suportes de dados, Fonte: (Frade, 2016)... 36

Figura 5 – Disco rígido. Fonte: (Irani Elias, 2017). ... 38

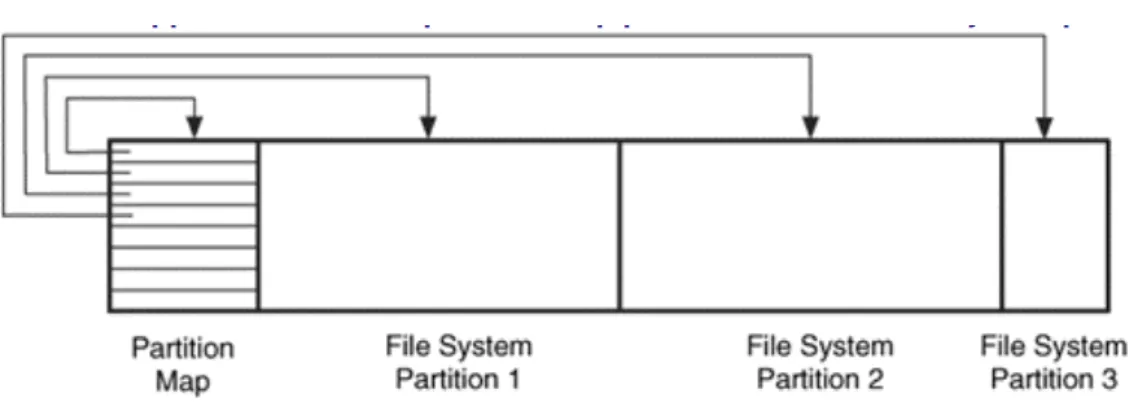

Figura 7 - Partições e volumes. Adaptado de: (B. D. Carrier, 2005). ... 43

Figura 8 – Sistema de partições Android. Adaptado de : (Wadhah R. Baiee, 2014). 44 Figura 9 – Disco com sistema de partições de um sistema operativo iOS. ... 45

Figura 10 - Partição de sistema (System partiton). ... 48

Figura 11 – Partição de dados (Data partition) ... 48

Figura 12 - Estrutura do Sistema de ficheiros HFS. Retirado de:(Epifani & Stirparo, 2015; Morrissey, 2010). ... 51

Figura 13 – Esquema de partições do iOS. Adaptado de: (Morrissey, 2010). ... 52

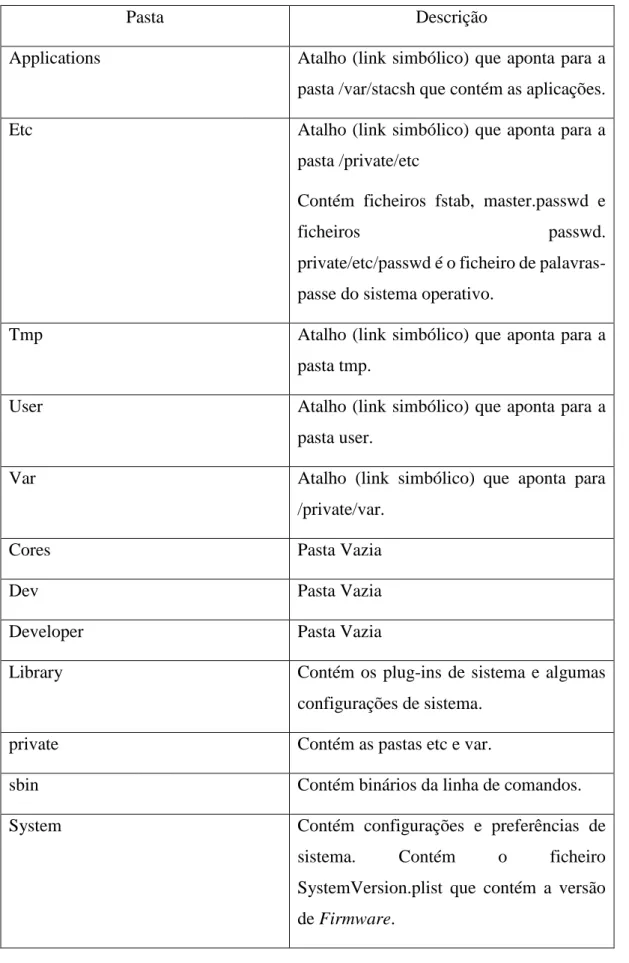

Figura 15 – Partições do iPhone e respetivas informações. Retirado de: (Morrissey, 2010). ... 53

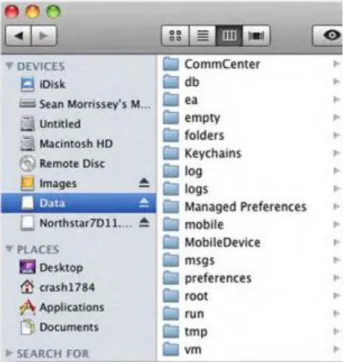

Figura 16 -Partição de sistema do iOS. Retirado de: (Quick, Darren Alzaabi, 2011) 53 Figura 17 – Estrutura da partição de dados. ... 55

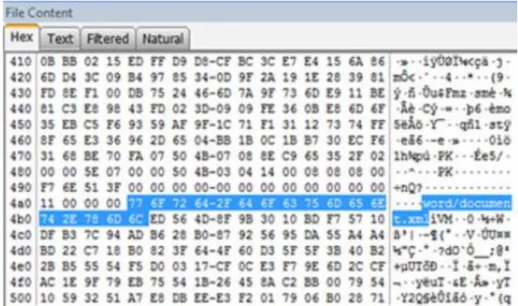

Figura 18 - Ficheiro original em formato Microsoft Word ... 59

Figura 19 - Ficheiro com extensão modificada ... 59

Figura 20 – Ficheiros com extensão alterada em iPhone. ... 60

Figura 21 - Leitura de um ficheiro com extensão alterada para detetar o seu tipo. Retirado de (Sammons, 2012). ... 61

Figura 22 – Composição do código que inclui o IMEI Fonte: (Frade, 2016). ... 65

Figura 23 – Sistemas Operativos de dispositivos móveis, Fonte: (Epifani & Stirparo, 2015) ... 66

Figura 24 - Dimensões dos cartões SIM, Fonte: (Frade, 2016) ... 68

Figura 25 – Constituição do código ICCID, Fonte: (Frade, 2016). ... 69

Figura 27 – Dispositivos móveis Apple. Fonte: http://www.datarescuelabs.com/data-security/iphone-data-recovery/ ... 74 Figura 28 iWatch Fonte: https://www.apple.com/shop/buy-watch/apple-watch. ... 74 Figura 29 – Connectores Micro usb, lightning da Apple e type-C. Fonte: (haileehaas, 2015). ... 84

Figura 30 – Conjunto de cabos para dispositivos móveis. Fonte: msab.com. ... 85 Figura 31 – Formatos de ficheiros do software XRY. ... 90 Figura 33 – Saca de Faraday. ... 95 Figura 34 – Software que organiza os dados por categorias e tipos. ... 99 Figura 35 – Dispositivos ligados para efetuar uma aquisição. ... 106 Figura 36 – Identificação de Portugal na aplicação iTunes. Fonte: iTunes. ... 107 Figura 37 – Lista do topo de aplicações grátis mais usadas, segundo a loja de aplicações iTunes. Fonte: iTunes, Data da consulta: 21-11-2016, País a que se aplica: Portugal. ... 108

Figura 38 – Lista de aplicações de troca de mensagens e anexo mais utilizadas na categoria “All Categories”. Fonte: iTunes, Data da consulta: 7-12-2016, País a que se aplica: Portugal ... 108

Figura 39 – Aplicações mais utilizadas da categoria “social networking” Fonte: (App Annie, 2016) Data da consulta: 7-12-2016. ... 109

Figura 40 – Aplicações mais usadas da categoria “social networking”. Fonte:(TechSnoops LLC, 2016) Data da consulta: 7-12-2016. ... 110

Figura 41 - Ficheiro ".plist" Retirado de: (Epifani & Stirparo, 2015). ... 114 Figura 42 – Ficheiro “.plist” Retirado de: (Epifani & Stirparo, 2015). ... 115 Figura 43 – Ficheiro “.plist” obtido de um iPhone 6. ... 115 Figura 44 – Resultado do comando file para diversos ficheiros de base de dados. . 117 Figura 45 – Resultado do comando file para um ficheiro de imagem .jpg. ... 117 Figura 46- Fotografia com dados de localização interpretada através do website http://www.geoimgr.com/en/tool. ... 118

Figura 47 – Utilização da aplicação GeoSetter para obter os dados de localização de uma fotografia. ... 118

Figura 48 – Resultado do comando exiftool para uma imagem com dados de localização. ... 119

Figura 49 – Número a que está associada a conta allo deste dispositivo. ... 129 Figura 50 – Chave privada encontrada num dos ficheiros de base de dados,

Figura 51 – Chaves públicas encontradas no ficheiro “Cyphr.sqlite” ... 130 Figura 52 – Mensagens Encontradas no ficheiro “cyphr.sqlite” ... 130 Figura 53 – Contas de utilizador registadas na aplicação. ... 131 Figura 54 – Anexo trocado durante conversa entre utilizadores da aplicação. ... 131 Figura 55 – Número de telemóvel associado ao cartão SIM e nome de utilizador da conta da aplicação. ... 132

Figura 56 – Conta de utilizador da aplicação ... 132 Figura 57 – Número de telemóvel de um dos contactos da aplicação. ... 133 Figura 58 - Número de telemóvel de um dos contactos da aplicação. ... 133 Figura 59 – Parte de mensagem trocada entre utilizadores da aplicação. ... 133 Figura 60 – Número de telemóvel associado ao cartão sim e à aplicação. ... 134 Figura 61 – Contactos da aplicação. ... 134 Figura 62 – Mensagens de texto trocadas entre os contactos... 135 Figura 63 – Informação de chamada recebida ... 135 Figura 64 – Anexo trocado durante a conversa entre os utilizadores. ... 135 Figura 65 – Certificado SSL encontrado. ... 136 Figura 66 – Nome de utilizador da aplicação... 136 Figura 67 – Contactos da aplicação. ... 136 Figura 68 – Facebook login UUID ... 137 Figura 69 – Chave privada encontrada num dos ficheiros. ... 137 Figura 70 – Chave privada SSL encontrada. ... 138 Figura 71 – Registo de chamadas da aplicação ... 138 Figura 72 – Número de telemóvel do cartão SIM associado à aplicação. ... 138 Figura 73 – Data de instalação da aplicação ... 139 Figura 74 - Hash MD5 Encontrada ... 139 Figura 75 – Endereços IP encontrados ... 140 Figura 76 – Endereços IP e portos encontrados. ... 140 Figura 77 – Nome de utilizador da aplicação... 141 Figura 78 – Número de telemóvel do cartão SIM associado. ... 141 Figura 79 – Um dos contactos da aplicação ... 142 Figura 80 - Um dos contactos da aplicação ... 142 Figura 81- Um anexo trocado durante a conversa. ... 143 Figura 82 - Número de telemóvel relativo ao cartão SIM instalado no dispositivo. 144

Figura 83 - Nome da conta de utilizador da aplicação e respetivo número de telemóvel. ... 144 Figura 84 - Fotografia do perfil do utilizador local da aplicação. ... 145 Figura 85 – Contactos da aplicação e respetivos números de telemóvel. ... 145 Figura 86 - Mensagem de texto trocada entre os contactos ... 145 Figura 87 – Hash MD5 ... 146 Figura 88 - anexos trocados durante as conversas com os contactos da aplicação. 146 Figura 89 – Miniaturas das fotos de perfil dos contactos da aplicação ... 146 Figura 90 – Chave pública encontrada. ... 146 Figura 91 – Anexos trocados com os contactos da aplicação. ... 147 Figura 92 – Registo de chamadas da aplicação ... 147 Figura 93 – Registo de chamadas da aplicação com número de telemóvel dos contactos. ... 149

Figura 94 – Registo de chamadas com nome da conta de utilizador da aplicação dos contactos. ... 149

Figura 95 - Número de telemóvel de um dos contactos ... 150 Figura 96 – Número de telemóvel de um dos contactos com quem se trocou mensagens de texto. ... 150

Figura 97 – Endereços IP e portos encontrados ... 150 Figura 98 – Nome de utilizador de um contacto da aplicação e respetivo número de telemóvel. ... 150

Figura 99 – Anexo trocado entre os contactos ... 150 Figura 100 - Conteúdo da Pasta Media ... 151 Figura 101 – Conteúdo de uma das pastas dos utilizadores da pasta Media. ... 151 Figura 102 – Índice de anexos trocados entre os contactos. ... 151 Figura 103 - Mensagem de texto trocada entre os contactos com respetivos números de telemóvel. ... 151

Figura 104 – Contactos da aplicação. ... 152 Figura 105 - Conteúdo da Pasta Profile ... 152 Figura 106 - Registo de chamadas da aplicação com respetiva descrição ... 152 Figura 107 – Todos os contactos da aplicação. ... 153 Figura 108 – Números de telemóvel e indentificação de algumas entidades que enviaram mensagens de texto SMS. ... 154

Lista de tabelas

Tabela 1 – Descrição dos capítulos do relatório. ... 15 Tabela 2 – Lista de anexos do Projeto e repetia descrição ... 16 Tabela 3 – Lista de ficheiros de procedimentos forenses. ... 17 Tabela 4 – Descrição do ficheiro de cabeçalho de um volume. ... 45 Tabela 5 – Descrição das pastas da partição de sistema do iOS. Baseado em: (Morrissey, 2010). ... 54

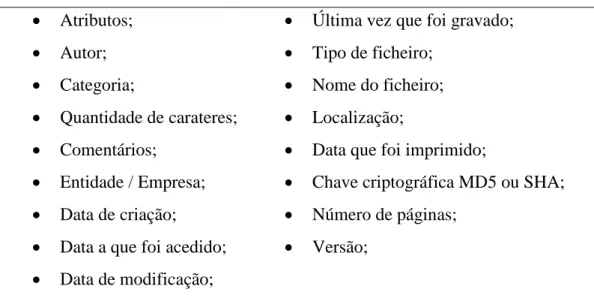

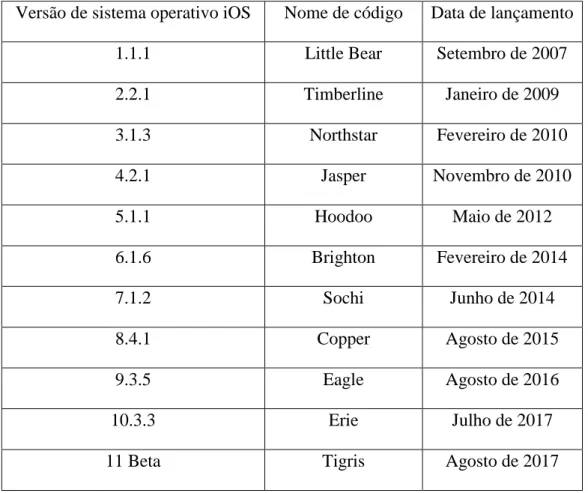

Tabela 6 – Descrição de parte das pastas existentes na partição de dados. ... 56 Tabela 7 - Conjunto de dados possíveis de existir nos metadados. ... 62 Tabela 8 – Algumas versões do sistema operativo iOS e respetivos nomes de código e datas de lançamento Adaptado de:(Hotz, 2017b; Ritchie, 2017) . ... 67

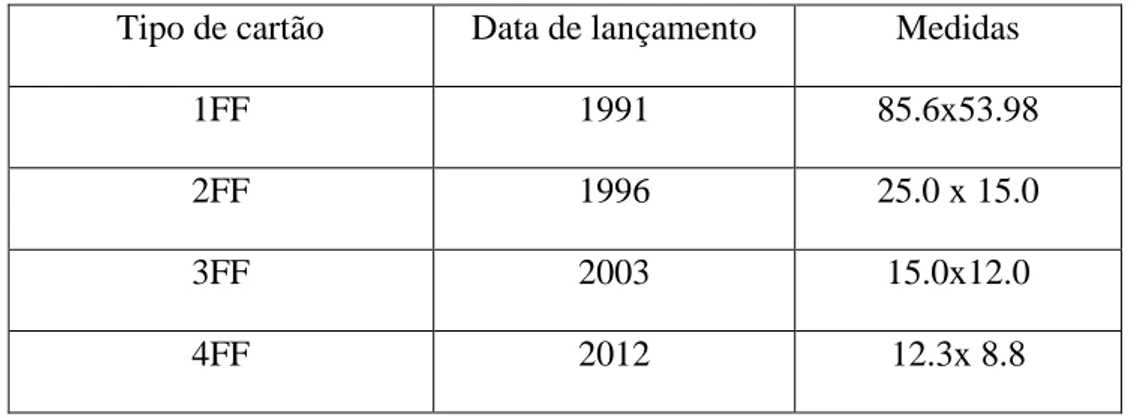

Tabela 9 - Lista com os tipos de cartões SIM Fonte: (Frade, 2016). ... 68 Tabela 10 - Software forense breve descrição do mesmo. ... 82 Tabela 11 – Tipos de provas e respetiva descrição ... 88 Tabela 12 – Descrição de formatos de imagens forenses. ... 90 Tabela 13 – Lista de dispositivos e respetivas versões de iOS. ... 105 Tabela 14 – Software utilizado no projeto. ... 111 Tabela 15 – Ferramentas e hardware forense utilizado. ... 112 Tabela 16 - Tipos de ficheiros importantes encontrados durante a fase de análise. 113 Tabela 17 - Ficheiros ".plist" importantes. Baseado em : (Epifani, 2013; Morrissey, 2010). ... 116

Tabela 18 – Lista de anexos resultantes da aquisição e análise efetuada no projeto. ... 119 Tabela 19 – Funcionalidades das aplicações. ... 120 Tabela 20 – Dados obtidos das aplicações. ... 121 Tabela 21 – Dados obtidos e localização dos mesmos. ... 122 Tabela 22 - Tabela com tipos de dados e ficheiros com provas importantes relativos às aplicações estudadas. ... 124

Lista de siglas

AAFS American Academy of Forensics Sciences ACL Access Control List

ACPO Association of Chief Police Officers AD1 AccessData Custom Content Image AES Advanced Encryption Standard AFF Advanced Forensics File Format) AOSP Android Open Source Project APFS Apple File System

ASCLD/LAB American Society of Crime Laboratory Directors / Laboratory Accreditation Board

ASTM American Society for Testing and Materials ATF Alcohol, Tobacco, Firearms and Explosives BSD Berkeley Software Distribution)

CD Compact Disk CDR Call detail records

CFTT (Computer Forensic Tool Testing Project CPU Central processing unit

DCO Device configuration overlays DEA Drug Enforcement Administration DFU Device Firmware Upgrade

DNS Domain Name Server DOS Disk Operating System DVD Digital versatile disk

EAFS European Academy of Forensic Science

EFSA European Forensic Science Area

ENFSI European Network of Forensic science institutes ESTG Escola Superior de Tecnologia e Gestão

EWF Expert Witness Disk Image Format EWGC Expert Working Group Comitee exFAT Extended File Allocation table EXT Extended File System

ext2fs Second version Extended File System ext3fs Third Version Extended File System ext4fs Fourth Version Extended File System f2fs Flash-friendly file system

FAT File allocation table

FBI Federal Bureau of Investigation FSC Forensic Science Regulator GB Gigabyte

GDPs Gross Domestic product GPS Global Positioning Systems HFS Hierarchical File System HPA Host Protected Area

HTTP Hypertext Transfer Protocol

IACIS International Association Of Computer Investigate Specialists ICCID Integrated Circuit Card Identifier

IM Instant Messaging

IMEI International Mobile Equipment Identifier IMSI International Mobile Subscriber Identity

iOS iPhone Operating System iOT Internet of things

IP Internet Protocol

IPLeiria Instituto Politécnico de Leiria

IRS-CI Internal Revenue Service, Criminal Investigation ISO international organization for standardization JFFS2 Journal Flash File System

JPEG Photographic Expert Group File Format

LabCIF Laboratório de Cibesegurança e Informática Forense MAC Media Access Control

MBR Master Boot Record MCC Mobile Country Code MII Major Industry ID MLC Multi Level Cell

MMS Multimedia Messaging Service MNC Mobile network code

MSIN Mobile Subscription Identification Number

MSISDN Mobile Station International Subscriber Directory Number NAND Not And

NAS National Academy of Sciences NIC Network Interface Card

NICE National Initiative Cyber Security Education NIST National institute of standards and technology NOR Not OR

NTFS The new technology file system PGR Procuradora Geral da República

PIN Personal Identification Number PJ Polícia Judiciária

PLIST Property List File POI Points of interest

PUK PIN Unblock key / Personal unblocking key QCC Quality & Competence Committee

RAID redundant array of independent disks RAM Random Access Memory

RPM Rotações por minuto

SGQ Sistemas de gestão da qualidade SIM subscriber identity module SLC Single-Level Cells

SMS Short Message Service

SOP Standard Operating Procedures SSD Solid State drive

SWGDE Scientific Working Group on Digital Evidence TAC Type Allocation Code

TLD Top Level Domain UDID Unique Device Identifier

UICC Univesal Integrated Circuit Card URL Uniform Resource Locator USB Universal Serial Bus VFAT virtual file allocation table VFS Virtual File System

XML eXtensible Markup Language YAFFS Yet Another Flash File System

1. Introdução

O projeto “Digital Forensics Procedures for Apple Devices” tem como objetivo principal o desenvolvimento de procedimentos forenses para dispositivos Apple assim como o estudo dos tipos de dados importantes e da localização dos mesmos nos dispositivos. Tendo em conta a existência de uma grande quantidade de dispositivos móveis, ao facto de que a classe média, média/alta e alta utilizarem cada vez mais dispositivos Apple e à grande quantidade de dados existentes nos mesmos, o objetivo dos procedimentos é apoiar um examinador forense nas diversas fases de um caso forense relacionado com dispositivos Apple. Desta forma, o examinador, ao seguir os procedimentos, realizará os passos essenciais e saberá as localizações mais importantes dos dados, facilitando todo o processo e garantindo a devida qualidade. Outro dos objetivos principais é a análise de dados obtidos relativamente a aplicações.

Nas partes seguintes são descritos o Laboratório de Cibersegurança e Informática Forense (LabCIF), assim como a estrutura do relatório e os anexos para apoio do projeto.

O Laboratório de Cibersegurança e Informática Forense (LabCIF, foi inaugurado a 28 de maio de 2015. A Figura 1 mostra uma identificação existente no laboratório.

Figura 1 – Identificação do LabCIF Fonte: (Frade, 2016).

O LabCIF resulta de uma cooperação entre o Instituto Politécnico de Leiria (IPLeiria), a Procuradora Geral da República (PGR)e a Polícia Judiciária (PJ) com objetivo principal o combate ao crime informático.

O relatório encontra-se organizado nos seguintes capítulos descritos na Tabela 1.

Tabela 1 – Descrição dos capítulos do relatório.

Nome do capítulo Descrição

1 – Introdução A introdução descreve conceitos

introdutórios como o conceito de análise forense digital, políticas e

procedimentos, a definição de prova digital, os cuidados a ter com as mesmas e um resumo de vários processos

forenses.

2 – Enquadramento tecnológico O Enquadramento tecnológico descreve conceitos importantes para o projeto, como uma introdução às tecnologias, os tipos de memória, a organização dos dados os dispositivos, uma descrição dos dispositivos móveis e capacidades tecnológicas.

3 – Procedimentos Forenses O capítulo procedimentos forenses contém trabalho relacionado com o tema do projeto como conceitos forenses, software utilizado, tipos de aquisição e os procedimentos forenses.

4 – Caso de estudo O caso de estudo contém as aplicações utilizadas para teste nos dispositivos moveis Apple, assim como os dados que foram adquiridos nas aquisições

forenses e os respetivos resultados obtidos.

5 - Conclusões e trabalho futuro A conclusão contém um resumo do trabalho efetuado com o

desenvolvimento dos procedimentos e com o teste das aplicações de chat.

A Tabela 2 contém todos os anexos do projeto assim como a descrição dos mesmos.

Tabela 2 – Lista de anexos do Projeto e repetia descrição

Nome do anexo Descrição

Anexo A Guia de aquisição e análise.pdf

Anexo que contém um guia com imagens de aquisição a dois dispositivos Apple usando o software forense XRY. Contém também uma breve explicação de como usar o software XAMN.

Anexo B Tabela de resultados da aquisição Parte 1.pdf

Anexo que contém a tabela com os resultados de aquisições efetuadas aos dispositivos Apple. (Parte 1)

Anexo C Tabela de resultados da aquisição Parte 2.pdf

Anexo que contém a tabela com os resultados de novas aquisições efetuadas aos dispositivos Apple. (Parte 2)

Anexo D Características dos iPhone.pdf

Anexo que contém uma descrição detalhada das características de todos os modelos do

smartphone da Apple desde a primeira versão até à atual.

Anexo E Software Forense.pdf Anexo que contém uma tabela com a descrição das funcionalidades de vários softwares forenses. Anexo F Device Categories.pdf Anexo de apoio aos procedimentos que contém

um conjunto de dispositivos nas suas diferentes categorias.

Anexo G Device Acronyms.pdf Anexo de apoio aos procedimentos que contém a lista de acrónimos.

A Tabela 3 apresenta a lista de ficheiros que contém os procedimentos forenses.

Tabela 3 – Lista de ficheiros de procedimentos forenses.

Nome do procedimento Descrição

Procedure 0 Procedures Index.pdf Procedimento introdutório a todos os procedimentos.

Procedure 1 Reception.pdf Procedimento que começa pela assinatura do documento de autorização, receção dos dispositivos móveis, verificações

importantes, proteção dos dados e inicio do relatório interno.

Procedure 2 Photographic Cataloging.pdf Procedimento de catalogação e registo fotográfico (Atribuição de siglas numeradas a cada dispositivo e

dispositivos de armazenamento externo, fotografia nas diversas vistas indicadas). Procedure 2.1 Photographing.pdf Procedimento de fotografia, para apoio ao

procedimento anterior.

Procedure 3 Preservation.pdf Procedimento de apoio à preservação (Preservação dos dados em todos os procedimentos forenses).

Procedure 4 Acquisition.pdf Procedimento de aquisição (Aquisição dos dados dos dispositivos com software forense).

Procedure 5 Examination.pdf Procedimento de pesquisa das provas (Pesquisa das provas a partir dos dados da aquisição).

Procedure 6 Analysis.pdf Procedimento de análise das provas

(Análise das provas encontradas, hipóteses e conclusões).

Procedure 7 Final Report.pdf Procedimento de relatório Final (Indicação de como construir o relatório final a partir de todos os dados obtidos durante os vários procedimentos forenses e escritos no relatório interno.

1.1. Análise Forense Digital

Nesta secção descrevemos a análise forense digital e conceitos importantes associados.

Existem várias formas de definir a ciência digital forense ou análise forense digital, e cada autor tem a sua interpretação.

Segundo o autor (Sammons, 2012) forense é a aplicação de uma ciência computacional e processos de investigação com o propósito legal que envolve a análise de provas digitais (digial evidence).

(Kent, Chevalier, Grance, & Dang, 2006) afirma que a ciência digital forense, conhecida como ciência forense de computadores e redes tem várias definições. É considerada a aplicação da ciência para identificação, aquisição, análise de dados, preservando a integridade da informação e mantendo os dados protegidos.

Segundo o autor (B. D. Carrier, 2006), a ciência digital forense é um processo cientifico baseado em formular hipóteses e testar as mesmas. Uma hipótese tenta explicar algo que não foi possível explicar, criando uma história com texto devidamente justificado. Segundo o autor (Whatson & Jones Andrew, 2013) a ciência digital forense é um campo em crescimento que trata de recolher provas de dispositivos digitais, aplicando processos e procedimentos a tudo o que possa conter provas. Este autor considera que os principais processos digitais forenses são, a preservação das provas (Preserving the

evidence), a identificação das provas (identifying the evidence), a extração das provas

(extracting the evidence), a documentação das provas obtidas (documenting the

evidence), a interpretação das provas (Interpreting the vidence) e a apresentação das

provas (Presentig the evidence).

Tendo em conta a informação de vários autores, conseguimos entender o conceito de ciência digital forense e que a maior parte organizações contém um conjunto de etapas forenses, no entanto algumas podem estar mais resumidas ou simplificadas. Dessa forma, criamos um conjunto de etapas forenses adaptadas ao LABCIF. A análise forense consiste em métodos que permitem a receção, catalogação, preservação, registo fotográfico, aquisição, procura das provas, análise, e documentação das provas digitais. Consideramos também que investigação digital é um processo onde se desenvolvem e se testam hipóteses que respondem a questões já colocadas. Inicialmente são colocadas

questões e ou hipóteses tendo em conta as provas que foram encontradas e depois essas hipóteses são devidamente testadas com uma ou mais provas que possam ser encontradas. O objetivo é provar se determinada hipótese é ou não verdadeira.

1.1.1.

A importância da Análise Forense digital

Nesta subsecção identificamos a necessidade da análise forense digital, o conceito, assim como para os efeitos que é usada.

Uma das questões podemos colocar é, “Porque é necessária a análise forense digital?” Alguns anos atrás apenas se falava em ataques a computadores ou redes, em que os dados eram roubados ou alterados, comprometendo os mesmos. Estes acontecimentos violam leis uma vez que a segurança e integridade dos dados é colocada em causa. Devido à facilidade de aceder à internet e com o aparecimento e utilização massiva dos dispositivos móveis, foi aberta uma nova área da investigação digital forense. A análise digital forense envolve não só computadores portáteis e de secretária, mas também dispositivos móveis, redes e os dados em nuvem (cloud

computing), com todo o tipo de conteúdos (Gogolin, 2012; Sammons, 2012).

Por norma, as ciências digitais forenses envolvem a recuperação de dados perdidos, ocultados ou envolvidos em algum incidente num ou vários dispositivos (Whatson & Jones Andrew, 2013).

Um dos problemas da análise digital forense são as leis, a forma como se investigam os crimes e o incentivo das leis à procura de provas digitais. Os equipamentos digitais utilizados no dia-a-dia tais como telemóveis, tablets, consolas etc. podem conter bastantes provas. O problema passa pela parte em fazer reconhecer essas provas para serem validadas em tribunal. As leis vão sendo adotadas de forma lenta para poder contemplar novas situações envolvendo equipamentos digitais (Sammons, 2012).

Razões para o uso da análise digital forense

Os incidentes que levam ao uso da análise Forense digital podem ser considerados de 3 tipos. De forma acidental, onde não houve intenção de comprometer algo, de forma deliberada (com intenção de comprometer os dados) ou devido a uma ameaça como

malware ou outro tipo.

Podem ainda ser considerados 3 tipos de crimes, crimes que envolvam litígios civis, inteligência ou terrorismo, questões administrativas relacionadas com empresas entre outro tipo de situações (Sammons, 2012).

Segundo o autor (Whatson & Jones Andrew, 2013) existem um conjunto de crimes dos quais podem dar origem a uma investigação digital forense. Na lista seguinte são apresentados exemplos mais comuns.

• Uso não apropriado de um sistema: usando um dispositivo de processamento de dados contra a lei ou contra uma politica de utilização em que se quebrem políticas de utilização dentro de uma organização ou haja uma fuga de informação;

• Acesso não autorizado: Atacantes internos ou externos que tentam ganhar acesso à informação e aos recursos como: aceder ou copiar informação sem permissões, aceder a redes não seguras, tentar ou forçar um sistema para obter permissões de administrador, tentar obter palavras-passe etc.;

• Ataque de malware ou outro tipo de vírus;

• Negação de serviço (Denial of service) como por exemplo: Tentativa de mandar um sistema abaixo, tornar uma rede wireless inutilizável, estabelecer várias sessões de login para impedir outros utilizadores, criar vários ficheiros para ocupar o espaço do disco, utilização elevada de recursos e ocupação da largura de banda da rede.

Principio de troca de Locard, (Locard’s Exchange Principle)

O principio de troca de Locard diz que, no mundo atual, quando os autores entram ou abandonam um cenário de crime, irão deixar algum vestígio e levar algo com eles. Os exemplos forenses antigos incluíam DNA, impressões digitais, cabelo entre outros. Na ciência digital forense existem também um conjunto de vestígios e registos que podem ser deixados para trás, como por exemplo: ficheiros relativos a registos dos sistemas, metadados e outras informações (Sammons, 2012).

1.1.2.

Análise forense de dispositivos móveis

Nesta subsecção vamos descrever de uma forma breve a relação entre os dispositivos móveis e a análise forense.

Mobile forensics é, segundo (Epifani & Stirparo, 2015), o campo da análise forense

digital focada em dispositivos móveis, sendo uma área que está em constante crescimento de forma exponencial dado o aumento da utilização destes dispositivos. A grande variedade de dispositivos móveis, de diversos fabricantes, com sistemas operativos diferentes, e a quantidade de aplicações trazem novos desafios para esta área em desenvolvimento.

Existem uma série de desafios com os dispositivos móveis que obrigam que os equipamentos e software forense estejam em constante desenvolvimento. Na lista abaixo indicamos alguns factos (Whatson & Jones Andrew, 2013).

• O rápido desenvolvimento da tecnologia que obriga à criação de novas ferramentas, técnicas e procedimentos assim como a necessidade de os mesmos serem validados e testados;

• As provas digitais podem ser difíceis de interpretar para alguém que não entende sobre determinadas tecnologias;

• O sistema dos tribunais assim como o sistema judiciário pode não entender o funcionamento da tecnologia assim como a forma como as provas são obtidas; • As leis levam algum tempo a serem adaptadas de forma a favorecer a análise

O foco de uma investigação digital.

O foco de uma investigação digital é um ou mais dipositivos que esteve envolvido num incidente ou crime.

Do ponto de vista forense, existe então uma necessidade de descobrir e responder às seguintes perguntas: quem foi, o que aconteceu, onde, quando, e em que consistiu o crime? (Kent et al., 2006).

1.1.3. Politicas e procedimentos

Nesta subsecção vamos identificar o conceito de políticas e procedimentos no contexto forense.

As politicas e procedimentos estão relacionados com os passos que um ou mais analistas forenses do laboratório toma aquando do tratamento de um caso forense, isto é, como trata das provas desde o inicio até ao fim. Todos os passos devem ser tidos em conta com base em politicas e Procedimentos standard SOP (Standard Operating

Procedures). Os SOP são documentos que detalham como devem ser seguidas todas as

fases forenses. Estes procedimentos têm em conta situações que podem ocorrer durante as diversas fases, logo, não podem ser demasiado limitativos ou demasiado amplos de forma a facilitar as tarefas mais fáceis ou mais difíceis que podem ocorrer (Sammons, 2012).

Os procedimentos devem ser mantidos e atualizados constantemente. Devem estar também atualizados tendo em conta as novas tecnologias, novas politicas, e tendo sempre em conta a integridade e confiabilidade dos dados.

1.1.4. Provas digitais

Nesta subsecção identificamos o conceito de prova digital.

As provas digitais (digital evidence) são os dados obtidos dos dispositivos que podem ser importantes para a investigação forense de um dado caso uma vez que podem ser úteis.

Os smartphones tem uma grande probabilidade de conter provas digitais dada a utilização diária dada pelos utilizadores. Estes dispositivos são cada vez mais usados em crimes. Podem existir uma grande quantidade de provas que podem ser usadas para recriar todo o acontecimento que envolve o crime ocorrido. O dispositivo móvel contém uma série de registos como chamadas, mensagens, localização via GPS, conteúdos multimédia (imagens e vídeos) e registos de aplicações de mensagens e redes sociais. Enquanto as provas físicas podem muitas vezes ser destruídas, as provas digitais deixam alguns rastos que permitem ajudar na investigação.

Em seguida apresentamos a definição de prova digital segundo vários autores.

A Scientific Working Group on Digital Evidence (SWGDE) afirma que “As provas digitais são valores que são guardados ou transmitidos de uma forma digital” (Epifani & Stirparo, 2015).

A International Origanization of Computer Evidence (IOCE) afirma que “Uma prova digital é informação guardada ou transmitida em formato binário e que pode vir a ser usada em tribunal”(Epifani & Stirparo, 2015).

A definição de (Carrier, 2006) define uma prova digital como “Dados digitais que contém informação importante e aprovam ou vão contra uma hipótese sobre um acontecimento digital ou o estado dos dados”.

Como podem ser as provas validadas em tribunal?

Para serem válidas em tribunal, as provas devem ser obtidas de forma correta e legal. Dessa forma, as politicas e os procedimentos devem ser seguidos de forma correta (Sammons, 2012).

Tudo se deve ao facto de que as provas:

• Podem ser danificadas durante o processo de aquisição; • Podem ser duplicadas;

• Podem ser alteradas sem deixar qualquer rasto;

• Podem ser alteradas no momento em que são transmitidas; • Podem não ser possíveis de ler e podem ter que ser fotografadas; • São difíceis de destruir;

• Podem ser criadas por um dispositivo e não por um ser humano; • Podem estar encriptadas;

• Podem estar guardados em vários dispositivos ao mesmo tempo;

A seguinte lista apresenta um conjunto de regras que as provas digitais devem seguir para serem corretamente validadas (Sammons, 2012).

• Legalmente obtidas – As provas devem ser obtidas de acordo as regras existentes, principalmente de acordo com as leis existentes. Devem ser também consideradas úteis relativamente ao caso e não devem violar quaisquer regras;

• Relevância – As provas devem ser importantes e ter alguma relevância, confirmando ou não factos que podem ser ou não verdade;

• Completas – As provas devem ser o mais completas possível de forma a que seja possível retirar o máximo de informação possível. Desta forma é importante que possa ser provada tanto a culpa como a inocência;

• Confiança – As provas devem ser as mesmas que foram obtidas, sem modificações de integridade. Seguindo os melhores procedimentos e as melhores práticas consegue-se assegurar a integridade dos dados;

• Precisão – Não devem haver erros na obtenção das provas e os procedimentos devem ser devidamente certificados para que ao serem seguidos possam ajudar a obter as provas que, se corretas, podem ser úteis em tribunal.

• Acreditação – Em tribunal, o Juiz deve ficar convicto relativamente às provas encontradas. Aqui se aplica o termo cadeia de custódia (chain of custody) que tem por objetivo preservar todo o cenário de crime para que este possa ser acreditado em tribunal, de forma a provar que todas as etapas foram corretamente efetuadas e os dados não foram manipulados.

Cuidados a ter com os dispositivos e as provas digitais.

Dependendo do tipo de dispositivo, existem uma série de cuidados a ter no manuseamento dos mesmos e das provas.

• Os dispositivos podem ser controlados remotamente se estiverem ligados à rede e toda a informação pode ser apagada;

• As baterias têm uma duração limitada e se não forem tomados cuidados esta pode descarregar, por isso pode ter que ser carregada várias vezes;

• Se o dispositivo for desligado, poderá nunca mais conseguir ser ligado se existirem códigos;

• Palavras-passe incorretas podem originar a perda de todos os dados;

• Deve ser tido cuidado no transporte dos dispositivos que podem conter provas para evitar causar danos.

Cópia de segurança de um caso digital forense

Todo o trabalho forense deve ser devidamente guardado como cópias de segurança. Deve ser efetuada uma cópia das imagens obtidas durante o processo de aquisição para várias localizações de armazenamento de dados. Dessa forma, os dados das aquisições efetuadas estarão sempre guardados. Deve ser também efetuada uma cópia dos dados a serem analisados que foram obtidos depois da aquisição da imagem do dispositivo, neste caso as provas, para evitar que seja perdido todo o trabalho de procura de provas já elaborado.

1.2. Organizações digitais forenses

Nesta secção vamos descrever algumas organizações forenses.Existem algumas organizações forenses que estão concentradas em estabelecer protocolos, standards, e guias de boas práticas e procedimentos para elevar os níveis de conhecimento e certificação dos examinadores e laboratórios forenses. Os examinadores forenses responsáveis por analisar os casos devem ter conhecimentos sobre estas entidades, os papeis que desempenham e as contribuições que fazem.

Em baixo descrevemos algumas organizações existentes:

SWGDE (Scientific Working Group on Digital Evidence)

Criada em 1998 pelo “Federal Crime Laboratory Directors Group”, SWGDE é constituída por órgãos que tem conhecimento das leis e que e as podem aplicar tendo em conta as ciências digitais forenses e os conteúdos digitais associados. À medida que foram surgindo conteúdos digitais foi surgindo a necessidade de criar uma disciplina forense que envolvesse estes conceitos. Os membros iniciais pertenciam a laboratórios forenses como: ATF (Alcohol, Tobacco, Firearms and Explosives), DEA (Drug

Enforcement Administration), FBI (Federal Bureau of Investigation), IRS-CI (Internal

Revenue Service, Criminal Investigation), US Customs, US Postal Inspection Serivce,

US secret Service, NASA, e “Department Of defence Computer Forensics Laboratory”

Todos os constituintes da SWGDE tem álbuns anos de experiência na área (Sammons, 2012).

Esta organização baseia-se nos standards e nas técnicas que são as bases de uma ciência digital forense exata.

O objetivo da SWGDE é juntar as organizações envolvidas nas áreas digitais forenses e com conteúdos multimédia, de forma a melhorar a comunicação e a partilha de conhecimentos, assegurando qualidade e consistência na comunidade

Forense. Dessa forma, é possível desenvolver boas práticas forenses assim como documentação que pode ser utilizada por outras entidades (SWGDE, 1999)

AAFS (American Academy of Forensics Sciences)

Esta organização contém membros que trabalham para a NIST (National institute of

standards and technology) e para a NAS (National Academy of Sciences). Os membros

desta comunidade fazem também parte de vários grupos científicos como a SWGDE. O objetivo desta organização é criar standards para a comunidade forense (Sammons, 2012).

ASCLD/LAB (American Society of Crime Laboratory Directors / Laboratory

Accreditation Board)

ASCLD/LAB é um dos mais antigos mais conhecidos laboratórios acreditação de crime / forense. Os laboratórios forenses certificados por esta entidade são os melhores no mundo forense. Um laboratório fica certificado quando este utiliza standards e requisitos especificados no manual de acreditação da ASCLD.

O principal objetivo desta organização é apoiar os profissionais da área forense, dar apoio nos laboratórios, desenvolver princípios e técnicas forenses. A comunicação entre várias entidades e responsáveis por laboratórios forenses é também uma das grandes bases que permite adquirir, preservar e divulgar muita informação, mantendo e implementando os melhores standards (American Society of Crime Laboratory Directors, 2017).

NIST (National Institute of standards and technology)

A NIST foi criada em 1901. Foi dos primeiros laboratórios de investigação de ciências governamentais. Esta organização está envolvida em projetos forenses digitais como:

- NICE (National Initiative cyber Security Education) – Um programa de educação em

segurança que ensina conteúdos para melhorar a segurança

-National Software References Library – Um conjunto de assinaturas de software que

podem ser usadas pelos responsáveis da análise de ficheiros para excluir os ficheiros que não tem valor para a investigação.

-Computer Forensics Tool testing – Pretende desenvolver metodologias e standards para

software e hardware forense.

O principal objetivo desta organização é efetuar pesquisas e melhorar o standards existentes de forma a que a aplicação das ciências digitais forenses sejam aplicadas de forma correta (National Institute of Standards and Technology, 2017; Sammons, 2012).

ASTM (American Society for Testing and Materials)

A ASTM é uma entidade que desenvolve standards usados para melhorar a qualidade dos produtos e facilitar o acesso ao mercado e a confiança do consumidor. Criada em 1998 contém 30 mil membros em 141 comités. A comunidade de ciências forenses, conhecida como E30 está dividida numa série de comités. O comité de evidencias digitais e de multimédia (Digital and Multimedia evidence subcommittee) é conhecido como E30.12 ASTM.

Existem uma série de organizações que ajudam a estabelecer standards e as melhores práticas na área forense digital. Organizações como AAFS, SWGDE e ASTM (Sammons, 2012).

ENFSI (European Network of Forensic science institutes)

Esta organização foi formada em 1992. O objetivo desta organização é criar e manter uma rede forense em toda a Europa. Contém membros de organizações de 32 países. As organizações devem cumprir com uma série de critérios e demonstrar que utilizam standards para serem membros desta organização. Dessa forma é possível partilhar conhecimentos e experiências no campo das ciências forenses. O maior propósito é assegurar a qualidade dos serviços forenses prestados na Europa em laboratórios forenses. A ENFSI é estruturada numa série de comissões (standing commitees) e “Expert Working Groups” que se juntam regularmente para verificar se todos os objetivos foram cumpridos. A ENFSI tem uma série de comissões como a EWGC (Expert Working Group Comité), a Quality & Competence Committee (QCC), European Academy of Forensic Science (EAFS). Nas reuniões efetuadas, são discutidas novas tecnologias forenses, novos standards, entre outras informações importantes, permitindo assim aos Expert Working Groups desenvolver manuais de boas práticas e guias para

ajudar a estabelecer e manter os standards dos laboratórios forenses na Europa. São ainda mantidas comunicações com organizações como a ASCLD (“About ENFSI | ENFSI,” 2017; Encyclopedia.com, 2017).

1.3. Resumo de processos e Etapas Forenses

Existem um conjunto de processos forenses que são aplicados às investigações forenses digitais. Nesta secção apresentamos as fases do ponto de vista de alguns autores que contém pequenas diferenças nas etapas forenses.Segundo o autor (Whatson & Jones Andrew, 2013), existem quatro passos forenses que podem ser aplicados a quaisquer investigações forenses digitais, em quaisquer circunstâncias. A lista seguinte apresenta esses 4 passos:

• Aquisição (Acquire); • Análise (Analyze); • Avaliação (Evaluate); • Apresentação(Present).

Ainda baseado em (Whatson & Jones Andrew, 2013), complementando a lista anterior, apresentamos a descrição das etapas forenses:

1) Identificação (Identification) – Reconhecer que aconteceu num crime e identificar o seu tipo. Esta etapa, é uma etapa inicial na qual o laboratório forense é solicitado para começar a investigar.

2) Preparação (Preparation) – Preparação de ferramentas, técnicas e obtenção de autorização para trabalhar com os dados.

3) Estratégia de aproximação (Approach strategy) – Criação de uma aproximação baseada na tecnologia e tendo em conta as pessoas que são afetadas. O objetivo é aumentar os dados que se conseguem obter no processo de aquisição.

4) Preservação (Preservation) – Isolamento, segurança e preservação do estado dos equipamentos e das provas digitais. Esta etapa pode incluir, por exemplo, a proibição do acesso às provas digitais a determinadas pessoas não autorizadas.

5) Aquisição (Collection) - Obtenção dos dados dos dispositivos físicos e duplicação desses dados, baseando-se em procedimentos forenses e com as ferramentas específicas.

6) Examination (Exame) – Procura sistemática de provas, procurando identificar e localizar provas importantes tendo em conta os dados que foram obtidos no passo anterior.

7) Análise(Analysis) – Através das provas que foram identificadas, juntar várias partes dos dados, relacionar os mesmos para poder tirar conclusões.

8) Avaliação (Evaluation) – Determinar a importância das provas que foram recolhidas que pode ser importante para apresentar em tribunal.

9) Apresentação (Presentation) - Detalhar e obter conclusões sobre o que foi efetuado. Estas conclusões devem ser escritas segundo (Layman’s Terms), ou seja, escrita de forma a que uma pessoa fora da área técnica e sem conhecimentos da mesma consiga entender todos os termos e conclusões.

10) Devolução das provas (Returning evicence) – Devolver os dispositivos ao dono dos mesmos, caso a lei assim o autorize.

Segundo o autor (B. D. Carrier, 2006), o processo de investigação forense considerado é apresentado na seguinte lista:

• Preparação (Preparation) – Preparar os equipamentos e as ferramentas para as tarefas necessárias durante a investigação;

• Aquisição (Coolection) – Procurar provas, documentar, fazer a aquisição, e cópias dos dispositivos que contenham provas;

• Exame (Examination) – Tornar visível as provas digitais e documentar todas as provas;

• Análise (Analysis) – Analisar as provas da fase anterior para tomar conclusões;

• Relatório (Reporting) – O relatório documenta todas as fases anteriores, mas também inclui todos os dados obtidos e as devidas conclusões.

Segundo o autor (Kent et al., 2006), o processo da ciência digital forense compreende as seguintes fases:

• Aquisição (Collection) – Consiste em identificar (idenfifying), catalogar (Labeling), guardar (recording) e aquisição(acquisition) dos dados de

possíveis fontes, seguindo guias e procedimentos e preservando a integridade dos dados.

• Exame (Examination) – Esta fase envolve o processamento de uma enorme quantidade de dados obtidos. São usados os dados obtidos durante o processo de aquisição em combinação com técnicas automatizadas ou manuais para aceder aos dados, mantendo sempre a integridade dos mesmos.

• Análise (Analysis) – Esta fase consiste em analisar os resultados obtidos do processo anterior, usando termos legais e técnicas que possam responder a questões colocadas durante os dois processos anteriores.

• Relatório (Reporting) – A fase final consiste em relatar os resultados da análise que podem incluir todos os processos feitos anteriormente, incluindo os procedimentos utilizados, todas as decisões e ações tomadas e software utilizado para contornar determinados problemas.

A Figura 2 apresenta as os processos da análise digital forense segundo o autor.

Figura 2 – Fases forenses. Adaptado de (Kent et al., 2006).

A figura começa por identificar os 4 passos forenses segundo o autor.

A fase de aquisição (collection) refere-se aos dispositivos (device), em seguida a fase de exame (examination) refere-se aos dados que são obtidos (Media e Data), a fase de análise (analysis) refere-se à informação (information) que já foi obtida e pode ser visualizada. A última fase, relatório final (report) refere-se às provas (evidence) que ajudaram a poder tirar conclusões e a criar o relatório.

Segundo o autor (Viriato, 2016), apresentamos as várias fases forenses. A Figura 3 apresenta os processos da análise digital forense segundo o autor.

Figura 3 – As várias fases do processo digital forense. Adaptado de (Viriato, 2016).

Na continuação dos processos que foram identificados anteriormente descrevemos as etapas forenses segundo o autor.

Identificação (Potential Evidence Identification) - O processo de identificação

envolve variadas ações de pesquisa, reconhecimento e registo de dispositivo(s) que possa(m) conter potenciais provas digitais. Deve ser elaborada uma lista de prioridades de acordo com as probabilidades / potencialidades das provas digitais encontradas.

Recolha (Data Collection) – A recolha consiste em retirar os dispositivos que podem

potenciais provas digitais do local do crime para o laboratório forense que irá efetuar a análise. Este processo deve ser devidamente documentado e os dispositivos devem ser devidamente embalados e protegidos e durante o seu transporte.

Aquisição (Data Acquisition) – A aquisição consiste na realização de uma cópia dos

dados existentes no dispositivo. A cópia deve ser feita da melhor forma possível e de forma a proteger os dados, mantendo a sua integridade. O ideal será obter os dados de forma igual ao qual estes estavam no dispositivo. Qualquer alteração aos mesmos deve ser devidamente documentada.

Preservação das provas digitais (Data Preservation) - A preservação pretende

proteger as provas digitais de uma possível alteração de integridade, roubo ou adulteração (Viriato, 2016).

Segundo (Viriato, 2016) os dispositivos com possíveis provas digitais podem ser divididos em dois tipos:

• Computadores, dispositivos periféricos e dispositivos de armazenamentos, considerando os computadores equipamentos isolados sem estarem ligados à rede.

• Dispositivos em rede – Todos os dispositivos ligados a uma rede wireless por cabo.

Análise das provas digitais (Data analysis)

Segundo (Viriato, 2016), o processo de análise aos dados nos dispositivos recolhidos e aos dados adquiridos ao local do crime deve respeitar a noma de acreditação ISO/IEC 17025:2005. Ainda segundo o mesmo documento, depois das fases de Identificação, recolha, aquisição e preservação devem ser seguidos os processos de Análise de Provas (Evidence Analysis) que significa neste caso o processo de extração de informação e preservação das provas (Evidence Preservation) e o processo de documentação dos resultados obtidos. Este último, serve como prova e é utilizado para o preenchimento do relatório de todo o processo forense.

1.3.1.

Opinião sobre os processos e etapas

forenses

Nesta subsecção são abordados todos os processos forenses apresentados na secção anterior em conjunto com uma sugestão para um conjunto de etapas forenses a serem seguidas em procedimentos.

Como primeira etapa forense, consideramos a receção dos equipamentos (reception), na qual os equipamentos são devidamente recebidos, são tomados cuidados para proteger o dispositivo de comunicar com a rede e são preenchidos os documentos de autorização. Apenas o autor (Whatson & Jones Andrew, 2013) apresenta os passos 1 e 2 , Identification e Preparation quase equivalentes ao que foi referido anteriormente.

Como segunda etapa forense, consideramos a catalogação e fotografia (Photographic

Cataloging), etapa, na qual os dispositivos e os suportes de armazenamento externo

identificados com abreviaturas específicas e depois devidamente fotografados. Relativamente à catalogação, apenas o autor (Kent et al., 2006) faz referência a esta etapa forense. Relativamente ao registo fotográfico apenas o autor aborda esta etapa forense.

Como terceira etapa forense, consideramos a preservação (preservation) no qual os dispositivos devem ser isolados e colocados em segurança de forma a que as provas digitais existentes nos mesmos não sejam alteradas. Os autores (Viriato, 2016; Whatson & Jones Andrew, 2013), fazem referência a esta etapa forense.

Como quarta etapa forense consideramos a aquisição (acquisition). Esta é a etapa mais importante, na qual são usadas as ferramentas de hardware e software forense para obter os dados dos dispositivos. Todos os autores fazem referência ao processo de aquisição (acquisition) ou (device collection) ou (collection).

Como quinta etapa forense consideramos a procura de provas (examination), na qual são usados softwares ou técnicas manuais para a procura das provas nos dados resultantes da aquisição. Os autores (B. D. Carrier, 2006; Kent et al., 2006; Whatson & Jones Andrew, 2013) consideram esta etapa forense.

Como sexta etapa forense consideramos a análise (analysis), em que são analisadas as provas recolhidas, relacionar as mesmas e tirar conclusões para que se possam aprovar ou reprovar hipóteses colocadas em causa. Todos os autores consideram esta fase como essencial.

A sétima e última fase forense é o relatório final (reporting) em que são documentadas todas as etapas forenses, indicando os dados obtidos, as conclusões tiradas. Os autores fazem referência a esta etapa, nomeadamente (Whatson & Jones Andrew, 2013) com a fase (presentation), e (B. D. Carrier, 2006; Kent et al., 2006) (reporting).

2. Enquadramento Tecnológico

O capítulo enquadramento tecnológico tem como objetivo a apresentação dos termos tecnológicos e técnicos relacionados com o projeto, a evolução da tecnologia, os tipos de memória dos dispositivos, a organização dos dados, os dispositivos móveis, os sistemas operativos de dispositivos móveis e algumas capacidades tecnológicas como o GPS.

2.1. A evolução dos dados e da tecnologia

Os dados são partes de informação que estão formatados de uma determinada forma e tendo em conta aplicações que possam ler esses dados (Sammons, 2012).

O surgimento da internet que levou ao surgimento do termo internet das coisas

Internet of Things (IOT), que está relacionado com a grande quantidade de dispositivos

ligados à internet e a quantidade / variedade de dados que são trocados. O aumento da utilização dos computadores, seja para uso pessoal, seja para uso profissional, a utilização dos dispositivos móveis e a ligação à internet levou ao aumento do número de aplicações e sucessivamente dos dados gerados por estas. Os dados gerados podem ser guardados ou transferidos por uma série de dispositivos como computadores, dispositivos móveis como smartphones, smartwatch, tablets, GPS (Global Positioning

Systems) e câmaras fotográficas. Suportes como CD ou DVD ou dispositivos removíveis

como discos rígidos, pen drives, cartões de memória e todo tipo de memória flash. Sendo que existe uma grande quantidade de dispositivos, a tendência é para que sejam cada vez mais os dispositivos a poder trocar dados entre si através da internet e que estes tenham mais capacidade de armazenamento.

Enquanto utilizadores de tecnologia deixamos uma pegada digital enorme aquando da utilização de uma grande quantidade de dispositivos. Até mesmo pelos cartões multibanco, pela utilização da internet, os E-mails, as mensagens de texto e pelos dados de localização GPS são tudo pegadas digitais deixadas pelos utilizadores (Sammons, 2012).

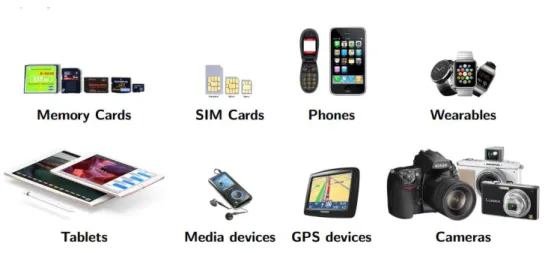

A Figura 4 apresenta um conjunto de dispositivos, começando pelos cartões de memória (Memory card), cartões SIM (Sim cards), telefones (Phones) ou smartphones, dispositivos vestíveis (wearables) como é o caso dos smartWatch, os tablets, os leitores de multimédia (Media devices), os GPS e as Camaras.

Figura 4 – Dispositivos móveis e suportes de dados, Fonte: (Frade, 2016)

2.2. Tipos de memória

A memória guarda os dados, que são um dos componentes mais importantes da análise forense e podem servir como provas. Dessa forma é importante destacar os tipos de memória existentes, diferenciando memória de armazenamento, a forma de escrever os dados e a duração que os dados ficam guardados. Esses conceitos irão ser explicados mais abaixo.

Formas de escrever dados

Existem 3 formas principais de escrever dados. Por eletromagnetismo, por transístores microscópios elétricos (flash) e por luzes refletoras (CD, DVD etc.). Em resumo, existem 3 tipos de memória, a memória magnética, a memória flash e a memória ótica dos dispositivos óticos.

2.2.1.

Memória Volátil e não volátil

Nesta subsecção será diferenciada a memória volátil de não volátil.

Ao falar sobre memória volátil e não volátil é importante distinguir os conceitos de memória e armazenamento (Memory / Storage) uma vez que são dois termos distintos. Memória refere-se à memória de curta duração, enquanto armazenamento se refere a memória de longa duração. Do ponto de vista forense, estes dois termos são bastante distintos e tem uma perspetiva diferente. Por exemplo, no caso dos computadores e dos dispositivos móveis, os dados da memória RAM

(Random Access Memory) apenas existem enquanto existe fornecimento de energia. Quando a alimentação é desligada, (i.e., o equipamento é desligado) os dados são apagados. A memória de longa duração, isto é, não volátil mantém os dados guardados mesmo sem alimentação como é o caso dos discos rígidos, da memória flash dos SSD, pen-drives ou cartões de memória ou memória interna de dispositivos móveis por exemplo.

A análise digital forense foca-se nos dispositivos de armazenamento como os discos rígidos, Discos SSD, a memória flash de armazenamento interna dos dispositivos que podem conter uma grande quantidade de provas, nos dispositivos de rede entre outros. No caso deste projeto, o foco principal será a memória de armazenamento interna dos dispositivos móveis. Alguns dados são escritos para a memória de curta duração e nesse caso poderá ser importante tentar obter os dados guardados enquanto o dispositivo estiver ligado (Sammons, 2012).

Tendo em conta o que foi dito anteriormente, podemos classificar os dados mais evidentes nos respetivos componentes do mais volátil para o menos volátil. A seguinte lista apresenta a ordem de volatilidade dos dados:

1 CPU, cache, registo;

2 Tabela de encaminhamento, tabela de processos; 3 Memória RAM;

4 Ficheiros temporários em disco / Espaço swap; 5 Dados no disco rígido ou memória flash; 6 Dados de registos;

2.2.2.

Tipos de armazenamento de dados

A localização dos dados é importante para a análise forense. Cada dispositivo contém diferentes características, aplicações e capacidades em termos de tamanho

GigaByte (GB) e de capacidade de leitura ou escrita.

Esta subsecção vai ser focada essencialmente na memória de armazenamento

flash uma vez que está inteiramente relacionada com dispositivos móveis e com o

tema do projeto.

Armazenamento ótico

Este tipo de armazenamento utiliza um laser para ler e escrever dados em material refletivo que está incorporado em discos óticos como Compact disk (CD) ou

Digital Versatile Disk (DVD).

Discos magnéticos

Os discos rígidos magnéticos são usados em computadores. São constituídos por um motor que faz rodar os pratos a determinadas RPM, rotações por minuto, pratos e cabeças agarradas a um braço.

Os dados são guardados como 1’s e 0’, em espaços denominados de sectores. Os sectores são pequenas partes onde pode ser guardada informação. Cada sector pode guardar até 512bytes, no entanto pode guardar menos ou até mais. Por exemplo, caso tenhamos um ficheiro com 1024 bytes, este vai ocupar 2 setores de 512bytes. Caso o ficheiro seja apagado, este vai ser removido de um índice de ficheiros (Sammons, 2012) .

A Figura 5 ilustra um disco rígido magnético.