UNIÃO DOS INSTITUTOS BRASILEIROS DE TECNOLOGIA – UNIBRATEC CURSO SUPERIOR DE TECNOLOGIA EM REDES DE COMPUTADORES

BEATRIZ SANTOS DE LIMA CLECIO LINS BEZERRA JOBISON SANTOS SILVA

MANOEL JOSÉ DE SANT’ ANA NASCIMENTO WALDDER RENEÉ CABRAL DA PAZ

BYOD

CONTROLANDO O ACESSO ATRAVÉS DO PACKETFENCE

BEATRIZ SANTOS DE LIMA CLECIO LINS BEZERRA JOBISON SANTOS SILVA

MANOEL JOSÉ DE SANT’ ANA NASCIMENTO WALDDER RENEÉ CABRAL DA PAZ

BYOD

CONTROLANDO O ACESSO ATRAVÉS DO PACKETFENCE

Trabalho de conclusão de curso apresentado ao Curso de Tecnologia de Redes de Computadores, para obtenção do título acadêmico de graduação em Redes de Computadores, da UNIBRATEC, sob a orientação dos Professores Dailson Fernandes e Marcos Gondim.

BEATRIZ SANTOS DE LIMA CLECIO LINS BEZERRA JOBISON SANTOS SILVA

MANOEL JOSÉ DE SANT’ ANA NASCIMENTO WALDDER RENEÉ CABRAL DA PAZ

BYOD

CONTROLANDO O ACESSO ATRAVÉS DO PACKETFENCE

Este trabalho de conclusão de curso foi julgado adequado como parte dos requisitos para obtenção do título acadêmico em Redes de Computadores.

FACULDADE DE TECNOLOGIA IBRATEC

Recife, 27 de Novembro de 2014.

______________________________________________________ Prof.º DAILSON DE OLIVEIRA FERNANDES

UNIBRATEC – FACULDADE DE TECNOLOGIA IBRATEC

______________________________________________________ Prof.º MARCOS ANTONIO ALVES GONDIM

BEATRIZ SANTOS DE LIMA

Dedico este a trabalho primeiramente aos meus pais: Lucivânia Maria e Adilson de Lima, minha Tia Lucinês cândido, enfim a toda minha família, pois sem eles não teria base para chegar até aqui, dedico também a todos os professores que já tive o prazer de conhecer, do ensino fundamental à graduação, admiro cada um deles, a maioria se tornaram meus amigos, existe um pouco de cada um em minhas palavras, sempre me inspiram. E sem dúvidas ao meu maravilhoso grupo, composto por meu namorado Waldder Reneé e meus grandes amigos Clécio Lins, Jobison Santos e Manoel Nascimento, que me acompanharam por esses anos durante o curso, foram companheiros em todos os momentos e tenho imenso orgulho de cada um, obrigado pelo carinho, а paciência е a capacidade de trazerem paz durante a correria de cada semestre, dedico a vocês este trabalho e reafirmo aqui que nossa união ultrapassará a faculdade.

CLECIO LINS BEZERRA

Dedico este trabalho primeiramente a Deus, minha mãe Maria de Fátima, minha vó Maria Albertina, toda minha família, todos os professores sem exceção, aos pais de Beatriz, Lucivânia Maria e Adilson de Lima por ter paciência por nos receber diversas vezes em sua casa, para o estudo e pesquisa do nosso trabalho e todos aqueles que me ajudaram, dedico também ao meus amigos do grupo: Beatriz Santos, Jobison Santos, Manoel Nascimento e Waldder Renné que em todos os períodos me proporcionaram forças para que eu não desistisse. Ao longo do curso apareceram muitos obstáculos, mas, graças a todos vocês cheguei até o final, obrigado.

JOBISON SANTOS SILVA

MANOEL JOSÉ DE SANT’ ANA NASCIMENTO

Dedico este trabalho a toda minha família, especialmente a minha mãe Maria Petronila de Sant’ Ana Nascimento, a minha irmã Maria Lúcia de Sant’ Ana Nascimento e ao meu irmão Luiz José do Nascimento Filho, pois são os principais responsáveis por me ajudar a trilhar o caminho até aqui chegado, pelo apoio incondicional a mim oferecido. Agradeço também a minha sobrinha, Letícia Sant’ Ana Nascimento de Lima, por mesmo distante, me alegrar em momentos de estresse e dificuldades, renovando minhas forças. Aos meus amigos Beatriz Santos, Clécio Lins, Jobison Santos e Waldder Reneé pela paciência e pela construção juntos, não somente deste documento, mas de todos mecanismos necessários para vencer os desafios que encontramos durante essa jornada, tornando-a menos árdua. E também a todos amigos e familiares, que de alguma forma influenciam em minha vida, profissional e pessoal.

WALDDER RENEE CABRAL DA PAZ

RESUMO

O presente trabalho de conclusão de curso visa apontar os requisitos necessários para mitigar os riscos de segurança frente ao fenômeno BYOD. Diante do objetivo geral deste documento, surge o desafio de controlar o acesso dos dispositivos pessoais dos funcionários nas organizações. Serão analisados e detalhados os métodos necessários para garantir que tal acesso seja realizado em conformidade com as políticas de segurança da empresa. Devido à popularização dos dispositivos móveis, existe um movimento crescente de seu uso em ambiente corporativo. Coibir não é a solução, e sim adequar as empresas para receber essa nova demanda, com a utilização do NAC, através do PacketFence.

ABSTRACT

The present work aims at course completion point requirements needed to mitigate the security risks facing the phenomenon BYOD. Given the general purpose of this document, the following question arises control the access of personal devices employees in organizations Will be analyzed and detailed the methods needed to ensure that this access is performed in accordance with the security policies of the company. Due to popularization of mobile devices there is a growing movement of its use in the corporate environment. Curb is not the solution, but suit companies to receive this new demand, using the NAC through the PacketFence.

LISTA DE ABREVIATURAS E SIGLAS

AD DS Active Directory Domain Services AES Advanced Encryption Standard AGENTX Agent eXtensibility Protocol AMD Advanced Micro Devices

AP Access Point

API Application Programming Interface ASN.1 Abstract Syntax Notation One BSS Basic Service Set

BYOD Bring Your Own Device CA Certificate Authority

CENTOS Community Enterprise Operation System CHAP Challenger-Handshake Authentication Protocol CMU Carnegie Mellow University

CVE Commom Vulnerabilities and Exposures DAC Discretionary Access Control

DC Domain Controller

DHCP Dynamic Host Configuration Protocol DMZ Demilitarized Zone

DNS Domain Name System

DSSS Direct Sequence Spread Spectrum EAP Extensible Authentication Protocol EAP-GTC EAP-Generic Token-Card

EAP-MD5 EAP-Message-Digest Algorithm 5

EAP-MSCHAP-V2 EAP-Microsoft Challenge Handshake Authentication Protocol-Version 2

EAP-SIM EAP-Subscriber Identity Module EAP-TLS EAP-Transport Layer Security EDUROAM Education Roaming

ESXI Elastic Sky X Integrated

FCC Federal Communications Commission FHSS Frequency-hopping spread spectrum

GHZ Gigahertz

GNU/GPL Gnu Not is Unix/General Public License

GPO Group Policy

HA High Available

HIDS Host-Based Intrusion Detection System

HP Hewlett Packard

HTTP Hypertext Transfer Protocol

HTTPS Hyper Text Transfer Protocol with Secure Socket Layer IBGE Instituto Brasileiro de Geografia e Estatística

IBSG Independent Business Scientific Group IDS Intrusion Detection System

IEEE Instituto de Engenheiros Eletricistas e Eletrônicos

IMAPS Internet Message Access Protocol with Secure Socket Layer

IP Internet Protocol

IPFIX Internet Protocol Flow Information eXport ISM Industrial, Scientific and Medical

LAN Local Area Network

LDAP Lightweight Directory Access Protocol

LEAP Lightweight Extensible Authentication Protocol LTS Long Term Support

MAC Media Access Control

MIB Management Information Base MIMO Multiple-Input and Multiple-Output MPLS Multiprotocol Label Switching MRTG Multi Router Traffic Grapher

MS-CHAP Microsoft-Challenger-Handshake Authentication Protocol MU-MIMO Multi-User Multiple-Input and Multiple-Output

NAC Network Access Control NAS Network Access Server

NASL Nessus Attack Scripting Language

NCSA National Center of Supercomputing Applications NET-SNMP NET-Simple Network Message Protocol

NMS Network Management Systems OAUTH2 Owner’s Authentication 2

OFDM Orthogonal Frequency-Division Multiplexing OID Object Identifier

OSI Open Systems Interconnection

OU Organizational Unit

OUI Organizationally Unique Identifier

P2P Peer-to-Peer

PAP Password Authentication Protocol PDU Protocol Data Unit

PTK Pairwise Transient Key

RAID Redundant Array of Independent Disks

RAM Random Access Memory

RC4 Rivest Cipher 4

RFC Request For Comments RHEL6 Red Hat Enterprise Linux 6 SELINUX Security-Enhanced Linux

SMI Structure of Management Information SMS Shot Message Service

SMTPS Simple Mail Transfer Protocol with Secure Socket Layer SMUX Simple Network Management Protocol Multiplexing SNMP Simple Network Management Protocol

SQL Structured Query Language SSID Service Set IDentifier SSL Secure Socket Layer

TCP/IP Transmission Control Protocol/Internet Protocol

TI Tecnologia da Informação

UAP LR Unifi Access Point Long Range

UIT União Internacional de Telecomunicações URL Uniform Resource Locator

VLAN Virtual Local Area Network VOIP Voice over Internet Protocol

WPA Wi-Fi Protected Access

WPA2 Wi-Fi Protected Access Version 2

ÍNDICE DE QUADROS

ÍNDICE DE FIGURAS

FIGURA 1: Relatório trimestral Mobile Workforce Report (2013) ... 22

FIGURA 2: Topologia utilizando NAC Inline ... 25

FIGURA 3: NAC Out-of-Band (com agente)... 26

FIGURA 4: NAC Out-of-Band: (sem agente). ... 26

FIGURA 5: Árvore MIB ... 33

FIGURA 6: Primitivas básicas do SNMP ... 34

FIGURA 7: Pesquisa Netcraft ... 37

FIGURA 8: Configuração dos Hosts Virtuais ... 38

FIGURA 9: Exemplo de Recursos de um domínio baseado no AD DS. ... 43

FIGURA 10: Topologia com uso do RADIUS. ... 45

FIGURA 11: Arquitetura do PacketFence... 50

FIGURA 12: Topologia Comum ... 55

FIGURA 13: Topologia proposta ... 56

FIGURA 14: SSID Visitante ... 57

FIGURA 15: SSID Corporativo ... 58

FIGURA 16: AD DS ... 64

FIGURA 17: Detecção de MAC ... 65

FIGURA 18: Termos e condições de uso ... 66

FIGURA 19: Quarentena ... 67

FIGURA 20: Autenticação com o RADIUS ... 68

FIGURA 21: Protocolo EAP ... 69

FIGURA 22: Cadastro do visitante ... 70

FIGURA 23: Portal de acesso do visitante, via OAuth2 ... 71

SUMÁRIO

1 INTRODUÇÃO ... 18

1.1 OBJETIVO GERAL ... 20

1.2 OBJETIVOS ESPECÍFICOS ... 20

2 FUNDAMENTAÇÃO TEÓRICA ... 21

2.1 BYOD ... 21

2.2 NAC ... 22

2.2.1 O Mercado ... 23

2.2.2 Requisitos necessários ... 23

2.2.3 Técnicas de segurança (controle de acesso)... 24

2.2.4 Topologias ... 25

2.3 WIRELESS FIDELITY (WiFi) ... 27

2.3.1 Funcionamento da tecnologia ... 27

2.3.2 Padronização ... 28

2.3.2.1 Padrão 802.11 ... 28

2.3.2.2 Padrão 802.11b ... 28

2.3.2.3 Padrão 802.11a ... 29

2.3.2.4 Padrão 802.11g ... 29

2.3.2.5 Padrão 802.11n ... 29

2.3.2.6 Padrão 802.11ac ... 30

2.4 Segurança WiFi ... 30

2.5 SNMP ... 31

2.5.1 Elementos do SNMP ... 31

2.5.2 Management Information Base (MIB) ... 32

2.5.3 Comandos do protocolo SNMP ... 33

2.5.4 Versões do SNMP ... 34

2.5.5 NET-SIMPLE NETWORK MESSAGE PROTOCOL (NET-SNMP) ... 35

2.6 APACHE ... 36

2.6.1 HTTPD.CONF ... 37

2.6.2 Document Root e VirtualHosts ... 37

2.6.3 Mod_ssl ... 38

2.7 INTRUSION DETECTION SYSTEM (IDS) ... 39

2.7.1 Tipos de IDS ... 39

2.7.2 Snort ... 40

2.8 NESSUS ... 41

2.9 ACTIVE DIRECTORY DOMAIN SERVICES (AD DS) ... 42

2.9.1 Estrutura do AD DS ... 43

2.10.1 Autenticação ... 43

2.10.2 FreeRADIUS ... 45

2.10.3 Princípio de funcionamento ... 46

2.11 PACKETFENCE ... 46

2.11.1 Funções do PacketFence ... 46

2.11.2 Softwares ... 49

2.11.3 Softwares (Opcionais) ... 50

2.11.4 Limitações do Inline Enforcement ... 51

2.12 SOLUÇÕES PROPRIETÁRIAS ... 52

2.12.1 CounterACT – NAC ... 52

2.12.2 Cisco NAC ... 53

2.12.3 Serviços adicionais de NAC ... 54

3 ANÁLISE DOS DADOS ... 55

3.1 TOPOLOGIA TRADICIONAL ... 55

3.2 TOPOLOGIA PROPOSTA ... 56

3.3 CENÁRIO ... 57

3.3.1 Preparação do Ambiente ... 59

3.3.2 Componentes utilizados neste cenário ... 59

3.3.3 Requisitos do sistema ... 60

3.3.4 Requisitos mínimos de hardware ... 60

3.3.5 Requisitos de sistema operacional ... 61

3.3.6 Instalação do Sistema Operacional ... 61

3.3.7 Services start-up ... 62

3.3.8 Instalação do PacketFence ... 62

3.3.9 Configurações iniciais ... 63

3.4 ANÁLISE DO AMBIENTE ... 64

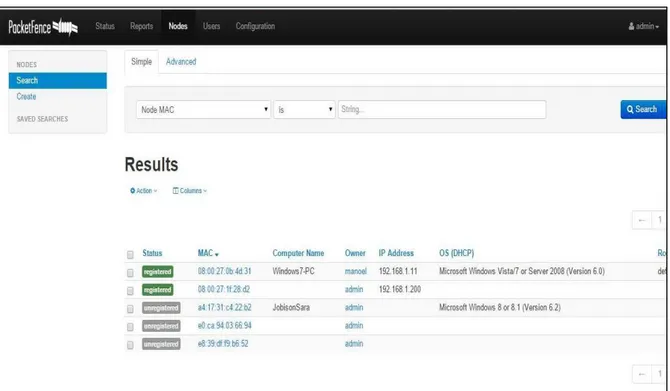

3.4.1 VLAN Detecção de MAC ... 65

3.4.2 VLAN Registro ... 65

3.4.3 VLAN Isolamento ... 67

3.4.4 VLAN Corporativa ... 68

3.4.5 VLAN Visitante ... 69

4 CONCLUSÃO E CONSIDERAÇÕES FINAIS ... 73

REFERÊNCIAS ... 75

ANEXOS ... 79

18 1 INTRODUÇÃO

Conforme explanado no estudo do Independent Business Scientific Group (IBSG), realizado pela Cisco e publicado em 2012, que conduziu entrevistas com 600 líderes de Tecnologia da Informação (TI) e de negócios, 95% das organizações norte-americanas permitem o uso de dispositivos pessoais de funcionários, de alguma maneira, no local de trabalho. O estudo apontou também que 84% dos pesquisados não só permitiram o uso de dispositivos pessoais, mas também ofereceram algum nível de suporte. 76% dos líderes de TI consideraram a nova demanda positiva para suas empresas (IBSG, 2012).

A Cisco atestou, ainda, no estudo citado, que 78% dos funcionários dos setores administrativos dos Estados Unidos utilizam dispositivos móveis para fins de trabalho, onde 65% destes necessitam de conectividade para desempenhar suas funções. Segundo a pesquisa, o número médio de dispositivos pessoais conectados por profissionais deveria atingir a média de 3,3 por funcionário em 2014. Em relação aos benefícios apresentados pelo estudo; o saldo anual desencadeado por cada funcionário com auxílio do Bring Your Own Device (BYOD) é de US$ 300 a US$1.300, variando de acordo com a função desempenhada na organização.

Os funcionários desejam ter dispositivos atualizados que melhorem a sua experiência, e estão dispostos a investir por isso. Ainda de acordo com o IBSG, um funcionário típico investe em média US$ 600 por estes equipamentos, resultando na diminuição de investimentos em tecnologia por parte das empresas.

Segundo a Agência Nacional de Telecomunicações (Anatel), em estudo de Teledensidade realizado em 2014, o Brasil fechou março do mesmo ano com 273,5 milhões de linhas ativas na telefonia móvel (Anatel, 2014). Em pesquisa efetuada em 2014, o Instituto Brasileiro de Geografia e Estatística (IBGE) publicou que a estimativa da população brasileira para o mesmo período é de 202,7 milhões de habitantes; o que significa que atualmente temos mais celulares do que pessoas em nosso país (IBGE, 2014). A União Internacional das Telecomunicações (UIT) informa que, ao final deste ano, o número de celulares no mundo chegará a quase 7 bilhões e cerca de 3 bilhões de habitantes no planeta usarão a Internet (UIT, 2014).

19 então uma nova responsabilidade para os gestores de TI, que é o desafio de prover tal infraestrutura para seus funcionários, com suporte para várias plataformas móveis distintas, sem comprometer a segurança e a privacidade. O resultado disto é um aumento na produtividade pela mobilidade adquirida, mais oportunidades de colaboração entre os funcionários e aumento da satisfação no trabalho. Para prover esta infraestrutura sem abdicar da segurança pré-existente na organização, é necessário recorrer ao conceito de Network Access Control (NAC).

O termo controle de acesso é composto por três processos: autenticação, autorização e auditoria (NAKAMURA; GEUS, 2007). Esses processos garantem que o usuário é quem diz realmente ser, tornando-o autêntico para que ele receba suas devidas permissões, e que tenha sua navegação registrada, criando um ambiente controlado onde não se possam negar os atos realizados durante o acesso.

Segundo Lawrence Orans (2012), analista do Gartner, o controle de acesso à rede surgiu há doze anos; no entanto o investimento não era justificável na época em decorrência da pouca demanda, pelo alto custo para a implantação e pela ausência de padronização, o que culminava na falta de interoperabilidade entre os fabricantes. Por esses motivos, houve uma grande resistência na utilização do NAC nas corporações, que resultou em seu esquecimento. É importante frisar, entretanto, que o nível de restrições adotadas pela empresa deve ser equivalente ao valor dado à informação trafegada entre os ativos, para que os recursos direcionados à implantação sejam realmente justificáveis.

Atualmente o cenário sofre drásticas alterações, segundo a IDC Brasil em 2013 foram vendidos 67,8 milhões de telefones móveis, sendo 35,6 milhões de smartphones, uma média de 68 aparelhos por minuto, e a expectativa do IDC é que em 2015 esse número cresça para 100 por minuto. Esses dados demonstram o ressurgimento da necessidade do NAC, que passa agora a possuir investimento claramente justificado, forçando a gestão de TI a adotar soluções para gerir sua plataforma de modo seguro (IDC Brasil, 2014).

Diversos fabricantes como a Cisco, Servnet, McAfee e Symantec vêm ao longo dos últimos anos criando soluções proprietárias para atender às necessidades das empresas, pois agora existe um mercado receptivo e competitivo. Entre tantas soluções, as empresas Inverse Inc., OpenNAC Tech e Swisscom Inovation desenvolvem em código aberto, destacando-se o grupo Inverse Inc., desenvolvedor da ferramenta PacketFence, que em meio as soluções open source mostra-se a mais promissora.

20 equipamento até o usuário. Normalmente utiliza Virtual Local Area Network (VLAN), isolando grupos por características pré-definidas, tendo em seu diferencial a integração de ferramentas como o Nessus, evitando que máquinas vulneráveis tenham acesso à rede sem antes entrar em conformidade com os pré-requisitos estipulados pelo gestor de TI. Ou seja, move e aplica correções em uma área isolada da rede da empresa, pondo-os em quarentena até que estejam totalmente prontos para ingressar à rede corporativa. É capaz ainda de centralizar regras para redes wireless e cabeadas, evitando redundância de bases de dados e facilitando o gerenciamento.

Se bem implementando, com os devidos investimentos na infraestrutura inicial (caso necessário), é possível mitigar os riscos do acesso não autorizado, além de impedir que sistemas corrompidos ou infectados ingressem na rede. O NAC, ao decorrer do seu funcionamento, deverá ser transparente para o usuário, evitando reter recursos técnicos diários da TI para prestação de suporte, tornando-o eficiente e eficaz à utilização dos dispositivos de cunho pessoal dos funcionários também para uso corporativo dentro das organizações.

1.1 OBJETIVO GERAL

Controlar o acesso dos dispositivos pessoais dos funcionários dentro das organizações, para que tenham conformidade com as políticas de segurança da empresa, utilizando o PacketFence.

1.2 OBJETIVOS ESPECÍFICOS

Autenticar os dispositivos de cunho pessoal dos funcionários, com o NAC (PacketFence), dentro da rede corporativa.

Autorizar os dispositivos de cunho pessoal dos funcionários, com o NAC (PacketFence), dentro da rede corporativa.

21 2 FUNDAMENTAÇÃO TEÓRICA

A fundamentação teórica proposta tem por objetivo apresentar os conceitos que serão abordados neste trabalho, que se fazem necessários para a implantaçãodo BYOD dentro das organizações. Entre os temas abordados, destacam-se o termo NAC e a solução Open Source PacketFence, bem como as ferramentas e protocolos utilizados por ela: Apache, NET-Simple Network Message Protocol (Net-SNMP), FreeRADIUS (802.1x), Snort, Nessus e NetFlow/ Internet Protocol Flow Information eXport (IPFIX).

2.1BYOD

A Websense Inc. apresentou um resumo segundo dados colhidos pelo “Estudo Global sobre os Riscos de Mobilidade”, realizado com patrocínio do Instituto Ponemon, em 2012, onde foram pesquisados 11,090 profissionais das áreas de TI no Brasil. Dos 504 que responderam à pesquisa, 76 rejeitaram participar, tendo os resultados obtidos a partir das respostas válidas dos 428 participantes, onde:

80% dizem que o uso de dispositivos móveis pelo funcionário é essencial para que as empresas possam atingir seus objetivos.

82% reconhecem que o uso desses dispositivos pelo funcionário representa um grande risco às suas empresas.

65% dos participantes dizem que, no último ano, suas empresas passaram por um aumento nas infecções por malware como resultado dos dispositivos móveis pouco seguros no local de trabalho.

74% dos participantes dizem que suas empresas permitem que os funcionários usem seus dispositivos móveis pessoais para se conectar a sistemas de e-mail corporativos.

22 A mobilidade é um ponto fundamental a ser levando em consideração ao aceitar o BYOD na organização porque, trabalhar longe de um escritório tradicional ou local fixo passou a ser um fato comum para os profissionais de diversas áreas, no entanto a rede da empresa deve estar preparada para recebê-los.

De acordo com o relatório trimestral Mobile Workforce Report, realizado pela iPass em junho de 2013, como demonstra a FIGURA 1, o movimento vem ganhado espaço nas corporações americanas onde cerca de 74.6% dos funcionários tem permissão de sua empresa para uso de dispositivos pessoais dentro das organizações.

2.2NAC

Empresas enfrentam atualmente diversos desafios no setor de TI. Destaca-se o combate aos incidentes de segurança, o que causa a retenção de esforços para garantir uma conformidade regulatória. O mau uso, a má configuração, entre outros fatores, permite acessos “maliciosos”

Fonte: Adaptado de Ipass, 2013

FIGURA 1: Relatório trimestral Mobile Workforce Report (2013)

23 aos sistemas corporativos críticos. Por esse motivo surge a necessidade de empregar a proteção e o controle do acesso nas corporações. O Controle de Acesso à Rede é um termo que se referem às diversas tecnologias que tem por objetivo restringir/controlar o acesso de determinados dispositivos/usuários à rede final em decorrência da conformidade dos mesmos em relação a política de segurança aplicada no cenário.

2.2.1O Mercado

Não existe uma regulamentação ou critério comum para pré-definir uma solução NAC. As funções variam de acordo com os fabricantes e, apesar do termo possuir cerca de dez anos, não existe um consenso das companhias para que haja um padrão normativo. Soluções deste tipo são desenvolvidas por diversas empresas líderes do mercado tecnológico, como Cisco Systems Inc, Dell, ConSentry Networks, MacAfee e Microsoft.

Existem algumas familiaridades entre os fornecedores que definem como essenciais certas competências para que o controle de acesso possa existir, como detecção de um novo elemento ao tentar conectividade com a rede, autenticação de cada usuário de forma independente. A averiguação de sua identidade é o elemento chave e deve ser considerado crítico em sistemas NAC, verificação de saúde e conformidade dos dispositivos, entre outras.

2.2.2 Requisitos necessários

24 A verificação dos requisitos, termo largamente difundido como “avaliação de saúde de um equipamento,” é conhecida também como avaliação do sistema final. É a análise de requisitos mínimos para o ingresso do dispositivo na rede, podendo ser verificado o status e a atualização de antivírus, verificação de patches de segurança, o estado do firewall, entre outras ações que podem ser impostas pelo administrador da rede, visando à segurança e sendo parte vital do processo de controle.

Partindo do pressuposto da composição do NAC, é requerido um conjunto de diversas aplicações para que o controle de acesso traga consigo seus inúmeros benefícios que abrangem mitigar os riscos de acesso não autorizado e a propagação de malwares. O NAC está atrelado aos negócios da empresa, inúmeros pontos de acesso sem fio em locais públicos, por exemplo, possuem sistemas de controle de acesso simples que solicitam que os usuários admitam estar de acordo com a política de uso antes de aderirem à conexão (Captive Portal). Esta é uma forma simplória de implantar um NAC básico, com o intuito de deixar o cliente ciente da política imposta pelo uso da rede, mas tem por objetivo apenas dispor um simples acesso à Internet, (por muitas vezes denominada de Rede Guest). Entretanto, sabe-se que este modelo não é aplicável a diversos outros cenários, sendo necessário estudar qual tipo de solução é admissível para cada caso; para isso é fundamental conhecer os tipos de controle de acesso à rede encontrados no mercado.

2.2.3 Técnicas de segurança (controle de acesso)

Existem técnicas bem difundidas entre os mecanismos de segurança para controle de acesso, na maioria das vezes subdivididas em três tipos:

Discricionários: O Discretionary Access Control (DAC) irá controlar quais usuários possuem direitos sobre quaisquer objetos e quais direitos são esses, de forma individual.

Obrigatórios: Categorizam os usuários e os objetos a serem acessados e descrevem como esta interação deve ocorrer para todos os componentes do sistema.

25 2.2.4 Topologias

O NAC possui basicamente três topologias possíveis:

In-Band ou Inline: Como exemplificado na FIGURA 2 o NAC dentro dessa topologia funciona como um firewall de rede na camada de acesso, para que as políticas de segurança sejam reforçadas. Concentra todo o tráfego de rede, tornando-se um ponto crítico, por isso é recomendável a utilização de High Availability (HA) para minimizar os ricos em caso de falhas.

Legenda:

-Aplicativos

-Infraestrutura Crítica

- Switch

- Roteador

- Firewall

Out of-Band: Outra característica primordial das soluções NAC existentes é o modo como verificam os dispositivos, certificando de que eles estejam em conformidade com as políticas de segurança da companhia. Essa verificação pode ocorrer dos seguintes modos:

Agent-Based: Como demonstrado na FIGURA 3, um software denominado “agente

“-em algumas soluções, conhecido como Endpoint - é instalado no aparelho que deseja ingressar na rede. O software faz as verificações programadas pelo

26 administrador e envia o relatório para o Servidor NAC, que processa os dados recebidos. Por fim permite ou não o ingresso do dispositivo na rede.

Legenda:

-Servidor

-Smartphone

Agentless: Neste caso não existe o agente instalado individualmente no dispositivo e sim armazenado em um diretório temporário, para simplificar a implantação, trazendo um ponto concentrador para os relatórios, como esquematizado na FIGURA 4.

Legenda:

Fonte: Próprio Autor, 2014

Fonte: Próprio Autor, 2014

FIGURA 3: NAC Out-of-Band (com agente).

FIGURA 4: NAC Out-of-Band: (sem agente).

- Computador

27 2.3 WIRELESS FIDELITY (WiFi)

Com o surgimento das redes sem fio (wireless) foi possível agregar mobilidade e facilitar o acesso em locais onde o sistema de redes cabeadas tem limitações, como locais de difícil passagem para cabos de par trançado ou fibra óptica, desgaste dos cabos por causa da manipulação errada e até mesmo deterioração do conector proveniente de movimentações incorretas. Os custos do cabeamento, devido a essas particularidades, estão fazendo as redes wireless se tornarem cada vez mais comuns, tanto em ambientes domésticos quanto em corporativos.

A tecnologia denominada “WiFi” recebeu este nome da WiFi Alliance, uma rede mundial de empresas que surgiu em 1999, do antigo grupo Wireless Ethernet Compatibility Alliance (WECA), tendo sua nomenclatura alterado em 2003. Não possui fins lucrativos e tem o objetivo de melhorar a experiência do usuário com a tecnologia de rede sem fio. Em 2014, o site oficial do grupo divulgou que já existem cerca de 600 empresas associadas ao redor do planeta, onde este número tende a crescer.

2.3.1 Funcionamento da tecnologia

A transmissão de redes wireless é realizada por meio de sinais de radiofrequência que se propagam pelo ar. Por esta propagação ser realizada através deste tipo de sinais a tecnologia deve atender as exigências do governo para que não ocorram interferências entre as faixas de frequências de outros serviços. As faixas de espectro usadas para redes WiFi são conhecidas como Industrial, Scientific and Medical (ISM). No Brasil a Anatel adotou as faixas 2.4 Giga-hertz (GHz) e 5GHz, que fazem parte da ISM, variando de acordo com a versão do padrão 802.11 do Instituto de Engenheiros Eletricistas e Eletrônicos (IEEE) que estiver sendo utilizado.

28 2.3.2 Padronização

O IEEE, uma organização sem fins lucrativos fundada em 1963 com filiais em diversas partes do mundo, tem por finalidade disseminar o conhecimento na engenharia, eletrônica e computação. Seu papel mais importante é apresentação padrões que define, por exemplo, taxas de transmissões, faixas de frequências, entre outras características, determinando uma base normativa. Destacam-se os seguintes padrões:

2.3.2.1Padrão 802.11

Lançado em 1997, implementou o Carrier Sense Multiple Access with Collision Avoidance (CSMA/CA) para melhorar a fiabilidade das transmissões. Opera nos intervalos de frequência 2.4GHz e 2,4835GHz, dividido em 79 canais de 79MHz com 1MHz de intervalo entre eles. Com velocidade de transmissão de 1Mb/s, pode chegar a 2Mb/s. Esse padrão possibilita o uso de técnicas diferenciadas como o Frequency-Hopping Spread Spectrum (FHSS), onde a transmissão das informações ocorre por determinada frequência em um período de tempo específico. Ao término desse intervalo, ocorre o chamado “salto de frequência” e assim sucessivamente, alternando-as até o fim da transmissão dos dados. A Direct Sequence Spread Spectrum (DSSS), o qual a informação é segmentada e enviada simultaneamente entre os canais, proporciona mais velocidade quando comparado ao FHSS, porém torna-o mais suscetível a interferências.

2.3.2.2Padrão 802.11b

29 aderido em larga escala, por ser o primeiro padrão a ser compatível com placas de rede de diversos fabricantes, barateando assim, o preço da tecnologia e popularizando as redes WiFi.

2.3.2.3Padrão 802.11a

Em 1999, junto ao lançamento do 802.11b, foi apresentado o padrão 802.11a que trouxe como característica principal a capacidade de transmitir com maior variedade de velocidades, trafegando, à 6MB/s, 9MB/s, 12Mb/s, 18Mb/s, 24Mb/s, 36Mb/s, 48Mb/s e 54Mb/s operando na faixa de frequência de 5GHz e com canais de 20MHz e projetado para alcançar 50 metros. Dispensando o uso das técnicas utilizadas nos modelos anteriores (DSSS/FHSS), ele utiliza o procedimento conhecido por Orthogonal Frequency-Division Multiplexing (OFDM). Através deste método é possível dividir a informação em grupos de dados menores e transitá-los ao mesmo tempo, em diferentes frequências, por operar com maiores taxas de transmissão, tornou-se tão popular quanto o 802.11b.

2.3.2.4Padrão 802.11g

Teve seu lançamento oficializado em 2003, compatível com o padrão 802.11b (porém com a taxa de transmissão é limitada a 11Mb/s, pois é o máximo que o modelo 802.11b suporta), sendo considerado seu sucessor. Pode atingir taxas de transmissão com velocidade até 54Mb/s, operando na faixa de frequência de 2,4GH/z e com canais de 20MH/z. Possui o mesmo alcance que o padrão 802.11b (400 metros em locais abertos e 50 metros em ambientes fechados). Utiliza a técnica OFDM. Porém, quando a comunicação ocorre com um dispositivo que usa o padrão 802.11b, onde o mecanismo utilizado é o DSSS.

2.3.2.5Padrão 802.11n

30 frequência de 2,4GH/z e 5 GH/z, sendo assim compatível com padrões anteriores, e faz o uso de canais com largura de 40 MH/z. Esse padrão teve sua área de alcance estipulada para até 400 metros.

2.3.2.6Padrão 802.11ac

O padrão 802.11ac, tido como sucessor do 802.11n, foi desenvolvido entre 2011 e 2013, entretanto suas particularidades ainda estão em análise pelo IEEE, podendo vir a sofrer alterações entre 2014 e 2015. Sua principal característica, até o momento, é a velocidade de transmissão, podendo atingir 433Mb/s em modo simples e taxas de transmissão superiores a 6 Gigabyte (GB) por segundo, utilizando o tipo avançado, com diversas antenas.

Utiliza uma técnica avançada de modulação chamada de Multi-User Multiple-Input and Multiple-Output (MU-MIMO), onde a transmissão e a recepção dos dados são realizadas por vários terminais, trabalhando em conjunto e na mesma frequência. Outro ponto a ser destacado é seu método denominado de Beamforming, trata-se de uma tecnologia em que o roteador analisa a comunicação para aperfeiçoar a transmissão direcionando a irradiação para o dispositivo alvo e proporcionando um menor desperdício de potência durante a transmissão.

2.4 Segurança WiFi

Para manter uma rede WiFi com níveis de segurança aceitáveis, é preciso configurá-la de forma que apenas dispositivos autorizados tenham o devido acesso, evitando possíveis incidentes. Visando a este controle, foram desenvolvidas diversas técnicas para mitigar certos riscos às corporações, entre as quais estão a segurança Wired Equivalent Privacy (WEP) onde é realizada a criptografia das informações trocadas na rede entre os computadores. No entanto não é mais recomendado seu uso devido à quebra do algoritmo ter sido efetuada, mas apesar disso é utilizado, pois existem ainda muitos dispositivos compatíveis apenas com tal especificação.

31 protocolo antigo, que, junto a fragilidade do algoritmo Rivest Cipher 4 (RC4), acarretou falhas de segurança.

Para contornar o problema, foi desenvolvido o Wi-Fi Protected Access Version 2 (WPA2) que trouxe consigo o algoritmo Advanced Encryption Standard (AES) e atualmente é largamente utilizado nas redes WiFi. Como camada adicional, surgiu a autenticação 802.1X, que melhora a segurança de redes sem fio 802.11, fazendo o uso de um servidor de autenticação, validando os usuários e fornecendo o acesso, que funciona com chaves WPA ou WPA2.

2.5SNMP

O SNMP é um protocolo da camada de Aplicação do modelo Open Systems Interconnection (OSI), responsável pelo intercâmbio de informações entre dispositivos gerenciados e Network Management Systems (NMS), sendo muito utilizado por administradores de redes para gerenciamento. Ele monitora a saúde dos equipamentos através do acesso a uma base de dados que contem estatísticas funcionais de dispositivos, como roteadores, switches, servidores, entre outros, sendo possível visualizar o status da rede em tempo real, bem como configurar alertas para casos específicos que requerem atenção do administrador, tornando a gerencia da rede muito mais proativa do que reativa.

2.5.1 Elementos do SNMP

O SNMP funciona em uma arquitetura cliente-servidor invertida; é comum que a NMS seja o cliente e o dispositivo gerenciado o servidor, exceto nos casos de envio de alarmes quando esta situação se inverte. O SNMP possui uma nomenclatura bem distinta para seus elementos. São eles:

Dispositivos gerenciados: São equipamentos que possuem suporte ao protocolo SNMP e que serão gerenciados. Podem ser servidores, roteadores, switches, entre outros ativos.

32 de diversos modos como gráficos, tabelas, relatórios e envio de mensagens de texto e e-mails. O gerente é instalado em servidores dedicados à função de NMS. Os mais conhecidos são: Multi Router Traffic Grapher (MRTG), Cacti, Nagios, Cisco Works e Zabbix.

Agente: Módulo de software armazenado nos dispositivos que suportam o protocolo SNMP. São responsáveis por coletar e armazenar as informações dos equipamentos e atender as requisições do gerente ou enviá-las de forma automática, quando previamente programado.

2.5.2Management Information Base (MIB)

MIB é o conjunto de todos os objetos que armazenam dados estatísticos e de controle e informam o status do agente. O padrão SNMP não define o conteúdo das MIB, e sim o formato e a codificação em que devem ser estruturadas, seguindo o padrão de estrutura Structure of Management Information (SMI) e de linguagem Abstract Syntax Notation One (ASN.1). A MIB é disposta como uma árvore. No topo, encontra-se a informação mais geral e em suas ramificações as mais específicas, e nestas residem os objetos.

Os objetos são identificados com um Object Identifier (OID), que consiste num esquema de atribuição de nomes do SNMP em uma sequência de números inteiros separados por ponto (.), baseada nos nós da árvore da MIB, como pode ser melhor visto na FIGURA 6. Existem basicamente três tipos de MIB:

MIB II: É a evolução da MIB I, Request for Comments (RFC) 1066. Foi proposta para gerência de dispositivos baseados na pilha de protocolos Transmission Control Protocol/Internet Protocol (TCP/IP). Fornece informações como número de pacotes, estado de uma interface e outras.

33 MIB Privada: Tem seus objetos especificados pelo fabricante e contém

informações específicas, definidas pelo padrão e suas RFC.

2.5.3Comandos do protocolo SNMP

São definidas apenas duas operações básicas do SNMP: Get e Set. O gerenciamento é mantido, utilizando-se das operações básicas e suas variáveis:

Operações básicas

Get: Obtém um valor de um dispositivo.

Set: Atribui um valor a um dispositivo.

Variáveis ou Pacotes de Unidades de Dados (PDU)

Get-Request: Usado para obter uma parte de informação de gerenciamento.

Get-Next: Usado para obter sequências de informação de gerenciamento.

Set-Request: Usado para efetuar alterações no sistema gerenciado.

Trap: Usado pelo agente para notificar uma estação de gerenciamento da rede.

34 Variáveis introduzidas na versão 2 (SNMPv2)

Get-Bulk-Request: Busca uma tabela.

Inform-Request: Confirmação do recebimento de uma trap.

A FIGURA 7 demonstra as primitivas básicas do SNMP; onde o gerente solicita informações ao agente que retorna uma resposta, e também a emissão de uma trap por parte do agente para o gerente:

2.5.4 Versões do SNMP

Existem atualmente três versões do protocolo SNMP. A SNMPv1 é formada basicamente por três RFC: A RFC 1155 define o mecanismo utilizado para nomear e descrever os objetos; A RFC 1212 delimita de forma mais clara o mecanismo de criação dos módulos da MIB; A RFC 1157 explica o protocolo SNMP em si. As duas primeiras RFC expõem a linguagem utilizada, ou seja, a SMI. A terceira RFC caracterizam as operações do protocolo e suas respectivas PDU. Apesar de citar vários conceitos de segurança, como autenticação e privacidade, esta versão não os implementou, utilizando-se apenas de senhas. Tornou-se um grande problema, já que, com um analisador de tráfego (sniffer), é possível descobrir senhas. Estas trafegam em texto puro, sendo a grande deficiência da primeira versão do protocolo SNMP.

35 O SNMPv2 está descrito nas RFC de 1902 a 1908; a última trata das relações entre a SNMPv1 e a SNMPv2. Introduziu os operadores Get_Bulk e Inform-Request, além de várias melhorias, como facilidade na criação de linhas na MIB, contador de 64 bits, melhorias na linguagem ASN.1 e maior detalhamento de erros. Apesar de especificações de segurança serem descritas desde a SNMPv1 e possuírem objetivos iniciais da SNMPv2, elas também não foram implementadas nessa versão, utilizando-se apenas das chamadas Community Strings. Continuou como um grande problema de segurança porque não suportava autenticação e privacidade.

O SNMPv3 é basicamente o SNMPv2 com a adição de segurança e administração. Ela é descrita pelas RFC 2570 à 2576; a última relaciona a coexistência das três versões do SNMP. O SNMPv3 adiciona novas ferramentas, entre elas: segurança, autenticação e privacidade, autorização e controle de acesso, modelo administrativo, gerência de chaves e notificação dos destinos.

2.5.5 NET-SIMPLE NETWORK MESSAGE PROTOCOL (NET-SNMP)

O Net-SNMP surgiu por volta de 1992 através de um grupo de redes da Carnegie Mellow University (CMU) liderado por Steve Waldbusser. Por ter seu código fonte aberto, alcançou rápida e grande evolução. Trata-se de uma suíte de aplicativos que roda tanto em sistemas operacionais Unix-like quanto em Windows, usada para implementar SNMPv1, SNMPv2 e SNMPv3, propiciando a gerencia de dispositivos como roteadores, switches, servidores de impressão, equipamentos com sistemas embarcados, dentre outros. Inclui diversas funcionalidades como:

36 TKMIB: Um browser em modo gráfico para navegação dentro da MIB, utiliza

Pairwise Transient Key (PTK) e Perl.

SNMPTRAPD: Um daemon utilizado para receber notificações (alertas), as notificações podem ser registradas no syslog, no log de eventos do Windows ou em um arquivo em texto simples.

SNMPD: Agente extensível para responder a consultas de informações de gerenciamento, com suporte aos protocolos Simple Network Management Protocol Multiplexing (SMUX) e Agent eXtensibility Protocol (AGENTX).

Developed Library: Uma biblioteca para desenvolvimento de novas aplicações SNMP com suporte a Application Programming Interface (API) em Perl e C.

2.6 APACHE

O Apache é um software de código aberto utilizado em várias plataformas por diversas empresas ao redor do mundo. É instalado no host que processa solicitações HyperText Transfer Protocol (HTTP), podendo executar outros protocolos seguros como o HyperText Transfer Protocol with Secure Socket Layer (HTTPS), que possui uma camada de segurança Secure Socket Layer (SSL).

O software é responsável pela publicação de imagens, documentos, vídeos ou qualquer outro tipo de objeto para que um cliente acesse através de um navegador. O Apache tem como base o servidor National Center of Supercomputing Applications (NCSA) HTTPD 1.3, servidor HTTP do NCSA, da Universidade de Illinois, desenvolvido por Rob McCool.

37 pesquisa da Netcraft (2014) (FIGURA 8),oApache é o servidor web mais utilizado na Internet com 47.92%.

2.6.1 HTTPD.CONF

O httpd.conf, é o principal arquivo de configuração do Apache, fica localizado em “/etc/httpd/conf/httpd.conf” - RedHat/Community Enterprise Operation System (CentOS). Ele contém a maioria das configurações do servidor, como patch de diretórios (arquivos de configuração e binários), portas de escuta, virtualhosts, módulos carregados, configurações do servidor (número de processos, números de threads, timeout), de segurança, entre outras. Ao final da configuração desse arquivo, é importantíssima a utilização do “configtest”, através do comando “service httpd configtest”, para atestar as configurações do servidor Apache.

2.6.2Document Root e VirtualHosts

Document Root é o diretório padrão dos arquivos onde ficam os sites hospedados pelo servidor Apache. Por padrão, ele fica localizado no diretório “/var/www/html/”. Virtualhost é um mecanismo utilizado pelo Apache para que um mesmo servidor possa responder por mais de um domínio.

38 A configuração dos hosts virtuais é feita no arquivo “httpd.conf”, onde a delimitação de cada domínio, bem como as suas configurações individuais como diretórios, página index... é feita dentro das tags <VirtualHost> e </VirtualHost>, como é apresentado na FIGURA 9. É indispensável atentar para a configuração do parâmetro “UserDir” para evitar que os diretórios “Home” dos usuários sejam acessados via URL, em caso de servidores compartilhados (provedores de Internet ou de hospedagem de sites).

2.6.3Mod_ssl

O protocolo HTTP transmite os dados em texto puro, de maneira que, se forem capturados seu conteúdo será completamente exposto. Há diversos casos em que a

FIGURA 8: Configuração dos Hosts Virtuais

39 confidencialidade dos dados é imprescindível e a criptografia é a tecnologia responsável pela sua codificação enquanto estão sendo trafegados, fazendo uso do SSL para encapsular o HTTP. Por meio de certificados, o protocolo HTTPS provê segurança aos sites, principalmente em transações que envolvem senhas e números de cartões de crédito.

Para habilitar essa funcionalidade no Apache, é necessário instalar o Módulo SSL, que pode ser feito através do comando “yum install mod_ssl” e da geração dos certificados. É importante salientar que, caso os certificados não sejam gerados por uma Certificate Authority (CA) reconhecida, o navegador apresentará uma página de alerta, uma vez que não consegue validar tal certificado.

2.7INTRUSION DETECTION SYSTEM (IDS)

Segundo o Snort, o IDS pode ser definido como uma ferramenta inteligente capaz de detectar tentativas de invasão em tempo real. Existem diversas soluções de IDS de grupos de desenvolvedores distintos. A apesar dessa grande quantidade, elas trabalham de forma semelhante. Fundamentalmente, analisa os pacotes que trafegam na rede, comparando-os com sua base de dados de ataques conhecidos.

Os maiores desafios enfrentados são a crescente utilização de dados criptografados, tirando a efetividade do IDS; a utilização de redes de altas velocidades onde o IDS irá prejudicar consideravelmente o desempenho; e a utilização de redes comutadas, como, por exemplo, as redes Multiprotocol Label Switching (MPLS).

2.7.1 Tipos de IDS

Existem dois tipos de IDS, o baseado em rede (NIDS) e o baseado em host - Host-Based Intrusion Detection System (HIDS). O primeiro apenas monitora e alerta um incidente, e o segundo age de forma reativa, aplicando ações contra um possível ataque, como pode ser visto a seguir:

40 pouco a rede, pois atuam de modo passivo apenas escutando o tráfego. Se bem posicionados podem monitorar uma rede de grande porte, no entanto pode encontrar dificuldades em processar todos os pacotes em uma rede com tráfego intenso, além de não terem a capacidade de verificar pacotes criptografados.

HIDS: Operam sobre informações coletadas em computadores individuais, com isso verificam as atividades das estações com mais precisão e determinar exatamente quais processos e usuários estão envolvidos em um acesso indevido. Ao contrário dos sistemas baseados em rede, os baseados em host podem ver as consequências de uma tentativa de ataque, acessando diretamente os dispositivos, o que lhes garante a capacidade de monitorar arquivos e processos do sistema operacional, usualmente alvos de ataques.

2.7.2Snort

O Snort, um IDS baseado em rede, foi criado por Martin Roesch, que desenvolveu em C com arquitetura em módulos e manteve seu código fonte aberto. Possui flexibilidade nas configurações de regras e constantes atualizações. Devido a sua arquitetura em módulos, tornou-se leve e capaz de fazer o escaneamento do computador, verificando anormalidades dentro do segmento à qual o host pertence. Por ser leve o Snort é indicado para monitorar tráfegos duvidosos em redes TCP/IP de pequeno porte, também verificando ataques vindos da rede externa.

O Snort possui uma intensa variedade de opções de verificação de ataques monitorada. É capaz de verificar desde o cabeçalho do pacote IP até a sessão dos dados. Faz o monitoramento e análise em tempo real, aumentando o tempo de ação do administrador, para evitar perdas de informações que podem ocorrer devido a um possível ataque.

41 2.8 NESSUS

Os scanners de vulnerabilidades são ferramentas para injeção de falhas, que foram desenvolvidas com o intuído de encontrá-las em serviços e máquinas existentes em uma determinada rede. São muito utilizadas por intrusos a fim de encontrar uma vulnerabilidade e explorá-la. No entanto, os administradores as utilizam com o objetivo de achar as falhas para rapidamente aplicar as correções necessárias.

De acordo com a Tenable, o Nessus foi anunciado por Renaud Deraiso, em 04 de abril de 1998. Executado no Linux e empacotado com 50 plug-ins, desenvolvidos em C. É um dos scanners de vulnerabilidade de rede mais populares, inicialmente desenvolvido para Unix em código aberto, contudo seu código acabou sendo fechado em 2005. Em 2008 a versão gratuita foi comercialmente removida e passou a contar com uma versão “Home Feed”, disponível apenas para uso doméstico, bastante limitada.

O Nessus é constantemente atualizado, e já possui mais de 46.000 plug-ins. Tem como principal característica a capacidade de verificar a segurança local e remotamente. Possui arquitetura cliente/servidor de acesso ao sistema, com interface de administração web e uma linguagem própria para escrever seus plug-ins, chamada de Nessus Attack Scripting Language (NASL). Essa linguagem de script foi projetada para o scanner de segurança Nessus. Seu objetivo é permitir que fossem realizados testes para determinadas falhas de segurança em poucos minutos, possibilitando o compartilhamento de tais scripts e fornecendo a garantia de que nada de desagradável seria feito em seu sistema, além da realização do teste de segurança em um determinado alvo.

42 2.9 ACTIVE DIRECTORY DOMAIN SERVICES (AD DS)

O AD DS surgiu em 1996, no Windows 2000, mas só ganhou força após o lançamento do Windows Server 2003. Ele compõe um conjunto de ferramentas para armazenamento e controle das informações sobre a configuração da rede, incluindo dispositivos e usuários. Essas ferramentas propiciam à empresa uma maior organização, armazenando suas informações como contas de usuários, computadores, Organizational Unit (OU), grupos, Group Policy (GPO), entre outros, de forma centralizada. O AD DS fornece, ainda, vários serviços, tais como autenticação dos usuários, replicação de banco de dados, diversos tipos de pesquisas na rede, etc. É necessário o DNS para instalar o AD DS, nesse caso é utilizado não somente para resolução de nomes, mas também para a nomeação de servidores e recursos.

O AD DS é organizado de forma hierárquica através do uso de domínios, que compreende um limite administrativo e de segurança. Cada um deles possui um administrador distinto, bem como das políticas de segurança aplicadas a ele. Conclui-se que diferentes domínios podem ter diferentes administradores e diferentes políticas de segurança. Ao utilizá-los baseados no AD DS, obtém-se os seguintes recursos (como visto na FIGURA 10):

Logon único: o usuário necessita fazer apenas um logon para acessar os recursos em diversos servidores da rede, inclusive e-mail e banco de dados, tornando o processo de autenticação o mais transparente possível.

Conta de usuário única: os usuários possuem apenas um nome de usuário para acessar os recursos da rede. As contas de usuários ficam armazenadas no banco de dados do AD.

Gerenciamento centralizado: com os domínios baseados no AD, temos uma administração centralizada. Todas as informações sobre contas de usuários, grupos e recursos da rede podem ser administradas a partir de um único local.

43 Fonte: Adaptado de Júlio Battisti, 2014

FIGURA 9: Exemplo de Recursos de um domínio baseado no AD DS.

2.9.1Estrutura do AD DS

O AD DS pode ser dividido em duas estruturas: física e lógica. Segundo Júlio Basttisti (2013), a estrutura lógica é a maneira como o AD DS apresenta as informações aos administradores e usuários, quando estes utilizam suas ferramentas, seja ela de administração ou de pesquisa. Os elementos que compõem a sua estrutura lógica são: domínio, árvore, floresta, relação de confiança, objetos, OU e schema. A estrutura física determina onde são armazenadas as informações e como elas serão sincronizadas entre os diferentes Domain Controller (DC), servidores que possuem o serviço AD DS, os quais armazenam a base de dados do AD DS.

2.10RADIUS

O RADIUS é um protocolo de arquitetura AAA, ou seja, ele faz Autenticação, Autorização e Auditoria. Durante a autenticação, o RADIUS executa a função entre um cliente que deseja se autenticar na rede e um servidor que possui o banco de dados com as informações necessárias para a validação. Na autorização, ele é responsável por permitir privilégios em relação aos serviços de rede requisitados pelos usuários, de acordo com as suas credenciais, podendo restringir por horários, grupos, consumo de banda, entre outros. Na auditoria, é realizado um monitoramento do comportamento dos usuários e da que forma eles utilizam os recursos da rede, além das tentativas de logon, permitidas e negadas.

2.10.1Autenticação

44 o NAS, que encaminha o pedido ao servidor RADIUS. Por fim verifica as credenciais do usuário junto a um banco de dados local ou remoto (SQL, OpenLDAP ou AD DS), tendo a responsabilidade de verificar a autenticidade do usuário e repassar as informações de volta para o NAS.

Existem três tipos de respostas que o RADIUS envia ao para a NAS, que são:

Access Reject: Tal informação indica a negação de todos os serviços de rede solicitados. A falta dela na identificação, usuário desconhecido ou inativo pode ocasionar nessa negação.

Access Challenge: Solicita informações adicionais como PIN, token ou cartão.

Access Accept: Acesso permitido.

Outra característica importante encontrada no RADIUS é a segurança aplicada durante a autenticação, tornando mais confiável a troca de dados através da criptografia de senhas e adicionando uma camada extra de segurança contra casos de captura de dados na rede (ataques como o Man-in-the-middle, por exemplo). A grande vantagem de se utilizar o RADIUS está na variedade das suas funcionalidades, que o torna um sistema de autenticação preparado para diversas situações da rede.

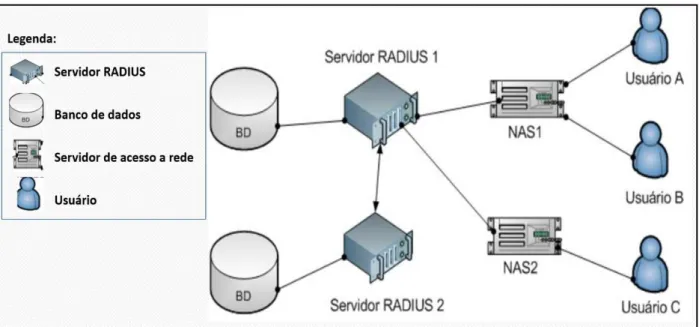

É considerado, na FIGURA 11, o NAS 1 como cliente RADIUS. A autenticação dos serviços do NAS 1 é efetuado pelo servidor RADIUS 1 e do NAS 2 pelo servidor RADIUS 2. O usuário A quer utilizar os serviços que o NAS 1 oferece e, para isso, ele envia uma solicitação ao NAS 1. Em seguida, o NAS1 faz a comunicação com o RADIUS 1, informando que o usuário A está querendo utilizar seus serviços. No exemplo usado o servidor RADIUS 1 pôde autenticar o usuário A sem falhas, o qual comprova sua autenticidade, podendo o mesmo beneficiar-se dos serviços que solicitou.

45 Fonte: www.freeradius.org.com, Acesso em 10 ago. 2014

FIGURA 10: Topologia com uso do RADIUS.

2.10.2FreeRADIUS

O FreeRADIUS é um servidor baseado no protocolo RADIUS Open Source (licença Gnu Not is Unix/General Public License - GNU/GPL), que teve seu projeto iniciado no ano de 1999, por Alan Dekok e Miquel Smoorenburg. Ganhou força devido à integração de módulos para o suporte a banco de dados como o SQL e também ao LDAP.

É o servidor de autenticação mais amplamente difundido no mundo, sendo responsável por autenticar grande parte de usuários da Internet. Tem como principais vantagens alto desempenho, grandes funcionalidades e flexibilidade, suportando os seguintes métodos de autorização: Local, LDAP e Base de Dados SQL (MySQL/PostgreSQL/Oracle) e tem capacidade para métodos de autenticação: Password Authentication Protocol (PAP), Challenger-Handshake Authentication Protocol (CHAP), Microsoft-Challenger-Handshake Authentication Protocol (MS-CHAP), Microsoft-Challenger-Handshake Authentication Protocol Version 2 (MS-CHAPv2), Kerberos, Extensible Authentication Protocol (EAP), Extensible Authentication Protocol-Message-Digest Algorithm 5 (EAP-MD5), Cisco Lightweight Extensible Authentication Protocol (LEAP), Extensible Authentication

Protocol-Microsoft Challenge Handshake Authentication Protocol-Version 2 (EAP-MSCHAP-v2),

Extensible Authentication Protocol-Generic Token-Card (EAP-GTC), Extensible

46 2.10.3 Princípio de funcionamento

Um usuário só poderá se conectar à rede caso suas credenciais sejam validadas pelo servidor RADIUS, efetuada por meio de protocolos de autenticação. Sem isso, a porta do Switch estará bloqueada para tráfegos de rede, no caso de autenticação de dispositivos com fio ou a associação do dispositivo será negada, se for de redes wireless. Em ambos utiliza-se o padrão 802.1x, também conhecido como Port Based Authentication).

O servidor RADIUS possui permissão para entrar em contato com o controlador de domínio para autenticação do usuário. Mesmo que a porta do Switch esteja fechada, o computador pode transferir informações com o servidor RADIUS através do Protocolo EAP e suas variáveis. Com isso, o servidor RADIUS verifica junto ao controlador de domínio a existência do usuário e se a senha correspondente está correta. Caso esteja, o servidor RADIUS informa ao NAS que permitirá os demais protocolos utilizados na rede.

2.11 PACKETFENCE

O PacketFence é um sistema NAC Open Source. Ele provê funções que incluem Captive Portal para registro e remediação, gerenciamento sem fio e com fio centralizado, suporte ao padrão 802.1x, isolamento de dispositivos problemáticos em camada 2, integração com o Network Intrusion Detection System (NIDS) Snort/Suricata e com o scanner de vulnerabilidades Nessus/Openvas.

2.11.1 Funções do PacketFence

Promove proteção tanto para pequenas quanto para grandes redes. Atualmente em sua versão 4.4.0, fornece as seguintes funções:

47 In band (In Line Enforcement): Operação em banda. Utilizado especialmente quando se dispõe de Access Point (AP) e switches com hardware legado (out-of-date). Esse modo de operação possui algumas limitações;

Hybrid Support (Inline Enforcement with RADIUS support): Pode-se utilizar a

configuração híbrida, combinando os modos In Line e Out of band. É indicado para redes que ainda possuem alguns switches ou AP legados, ou seja, sem suporte a VLAN, Mac-Authentication ou 802.1x;

Hotspot Support: Permite a configuração de um hotspot, caso se disponha de um

dispositivo gerenciável que suporte um Captive Portal externo (como o Cisco WLC e o Aruba IAP);

Voice over Internet Protocol (VoIP) Support: VoIP é completamente suportado

mesmo em ambientes heterogêneos, tendo compatibilidade com diversos fabricantes (Cisco, Edge-Core, Hewlett Packard (HP), LinkSys, Nortel Networks e outros);

802.1x: Dot1x com suporte com fio e sem fio através do módulo FreeRADIUS.

Wireless Integration: Esta função permite garantir que a autenticação em redes sem fio seja efetuada da mesma maneira que em redes com fio, utilizando uma única base de dados de usuário e um único Captive Portal, e provendo, assim, uma experiência consistente aos usuários. Suporta que AP e Wireless Controllers de diversos fabricantes operem simultaneamente;

Registration: Promove um método opcional de registro de dispositivos, semelhante

ao Captive Portal, permitindo que dispositivos previamente registrados ingressem na rede sem nenhuma autenticação, e tendo como única interação com o usuário a exibição dos termos referentes às políticas de segurança da empresa. O acesso à rede é liberado após a aceitação por parte do usuário;

48 podem ser detectadas através do uso do sensor de rede Snort/Suricata (local ou remoto). O PacketFence tem seu próprio mecanismo de alerta e supressão de mensagens de acordo com seu tipo. Um conjunto de ações configuráveis para cada violação está disponível aos administradores;

Proactive vulnerability scans: Escaneamentos de vulnerabilidades podem ser executados, com Nessus ou OpenVas, antes do registro do dispositivo. O PacketFence correlaciona os Commom Vulnerabilities and Exposures (CVE) de vulnerabilidades de cada escaneamento com as configurações de violação declaradas pelo administrador, retornando páginas web específicas sobre o conteúdo de cada violação que um host tenha infringido;

Isolation of problematics devices: PacketFence suporta várias técnicas de isolamento, incluindo VLAN com suporte VoIP, mesmo em ambientes heterogêneos (diversos fabricantes de switches);

Remediation Through a Captive Portal: Se uma anormalidade for detectada, todo

tráfego de rede do dispositivo será controlado pelo PacketFence. Baseado no status atual do nó, não registrado, violação... o usuário é redirecionado para a Uniform Resource Locator (URL) apropriada a seu caso. Durante uma violação, serão apresentadas ao usuário instruções para a situação em especial que ele se encontra. Isso reduz custos com intervenções do suporte técnico;

Command-line and Web-based management: Estão disponíveis interfaces

baseadas em C e também em linha de comando para gerenciamento de todas as tarefas;

Guest Access: Suporta uma VLAN especial “out-of-box”, permitindo a

49 de contas temporárias (dando a oportunidade de um colaborador da empresa, uma recepcionista, por exemplo, de criar as contas temporárias). Ainda pode-se utilizar o gerador de código em lotes para imprimir vouchers de acesso à rede guest. Vários tipos de registros de usuários visitantes são suportados, dentre eles:

Self-Registration, Pre-Self-Registration, Owner’s Authentication 2 - OAuth2 (Google, Facebook, GitHub, LinkedIn, Windows Live) e Education Roaming (EduRoam).

Game devices registration: Um usuário poderá acessar uma página web especial

para arquivar seu próprio dispositivo de jogo (PS3/PS4, PSP, XBOX 360/ONE e WII). O processo de registro requer um login de usuário que irá registrar o dispositivo de jogo com um Media Access Control (MAC), que possui um Organizationally Unique Identifier (OUI) - prefixo do endereço MAC destinado ao fabricante - pré-aprovado, requerendo apenas a porção única do endereço físico da placa de rede do dispositivo e facilitando o cadastro.

2.11.2 Softwares

A solução PacketFence faz uso de diversos programas em prol de seu funcionamento. Essa integração o torna, juntamente com características importantes, como ser open source e ter compatibilidade com diversos fabricantes de ativos de rede, uma solução bastante interessante, principalmente para empresas que dispõem de profissionais capacitados, mas não de recursos financeiros para a implantação de um NAC proprietário.

A arquitetura de funcionamento do PacketFence é apresentada na FIGURA 5: Na parte inferior, podem-se visualizar os Network Access Server (NAS), bem como os fabricantes suportados. Eles se comunicam com o PacketFence através do Net-SNMP, que utiliza o protocolo Simple Network Management Protocol (SNMP). Na parte esquerda, veem-se os softwares responsáveis pela verificação de conformidade, controle de fluxo de rede e escâner de vulnerabilidades (Snort, Nessus e Netflow/IPFIX).

50 credenciais dos usuários, com diversos tipos de serviços de diretórios Lightweight Directory Access Protocol - LDAP (OpenLDAP, AD DS, Novell e outros) e Structured Query Language - SQL (Microsoft SQL Server, PostgreSQL e Oracle).

2.11.3Softwares (Opcionais)

Além dos softwares visualizados na FIGURA 5 e, dependendo do layout utilizado pelo administrador da rede, o PacketFence pode utilizar também:

51

Dynamic Host Configuration Protocol (DHCP) Server: Atribui vários parâmetros

de configuração de rede como endereços Internet Protocol (IP), máscaras de sub-rede, gateway, endereços de servidores Domain Name System (DNS), entre outros, para as diversas VLAN existentes;

DNS Server: Serviço de nomes de domínios que irá resolver endereços de computadores dentro do domínio da organização;

MySQL Server: Servidor de banco de dados que armazenará as credenciais dos usuários, caso prefira utilizar um banco de dados local (no mesmo servidor do FreeRADIUS).

2.11.4Limitações do Inline Enforcement

A solução no modo Inline Enforcement trabalha tanto com a aplicação em VLAN (out of band) como no modo Inline (in band). No segundo método, além de funcionar com dispositivos não gerenciáveis e hardware legado, o PacketFence atua como um firewall na rede da organização. Isto implica em limitações que são da natureza dos mecanismos utilizados neste cenário, tais como:

Todos os dispositivos por trás de uma interface Inline estão na mesma camada de rede (camada 2);

Cada pacote de um usuário autorizado passará através do servidor PacketFence, gerando nele um considerável consumo: memória, processamento, capacidade da interface de rede... Nestes cenários, é extremamente importante o planejamento acerca da capacidade do servidor;

52 O IPSET pode armazenar até 65536 entradas, não sendo possível ter uma rede inline

com classe de rede maior que B.

Devido a estas limitações, o layout proposto é focado na aplicação por VLAN, pela sua escalabilidade e flexibilidade.

2.12SOLUÇÕES PROPRIETÁRIAS

A Implantação do NAC propõe um ambiente com camadas adicionais de segurança. Porém de acordo com o cenário, cada empresa terá necessidades e níveis de investimentos distintos para adaptá-lo a sua realidade. O valor dado à informação é um item importante a ser avaliado durante a escolha da solução para realizar o controle de acesso. Deve-se analisar o investimento comparado ao prejuízo acarretado se essa informação seja divulgada ou danificada. Justificando tal investimento, diversos fabricantes lançaram ao mercado soluções para o controle de acesso à rede, com particularidades e variados níveis de segurança, como exemplo tem-se:

2.12.1 CounterACT – NAC

A CounterACT, com base na terceira geração de controle de acesso NAC, é uma plataforma que traz recursos necessários para segurança da rede, como também o controle quando se trata de BYOD. Nessa plataforma, existe um envolvimento entre aplicativos, sistemas operacionais e usuários. Indo mais além, a ForeScout CounterACT possibilita aos funcionários e visitantes a permanência de suas atividades enquanto o administrador executa a proteção dos dados sigilosos.

A ForeScout CounterACT tem como principais funções de controle e proteção: