UNIVERSIDADE DE TRÁS-OS-MONTES E ALTO DOURO

ESTRATÉGIAS DE OUTSOURCING DAS OPERAÇÕES DE

SEGURANÇA DA INFORMAÇÃO EM EMPRESAS BRASILEIRAS

Dissertação de Mestrado em Gestão

PEDRO NUNO TRINDADE DOS SANTOS

PEDRO NUNO TRINDADE DOS SANTOS

ESTRATÉGIAS DE OUTSOURCING DAS OPERAÇÕES DE

SEGURANÇA DA INFORMAÇÃO EM EMPRESAS BRASILEIRAS

Dissertação de Mestrado em Gestão

Orientação:

Orientador - Prof. Doutor Ramiro Gonçalves Coorientador - Prof. Doutor Mário Sérgio Teixeira

Dissertação submetida para a obtenção do grau de mestre em Gestão na Universidade de Trás-os-Montes e Alto Douro - Utad pelo candidato Pedro Nuno Trindade dos Santos sob a orientação do Professor Doutor Ramiro Gonçalves e co-orientação do Professor Doutor Mário Sérgio da Universidade de Trás-os-Montes e Alto Douro.

I

AGRADECIMENTOS

Ao Professor Doutor Ramiro Manuel Ramos Moreira Gonçalves, orientador da dissertação de Mestrado, pela atenção, cordialidade, educação, ajuda, criticas, conselhos, empenho, dedicação e principalmente pela disponibilidade e paciencia que sempre manifestou. Que por várias vezes me incentivou a não desistir deste projeto.

Ao Professor Doutor Doutor Mário Sérgio, coorientador da dissertação de Mestrado, pela atenção, paciencia, incentivo e dedicação no decorrer da orientação desse trabalho.

A Professora Carla Susana da Encarnação Marques pelo total apoio.

A Professora Maria Livia Carvalho Garbi Holsbach, pois sem a sua persistencia eu não estaria concluindo mais esta etapa.

Aos meus tios e primo que foram muito amorosos e me apoiaram com toda a infraestrutura e logística.

A todos os colegas da turma de Mestrado em Gestão de 2010.

Às empresas que colaboraram com o preenchimento do questionário. A minha querida esposa.

A todos aqueles que, de alguma forma, contribuiram no desenvolvimento da presente dissertação.

II

RESUMO

No cenário atual, as empresas para se manterem competitivas precisam aprimorar seu modelo de gestão. Tais empresas tendem a buscar um maior nível de maturidade e utilizar melhores práticas de gestão. Este assunto se torna mais importante ou crucial quanto tais empresas possuem colaboradores ou terceiros que lhes prestam serviço relacionados às suas operações.

Desta forma a organização precisa saber exatamente o que deve ou não terceirizar. Atualmente há uma realidade que se tem apresentado como uma forte tendência: a terceirização dos serviços de Segurança da Informação como ocorreu com os serviços de tecnologia da informação.

Baseando-se neste fato, é grande a probabilidade de falta de critérios e estratégias de gestão para a definição de quais operações de segurança da informação que realmente possam ser terceirizadas em uma organização levando em consideração a criticidade do tema e de seus processos.

Este trabalho visa apresentar as estratégias adotadas pelas organizações no que se refere ao outsourcing das operações de segurança da informação e os possíveis riscos inerentes a tais estratégias.

PALAVRAS-CHAVE: Gestão, Governança, Estratégia, Segurança da Informação,

III

ABSTRACT

In the current scenario, companies to remain competitive need to improve its management model. Such companies tend to seek a higher level of maturity and use best management practices. This issue becomes more important or crucial as these companies have employees or third parties that serve them related to their operations.

Thus the organization needs to know exactly what should or should not outsource. Currently there is a reality that has been presented as a strong trend: the outsourcing of information security services as did the services of Information Technology.

Based on this fact, it is more likely a lack of criteria and management strategies for the definition of what information security operations that actually may be outsourced in an organization taking into consideration the criticality of the subject and its processes.

This paper presents the strategies adopted by organizations with regard to outsourcing of information security operations and the potential risks inherent with such strategies.

KEYWORDS: Management, Governance, Strategy, Information Security, Information Technology.

IV INDICE GERAL AGRADECIMENTOS... I RESUMO... II ABSTRACT... III ÌNDICE GERAL... IV ÍNDICE DE TABELAS... VIII ÍNDICE DE FIGURAS... X ÍNDICE DE GRÁFICOS... XI SIGLAS E ACRÓNIMOS... XII

CAPÍTULO I - INTRODUÇÃO A PROBLEMÁTICA DA INVESTIGAÇÃO 001

1.1 – INTRODUÇÃO... 001

1.2 – RELEVÂNCIA, OBJECTIVOS ESPECÍFICOS E QUESTÕES DA INVESTIGAÇÃO... 002

1.3 – ESTRUTURA DA INVESTIGAÇÃO... 004

CAPÍTULO II – ENQUADRAMENTO TEÓRICO... 006

2.1 – OUTSOURCING (TERCEIRIZAÇÃO)... 006

2.1.1 - CONCEITOS SOBRE OUTSOURCING... 008

2.1.2 - RAZÕES E OBJETIVOS DE UM OUTSOURCING... 011

2.1.3 - OUTSOURCING VERSUS TECNOLOGIA DA INFORMAÇÃO... 017

2.2 – SEGURANÇA DA INFORMAÇÃO... 018

2.2.1 - OUTSOURCING VERSUS SEGURANÇA DA INFORMAÇÃO... 022

2.3 – ESTRATÉGIAS DE OUTSOURCING... 024

2.3.1 - O QUE TERCEIRIZAR?... 027

2.4 – RISCOS DE OUTSOURCING DAS OPERAÇÕES DE SEGURANÇA DA INFORMAÇÃO 039 CAPÍTULO III - METODOLOGIA DA INVESTIGAÇÃO... 046

3.1 – DESENHO DA INVESTIGAÇÃO... 046 3.2 – OBJETIVOS DA INVESTIGAÇÃO... 047 3.2.1 – OBJETIVOS GERAIS... 047 3.2.2 – OBJETIVOS ESPECÍFICOS... 047 3.3 – QUESTÕES DA INVESTIGAÇÃO... 048 3.4 – MÉTODOS DA INVESTIGAÇÃO... 051 3.5 – TIPOS DE ESTUDO... 052 3.6 – POPULAÇÃO EM ESTUDO... 052

3.7 – INSTRUMENTOS DE MEDIDA E RECOLHA DE DADOS... 054

3.8 – VARIÁVEIS... 057

V

CAPÍTULO IV – ANÁLISE E INTERPRETAÇÃO DOS DADOS... 075

4.1 – DESENHO DA PESQUISA... 075

4.2 – MODELO... 075

4.3 – INSTRUMENTO... 076

4.4 – RECOLHA DE DADOS... 077

4.5 – TRATAMENTO E ESTUDO DE DADOS... 077

4.5.1 – POSIÇÃO ORGANIZACIONAL... 078

4.5.2 – TIPO DE ORGANIZAÇÃO ... 078

4.5.3 – RAMO DE ATIVIDADE ... ... 079

4.5.4 – QUANTITATIVO DE EMPREGADOS ... 080

4.5.5 – DEPARTAMENTO DE TECNOLOGIA DA INFORMAÇÃO FORMALIZADO NA ORGANIZAÇÃO... 080

4.5.6 – QUANTITATIVO DE EMPREGADOS NO DEPARTAMENTO DE TI... 081

4.5.7 – DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO FORMALIZADO NA ORGANIZAÇÃO... 081

4.5.8 – DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO É SUBORDINADO AO DEPARTAMENTO DE TECNOLOGIA DA INFORMAÇÃO... 082

4.5.9 – QUANTITATIVO DE EMPREGADOS NO DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO ... 082

4.5.10 – AMPLITUDE DA SEGURANÇA DA INFORMAÇÃO... 083

4.5.11 – IMPORTÂNCIA DA SEGURANÇA DA INFORMAÇÃO PARA A ORGANIZAÇÃO ... 083

4.5.12 – OUTSOURCING DE PROCESSOS, SERVIÇOS OU ATIVIDADES RELACIONADAS À TECNOLOGIA... 083

4.5.13 – MODALIDADE DE OUTSOURCING... 084

4.5.14 – OUTSOURCING DE PROCESSOS DE SEGURANÇA DA INFORMAÇÃO... 084

4.5.15 – FATORES DE NÃO REALIZAR O OUTSOURCING DOS PROCESSOS DE SEGURANÇA DA INFORMAÇÃO ... 084

4.5.16 – MODALIDADE DE OUTSOURCING DE SEGURANÇA DA INFORMAÇÃO ADOTADA ... 088

4.5.17 – PROCESSOS E SERVIÇOS TERCEIRIZADOS... 089

4.5.18 – ACESSO DE PRESTADOR DE SERVIÇO A INFORMAÇÕES SENSÍVEIS... 090

4.5.19 – OUTSOURCING DE SEGURANÇA DA INFORMAÇÃO REALIZADO JUNTO COM O OUTSOURCING DE TECNOLOGIA DA INFORMAÇÃO... 090

4.5.20 – FATORES QUE LEVARAM À DECISÃO DE REALIZAR O OUTSOURCING DE SEGURANÇA DA INFORMAÇÃO JUNTO COM O DE TECNOLOGIA DA INFORMAÇÃO... 091

4.5.21 – BENCHMARK COM OUTRAS EMPRESAS CONSIDERADO NA DECISÃO DE OUTSOURCING... 093

VI 4.5.22 – ADOÇÃO DE ALGUMA ESTRATÉGIA PARA O OUTSOURCING DE SERVIÇOS DE SEGURANÇA DA INFORMAÇÃO ... 093 4.5.23 – ESCOPO ADOTADO NO OUTSOURCING DE SEGURANÇA DA INFORMAÇÃO... 095 4.5.24 – FATORES QUE LEVARAM À DEFINIÇÃO DE REALIZAR O OUTSOURCING DE SEGURANÇA DA INFORMAÇÃO... 095 4.5.25 – AVALIAÇÃO DE RISCOS DO OUTSOURCING... 096 4.5.26 – RISCOS AVALIADOS... 097 4.5.27 – DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO X SEGURANÇA DA INFORMAÇÃO SUBORDINADA A TECNOLOGIA DA INFORMAÇÃO... 098 4.5.28 – IMPORTÂNCIA DA SEGURANÇA DA INFORMAÇÃO X OUTSOURCING DE PROCESSOS DE SEGURANÇA DA INFORMAÇÃO... 098 4.5.29 – SEGURANÇA DA INFORMAÇÃO SUBORDINADA A TECNOLOGIA DA INFORMAÇÃO X OUTSOURCING DE PROCESSOS DE SEGURANÇÃO... 099 4.5.30 – ADOÇÃO DE ESTRATÉGIA PARA OUTSOURCING DE SI X BENCHMARK COM OUTRAS EMPRESAS... 099 4.5.31 – IMPORTÂNCIA DA SEGURANÇA DA INFORMAÇÃO X ESCOPO DO OUTSOURCING DE SEGURANÇA DA INFORMAÇÃO... 100 4.5.32 – ADOÇÃO DE ESTRATÉGIA PARA O OUTSOURCING X ACESSO DE PESTADOR DE SERVIÇOS A INFORMAÇÕES SENSÍVEIS... 101 4.5.33 – BENCHMARK COM OUTRAS EMPRESAS X ACESSO A PRESTADOR DE SERVIÇOS A INFORMAÇÕES SENSÍVEIS... 101 4.5.34 – AVALIAÇÕES DE RISCOS DE OUTSOURCING X ADOÇÃO DE ESTRATÉGIA PARA O OUTSOURCING DE SI... 102 4.5.35 – ESCOPO DE OUTSOURCING DE SI X MODALIDADE DE OUTSOURCING.... 102 4.5.36 – OUTSOURCING DOS PROCESSOS DE SEGURANÇA X AVALIAÇÃO DE RISCOS... 103 4.5.37 – OUTSOURCING DOS PROCESSOS DE SEGURANÇA X ADOÇÃO DE ESTRATÉGIAS DE OUTSOURCING... 104 4.5.38 – OUTSOURCING DOS PROCESSOS DE SEGURANÇA DA INFORMAÇÃO X BENCHMARK COM OUTRAS EMPRESAS ... 104 4.5.39 – IMPORTÂNCIA DA SEGURANÇA DA INFORMAÇÃO X OUTSOURCING DE SI REALIZADO JUNTO COM O OUTSOURCING DE TI... 105 4.5.40 – SEGURANÇA DA INFORMAÇÃO SUBORDINADA A TI X IMPORTÂNCIA DA SEGURANÇA DA INFORMAÇÃO... 105 4.5.41 - OUTSOURCING DE PROCESSOS DE SEGURANÇA DA INFORMAÇÃO X ACESSO ÀS INFORMAÇÕES SENSÍVEIS PELO PRESTADOR DE SERVIÇO... 106 4.5.42 - IMPORTÂNCIA DA SEGURANÇA DA INFORMAÇÃO X ADOÇÃO DE ESTRATÉGIA PARA O OUTSOURCING DE SI... 106 4.5.43 – CONSIDERAÇÕES FINAIS ... 107

VII

CAPÍTULO V - CONCLUSÕES... 109

5.1 – CONCLUSÕES... 109

5.2 – LIMITAÇÕES... 111

5.3 – CONTRIBUIÇÕES... 112

5.4 – SUGESTÕES PARA FUTURAS PESQUISAS... 113

REFERÊNCIAS BIBIOGRÁFICAS... 114

ANEXOS... 121

VIII

INDICE DE TABELAS

TABELA 01 Objetivo geral, objetivos específicos e questões chaves... 003

TABELA 02 Dez fatores que levam ao outsourcing... 016

TABELA 03 Variáveis dependentes... 057

TABELA 04 Alinhamento das dimensões, variáveis e escalas adotadas... 059

TABELA 05 Alinhamento das variáveis com as justificativas... 064

TABELA 06 Alinhamento das questões com as variáveis... 066

TABELA 07 Alinhamento das variáveis com os autores... 067

TABELA 08 Posição organizacional... 078

TABELA 09 Tipo de organização... 079

TABELA 10 Ramo de atividade... 079

TABELA 11 Departamento de TI formalizado na organização... 080

TABELA 12 Departamento de segurança da informação... 082

TABELA 13 Segurança da informação subordinada à TI... 082

TABELA 14 Quantitativo de funcionários/empregados de SI... 082

TABELA 15 Amplitude da segurança da informação... 083

TABELA 16 Importância da segurança da informação... 083

TABELA 17 Outsourcing de processos, serviços ou atividades relacionadas à Tecnologia... 083

TABELA 18 Modalidade de outsourcing... 084

TABELA 19 Outsourcing de processos de segurança da informação... 084

TABELA 20 Fatores de não realizar o outsourcing dos processos de segurança... 085

TABELA 21 Medidas de tendência central e variabilidade... 087

TABELA 22 Fatores de decisão de outsourcing de SI junto com o de TI... 091

TABELA 23 Medidas de tendência central e variabilidade... 092

TABELA 24 Benchmark com outras empresas... 093

TABELA 25 Adoção de estratégia para o outsourcing de SI... 093

TABELA 26 Fatores que levaram a definição de realizar o outsourcing de SI... 096

TABELA 27 Avaliação de riscos do outsourcing... 097

TABELA 28 Riscos avaliados... 097

TABELA 29 Associação entre variáveis - Departamento de segurança da informação X segurança da informação subordinada a tecnologia da informação... 098

TABELA 30 Associação entre variáveis - Importância da segurança da informação X Outsourcing de processos de segurança... 099

IX TABELA 31 Associação entre variáveis - Segurança da informação subordinada a tecnologia da informação X Outsourcing de processos de segurança... 099 TABELA 32 Associação entre variáveis - Adoção de estratégia para outsourcing de SI X Benchmark com outras empresas... 100 TABELA 33 Associação entre variáveis - Importância da segurança da informação X Escopo do outsourcing de segurança da informação... 100 TABELA 34 Associação entre variáveis - Adoção de estratégia para o outsourcing X Acesso a prestador de serviços a informações sensíveis... 101 TABELA 35 Associação entre variáveis - Benchmark com outras empresas X acesso de prestador de serviços a informações sensíveis... 101 TABELA 36 Associação entre variáveis - Avaliações de riscos de outsourcing x Adoção de estratégia para o outsourcing de SI... 102 TABELA 37 Associação entre variáveis - Escopo de outsourcing de SI X Modalidade de outsourcing... 103 TABELA 38 Associação entre variáveis - Outsourcing dos processos de segurança X Avaliação de riscos... 104 TABELA 39 Associação entre variáveis - Outsourcing dos processos de segurança X Adoção de estratégias de outsourcing... 104 TABELA 40 Associação entre variáveis - Outsourcing dos processos de segurança da informação X Benchmark... 105 TABELA 41 Importância da segurança da informação x Outsourcing de SI realizado junto com o outsourcing de TI... 105 TABELA 42 Segurança da informação subordinada a TI x Importância da Segurança da Informação... 105 TABELA 43 Outsourcing de processos de segurança da informação x Acesso às informações sensíveis pelo prestador de serviço... 106 TABELA 44 Importância da Segurança da Informação x Adoção de Estratégia para o Outsourcing de SI... 107

X

INDICE DE FIGURAS

FIGURA 01 Processo de Investigação... 005

FIGURA 02 Fatores que impulsionam a necessidade de terceirizar... 012

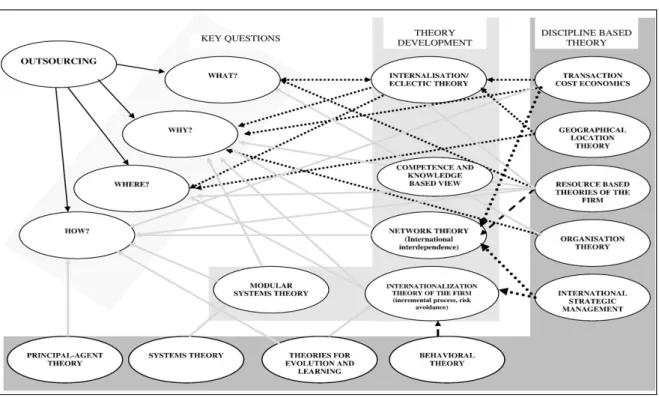

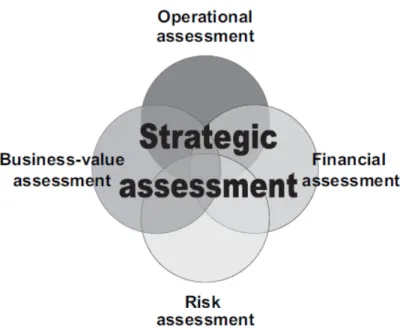

FIGURA 03 Disciplinas baseadas em teorias e questões chaves do outsourcing 015 FIGURA 04 Quatro elementos da avaliação estratégica... 025

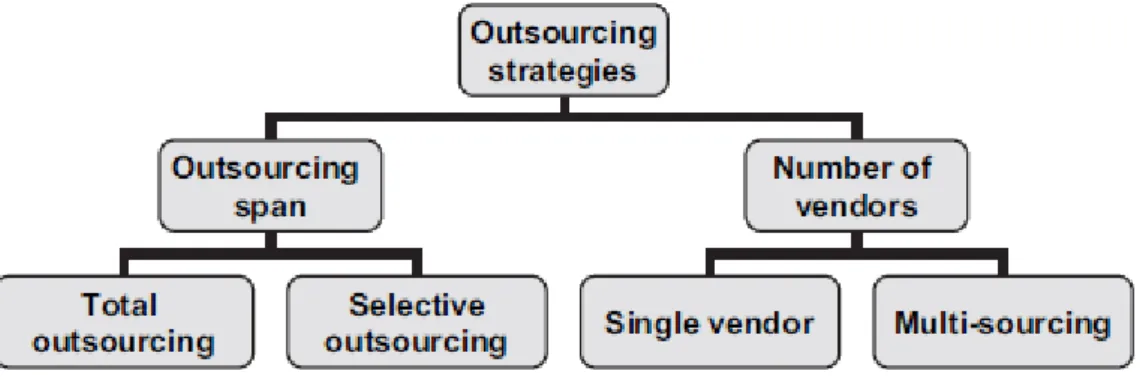

FIGURA 05 Estratégias do outsourcing... 028

FIGURA 06 O ciclo de vida do Outsourcing... 033

FIGURA 07 Componentes do contrato de Outsourcing... 037

FIGURA 08 Metodologia investigativa... 047

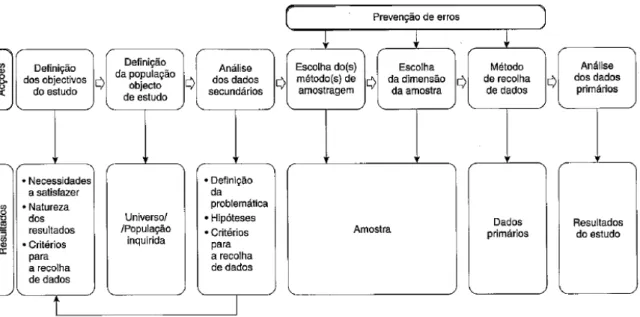

FIGURA 09 Inquérito por amostragem segundo Barañano... 057

XI

INDICE DE GRÁFICOS

GRÁFICO 01 Totalização de respostas... 077

GRÁFICO 02 Tipo de organização... 079

GRÁFICO 03 Quantitativo de empregados... 080

GRÁFICO 04 Funcionários/Empregados de TI... 081

GRÁFICO 05 Fatores de não realizar o outsourcing dos processos de segurança... 087

GRÁFICO 06 Modalidade de outsourcing de Segurança da informação... 088

GRÁFICO 07 Processos e serviços terceirizados... 089

GRÁFICO 08 Acesso a informações sensíveis... 090

GRÁFICO 09 Outsourcing de SI junto com o de TI... 091

XII

SIGLAS E ACRÓNIMOS

ABNT Associação Brasileira de normas técnicas ANS Acordos de Níveis de Serviço

BPO Business Process Outsourcing BS-7799 Brithish Standart 7799

CCTA Computer and Telecommunications Agency CMM Capability Maturity Model

Cobit Control Objective of Information and Related Technology eSCM-SP The eSourcing Capability Model for service Provides eSCM-CL The eSourcing Capability Model for Client Organizations IDS Intrusion Detection System ou sistema de detecção de invasão IEC International Electrotechnical Commission

IPS Intrusion Prevention System ou sistema de prevenção de invasão ISACA Information Systems Audit and Control Association ®

ISMS Information Security Management System ISO International Organization for Standardization IT Information Tecnology

ITO IT Outsourcing

ITGI IT Governance Institute

ITIL Information Technology Infrastruture Library ITSM Information Technology Service Management KPI Key Performance Indicator

NBR Denominação de norma da Associação Brasileira de Normas Técnicas (ABNT) NOC Network Operation Center

MSS Managed Security Services (Serviços Gerenciados de Segurança) RFI Request for Information

RFP Request for Proposal ROI Return On Investment

SGSI Sistemas de Gestão de Segurança da Informação SI Segurança da Informação

SLA Service Level Agreement SLM Service Level Management SLO Service Level Objective

XIII SOC Security Operation Center

SOW Statements of work

TCO Custo Total de propriedade TI Tecnologia da Informação

1

CAPÍTULO I - INTRODUÇÃO A PROBLEMÁTICA DA INVESTIGAÇÃO 1.1 - INTRODUÇÃO

Na busca da excelência em gestão e otimização de processos, várias empresas buscaram a terceirização como um meio de operar com eficiência para atingir os objetivos de negócio. Reduzir custos é um dos grandes desafios atuais para as corporações e ao mesmo tempo um grande passo na melhoria da sua competitividade perante o mercado.

Operar com eficiência significa monitorar, supervisionar e gerenciar em todos os níveis, não só operacional, mas também o de atendimento aos requisitos de negócio. Isso pode acarretar em gasto de energia e talento com tarefas que não fazem parte do foco principal de atuação da maioria das empresas.

Nesta mesma linha de pensamento, a Tecnologia da Informação (TI) também possui esta mesma necessidade. Com o aumento das despesas, os orçamentos operacionais estão diminuindo e o trabalho torna-se mais complexo devido à necessidade de especialização. Vimos através da última década, departamentos de TI de grandes empresas privadas buscando o outsourcing ou terceirização, como uma solução para manter a operação de suporte aos negócios. Tais iniciativas têm se tornando uma das tendências mais sustentadas do negócio concorrente segundo Fill e Visser (2000).

Agora porém, a mesma tendência de outsourcing ou terceirização esta sendo utilizada para os processos de Segurança da Informação (SI) de grandes empresas com uma forma de buscar maior foco ou prioridade no que realmente é importante para a organização.

Porém, segundo Karabulut et al. (2007), nesta tendência não são determinados como os dados e outros ativos da empresa devem ser protegidos.

Passar a terceiros atividades consideradas não estratégicas parece um caminho sem volta, mas quando se trata de processos de segurança da informação o assunto deve ser melhor observado devido ao fato de tais processos manipularem informações sensíveis a organização.

Por este motivo é imprescindível cumprir etapas importantes como a definição da estratégia do que terceirizar, a transição das atividades e processos, definir o que pode não ser terceirizado, definir os requisitos de contratos, definir os acordos de confidencialidade,

2 definir entregas, definir os Acordos de Níveis de Serviço (ANS) adequados e os critérios de medição de atendimento.

1.2 - RELEVÂNCIA, OBJETIVOS E QUESTÕES DA INVESTIGAÇÃO

É evidente que a maioria das empresas se preocupam com seus processos de outsourcing porém, na prática, não é dada a devida atenção aos processos de segurança da informação pois são tratados como mais um dos vários processos de TI. Poucas são as empresas que dão importância ao assunto devido à falta de entendimento, experiência, capacitação ou falta de preocupação com os riscos relacionados.

Importante ressaltar que existem informações relacionadas com o tema em algumas bibliografias e que servem de ajuda, porém a maioria do conhecimento é internalizado em profissionais experientes que trabalham ou prestam serviço em empresas que possuem outsourcing de processos de segurança da informação.

O assunto em questão é relativamente pouco investigado e neste contexto encontra-se pouca literatura para consulta, sendo que a maior parte foi realizada através de artigos, livros e treinamentos relacionados a terceirização de tecnologia da informação. A carência de estudos e pesquisas na referida questão é, em especial, ainda mais acentuada no que se refere a informações referentes as estratégias adotadas e os resultados obtidos. A necessidade de estudos desta natureza fundamenta-se principalmente devido ao crescimento de empresas privadas que estão terceirizando suas operações de segurança da informação e que suportam os processos de negócio.

A determinação do que deve ser terceirizado é identificado como um ponto de atenção e a medida em que as operações são terceirizadas podem ser utilizadas para novas pesquisas. Assim, a questão de "o que terceirizar” continua a ser uma das principais questões, especialmente no âmbito da investigação de gestão estratégica de acordo com Hätönen e Eriksson (2009).

Tendo em vista a real importância do sistema de gestão de segurança da informação para a empresa, é natural que se busque garantir a sua eficiência e eficácia principalmente quando se tratando com prestadores de serviço que tem o controle das operações de segurança da informação e de TI.

3 Durante a fase de outsourcing são estudadas as formas e condições que devem atender as necessidades da organização e o nível de segurança para cada serviço descrito. Uma forma de se buscar uma condição satisfatória é a definição de estratégias de outsourcing das operações de segurança da informação.

Então, como podemos realizar um outsourcing das operações de segurança da informação garantindo a confidencialidade, integridade e disponibilidade das informações e dos processos organizacionais? Como garantir que os requisitos acordados estão sendo cumpridos e que são eficazes? E por fim, como estabelecer metas e métricas para controlar as expectativas de ambas as partes?

O presente estudo tem os seguintes objetivos:

TABELA 01 – Objetivo geral, objetivos específicos e questões chaves. OBJETIVO GERAL

Identificar as organizações brasileiras que possuam um sistema de gestão de segurança da informação, um departamento de segurança da informação ou processos associados a segurança da informação, departamento de tecnologia, que possuam outsourcing de partes ou de todos os processos/atividades relacionadas a segurança da informação.

OBJETIVOS ESPECÍFICOS

• Identificar a importância da segurança da informação para a organização; • Identificar se os processos e atividades de segurança da informação são

subordinados a área de tecnologia da informação;

• Identificar se as organizações estão realizando o outsourcing das atividades relacionadas a segurança da informação;

• Identificar se o outsourcing de segurança da informação é realizado junto com o outsourcing de tecnologia da informação;

• Identificar se é realizado algum tipo de benchmark com outras organizações como apoio na tomada de decisão;

• Identificar as modalidades, escopo e estratégias de outsourcing adotadas; • Identificar se foram realizadas avaliações de riscos para ajudar na

definição do outsourcing;

• Identificar os fatores que levaram a definição de realizar o outsourcing de Segurança da informação.

QUESTÕES

• As organizações possuem insourcing, outsourcing ou fulloutsourcing dos processos de segurança da informação?

• Quais fatores condicionantes levaram ao insourcing, outsourcing ou fulloutsourcing dos processos de segurança da informação?

• Quais estratégias, métodos, ou critérios foram adotadas para a realização do outsourcing das operações de segurança da informação, ou seja, como o outsourcing foi realizado?

• As organizações avaliaram os riscos inerentes ao outsourcing adotado? • Quais os principais riscos estão associados ao outsourcing das operações

4 QUESTÕES CHAVE

• Questão 01: As organizações têm realizado o outsourcing das atividades de segurança da informação junto com o outsourcing de TI com o objetivo de redução de custos e pela facilidade de gerenciamento de um único fornecedor não levando em consideração a criticidade dos processos relacionados a segurança da informação.

• Questão 02: As organizações não têm realizado nenhum tipo de avaliação de riscos para o processo de outsourcing das atividades relacionadas a segurança da informação de forma a considerarem os principais riscos e impactos de repassar atividades e processos para uma empresa subcontratada.

• Questão 03: As organizações não têm uma estratégia definida quanto a quais atividades de segurança da informação terceirizar deixando de considerar a criticidade dos processos envolvidos.

• Questão 04: Ao realizar o outsourcing das atividades de segurança da informação, o escopo ou estratégia adotada para o outsourcing, não são levados em consideração a importância da segurança da informação para a organização.

• Questão 05: O fato do prestador de serviço ter acesso a informações sensíveis da organização não afeta a definição de adoção de uma estratégia de outsourcing.

O presente estudo tem as potenciais limitações:

1 - Preocupação das empresas entrevistadas no compartilhamento de informações sensíveis relativas aos contratos.

2 - Falta de disponibilidade dos entrevistados.

1.3 - ESTRUTURA DA INVESTIGAÇÃO

Para que uma investigação produza ciência torna-se necessário estruturá-la de forma a transmitir a informação certa. É importante estruturar e definir etapas estabelecendo assim um fio condutor desde um conjunto de reflexões iniciais até uma série de expectativas futuras e considerações finais (Rodrigues, 2007).

Primeira etapa – seleção por parte do investigador do tema a pesquisar. O tema pode ser do interesse do investigador aumentando a probabilidade de sucesso da investigação.

No Capítulo I encontramos a delimitação da investigação descrevendo a introdução, a relevância do tema, os objetivos específicos que se pretendem atingir, a problemática, questões da investigação e estrutura da investigação.

No Capítulo II é constituído enquadramento teórico em torno do tema, destacando a origem do outsourcing e a tendência relacionada a segurança da informação. Tem como

5 objetivo identificar informações específicas relacionadas ao tema; aprofundar os conhecimentos e agrupar idéias.

No Capítulo III abordaremos a metodologia da investigação constituída pelo desenho da investigação, pelos objetivos da investigação, pelas questões da investigação e pelos métodos adotados na investigação.

No Capítulo IV será realizada a análise dos resultados obtidos em consequência dos dados primários recolhidos através das técnicas de inquérito.

E por fim, no Capítulo V, abordaremos as principais conclusões desta investigação. Das conclusões apresentadas esperamos que estas possam contribuir para uma melhor compreensão das estratégias adotadas pelas organizações quanto a realização de outsourcing das atividades relacionadas a segurança da informação. O capítulo termina procedendo a algumas recomendações de atuação futura aos diferentes atores que medeiam todo o processo investigado, sugerindo por fim as linhas de futuras investigações.

FIGURA 01 – Processo de Investigação CAPÍTULO I

INTRODUÇÃO A PROBLEMÁTICA DA INVESTIGAÇÃO

(Introdução, relevância e objetivos específicos)

CAPÍTULO II ENQUADRAMENTO TEÓRICO (levantamento dos fundamentos teóricos)

CAPÍTULO III

METODOLOGIA DA INVESTIGAÇÃO

CAPÍTULO IV

APRESENTAÇÃO E COMENTÁRIOS AOS RESULTADOS OBTIDOS DOS DADOS

RECOLHIDOS

CAPÍTULO V CONCLUSÕES

REFERENCIAS BIBLIOGRÁFICAS

6

CAPÍTULO II – ENQUADRAMENTO TEÓRICO 2.1 – OUTSOURCING (TERCEIRIZAÇÃO)

Em toda a literatura especializada a terceirização é sempre destacada como a melhor maneira de uma empresa concentrar seus esforços e talentos em suas atividades de maior objetivo. Ou seja: concentrar todo o seu potencial para fazer com que a empresa seja bem-sucedida no objetivo de realizar sua missão, deixando as atividades que para ela são periféricas, a cargo de outras empresas cujo objetivo principal seja realizar aquele trabalho que para a primeira não é a atividade fim. Esta dinâmica possibilitou a criação de muitas empresas que nasceram especialmente para se dedicar ao desenvolvimento de tarefas que para muitas outras são atividades secundárias.

Há um crescimento na quantidade de outsourcing (Perçin, 2008). O Business Process Outsourcing (BPO) é uma prática de gestão amplamente aceita que consiste em transferir um ou mais processos de negócios da empresa, tais como a demanda de serviços de gestão e operações, para um provedor externo, que em contrapartida, fornece os processos de acordo com algumas métricas predefinidas.

Alguns pesquisadores costumam tratar BPO como a extensão do outsourcing de TI. A principal diferença entre eles é que BPO trabalha a melhoria e atualização de processos de negócios, recursos humanos e tecnologia, enquanto o outsourcing de TI tem como objetivo conter e reduzir as despesas de TI.

O BPO continua a proliferar em empresas privadas, agências governamentais e outras organizações pois tais organizações procuram reduzir seus custos (Axelrod & Sukumar, 2011).

Segundo Lacity et al. (2009), existem muitas outras tendências emergentes de outsourcing incluindo business process outsourcing (BPO), prestação de serviços de aplicação e sistemas, rural sourcing e certificações de profissionais de outsourcing.

Gwebu, Wanga e Wang (2010) confirmam que a força vital das organizações empresariais contemporâneas está sendo terceirizada a uma velocidade sem precedentes e escala.

De acordo com Craig e Tinaikar (2006) o papel de fornecedora de serviços está associado às capacidades mínimas necessárias para manter os negócios da contratante. Tais serviços exigem capacitações de baixo risco, necessários somente para manter o negócio no

7 mercado, por isso mesmo, são investimentos de risco mínimo. Por serem de risco mínimo e, teoricamente, de retorno razoável, são o tipo de investimento preferido pelos executivos. O aumento da concorrência nos mercados de terceirização tem causado uma mudança para os mercados compradores, possibilitando que empresas de todos os tamanhos em quase todas as indústrias para capitalizar sobre as fontes externas de conhecimento e capacidades (Hätönen & Eriksson, 2009).

O atual ambiente altamente competitivo também pode ser referido como uma economia de outsourcing, que é caracterizada por um foco maior nas atividades core da organização e simultânea alavancagem de recursos externos, habilidades, conhecimentos, capacidades e competências de acordo com Hätönen e Eriksson (2009).

De acordo com Gonzalez, Gasco e Llopis (2005) o conceito tradicional de empresa, em que as atividades da cadeia de valor são realizadas internamente está sendo substituído pela ideia de uma organização em rede ou até mesmo uma organização virtual, em que as operações cada vez menos são realizadas dentro da empresa. Apenas as funções que geram valor agregado e representam competitividade devem ser realizadas internamente, o resto das funções são terceirizados. Algumas das atividades em que a maioria das empresas muitas vezes opta por terceirização, atualmente, são as relacionadas com a gestão da informação.

Nas últimas décadas as empresas têm seguido a tendência de terceirizar sucessivamente sua cadeia de valor. Da mesma forma, nos últimos anos tem havido uma tendência de terceirização de Tecnologia da informação, uma tendência única e sem precedentes, que incluiu o processo de negócio (Antelo & Bru, 2010).

Segundo Gottfredson, Puryear e Phillips (2005) a globalização, auxiliada pela rápida inovação tecnológica, está mudando a base da competição. A capacidade de controlar e tirar o máximo das capacidades críticas da organização é o que importa. Segundo os autores, maior foco na capacidade de abastecimento pode melhorar a posição estratégica de uma empresa, reduzindo custos, agilizando a organização e melhorando a qualidade do serviço. Encontrar parceiros qualificados para fornecer funções críticas normalmente permite que as empresas melhorem suas capacidades essenciais que orientam a vantagem competitiva em seus setores.

8

2.1.1 - Conceitos sobre outsourcing

Existem inúmeras correntes de pesquisa por trás da definição do conceito de terceirização. Devido a esta diversidade científica, o conceito tem-se mantido bastante diferenciado. A terceirização, outsourcing e particularmente o offshore, podem ser usados para se referir a estratégias muito distintas conforme Harland, Knight, Lamming e Walker (2005).

Maskell, Pedersen, Petersen e Dick-Nielsen (2005) identificaram três correntes principais na literatura que se relacionam com a estratégia de outsourcing. Estes três, porém, têm suas próprias características específicas: a literatura de gestão estratégica, a literatura da cadeia de suprimentos e a literatura de negócios internacionais.

Rodrigues e Pamplona (2007) definem como sendo terceirização “a transferência de segmento ou segmentos do processo de produção da empresa para outras de menor envergadura, porém de maior especialização na atividade transferida”.

Ellram e Billington (2001) e Varadarajan (2009) definem a terceirização como à prática de uma empresa de confiar a uma entidade externa o desempenho de uma atividade que foi realizada internamente.

Atualmente a literatura de negócios entende o outsourcing como a utilização de recursos externos para realizar funções ou processos que tenham sido anteriormente realizadas internamente. A definição de terceirização pode ser vista de duas perspectivas: do produto e do processo (Hätönen & Eriksson, 2009).

Do ponto de vista do processo, conforme definido por Barthelemy (2003), terceirização pode ser visto como a entrega de todo ou parte de uma atividade organizacional ou processo para um fornecedor externo. A partir do ponto de vista produtivo, a terceirização é "a transferência da produção de bens ou serviços que haviam sido realizadas internamente para uma parte externa”.

Munoz e Welsh (2006) entendem o outsourcing como uma estratégia de gestão pelo qual uma grande organização delega funções para fornecedores de serviços especializados e eficientes que estão preparados com a dinâmica de mudança em que as organizações se encontram.

Para questões de conhecimento, Friedman (2005) compara a terceirização com offshoring. Ele comenta que a terceirização é a transferência de funções que uma empresa faz

9 internamente para outra empresa realizar a mesma tarefa, enquanto offshoring está movendo uma fábrica inteira ou empresa para outro local.

O outsourcing envolve uma decisão sobre o limite de uma organização, enquanto offshoring envolve uma decisão sobre a localização de suas atividades (Robertson, Lamin, & Livanis, 2010).

A terceirização de sistemas de informação significa que recursos físicos e ou humanos relacionados às tecnologias de uma organização vão ser prestados e ou geridos por um fornecedor externo especializado. A situação pode ser temporária ou permanente, e pode afetar toda a empresa cliente ou apenas uma parte dela.

Desta forma, um conceito amplamente difundido é o outsourcing como sendo um processo similar ao de terceirização, porém focado em tecnologia. Em outras palavras, pode ser definido como a terceirização da mão de obra qualificada ou de ambientes tecnológicos, como é o caso do departamento de Tecnologia da Informação e Segurança da Informação. O outsourcing com um único provedor é chamada de fulloutsourcing. É considerada como uma estratégia de alto risco. Já o outsourcing com vários provedores é chamado de multsourcing e o risco é menor pois e compartilhado entre dois ou mais provedores de serviço.

O fulloutsourcing são projetos normalmente complexos e arriscados. São projetos de longo prazo devido à quantidade de trabalho necessário a ser terceirizados e, portanto, os benefícios são colhidos a longo prazo. O fulloutsourcing pode ser um problema se não houver a compreensão clara da magnitude e do alcance no momento da assinatura do contrato. O fulloutsourcing só deve ser perseguido pelas organizações que tiveram experiência com projetos menores de outsourcing. Um esforço de outsourcing total, sem experiência adequada, pode ser desastroso (Power, Desouza, & Bonifazi, 2006).

O fulloutsourcing possui algumas vantagens como por exemplo, a gestão centralizada focada em apenas uma das partes e menor custo em termos de gestão. Já relacionadas as desvantagens, pode-se citar o custo da transição para um novo fornecedor, como o novo fornecedor exigirá maiores recursos para aprender sobre o seu negócio e, em seguida, para se adequar aos serviços, acrescenta o autor.

10 Um risco associado ao fulloutsourcing é que expõe uma organização a riscos em caso de o fornecedor não entregar os serviços acordados. Além disso, a organização pode se encontrar em uma situação que obrigatoriamente estará dependente da prestadora de serviços. A prestadora de serviços terá tanto conhecimento sobre o seu negócio que o custo de obter um um novo fornecedor é suficiente para intimidá-lo a investir tempo e esforço necessários para doutrinar novos fornecedores (Power et al., 2006).

Já o multisourcing é quando se terceiriza funções para mais de um fornecedor. O multisourcing envolve dividir o projeto em vários componentes que podem ser manuseados por fornecedores independentes e normalmente ocorre durante um projeto de fulloutsourcing.

Relacionadas as vantagens de se adotar esta opção é que encoraja a concorrência entre os fornecedores e cria um objetivo comum para executar as atividades em um nível elevado. Isto é porque os vendedores temem perder o negócio para outro fornecedor. São ideais quando o item que está sendo terceirizado é de natureza sensível. A organização tem conhecimento sobre o sistema como um todo, sendo terceirizados as atividades de forma individuais ou em componentes.

Fornecedores são, então, solicitados a trabalhar em cada componente de forma independentemente, portanto, impedindo-os de saber sobre a arquitetura total do sistema ou do processo. Além disso, no caso de haver qualquer violação de segurança a um dos componentes ou processos, a extensão do dano será limitada a um componente, em vez de todo o sistema. Desta forma o multisourcing só pode ser empregado quando é possível quebrar os processos em partes independentes que podem ser trabalhados por prestadores de serviço diferentes.

Porém existem algumas desvantagens. Muitas vezes resulta em mais licitações a partir de múltiplos fornecedores. Além disso, o multisourcing exige maior gestão de fornecedores exigindo um processo eficiente e procedimentos para estabelecer e gerenciar vários prestadores de serviço. Em um acordo de multisourcing a organização tem o ônus de integrar os diversos componentes ou processos de trabalhos de diversos fornecedores e depois uni-los.

Referente ao multisourcing, ele equilibra o risco porque a organização não está "colocando todos os ovos na mesma cesta" ou seja, centralizando todos os processos em um único

11 fornecedor. Neste caso se um fornecedor não está realizando o serviço contratado, a organização pode mover os serviços para outro fornecedor que já está envolvido no processo (Power et al., 2006).

Segundo Melo e Marques (2011) “os conceitos de outsourcing apresentados por estudiosos do assunto seguem uma mesma linha de definição. Em alguns casos, existem definições que conotam particularidades de acordo com o estudo realizado por cada autor, porém, observa-se que tais particularidades não influenciam no significado da palavra de origem inglesa que significa terceirizar” e acrescenta que outsourcing é sinônimo de terceirização.

2.1.2 - Razões e objetivos de um outsourcing

As razões iniciais para a adoção do outsourcing estão relacionadas a problemas específicos que são vividos pela organização. Porém o objetivo do outsourcing tem mudado para abranger questões relacionadas ao desempenho dos negócios e objetivos estratégicos da organização (Prado, 2009).

O autor destaca a necessidade de maior disponibilidade dos serviços, para atender às operações da organização e a necessidade de maiores cuidados com a segurança da informação. Essas necessidades requerem investimentos em infraestrutura e conhecimento específico que deve ser continuamente atualizado. Por essa razão, são serviços que podem ser melhor atendidos por fornecedores especializados ou que possuem economias de escala para a prestação do serviço.

Power et al. (2006), detalha na figura 2 outros fatores que estão influenciando as empresas a considerar a terceirização como uma estratégia de negócio.

12 FIGURA 02 - Fatores que impulsionam a necessidade de terceirizar (Power et al., 2006).

Um dos principais benefícios de realizar o outsourcing é que o parceiro permite que a organização se concentre em seus negócios em vez de se preocupar com a mecânica de garantir a segurança operacional.

Raiborn et al. (2009) confirmam a afirmação anterior comentando que a terceirização de serviços permite às empresas eliminar a distração de gestão de uma função periférica e, assim, desenvolver a longo prazo competências essenciais que proporcionam uma vantagem competitiva. As empresas podem se concentrar em melhorar a qualidade, a satisfação do cliente e a capacidade de resposta, uma vez que a empresa está livre para se concentrar em competências estratégicas.

De acordo com Hätönen e Eriksson (2009) o outsourcing busca reduzir os custos operacionais. Busca recursos e competências melhores ou ganhos de flexibilidade operacional.

Robertson et al. (2010) acrescentam ainda que ao reduzir os custos, as organizações ganham a capacidade de melhorar a eficiência operacional, aumentam o retorno sobre os ativos e melhoram a rentabilidade.

Aumento da força de trabalho global do conhecimento Aumento da sofisticação em TI Difusão global de conhecimento Economia de custos Foco nas competências essenciais Acesso a recursos e conhecimento s fatores que impulsionam a necessidade de terceirizar

13 Tanto Lacity et al. (2009) como Prado (2009) confirmam a afirmação acima e acrescentam que as empresas terceirizam principalmente para reduzir custos, recursos e concentrar os recursos internos na estratégica da organização.

Outra vantagem mencionada por Thouin et al. (2009) é a eficiência de custos associados com a terceirização devido às economias de escala e de experiência, devido ao fato de que o prestador de serviço é especializado em TI e que pode fornecer bons níveis de serviço a um custo menor, além de trazer padronização e escalabilidade.

Varadarajan (2009) menciona que, enquanto grande parte da discussão relativa à terceirização é focada no custo de realizar uma atividade, há situações em que o custo pode não ser a principal consideração nas decisões de uma empresa. A alta necessidade de conhecimento pode ser um fator condicionante.

De acordo com Thouin et al. (2009), a terceirização foi associada com níveis mais elevados de produtividade e lucratividade. Uma das vantagens da terceirização de TI é que ela permite que uma organização foque nas suas competências em vez de funções administrativas, uma vez que a maioria de tais atividades não fazem parte de uma competência central da maioria das organizações

Bhattacharya, Behara e Gundersen (2003) comentam que a decisão de terceirização é motivada mais por influência interna (ou comportamento imitativo) do que por influência externa. Mencionam que pesquisas anteriores sugerem várias razões para as empresas realizarem o outsourcing. Estes drivers podem incluir razões financeiras, tais como redução de custos, geração de caixa, e substituição de gastos de capital com pagamentos periódicos.

De acordo com o autor as empresas também terceirizam a fim de simplificar a sua gestão e para renovar o foco em suas competências essenciais na estrutura organizacional. As razões técnicas para o outsourcing podem ser a melhoria da qualidade, acesso a novos talentos e a novas tecnologias. Razões políticas incluem insatisfação com a prestação de serviço interno, insatisfação do diretor de informática, impacto de incidentes no dia a dia dos usuários, a pressão dos fornecedores e um desejo de seguir tendências de mercado. Dutra, Saratt e Pires (2008) afirmam também que o processo de terceirização vem evoluindo constantemente e que isso pode ser comprovado pelo intensivo processo de terceirização. Tomadas as devidas precauções, aparecem vantagens tais como: redução

14 estrutural de custos; integração da empresa na sociedade; redefinição do negócio; novas vocacionalidades; redimensionamento do enquadramento sindical; flexibilização contratual; substituição do emprego por serviço e revisão tributária.

De acordo com o Outsourcing Institute (www.outsourcing.com) descobriu-se através de pesquisas que as dez maiores razões das empresas terceirizarem foram: reduzir e controlar os custos operacionais, melhorar o foco da empresa, ter acesso a recursos de classe mundial, liberar recursos internos para outros fins, os recursos não estão disponíveis internamente, acelerar benefícios da reengenharia, função ou atividades difíceis de gerir ou de controlar, fundos de capital disponível, compartilhamento de riscos.

Gwebu et al. (2010) acrescentam que as empresas são capazes de perceber os benefícios econômicos da redução de custos com o outsourcing, porém não conseguem medir os benefícios em eficiência.

Gonzalez et al. (2005) acrescentam que o uso de comunicações mais baratas, evolução da tecnologia, a Internet, a globalização econômica e o fácil acesso a profissionais de TI com salários mais baixos são também outros fatores que levam a organização a optar pelo outsourcing.

Segundo Karyda et al. (2006), as razões pelas quais as empresas se voltam para o outsourcing são primariamente financeiras pois elas incluem expectativas da taxa de melhoria do retorno sobre os investimentos comumente chamado de Return On Investment (ROI), custo reduzido e economia de escala que não poderiam ser realizados internamente. A terceirização permite que uma empresa não só corte custos, mas também foque em suas principais competências e ajude a acelerar a inovação em seus processos (Lee & Kim, 2010).

Ao terceirizar suas funções as organizações também têm um melhor acesso ao conhecimento especializado, melhores práticas, serviços de melhor qualidade, capacidade de continuidade de negócios em caso de incidentes críticos e flexibilidade na atualização tecnológica.

A contratação de mão de obra especializada pode ser realizada remotamente e em diversos países permitido assim facilidade no acesso a conhecimento especializado, acrescenta Varadarajan (2009).

15 Além disso, as empresas esperam obter maior competitividade e uma oportunidade de concentrar seus esforços e usar seus recursos em sua atividade principal. As organizações em diferentes indústrias são susceptíveis de ter diferentes motivos para a terceirização de suas funções. Desta forma, um fator importante para a decisão de outsourcing é a necessidade de melhorar o desempenho.

Pesquisas identificaram três principais motivos para a terceirização. O primeira destas preocupações esta associada a redução de custos, incluindo redução de custos operacionais, controle dos custos e liberação de recursos para unidades de negócios mais rentáveis. A segunda diz respeito à melhoria dos processos, bem como a necessidade de se concentrar sobre as competências essenciais: para ganhar flexibilidade através da reorganização interna, para acelerar projetos, reduzir o tempo de mercado, obter acesso a uma força de trabalho flexível e aguçar o foco do negócio. Em terceiro lugar, a melhoria da capacidade inclui a obtenção de acesso a recursos que não estão disponíveis internamente e de trabalho altamente qualificados, melhorando a qualidade do serviço, a aquisição de inovações, compensando a falta de habilidades internas e ganhando acesso a novas tecnologias (Hätönen & Eriksson, 2009).

Veja a figura 03 para um resumo das questões de pesquisa dos autores acima.

16 A questão de "o que terceirizar” continua sendo uma das principais questões no âmbito da investigação de gestão estratégica (Hätönen & Eriksson, 2009).

Além de vulnerabilidades tecnológicas, segundo Khalfan (2004), as organizações estão enfrentando um risco devido a uma ausência de medidas de segurança.

Prado (2009) resume os dez fatores que levam ao outsourcing:

TABELA 02 – Dez fatores que levam ao outsourcing (Prado, 2009).

Redução de Custo Abrange desde a redução do custo de mão de obra, aquisição e manutenção de

hardware e software, até a redução de investimentos. Inclui-se aqui uma melhor

previsão de custos, que evita despesas não planejadas e acaba por reduzir custos no longo prazo.

Acesso ao Conhecimento e a Tecnologia

Este fator representa as motivações associadas à evolução tecnológica na Departamento de Tecnologia da informação e Comunicação (TIC) e o acesso ao conhecimento especializado que a empresa não possui e não deseja possuir. Flutuação na carga de

Trabalho

Compreende as motivações das organizações em buscar, através de terceiros, mão de obra para atividades com demanda variável, atendendo melhor a empresa nas atividades cuja flutuação na carga de trabalho não exija um quadro de pessoal permanente.

Melhoria na qualidade de prestação de Serviço

A motivação deste fator é a busca pela melhoria na prestação de serviços à organização com melhoria de produtividade da Departamento de TIC.

Atividades Rotineiras Este fator representa as motivações por terceirizar as atividades rotineiras executadas pelo departamento de TIC.

Dificuldades na gestão de Recursos Humanos

Neste fator estão as motivações ligadas às dificuldades em recrutar e gerenciar os recursos humanos do departamento de TIC.

Atividades com alto grau de particularidade

Este fator representa as motivações das organizações em terceirizar as atividades que possuem alta particularidade e baixa frequência.

Maior disponibilidade A adoção cada vez maior da TIC e o uso frequente da Internet por parte das organizações criou um ambiente fortemente dependente desta tecnologia, obrigando as organizações a considerar a disponibilidade de seus recursos de TIC como um fator importante.

Necessidade de melhoria na segurança das informações

O uso frequente da Internet e a integração cada vez maior das organizações com seu ambiente aumentaram as preocupações com questões de segurança. Essas preocupações incluem não só o acesso indevido e não autorizado, mas todos os aspectos relacionados à segurança da informação.

Imposições externas Representa as imposições ou pressões externas à organização, geralmente proveniente de fornecedores, clientes ou da corporação à qual a organização pertence.

17

2.1.3 - Outsourcing versus Tecnologia da Informação

De acordo com Kshetri (2007) o outsourcing de TI é definida como a subcontratação de funções de TI com fornecedores externos.

Smith e Mckeen (2006) comentam que a tendência dos próximos anos é da TI aumentar sua flexibilidade pela maior adaptação de suas atividades, processos, estrutura e aos interesses dos negócios. Desta forma os executivos de TI passariam a ser mais estratégicos passando a contribuir mais para a formulação das estratégias de negócio em suas empresas. Khalfan (2004) menciona que o outsourcing de TI pode ser considerado uma inovação administrativa significativa, onde há uma mudança significativa no modo de governança e mudança significativa nos processos internos das organizações.

O autor acrescenta que a terceirização é um termo que engloba uma variedade de abordagens para a contratação de serviços de TI e SI. O outsourcing leva a mudanças significativas na gestão de processos da organização. Para que as organizações mantenham sua vantagem competitiva, decisões de negócios devem ser baseadas em informações precisas, completas e acessíveis. No entanto, o autor questiona como pode-se esperar que os Departamentos de TI acompanhem o ritmo sempre mutável dos requisitos de segurança, especialmente considerando a taxa sem precedentes de mudança de tecnologia da informação (Khalfan, 2004).

Acrescentando, Thouin et al. (2009) menciona que quando os custos de transação são baixos as empresas que terceirizam um número maior de serviços de TI terão desempenho financeiro superior.

Segundo Rodrigues et al. (2009) a TI é vista dentro da organização na maioria das vezes como fornecedora de serviços. Haja vista que a TI foca basicamente as questões de informação para a empresa mas mantém-se afastada ou à distância dos negócios, o que tem mudado nos últimos anos.

Em seu estudo, Rockart et al. (1996) mostraram a importância da terceirização de TI como uma forma de obtenção de competências que as empresas não têm. Destacaram a diferença entre decidir sobre outsourcing de TI e de fazê-lo funcionar corretamente após a decisão. Os desenvolvimentos tecnológicos podem ser um direcionador para a tomada de decisão de um outsourcing. Durante a última década, tal desenvolvimento permitiu que as empresas

18 alcançassem um custo significativo através do outsourcing de uma nova gama de processos de negócios e serviços. Pode-se citar como exemplo a comunicação através de texto e voz e o processamento de informações (Varadarajan, 2009).

2.2 – SEGURANÇA DA INFORMAÇÃO

De acordo com Martins e Santos (2005), o processo de definição de regras e padrões de segurança iniciou-se na década de 60 (com o impulso da Guerra Fria), culminando com a publicação, no final do ano de 2000, da norma internacional de segurança da informação ISO/IEC-17799, a qual possui uma versão aplicada aos países de língua portuguesa, denominada NBR ISO IEC 17799:2005. O objetivo desta norma é fornecer recomendações para gestão da segurança da informação para uso por aqueles que são responsáveis pela introdução, implementação ou manutenção da segurança em suas empresas.

Segundo Mamede (2006), a preocupação inicial com a segurança informática não é recente, existiu desde o inicio da utilização de meios automáticos para o tratamento e armazenamento da informação, sendo essa segurança inicialmente relacionada apenas com questões de disponibilidade e proteção física do meio ambiente.

Segundo a NBR ISO IEC 17799:2005, informação é um ativo que, como qualquer outro ativo importante, é essencial para os negócios de uma organização e consequentemente necessita ser adequadamente protegida. Desta forma a segurança da informação é a proteção da informação de vários tipos de ameaças para garantir a continuidade do negócio, minimizar o risco ao negócio, maximizar o retorno sobre os investimentos e as oportunidades de negócio.

A segurança da informação é obtida a partir da implementação de um conjunto de controles adequados, incluindo políticas, processos, procedimentos, estruturas organizacionais e funções de software e hardware. Tais controles precisam ser estabelecidos, implementados, monitorados, analisados criticamente e melhorados, onde necessário, para garantir que os objetivos do negócio e de segurança da organização sejam atendidos.

19 Em seu artigo “considerações de segurança da informação em projetos de outsourcing de IS/IT: um estudo de caso descritivo de dois setores”, Khalfan (2004) define segurança da informação como:

* Integridade: coleta e manutenção de informações precisas e evitar modificações mal-intencionadas;

* Disponibilidade: acesso à informação quando e onde desejar;

* Confidencialidade: evitar a divulgação a pessoas não autorizadas ou indesejadas. Além disso, de acordo com a NBR ISO/IEC 17799:2005, a segurança da informação refere-se à preservação da:

* Confidencialidade: garantir que a informação seja acessível apenas àqueles autorizados a ter acesso;

* Integridade: salvaguarda da exatidão e integridade das informações e métodos de processamento;

* Disponibilidade: garantir que os usuários autorizados tenham acesso às informações e ativos associados quando necessário.

Para Mamede (2006) a segurança informática é “ (…) prevenção e detecção de ações não autorizadas por utilizadores de um sistema de computadores”. Acrescenta ainda que a confidencialidade entende-se por manter seguro o conteúdo de uma mensagem impedindo que as informações contidas nesta mensagem possam ser acessadas por alguma pessoa não autorizada. Segundo o autor esta propriedade garante o acesso a informações apenas a utilizadores autorizados, evitando desta forma a intercepção (acessos não autorizados sem contudo alterar o envio ou o conteúdo de uma mensagem) de mensagens.

Mamede (2006) acrescenta ianda que a integridade pode ser entendida como “ (…) a detecção de alterações como sejam adições ao conteúdo, eliminação parcial ou qualquer outra modificação por pessoas não autorizadas a fazê-lo”.

Khalfan (2004) acrescenta que o grau em que esses aspectos devem ser preservados deve ser baseado nos requistos de segurança do negócio. Isso pode ser corretamente compreendido através de análises de risco e análise de impacto. Segurança da informação abrange tanto a segurança de dados e planejamento de recuperação de negócios. O primeiro visa assegurar a integridade e privacidade dos dados de propriedade da

20 organização, enquanto o segundo visa à inclusão de medidas que garantam o rápido restabelecimento das operações normais de negócios em caso de ocorrência de problemas relacionados a TI como por exemplo a destruição de dados, indisponibilidades de sistemas críticos, infecção por vírus de computador ou interrupção súbita da função de TI.

Em virtude dos riscos crescentes e diante dos possíveis impactos aos negócios, traduzidos nas diversas ameaças que muitas vezes são revertidas em grandes prejuízos financeiros e/ou institucionais, a SI vem deixando de ser encarado como um mal necessário no planejamento das empresas para se configurar em um projeto que envolve toda a corporação e passa por processos, pessoas e tecnologias.

Segundo Anderson e Choobineh (2008), os ativos de informação que poderiam ser amplamente compartilhados tornaram-se mais valiosos e mais vulneráveis a novas ameaças. Além da criação de novas ameaças, vulnerabilidades e riscos organizacionais, o crescimento dos ativos de informação introduziu vários novos problemas de gestão que requerem novas políticas, tecnologias e capacidades organizacionais.

Segundo Shariati, Bahmania e Shams (2011), a segurança da informação no passado foi considerada como uma questão insignificante e periférica devido aos baixos riscos de ameaças para as informações da empresa. Assim, a integração parcial de soluções de segurança parecia suficiente para lidar com as ameaças naquele cenário e estabelecer a segurança da informação em toda a empresa.

Com o desenvolvimento da tecnologia da informação e sua crescente utilização, novas questões e efeitos colatarais foram introduzidas nas empresas que já não estavam preparadas. Resolver essas novas questões certamente foi um estímulo para o desenvolvimento de abordagens relacionadas com a SI.

A proteção dos ativos de informações, cria novos custos indesejados, onde tais custos são definidos como gastos utilizados para detectar e prevenir a segurança das informações. Estes gastos dependem da extensão e robustez das ameaças que procuram causar danos e prejuízos por meio da exploração de vulnerabilidades.

A proteção dos ativos de informação, independentemente da sua necessidade, cria um desvio de recursos que poderiam ser usados para construir novas capacidades e aumentar a produtividade. Em segundo lugar, no ponto de aplicação, muitas das ferramentas e procedimentos utilizados para proteger as informações criam novas complexidades e

21 inflexibilidades na utilização de recursos. Concluindo que as soluções são frequentemente temporárias e imperfeitas contra o alto crescimento das ameaças emergentes (Anderson & Choobineh, 2008).

Segurança da informação era visto como um problema técnico. No entanto, as vulnerabilidades em processos e fragilidades humanas criam a necessidade de controles formais e informais, além de controles técnicos. A segurança da informação não pode ser abordada como uma questão meramente tecnológica nestes sistemas complexos em que a tecnologia, processos e pessoas coexistem. A segurança da informação deve ser tratada como um processo de melhoria. Investimentos em controles técnicos devem ser equilibrados com investimentos na educação formal e informal (Sveen, Torres, & Sarriegi, 2009).

Acrescentando, a implementação bem-sucedida das melhores práticas requer informações, patrocínio executivo, liderança e gerenciamento. Envolve escolhas entre soluções alternativas. Estas decisões e ações, para serem eficazes e oportunas, baseiam-se em dados e informações relativas aos ativos e processos da organização que devem ser protegidos. A gestão de segurança da informação deve ser capaz de avaliar o estado atual de detecção e capacidade de prevenção para fins de realização e cumprimento dos planos de segurança da informação, bem como descobrir as lacunas entre as capacidades e necessidades futuras. Tais implementações de controles não podem ser vistas como uma execução de planos estáticos e tais atividades exigem métricas de desempenho, revisão periódica dos planos e incentivos para atingir as metas de segurança.

Desta forma, uma das razões para a realização de um outsourcing inclui a resposta mais rápida, eficaz e estruturada a uma ameaça iminente que afete os componentes da segurança da informação.

Os serviços de segurança da informação incluem gestão de firewalls, administração de redes virtuais privadas, realização de análises de vulnerabilidades, detecção de intrusão, administração de antivírus, e, em alguns casos, a concepção, implementação e gerenciamento de arquiteturas de segurança. A principal causa de condução da demanda por esses serviços são a escassez de profissionais de segurança treinados e a complexidade de implementação e manutenção de arquiteturas de segurança de toda a organização (Khalfan, 2004).

22

2.2.1 - Outsourcing versus Segurança da informação

Os serviços terceirizados de segurança, também conhecido como Managed Security Services (MSS), implicam que os recursos (físicos, assim como humanos) relacionados com as funções de segurança são fornecidos e ou administrados por provedores externos, que são especializados na departamento de segurança da informação. Considerando que a terceirização de serviços de segurança física é muito comum na prática, as organizações parecem relativamente relutantes em terceirizar suas funções de segurança. O outsourcing de segurança é uma prática de mitigação de risco e carrega seus próprios riscos (Karyda et

al., 2006).

O fornecimento de serviços de segurança da informação está se tornando um próspero negócio e principalmente uma tendência. No entanto, pesquisadores ainda não colocaram as questões relacionadas ao outsourcing de SI em suas agendas ou pauta de assuntos prioritários. Há uma infinidade de razões para isso. O fato de que as ferramentas teóricas atualmente aplicada para a pesquisa de outsourcing, por exemplo, a teoria baseada em recursos (RBT), a teoria dos custos de transação (TCT), de recursos, teoria da dependência (RDT) e a teoria da agência custo (ACT) não tenham sido aplicadas em SI. A investigação sobre segurança da informação faz com que o esforço para estudar o outsourcing de SI seja ainda mais difícil.

De acordo com Khalfan (2004), as necessidades da legislação combinadas com ameaças de intrusão estão colocando os serviços de informação de segurança como prioridade nas empresas. Em resultado disso, o autor aponta que um número crescente de vendedores está oferecendo serviços gerenciados de segurança, em antecipação de uma demanda significativa de serviços de SI.

Como já mencionado, o argumento básico de realizar um outsourcing de SI é que as questões de segurança são manuseados por especialistas, permitindo às empresas focarem em suas competências essenciais. Porém, uma questão importante que desencoraja as empresas de terceirizar suas funções de segurança da informação é o medo de perder o controle sobre seus sistemas e informações sensíveis.

O outsourcing acaba por absorver o investimento nas pessoas, hardware, software e instalações de diversos clientes, reduzindo o custo por cliente. Portanto o custo de uma

23 terceirização ou serviço gerenciado de segurança é normalmente inferior a contratação

in-house e full-time de especialistas em segurança da informação.

A maioria das empresas que possuem Departamentos de Segurança da Informação não fornece o serviço de segurança aos seus clientes, pois na maioria das vezes a organização possui outros objetivos em vez de fornecer serviços de segurança da informação. Por exemplo, uma empresa mineradora de ferro foca na extração de minério de ferro e não na implementação de segurança para suas informações.

Neste processo da busca da eficiência e do alinhamento aos objetivos de negócio, muitas vezes passa-se despercebido a criticidade dos processos de segurança da informação e a mesma só será observada com maior atenção quando ocorrerem incidentes relacionados no ambiente e nos processos ou quando requisitos importantes para o contrato não estiverem sendo cumpridos pelos contratados devido a falhas na elaboração e também nas medições da efetividade do atendimento do contrato estabelecido entre as partes.

Gwebu et al. (2010) acrescentam que embora haja sinais de que as empresas veem essa prática como uma alternativa viável que aumenta o valor a estratégia, poucos estudos têm avaliado rigorosamente o retorno econômico do outsourcing e tem evidenciado fatos tangíveis sobre o seu valor

Além disso, um grande benefício do outsourcing da atividade de monitoramento da infraestrutura de segurança é que o escopo das ameaças que esta sendo monitorado é muito maior do que o escopo de uma única empresa. Mesmo que uma empresa tenha os recursos para monitorar continuamente todos os eventos que estão sendo gerados, ele só pode correlacionar os eventos que acontecem no seu próprio perímetro ou em sua empresa. Entretanto, a maioria empresas de outsourcing de segurança monitoram empresas em escala global, o que lhes dá um maior número de eventos para correlacionar e uma maior gestão e antecipação nos aviso sobre eventuais ameaças iminentes. Isso permite que eles alertem as empresas mais cedo permitindo que o cliente tome as medidas preventivas (muitas vezes recomendado pelo provedor) para evitar um incidente.

A mudança econômica e regulamentar cobra muito mais rigor do negócio no que se refere as suas entregas. Todas organizações estão procurando maneiras de operar mais eficaz e eficientemente e o departamento de segurança da informação deve fazer sua contribuição.