15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 02 e 03 de Outubro de 2015, Lisboa, Portugal

ISSN 2183-489X

DOI http://dx.doi.org/10.18803/capsi.v15.515-528

515

Checkpoints for outsourcing in IT Security Information

Teofilo Branco Junior, Universidade do Minho, Portugal, teofilotb@hotmail.com

Resumo

Este artigo relata um estudo realizado sobre os pontos de verificação considerados relevantes para o processo de contratação de serviços de Outsourcing em Segurança da Informação. O presente estudo teve por base uma revisão da literatura sobre os fatores críticos de sucesso relacionados com a prestação de serviços de Segurança da Informação (SSI) por empresas terceiras. Neste estudo foram investigadas as preocupações relevantes apontadas pelos autores pesquisados a respeito da relação necessária entre clientes e fornecedores envolvida neste tipo de serviço. Estas questões foram catalogadas e organizadas com o objetivo de apresentar as principais preocupações para verificação da conformidade na prestação do serviço da Segurança da Informação por terceiros. Para que estes pontos possam se constituir em ferramentas de auditoria, há a necessidade de que sejam atribuídas métricas viáveis de registro e relacioná-las com as cláusulas respectivas nos acordos de serviço (SLAs).

Palavras chave: Sistemas de Informações, Segurança da Informação, Outsourcing de TI,

Serviços de SSI, Auditoria de TI.

Abstract

This paper reports a study about relevant check-points to the process of outsourcing in security of Information. This study was based on a literature review on the critical success factors related to the provision of these services by third parties. We investigated the relevant concerns raised by the authors surveyed about the necessary relationship between customers and suppliers for success in these contracts. We categorize and classify these points in order to present the main concerns for compliance in providing these services by third parties. To audit these points, is necessary establish metrics and relate them with the respective services levels agreements (SLAs). Keywords: Information Systems, Information Security, IT Outsourcing, SSI Services, IT Audit.

1. I

NTRODUÇÃOA contratação de serviços terceirizados na área de TI tem sido crescente nos últimos tempos. Diversas empresas tem ofertado variados serviços de TI oferecendo vantagens aos clientes ao desonerar os custos de infraestrutura dos clientes em troca de serviços especializados. A princípio, trata-se uma proposta interessante e vantajosa para ambos, pois os clientes delegam as tarefas de TI a especialistas, concentrando seus esforços na sua atividade fim e estes últimos tem condições de prestar melhores

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 516 serviços ao contarem com uma carteira de clientes que lhes fornecem recursos para aprimorarem suas especialidades. Porém, a qualidade da prestação do serviço, a competência e a capacidade do prestador do serviço tornam-se fatores fundamentais nesta relação.

Diante disso, promovemos um estudo, a partir de uma revisão da literatura, sobre os riscos e fatores críticos de sucesso envolvidos na contratação de serviços terceirizados (Outsourcing) na área da Segurança da Informação (SSI), promovendo uma discussão específica para oferta e consumo deste tipo de serviço.

A contratação do serviço de Segurança da Informação sob a forma de Outsourcing levanta questões amplamente exploradas na área acadêmica sobre a gestão do relacionamento de terceirização. O assunto é bastante explorado na literatura, sendo importante considerar os fatores que influenciam a promoção e manutenção de um Outsourcing bem sucedido (Pereira, de Sá-Soares, & Caldeira, 2011).

2. A

R

EVISÃO DAL

ITERATURAUma boa revisão de literatura cria uma base sólida para o avanço do conhecimento. Deste modo, facilita o desenvolvimento da teoria, fecha as áreas onde existe uma infinidade de pesquisas e descobre áreas onde é necessária a investigação e proporciona uma contribuição importante no estabelecimento de orientações para o futuro da investigação que são fundamentais para o fortalecimento na área em estudo (Webster & Watson, 2002).

Primeiramente, procurou-se identificar as principais questões de estudo envolvidos na prestação de serviços de SSI sob a forma de Outsourcing e as questões notadamente relacionados a relação de confiança envolvidas nesta prestação de serviço. Uma pesquisa da literatura foi realizada no sentido de:

i. Caracterizar os trabalhos apresentados sobre a problemática tratada, identificando os conceitos envolvidos, os pontos relevantes, as questões polêmicas envolvidas e os pontos-de-vista apresentados;

ii. Fazer uma catalogação das questões envolvidas de forma crítica em relação as opiniões dos autores pesquisados, a fim de definir os pontos de interesse dos autores;

iii. Ressaltar as premissas e os requisitos necessários para a boa prestação do serviço de SSI nesta modalidade.

O objetivo da pesquisa da literatura foi a de encontrar trabalhos que tratassem das seguintes questões: i. Quais os riscos envolvidos no serviço de Outsourcing na área de SSI?

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 517 ii. Quais as condições e requisitos a serem observados para verificação da conformidade no

processo de auditagem de prestação do serviço de SSI em Outsourcing?

Foram utilizadas as seguintes palavras-chave e termos utilizados para a pesquisa por título, nos idiomas Inglês e Português:

i. “Outsourcing de Segurança de SI”,

ii. “Riscos em Outsourcing de TI e de Segurança de SI”, iii. “Requisitos para Outsourcing de TI”,

iv. “Auditagem de Outsourcing de Segurança em SI”.

Foram selecionadas as seguintes fontes de acordo com o seguinte critério de prioridade: i. Publicações de artigos em revistas científicas;

ii. Teses e dissertações;

iii.

Anais de conferências internacionais.Na pesquisa das revistas científicas, foi realizada consulta no SCImago Journal & Country Rank (http://www.scimagojr.com) para verificação da visibilidade das revistas (SJR). Foi atribuída uma maior atenção aos aspectos qualitativos considerando o número de citações dos artigos, de forma a selecionar aqueles que tivessem maior impacto. Os seguintes Journals foram selecionados com base no nome da revista, na descrição, área de estudo e categoria:

i.

ACM Transactions on Information and System Security;ii.

Computers & Security;iii.

IEEE Security & Privacy;iv.

Information Management & Computer Security;v.

Information Security Journal: A Global Perspective;vi.

Infosecurity Today;vii.

International Journal of Information Security and Privacy;viii.

Journal of Information Privacy and Security;15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 518 Considerando o escopo da pesquisa, os artigos foram preferencialmente pesquisados nas seguintes bases de dados levando-se em conta o vasto conjunto de artigos publicados relacionados com o assunto em estudo:

i.

ACM Transactions on Information and System Security;ii.

Computers & Security;iii.

IEEE Security & Privacy;Foram também realizadas consultas na Web of Science (http://workinfo.com), Scopus (http://www.scopus.com) e J. Stor (http://www.jstor.org).

Os artigos foram selecionados a partir do título, resumo e palavras-chave. Destas fontes, foi dada prioridade a referências com menos de cinco anos. Foram selecionados os trabalhos levando-se em conta critérios como adequação ao tema do presente trabalho, relevância das publicações, produção acadêmica dos autores e citações de seus trabalhos.

A partir do material pesquisado, foi realizada uma leitura preliminar nos resumos dos artigos, no sentido de selecionar aqueles que se encontram dentro do objetivo da pesquisa. Assim, a revisão da literatura foi realizada numa primeira fase, em função do título, do resumo e nas palavras- chave, mas, em alguns casos, devido à inadequação do conteúdo do artigo com a temática em investigação, não foi integrada na bibliografia. Como resultado da pesquisa da temática em investigação, foi elaborada uma matriz de conceitos-chave por referências bibliográficas (Webster & Watson, 2002) , conforme relacionado na Tabela 1.

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 519

Tabela 1 - Matriz de referência autor x conceitos chave

3. O

UTSOURCING DESSI

–

U

M SERVIÇO EM EXPANSÃOO crescimento da Internet combinado com uma dependência tecnológica cada vez maior por parte das empresas aumentou a vulnerabilidade dos Sistemas de Informações (SI), razão pela qual se tornou essencial voltar o foco para a implementação da segurança dos SI. Os custos elevados com a infraestrutura de equipamentos de proteção, conjuntamente com a necessidade de profissionais altamente especializado em Segurança das Informações, tem levado às organizações a busca de alternativas de terceirização deste serviço (Randeree et al., 2005).

Esta contratação passa a ser interessante para as empresas, devido a ser uma área de alta especialização devido as tarefas de segurança exigirem recursos significativos em termos de recursos humanos e infraestrutura. Assim, as empresas especializadas em segurança fornecem serviços de segurança para as organizações que não possuem esse conhecimento, ou não possuem recursos suficientes para executar essas funções internamente (Karyda, Mitrou, & Quirchmayr, 2006).

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 520 Um outro fato que justifica a busca pelas organizações pela terceirização da segurança é a dificuldade de atrair e reter funcionários qualificados e experientes nesta área, bem como os seus custos elevados. Além disso, a área da segurança sempre está evoluindo e se atualizando tecnologicamente, tornando-se necessário a aquisição contínua de novos equipamentos e softwares e elevado custo de treinamento e capacitação do pessoal especializado na área (Karyda et al., 2006).

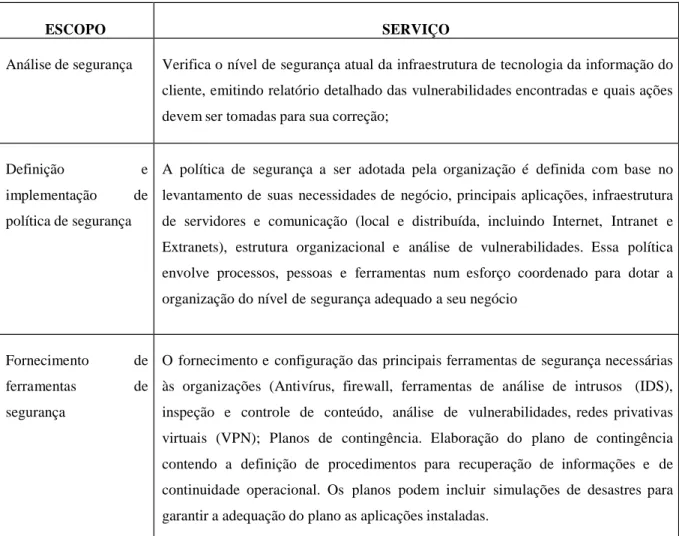

Os serviços de SSI que as organizações são mais propensas a terceirizar incluem as seguintes atividades descritas na Tabela 2 e 3 (Karyda et al., 2006).

A utilização da Internet aliada a uma crescente terceirização das operações de suporte pelas organizações resulta em aumento de vulnerabilidades de segurança. Portanto, é desejável que a preocupação com a SSI seja direcionada para uma empresa especialista nesta área. Entretanto, é de fundamental importância que a empresa que preste esse serviço seja confiável o suficiente para presta-lo de forma segura e eficiente (Hamlen & Thuraisingham, 2013).

Antivírus de e-mail e filtragem de Spam Gerenciamento de redes virtuais (Vpn) Testes de invasão e detecção de intrusões Gerenciamento de acesso ao usuário

Configuração de Firewall Classificação de dados

Gerenciamento de servidores Planos de contigências

Monitoramento de rede Planos de continuidade

Treinamento de usuários em Segurança Recuperação de desastres Atualizações de Segurança

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 521

ESCOPO SERVIÇO

Análise de segurança Verifica o nível de segurança atual da infraestrutura de tecnologia da informação do cliente, emitindo relatório detalhado das vulnerabilidades encontradas e quais ações devem ser tomadas para sua correção;

Definição e

implementação de

política de segurança

A política de segurança a ser adotada pela organização é definida com base no levantamento de suas necessidades de negócio, principais aplicações, infraestrutura de servidores e comunicação (local e distribuída, incluindo Internet, Intranet e Extranets), estrutura organizacional e análise de vulnerabilidades. Essa política envolve processos, pessoas e ferramentas num esforço coordenado para dotar a organização do nível de segurança adequado a seu negócio

Fornecimento de

ferramentas de

segurança

O fornecimento e configuração das principais ferramentas de segurança necessárias às organizações (Antivírus, firewall, ferramentas de análise de intrusos (IDS), inspeção e controle de conteúdo, análise de vulnerabilidades, redes privativas virtuais (VPN); Planos de contingência. Elaboração do plano de contingência contendo a definição de procedimentos para recuperação de informações e de continuidade operacional. Os planos podem incluir simulações de desastres para garantir a adequação do plano as aplicações instaladas.

Tabela 3 - Serviços de consultoria mais ofertados em SSI

4. A

I

MPORTANCIA DAA

UDITORIA DEO

UTSOURCING DESSI

Os contratos entre fornecedores de serviços de TI e clientes normalmente é definido através de um documento denominado Service Level Agreement (SLA), ou traduzindo para o idioma português: “Acordo de Nível de Serviço”, uma nomeclatura de padrão internacional.

Um SLA especifica em geral e frequentemente em termos mensuráveis, quais são serviços que o fornecedor vai prestar e em que padrão de qualidade. SLAs são definidos no início de qualquer relação de contratação de serviços de TI e são usados para mensurar e monitorar o desempenho da prestação do serviço por um fornecedor (Armbrust, Fox, Griffith, & Joseph, 2009).

Para proceder a verificação da conformidade dos serviços de TI no ambiente computacional, são realizadas auditorias. A auditoria foca sua atividade prioritariamente na avaliação dos processos de governança, gestão de riscos e de forma complementar, na avaliação das principais atividades, processos

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 522 e produtos da organização, especialmente aqueles considerados vitais para se atingir os objetivos estratégicos.

Com esse foco, a auditoria visa proporcionar relativa segurança às partes interessadas. A auditoria de sistemas, portanto, envolve a avaliação dos Sistemas de Informações e dos recursos tecnológicos que englobam o processo de geração, guarda e disponibilização da informação.

Neste sentido, uma das principais funções da auditoria de TI é a de promover a adequação, revisão, avaliação e recomendações para o aprimoramento dos controles internos dos Sistemas de Informações (SI) da empresa, bem como avaliar a utilização dos recursos humanos, materiais e tecnológicos envolvidos no processamento dos mesmos (M. Kanchana, Sk. Nazar Hussain, Kumar, & Praveen, 2013). A análise dos riscos e as estratégias de mitigação dos riscos de forma eficiente e eficaz em uma empresa que terceirizou alguns ou todos os seus serviços de TI só pode ser realizado com o apoio de auditorias de Outsourcing (Brandas, 2010). Estas auditorias tornam-se necessárias e são fundamentais para se verificar:

i. O estabelecimento de controles adequados;

ii. A garantia do cumprimento das cláusulas contratuais e que os serviços são prestados em boas condições; A eficácia da gestão de segurança;A garantia dos processos de negócio da organização.

Desta forma, o foco da auditoria de Outsourcing é o de elaborar um diagnóstico independente do processo de terceirização de TI e relacioná-las com a realização dos objetivos da terceirização através da verificação do cumprimento dos acordos, da aferição, do faturamento e da correção das instabilidades identificadas. (Abbott, Parker, Peters, & Rama, 2007).

Os processos envolvidos na auditoria de Outsourcing desencadearam uma série de mudanças nas normas de auditoria que especificam orientações de auditoria para todas as partes envolvidas. Além disso, este tipo de auditoria pode ser estendido do fornecedor de serviços para o cliente, a fim de que possa atender a conformidade dos procedimentos do cliente em relação ao fornecedor. Independentemente de sua posição, o auditor deve se concentrar em avaliar os riscos específicos da área auditada e testar a eficácia e eficiência dos controles implementados. (Brandas, 2010)

Desta forma, a auditoria de Outsourcing se reveste de grande importância neste contexto e deve ser considerada como parte integrante do processo de terceirização dos serviços de TI. Ao contratar forncedores de serviços de TI, deve-se prever também os custos relacionados com a auditoria destes serviços. Nesse sentido, constituem-se como objetivos da auditoria de Outsourcing a verificação da

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 523 terceirização dos serviços descritos na Tabela 4 em relação a decisão do cliente consumidor de TI (Brandas, 2010).

QUESIT O

OBJETIVO

Administrativo Avaliar o processo de decisão de terceirização

Técnico Avaliação do serviço prestado pelo fornecedor

Custo benefício Analise do custo e previsão contrato de terceirização

Conformidade Verificação dos Acordos de Nível de Serviço (SLAs)

Orçamento A alocação e execução do orçamento de TI

Comunicação A comunicação e relacionamento do cliente com o provedor de serviços

Confiança A confiança na execução do serviço

Riscos O gerenciamento de riscos

Monitoramento O monitoramento da relação do prestador de serviços com o cliente;

Resultados O impacto na estratégia de TI do cliente

Tabela 4- Objetivos da auditoria de Outsourcing de TI em relação ao Cliente

Por outro lado, torna-se necessária também verificar a prestação de serviços de TI relacionados na Tabela 5 por parte do fornecedor (Brandas, 2010).

QUESIT O

OBJETIVO

Analise do Cliente A análise dos requisitos do cliente na fase pré-contratual

Contratual A análise técnica e jurídica do contrato de terceirização e os SLA

Ambiental A verificação das ferramentas de controle e de segurança do ambiente

Conformidade A análise do atendimento dos requisitos exigidos do cliente consumidor Feed-back A entrega de serviços e o registro da satisfação do cliente

Seleção de Pessoal

Os critérios de recrutamento e de seleção de pessoal especializado na área de TI

Monitoramento O monitoramento do treinamento e do desempenho

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 524

Tabela 5 - Objetivos da auditoria de Outsourcing de TI em relação a prestação de serviços pelo fornecedor

5. O

SR

ISCOSE

NVOLVIDOS NAP

RESTAÇÃO DEO

UTSOURCING DESSI

Na análise da revisão da literatura, percebe-se que o tratamento do aspecto relacionado ao risco é bastante abordado no âmbito do Outsourcing da TI. Alguns riscos são reforçados pelos pesquisadores e devem ser considerados relevantes para a prestação de serviço de SSI.

Com base em resultados obtidos através de estudos de caso, (Khajeh-Hosseini, Greenwood, & Sommerville, 2010) concluíram que a migração de Outsourcing de TI traz benefícios em relação ao desenvolvimento dos negócios da empresa e que não houveram mudanças significativas em relação a gestão de projetos. Entretanto, estes autores ressaltam que a maior fonte de riscos está relacionada a deterioração do atendimento ao cliente e da qualidade do serviço prestado pelo provedor, além da dependência que se cria em relação a este.

Um dos componentes mais importantes de risco em relação a esta prestação de serviço é o da formulação de um contrato mal elaborado (SLA). Embora seja crucial incluir SLAs em um contrato de terceirização, defini-los pode ser uma proposição complicada. Detalhes como suposições incorretas sobre o desempenho de um fornecedor, tempo médio de resposta para a resolução de bilhetes de help desk, por exemplo, podem não se mostrar efetivos na prática. Um baixo nível de desempenho pode ser facilmente camuflado por um SLA que se baseia exclusivamente em médias. (Tafti, 2013)

Os riscos associados com as questões de privacidade e segurança podem vir a ser grandes se não for tratada no início de decisões em matéria de terceirização de TI. Entre eles, incidentes já ocorridos demonstram os riscos alarmantes envolvidos quando as empresas envolvidas em Outsourcing de TI não tomam medidas proativas para proteger a privacidade individual e os ativos de informação de seus clientes. (Tafti, 2013)

Os riscos associados com a replicação da terceirização envolvendo a contratação de terceiros pelas prestadoras de serviços em regime de Outsourcing é grande. Neste caso, a questão da responsabilidade passa a envolver mais de um agente. Há consequências graves para a terceirização de atividades que deveriam ser realizadas internamente no âmbito do prestador de serviço de Outsourcing. Um exemplo disto pode ser a rotatividade de integrantes da equipe de especialistas em Segurança de TI, levando a casos em que a prestadora tenha de recorrer a profissionais externos ou a outras empresas para suprir esta demanda. (Tafti, 2013)

Outra consideração relevante é a perda de competências do pessoal de TI a nível interno da organização, o que pode resultar em dificuldades no caso se ter que fazer um insourcing (trazer o serviço de volta),

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 525 caso o provedor dos serviços não prestar serviços inadequados ou não atender as necessidades do cliente. (Khajeh-Hosseini et al., 2010).

6.

O

SP

ONTOSC

RÍTICOS PARA VERIFICAÇÃO DAC

ONFORMIDADE DOS

ERVIÇO DEO

UTSOURCING DE SSICom base na revisão da literatura, um fator de consenso entre os investigaores, é considerar que encontrar o fornecedor certo e firmar acordos viáveis de SLAs são de suma importância.

Reconhecendo que o sucesso não depende apenas de aspectos contratuais, mas também na relação estabelecida entre as partes, foram citados também outros fatores importantes na relação dos fornecedores de serviço de SSI, tais como a participação, a comunicação, a compreensão mútua, compartilhamento de informações, apoio à gestão e coordenação (Pereira et al., 2011).

Para estabelecer requisitos contratuais adequados, torna-se necessário adotar tecnologias capazes de coletar os dados necessários para informar as decisões de risco, como o acesso de uso, controles de segurança, localização e outros referenciais relativos a utilização do serviço de Outsource de TI. Além disso, é desejável que os consumidores disponham de métricas e controles para auxiliar a gestão do uso da nuvem em cumprimento aos SLAs acordados entre as partes (Weinhardt et al., 2009).

Pelo fato dos auditores ainda não estarem familiarizados com a o nível de complexidade do outsourcing de TI, inclusive com a popularização da Computação em Nuvem e sobre o que auditarem, é necessário levar em consideração os seguintes aspectos (Jensen, Schwenk, Gruschka, Lo Iacono, & Ieee, 2009):

i.

A aplicabilidade regulatória para uso em contratos de outsourcing de TI;ii.

A divisão das responsabilidades entre o provedor do serviço e o cliente acordado nos SLAs. No decorrer do processo de migração para Outsourcing de TI, é importante que o provedor de serviços forneça os detalhes operacionais de como os dados do cliente será tratado, quais são os requisitos de segurança são aplicados e os planos de contingências previstos para o caso do sistema ficar comprometido (Mouratidis, Islam, Kalloniatis, & Gritzalis, 2013).Em uma pesquisa realizada acerca dos fatores preponderantes na relação provedor-cliente na prestação de serviços terceiros de SSI, Pereira et al (2011) apontam a necessidade da verificação desta relação a partir dos seguintes critérios:

Em relação a escolha do provedor de SSI:

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 526 A relação custo-benefício do serviço de SSI a partir do ponto de vista do cliente; Em relação a credibilidade do prestador de serviços:

Prova da capacidade do prestador de serviços ISS para realizar o serviço em questão;

Existência de um relacionamento de sucesso anterior na parceria entre o cliente e o prestador de serviços;

Experiência do prestador de SSI na prestação deste tipo de serviço;

Conhecimento por parte do prestador de serviços ISS do mercado em que o cliente opera; Diversidade na oferta de produtos e serviços por parte do prestador de serviços;

Apoio no cumprimento dos requisitos regulamentares ou legais por parte do prestador de serviço SSI. Envolvendo a estruturação do relacionamento entre as partes:

i. Definição clara das responsabilidades do cliente e do prestador de serviços; ii. Garantia de não-repúdio das tarefas realizadas pelo prestador de serviços ISS;

iii. Salvaguarda de confidencialidade das informações do cliente pelo prestador de serviços de SSI. Na construção do relacionamento mútuo fornecedor-cliente:

i. Compromisso pelo prestador de serviços para melhorar continuamente o serviço prestado; ii. Manutenção dos canais de comunicação entre o cliente e o prestador;

iii. Existência de um plano de continuidade de negócios; iv. Confiança no relacionamento entre as partes envolvidas;

v. Gestão compartilhada da Segurança entre o cliente e o prestador de serviços de SSI Da gestão do serviço prestado:

vi. Capacidade para avaliar o nível de serviço realizado, bem como a avaliação da execução e gestão deste;

vii. Competência dos recursos humanos do prestador de serviços;

viii. Identificação inequívoca das tarefas que estão sendo executadas dentro do âmbito do serviço de SSI;

Os clientes não devem confiar cegamente nas alegações do provedor sobre a robustez de suas ferramentas e de sua infraestrutura operacional, devendo serem esclarecidos todos os detalhes das políticas adotadas referentes as tecnologias empregadas. O provedor deve ser investigado pela

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 527 organização, sendo a ele solicitado todos os pontos importantes e relevantes a serem considerados para prestação dos seus serviços.(Mouratidis et al., 2013).

Fator importante é a realização de testes do ambiente do provedor. Simulações e testes de consistência devem ser exaustivamente realizados para testar a confiabilidade dos serviços regularmente. De preferência, estes testes devem ser realizados por empresas terceiras (Mansfield-Devine, 2008).

7. C

ONCLUSÕESEste trabalho objetiva dar ciência a partir de uma revisão da literatura, sobre os riscos e fatores críticos de sucesso envolvidos na contratação de serviços terceirizados (Outsource) na área da Segurança da Informação (SSI), promovendo uma reflexão de como pode ser viabilizada a auditoria específica para este tipo de serviço.

Na revisão da literatura, verificou-se que embora diversos pesquisadores tratem de assuntos relacionados a problemática da confiabilidade envolvida na relação entre a as partes envolvidas onde se prioriza os riscos envolvidos neste tipo de serviço, nenhum material relacionado a ferramentas de auditagem, como métricas estabelecidas foi encontrado para a área específica de Outsourcing de SSI. Percebe-se que as questões envolvendo a relação de confiança exigida nesta modalidade de serviço foi condiserada como sendo a mais relevante.

O aprofundamento deste estudo na perspectiva de trabalhos futuros, abre possibilidades para novas investigações, como por exemplo, o do desenvolvimento de um framework para auditoria da prestação do serviço de Segurança da Informação (SSI) sob a forma de Outsourcing, a partir do estabelecimento de padrões de conduta e de ferramental (métricas e formas de aferição) adequado a este tipo de serviço.

R

EFERÊNCIASAbbott, L., Parker, S., Peters, G., & Rama, D. (2007). Corporate governance, audit quality, and the Sarbanes-Oxley Act: Evidence from internal audit outsourcing. The Accounting Review. Retrieved from http://www.aaajournals.org/doi/abs/10.2308/accr.2007.82.4.803

Armbrust, M., Fox, A., Griffith, R., & Joseph, A. (2009). Above the clouds: A Berkeley view of cloud computing. University of California, Berkeley, Tech. Rep. UCB, 07–013. Retrieved from http://scholar.google.com/scholar?q=intitle:Above+the+clouds:+A+Berkeley+view+of+cloud+c omputing#0

Brandas, C. (2010). Risks and Audit Objectives for IT Outsourcing. Informatica Economica, 14(1), 113– 119.

Hamlen, K. W., & Thuraisingham, B. (2013). Data security services, solutions and standards for outsourcing. Computer Standards and Interfaces, 35(1), 1–5.

Jensen, M., Schwenk, J., Gruschka, N., Lo Iacono, L., & Ieee. (2009). On Technical Security Issues in Cloud Computing. Cloud: 2009 Ieee International Conference on Cloud Computing. Retrieved from <Go to ISI>://WOS:000275314400015

15ª Conferência da Associação Portuguesa de Sistemas de Informação (CAPSI 2015) 528 Karyda, M., Mitrou, E., & Quirchmayr, G. (2006). A framework for outsourcing IS/IT security services.

Information Management & Computer Security.

Khajeh-Hosseini, A., Greenwood, D., & Sommerville, I. (2010). Cloud Migration: A Case Study of Migrating an Enterprise IT System to IaaS. In 2010 IEEE 3rd International Conference on Cloud Computing (pp. 450–457). IEEE. doi:10.1109/CLOUD.2010.37

M. Kanchana, Sk. Nazar Hussain, Kumar, M. K., & Praveen, C. (2013). Preserving Audit of Secure Data Storage Services in Cloud Computing. International Journal of Advanced Research in Computer Science, 4(5), 70–73. Retrieved from http://www.ijarcs.info/?wicket:interface=:3::::

Mansfield-Devine, S. (2008). Danger in the clouds. Network Security, 2008(12), 9–11. doi:10.1016/S1353-4858(08)70140-5

Mouratidis, H., Islam, S., Kalloniatis, C., & Gritzalis, S. (2013). A framework to support selection of cloud providers based on security and privacy requirements. Journal of Systems and Software, 86(9), 2276–2293. doi:10.1016/j.jss.2013.03.011

Pereira, L., de Sá-Soares, F., & Caldeira, M. (2011). Information systems security outsourcing key

issues: a service providers’ perspective. Retrieved from

http://www.repository.utl.pt/handle/10400.5/3080

Randeree, E., Kishore, R., & Rao, H. R. (2005). Managed Security Service Providers: Issues in Outsourcing Security. In Proceedings of the Eleventh Americas Conference on Information Systems (pp. 2731–2734).

Tafti, M. H. A. (2013). Risks factors associated with offshore IT outsourcing. Retrieved from http://www.emeraldinsight.com/doi/full/10.1108/02635570510599940

Webster, J., & Watson, R. (2002). Analyzing the Past to Prepare for the Future: Writing a Literature

Review. Retrieved January 23, 2015, from

https://www.google.com.br/#q=writing+a+literature+review+webster+and+watson+2002 Weinhardt, C., Anandasivam, A., Blau, B., Borissov, N., Meinl, T., Michalk, W., & Stößer, J. (2009).

Cloud Computing – A Classification, Business Models, and Research Directions. Business & Information Systems Engineering, 1(5), 391–399. doi:10.1007/s12599-009-0071-2