4.4.4

Pró-Reitoria Acadêmica

Escola de Educação, Tecnologia e Comunicação

Programa de Pós-Graduação Stricto Sensu em Gestão do

Conhecimento e da Tecnologia da Informação

GESTÃO DE RISCOS NO PROCESSO DE CONTRATAÇÃO

DA INSTRUÇÃO NORMATIVA 04 DA SLTI/MPOG

Autor: Guilherme Antonio de Sousa Oliveira

Orientador: Prof. Dr. João Souza Neto

GUILHERME ANTONIO DE SOUSA OLIVEIRA

GESTÃO DE RISCOS NO PROCESSO DE CONTRATAÇÃO DA INSTRUÇÃO NORMATIVA 04 DA SLTI/MPOG

Dissertação apresentada ao Programa de Pós-Graduação Stricto Sensu em Gestão do Conhecimento e da Tecnologia da Informação da Universidade Católica de Brasília, como requisito parcial para obtenção do grau de Mestre em Gestão do Conhecimento e da Tecnologia da Informação.

Orientador: Prof. Dr. João Souza Neto

O48g Oliveira, Guilherme Antonio de Sousa.

Gestão de riscos no processo de contratação da instrução normativa 04 da SLTI/MPOG. / Guilherme Antonio de Sousa Oliveira – 2016.

90 f.; il.: 30 cm

Dissertação (Mestrado) – Universidade Católica de Brasília, 2016. Orientação: Prof. Dr. João Souza Neto.

1. Tecnologia da Informação. 2. Processo de Contratação de TI. 3. Gestão de Riscos. I. Souza Neto, João, orient. II. Título.

CDU 005.94

AGRADECIMENTO

A Deus por me capacitar e fortalecer.

À minha família que é o suporte maior em tudo que me ponho a realizar.

Ao professor Dr. João Souza Neto, pela valiosa orientação, paciência e profissionalismo, sem os quais eu não teria avançado até aqui.

Aos professores Dr. Rosalvo Ermes Streit e Dr. Edilson Ferneda, que no intuito de enriquecer este trabalho, me apresentaram outros caminhos.

A todo corpo docente e colaboradores do programa de Mestrado em Gestão do Conhecimento e da Tecnologia da Informação da Universidade Católica de Brasília, pela dedicação em todas as etapas desta caminhada.

A todos os colegas da Comissão Nacional de Energia Nuclear, que me deram o apoio necessário para trilhar esta jornada, e em especial aos coordenadores que estiveram à frente do Centro Regional de Ciências Nucleares do Centro Oeste durante o tempo que estive me dedicando aos estudos, Dra. Rosangela da Silveira Correa e ao mestrando Leonardo Bastos Lage.

RESUMO

Referência: OLIVEIRA, G. A. S. Gestão de riscos no processo de contratação da instrução normativa 04 da SLTI/MPOG. 2016. 90 f. Dissertação (Mestrado em Gestão do Conhecimento e da Tecnologia da Informação) - Universidade Católica de Brasília, Brasília - DF, 2016.

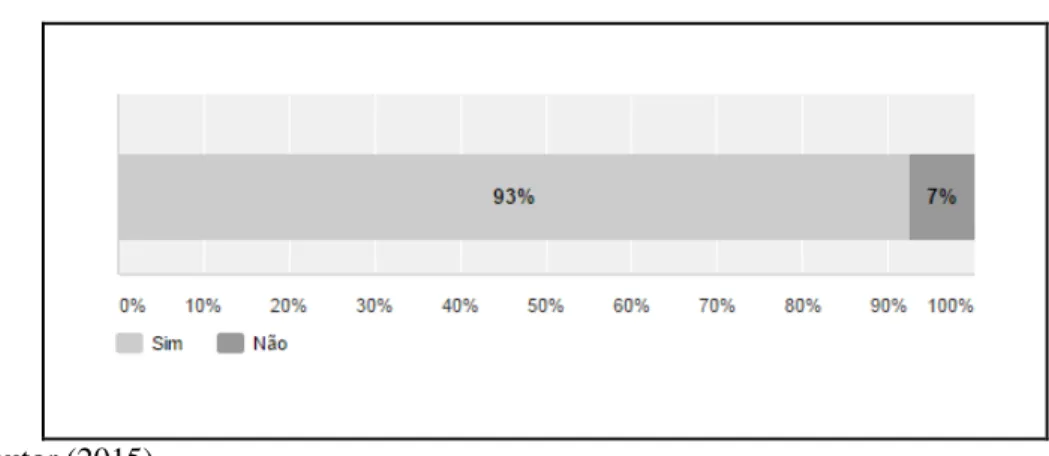

Desde 2008, a Instrução Normativa nº 04/SLTI (IN4) vem se consolidando como um instrumento legal de planejamento e apoio ao processo de contratação de Soluções de Tecnologia da Informação (TI). A Gestão de Riscos, etapa obrigatória da IN4, busca assegurar que os riscos inerentes a este processo sejam mitigados. Entretanto, recentes levantamentos de órgãos de fiscalização e controle apontam baixa maturidade nesta prática. Este trabalho fez uma análise da percepção de gestores envolvidos em contratações de TI quanto à conformidade ao processo de Gestão de Riscos da IN4 e quanto ao conhecimento e adoção da Norma Complementar nº 04/DSIC (NC4). Para tanto, foi realizado um levantamento on-line em que 35 gestores de 15 órgãos responderam a 33 questões. Concluída esta etapa e feita a análise dos resultados, 93% dos respondentes informaram conformidade à IN4, entretanto, os achados do levantamento se opuseram a este elevado índice, tendo em vista que os resultados das avaliações específicas para cada etapa da gestão de riscos na IN4 não superaram os 59% de conformidade, sendo a estimativa da probabilidade de ocorrência dos riscos a etapa que apresentou o menor índice de conformidade, 22% apenas. Contudo, o principal achado desta pesquisa se deu na etapa que avaliou a adoção das diretrizes da NC4, onde apenas 15% dos gestores informaram adotá-las integralmente. Estas descobertas podem sinalizar o possível desconhecimento dos riscos que um processo de contratação de TI está exposto e a possível ocorrência de ilegalidade e desperdício de recursos públicos que, em última análise, podem representar ineficiência no alcance dos resultados e prejuízos para a sociedade.

ABSTRACT

Since 2008, the Normative SLTI nº 04 (IN4) has been established as the legal instrument for planning and supporting the procurement process of Information Technology (IT) solutions. Risk Management, which is a mandatory phase in IN4, seeks to ensure that the inherent risks in this process are mitigated. However, recent surveys from supervisory and control agencies have indicated a low maturity in this practice. This work collected the perception of managers involved in IT procurement regarding the compliance to the procurement risk management process according to the Supplementary Normative DSIC nº 04 (NC4). For this purpose, an online survey was conducted through a questionnaire containing 33 questions, which were answered by 35 managers of 15 organizations. Completed this phase, the analysis of the results was made and 93% of respondents reported adhering to IN4, however, the survey findings contradicts this high rate, considering the results of specific assessments for each phase of risk management that did not exceeded 59% of compliance in IN4, and the phase where the estimation of the probability of risks should occur had the lowest compliance rate, only 22%. However, the main finding of this research took place in the stage that evaluated the adoption of NC4 guidelines, where only 15% of managers reported adopting it fully. These findings points out to the possible ignorance of the risks that the IT procurement process is exposed as well as the possible occurrence of frauds and the waste of public resources which, ultimately, may represent inefficiency in achieving expected results as well as possible losses to society.

LISTA DE FIGURAS

Figura 1 - Processo de elaboração da análise de riscos ... 26

Figura 2 - Template para o artefato análise de riscos ... 28

Figura 3 - Processo de gestão de riscos de segurança da informação e comunicações ... 30

LISTA DE TABELAS Tabela 1 - Publicações por termos pesquisados e agrupados por base ... 17

Tabela 2 - Publicações internacionais por termos pesquisados na base Scopus ... 19

Tabela 3 - Contratação de serviços de TI ... 34

Tabela 4 - Desenvolvimento de competências de TI ... 35

Tabela 5 - Política corporativa de gestão de riscos ... 36

Tabela 6 - Órgãos informados pelos respondentes ... 43

Tabela 7 - Cargos informados pelos respondentes ... 43

Tabela 8 - Representatividade dos poderes ... 45

Tabela 9 - Equipe de planejamento ... 47

LISTA DE QUADROS Quadro 1 - Resumos das publicações selecionadas ... 19

LISTA DE GRÁFICOS

Gráfico 1 - Riscos de TI ... 36

Gráfico 2 - Processo de gestão de riscos de TI ... 37

Gráfico 3 - Orçamento médio de TI ... 46

Gráfico 4 - Tamanho das áreas de TI ... 47

Gráfico 5 - Adoção da instrução normativa nº 04/SLTI ... 48

Gráfico 6 - Identificação dos riscos do processo (Q1) e de serviço/produto (Q2) ... 49

Gráfico 7 - Estimativa de ocorrência (Q3) e dos danos relacionados aos riscos (Q4) ... 50

Gráfico 8 - Percentual comparativo da conformidade em Q1, Q2, Q3 e Q4... 51

Gráfico 9 - Definição dos responsáveis e das ações de tratamento dos riscos (Q5)... 52

Gráfico 10 - Definição dos responsáveis e das ações de contingência (Q6) ... 52

Gráfico 11 - Percentual comparativo da conformidade em Q5 e Q6 ... 53

Gráfico 12 - Consolidação (Q7) e aceite do artefato de GRSIC (Q8) ... 53

Gráfico 13 - Percentual de conformidade total às etapas da IN4 ... 54

Gráfico 14 - Adoção da norma complementar nº 04/DSIC ... 55

Gráfico 15 - Percentual de conformidade na adoção da IN4 e da NC4... 56

Gráfico 16 - Análise e avaliação de riscos (QN1) ... 57

Gráfico 17 - Inventário e mapeamento dos ativos de informação (QN2) ... 57

Gráfico 18 - Identificação dos riscos, ameaças, vulnerabilidades e ações de GRSIC pré-existentes (QN3) ... 58

Gráfico 19 - Percentual comparativo da conformidade em QN1, QN3, Q1 e Q2 ... 59

Gráfico 20 - Estimativa dos riscos, probabilidades e consequências (QN4) ... 60

Gráfico 21 - Percentual comparativo da conformidade em QN4, Q3 e Q4 ... 61

Gráfico 22 - Avaliação e priorização dos riscos estimados (QN5/QN6) ... 62

Gráfico 23 - Definição do plano de tratamento de riscos (QN7/QN8/QN9) ... 63

Gráfico 24 - Percentual comparativo da conformidade em QN5, QN6, QN7, QN9, Q5 e Q6 64 Gráfico 25 - Aceitação dos Riscos (QN10) ... 65

Gráfico 26 - Implementação do plano de tratamento de riscos (QN11) ... 66

Gráfico 27 - Monitoração e análise crítica dos riscos (QN12/QN13/QN14) ... 66

Gráfico 28 - Melhoria do processo de GRSIC (QN15) ... 67

Gráfico 29 - Comunicação dos riscos (QN16) ... 68

Gráfico 30 - Percentual comparativo da conformidade em QN16 e Q8 ... 68

LISTA DE SIGLAS E ABREVIATURAS

APF Administração Pública Federal

CAPES Coordenação de Aperfeiçoamento de Pessoal de Nível Superior DSIC Departamento de Segurança da Informação e Comunicações EGTI Estratégia Geral de Tecnologia da Informação

GCTI Gestão do Contrato de Solução de Tecnologia da Informação GRSIC Gestão de Riscos de Segurança da Informação e Comunicações GSIPR Gabinete de Segurança Institucional da Presidência da República GTI Governança de Tecnologia da Informação

IN4 Instrução Normativa nº 4

MCTI Modelo de Contratação de Soluções de Tecnologia da Informação MPOG Ministério do Planejamento, Orçamento e Gestão

NC4 Norma Complementar nº 4

PCTI Planejamento da Contratação de Soluções de Tecnologia da Informação PDTI Plano Diretor de Tecnologia da Informação

POSIC Políticas de Segurança da Informação e Comunicações SEFTI Secretaria de Fiscalização de Tecnologia da Informação

SFTI Seleção do Fornecedor de Soluções de Tecnologia da Informação SISP Sistema de Administração de Recursos de Tecnologia da Informação e

Informática

SLTI Secretaria de Logística e Tecnologia da Informação TCU Tribunal de Contas da União

SUMÁRIO

1 - INTRODUÇÃO ... 15

1.1 - REVISÃO DE LITERATURA ... 16

1.2 - FORMULAÇÃO DO PROBLEMA ... 21

1.3 - OBJETIVOS ... 22

1.3.1 - OBJETIVO GERAL ... 22

1.3.2 - OBJETIVOS ESPECÍFICOS ... 22

2 - REFERENCIAL TEÓRICO ... 23

2.1 - INSTRUÇÃO NORMATIVA Nº 4 ... 23

2.2 - GUIA DE BOAS PRÁTICAS EM CONTRATAÇÃO DE SOLUÇÕES DE TI ... 24

2.3 - NORMA COMPLEMENTAR nº 4 ... 29

2.3.1 - ABNT NBR ISO/IEC 27005 ... 32

2.4 - ACORDÃO Nº 3.117 - TCU - PLENÁRIO ... 33

2.4.1 - AVALIAÇÃO DO PROCESSO DE CONTRATAÇÃO ... 34

2.4.2 - AVALIAÇÃO DA GESTÃO DE RISCOS ... 35

3 - METODOLOGIA ... 39

3.1 - CLASSIFICAÇÃO DA PESQUISA ... 39

3.2 - DESCRIÇÃO DA PESQUISA ... 40

3.2.1 - INICIAÇÃO ... 41

3.2.2 - PLANEJAMENTO ... 42

3.2.3 - EXECUÇÃO ... 42

3.2.4 - FINALIZAÇÃO ... 44

4 - RESULTADOS E ANALISES ... 45

4.1 - PERFIL DOS RESPONDENTES ... 45

4.1.1 - REPRESENTATIVIDADE DOS PODERES ... 45

4.1.2 - ORÇAMENTO MÉDIO DE TI ... 45

4.1.4 - EQUIPES DE PLANEJAMENTO DA CONTRATAÇÃO ... 47

4.2 - ADOÇAO DA INSTRUÇÃO NORMATIVA 04/SLTI ... 48

4.3 - CONFORMIDADE ÀS FASES DA GESTÃO DE RISCOS. ... 48

4.3.1 - IDENTIFICAÇÃO DOS RISCOS (Q1/Q2) ... 49

4.3.2 - ESTIMATIVA DE OCORRÊNCIA E DE DANOS POTENCIAIS (Q3/Q4) ... 49

4.3.3 - DEFINIÇÃO DOS RESPONSÁVEIS E DAS AÇÕES DE TRATAMENTO (Q5) ... 51

4.3.4 - DEFINIÇÃO DOS RESPONSÁVEIS E DAS AÇÕES DE CONTINGÊNCIA (Q6) ... 52

4.3.5 - CONSOLIDAÇÃO E ACEITE (Q7/Q8) ... 53

4.4 - ADOÇÃO DA NORMA COMPLEMENTAR 04/DSIC ... 54

4.4.1 - ANÁLISE E AVALIAÇÃO DE RISCOS (QN1) ... 56

4.4.2 - INVENTÁRIO DOS ATIVOS DE INFORMAÇÃO (QN2) ... 57

4.4.3 - IDENTIFICAÇÃO DOS RISCOS (QN3) ... 58

4.4.4 - ESTIMATIVA DOS RISCOS, PROBABILIDADES E CONSEQUENCIAS (QN4) ... 60

4.4.5 - AVALIAÇÃO E PRIORIZAÇÃO DOS RISCOS ESTIMADOS (QN5/QN6) ... 61

4.4.6 - DEFINIÇÃO DO PLANO DE TRATAMENTO DE RISCOS (QN7/QN8/QN9) ... 62

4.4.7 - ACEITAÇÃO DOS RISCOS (QN10) ... 65

4.4.8 - IMPLEMENTAÇÃO DO PLANO DE TRATAMENTO DE RISCOS (QN11) ... 65

4.4.9 - MONITORAÇÃO E ANÁLISE CRÍTICA (QN12/QN13/QN14) ... 66

4.4.15 - MELHORIA DO PROCESSO DE GRSIC (QN15) ... 67

4.4.16 - COMUNICAÇÃO DO RISCO (QN16) ... 67

5 - CONCLUSÃO ... 70

5.1 - LIMITAÇÕES ... 71

5.2 - TRABALHOS FUTUROS ... 72

REFERÊNCIAS BIBLIOGRÁFICAS ... 73

APÊNDICE A - QUESTIONÁRIO ... 78

1 - INTRODUÇÃO

Os decretos 200/67 (BRASIL, 1967) e 2.271/97 (BRASIL, 1997), que tratam, respectivamente, da primazia que deve ser dada para as atividades de gestão na Administração Pública Federal (APF) e da preferência dada à terceirização das atividades de informática, conferiram às contratações de Tecnologia da Informação (TI) um elevado grau de importância, haja vista o orçamento federal de TI em 2014 ter sido da ordem de R$16,3 bilhões (BRASIL, 2015), segundo o Tribunal de Contas da União (TCU).

Neste contexto, onde a eficácia nos gastos públicos deve ser considerada, a Secretaria de Logística e Tecnologia da Informação (SLTI) do Ministério do Planejamento, Orçamento e Gestão (MPOG), em atendimento ao Acórdão 789/2006-TCU-Plenário, publicou, em 2008, a Instrução Normativa nº 4 (IN4) que, em sua terceira versão (BRASIL, 2014b), se consolida como o instrumento legal e de planejamento a disciplinar o processo de contratação de soluções de TI por parte dos órgãos do Poder Executivo Federal.

Com vistas a reduzir e tratar os riscos inerentes ao processo de contratação, foi inserida pelo legislador uma etapa de Gestão de Riscos de Segurança da Informação e Comunicações (GRSIC) no contexto da normativa. Esta abordagem vem ao encontro de achados de recentes pesquisas. Dado o constatado grau de complexidade e incertezas (MAVETERA; MOROKE; MTOTOBA, 2014) a que um processo de contratação esta sujeito, esta atividade foi considerada por Ribeiro (2012), como um problema ”wild” em pesquisa que avaliou práticas de Governança de TI (GTI) segundo o espectro da perversidade.

Ainda sobre GRSIC nas contratações de TI, (ARIS; ARSHAD; MOHAMED, 2008; 2009) ressaltam que ela deve ocorrer desde as fases iniciais de uma contratação e permear todo o ciclo de vida da mesma e que subestimá-la ou adotá-la insuficientemente reduz a probabilidade de sucesso e o alcance dos objetivos esperados.

Reiterando a necessidade de que os gastos públicos sejam executados com eficácia, o Departamento de Segurança da Informação e Comunicações (DSIC) do Gabinete de Segurança Institucional da Presidência da República (GSI/PR), em normativo específico (BRASIL, 2013), conceitua GRSIC como:

A ABNT NBR ISO/IEC 38500:2009, norma de governança corporativa de TI, ao tratar de aquisições de TI em seus termos, também ressalta a importância de que esta seja realizada por razões válidas, baseadas em análise apropriada e contínua, com tomada de decisão clara e transparente e que o equilíbrio entre os benefícios e oportunidades seja respaldado por análises de custo e riscos de curto e longo prazo.

Sobre a tomada de decisão neste contexto, ao enumerar controles internos de caráter estruturante para a elaboração de artefatos necessários ao planejamento das contratações, o TCU em (BRASIL, 2012c, p. 236) traz a seguinte orientação quanto à promoção da cultura de controles internos baseados em riscos:

Cabe à alta administração, diretamente ou por intermédio de estruturas de governança de TI e de controle interno, deixar claro que o planejamento das contratações deve ser feito de modo que os riscos de cada contratação sejam levantados e as providências para tratamento desses riscos sejam definidas e executadas.

Para Marco-Simó (2008), a despeito da grande quantidade de recursos envolvidos, o processo de contratação de TI no setor público ainda não recebe a devida importância por parte dos pesquisadores.

Do exposto, entende-se que a cultura da GRSIC vem se fortalecendo no setor público brasileiro e que, no contexto das contratações de TI, é apoiada por normativos legais e boas práticas. Entretanto, entender como esta etapa tem sido executada nos processos de contratação de TI dos órgãos da APF, fazendo uso de metodologia científica, pode ampliar o conhecimento sobre esta temática, trazendo melhoria para a gestão pública e benefícios para os cidadãos.

1.1 - REVISÃO DE LITERATURA

Para a sistematização da primeira etapa de revisão de literatura foram escolhidos os seguintes termos chave: Instrução Normativa nº 4, Processo de contratação e Gestão de Riscos.

A pesquisa foi realizada no mês de outubro de 2014 e se valeu do Portal de Periódicos da Coordenação de Aperfeiçoamento de Pessoal de Nível Superior (CAPES), biblioteca virtual que reúne e disponibiliza para as instituições brasileiras de ensino e pesquisa um acervo de mais de 36 mil títulos, atendendo a demandas dos setores acadêmico, produtivo e governamental no aumento da produção científica nacional e na inserção científica brasileira no exterior.

A Tabela 1 apresenta o quantitativo de publicações, termos pesquisados e as respectivas bases de pesquisa, em Português.

Tabela 1 - Publicações por termos pesquisados e agrupados por base

Expressão / Base

G A L E D O A

J SciELO Brazil Sc iE L O Repositório Científico de Portugal Sc

op us D ia ln et Sc iV er se T ot al

"Instrução normativa nº 4" 0 0 0 0 0 0 0 0 0 "Processo de contratação" 6 5 2 1 0 0 0 0 14 "Gestão de Riscos" 37 49 16 10 7 16 9 2 146 "Instrução normativa nº 4" e "Processo de

contratação"

0 0 0 0 0 0 0 0 0

"Instrução normativa nº 4" e "Gestão de Riscos"

0 0 0 0 0 0 0 0 0

"Instrução normativa nº 4" e "Processo de contratação" e "Gestão de Riscos"

0 0 0 0 0 0 0 0 0

Fonte: O autor

Na tabela 1, observa-se que foram obtidos resultados apenas para as buscas por publicações relacionadas aos termos separadamente. Para o termo “Processo de contratação”, foram encontradas 14 publicações e para o termo “Gestão de Riscos”, 146 publicações; não houve retorno para a busca pelo termo “Instrução Normativa nº 4” nem houve retorno para as buscas pelos termos escolhidos ligados pelo conectivo “E”. Em resumo, não foram encontradas publicações que abordassem temáticas relacionadas ao objeto da pesquisa.

contratação de TI, como a dissertação de Cruz (2008) que, antes da entrada em vigor da IN4 e da constatação da inexistência de um catalogo de requisitos legais para nortear as contratações de TI no setor público, compilou um Quadro Referencial Normativo para contratação de serviços de TI na APF.

Após a entrada em vigor da normativa, o interesse por investigar sistematicamente temas a ela relacionados, sinaliza o crescimento da importância que vem sendo dada ao assunto na academia quando, nas buscas pelo tema, em bancos de teses e dissertações, podem ser encontrados trabalhos como o de Guarda (2011), dissertação defendida no departamento de engenharia elétrica da Universidade de Brasília, e que analisou contratos de terceirização de TI na APF sob a ótica da IN4 e que apontou em suas conclusões a discrepância entre os gastos previstos e efetivamente executados em contratações de TI.

Deste primeiro empenho de revisão de literatura ficou demonstrada a ausência de trabalhos de pesquisa que abordassem especificamente a GRSIC no processo de contratação de TI no setor público brasileiro. Todavia, pesquisas sobre outros aspectos relacionados ao processo de contratação de TI na APF apontam para o interesse dos pesquisadores pela temática.

Na segunda etapa de buscas, realizada em fevereiro de 2015, a base Scopus foi escolhida por se tratar do maior banco de dados de citações e resumos da literatura científica e fontes de qualidade na Internet, com mais de 18 mil títulos de mais de 5 mil editores. O termo “IT Procurement” aplicado aos títulos, resumos e palavras-chave foi primeiramente testado, retornando 38 publicações que, depois de filtradas utilizando o termo “risk”, reduziram-se a 13 publicações. Em seguida, após leitura dos resumos restaram apenas 2 artigos com relação com a temática em questão, sinalizando que o termo pesquisado, que pareceu ser o mais correlato ao termo em português “Processo de contratação de TI”, ainda não é largamente utilizado em publicações científicas.

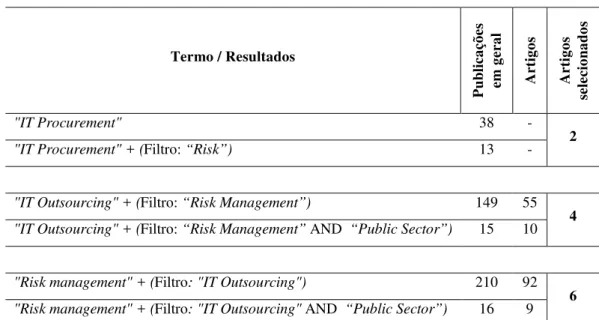

Tabela 2 - Publicações internacionais por termos pesquisados na base Scopus

Termo / Resultados

P ub lic aç õe s em g er al A rt ig os A rt ig os se le ci on ad os

"IT Procurement" 38 -

2

"IT Procurement" + (Filtro: “Risk”) 13 -

"IT Outsourcing" + (Filtro: “Risk Management”) 149 55

4

"IT Outsourcing" + (Filtro: “Risk Management” AND “Public Sector”) 15 10

"Risk management" + (Filtro: "IT Outsourcing") 210 92

6

"Risk management" + (Filtro: "IT Outsourcing" AND “Public Sector”) 16 9

Fonte: O autor

Dos resultados obtidos e da leitura dos resumos, foram selecionados 12 artigos publicados em periódicos e anais de congresso, que abordavam aspectos ligados à temática gestão de riscos em processos de contratação e terceirização de TI, predominantemente no setor público. A fim de analisar o interesse da comunidade científica internacional e ampliar a compreensão das diferentes abordagens em relação a esta temática, foi elaborado o Quadro 1, com os títulos e resumos de parte da bibliografia selecionada.

Quadro 1 - Resumos das publicações selecionadas

Autor / Título Resumo ARIS, S.R.S., ARSHAD,

N.H., MOHAMED, A./Conceptual framework on risk management in IT outsourcing projects. (2008)

O artigo aborda o crescimento da terceirização de TI e a insuficiente adoção da gestão de riscos (GR) neste contexto, que se subestimado pode conduzir ao fracasso nas contratações. É afirmada a necessidade de se gerir os riscos em todo o ciclo da contratação. Da pesquisa é proposto um framework conceitual

de GR. Os achados mostraram que não praticar a GR na terceirização de TI pode resultar em fraca gestão e controle das contratações.

ARIS, S.R.S., ARSHAD, N.H., MOHAMED, A./Risk management practices in IT outsourcing projects. (2009)

ARIS, S.R.S.; HARON, H.; MURAT, N.A./Risk Management Determinants in Vendor Selection of IT Tender Evaluation Process. (2011)

O artigo aborda a GR no processo de seleção de fornecedores de TI. As

pesquisas foram realizadas em empresas públicas e privadas e foram extraídos 4 categorias de riscos determinantes na seleção do fornecedor: Estabilidade financeira, perigos (segurança e suporte), operação e estratégia. Os autores propõem um modelo de GR para avaliar o processo de seleção de fornecedores de TI.

ACKERMANN, T.; MIEDE, A.; BUXMANN, P.; STEINMETZ,

R./Taxonomy of technological IT

outsourcing risks: Support for risk identification and quantification. (2011)

Os autores citam os benefícios econômicos da terceirização de TI e o atual crescimento de sua adoção por conta dos recentes paradigmas de TI como: software como serviço e computação em nuvem. Dos resultados de pesquisas que apontaram a segurança de TI e a privacidade como os fatores que mais afetam a percepção dos riscos nas terceirizações, os autores baseados numa vasta revisão da literatura, propuseram uma taxonomia de riscos de TI e como utilizá-la para apoiar as primeiras duas fases do processo de GR: Identificação e estimativa dos riscos.

IQBAL, J.; AHMAD, R.B.; NOOR, M.A./Frequently occurring risks for IT outsourcing projects. (2012)

Os autores depois de argumentarem sobre os benefícios da terceirização de TI e sobre os riscos associados a esta prática, assumem que a ocorrência de riscos pode resultar no fracasso de uma contratação. Com base na experiência de especialistas em terceirização de TI, os autores identificaram riscos frequentes que ocorrem nas terceirizações de TI para que estratégias possam ser projetadas para lidar com tais riscos a fim de se alcance os objetivos das terceirizações de TI.

MARCO-SIMÓ, J.M.; PASTOR, J.A.; MACAU, R./Public procurement of IS/IT services: Past research and future challenges. (2008)

Neste artigo, os autores buscaram apresentar o estado da arte sobre as pesquisas relacionadas com o processo de contratação de soluções (produtos e serviços) de TI no setor público. Em decorrência deste trabalho, os autores levantaram uma lista de questões passiveis de investigação e concluíram que, a despeito da grande quantidade de dinheiro publico envolvido, o processo de contratação de TI no setor público ainda não recebe a devida importância da parte dos pesquisadores.

MARTENS, B.;

TEUTEBERG, F./Why risk management matters in it outsourcing - A systematic literature review and elements of a research agenda. (2009)

MAVETERA, N.; MOROKE, N.D.; MTOTOBA, D./An assessment of IT

outsourcing practices in the North-West Provincial Government: South Africa. (2014)

Os autores investigaram as práticas adotadas por órgãos do setor público sul-africano, a fim de identificar os benefícios e deficiências no processo de terceirização de serviços de TI. Ficou constatada a ausência e a necessidade de

um framework com melhores práticas de terceirização de TI. Os resultados

revelaram que a decisão por terceirizar serviços de TI pode ser difícil e arriscada. Riscos como, despesas ocultas e perda do controle das atividades de terceirização foram também revelados. Uma das recomendações dos autores tratou da avaliação de riscos necessária durante este processo, e do

desenvolvimento de um canal de comunicação eficiente entre os níveis gerenciais e operacionais do órgão.

NGWENYAMA, O.K.; SULLIVAN,

W.E./Outsourcing contracts as instruments of risk management: Insights from two successful public contracts. (2007)

Neste artigo, os autores analisaram contratos públicos de terceirização os comparando a teorias acadêmicas sobre os riscos inerentes a este processo e as estratégias de GR, a fim de refinar tais teorias para que as mesmas possam respaldar contratos de terceirização. O principal achado da pesquisa foi a constatação de que apesar de amplamente conhecidos, os fatores de riscos relacionados aos Sistemas de Informação não são totalmente especificados nos contratos de terceirização do setor público.

SULLIVAN, W.E.;

NGWENYAMA, O.K./How are public sector

organizations managing is outsourcing risks? An analysis of outsourcing guidelines from three jurisdictions. (2005)

Neste artigo, após argumentarem sobre grandes fracassos em terceirizações de TI ocorridos no setor público e das exigências dos cidadãos por mais controle, uma maior responsabilização dos gestores públicos e de uma legislação apropriada, os autores analisaram os guias utilizados nos processos de terceirização de TI e a abordagem dada a GR. A pesquisa foi realizada em órgãos públicos de 3 países. Depois de revisarem a literatura e desenvolverem

um framework de riscos, os autores o compararam aos guias a fim de identificar

os fatores de risco e estratégias de mitigação abordada nos mesmos. Os resultados revelaram que, apesar dos fatores de risco de terceirizações de TI serem amplamente conhecidos na literatura, eles não são totalmente adotados nos guias utilizados pelos gestores públicos. Os autores recomendam a melhoria dos guias para que estes possam apoiar aos gestores públicos na condução das terceirizações de TI, que neste contexto, envolvem custos elevados.

Fonte: O autor

1.2 - FORMULAÇÃO DO PROBLEMA

Sobre os esforços de normatização da SLTI, a consolidação de um instrumento legal e de planejamento para disciplinar o processo de contratação de soluções de TI nos órgãos do poder executivo se deu com a publicação da IN4, que veio de encontro às diretrizes do governo para que as atividades de TI fossem preferencialmente terceirizadas (BRASIL, 1997) e da constatação de que as estimativas do orçamento de TI ultrapasse os R$ 16 bilhões (BRASIL, 2015).

Devido ao montante de recursos públicos destinados para as atividades de TI, a atenção à etapa de gestão de riscos, constante da normativa, e que complementada pela legislação especifica trazida pela norma complementar nº 04/2013 (NC4), deve ser considerada primordial, dado o elevado grau de complexidade e incertezas (MAVETERA; MOROKE; MTOTOBA, 2014c) que envolvem os processos de contratação de soluções de TI.

Entretanto, a gestão de riscos no setor público brasileiro vem sendo avaliada sucessivamente pelo TCU e os resultados indicam (BRASIL, 2014c), que apesar de haver uma evolução paulatina em sua implementação, a mesma ainda pode ser vista como uma prática incipiente e com baixa maturidade, como bem se demonstra no referencial teórico desta pesquisa.

Em decorrência do exposto, sobre os elevados gastos públicos com TI e da baixa maturidade do governo em gestão de riscos, esta pesquisa se propõe a responder o seguinte questionamento: Qual é a percepção dos gestores da APF, em relação à conformidade a etapa de gestão de riscos, dentro dos processos de contratações de soluções de TI regidos pela IN4?

1.3 - OBJETIVOS

1.3.1 - Objetivo Geral

Avaliar a conformidade dos órgãos quanto à etapa de gestão de riscos nos processos de contratação de soluções de TI na APF.

1.3.2 - Objetivos Específicos

- Identificar, em levantamentos de órgãos de controle externo, a maturidade do setor público brasileiro em GRSIC.

- Desenvolver e aplicar questionário, em que se avalie a percepção dos gestores da APF, quanto à conformidade a GRSIC, nos processos de contratações de TI.

2 - REFERENCIAL TEÓRICO

Neste capítulo, serão apresentadas as principais normas técnicas, documentos legais, guias de melhores práticas e resultados de pesquisas realizadas por órgãos oficiais de fiscalização e controle relacionados à gestão de riscos no processo de contratação de soluções de TI na APF.

2.1 - INSTRUÇÃO NORMATIVA Nº 4

A Instrução Normativa nº 4/2014 (IN4), publicada pela SLTI, disciplina o processo de contratação de soluções de TI nos órgãos integrantes do Sistema de Administração de Recursos de Tecnologia da Informação e Informática (SISP) do Poder Executivo Federal.

Em seu Capítulo I - DAS DISPOSIÇÕES GERAIS, a IN4 traz termos e definições a fim de uniformizar o entendimento entre as partes interessadas. As principais definições constantes da IN4 e que frequentemente figuram nesta pesquisa são:

• Solução de Tecnologia da Informação: conjunto de bens e/ou serviços de Tecnologia da Informação e automação que se integram para o alcance dos resultados pretendidos com a contratação;

• Área Requisitante da Solução: unidade do órgão ou entidade que demande a contratação de uma Solução de Tecnologia da Informação;

• Área de Tecnologia da Informação: unidade setorial ou seccional do SISP, bem como área correlata, responsável por gerir a Tecnologia da Informação do órgão ou entidade;

• Área Administrativa: Unidade(s) do órgão ou entidade responsável(s) pela condução;

• Equipe de Planejamento da Contratação: equipe responsável pelo planejamento da contratação, composta pelo Integrante Técnico, Integrante Administrativo e pelo Integrante Requisitante;

• Análise de Riscos: documento que contém a descrição, a análise e o tratamento dos riscos e ameaças que possam comprometer o sucesso em todas as fases da contratação.

A IN4 preconiza que as contratações de soluções de TI devem conter as seguintes fases:

• Planejamento da Contratação

o Instituição da Equipe de Planejamento da Contratação. o Estudo Técnico Preliminar da Contratação.

o Análise de Riscos.

o Termo de Referência ou Projeto Básico.

• Seleção do Fornecedor.

• Gestão Contratual.

Para este estudo, o escopo de pesquisa é a etapa de análise de riscos, etapa esta que se inicia no planejamento da contratação e que será detalhada e apresentada na sequência deste referencial pelo guia de boas práticas da SLTI.

2.2 - GUIA DE BOAS PRÁTICAS EM CONTRATAÇÃO DE SOLUÇÕES DE TI

O guia de boas práticas em contratação de soluções de tecnologia da informação - versão 2.0 (BRASIL, 2014a), também publicado pela SLTI é uma ferramenta de apoio aos profissionais em todas as etapas da contratação de uma solução de TI na APF. A sua presente versão foi reestruturada durante o processo de consulta pública e revisão da Instrução Normativa nº 04/2010, que resultou na sua atualização, publicada em setembro de 2014.

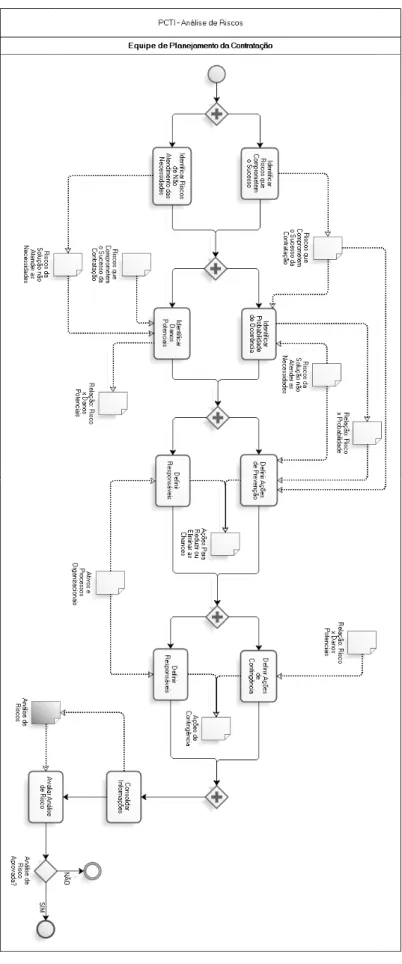

O conjunto de boas práticas para a contratação de soluções de TI trazido pela norma e revisado pela equipe da SLTI serviu de subsídio para que os processos, as atividades e os artefatos de todas as etapas da contratação fossem mapeados e detalhados. O “Business Process Modeling Notation” – BPMN foi a notação escolhida para representação devido à sua simplicidade e facilidade de interpretação. A este conjunto denominou-se Modelo de Contratação de Soluções de TI - MCTI.

A análise de riscos, objeto deste referencial, entretanto, não sofreu alterações na recente versão da norma mesmo sendo apresentada no art. 9º da IN 4/2014 como uma etapa do PCTI. A manutenção desta etapa reafirma a sua importância, haja vista que sua abrangência pode ser entendida para além da fase de planejamento, quando no parágrafo XV do cap. I o artefato produzido nesta etapa é definido como o “documento que contém a descrição, a análise e o tratamento dos riscos e ameaças que possam vir a comprometer o sucesso em todas as fases da contratação”.

Figura 1 - Processo de elabora

Fonte: Brasil (2014a)

Na organização do guia, a etapa de análise de riscos recebeu a identificação de PCTI-P3 por se tratar da terceira etapa da fase de planejamento. As atividades desta etapa foram identificadas sequencialmente de PCTI-P3.1 a PCTI-P3.10. Para cada atividade, foram descritos: objetivo, responsável, entradas, saídas, descrição e referências. Seguem detalhes sobre as atividades:

• PCTI-P3.1 - Identificar riscos que comprometam o sucesso da contratação: Nessa atividade a equipe de planejamento da contratação, que se mantém responsável por todas as etapas da análise de riscos, identifica os principais riscos que possam comprometer o sucesso do processo de contratação e da gestão contratual.

• PCTI-P3.2 - Identificar riscos de não atendimento das necessidades: Nessa atividade devem ser identificados os principais riscos que possam fazer com que os serviços prestados ou bens fornecidos não atendam às necessidades do órgão contratante, o que poderá resultar na necessidade da realização de uma nova contratação.

• PCTI-P3.3 - Identificar probabilidade de ocorrência: Nessa atividade a equipe de planejamento da contratação deve definir a probabilidade de ocorrência de cada evento relacionado a cada risco identificado nas atividades PCTI-P3.1 e PCTI-P3.2.

• PCTI-P3.4 - Identificar danos potenciais: Nessa atividade a equipe de planejamento da contratação deve mapear os danos potenciais de cada um dos eventos relacionados aos riscos identificados nas atividades PCTI-P3.1 e PCTI-P3.2 .

• PCTI-P3.5 - Definir ações de prevenção: Nessa atividade a equipe de planejamento da contratação deve definir as ações a serem tomadas para reduzir ou eliminar as chances de ocorrência dos eventos relacionados aos riscos identificados nas atividades PCTI-P3.1 e PCTI-P3.2 .

• PCTI-P3.6 - Definir responsáveis: Nessa atividade a equipe de planejamento da contratação deve definir os responsáveis por cada ação de prevenção definida na atividade PCTI-P3.5.

• PCTI-P3.7 - Definir ações de contingência: Nessa atividade a equipe de planejamento da contratação deve definir as ações de contingência para os riscos identificados.

• PCTI-P3.9 - Consolidar informações: Nessa atividade a equipe de planejamento deve consolidar todas informações definidas desde a atividade PCTI-P3.1 até a atividade PCTI-P3.8 e gerar o artefato análise de riscos.

• PCTI-P3.10 - Avaliar análise de riscos: Nessa atividade a equipe de planejamento deve avaliar o artefato análise de riscos produzido na fase PCTI-P3.9 para que o mesmo seja aprovado. Em caso de não aprovação, as atividades necessárias para prover os devidos ajustes devem ser retomadas para que numa nova análise o artefato seja aprovado e siga para compor a última etapa do planejamento da contratação, a etapa do Termo de Referência ou Projeto Básico.

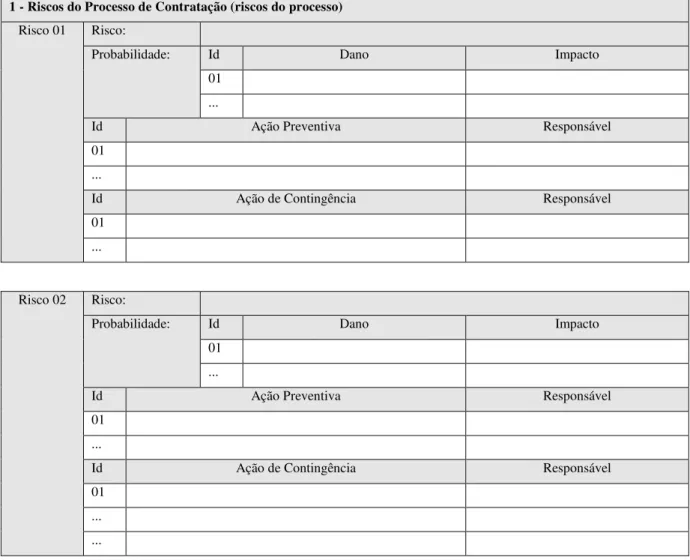

O guia apresenta, ainda, um capítulo detalhando os componentes essenciais que os artefatos devem conter. Na etapa análise de riscos, a distinção que deve haver quanto aos riscos do processo de contratação (processo) e quanto aos riscos da solução de tecnologia da informação (riscos de produto/serviços) ficam evidentes. Na Figura 2, constante do anexo XII (BRASIL, 2014a) um template é proposto para o artefato, separando esses dois contextos.

Figura 2 - Template para o artefato análise de riscos

1 - Riscos do Processo de Contratação (riscos do processo)

Risco 01 Risco:

Probabilidade: Id Dano Impacto

01 ...

Id Ação Preventiva Responsável

01 ...

Id Ação de Contingência Responsável

01 ...

Risco 02 Risco:

Probabilidade: Id Dano Impacto

01 ...

Id Ação Preventiva Responsável

01 ...

Id Ação de Contingência Responsável

2 - Riscos da Solução de Tecnologia da Informação (riscos do produto/serviço)

Risco 01 Risco:

Probabilidade: Id Dano Impacto

01 ...

Id Ação Preventiva Responsável

01 ...

Id Ação de Contingência Responsável

01 ...

Risco 02 Risco:

Probabilidade: Id Dano Impacto

01 ...

Id Ação Preventiva Responsável

01 ...

Id Ação de Contingência Responsável

01 ...

Equipe de Planejamento da Contratação

Integrante Técnico Integrante Requisitante Integrante Administrativo

<nome> <matrícula> <nome> <matrícula> <nome> <matrícula>

_______________________________________, _________ de ________________ de 20________ Fonte: Brasil (2014a)

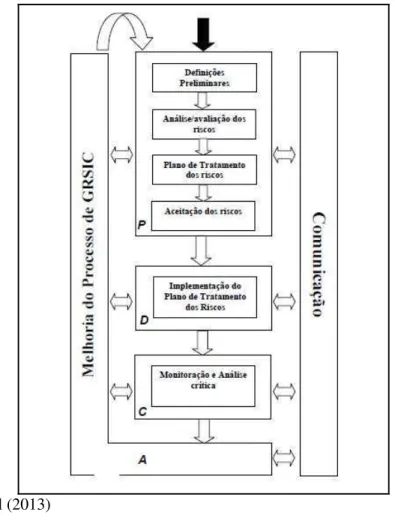

2.3 - NORMA COMPLEMENTAR Nº 4

A Norma Complementar nº 04/2013 foi expedida pelo Departamento de Segurança da Informação e Comunicações do Gabinete de Segurança Institucional da Presidência da República. Esta norma é o principal instrumento legal da Gestão de Riscos de Segurança da Informação e Comunicações no âmbito de todos os órgãos e entidades da Administração Pública Federal, direta e indireta.

ao processo de Gestão de Riscos Corporativos, quando este existir. A GRSIC deve limitar-se ao escopo das ações de Segurança da Informação e Comunicações, e tais ações devem compreender apenas as medidas de proteção dos ativos de informação.

Por diretrizes e princípios, a GRSIC dos órgãos que se submetem à norma em questão devem estar alinhados às suas respectivas Políticas de Segurança da Informação e Comunicações (POSIC), devem seguir a orientação da norma complementar nº 2/DSIC/PR (BRASIL, 2008) que propõe a utilização do modelo PDCA (Plan-Do-Check-Act), dando assim ênfase na melhoria continua do processo de GRSIC e subsidiando o SGSI e a Gestão de Continuidade de Negócios.

Numa abordagem sistemática e tendo por objetivo manter os riscos em níveis aceitáveis, o processo de GRSIC é apresentado, na Figura 3, conforme o corpo da norma.

Figura 3 - Processo de gestão de riscos de segurança da informação e comunicações

Fonte: Brasil (2013)

Portanto, o processo de GRSIC consiste de:

onde a GRSIC será implantada devem ser consideradas para melhor definição dos critérios e do enfoque que apoiarão a definição do escopo e a adoção de uma metodologia.

Com referência à metodologia adotada, a norma orienta quanto aos requisitos mínimos que devem ser adotados para que se atenda aos objetivos e às diretrizes gerais, e se contemple o escopo definido. Estes requisitos são: os critérios de avaliação e de aceitação do risco.

Analise/avaliação dos riscos: nesta fase, os riscos devem ser identificados considerando as ameaças e as vulnerabilidades associadas aos ativos de informação para que se estimem os níveis dos riscos e os mesmos possam ser avaliados e priorizados. A fase consiste em:

- Inventariar e mapear os ativos de informação segundo as diretrizes da NC 10/IN01/DSIC/GSIPR (BRASIL, 2012b).

- Identificar os riscos associados ao escopo definido, considerando as ameaças envolvidas, as vulnerabilidades existentes nos ativos de informação e a existência de ações de GRSIC já adotadas.

- Estimar os riscos levantados quanto aos níveis de probabilidade e as consequências dos riscos associados à perda de disponibilidade, integridade, confidencialidade e autenticidade nos ativos considerados.

- Avaliar os riscos para determinar se os riscos são aceitáveis ou se requerem tratamento, comparando a estimativa dos riscos com os critérios estabelecidos.

- Relacionar os riscos que requeiram tratamento e priorizá-los de acordo com os critérios estabelecidos.

Plano de tratamento dos riscos: neste momento, determinam-se as formas de tratamento dos riscos, considerando as opções de reduzir, evitar, transferir ou reter os riscos, levando em consideração: as ações de SIC existentes; as restrições organizacionais, técnicas e estruturais; os requisitos legais; e a análise custo-benefício.

Deve-se formular um plano de tratamento de riscos que relacione, no mínimo, as ações de SIC, quem são os responsáveis, quais são as prioridades e os prazos de execução necessários para a implantação do plano.

Aceitação dos riscos: aqui verificam-se os resultados do processo executado, considerando o plano de tratamento que deve ser aceito ou submetido para nova avaliação.

Monitoração e análise crítica: detectam-se as possíveis falhas nos resultados, monitoram-se os riscos, as ações de SIC e verifica-se a eficácia do processo de GRSIC. Além disso, tem-se:

- Quanto ao processo de GRSIC, deve-se monitorar e analisar criticamente a continuidade do alinhamento do processo às diretrizes gerais e às necessidades do órgão.

- Quanto aos riscos, estes devem ser regularmente monitorados e analisados criticamente para que sejam verificadas, no mínimo, as mudanças que podem ocorrer nos critérios de avaliação e aceitação dos riscos, no ambiente, nos ativos de informação, nas ações de SIC e nos fatores de risco (ameaça, vulnerabilidade, probabilidade e impacto)

Melhoria do processo de GRSIC: as necessidades de implementação de melhorias identificadas durante a fase de monitoramento e análise crítica são propostas à autoridade decisória do órgão. As ações corretivas e preventivas aprovadas devem ser executadas. Deve-se asDeve-segurar que as melhorias atinjam os objetivos pretendidos.

Comunicação do risco: deve-se manter as instâncias superiores informadas em todas as fases da GRSIC, compartilhando as informações entre o tomador de decisão e as demais partes interessadas.

A norma é concluída com a atribuição das responsabilidades, cabendo à alta administração da entidade aprovar as diretrizes gerais e o processo de GRSIC e aos gestores de segurança da informação e comunicações a coordenação da GRSIC.

2.3.1 - ABNT NBR ISO/IEC 27005

A ABNT ISO/IEC 27005:2011 é a norma brasileira que traz diretrizes para o processo de gestão de riscos de segurança da informação. As fases do processo de gestão de riscos, segundo a norma 27005, são: definição do contexto, processo de avaliação de riscos, tratamento do risco, aceitação do risco, comunicação e consulta do risco, monitoramento e análise crítica de riscos.

2.4 - ACORDÃO Nº 3.117 - TCU - PLENÁRIO

O TCU, através da Secretaria de Fiscalização de Tecnologia da Informação (SEFTI), vem realizando sucessivos levantamentos, por meio de questionários, para avaliar a situação da governança e da gestão de TI na APF.

O quarto e mais recente destes levantamentos, objeto deste referencial, foi realizado em 2014 e deu origem ao acórdão 3.117. Neste levantamento, foram selecionadas 373 organizações, que tiveram como principal critério de seleção a representatividade no orçamento da união e a autonomia de governança de TI.

Para validar a situação informada nos levantamentos, a SEFTI realiza, nos anos ímpares, auditorias in loco em parte das organizações. Essas auditorias, além de validarem a situação dos órgãos frente às respostas fornecidas, avaliam a gestão de riscos e o alcance dos resultados de TI, demonstrando o interesse do TCU em uma abordagem focada em riscos. As auditorias realizadas em 2013, referentes ao levantamento de 2012, revelaram que a situação dos órgãos auditados eram menos favoráveis, se comparados ao informado nos questionários.

Segundo (BRASIL, 2014c), uma evolução significativa neste sentido se deu neste último levantamento com a alteração na escala das respostas, que, nos levantamentos anteriores, eram binárias (sim ou não) e passaram a contar com cinco categorias (não se aplica, não adota, iniciou plano para adotar, adota parcialmente, adota integralmente) relativas ao nível de adoção da prática questionada. Essa alteração tende a resultar em respostas mais representativas.

O índice criado pela SEFTI para medir a maturidade de GTI nos órgãos participantes do levantamento foi denominado iGovTI, que é calculado a partir dos resultados do levantamento, que contemplou as dimensões do GesPública, a saber: liderança, estratégias e planos, cidadãos, sociedade, informações e conhecimento, pessoas, processos e resultados. Além do modelo de gestão pública do governo brasileiro, foram utilizados como referência modelos de boas práticas reconhecidos internacionalmente, como o COBIT 5 (Control Objectives for Information and related Technology), a norma ABNT NBR ISO/IEC 27002:2013 e a ABNT NBR ISO/IEC 38500:2008.

O iGovTI foi alterado ampliando os níveis de capacidade. Os níveis atuais são: - 1) Inicial: iGovTI menor que 0,30;

Conforme os resultados de (BRASIL, 2014c), 22% das organizações apresentaram um índice inferior a 0,30, indicando um baixo nível de aderência às práticas de governança e de gestão de TI, sendo que este grupo dificilmente contribuirá no sentido de entregar valor ao negócio, enquanto apenas 8% das organizações apresentaram capacidade aprimorada; neste grupo há grandes chances de que a TI otimize sua contribuição para o alcance dos resultados organizacionais. Nos níveis básico e intermediário se concentrou o maior número de organizações, 70%.

2.4.1 - Avaliação do Processo de Contratação

A SEFTI avaliou a contratação de TI dentro da dimensão processos e ressaltou que a mesma deve ser primeiramente regida pela Lei 8666/93 (BRASIL, 1993), entretanto, este processo ganhou maior especificidade com a IN4 que, desde a sua publicação, vem se estabelecendo como um guia para o gestor público, ao especificar as responsabilidades, as fases e os artefatos que devem ser produzidos ao longo deste processo.

Sendo assim, a avaliação da contratação de TI se deu seguindo o fluxo do processo trazido pela IN4. Neste referencial, apenas os dados relativos à fase de análise de riscos e os resultados obtidos neste quesito foram avaliados, como segue na Tabela 3.

Tabela 3 - Contratação de serviços de TI

Realiza análise dos riscos que possam comprometer o sucesso da contratação Percentual

Iniciou plano 15%

Adota parcial 26%

Adota integral ooooooooooooooooooooooooooooooooooooooooooooooo 44%

Fonte: Brasil (2014c) (adaptado pelo autor)

Segundo (BRASIL, 2014c), apesar do alto valor de 70%, que é a soma dos respondentes que informaram adotar parcial ou integralmente a análise de riscos nos processos de contratação de TI, os 30% de órgãos que ainda não realizam a análise de riscos ou apenas iniciaram algum plano de realizá-la devem ser vistos com preocupação, já que os mesmos ainda se encontram à mercê da sorte para alcançar os resultados esperados em seus processos de contratações e de gestão contratual de TI.

pessoal de TI e um destes quesitos tratou de avaliar a existência formal, dentro do plano de capacitação dos órgãos, de treinamento específico em contratação e gestão de contratos de TI. O resultado segue apresentado na Tabela 4.

Tabela 4 - Desenvolvimento de competências de TI

Capacitação em contratação e gestão de contratos de TI Percentual

Iniciou plano 14%

Adota parcial 27%

Adota integral ooooooooooooooooooooooooooooooooooooooooooooooo 39%

Fonte: Brasil (2014c) (adaptado pelo autor)

Para Brasil (2014c), estes índices demonstram pouca preocupação, por parte dos órgãos, em capacitar os gestores para que realizem processos de contratação de TI mais eficientes e, consequentemente, assegurem a correta gestão dos contratos firmados.

No contexto abrangente do processo de contratação de TI, os dados do levantamento apontaram, segundo (BRASIL, 2014c), um cenário de evolução em relação ao levantamento de 2012, indicando uma maior efetividade dos órgãos no sentido de atender às necessidades do negocio, quando estes contratam soluções de TI, entretanto, o cenário ainda não é o desejado já que o crescimento da maturidade depende do aprimoramento de cada prática relacionada ao processo de contratação de TI e o simples fato de ainda haver órgãos não conformes com tais práticas, mesmo havendo legislação relacionada ao tema, pode sinalizar indícios de irregularidades. No caso específico da gestão de riscos nos processos de contratação de TI, o uso de uma abordagem sistêmica e metódica se mostra relevante por ampliar o conhecimento e por contribuir para o crescimento da maturidade ao se contratar e gerir contratos de TI na APF, podendo ainda trazer melhorias para a gestão do orçamento público e benefícios para os cidadãos.

2.4.2 - Avaliação da Gestão de Riscos

A existência de uma política corporativa de gestão de riscos foi avaliada na dimensão liderança e os dados revelaram, conforme mostrado na Tabela 5, que apenas 23% dos órgãos informaram possuir este instrumento de governança; deste percentual, apenas 12% informou adotá-lo integralmente. Segundo (BRASIL, 2014c), a ausência deste instrumento em 54% dos órgãos pesquisados desperta preocupação, já que este é essencial para direcionar as ações corporativas de avaliação dos riscos associados aos objetivos organizacionais.

Tabela 5 - Política corporativa de gestão de riscos

Dispõe de política de gestão de riscos Percentual

Iniciou plano 23%

Adota parcial 11%

Adota integral ooooooooooooooooooooooooooooooooooooooooooooooo 12%

Fonte: Brasil (2014c) (adaptado pelo autor)

Os riscos de TI foram avaliados ainda no nível estratégico sob quatro aspectos, como apresentado no Gráfico 1. Os dados revelaram que apenas 8% dos órgãos declararam adotar integralmente diretrizes para gestão de riscos de TI, entretanto, segundo (BRASIL, 2014c), o percentual de 17% dos órgãos que informaram adotar parcialmente tais diretrizes pode ter relação com atividades pontuais de TI, como as contratações de soluções de TI.

Gráfico 1 - Riscos de TI

Fonte: Brasil (2014c)

em suas organizações algum plano de adoção inicial. A hipótese levantada por (BRASIL, 2014c) para os 19% que declararam definir parcialmente papeis e responsabilidades recaíram, novamente, sobre algumas atividades de TI isoladas ou sem formalização.

Quanto à definição do apetite ao risco de TI e à tomada de decisão estratégica com base no apetite ao risco, ambas com apenas 4% de adoção integral, foram consideradas por (BRASIL, 2014c) como praticas ainda distantes da realidade da administração pública brasileira.

Para a SEFTI, os resultados revelaram que a alta administração das organizações públicas federais ainda não reconhece a importância da gestão de riscos para que os objetivos institucionais sejam atingidos, mesmo gerindo grandes orçamentos. Atuar sem conhecer os diversos riscos aos quais suas ações estão expostas tem como consequências a provável ineficiência das ações e o desperdício do dinheiro público.

O processo de gestão de riscos de TI, especificamente na dimensão dos processos, teve sua primeira avaliação realizada neste levantamento, como apresentado no Gráfico 2.

Gráfico 2 - Processo de gestão de riscos de TI

Fonte: Brasil (2014c)

Quanto à execução do processo de gestão de riscos de TI e à formalização do mesmo, os resultados da soma das entidades que informaram adotar integralmente com as que informaram adotar parcialmente foram ainda piores que os apresentados para as três práticas anteriores, sendo estes percentuais de 21% para a execução de um processo de gestão de riscos de TI e 14% para a formalização de tal processo.

3 - METODOLOGIA

Este capítulo apresenta a classificação e a descrição da pesquisa, onde são descritos os passos dados para que os objetivos fossem atingidos.

3.1 - CLASSIFICAÇÃO DA PESQUISA

Para Gil (2010), é natural que as pesquisas sejam classificadas, já que as mesmas abordam os mais diversos objetos e se prestam aos mais diferentes objetivos. Para os autores Gil (1999), Silva e Meneses (2005) e Moresi (2003), as pesquisas recebem classificações de acordo com a finalidade (básica ou aplicada), os objetivos (exploratória, descritiva ou explicativa), a abordagem do problema (qualitativa ou quantitativa), o local onde é realizada (bibliográfica, de campo e de laboratório) e os procedimentos técnicos (pesquisa bibliográfica, pesquisa documental, levantamento, estudo de caso, pesquisa-ação, pesquisa participante, pesquisa experimental, pesquisa Ex-Post-Facto).

Quanto à finalidade, esta pesquisa pode ser classificada como aplicada, pois, conforme Gil (1999), tais pesquisas são voltadas à aquisição de conhecimentos com vistas à aplicação numa situação específica.

Quanto aos objetivos, segundo Silva e Menezes (2005), esta pesquisa pode ser classificada como descritiva, pois visa descrever as características de determinada população, ou fenômeno ou o estabelecimento de relações entre variáveis.

Quanto à abordagem, esta pesquisa é classificada, predominantemente, como

quantitativa, pois, para Moresi (2003), abordar o problema desta forma significa traduzir em números as opiniões e informações para poder classificá-las e analisá-las. Ainda sobre a pesquisa quantitativa, o autor afirma que esta abordagem pode requerer a utilização de recursos e de técnicas estatísticas que, neste trabalho, foram utilizados para analisar os resultados obtidos, valendo-se do levantamento, procedimento técnico que permite a generalização das conclusões para o total de uma população e assim para o universo pesquisado.

aplicado a uma amostra da população, visando obter informações específicas dos entrevistados.

Gunther (2003) aponta que as vantagens da utilização do survey estão ligadas à qualidade e à utilização dos dados obtidos e que este tipo de levantamento por amostragem assegura uma melhor representatividade. Entretanto, Mattar (1999) ressalta como ponto fraco neste tipo de levantamento a subordinação à sinceridade dos respondentes, já que a emoção ou a relação com a instituição podem influenciar nas respostas.

Do entendimento de que este procedimento técnico era adequado para atingir os objetivos da pesquisa, o survey foi escolhido e utilizado a fim de alcançar o maior número de respondentes em um curto espaço de tempo.

3.2 - DESCRIÇÃO DA PESQUISA

A presente pesquisa propõe avaliar a percepção dos gestores da APF, em relação à conformidade à etapa de gestão de riscos, dentro dos processos de contratações de soluções de TI regidos pela IN4. Partindo desta premissa e tendo como norte os objetivos propostos, foi identificada a maturidade do setor público brasileiro em GRSIC através da análise dos resultados dos levantamentos periódicos realizados pelos órgãos de controle externo e foi desenvolvido e aplicado um questionário que avaliou a percepção de gestores da APF em relação à conformidade ao processo de gestão de riscos, especificamente nas contratações de TI, e por fim os resultados obtidos foram analisados.

O modelo apresentado no Quadro 2 objetiva resumir quais etapas e fases foram seguidas no desenvolvimento da pesquisa.

Quadro 2 - Fases e etapas da pesquisa

D is se rt aç ão

Iniciação Planejamento Execução Finalização Pesquisa e

levantamento preliminar.

Definição do problema, objetivos, referencial teórico e metodologia.

Aplicação do questionário. Redação do capítulo de resultados e análises.

Definição do tema. Definição da ferramenta de pesquisa.

Análise dos resultados. Redação da conclusão.

Revisão da Literatura.

Aplicação de pesquisa piloto.

A pesquisa foi dividida em quatro fases: iniciação, planejamento, execução e finalização que, por sua vez, estão divididas em etapas. As seções seguintes detalham cada uma dessas fases e etapas.

3.2.1 - Iniciação

A primeira fase da pesquisa divide-se em três etapas: pesquisa e levantamento preliminar, definição do tema e revisão da literatura.

• Pesquisa e levantamento preliminar

Nesta etapa, foi realizado um levantamento prévio a fim de definir uma proposta de tema a ser pesquisado. Esta etapa se desenvolveu através de orientações e pesquisas em portais acadêmicos com o objetivo de obter um panorama sobre a temática gestão de riscos e processos de contratação de soluções de TI na APF.

• Definição do tema

Após a realização da pesquisa preliminar avaliando a aderência do tema ao programa de pós-graduação da UCB e da constatação de um campo de pesquisa viável, em que a temática, processo de contratação de soluções de TI no contexto da IN4 vinha sendo explorada por vários pesquisadores, optou-se por pesquisar a percepção dos gestores da APF, especificamente sobre o processo de gestão de riscos nas contratações.

• Revisão da literatura

3.2.2 - Planejamento

A segunda fase da pesquisa dividiu-se em três etapas: definição do problema, objetivos, referencial teórico e metodologia, definição da ferramenta de pesquisa e aplicação de pesquisa piloto.

• Definição do problema, objetivos, referencial teórico e metodologia.

A partir da revisão de literatura, técnicas de metodologia científica e orientações, foram definidas; a questão de pesquisa, o objetivo geral e os objetivos específicos o referencial teórico e a metodologia a ser aplicada.

• Definição da ferramenta de pesquisa

A ferramenta definida e utilizada na aplicação e coleta dos dados foi o SurveyMonkey (www.surveymonkey.com), ferramenta versátil e que se mostrou adequada a atender todas as etapas da pesquisa.

• Aplicação de pesquisa piloto

Foi aplicado um questionário piloto a um servidor público de carreira, com atuação na área de TI, com experiência na condução de processos de contratação e lotado numa autarquia especial, órgão este participante do SISP. Foi disponibilizado um link na Internet para o respondente.

3.2.3 - Execução

A terceira fase da pesquisa dividiu-se em duas etapas: aplicação do questionário e análise dos resultados.

• Aplicação do questionário

Nesta etapa, que sucedeu a qualificação do projeto foram acatadas as sugestões oriundas da aplicação piloto e das considerações dos membros da banca concernentes ao questionário. O novo questionário adequado contou com dois conjuntos de questões, além das questões relacionadas ao perfil dos respondentes, que foram ampliadas. O primeiro conjunto teve como referência praticamente literal os incisos e parágrafos do 13º artigo da IN4 e o segundo teve como referência as diretrizes para o processo de gestão de riscos da NC4. As assertivas, assim como foram redigidas e apresentadas pela ferramenta utilizada, podem ser consultadas nos Apêndice A e B.

Alguns dados sobre a amostra de respondentes foram consolidados em tabelas com o intuito de trazer maiores informações demográficos a esta pesquisa. Um total de 15 órgãos, de diferentes poderes, foram informados pelos respondentes em uma questão optativa, como segue mostrado na Tabela 6.

Tabela 6 - Órgãos informados pelos respondentes

PR - Presidência da República ME - Ministério do Esporte

MTE - Ministério do Trabalho e Emprego

MDS - Ministério do Desenvolvimento Social e Combate à Fome TST - Tribunal Superior do Trabalho

TCU - Tribunal de Contas da União CJF - Conselho da Justiça Federal

IRD - Instituto de Radioproteção e Dosimetria STN - Secretaria do Tesouro Nacional MPF - Ministério Público Federal

CNEN - Comissão Nacional de Energia Nuclear

CDTN - Centro de Desenvolvimento da Tecnologia Nuclear ANATEL - Agência Nacional de Telecomunicações

IBAMA - Instituto Brasileiro do Meio Ambiente e dos Recursos Naturais Renováveis CRCN-NE - Centro Regional de Ciências Nucleares do Nordeste

Fonte: O autor (2015)

As informações referentes aos cargos ocupados pelos respondentes e o percentual de cargos de direção e de gestão/operacional, foram tabulados e apresentados na integra como mostrado na Tabela 7.

Tabela 7 - Cargos informados pelos respondentes

33% Cargos de Direção 67% Cargos Gestão/Operacionais Coord. de Infraestrutura de TIC Analista de Sistemas Gestor de TI

Coord. de Infraestrutura Administrador/Gestor de TI Técn. Judiciário - Área Administrativa

Diretor de TI Gerente de Contrato Analista em Tecn. da Informação

Chefe de Serviço Analista de Ciência e Tecnologia Gerente de Projetos Secretário de Planej. Governança e Gestão Analista em Tecn. da Informação Analista

Subsecretário de Tecnologia e Sup. Técnico Tecnologista Gerente de Projetos

Secretário de TI Pregoeiro Gerente de Projetos de TI

Coord. Geral de TI Pesquisador Coord. de Análise de Negócio

Administrador de Redes Assessora Chefe da Secretaria de TIC Técnico

Do total de 35 respondentes que participaram voluntariamente da pesquisa, 27 preenchimentos foram considerados completos e válidos, estes resultados depois de consolidados seguiram para análise.

Esta etapa ocorreu nos meses de janeiro e fevereiro de 2015.

• Análise dos resultados

Nesta etapa que se iniciou após o fechamento da pesquisa, os dados foram analisados e consolidados, utilizando as opções da ferramenta surveymonkey. Ainda nesta etapa, foram gerados todos os gráficos utilizados no capitulo dos resultados.

3.2.4 - Finalização

A última fase da pesquisa divide-se em duas etapas: redação do capítulo de resultados e análises e redação da conclusão.

• Redação do capítulo de resultados

Nesta etapa, os resultados consolidados e as análises realizadas foram inseridos na dissertação.

• Redação da conclusão

4 - RESULTADOS E ANALISES

Neste capítulo, são apresentados os resultados e a análise dos dados da pesquisa, que avaliou a percepção dos gestores sobre a conformidade à gestão de riscos nos processos de contratação de soluções de TI segundo a IN4 e a adoção da NC4.

4.1 - PERFIL DOS RESPONDENTES

Os dados do perfil dos respondentes e dos órgãos pesquisados foram avaliados e os resultados obtidos foram detalhados e analisados no contexto desta pesquisa de acordo com os objetivos estabelecidos. O anonimato dos respondentes foi preservado na análise que se segue.

4.1.1 - Representatividade dos Poderes

De acordo com a pesquisa, 88% dos respondentes informaram seu órgão de lotação. Deste total, 79% informaram pertencer ao poder executivo, 13% ao poder judiciário e 8% foram divididos entre o Ministério Público e o Tribunal de Contas da União. Não houve respondentes do poder legislativo. A Tabela 8 mostra esses resultados. É bom frisar que, para os órgãos do poder executivo, a adoção do processo de contratação da IN4 é obrigatória. Em alguns órgãos de outros poderes, há normas próprias, a exemplo da resolução 182/2013 do Conselho Nacional de Justiça, que normatizam as contratações de soluções de TI no âmbito do poder judiciário.

Tabela 8 - Representatividade dos poderes

Poderes Percentual

Poder Executivo 79%

Poder Judiciário 13%

Ministério Público 4%

TCUooooooooooooooooooooooooooooooooooooooooooooooooooooooo 4%

Fonte: O autor (2015)

4.1.2 - Orçamento Médio de TI

contratação de TI, processos maduros de planejamento e gestão contratual com foco na gestão de riscos, dado o elevado risco, segundo (BRASIL, 2014c), do uso inadequado do dinheiro público e, consequentemente, da TI não contribuir para o alcance dos resultados institucionais. Vale ressaltar que 19% dos gestores informaram não dispor de informações referentes ao orçamento de TI de seus órgãos; este percentual pode indicar despreparo dos gestores para atuarem com atividades de planejamento.

Gráfico 3 - Orçamento médio de TI

Fonte: O autor (2015)

4.1.3 - TAMANHO DAS ÁREAS DE TI