Trabalho de Conclusão de Curso apresentado ao Colegiado do Curso de Bacharelado em Sistemas de Informação da Universidade Federal do Pará). Agradeço aos meus pais e a todos os meus familiares pelo apoio, aos meus amigos pela força quando precisei. Agradeço a Deus, aos meus pais pelo empenho, aos amigos de Marabá que contribuíram direta ou indiretamente para minha formação, aos professores Raunita Elias Brandão, Mara Rita Duarte de Oliveira e Erivan Sousa Cruz e Ivaldo Horrana que contribuíram de forma especial para minha formação profissional. , educação acadêmica e pessoal; aos meus tios que me deram um lugar para ficar durante a pós-graduação em Marabá.

With the advancement of the technology and the greatest applicability of the computer networks in our daily lives, every greater day seems the need to be concerned about the integrity of the information circulating in those organizations in the computational way is reality to say that they exist more with the help of connected computer networks, and therefore the exposure of the information is greater, making it necessary that resources are invested in security technologies, as equipment that guarantees the reliability of the companies, but precisely with not this equipment but if it can confirm that the security of the information is efficient. This work as considered to cite methods and tools that minimize the possibility of invasion for intruders, who may try to illegally dispose of this information, for the most varied purposes, which, despite the modification of the original content, prevent its improper use and the total destruction of the same, which it can lead to irreparable damage to the organizations.

Considerações Iniciais

Objetivos

Justificativa

Metodologia

Descrição do Trabalho

Considerações Iniciais

Principais Formas de Intrusão

- Sniffers (Farejadores)

- Spoofing (Falsificação de Endereço)

- DoS (Denial-of-Service)

- DDoS (Distributed Denial-of-Services Attacks)

- Ataque de Senhas

- Vírus, Trojans e Worms

- Engenharia Social

Os programas responsáveis por capturar pacotes de rede são chamados de Sniffers, Sniffers ou Packet Capturers. A dificuldade em usar um sniffer é que o invasor deve instalar o programa em um ponto estratégico da rede, como entre duas máquinas ou em uma rede local com a interface de rede em modo promíscuo. Também pode ser definido como uma técnica de ataque contra a autenticidade, através de uma forma de personificação onde um usuário externo assume a identidade de um usuário interno ou computador, agindo em seu lugar legítimo.

Flooding - O invasor envia muitos pacotes de rede em um curto período de tempo, fazendo com que a máquina da vítima fique sobrecarregada e comece a descartar pacotes (negação de serviços). Embora geralmente não causem perda ou roubo de informações, os ataques DoS são extremamente graves. Nessa nova abordagem, os ataques não se baseiam no uso de um único computador para iniciar um ataque, mas centenas ou mesmo milhares de computadores desprotegidos conectados à Internet são usados para coordenar o ataque.

Seguindo a mesma linha de pensamento, os ataques Distributed Denial of Service nada mais são do que o resultado da combinação de dois conceitos: negação de serviço e intrusão distribuída. Os ataques DDoS podem ser definidos como diferentes ataques DoS de diferentes fontes, lançados simultaneamente e de forma coordenada em um ou mais alvos. Worms - Usa código malicioso de autopropagação que pode se distribuir automaticamente de um computador para outro por meio de conexões de rede.

Os chamados ataques de engenharia social visam diretamente o elo mais fraco de qualquer sistema de segurança: as pessoas.

Considerações Finais

Os cavalos de Tróia geralmente chegam aos usuários por meio de mensagens de e-mail que disfarçam o propósito e a função do programa. O termo Engenharia Social é usado para descrever um método de ataque, onde alguém usa a persuasão, muitas vezes abusando da ingenuidade ou confiança do usuário para obter acesso a informações que podem ser usadas para obter acesso não autorizado a computadores ou informações. Essa situação é chamada de Engenharia porque, por meio das informações obtidas, serão construídas táticas para obter acesso a sistemas e informações secretas de maneira inadequada.

Ele usa sua criatividade e habilidade para envolver a vítima, que muitas vezes nem percebe que abriu espaço para um agressor. O desconhecimento das técnicas de engenharia social utilizadas e a autoconfiança excessiva das pessoas (por não se considerarem ingênuas e acreditarem que não podem ser manipuladas) são os principais fatores que favorecem o sucesso da Engenharia Social (SANTOS, 2004). O capítulo seguinte propõe-se assim demonstrar algumas das formas de detetar, num sistema, falhas de segurança ou mesmo sintomas de que tenha sido vítima deste tipo de invasão de forma a corrigi-lo e mantê-lo seguro.

Considerações Iniciais

Segurança Física

Segurança Lógica

Quanto maior o uso de processamento eletrônico de dados, maior sua vulnerabilidade, exigindo o uso de meios de segurança mais eficientes para proteger os dados processados. A conceção dos controlos para a segurança lógica dos dados deve ser avaliada com base na relação custo-benefício.».

Ferramentas de Segurança Lógica

- Firewalls

- Sistemas de Detecção de Intrusos

- Logs e Auditoria

- Antivírus

- Recuperação de Desastres e Backup

Embora a filtragem de pacotes possa ser feita diretamente no roteador, para maior desempenho e controle, é necessário o uso de um sistema de firewall separado. Esse tipo de firewall examina todo o conteúdo de um pacote, não apenas seu cabeçalho, que contém apenas os endereços de origem e destino das informações. Nesse tipo de firewall, o controle é feito por aplicativos específicos, chamados de proxies, para cada tipo de serviço a ser controlado.

Esses aplicativos interceptam todo o tráfego de entrada e o enviam aos respectivos aplicativos para que cada aplicativo possa controlar o uso de um serviço. Embora esse tipo de firewall tenha uma perda maior de desempenho, pois analisa toda a comunicação por meio de proxies, ele permite uma maior auditoria de controle de tráfego, pois aplicativos específicos podem detalhar melhor os eventos relacionados a um determinado serviço. A maior dificuldade na sua implementação é a necessidade de instalar e configurar um proxy para cada aplicação, sendo que algumas aplicações não funcionam adequadamente com estes mecanismos.

Apesar de ser uma medida básica de segurança, muitos se esquecem dos logs, pois são uma das formas mais básicas de auditoria do sistema. Em segundo lugar, eles podem fornecer dados para análise para detectar problemas ou falhas de segurança nos sistemas. Em terceiro lugar, e talvez o mais importante, os logs podem ser usados como evidência de um incidente de segurança.

Recomenda-se registrar o maior número possível de logs em uma primeira instância e, posteriormente, determinar quais dados são mais significativos em um processo de detecção de intrusão;

Considerações Finais

Considerações Iniciais

Certificação Digital

Criptografia

Algoritmos criptográficos de chave pública ou assimétrica

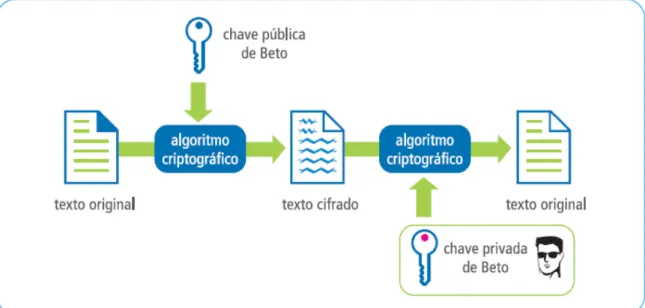

Para enviar informações confidenciais, o remetente deve usar a chave pública do destinatário, e o destinatário deve disponibilizar sua chave pública em diretórios públicos acessíveis pela Internet. A imagem abaixo pode ser usada para entender melhor como as chaves públicas e privadas são usadas para garantir a confidencialidade. O sigilo é garantido porque somente o destinatário que possui a chave privada poderá reverter a operação de criptografia, ou seja, descriptografar e restaurar os dados originais.

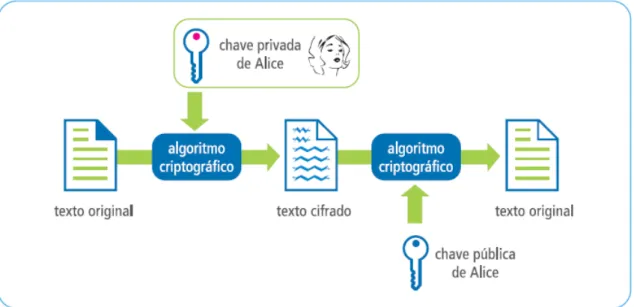

Por exemplo, para Alice compartilhar informações secretamente com Bob, ela deve criptografar as informações com a chave pública de Bob. O autor de um documento usa sua chave privada para criptografá-lo para garantir a autoria em um documento ou a identificação em uma transação. Portanto, se Alice criptografar informações com sua chave privada e enviá-las para Bob, ele poderá descriptografar essas informações, pois tem acesso à chave pública de Alice.

Além disso, qualquer pessoa pode descriptografar as informações, pois todos conhecem a chave pública de Alice. Por outro lado, o fato de ser necessária a utilização da chave privada de Alice para produzir o texto cifrado caracteriza uma operação que somente Alice é capaz de realizar.O.

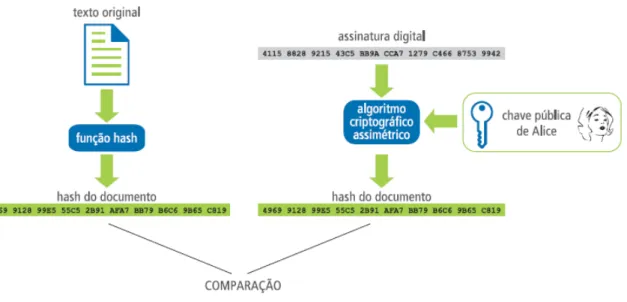

Assinatura Digital

Isso pode ser comparado a uma impressão digital, pois cada documento tem um valor de resumo exclusivo e até mesmo uma pequena alteração no documento, como inserir um espaço em branco, resulta em um resumo completamente diferente. Com esta ilustração, podemos ver como a função hash é usada para criar um resumo criptográfico. Para provar uma assinatura digital, primeiro é necessário realizar duas operações: é realizado o cálculo do resumo criptográfico do documento e, em seguida, a assinatura é descriptografada com a chave pública do signatário.

Se forem iguais, significa que a chave privada gerada corresponde à chave pública utilizada na verificação e que o documento está completo, ou seja, a assinatura está correta. Se forem diferentes, a assinatura está incorreta, o que significa que pode ter havido alterações no documento ou na assinatura pública.

Certificado Digital

Considerações Finais

Com o acesso às redes de computadores e o aumento do número de pessoas conectadas entre si, surgiu a necessidade de criar novos conceitos, dentre esses conceitos a palavra segurança tem se tornado cada vez mais comum em nosso dia a dia, pois quando nos conectamos em uma rede estamos sujeitos a certos riscos e à perda de nossas informações pessoais. Como confirmação deste fato, atualmente as empresas que possuem áreas em seu site destinadas aos clientes, têm tomado medidas preventivas contra possíveis ataques que possam questionar a integridade e confiabilidade do sistema e para ter uma melhor segurança. ótimas informações neste ambiente . , adotam técnicas de segurança como medidas preventivas. Além de usar firewalls e análise de log para manter um ambiente o mais seguro possível.

No entanto, a certificação digital pode ser citada como uma das formas mais utilizadas de prevenção contra invasores, pois previne ataques ao mesmo tempo em que protege as informações de qualquer tentativa de acesso, dano, violação ou até mesmo alteração de conteúdo. Portanto, no mundo atual, onde a palavra segurança tem se tornado um tema cada vez mais sensível e importante nas empresas e até mesmo nas aplicações que utilizam, os conceitos e ações práticas de segurança estão se tornando uma nova tendência na computação moderna. As tecnologias em desenvolvimento logo estão colocando mais ênfase nessa prática, pois é muito importante proteger as informações.