Abordagem híbrida FuzzyNetClass: uma contribuição para a classificação do tráfego de streaming de vídeo com integração da aclamada lógica fuzzy. FuzzyNetClass Hybrid Approach: Uma contribuição para a classificação do tráfego de streaming de vídeo, integrando a lógica fuzzy com valor de intervalo e o aprendizado de máquina.

Principais Desafios para Classificação do Tráfego de Rede

Nesta perspectiva, esta tese parte da otimização da classificação do tráfego de rede, explorando o aprendizado de máquina para a seleção dos atributos a serem utilizados, bem como no ajuste das funções de pertinência utilizadas. Dessa forma, o Aprendizado de Máquina tem mostrado resultados promissores em diversos setores de aplicação com maior potencial de contribuir para problemas envolvendo maiores volumes de dados, como classificação de tráfego de rede (D'ALCONZO et al., 2019b).

Problema de Pesquisa

Assim, ambas as opções tentam contribuir para uma classificação confiável e mais realista do tráfego de streaming de vídeo em redes de computadores. Como deve ser projetada uma abordagem para a classificação do tráfego de rede, especialmente streaming de vídeo, levando em consideração o tratamento da incerteza.

Objetivos

Em resumo, esta tese considera o projeto de uma abordagem híbrida que integra lógica fuzzy com valor de intervalo e aprendizado de máquina para realizar a classificação do tráfego de streaming de vídeo. Esta sinergia visa acima de tudo permitir que a abordagem FuzzyNetClass seja utilizada em diferentes configurações de infraestrutura de rede ou com diferentes perfis para os tipos de tráfego de rede praticados.

Estrutura da Tese

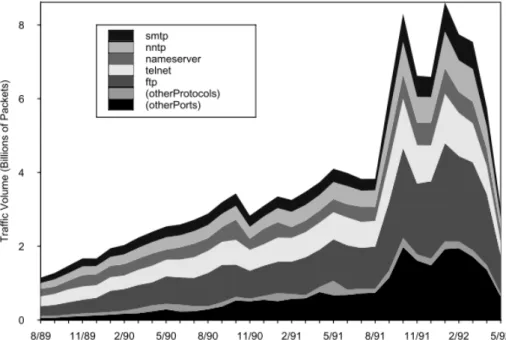

Um certo alguém Lulu Santos Este capítulo apresenta conceitos relacionados à classificação do tráfego de rede, os quais foram entendidos como necessários para contextualizar o foco de pesquisa desta tese. São discutidas as abordagens clássicas para classificar cronologicamente o tráfego de rede, os principais componentes aplicados na classificação e as características do fluxo de vídeo.

Perspectiva Histórica

No final da década de 1990, o uso de aplicativos baseados em protocolos P2P tornou a classificação do tráfego de rede muito mais complexa. Assim, novas estratégias de classificação de tráfego tornaram-se necessárias para este tipo de aplicação.

Principais Componentes

Os protocolos que operam em cada uma das camadas formam a base para a classificação do tráfego da rede por meio das informações de controle, cabeçalhos, que são incluídos nos pacotes. Um pacote de rede consiste em um cabeçalho de controle (cabeçalho) e uma área de dados (carga útil).

Estratégias Clássicas para Classificação

Outro fator limitante dessa estratégia está relacionado ao uso de criptografia nos protocolos, o que torna a identificação baseada em padrões ineficiente e, em muitos casos, inutilizável. Outra vantagem dessa estratégia é que, mesmo que a criptografia seja usada, ainda é possível realizar a classificação.

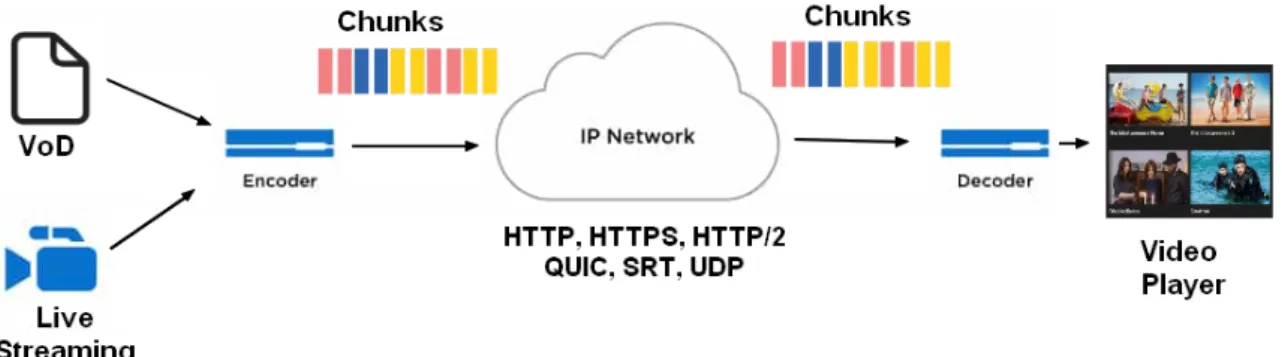

Características do Tráfego de Streaming de Vídeo

O cliente normalmente solicita taxas de bits de vídeo com base nas condições de rede observadas, limitando assim a taxa de transmissão do servidor. Ao contrário das estratégias tradicionais de streaming, o DASH não controla diretamente a taxa de transmissão de vídeo.

Considerações do Capítulo

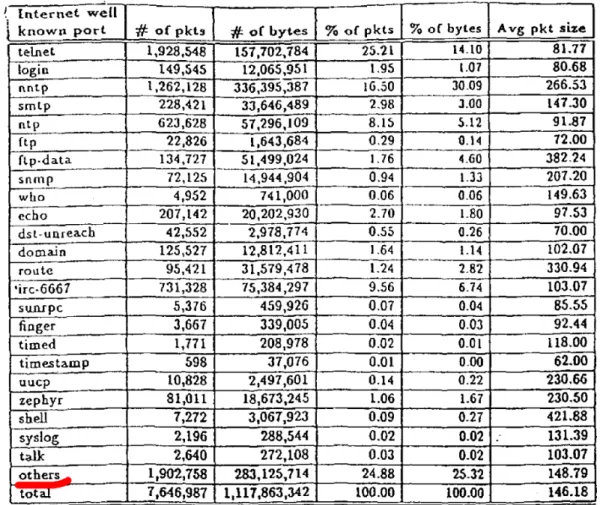

Praticamente desde os primórdios das redes de computadores, trabalhos relacionados à classificação do tráfego de rede são publicados devido à sua importância mesmo em um período em que a infraestrutura de rede foi significativamente reduzida, tanto em número de equipamentos quanto em fluxos de dados. transferido. Ainda neste capítulo, foram apresentados aspectos relacionados aos principais componentes do tráfego de rede e discutidas as vulnerabilidades das estratégias clássicas de classificação de tráfego.

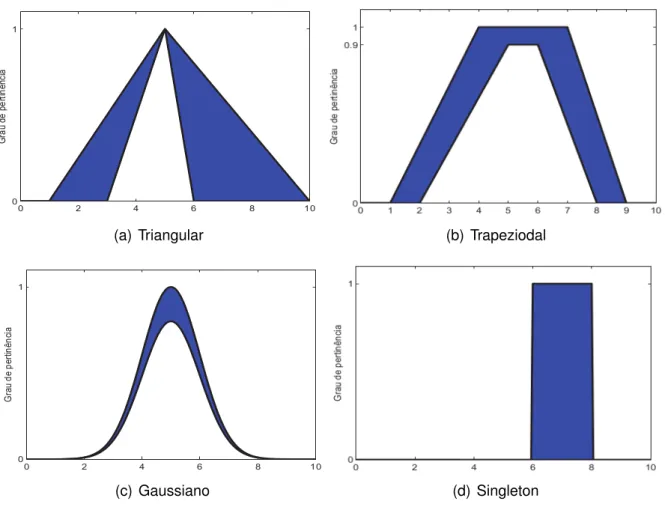

Conceituação de Conjuntos Fuzzy

Operações Padrões entre Conjuntos Fuzzy

Além disso, quando as operações entre conjuntos fuzzy são aplicadas a conjuntos nítidos, elas devem produzir os mesmos resultados encontrados ao trabalhar com todos os elementos desses conjuntos (PEDRYCZ; GOMIDE et al., 1998; PEDRYCZ, 2021; . WAGNER; HAGRAS , 2011). Ou seja, nesse contexto, todo elemento do universo tem alguma participação em setAless do que em setB.

Definição de α-Nível de Conjuntos Fuzzy

Também um T1FS cujo suporte contém apenas um único ponto x ∈U e tal que µA(x) = 1 é chamado de T1FS unitário. A altura de um T1FS A é definida como o valor mais alto de sua função de pertinência, ou seja, supx∈UA(x).

Relações sobre Conjuntos Fuzzy

Uma função de pertinência de uma relação fuzzy é considerada uma extensão da função característica de uma relação clássica. Uma relação nebulosa entre os conjuntos A e B é geralmente definida de forma semelhante à operação de interseção entre A e B aplicada a pares ordenados(x, y)∈A×B.

Conectivos da Lógica Fuzzy

Negação Fuzzy e Operadores Duais

Funções de Agregação Fuzzy

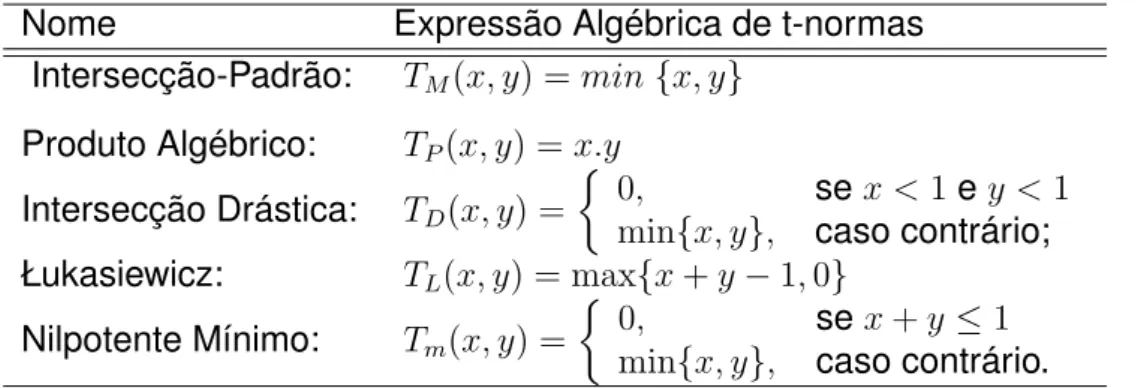

Segundo (CALVO; MAYOR; MESIAR, 2002; KAHRAMAN; ÖZTAY ¸SI; ONAR, 2016), os exemplos de normas triangulares mais citados e utilizados são: a (i) interseção padrão; (ii) Produto algébrico; (iii) travessia drástica; (iv) Lukasiewicz e (v) Nilpotente Minimo. Analogamente ao caso da t-norm, segundo (DUBOIS; PRADE, 2000), os exemplos mais importantes de t-conorms são: (i) Standard Union; (ii) Soma probabilística;. iii) União Drástica; (iv) Łukasiewicz e (v) Nilpotente Máximo.

Implicações Fuzzy

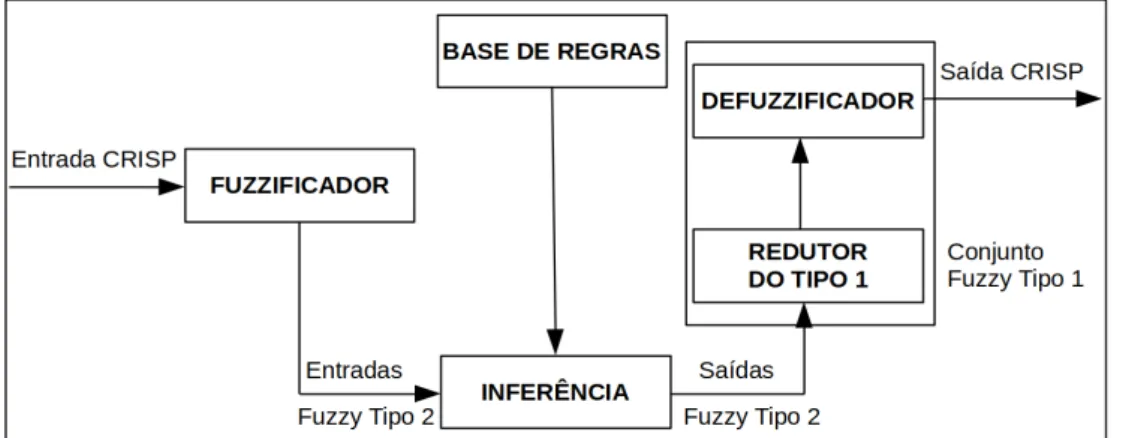

Sistemas Baseados em Regras Fuzzy

Visão Geral

Unidade lógica de decisão que realiza operações de inferência para obter, a partir da avaliação dos níveis de compatibilidade das entradas, com as condições impostas pelo BR, uma ação a ser executada pelo sistema; A interface de fuzzificação, usando funções de pertinência predeterminadas, atribui a cada variável de entrada do sistema em graus de pertinência de cada conjunto fuzzy que a variável em questão representa.

Componentes da Arquitetura

Os intervalos das funções de membro, portanto, não desempenham um papel relevante, apenas os máximos são usados. Esse método também é conhecido como a solução mais plausível porque ignora o formato das funções de pertinência de saída.

Controladores Fuzzy

Controlador Fuzzy de Mamdani-Assilian

Em (MAMDANI; ASSILIAN, 1975) foi definido um primeiro tipo de controlador fuzzy que utiliza conjuntos fuzzy tanto no espaço de entrada quanto no espaço de saída e, portanto, pelo menos em um contexto técnico, geralmente requer uma defuzzificação para obter uma função de produção de entrada e saída. São considerados espaços de entrada arbitrários, geralmente multidimensionais, e para o espaço de saída eles se restringem ao caso mais usual Y = R.

Controlador Fuzzy de Takagi-Sugeno

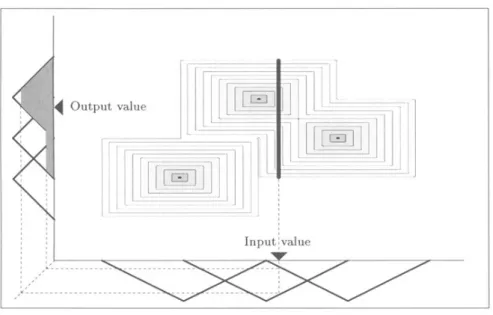

As normas t mais usadas para o controlador Mamdani são TM ou TP:. i) no primeiro caso, também referido como inferência max−mini; Isso é. ii) no outro caso temos amáx-prodiferença. No controlador Mamdani mostrado na Figura 9, os conjuntos difusos do espaço de entrada/saída são mostrados na parte inferior e esquerda, respectivamente.

Considerações do Capítulo

Contextualização Histórica de Conjuntos Fuzzy Tipo-2

Para uma melhor compreensão de toda essa discussão, ver (HERNÁNDEZ; CUBILLO; . TORRES-BLANC, 2022; SOLA et al., 2015). Esta tese também considera a integração entre uma abordagem baseada em IVFS (Multivavalued Fuzzy Logic) com a eficácia consolidada de métodos baseados em aprendizado de máquina (BENTKOWSKA et al., 2015; BURILLO; BUSTINCE, 1996).

Conceituação de Conjuntos Fuzzy Tipo-2

Conceitos Relevantes

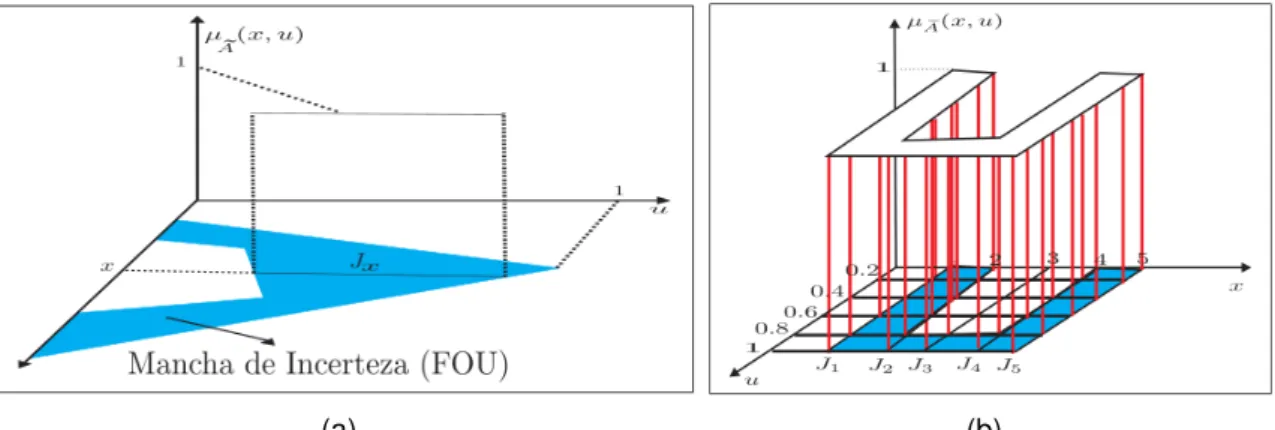

A representação gráfica da função de pertinência µA˜(x, u) é uma função tridimensional cuja imagem é representada em um eixo perpendicular ao plano gerado pelos eixos −→x e −→u, em que o par (x , u) é representado. , com entradas associadas a variáveis primárias e secundárias, respectivamente. Além disso, verifica-se que o domínio da função de pertinência secundária coincide com a pertinência primária Jx para todo x ∈ χ.

Conjuntos Fuzzy Valorados Intervalarmente

Além disso, a restrição u ∈ Jx ⊆ [0,1] é consistente com a restrição em T1FS, ou seja, quando as incertezas desaparecem na função de pertinência do tipo 2, ela se torna a função de pertinência do tipo 1. Defina x0 ∈ χ, cortada verticalmente no gráfico da função de pertinência do tipo 2 , que cria um plano com eixos definidos por −→u e µA˜(x0, u) é a função de pertinência secundária denotada por µA˜(x = x0, u) = µA ˜( x) definido por T1FS.

Relações entre Conjuntos Fuzzy e Tipo-2 Intervalar

Abaixo estão as novas expressões na abordagem de intervalo para as funções descritas pela eq 7 e eq 8.

Lógica Fuzzy Valorada Intervalarmente

Ordens Parciais em IVFS

De acordo com as quatro classes mencionadas anteriormente, podemos ter, por exemplo: uma classe de t-normas com valores intervalares (VATF conjuntivo), com elemento neutro ES = [1,1] e em construção dupla com ET = [ 0, 0], t-conorms com valor de intervalo (IVFA disjuntivo).

Conectivos Fuzzy e Ordens Admissíveis em IVFS

Uma funçãoA :L([0,1])n → L([0,1]) é uma Função de Agregação de Valor de Intervalo (IVAF) se verificar as propriedades (ZAPATA et al., 2017:. Xn) (monotônica de acordo ao pedido do produto). Uma visão ampla, que examina as principais propriedades das ordens admissíveis e as conexões definidas em seu contexto, incluindo aquelas já descritas acima, está disponível em (BUSTINCE et al. SANTANA et al., 2020).

Entropia Intervalar

A função E : FL(0,1) → L(0,1) é uma função de entropia de valor de intervalo (IVFE) relacionada ao IVFN N sempre que as seguintes propriedades são satisfeitas para todo A, B ∈ F.

Considerações do Capítulo

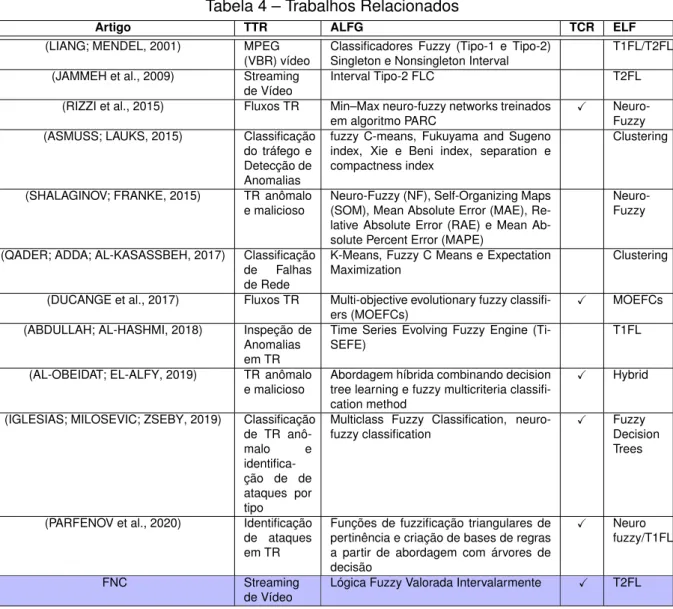

Devido ao foco no problema de pesquisa, buscaram-se estudos que tratassem de modelos que lidassem com a incerteza e a imprecisão, com ênfase na lógica fuzzy, que de forma intermitente foi apreciada como tendência. Relacionado aos critérios já mencionados, o foco em aplicativos de streaming de vídeo foi o fator decisivo para a seleção de trabalhos relacionados.

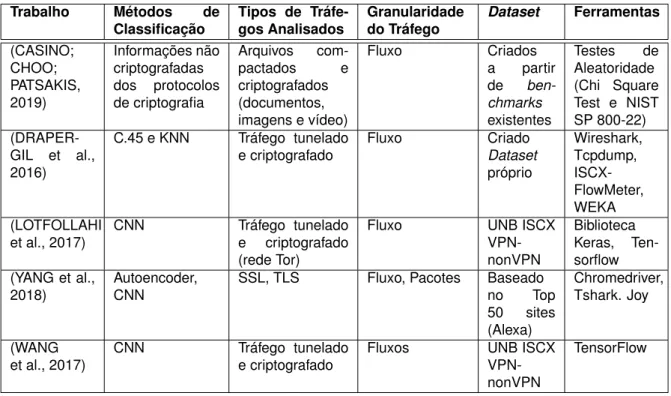

Classificação do Tráfego de Redes Explorando Aprendizagem de Má-

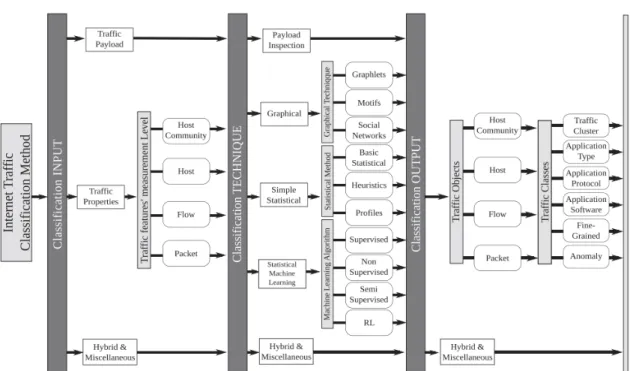

Os artigos selecionados discutem trabalhos com propostas de classificação de tráfego criptografado com ênfase em aprendizado de máquina. O trabalho propõe uma divisão em categorias relacionadas à fragmentação dos requisitos para classificação do tráfego criptografado.

Discussão sobre Trabalhos Selecionados Explorando Aprendizagem

Na fase de coleta de tráfego, é amplamente utilizado o uso da biblioteca Libpcap com a criação de ferramentas proprietárias e ferramentas conhecidas como Wireshark, Tshark e Tcpdump. Nos trabalhos analisados, constatou-se que parte significativa do esforço de prototipagem e teste estava associada à criação de scripts utilizados para ajustar os conjuntos de dados antes do processamento.

Classificação do Tráfego Explorando Lógica Fuzzy

Intervalo Valor Lógica Fuzzy X T2FL Tipos de Tráfego de Rede (TTR) Abordagem de Lógica Fuzzy Geral (ALFG) Tráfego Criptografado (TCR) Extensões de Lógica Fuzzy (ELF) FuzzyNetClass (FNC) Tráfego de Rede (TR) T1FL (Lógica Fuzzy Tipo-1) ) Tipo T2FL -2 Lógica Fuzzy ). O artigo (SHALAGINOV; FRANKE, 2015) descreve a aplicação de NF (Neuro-Fuzzy) para classificação de tráfego de rede com redução do número de regras.

Discussão sobre Trabalhos Selecionados Explorando Lógica Fuzzy . 94

A busca por trabalhos relacionados começou com uma abordagem clássica em aprendizado de máquina, abordagem utilizada pela grande maioria dos trabalhos relacionados à classificação de tráfego de rede. Por outro lado, pode-se observar que técnicas baseadas em lógica fuzzy e aprendizado de máquina estão ganhando importância na classificação do tráfego de rede criptografado.

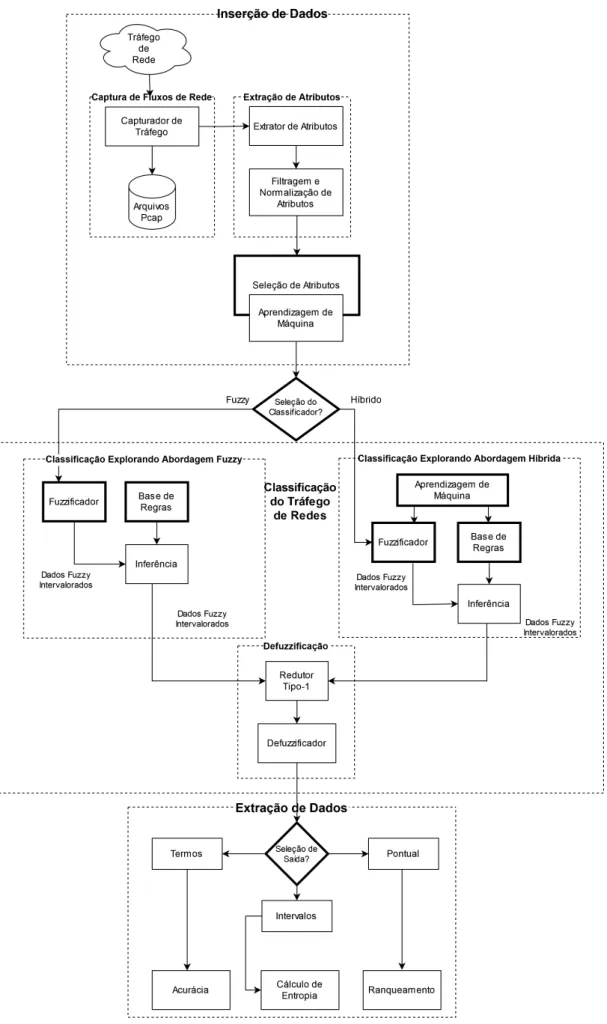

Inserção de Dados

O módulo de extração de atributos lida com a construção de fluxos de rede, extração de atributos de fluxos e filtragem e normalização de atributos. O módulo Seleção de Atributos escolhe os atributos a serem utilizados no processo de classificação.

Classificação do Tráfego de Redes

Visão das Estratégias de Classificação da Abordagem FuzzyNetClass . 98

Tais algoritmos promovem otimizações no sistema de controle fuzzy, contribuem para a seleção de atributos, para a definição de funções de pertinência e para a geração das regras utilizadas para inferências fuzzy. A aplicação de técnicas de aprendizado de máquina leva em consideração a prospecção de atributos, incluindo a geração automática de regras e funções de pertinência, resultados de algoritmos de classificação com abordagem de aprendizado.

Extração de Dados

Além disso, pode ser estendido para incluir métricas de análise de desempenho, como entropia de intervalo, ou mesmo para incluir ordenação, usando ordens admissíveis, para classificação e/ou hierarquização dos resultados gerados.

Considerações do Capítulo

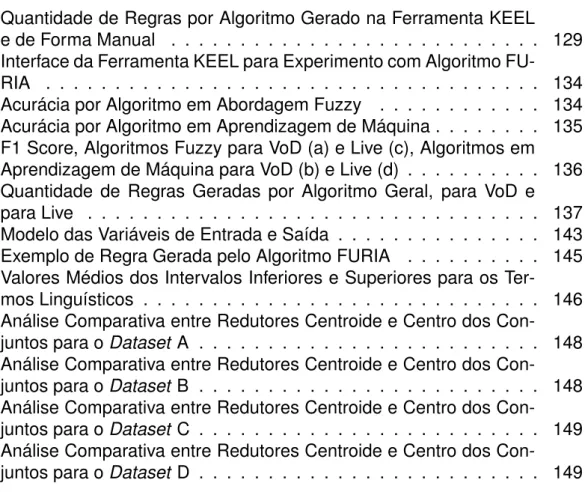

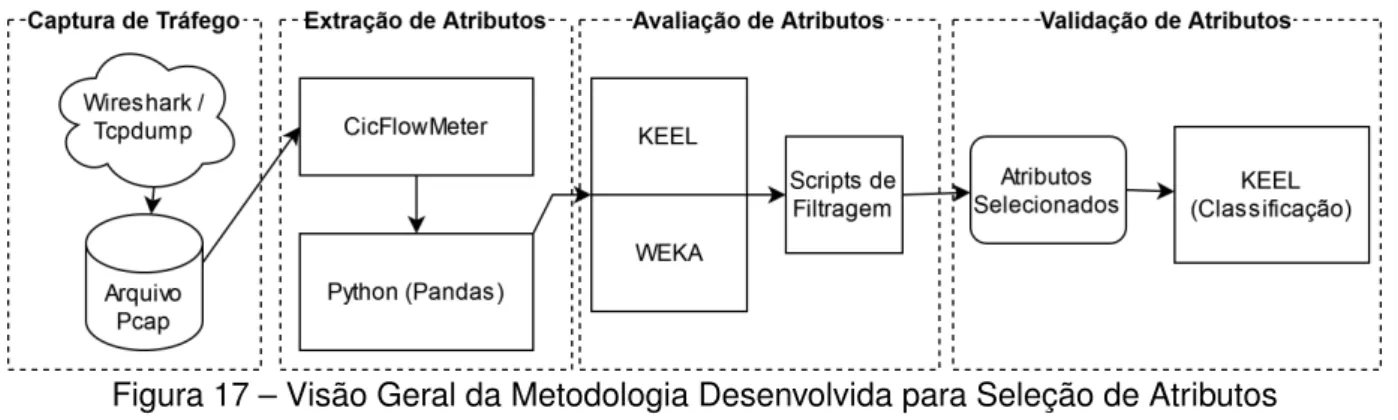

Até o fim Engenheiros do Havaí Este capítulo apresenta os procedimentos e ferramentas para criar conjuntos de dados e selecionar os principais atributos para classificar o tráfego de rede. A partir dos atributos extraídos dos streams, foram selecionados os atributos mais importantes e aplicados na fase de classificação FuzzyNetClass.

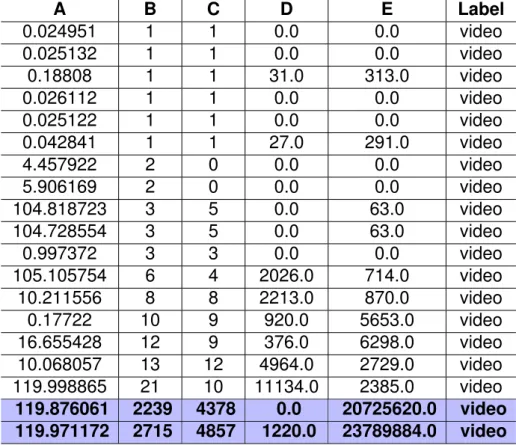

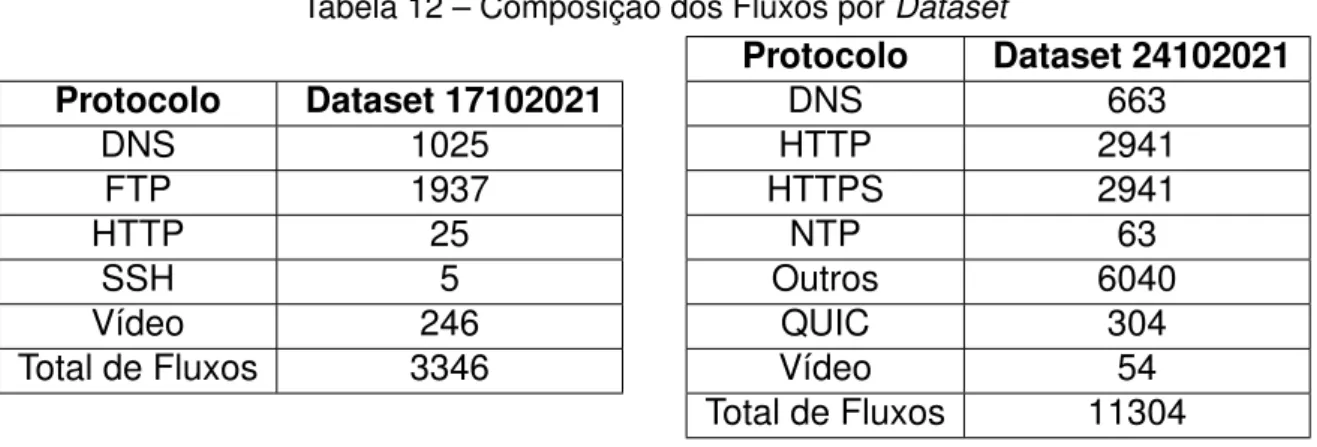

Geração dos Datasets Empregados

Este conjunto de dados contém categorias de tráfego de rede, como navegação (navegação na web), e-mail, VoIP e streaming de vídeo. Foram capturados fluxos de rede dos seguintes protocolos: DNS, NTP, FTP, SSH, HTTP, HTTPS e QUIC.

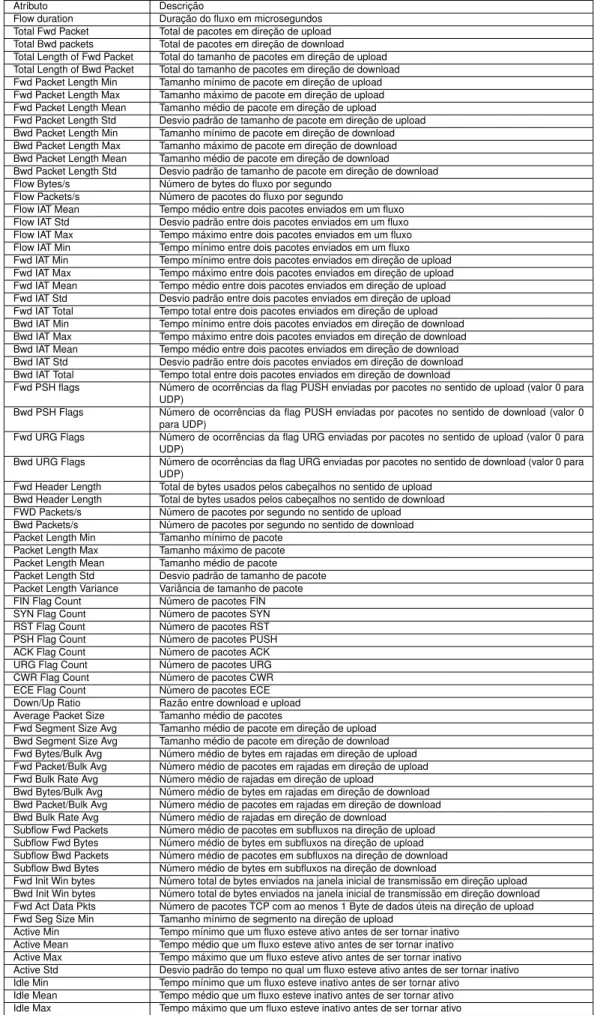

Montagem dos Fluxos de Pacotes e Extração de Atributos

Tamanho médio do segmento de avanço Tamanho médio do pacote na direção do upload Tamanho médio do segmento Bwd Tamanho médio do pacote na direção do download Fwd bytes/bulk Número médio de bytes em rajadas na direção do upload Fwd packet/bulk Número médio de pacotes em rajadas na direção do upload Fwd Bulk Grade Avg. Número médio de rajadas na direção de upload. Bwd Bytes/Bulk Average Número médio de bytes em rajadas na direção de download Bwd Packet/Bulk Average Número médio de pacotes em rajadas na direção de download Bwd Bulk Rate Average Número médio de rajadas na direção de download.

Processo de Seleção de Atributos

- Captura de Tráfego

- Extração de Atributos

- Avaliação de Atributos

- Validação de Atributos

Bwd Comprimento do pacote Padrão Tamanho do pacote Desvio padrão na direção do fluxo de download IAT Tempo médio entre dois pacotes enviados em um fluxo. Fwd IAT Std Desvio padrão entre dois pacotes enviados na direção de upload Bwd IAT Mean Tempo médio entre dois pacotes enviados na direção de download Comprimento do pacote Tamanho médio do pacote.

Considerações do Capítulo

Comprimento do pacote de envio Comprimento médio do pacote na direção de upload Comprimento do pacote de envio padrão Tamanho do pacote Desvio padrão na direção de upload Comprimento do pacote de envio comprimento médio do pacote na direção de download. Flow IAT Std Desvio padrão entre dois pacotes enviados em um fluxo Fwd IAT Mean Tempo médio entre dois pacotes enviados na direção de upload.

Estudo Caso 1: Classificação com Abordagem Fuzzy

Descrição do Estudo de Caso

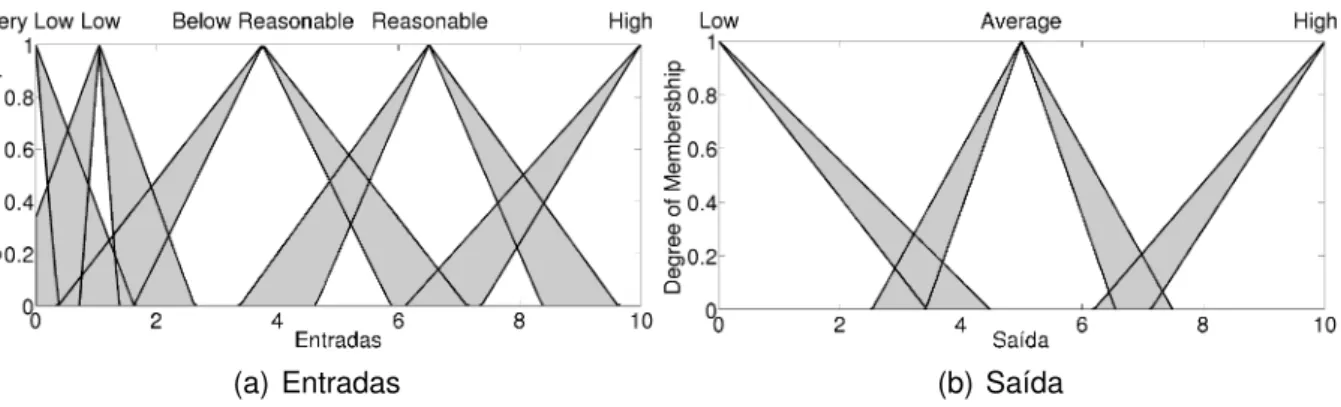

Essa situação é adequada para melhor interpretabilidade por parte do usuário, pois as funções de pertinência mais simples são formadas por linhas retas. O atributo Fwd Packet Length Std (PLS) é usado como entrada e é obtido lendo o fluxo de rede analisado.

Discussão dos Resultados

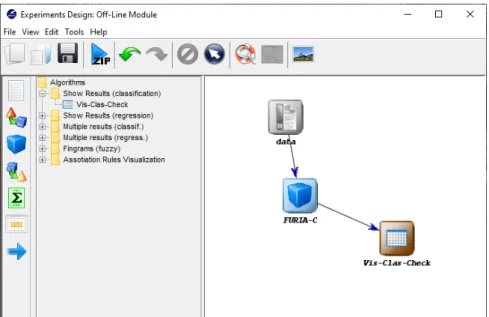

A escolha dos 8 algoritmos foi baseada na utilização de algoritmos baseados em lógica fuzzy e aprendizado de máquina. As tabelas e 18 mostram as matrizes de confusão para cada um dos conjuntos de dados usando classificação difusa e algoritmos de aprendizado de máquina realizados na ferramenta KEEL.

Estudo de Caso 2: Impacto dos Atributos na Classificação

Descrição do Estudo de Caso

Discussão dos Resultados

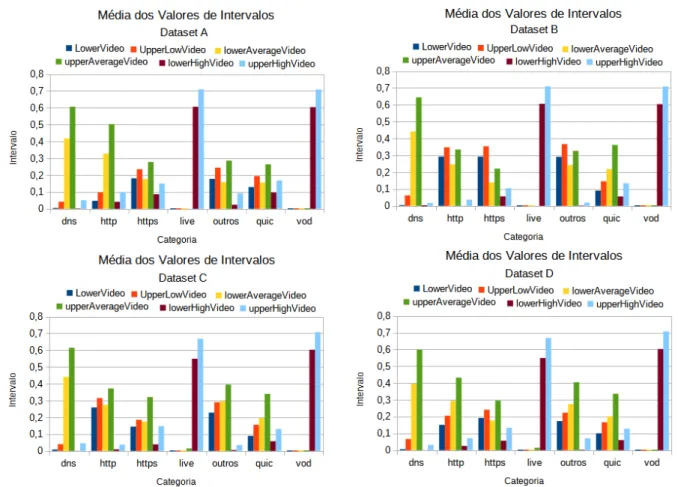

Os gráficos da figura 30 comparam o número de regras para classificação de todos os tipos de protocolos e para os tipos VoD e Live separadamente. Os erros de classificação ocorridos para os protocolos VoD e Live foram relacionados à inversão de VoD para Live ou deLive paraVoD.

Estudo de Caso 3: Classificação com Abordagem Híbrida

Descrição do Estudo de Caso

O IVTURS utiliza o FARC-HD (ALCALÁ-FDEZ; ALCALÁ; HERRERA, 2011) como um método de aprendizado de máquina para geração e ajuste de funções de pertinência. E ainda, na Figura 31(b), foi revelado o modelo considerado para a variável de saída, neste caso a variável de saída também foi modelada considerando três conjuntos fuzzy valorados com intervalos (Baixo, Médio e Alto) usando funções de pertinência triangular.

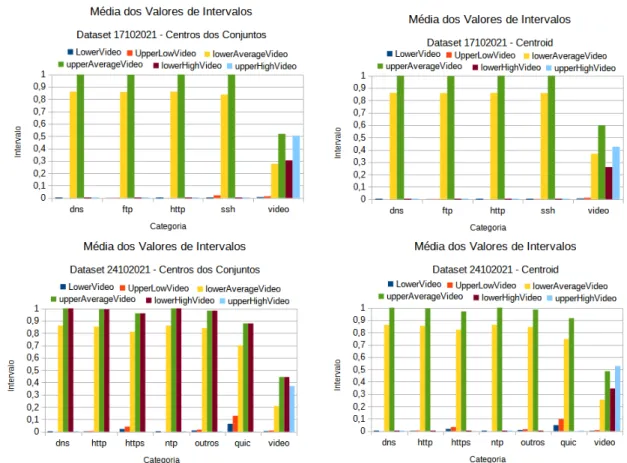

Discussão dos Resultados

As Figuras 37 e 37 apresentam os resultados da classificação do streaming de vídeo para os redutores centróide e set center, para os conjuntos de dados A, B, C e D, respectivamente. de gravidade e através das séries intermediárias, resultados muito semelhantes foram obtidos.

Considerações do Capítulo

No primeiro estudo de caso, chamado de abordagem de classificação fuzzy, onde as definições dos parâmetros foram baseadas no suporte de especialistas. No segundo estudo de caso, foi avaliado o impacto da seleção de atributos na classificação de streaming de vídeo.

Principais Conclusões

A perspectiva híbrida inclui o uso de aprendizado de máquina na seleção de atributos a serem utilizados na classificação, bem como na etapa de inferência utilizada no procedimento de classificação, por meio da criação e otimização da base de regras utilizada. Os níveis de acurácia alcançados indicaram a importância da seleção de atributos e, principalmente no caso do FuzzyNetClass, a importância do uso de aprendizado de máquina para auxiliar o especialista nessa atividade.

Publicações Realizadas

Classificação de recursos em IoT: automação de regras fuzzy ao selecionar as preferências do cliente. Classificação de recursos em iot: automação de regras fuzzy na seleção de preferências do cliente.

Continuidade da Pesquisa

Negations concerning admissible orders in the interval-valued fuzzy set theory.IEEE Transactions on Fuzzy Systems, USA, v.26, n.2, p. Approximate reasoning algorithm of interval-valued fuzzy sets based on least square method. Information Sciences, USA, v.272, p.

Ferramenta Tcpdump

Nesta tese, as ferramentas Tcpdump1, Wireshark2 e CicFlowMeter3 são utilizadas para capturar e analisar o tráfego de rede, as quais são baseadas na biblioteca Libpcap (LIBPCAP, 2022).

Ferramenta Wireshark

Ferramenta CicFlowMeter

Classificadores baseados em Lógica Fuzzy

Para fazer isso, a base de regras é primeiro aprendida usando o algoritmo FARC-HD e, em seguida, os rótulos linguísticos são modelados como conjuntos fuzzy de valor de intervalo (IVFSs); 2) A aplicação de um IV-FRM (Interval-Valued Fuzzy Reasoning Method); e 3) Uma etapa de otimização que usa a sinergia entre correspondência de equivalência e seleção de regras.

Classificadores Baseados em Aprendizagem de Máquina

As extensões ou melhorias do ID3 são: leva em consideração valores indisponíveis ou ausentes nos dados, manipula faixas contínuas de valores de atributos, seleciona uma medida apropriada de seleção de atributos, o que maximiza o lucro e reduz as árvores de decisão resultantes . KNN: um algoritmo de aprendizado de máquina supervisionado que pode resolver problemas de classificação e regressão.

Ferramenta Juzzy

Nesta tese, foram utilizadas duas ferramentas e uma plataforma para desenhar os procedimentos utilizados na prototipagem da abordagem FuzyNetClass, que serviram tanto para a classificação do tráfego de rede como para a seleção e validação dos atributos utilizados na classificação.

Plataforma WEKA

Ferramenta KEEL