10

UNIVERSIDADE FEDERAL DO RIO GRANDE DO NORTE CENTRO DE CIÊNCIAS SOCIAIS APLICADAS

PROGRAMA DE PÓS-GRADUAÇÃO EM ADMINISTRAÇÃO

GEÓRGIA CRISTIANE RODRIGUES

BYOD como Política de Segurança em uma Empresa: Uma análise à Luz da PMT.

NATAL/RN

GEÓRGIA CRISTIANE RODRIGUES

BYOD como Política de Segurança em uma Empresa: Uma análise à Luz da PMT.

Projeto de Dissertação de Mestrado apresentada ao Programa de Pós-Graduação em Administração, da Universidade Federal do Rio Grande do Norte, como requisito parcial para a obtenção do grau de Mestre em Administração, na área de concentração de Gestão Organizacional.

Orientador: Manoel Veras de Sousa Neto

NATAL/RN

AGRADECIMENTOS

Em face da conclusão de mais uma etapa em minha vida, agradeço: À Deus, por tudo;

A minha filha Letícia que me dá forças para lutar por um futuro melhor Aos meus pais, Adilson e Maria Lúcia pelo apoio incondicional;

A Ricardo pelo apoio contínuo e companheirismo durante o mestrado.

Ao Professor Doutor Manoel Veras de Sousa Neto cuja solidariedade pessoal e institucional tornou possível a defesa deste tema.

A Professora Doutora Anatália Saraiva Martins Ramos que com a sua exigência e disponibilidade intelectual me abriu novas perspectivas e permitiu dar forma a esta aplicação.

Ao colega Fernando Pereira pela valorosa contribuição no que se refere aos métodos quantitativos utilizados nessa pesquisa.

Agradeço a todos os professores do PPGA, principalmente aqueles que tive o

privilégio de conviver e trabalhar. Agradeço também a Professora Doutora Edna Maria da Silva pela compreensão e liberação das minhas atividades profissionais sempre que necessário. Agradeço também a banca examinadora pelas contribuições, críticas e sugestões para a melhoria do trabalho.

RESUMO

O avanço da tecnologia móvel, no que diz respeito à disponibilidade de serviços 3G/4G e da utilização de dispositivos como Smartphones e Tablets originou um novo fenômeno de comunicação: BYOD (Bring Your Own Device), é uma nova tendência de negócios, onde os funcionários estão utilizando seus próprios dispositivos para fins de trabalho. A rápida expansão de BYOD e as questões de segurança e privacidade de dados representam desafios significativos para as organizações. A resposta mais comum a essas preocupações é a adoção de políticas corporativas que regem BYOD. Este estudo tem por objetivo analisar a intenção dos funcionários em cumprir com a política de segurança da organização no contexto de BYOD, quando os funcionários utilizam seus dispositivos pessoais para acessar recursos organizacionais para realizarem o trabalho, dentro ou fora do ambiente organizacional. Para tanto, foi utilizada a Teoria de Motivação a Proteção (TMP) como embasamento teórico. Em termos metodológicos, a presente pesquisa, é do tipo descritiva e também exploratória com uma abordagem quantitativa. Não aleatória é o tipo de amostragem. Para coleta, foi aplicado um questionário estruturado, tipo survey, com um conjunto de itens de medição para cada construto. A etapa de análise dos dados foi realizada por meio de utilização de técnicas de estatística descritiva e análise multivariada, tais como a Análise Fatorial Exploratória (AFE) e a Regressão Linear Múltipla (RLM). Do ponto de vista teórico, os resultados demonstram que o modelo PMT fornece uma base teórica sólida para a investigação nesta área. No entanto, os resultados também indicam que este modelo é afetado por fatores contextuais, e que a escolha da amostra pode influenciar a importância dos

diferentes componentes do modelo. Portanto, o cuidado deve ser tomado na generalização desses resultados para outros contextos e populações.

ABSTRACT

The advancement of mobile technology, with regard to the availability of 3G / 4G and use of devices such as Smartphones and Tablets yielded a new communication phenomenon: BYOD (Bring Your Own Device), is a new business trend, where employees are using their own devices for work purposes. The rapid expansion of BYOD , data security and privacy issues pose significant challenges for organizations. The most common response to these concerns is the adoption of corporate policies governing BYOD. This study aims to analyze the intention of employees to comply with the organization's security policy in the context of BYOD, when employees use their personal devices to access organizational resources to develop work related tasks, inside or outside the organizational environment. Therefore, we will use the Motivation Theory Protection as theoretical basis. In terms of methodology, this research will be a descriptive and exploratory study with a quantitative approach. Nonrandom will be the type of sampling. For collection, a structured questionnaire, survey type, with a set of measurement items for each construct is applied. The data analysis step is performed by means of descriptive statistics, Exploratory Factor Analysis and Multiple Linear Regression. From a theoretical point of view, the results demonstrate that the PMT model provides a solid theoretical basis for research in this area. However, the results also suggest that this model is affected by contextual factors, and the selection of the sample may influence the importance of the different components of the model. Therefore, caution should be taken in generalizing these results to other settings and populations.

LISTA DE ILUSTRAÇÕES

Figura 1.- Vantagens e Desvantagens do BYOD 23

Figura 2 - Visão geral do modelo da Teoria de Motivação à Proteção 27

Figura 3 - Modelo inicial de pesquisa 30

Figura 4 - Estratégia de análise 41

Figura 5 - Resumo das alterações após validações ---45

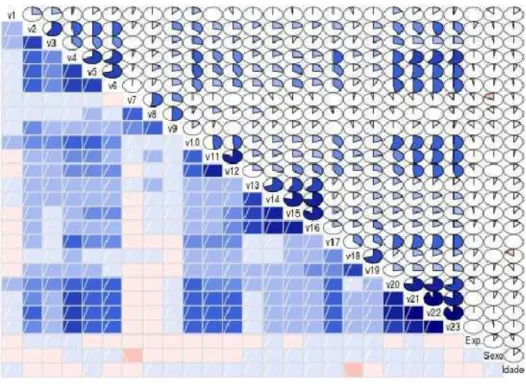

Figura 6 – Matriz de Correlações das variáveis da pesquisa 51

LISTA DE QUADROS

Quadro 1 - Fatores, Definições, Variáveis e Origens 37

Quadro 2 - Relação entre Objetivos e Técnicas de Análise 40

LISTA DE TABELAS

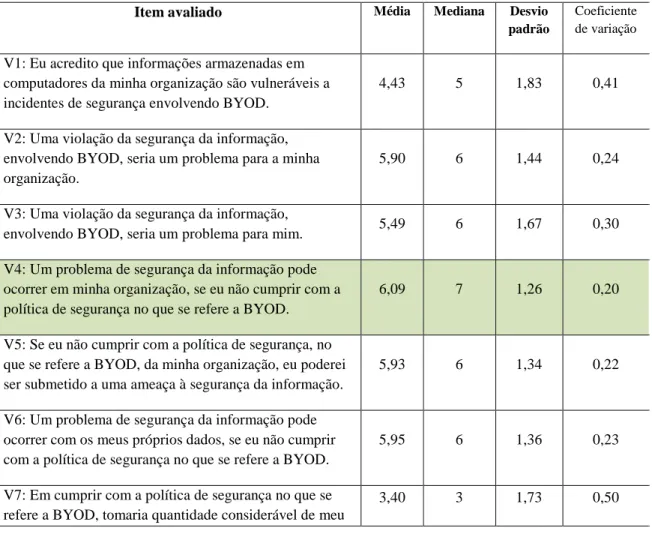

Tabela 1 - Médias e Desvios das Variáveis Quantitativas 46

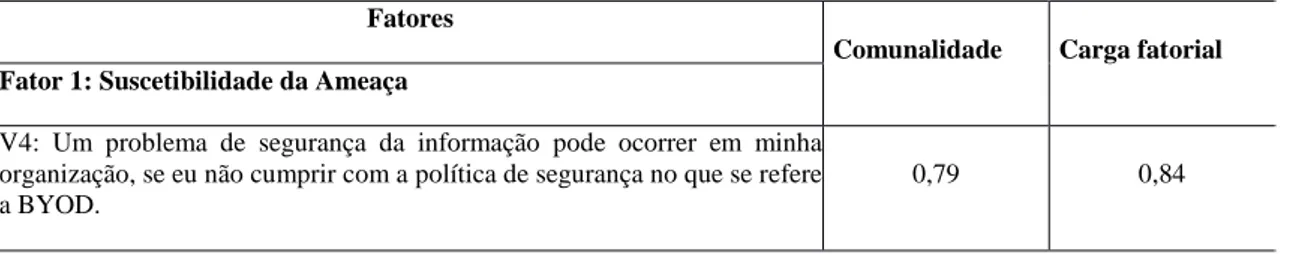

Tabela 2.- Fatores Latentes do Modelo Fatorial 53

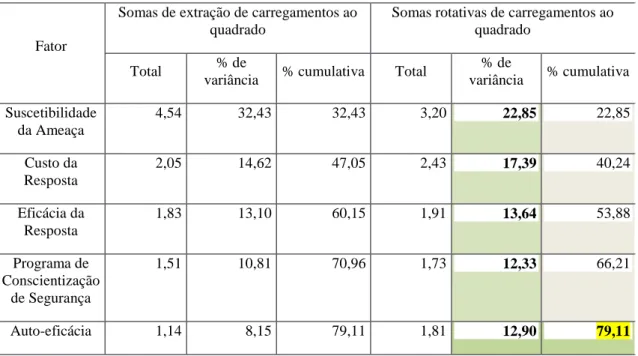

Tabela 3 - Variância Explicada do Modelo Fatorial 56

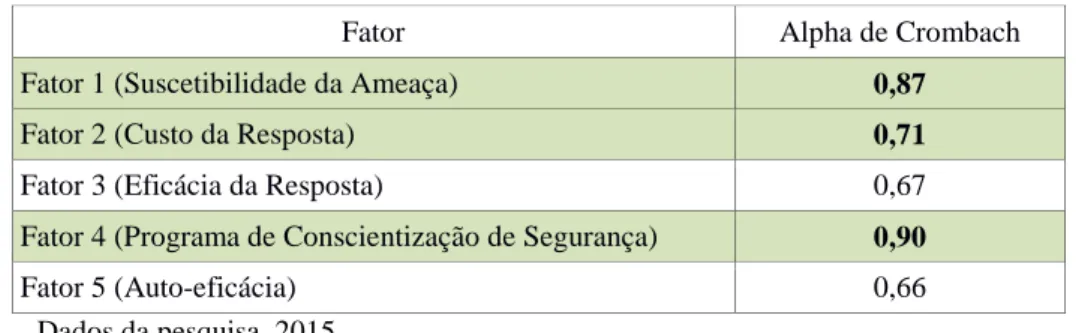

Tabela 4 - Teste de Confiabilidade 57

Tabela 5 - Avaliação dos Pressupostos da RLM 60

Tabela 6 - Estimativas da Regressão 1 61

Tabela 7 - Estimativas da Regressão 2 64

LISTA DE GRÁFICOS

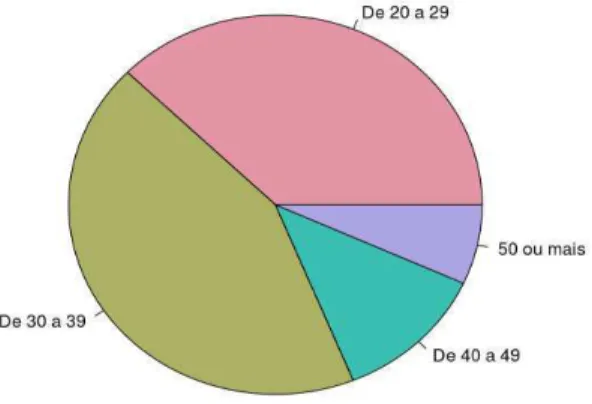

Gráfico 1 - Faixa Etária dos Respondentes 43

Gráfico 2 - Gênero dos Respondentes 44

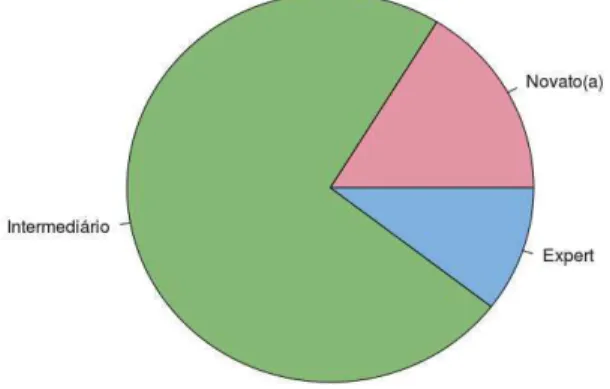

Gráfico 3 - Experiência com Produtos Eletrônicos 44

Gráfico 4 - Dispersão 3d para a Regressão 1 62

Gráfico 5 - Dispersão 3d para a Regressão 2 65

Gráfico 6 - Dispersão 3d para a Regressão 3 67

Gráfico 7 - Dispersão da Regressão 3 por Faixa Etária 70

Gráfico 8 - Dispersão da Regressão 3 por Gênero 70

LISTA DE ABREVIATURAS E SIGLAS

ABNT Associação Brasileira de Normas Técnicas ANOVA Analysis of variance

AFE Análise Fatorial Esploratória BYOD Bring Your Own Device BYOS Bring Your Own Software BYOT Bring Your Own Technology CC Confiabilidade Composta

ISACA Information Systems Audit and Control Association ISO International Organization for Standardization

ITGI IT Governance Institute

ITIL Information Technology Infrastructure Library KMO Teste de Kaiser-Meyer-Olkin

MEE Modelagem de Equações Estruturais PLS Partial Least Squares

PSI – Política de Segurança da Informação TI Tecnologia da Informação

SUMÁRIO

1. INTRODUÇÃO 12

1.1 PROBLEMA DE PESQUISA 13

1.2 JUSTIFICATIVAS 15

1.3 OBJETIVOS 15

2. REFERENCIAL TEÓRICO 16

2.1 A SEGURANÇA DA INFORMAÇÃO E O FATOR HUMANO 16

2.2 POLÍTICAS DE SEGURANÇA 17

2.3 CONSUMERIZAÇÃO DE TI 18

2.4 BYOD (Bring Your Own Device) 21

2.5 BYOD E A SEGURANÇA DA INFORMAÇÃO 24 2.6 TEORIA DA MOTIVAÇÃO À PROTEÇÃO (TMP) 26

3. MODELO E HIPOTESES DE PESQUISA 29

3.1 SEVERIDADE DA AMEAÇA 30

3.2 SUSCETIBILIDADE DA AMEAÇA 31

3.3 CUSTO DA RESPOSTA 31

3.4 EFICÁCIA DA RESPOSTA 32

3.5 PROGRAMA DE CONSCIENTIZAÇÃO DE SEGURANÇA 32

3.6 AUTO EFICÁCIA 33

3.7 INTENÇÃO DE CUMPRIR 33

4. METODOLOGIA 34

4.1 CARACTERIZAÇÃO DA PESQUISA 34

4.2 ABRANGENCIA DA PESQUISA 35

4.3 MÉTODO DE PESQUISA E COLETA DE DADOS 36

4.4 OPERACIONALIZAÇÃO DAS VARIÁVEIS 36

4.5 PRÉ TESTE 41

5. APRESENTAÇÃO E DISCUSSÃO DOS RESULTADOS 43

5.1 PERFIL DEMOGRÁFICO DA AMOSTRA 43

5.2 ANÁLISE DOS ITENS DO MODELO 45

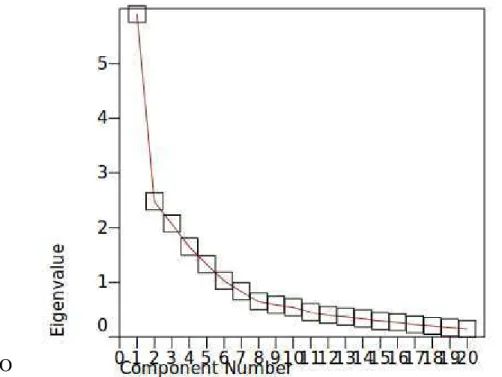

5.3 ANÁLISE FATORIAL EXPLORATÓRIA 48

5.4 ANÁLISE DE REGRESSÃO LINEAR MÚLTIPLA 57

6. CONSIDERAÇÕES FINAIS 72

REFERÊNCIAS 74

12

1. INTRODUÇÃO

Bring Your Own Device (BYOD) É uma nova tendência de negócios que viabiliza aos funcionários utilizarem seus próprios dispositivos, smatphones, tablets ou notebooks, para fins de trabalho. A rápida expansão de BYOD e as questões de segurança e privacidade de dados representam desafios significativos para as organizações. Em uma primeira abordagem, BYOD desperta nas pessoas o interesse por escolher a ferramenta que lhe oferece mais afinidade, ao mesmo tempo em que chama a atenção das empresas tanto pelo ganho de produtividade quanto pela redução em investimentos em dispositivos de usuário. (HARRIS & JUNGLAS, 2012)

Um incrível aumento na evolução tecnológica vem ocorrendo nas duas últimas décadas, não só em dispositivos (hardware), mas também na conectividade e aplicativos. Dispositivos de hardware passaram de mainframes para tablets, as conexões de internet com qualidade antes pertencente só a mercados de ponta, hoje estão disponíveis para qualquer usuário e aplicativos transformados de negócios altamente específicos para serviços interligados globais. É inegável que uma grande transformação ocorreu.

O tópico BYOD está intensamente relacionado à consumerização de TI (HE e XU, 2013). Enquanto consumerização de TI refere-se à dupla utilização de todos os tipos de dispositivos, aplicações e serviços (por exemplo, web-mail e armazenamento em nuvem), BYOD se concentra no hardware e refere-se a conceitos em que as instituições permitem ou até mesmo incentivam seus funcionários a usarem seus dispositivos privados para fins comerciais (HARRIS et. al, 2012). Uma vez que as

vantagens das tecnologias móveis de consumo, tais como o aprimoramento do poder de processamento e dos recursos destes dispositivos (Lebec et. al, 2013), possibilitando a ampliação da disponibilidade de funcionalidades de serviços dentro de um único

13

Pesquisas envolvendo expectativas e necessidades de um serviço de BYOD a partir de uma perspectiva do usuário, foi muito pouco explorada. Nesse ponto a

pesquisa dessa Dissertação começa.

Um funcionário parece ser altamente dependente de qualquer um dos seus dispositivos portáteis seja laptop, tablet, smartphones ou mesmo um stick USB para utilizar no trabalho, apenas porque eles entendem que seus dispositivos são muito mais interessantes do que os fornecidos pela organização. Então para serem competitivas no mercado, as organizações precisam facilitar qualquer tipo de avanço tecnológico utilizado pelo usuário final, que são os seus funcionários, mas não comprometendo a segurança da informação corporativa e a privacidade do seu usuário. (JOHNSON and FILKINS, 2012).

Na literatura atual, existem diversos estudos, (FANG et al., 2013; GUO et al.,

2012a, b; HE e XU, 2013; LOOKOUT, 2011; BRYNJOLFSSON e MCAFEE, 2012;

POTTS, 2012; SOPHOS, 2012; TAN et al., 2008; XU et al., 2008), que tratam da segurança da informação, mas não há estudos suficientes que abordem a conformidade com a segurança no contexto de BYOD.

O estudo utilizará como arcabouço teórico a Teoria de Motivação a Proteção. A PMT foi originalmente proposta em 1975 com o objetivo de apresentar um modelo conceitual que se propunha elucidar a influência de campanhas de comunicação com apelos amedrontadores sobre atitudes e comportamento (RIPPETOE; ROGERS, 1987).

As variáveis mais relacionadas com o valor preditor deste modelo dizem respeito às envolvidas na avaliação para lidar com a ameaça, em comparação com as variáveis envolvidas na avaliação da ameaça

PROBLEMA DE PESQUISA

14

ambientes comerciais e públicos (VICTORIA E FLORIN, 2012). Mas o termo consumerização da TI, embora recente, não é um tema sazonal, ele representa um

fenômeno importante que sinaliza inúmeras e significativas consequências de longo prazo para as organizações (MOCHELLA et al., 2004). As consequências advêm em função da alteração no lócus de controle da TI, a partir do instante em que o usuário, e não mais um departamento de tecnologia, passa a decidir como, quando e para que quer estar conectado. Em verdade o que a consumerização prega é o fato de que a tecnologia torna-se mais e mais intuitiva e direcionada, com os usuários tornando-se a cada dia mais íntimos com a sua utilização e, portanto, com auto-suficiência para escolherem por si quais dispositivos, aplicativos e métodos de trabalho que desejam adotar. Ou seja, querem levar seus próprios hábitos diários e sociais para dentro das empresas, acarretando assim problemas de segurança da informação (NIEHAVEs et al., 2012).

Deste modo, partindo deste contexto dialético de mutação comportamental e tecnológica, torna-se bastante relevante investigar de que maneira as organizações vem atendendo as demandas naturais de um processo que parece intensificar-se a cada dia, incitando não apenas a discussão, mas o desenvolvimento de um verdadeiro entendimento que parece ultrapassar a simples adaptação.

Até o presente momento muito pouco se pesquisou sobre o fenômeno foco deste estudo, conformidade com a segurança no contexto de BYOD (CROSSLER et al.

(2014); WEEGER E GEWALD, (2014); PUTRI e HOVAV, (2014)), compreendê-lo,

torna-se imperativo.

No tocante as pesquisas que focam BYOD (DERNBECHER et. Al (2013);

LEBEK et al. (2013); LOOSE et al. (2013); NIEHAVES et. al (2013); ORBACH et. Al (2013); SCHALOW et al. (2013), são em grande parte limitadas a uma enumeração dos benefícios e desvantagens, mas não examinam se e como os funcionários consideram

esses aspectos quando se avalia o uso de recursos de TI privados para fins comerciais.

Para atingir o objetivo deste estudo, este trabalho tenta responder à seguinte questão de pesquisa:

Que fatores influenciam os funcionários na intenção de cumprir com uma política de

15

1.2. JUSTIFICATIVAS

Do ponto de vista teórico, este trabalho contribuiu para explorar um campo de estudos

ainda bastante incipiente sobre conformidade com a segurança no contexto de BYOD, visto que

não foi encontrado nenhum estudo no âmbito nacional. O trabalho justifica-se ainda pela

escassez de pesquisas na literatura acadêmica que exploraram os aspectos comportamentais

dos trabalhadores focando BYOD, e também de pesquisas que utilizaram a Teoria de Motivação à Proteção para explorar este assunto.

Em termos de relevância prática, Os gestores poderão trabalhar em cima dos resultados para promover uma melhor compreensão, por parte das empresas, dos fatores que podem desencadear a intenção de cumprir com uma política de segurança

envolvendo BYOD. Podendo também aperfeiçoar o relacionamento com os seus usuários e adaptar suas estratégias e ações de modo a construir relacionamentos fortes com os mesmos;

1.3 OBJETIVOS

1.3.1 Objetivo Geral

Analisar a intenção dos funcionários em cumprir com a política de segurança do sistema de informação da Organização, quando os funcionários utilizam seus dispositivos pessoais para acessar recursos organizacionais, a luz da PMT.

1.3.2 Objetivos Específicos

Como objetivos específicos, apresentam-se à proposta em epígrafe os seguintes elementos para análise:

a) Investigar a predisposição do usuário de estar em conformidade com as políticas de segurança da Empresa envolvendo BYOD;

b) Identificar se a eficácia da resposta percebida pelo usuário no que se refere à implantação de uma política de segurança, focando BYOD, influencia em sua conformidade;

c) Avaliar se o programa de conscientização de segurança influencia na

16

2. REFERENCIAL TEÓRICO

2.1 A SEGURANÇA DA INFORMAÇÃO

A informação é essencial no apoio às estratégias e processos de tomada de

decisão, bem como no controle das operações empresariais. Sua utilização representa uma intervenção no processo de gestão, podendo, inclusive, provocar mudança organizacional, à medida que afeta os diversos elementos que compõem o sistema de gestão.

O procedimento de segurança da informação existe para permitir que a organização utilize de maneira confiável os recursos que suportam as informações necessárias para as suas atividades estratégicas, táticas e operacionais (FONTES, 2005). Os aspectos de segurança atingiram tamanha complexidade que há a necessidade de desenvolvimento de equipes e de métodos de segurança cada vez mais sofisticados. Paralelamente, os sistemas de informação também adquiriram importância vital para a sobrevivência da maioria das organizações modernas, já que, sem computadores e redes de comunicação, a prestação de serviços de informação pode se tornar inviável. Além disso, o conceito de segurança de TI é frequentemente utilizado e entrelaçadas ao de segurança da Informação. Segurança de TI é um subconjunto da segurança da informação, cujo ponto principal está na tecnologia. ponderando que a segurança não foca apenas em tecnologia, mas também em pessoas e processos.

Várias pesquisas sobre segurança da informação se concentram em algoritmos, métodos e padrões que suportam as três funções básicas de segurança da informação: confidencialidade, integridade e disponibilidade (FROIO; SILVA 2008; OLIVEIRA JÚNIOR (2007); ARAÚJO (2012); RIGON; WESTPHALL (2013)). Embora esses

17

que diz respeito as intenções dos funcionários em cumprirem com as normas de segurança. HERATH e RAO (2009a), por exemplo, examinaram o efeito direto das

sanções sobre as intenções de conformidade com as políticas de Segurança pelos funcionários. SIPONEN e VANCE (2010), exploraram o efeito direto das sanções formais e informais sobre as intenções de violação a política de segurança da informação. Da mesma forma, VANCE et al. (2012), examinaram o efeito que as sanções e recompensas têm sobre as intenções de conformidade.

Nos ambientes organizacionais, a prática voltada à preservação da segurança é orientada pelas chamadas políticas de segurança da informação, que devem abranger de forma adequada as mais variadas áreas do contexto organizacional, perpassando os recursos computacionais e de infraestrutura e logística, além dos recursos humanos.

2.2 POLÍTICAS DE SEGURANÇA

Uma política de segurança consiste em uma série de normas internas padronizadas pela empresa, que devem ser seguidas com o máximo de rigor, para que todas as possíveis ameaças sejam combatidas ou minimizadas pela equipe de segurança. Elas são consideradas essenciais por ser o procedimento elementar na maioria das organizações que podem impulsionar o desempenho do pessoal e consequentemente aumentar a segurança da informação de seus ativos (MATTORD e WHITMAN, (2004)).

O objetivo de qualquer política organizacional é influenciar e determinar o curso de ação dos funcionários. Mesmo as políticas definidas sendo claras e detalhadas, o resultado pode não ser o esperado, especialmente no que diz respeito à segurança da

18

teóricas contribuem para melhorar o aumento dessa adesão, no entanto, não oferecem evidência empírica para apoiar esses modelos ou sugestões. Esses estudos incluem o

modelo de AYTES e CONNOLLY (2003), que elucida por que os usuários se envolvem em comportamentos que violam as políticas de segurança; arcabouços psicológicos abordado por SIPONEN (2000), THOMSON e VON SOLMS (1997) e o modelo de LEE e LEE (2002) sobre violação de computadores, com base teoria do comportamento planejado, teoria da aprendizagem social e da teoria geral da dissuasão. Em relação aos estudos empíricos, STRAUB (1990) e STRAUB e WELKE (1998) empregaram a teoria da dissuasão geral para investigar se o investimento em medidas de segurança do sistema de informação reduzem a violação em computadores.

Nas pesquisas citas acima os inibidores da não conformidade identificados como mais efetivos foram: horas semanais dedicadas a segurança da informação, a divulgação de políticas de segurança e penalidades em caso de não conformidade, utilização de softwares de segurança.

2.3 CONSUMERIZAÇÃO DE TI

Atualmente a mobilidade é um dos principais motores da tecnologia, e como resultado, dentro de organizações, os usuários não estão apenas conectando seus laptops nas corporações, mas também uma grande variedade de outros dispositivos móveis, incluindo tablets e smartphones.

Consumerização de TI é considerada como conseqüência de uma mudança no processo de informatização (BASKERVILLE, 2011; WEISS e LEIMEISTER, 2012), Durante grande parte da história da inovação tecnológica, processos top-down foram

19

poderosos, máquinas de jogos, telefones celulares, PDAs, câmeras digitais e assim por diante. Muitos funcionários têm agora dispositivos e serviços significativamente mais

eficientes em casa do que os disponíveis no local de trabalho. Portanto a combinação de dispositivos de dupla utilização, redes públicas e serviços relacionados é o que (MOSCHELLA, 2004) denomina de Consumerização. Ao longo do tempo, mais e mais dispositivos, redes e serviços serão utilizados e compartilhados por ambos, empresas e funcionários. Alguns Pesquisadores como (HOLTSNIDER e JAFFE, 2012;. INGALSBE et al, 2011) conceituam consumerização de TI como a dupla utilização de dispositivos de consumo, aplicações e serviços para fins particulares e empresariais. Já NIEHAVES et al. (2012) foca na propriedade como a característica chave da consumerização de TI. GARTNER (2013) trata como uma estratégia alternativa que permite que funcionários e parceiros de negócios façam uso de dispositivos pessoais móveis, escolhidos e adquiridos por eles, para executar aplicações corporativas e acessar dados. Em verdade o que a consumerização embute é o fato de que a tecnologia torna-se mais e mais intuitiva e direcionada, com os usuários tornando-se a cada dia mais íntimos com a sua utilização e, portanto, com autossuficiência para escolherem por si quais dispositivos, Apps e métodos de trabalho que desejam adotar. Ou seja, querem levar seus próprios hábitos diários e sociais para dentro das empresas.

Consumerização de TI é uma expressão que explica uma mudança mais profunda nas expectativas relativas ao local de trabalho, especialmente entre os funcionários (HARRIS, 2012). Refere-se à crescente influência que as tecnologias focadas no usuário têm sobre as expectativas de tecnologia utilizadas no trabalho

(BERNNAT, 2010). Assim, se os funcionários da organização já possuem smartphones, utilizam o e-mail ou laptops (pessoal ou fornecido pela empresa), então a

20

pesquisadas, o procedimento aumenta a disponibilidade da equipe e reduz custos com aparelhos. No mesmo estudo, 49% das empresas afirmam que adotaram o BYOD em

seus ambientes, mas ainda não possuem a área de TI gerenciando o processo, mas 38% admitem o aumento na produtividade dos funcionários. Dentre os benefícios apontados pelos profissionais está principalmente a mobilidade, item que obteve 76% das respostas, além da liberdade na decisão do usuário em escolher o dispositivo (44%) e a redução de custos com aparelhos (42%). Funcionários, utilizando seus dispositivos móveis pessoais no trabalho, estão forçando a TI a integrar e gerenciar smartphones, tablets e laptops fornecidos pelas corporações, bem como de propriedade do empregado. Esta tendência desencadeou, nas organizações, o fenômeno de trazer-seu-próprio dispositivo (BYOD). Desta forma espera-se que a consumerização de TI contribua positivamente para o desempenho do trabalho dos funcionários, aumentando a satisfação, flexibilidade e mobilidade (NIEHAVES et. al, 2013).

Não obstante que, para alguns pesquisadores, a consumerização de TI possa ser compreendida como sinônimo de “BYOD” (LOVE, 2012b), outros preferem entendê-la como um movimento mais complexo, que envolve muito mais do que o uso corporativo de dispositivos pessoais (BLANCK, 2013), estando diretamente relacionada ao aumento do controle do usuário e da interação com os recursos de TI (SEN, 2012). Na realidade, de acordo com CHAKA (2012), ela se move como uma força disruptiva que atua no ecossistema da TI de forma similar ao que ocorreu com a proliferação do uso de PC’s e da Internet décadas atrás, sendo o fenômeno BYOD apenas um método através do qual a consumerização pode ocorrer.

De forma complementar, a Consultoria Forrester, fazendo uso de outra nomenclatura,

se refere a Consumerização como “populismo tecnológico” (CAMERON et al., 2008), através da ideia de ser, não apenas uma tendência incentivada por trabalhadores tecnologicamente nativos, mas por ser também um movimento pelo qual indivíduos, e não mais organizações, direcionam a adoção tecnológica (SEN, 2012).

21

Traga seu próprio dispositivo é um fenômeno novo em que os funcionários conectam seus dispositivos móveis pessoais em uma rede corporativa para obter acesso

a informações da empresa e realizar suas atribuições diárias de negócios (SILVA E MAÇADA, 2013), proporcionando redução nos investimentos em hardware, por parte da organização, e ampliando a produtividade (THOMSON, 2012). Do conceito de BYOD, deriva também novas terminologias tais como: Bring Your Own Technology (BYOT) e Bring Your Own Software (BYOS), em que os funcionários utilizam softwares e tecnologias não-corporativas no seu dispositivo. Isso aumenta a satisfação e confiança do funcionário ao utilizar sua própria tecnologia, mas por sua vez, cria muitos desafios para a Organização (FEITOR e SILVA, 2013).

Artigos científicos sobre o tema, relativamente novo, BYOD são dificilmente encontrados. (NIEHAVES et. al, 2012) A literatura e os estudos que possuem como foco o BYOD na maioria dos casos possui uma abordagem técnica, geralmente sobre segurança. Isso se explica devido a esse tópico ser um dos maiores desafios enfrentados pelas organizações, é que os dados corporativos estão sendo ofertados a dispositivos que não são gerenciados pelo departamento de TI, o que tem implicações de segurança para o vazamento de dados, roubo, e conformidade com suas políticas de segurança. Com os dispositivos não gerenciados, as empresas têm menos controle e visibilidade, e menos opções de mitigação frente as ameaças. Outros tópicos referentes a BYOD incluem governança, legislação, tipos de dispositivos e dependência da internet.

Uma boa introdução à gestão, governança e alinhamento entre negócio e BYOD é disponibilizada na pesquisa de (GYORY ET AL. 2012) , da Universidade de St.

Gallen. Neste trabalho, os autores fornecem insights sobre os fatores críticos e demonstram as falhas nessa tentativa de alinhamento que levam ao fenomeno conhecido

como shadow IT (usado para descrever a utilização não autorizada de aplicações dentro de uma empresa, bem como o tratamento ou armazenamento de informações de negócios em dispositivos não autorizados).

22

Na Tese de (SAMARA, 2013), da Universidade Delfty, o autor analisa as arquiteturas de segurança que as empresas incorporam em sua arquitetura global de

negócios, para garantir o acesso de serviços em nuvem por smartphones de propriedade do funcionário, que foi acompanhada pela descrição da arquitetura de gerenciamento de serviços, onde os processos de manutenção para a arquitetura proposta foram elaboradas.

Fortinet , empresa de segurança de rede , publicou um estudo sobre este tema específico . Neste estudo " Fortinet Internet Security 2012 " , a empresa lida com os efeitos do BYOD em termos de Geração Y ( pessoas com idade entre 20 e 29 anos) e realizou uma pesquisa em que 3.800 jovens trabalhadores de 15 países que responderam a perguntas sobre seus hábitos de BYOD . Fortinet determinou que a Geração -Y é um risco potencial para a segurança de TI das empresas . 74 % de todos os entrevistados

relataram a práticas de BYOD quase que diariamente. ( PÜTTER,2012)

Em um estudo publicado pela Cisco as mudanças no ambiente de trabalho associados com BYOD são examinados. Este estudo documenta que, para os trabalhadores jovens, hoje, não só o salário desempenha um papel importante. Em vez disso, é importante para eles como a empresa posiciona-se em relação a flexibilização na utilização de dispositivos pessoais no ambiente corporativo e o tópico “acesso as mídias sociais”. Muitos jovens trabalhadores preferem rejeitar uma oferta de trabalho que exclui esses aspectos de uso da TI. (CISCO, 2011)

A Cisco também elaborou uma pesquisa, em 2012, com os gestores de TI, e divulgou que mais de dois terços dos entrevistados descrevem a estratégia BYOD como positiva ou muito positiva para as organizações. Os pesquisadores também

identificaram que 76% dos gerentes de TI avaliam a influência de dispositivos como valiosa ou muito valiosa para os negócios. Os principais benefícios da adoção do BYOD descritos pelos entrevistados estão relacionados com o aumento da produtividade dos colaboradores, incremento nas oportunidades de colaboração e maior satisfação nas atividades ordinárias do trabalho. Na opinião de 80% dos gerentes de TI, as empresas com políticas de BYOD têm uma vantagem competitiva sobre as outras organizações.

23

frequência de citação. Os resultados são visualizados pelo seu valor quantitativo na figura a seguir.

V A N T A G E N S Autonomia

Aumento da felicidade Aumento do potencial de ganho

Motivação

Aumento de satisfação no trabalho

Facilidade de adoção

Dispositivos são mais intuitivos e fáceis de utilizar

Auto solucionar problemas com mais facilidade

Satisfação do empregado

Aumento da moral e da produtividade

Velocidade da adoção

Diminuição dos custos com treinamento Aumento no processo de inovação da companhia

Disponibilidade do empregado

Aumento da disponibilidade e flexibilidade da força de trabalho

Foco no cliente

Clientes com conhecimentos técnicos

Investimentos em TI pelos empregados

Diminuição dos custos da TI pela organização D E S V A N T A G E N S Stress

Indefinição das fronteiras entre vida privada e profissional

Aumento no potencial de stress

Aumento na carga de trabalho

Tarefas de trabalho adicionais nas horas livres

Questões de segurança

Medo de perder ou tornar os dados da empresa visíveis para pessoas não autorizadas

Descuidos dos funcionários em lidarem com os dados

Dados armazenados externamente

Complexidade no suporte

Alta variedade em dispositivos

Custos adicionais para integrar dispositivos legados ou fora dos padrões

Perda de controle no processo

O departamento de TI perde o poder de decisão final

Questões de desempenho

Problema de compatibilidade e confiabilidade

EMPREGADO ORGANIZAÇÃO

Figura1: Vantagens e Desvantagens do BYOD Fonte: Baseado em Loose et. al, 2012

24

Com a utilização cada vez maior, pelos funcionários, de seus smartphones para acessar dados da organização, eles também sentem um maior senso de auto-estima ao

realizar tarefas de negócios em seus dispositivos móveis pessoais (SAMARA, 2013). LOOSE et al. (2012) argumentaram que é uma questão de responsabilidade e prestígio para os funcionários fazerem uso de seus dispositivos móveis no trabalho.

2.5 BYOD E A SEGURANÇA DA INFORMAÇÃO

Uma pesquisa recente da ESG (The Enterprise Strategy Group, 2012), realizada com 315 profissionais que atuam na área de segurança da informação de grandes organizações (com mais de 1.000 empregados) sobre seus maiores desafios atualmente no que se refere a segurança móvel, e foram apontadas as seguintes dificuldades :

• 48% "aplicação de políticas de segurança para dispositivos móveis"; • 46% " dispositivos perdidos ou roubados que contenham dados sensíveis"; • 46% "a confidencialidade dos dados sensíveis bem como sua integridade quando acessados ou armazenados em um dispositivo móvel";

• 41% "gerenciamento de ameaças em um dispositivo móvel"; • 41% "com suporte para novos tipos de dispositivos";

• 40% "a criação de políticas de segurança para dispositivos móveis".

As potenciais ameaças estão relacionadas a:

• O acesso aos dados e aplicações; • Ataques aos dispositivos e as redes; • Proteção dos Dados.

Uma pesquisa inédita da Associação Brasileira de Ebusiness (ebusiness Brasil,

2013) demonstra que 39% das empresas nacionais já admitem a prática, pois, na avaliação das empresas pesquisadas, a prática do BYOD aumenta a disponibilidade da equipe e reduz custos com equipamentos. O risco, contudo, pode ser a segurança: no

25

De acordo com SEMER (2013), Muitas organizações consideram que o Mobile Device Management (MDM) é a melhor maneira para garantir proteção aos dispositivos

de propriedade dos funcionários. Esta ferramenta oferece dois ambientes independentes e, portanto, os dados da organização e dados pessoais que são armazenados no mesmo dispositivo de propriedade dos empregados podem ser separados e as empresas só precisão monitorar os dados e definir políticas para o ambiente de negócios, o que não só garante a segurança dos recursos da organização, mas também efetivamente protege a privacidade dos funcionários. Além disso, os gestores das organizações devem ter consciência do risco contínuo e avaliar as ameaças e as políticas de BYOD com frequência. Aliado a isso, eles também devem manter uma cultura de segurança que garanta a cada funcionário da organização compreender a importância da segurança dos dados do negócio e seguir as políticas de segurança atreladas ao BYOD.

Apesar das ameaças às redes corporativas e aos dispositivos móveis serem tratados, na maioria das vezes, através de abordagens técnicas, tais como Soluções de MDM, criptografia, software anti-malware e firewalls, as ameaças que envolvem os usuários necessitam de um foco na educação envolvendo segurança e abordagens de conscientização ( MARKELJ et al. 2012). MARKELJ et al. também argumenta que a educação e conscientização de segurança atuais focados nos usuários estão deficientes no que se refere a segurança de dispositivos móveis. Embora a educação e conscientização de questões relativas a BYOD sejam documentadas em diretrizes e políticas de segurança, elas são dependentes da capacidade e motivação para cumpri-las dos usuário. A frase " Uma corrente é tão forte quanto seu elo mais fraco" ilustra

amplamente as implicações deste paradigma e a importância dos usuários finais para a segurança dos ativos organizacionais. Esses mesmos usuários são o elo mais fraco até

mesmo para os sistemas de segurança mais sofisticados e, para a maioria das organizações, a segurança continua a ser um exercício de assinalar a caixa de requisitos de conformidade (CALDWELl, 2012). Além disso, embora algumas organizações invistam fortemente na implantação de soluções avançadas de segurança para proteger suas redes corporativas, muitos têm em vista o comportamento humano como fator de falibilidade que é algo que os hackers parecem estar explorando com bastante

propriedade (MENEGHETTI, 2013).

26

introduzidos por estes aparelhos, e da necessidade de organização para educar esses usuários aumentando a sua conscientização com as questões de segurança que envolvem

BYOD. Thomson (2012), argumenta que uma política de segurança é fundamental para o sucesso do BYOD e que a gestão de BYOD é muito mais ampla do que a gestão do dispositivo do usuário final e deve também incidir sobre a as políticas de segurança que afetam esses usuários. A política de segurança da organização, as diretrizes do usuário, educação e formação devem ser projetados em conjunto com os usuários (HAGEN e ALBRECHTSEN, 2010), que teriam de abordar, explicitamente, e esclarecer propriedade de dispositivo, segurança, suporte e manutenção de equipamentos dos funcionários como recomendado por (MARKELJ et al. 2012).

2.6 TEORIA DA MOTIVAÇÃO À PROTEÇÃO (PMT)

O foco da pesquisa empírica usando PMT é a relação entre o processo de mediação cognitiva e o modo de enfrentamento. O processo de mediação cognitiva inclui o processo de avaliação da ameaça e o processo de avaliação de enfrentamento.

A PMT foi originalmente proposta em 1975 com o objetivo de apresentar um modelo conceitual que se propunha elucidar a influência de campanhas de comunicação com apelos amedrontadores sobre atitudes e comportamento (RIPPETOE; ROGERS, 1987). A meta-análise apresentada por Floyd, Prentice-Dunn e Rogers (2000) sobre os estudos com aplicação da PMT demonstra que quanto maior o medo percebido como consequência de mensagens (de comunicação), maior é a intenção comportamental de

autoproteção. Esta teoria tem sido empregada em pesquisas em diferentes campos, incluindo a área da saúde, o campo político, ambiental e de nutrição, indicando que a

PMT pode ser aplicada a qualquer ameaça para a qual exista uma resposta de autoproteção eficaz e que pode ser realizada por um indivíduo (FLOYD; PRENTICE-DUNN; ROGERS, 2000).

27

percebido, na intenção comportamental do indivíduo (FLOYD; PRENTICE-DUNN; ROGERS, 2000).

A PMT defende que, quando decidem sobre como reagir a uma ameaça, previamente percebida, as pessoas recorrem a análises sobre sua capacidade de responder à ameaça percebida (autoeficácia), na efetividade da resposta comportamental em evitar a ameaça (eficácia da resposta) e custos de resposta, que são os custos (por exemplo, monetário, pessoal, de tempo, de esforço) envolvidos no comportamento adaptativo. Pechmann et al. (2003) e Floyd, Prentice-Dunn e Rogers (2000) evidenciam que a função interveniente da auto eficácia e da eficácia da resposta ocorre na relação entre análise de ameaça e intenção comportamental de autoproteção, especificamente, como representado na figura 2.

Figura 2: Visão geral do modelo da Teoria de Motivação à Proteção

Fonte: Floyd, Prentice-Dunn e Rogers (2000, p. 410)

De forma concisa, a PMT pressupõe que, quando as pessoas se deparam com a possibilidade de incorrer a ameaças (suscetibilidade) que possam ter consequências sérias e relevantes (severidade), mas compreendem que podem agir para evitar a ameaça (eficácia da resposta) e avaliam-se como capazes de agir com sucesso (autoeficácia),

28

ativam a motivação para autoproteção, exibindo as características típicas de um motivo: ativando, sustentando e direcionando o curso de ação (RIPPETOE; ROGERES, 1987;

FLOYD; PRENTICE-DUNN; ROGERS, 2000).

A PMT vem sendo apontada como uma das teorias explicativas mais poderosas para a previsão de intenção de um indivíduo a se envolver em ações de proteção. (ANDERSON and AGARWAL, 2010). Pesquisas na área de segurança de sistemas de informação utilizam regularmente a Teoria da Motivação à Proteção (PMT) para entender a decisão de um indivíduo a se envolver em comportamentos seguros ou seguir políticas de segurança. (ANDERSON E AGARWAL 2010; CROSSLER 2010; CROSSLER ET AL. 2013; HERATH E RAO 2009B; IFINEDO 2012; JOHNSTON E WARKENTIN 2010; LEE 2011; LEE E LARSEN 2009; LIANG AND XUE 2010; VANCE ET AL. (2012), WOON ET AL. 2005).

Entre as teorias aplicadas neste grupo de pesquisas, a Teoria de Motivação à Proteção (PMT) desempenha um papel dominante na explicação dos fatores que contribuem para a intenção de executar comportamentos desejáveis de segurança da informação. Por exemplo, Herath e Rao (2009) e Vance et al. (2012), ambos testaram os efeitos dos fatores da PMT na intenção de cumprir com as políticas de segurança. Em Vance et al. (2012) a teoria demonstrou bom poder explicativo, elucidando 44% da intenção comportamental, com cinco dos seis fatores testados pela PMT com impactos estatisticamente significativos. Por outro lado, Herath e Rao (2009) testaram parcialmente os efeitos dos fatores da PMT além de combinar com outras teorias, como a Teoria Geral da dissuasão e Teoria do Comportamento Planejado. Os Fatores da PMT

explicaram 47% da intenção comportamental na variância total (HERATH e RAO, 2009).

Em geral, a PMT tem demonstrado um poder explicativo estável e digno no que

29

3. MODELO E HIPÓTESES DA PESQUISA

Tendo em vista o objetivo geral da pesquisa, bem como a revisão da literatura referente ao fenômeno BYOD, o modelo conceitual foi criado a partir da Teoria da Motivação à Proteção. A metodologia preconiza que a literatura teórica pode ser empregada para que se desenvolva um conhecimento sobre o objeto de estudo. Deste modo, o pesquisador pode utilizar uma teoria de base para a concepção do seu estudo (MARCONI E LACATOS, 2011).

A fim de adaptar o modelo de pesquisa para o âmbito nacional, bem como adequá-lo a metodologia da presente pesquisa foi necessário realizar algumas alterações no modelo original.

No modelo conceitual, o fator Programa de Conscientização de Segurança foi adicionado com respaldo nos estudos de Darcy et. al, este estudo fornece evidências de que a conscientização do usuário através de programas de conscientização pode ajudar a reduzir a má utilização do sistema de informação, bem como nos estudos de Bulgurcu et al. (2010) que apoiou esta previsão, demonstrando que a conscientização de segurança da informação está positivamente associada à percepção de um empregado que os seus recursos de tecnologia da informação no trabalho estariam seguros caso cumprisse com a política de segurança.

O modelo revisto supõe que a motivação para que alguém se resguarde do perigo

é uma função linear positiva de quatro crenças: a de que a ameaça é grave, a de que

existe uma vulnerabilidade pessoal, a de que se tem o discernimento de efetuar a

resposta de enfrentamento, e a de que a resposta de enfrentamento é eficaz para

minimizar a ameaça. A motivação para efetuar a resposta adaptativa é influenciada

negativamente pelos custos dessa resposta e pelas recompensas potenciais associadas às

respostas não adaptativas. Rogers supõe que as variáveis contidas em cada uma destas

duas classes exercem um efeito aditivo na motivação para a proteção e na intenção. No

entanto, postula-se a existência de efeitos interativos nas classes de avaliação da ameaça

30

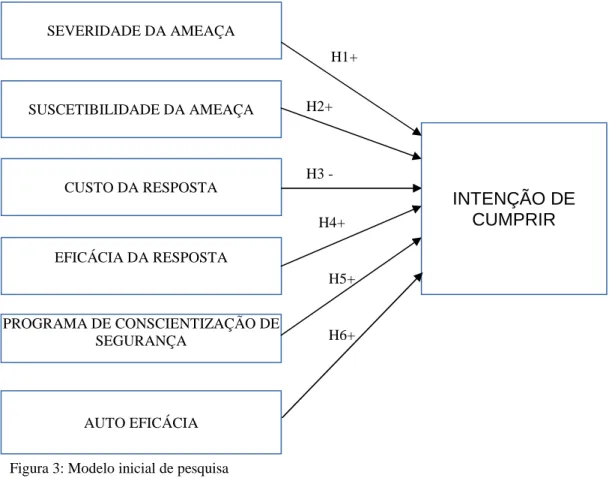

Na imagem a seguir o modelo inicial de pesquisa é desenvolvido e mapeado.

Figura 3: Modelo inicial de pesquisa Fonte: Própria autora, (2014).

3.1 SEVERIDADE DA AMEÇA

Severidade da ameaça refere-se à gravidade percebida do impacto potencial da ameaça à segurança. No contexto de sistema de segurança da informação, este construto almeja medir como um indivíduo avalia a probabilidade de ameaças ao seu sistema.

Em relação a esse construto, existiram alguns resultados inconsistentes no domínio da segurança da informação. Por exemplo, a severidade da ameaça foi mostrada para influenciar positivamente a intenção comportamental em alguns estudos (Herath e Rao 2009; Lee 2011; Lee e Larsen 2009; Woon et al. 2005; Workman et al., 2008), mas não em outros (Crossler 2010 ; Ifinedo 2012).

Em essência, se os funcionários percebem a ameaça como real e ficam

preocupados, eles são mais propensos a ter uma atitude positiva em relação a proteger esses recursos através do cumprimento da política de segurança da sua organização em

relação ao BYOD

SEVERIDADE DA AMEAÇA

SUSCETIBILIDADE DA AMEAÇA

CUSTO DA RESPOSTA

EFICÁCIA DA RESPOSTA

PROGRAMA DE CONSCIENTIZAÇÃO DE SEGURANÇA

INTENÇÃO DE CUMPRIR

AUTO EFICÁCIA

H1+

H2+

H3

-H4+

H5+

31

H1: A Severidade da Ameaça afeta positivamente a intenção de um funcionário em cumprir com uma política de segurança envolvendo BYOD.

3.2 SUSCETIBILIDADE DA AMEAÇA

O construto Suscetibilidade foi originalmente introduzido pela PMT como a percepção do paciente sobre o quão provável é contrair uma doença (ROGERS, 1975). Em estudos anteriores referentes à segurança da informação, este construto incide sobre a intenção dos empregados em cumprirem com à política de segurança organizacional.

A suscetibilidade da ameaça em: alguns estudos apoiam o seu relacionamento com a intenção comportamental (Ifinedo 2012; Lee e Larsen 2009; Workman et ai. 2008), enquanto outros não (Crossler 2010; Herath e Rao 2009;. Woon et al 2005). Os resultados inconsistentes podem ser resultado de um contexto experimental, tal como o desempenho de uma tarefa específica (Crossler 2010; Woon et al., 2005), ou, devido à inclusão de variáveis independentes adicionais (Rao e Herath 2009; Ifinedo 2012) .

Postula-se que se os funcionários acreditam que uma ameaça a segurança é suscetível de prejudicar o seu dispositivo móvel e recursos de computação da organização, eles são mais propensos a proteger esses recursos através do cumprimento da política de segurança da sua organização em relação ao BYOD

H2: A Suscetibilidade da Ameaça afeta positivamente a intenção de um funcionário em cumprir com uma política de segurança envolvendo BYOD.

3.3 CUSTO DA RESPOSTA

Custo de resposta refere-se ''a todos os custos associados com a capacidade de resposta a ameaça '' (LEE e LARSEN 2009, 179). Quando o custo de execução de uma

tarefa aumenta, as intenções de realizá-las diminuem, ou seja os custos de concretização do comportamento (como perda de tempo ou aumento de inconveniências), por sua vez desencorajam a intenção de execução (ROGERS, 1975). Esta relação tem sido

32

Apesar dos resultados mistos acima relatados, a pesquisa original da PMT prevê que, os custos da resposta irão diminuir a probabilidade de selecionar a resposta adaptativa, isso

leva à seguinte hipótese:

H3: O Custo da Resposta afeta negativamente a intenção de um funcionário cumprir com uma política de segurança envolvendo BYOD.

3.4 EFICÁCIA DA RESPOSTA

Eficácia da resposta refere-se à crença que um indivíduo possui sobre a eficácia de um determinado comportamento em relação a minimizar uma ameaça (JOHNSTON e WARKENTIN, 2010). No contexto de BYOD, uma ameaça de segurança engloba uma ameaça para o dispositivo móvel do empregado e de recursos de computação da organização. Pesquisas anteriores demonstraram que os níveis mais elevados de eficácia da resposta levaram ao: (1) aumento das intenções de utilização de software anti-spyware (JOHNSTON e WARKENTIN 2010; LIANG e XUE 2010), e (2) intenções de maior conformidade com a segurança (HERATH e RAO 2009). Essencialmente, a medida em que um indivíduo observa que uma técnica de mitigação de ameaças, para ser eficaz, está positivamente relacionada com a probabilidade de que eles vão empregar essa técnica.

H4: Eficácia da resposta afeta positivamente a intenção de um funcionário cumprir com uma política de segurança envolvendo BYOD.

3.5 PROGRAMA DE CONSCIENTIZAÇÃO DE SEGURANÇA

Conscientização de segurança da informação é definida como o conhecimento geral de um funcionário e sua compreensão dos problemas potenciais relacionados à

segurança da informação e suas ramificações (BULGURCU et al. 2010). Esta definição é consistente com a visão de que a conscientização relativa à segurança é um estado em que os empregados estão cientes e comprometidos com os objetivos de segurança de

33

BYOD, irá influenciar positivamente a intenção dos funcionários cumprirem com a política de segurança no que se refere a BYOD. Assim, a seguinte hipótese é proposta:

H5: O Programa de Conscientização de Segurança afeta positivamente a intenção de cumprir com a política de segurança envolvendo BYOD.

3.6 AUTO EFICÁCIA

Rhee at al (2009) definem a auto eficácia em segurança da informação como uma crença na própria capacidade de proteger os sistemas de informação e da divulgação não autorizada de informação, modificação, perda, destruição e falta de disponibilidade. Neste estudo a auto-eficácia é vista como a habilidade que o indivíduo acredita possuir para executar tarefas específicas. É demonstrada como um fator de impacto significante na área comportamental (VANCE et. al, 2012). Um indivíduo confiante que tem as habilidades necessárias para desenvolver uma atividade possui uma probabilidade maior de ação. Assim sendo:

H6: A auto eficácia afeta positivamente a intenção de cumprir com a política de segurança no que se refere a BYOD.

3.7 INTENÇÃO DE CUMPRIR

Intenção de Cumprir com BYOD ISSP, foi considerada como variável dependente deste estudo. Embora, os comportamentos relacionados à segurança da informação possam ser diversos, As intenções são assumidas para capturar os fatores motivacionais que influenciam um comportamento e para indicar como as pessoas inflexíveis estão dispostas a tentar ou quanto esforço elas exerceriam para executarem

um determinado comportamento. BYOD ISSP pode ser determinada como uma definição de papeis e responsabilidades a serem desempenhadas pelos funcionários em

34

4. METODOLOGIA

Este capítulo expõe os aspectos da metodologia de pesquisa, através de detalhamento de sua classificação metodológica, população e amostra da pesquisa, método e instrumento de coleta de dados, bem como a operacionalização das variáveis.

4.1 CARACTERIZAÇÃO DA PESQUISA

Este estudo é classificado, quanto à forma de abordagem, como uma pesquisa quantitativa, com uso de técnicas de análise multivariada, tais como a análise fatorial exploratória (AFE) e a regressão linear múltipla (RLM). A análise fatorial exploratória (AFE) é utilizada em pesquisas para “descobrir e analisar a estrutura de um conjunto de variáveis inter-relacionadas de modo a construir uma escala de medida para fatores intrínsecos, que de alguma forma controlam as variáveis originais” (MAROCO, 2007, p. 361).

A RLM é outra técnica de análise multivariada utilizada na pesquisa. A RLM consiste em uma técnica que “pode ser usada para analisar a relação entre uma única variável dependente (critério) e várias variáveis independentes (preditoras)” (HAIR et

al. 2009, p. 154). O objetivo de uma regressão envolve a previsão de uma variável

dependente a partir de variáveis independentes de valores já conhecidos.

Uma vez que as opiniões e informações foram traduzidas em números que, em seguida classificados para análise através de recursos e técnicas estatísticas. Em linhas gerais, Enfatiza a objetividade, na coleta e análise dos dados de forma a garantir a precisão dos resultados, evitando assim, distorções de interpretação e análise (OLIVEIRA, 2007). Quanto a natureza, é considerada uma pesquisa aplicada. Conforme Vergara (2000), a pesquisa aplicada, de forma contrária a pesquisa básica,

tem finalidade prática. Silva e Menezes (2001) possuem o mesmo entendimento e discorrem que a pesquisa aplicada “objetiva gerar conhecimentos para aplicação prática e dirigidos a problemas específicos”.

35

dispositivos pessoais para acessar recursos organizacionais. O estudo também é classificado como exploratório pois trata com problemas pouco conhecidos,

objetivando proporcionar maior familiaridade com o problema, com vistas a torná-lo mais explícito ou a construir hipóteses.

A postura teórica adotada nesta pesquisa foi hipotética dedutiva. O método hipotético dedutivo parte “das generalizações aceitas, do todo, de leis abrangentes, para casos concretos, partes da classe que já se encontram na generalização” (LAKATOS, MARCONI, 2004, p.71). Então, o método hipotético dedutivo é responsável em identificar os problemas existentes entre as expectativas e as possíveis teorias onde serão testadas para encontrar e testar soluções mais justas e plausíveis da realidade.

Este estudo pode ser caracterizado como transversal, um tipo de pesquisa onde a coleta de dados acontece uma única vez durante um determinado período de tempo. (RICHARDSON, 2012). Malhotra (2006), também postula que o estudo transversal envolve coleta de informações que ocorre apenas uma vez durante o desenrolar da pesquisa.

4.2 ABRANGÊNCIA DA PESQUISA

A população desta pesquisa será formada por funcionários dos três níveis : operacional, tático e estratégico de uma grande empresa nacional. A amostra desta pesquisa é do tipo não aleatória por conveniência seguindo critérios de preferência definidos pelo pesquisador. Em relação ao número de casos (envolvendo a análise fatorial e regressão linear múltipla), Hair et al (2006) sugerem que a amostra deve ser superior a 50

observações, sendo aconselhável no mínimo 100 casos para assegurar resultados mais robustos.

A razão entre o número de casos e a quantidade de variáveis deve exceder cinco para um ou

mais (HAIR et al, 2006). Nesta pesquisa, existem 23 variáveis que buscam investigar a

predisposição, o que implicaria na obtenção de pelo menos 115 observações. Foram obtidas 210 amostras válidas.

36

4.3 MÉTODO DE PESQUISA E COLETA DE DADOS

Quanto aos procedimentos, o estudo é caracterizado como uma pesquisa de

campo, pois foi realizada no local onde ocorre ou ocorreu o fenômeno, e consequentemente dispõe de elementos para explicar os fatos (VERGARA, 2000). Ela incide na observação de fatos e fenômenos tal como ocorrem espontaneamente, na coleta de dados a eles referentes e no registro de variáveis que se presumem relevantes para analisá-los.

Os dados quantitativos foram coletados através de questionário online, utilizando o software e ferramenta de pesquisa Survey Monkey, que se constitui de um instrumento de coleta de dados formado por uma série ordenada de perguntas que devem ser respondidas por escrito pelo informante, sem a presença do pesquisador. Objetiva levantar opiniões, crenças, sentimentos, interesses, expectativas, situações vivenciadas. Tal instrumento de coleta é composto predominantemente de itens estruturados (MARCONI e LACATOS, 2011). sob a forma de survey, que pode ser descrito como um método de coleta de informações diretamente de pessoas a respeito de suas idéias, sentimentos, saúde, planos, crenças e de fundo social, educacional e financeiro, cujas características principais são: produzir descrições quantitativas de uma população e fazer uso de um instrumento predefinido (FORZA, 2002).

A justificativa para a opção por esta técnica de coleta de dados ocorre pelo fato de ser um instrumento cientificamente elaborado para medir características importantes de uma determinada população. Além disso, destaca-se a possibilidade de aplicação

simultânea para um grande número de indivíduos de uma maneira relativamente rápida e conveniente (HAIR et. al, 2006).

O instrumento de pesquisa aplicado (vide apêndice A) é composto por 27 perguntas fechadas que estão divididas em 2 blocos, sendo eles: Predisposição em seguir uma política de segurança (primeira parte), e Perfil do Entrevistado (segunda parte).

37

Nesta pesquisa, foi utilizado uma combinação de questionários de pesquisas norte-americanas, traduzidos para o português.

Os itens de medição dos construtos foram adaptados a partir de escalas já existentes. Cada item envolve a escala de Likert de 7 pontos para indicar o nível do entrevistado de acordo com as declarações do questionário.

O construto Intenção de Cumprir com uma política de segurança envolvendo BYOD será medido utilizando uma escala de quatro itens adaptados de Herath e Rao

(2009b). Os construtosSeveridade da Ameaça, com 3 itens adaptados de Herath e Rao

(2009b) e Vance et al. (2012); Suscetibilidade da Ameaça, com 3 itens; o Custo da Resposta Percebida, com 3 itens e Eficácia da Resposta, com uma escala de 3 itens, foram adotadas a partir de Herath e Rao (2009b) e Vance et al. (2012).

O Programa de Conscientização de Segurança será medido utilizando quatro itens da escala de D'Arcy et al. (2009), que abrange os programas de segurança relacionados a políticas envolvendo BYOD. Por último, a Auto eficácia será medida por meio de três itens adaptados de Herath e Rao (2009b).

Na literatura sobre técnicas de análise de dados quantitativos, diversos autores recomendam o uso de três ou mais variáveis para medir um fator, principalmente quando são adotadas técnicas de análise estatística multivariada (Hair et al., 2009; Dias Filho, 2012; Maroco, 2007).

Considerando este ponto, cada fator utilizado nesse estudo contém três ou mais variáveis. A quantidade de variáveis encontram-se definidas e descritas no quadro 1.

Quadro 1: Fatores, definições, variáveis e origens

FATOR DEFINIÇÃO CÓDIGO VARIÁVEL AUTORES

Severidade da ameaça

é a extensão na qual um indivíduo acredita que as conseqüências causadas por uma ameaça são sérias.

V1 Eu acredito que informações armazenadas em computadores da minha organização são vulneráveis a incidentes de segurança envolvendo BYOD.

Herath e Rao (2009b)

V2 Uma violação da segurança da informação, envolvendo BYOD, seria um problema sério para a minha organização.

V3 Uma violação da segurança da informação, envolvendo BYOD, seria um problema sério para mim.

é a probabilidade avaliada pelo indivíduo de que

38

Suscetibilidade da Ameaça

uma ameaça o afete negativamente

BYOD, da minha organização.

Vance et al. (2012). V5 Um problema de segurança da informação pode

ocorrer em minha organização, se eu não cumprir com a política de segurança no que se refere a BYOD.

V6 Um problema de segurança da informação pode ocorrer com os meus próprios dados, se eu não cumprir com a política de segurança no que se refere a BYOD.

Custo da Resposta

Custo da resposta percebida refere-se a qualquer inconveniente causado pelo comportamento de adesão a norma.

V7 Em cumprir com a política de segurança no que se refere a BYOD, tomaria quantidade considerável de meu tempo de trabalho.

V8 Há muitas despesas gerais associadas com o cumprimento de políticas de segurança relacionadas com BYOD.

V9 Em cumprir com a política de segurança no que se refere a BYOD, exigiria algum outro investimento alem de tempo.

Eficácia da Resposta

Eficácia da resposta refere-se à crença de um indivíduo sobre a eficácia de um determinado comportamento em relação a aliviar uma ameaça.

V10 Cada funcionário poderia fazer sua parte quando se trata de proteger os sistemas de informação da

Empresa no que se refere a BYOD Herath e Rao (2009b)

V11 Se eu cumprir com a política de segurança, no que se refere a BYOD, problemas de segurança móvel em minha organização serão escassos.

Vance et al. (2012). V12 Se eu cumprir com a política de segurança, no

que se refere a BYOD, meus problemas de segurança relacionados com dispositivos móveis serão escassos.

Programa de Conscientização

de Segurança

Um programa de conscientização de segurança é desenvolvido para destacar a importância da segurança da informação e quaisquer consequências negativas do seu fracasso, e para lembrar os funcionários sobre os procedimentos a seguir.

V13 Minha organização oferece treinamento para melhorar a sensibilização para as questões de segurança da informação em relação ao uso de dispositivos pessoais para tarefas relacionadas ao trabalho dos funcionários.

D’arcy et al.(2008). V14 Na minha organização, os funcionários são

informados sobre o risco para a empresa de não proteger adequadamente seus dispositivos móveis.

V15 Na minha organização, os funcionários são informados sobre o risco para a empresa de instalar aplicações proibidas em seus dispositivos móveis.

V16 Minha organização explica aos funcionários sobre as responsabilidades na utilização de dispositivos pessoais para tarefas relacionadas ao trabalho.

Auto-eficácia

Grau em que o indivíduo acredita que possui capacidade de executar tarefas específicas

V17

Eu me sentiria confortável em seguir a maioria das políticas de segurança, no que se refere a BYOD, por mim mesmo.

Herath e Rao (2009b). V18 Se eu quiser, eu poderia facilmente seguir

políticas de segurança, no que se refere a BYOD, por mim mesmo.

39

Intenção de Cumprir

Predisposição do usuário em seguir a Política de Segurança no que se refere a BYOD proposta pela organização .

V20 Estou predisposto a seguir as políticas de segurança que forem propostas pela minha organização no que se refere a BYOD

Herath e Rao (2009b).

) V21 É possível que eu venha a cumprir com a política

de segurança, no que se refere a BYOD, para proteger as informações dos sistemas de informação da minha organização.

V22 É possível que eu venha a cumprir com a política de segurança, no que se refere a BYOD, para proteger meus próprios dispositivos.

V23 Estou certo de que vou seguir as políticas de

segurança da minha organização no que se

refere a BYOD.

Fonte: Elaborado pela autora, 2014

A análise de dados é o processo de concepção de sentido além dos dados, e este entendimento se dá consolidando, limitando e interpretando o que as pessoas disseram e o que o pesquisador viu e leu, isto é, o processo de formação de significado. (Gil, 1999).

A análise de dados configura-se numa fase importante no empreendimento de investigações nas Ciências Sociais Aplicadas, os processos de análise e interpretação variam significativamente em função dos diferentes delineamentos de pesquisa. Nesse caso, há confronto entre dados e teoria, com o propósito de confirmar ou rejeitar as hipóteses e/ou pressupostos da pesquisa.

A análise quantitativa dos dados será apoiada pelo uso de um software para análise de dados quantitativos o R-base e R studio, O pacote R pode ser utilizado por aqueles que desejam trabalhar com uma abordagem quantitativa e com vistas ao estabelecimento de padrões e tendências de comportamento amostral relacionadas a uma população específica, permitindo realizar cálculos estatísticos complexos e visualizar, em poucos segundos, os resultados (MEIRELES, 2012).

40

Quadro 2: Relação entre objetivos e técnicas de análise

Objetivos específicos Método de análise

Investigar a predisposição do usuário de estar em conformidade com as políticas de segurança da Empresa envolvendo BYOD;

Média, Mediana, Desvio Padrão e Coeficiente de Variação.

Identificar se a eficácia da resposta percebida pelo usuário no que se refere à implantação de uma política de segurança, focando BYOD, influencia em sua conformidade;

Análise Fatorial Exploratória

Avaliar se o programa de conscientização de segurança influencia na conformidade com a

política de segurança focando BYOD. Regressão Linear Múltipla (RLM)

Fonte: Própria autora, 2014

De acordo com o modelo proposto, o objetivo é reduzir e agrupar em dimensões as 23 variáveis quantitativas por meio da Análise Fatorial Exploratória (AFE). Para instituir relações de causa e efeito, a Regressão Linear Múltipla (RLM) será utilizada a fim de mensurar o impacto das dimensões na variável dependente.

As metodologias quantitativas e, em particular, a estatística, permitem ao pesquisador que dela faça uso – por meio da manipulação de uma grande quantidade de dados – verificar tendências, perceber padrões de comportamento e ação, prever

resultados, analisar prevalências e riscos, definir estratégias de ação e elaborar modelos de análise. Tudo isto, a um custo relativamente baixo, de forma rápida e com o uso de aplicações informáticas específicas para as Ciências Sociais, as quais facilitam a elaboração de rotinas e a manipulação de grande volume de dados.

Portanto, para atender aos fins do estudo, serão aplicadas técnicas de análise multivariada de dados a fim de determinar quais são os fatores propostos pela teoria que estão presentes no público alvo bem como as relações de dependência e interdependência das variáveis referentes à predisposição e cumprimento em seguir as políticas de segurança no que concerne a BYOD.