RouteSpray: Um algoritmo de

roteamento de m´

ultiplas c´

opias

baseado em rotas de trˆ

ansito

Maur´ıcio Jos´

e da Silva

Universidade Federal de Ouro Preto

Catalogação: www.sisbin.ufop.br

S586r Silva, Maurício Jose da.

RouteSpray [manuscrito]: um algoritmo de roteamento de multiplas copias baseado em rotas de trâ / Maurício Jose da Silva. - 2014.

62f.: il.: color; grafs; tabs.

Orientador: Prof. Dr. Ricardo Augusto Rabelo Oliveira.

Dissertação (Mestrado) - Universidade Federal de Ouro Preto. Instituto de Ciências Exatas e Biológicas. Departamento de Computação. Programa de Pós Graduação em Ciências da Computação.

Área de Concentração: Ciências da Computação.

1. Engenharia de trafego. 2. Redes veiculares. 3. TCP/IP (Protocolo de rede de computação). 4. . I. Oliveira, Ricardo Augusto Rabelo. II. Universidade Federal de Ouro Preto. III. Titulo.

Dedico este trabalho a Deus e aos meus pais Sandra e Vicente, pessoas de suma importˆancia em minha vida.

RouteSpray: Um algoritmo de roteamento de m´

ultiplas

c´

opias baseado em rotas de trˆ

ansito

Resumo

Redes veiculares s˜ao um tipo especial de redes wireless que ganharam a aten¸c˜ao dos pesquisadores nos ´ultimos anos. Protocolos de roteamento para esse tipo de rede tˆem que lidar com diversos desafios como alta mobilidade, altas velocidades e frequentes des-conex˜oes na rede. Neste artigo ´e proposto o RouteSpray, um algoritmo de roteamento veicular que, al´em de utilizar as rotas dos ve´ıculos para tomar as decis˜oes de roteamento, tamb´em utiliza a pulveriza¸c˜ao controlada para encaminhar m´ultiplas c´opias de mensa-gens, garantindo melhores taxas de entrega sem sobrecarregar a rede. Os resultados dos experimentos mostram que oRouteSpray entregou 13,12% mensagens a mais do que outras propostas da literatura e manteve a ocupa¸c˜ao do buffer 73,11% menor.

RouteSpray: A Multiple-Copy Routing Algorithm Based

on Transit Routes

Abstract

Vehicular networks represent a special type of wireless network that has gained the attention of researchers over the past few years. Routing protocols for this type of network must face several challenges, such as high mobility, high speeds and frequent network disconnections. This paper proposes a vehicular routing algorithm called Rou-teSpray that in addition to using vehicular routes to help make routing decisions, uses controlled spraying to forward multiple copies of messages, thus ensuring better deli-very rates without overloading the network. The results of experiments performed in this study indicate that the RouteSpray algorithm delivered 13.12% more messages than other algorithms reported in the literature. In addition, the RouteSpray algorithm kept the buffer occupation 73.11% lower.

Declara¸

c˜

ao

Esta disserta¸c˜ao ´e resultado de meu pr´oprio trabalho, exceto onde referˆencia expl´ıcita ´e feita ao trabalho de outros, e n˜ao foi submetida para outra qualifica¸c˜ao nesta nem em outra universidade.

Maur´ıcio Jos´e da Silva

Agradecimentos

A Deus, por me acompanhar em mais esta caminhada.

A meus pais e a minha namorada, pela paciˆencia e pelo apoio incondicional. Aosmeus irm˜aos e amigos, pelos conselhos e por ouvir minhas reclama¸c˜oes. Aosprofessores, pelos ensinamentos transmitidos.

AoRicardo Rabelo, meu orientador.

A UFOP e ao IMobilis, pela infraestrutura.

A Seva eConselho Nacional de Desenvolvimento Cient´ıfico e Tecnol´ogico (CNPq). A todos que contribu´ıram direta ou indiretamente para a realiza¸c˜ao deste trabalho.

Muito Obrigado.

Sum´

ario

Lista de Figuras xv

Lista de Tabelas xvii

Nomenclatura 1

1 Introdu¸c˜ao 3

1.0.1 Justificativa . . . 4

1.0.2 Objetivos . . . 5

1.0.3 Contribui¸c˜oes . . . 5

2 Referencial Te´orico 9 2.1 Redes DTN . . . 9

2.1.1 Arquitetura . . . 10

2.1.2 Roteamento . . . 12

2.2 Redes Veiculares . . . 14

2.2.1 Introdu¸c˜ao . . . 14

2.2.2 Caracter´ısticas das redes VANETs . . . 15

2.2.3 Pilha de protocolos . . . 16

2.2.4 Aplica¸c˜oes para VANET . . . 19

2.3 Considera¸c˜oes Finais . . . 21

3 Trabalhos Relacionados 23 3.1 Trabalhos Relacionados . . . 23

3.2 Considera¸c˜oes Finais . . . 30

4 Protocolo de Roteamento Route Spray 31 4.1 AlgoritmoRouteSpray . . . 31

4.1.1 Utiliza¸c˜ao de Rotas . . . 33

4.1.2 Binary Spray . . . 35

4.2 Considera¸c˜oes Finais . . . 35

5 VeNeM - Gerador De Mobilidade Veicular Real 37 5.1 Introdu¸c˜ao . . . 37

5.2 Simula¸c˜oes em Redes Veiculares . . . 38

5.2.1 Modelos de mobilidade . . . 38

5.2.2 Evolu¸c˜ao dos simuladores . . . 39

5.2.3 Discuss˜ao . . . 41

5.3 Simuladores existentes . . . 42

5.3.1 BonnMotion . . . 42

5.3.2 VanetMobiSim . . . 42

5.3.3 Veins . . . 42

5.3.4 Framework de Mobilidade veicular . . . 43

5.3.5 VeNeM . . . 45

5.4 Considera¸c˜oes Finais . . . 47

6 Resultados e Discuss˜oes 49

6.1 Experimentos . . . 49

6.2 Resultados . . . 51

6.2.1 Taxa de entrega de mensagens . . . 51

6.2.2 Ocupa¸c˜ao dos buffers . . . 52

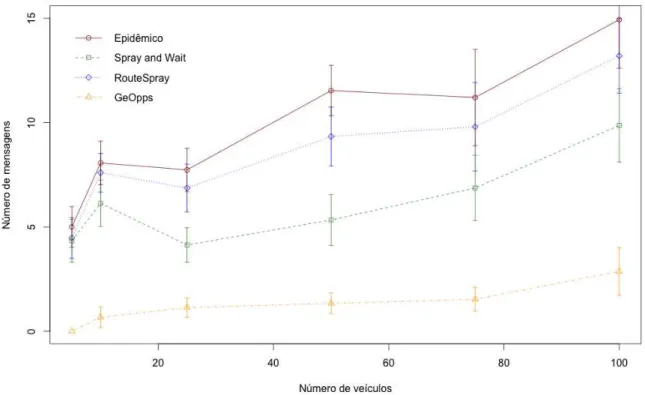

6.2.3 Quantidade de mensagens enviadas na rede . . . 53

6.2.4 Atraso m´edio de entrega das mensagens . . . 54

7 Conclus˜oes 57 7.1 Conclus˜oes e Trabalhos Futuros . . . 57

Referˆencias Bibliogr´aficas 59

Lista de Figuras

2.1 A camada de agrega¸c˜ao. . . 11

2.2 Contato previs´ıvel em uma rede rural. . . 12

3.1 Exemplo do c´alculo do NP do destino do pacote. . . 29

4.1 Rotas pr´e-estabelecidas para trˆes ve´ıculos. . . 34

5.1 Modelo de um grafo de Voronoi. . . 40

5.2 Framework de Gerenciamento de rede m´ovel. . . 43

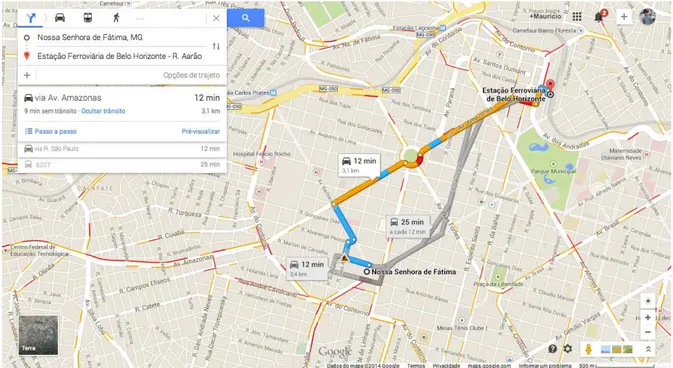

5.3 Rota entre a Esta¸c˜ao central de metrˆo – Belo Horizonte e Par´oquia de Nossa Senhora de F´atima – Belo Horizonte (Retirada do Google Maps em 02/09/2014). . . 46

6.1 Mensagens entregues na rede. . . 52

6.2 Ocupa¸c˜ao do buffer: compara¸c˜ao entre os trˆes algoritmos . . . 53

6.3 Ocupa¸c˜ao do buffer entre os algoritmos que utilizam a t´ecnica de “spray”. 54 6.4 Mensagens enviadas na rede. . . 55

6.5 Tempo m´edio de entrega de mensagens. . . 56

Lista de Tabelas

3.1 Valores estimados de L para uma rede de 100 n´os. . . 27

5.1 Vis˜ao geral das classes de modelos de mobilidade . . . 41

6.1 Parˆametros utilizados na simula¸c˜ao . . . 50

Lista de Algoritmos

4.1 Pseudo-c´odigoRouteSpray . . . 33

“”O pr´oximo grande salto evolutivo da humanidade ser´a a descoberta de que cooperar ´e melhor que competir””

— Prof. Pietro Ubaldi

Nomenclatura

DTN Delay Tolerant Network

IPN Interplanetary Networking

DTNRG Delay Tolerant Network Research Group

STI Sistemas de Transporte Inteligentes

VANET Vehicular Ad Hoc Network

V2V Ve´ıculo para ve´ıculo

V2I Ve´ıculo para infra estrutura

MANET Mobile ad hoc Network

NS Navigation System

DSRC Dedicated Short-Range Communication

BCH Basic Chanell

VTP Veicular Transport Protocol

MCTP Mobile Control Transport Protocol

QoS Qualidade de servi¸co

VITP Veicular Information Transfer Protocol

EI Esta¸c˜oes de Informa¸c˜ao

ETA Estimated Time to Arrive

METD Minimum Estimated Time to Delivery

NP Nearest Point

Cap´ıtulo 1

Introdu¸

c˜

ao

Em 1923 foi desenvolvida por um policial australiano uma forma de comunica¸c˜ao bidi-recional entre carros (?). Essa t´ecnica foi aprimorada com a segunda guerra mundial, facilitando a comunica¸c˜ao entre as tropas. Com o avan¸co da tecnologia, os equipamen-tos de r´adio se tornaram mais comuns em carros, atualmente os ve´ıculos s˜ao sistemas interligados possibilitando o seu monitoramento, controle e gerenciamento.

Com o grande aumento da frota de ve´ıculos presentes nas rodovias, surgiu a necessi-dade de comunica¸c˜ao entre eles, com isto, primeiramente surgiram os sem´aforos, depois dispositivos que indicavam dire¸c˜ao nos ve´ıculos. Grande parte dessa comunica¸c˜ao ge-ralmente est´a presente nas rodovias, e ´e compartilhado entre todos os ve´ıculos. Com a constante evolu¸c˜ao das redes m´oveis, e com a possibilidade de trocar informa¸c˜oes a qualquer momento e a qualquer hora possibilitando uma grande variedade de aplica¸c˜oes em redes veiculares, este cen´ario mudou. Atualmente redes veiculares constituem objeto de pesquisa em ascendˆencia, o que fez com que esse tipo de rede ganhasse a aten¸c˜ao dos pesquisadores nos ´ultimos anos.

Redes veiculares possuem diversas aplica¸c˜ao, e podem oferecer, a partir dos Sistemas de Transporte Inteligentes (ITS), servi¸cos como: (i) assistˆencia ao motorista, auxiliando-o durante seu trajetauxiliando-o infauxiliando-ormandauxiliando-o-auxiliando-o sauxiliando-obre cauxiliando-ondi¸c˜auxiliando-oes dauxiliando-o trˆansitauxiliando-o, pauxiliando-ontauxiliando-os de interesse (abastecimento, alimenta¸c˜ao, etc); (ii) dissemina¸c˜ao de informa¸c˜oes, propagando para regi˜oes geogr´aficas especificas informa¸c˜oes sobre acidentes e propagandas, por exem-plo; e (iii) entretenimento, permitindo aos passageiros de um ve´ıculo uma viagem mais agrad´avel (Taysi & Yavuz 2012).

4 Introdu¸c˜ao

1.0.1

Justificativa

Redes wireless s˜ao redes cujo meio f´ısico de comunica¸c˜ao ´e o ar, ou seja, n˜ao h´a a necessidade de fios para conectar dois ou mais n´os permitindo que se comuniquem. Redes veiculares constituem um tipo especial de redes wireless, com alguns desafios a serem enfrentados. Em redes wireless, geralmente os n´os s˜ao conectados a partir de um Ponto de Acesso, e esse ponto de acesso ´e respons´avel por rotear e entregar a mensagem para o n´os de destino. Implantar uma infra estrutura as margens da rodovia para permitir tal topologia teria um alto custo, o que faz com que surja a necessidade de forma¸c˜ao de uma rede completamente ad hoc (rede entre os n´os).

Apesar de redes VANETs serem um subtipo de redes wireless, elas possuem suas pr´oprias caracter´ısticas, como exemplo podemos citar a alta mobilidade dos ve´ıculos, que provoca frequentes desconex˜oes entre os n´os da rede. Como impacto, tal caracter´ıstica particiona a rede e impossibilita a utiliza¸c˜ao dos protocolos de roteamento feitos para redes ad hoc. Isso, porque os algoritmo projetados para serem aplicados a redes ad hoc assumem a existˆencia de um caminho fim a fim antes de iniciar a transmiss˜ao de dados, o que pode nunca acontecer em uma rede veicular. Para resolver tal problema, os algoritmos de roteamento para VANETs utilizam a t´ecnica de store-carry-and-foward, que faz com que mensagem seja armazenada em cada n´o at´e que ela atinja o destino.

Introdu¸c˜ao 5

sensores podem ser utilizados para aferir informa¸c˜oes que podem auxiliar na tomada de decis˜oes a at´e mesmo no roteamento. Como exemplo, os sensores de temperatura dos ve´ıculos podem ser utilizados para aferir com alta precis˜ao a temperatura m´edia de uma determinada regi˜ao. Ou utilizando o sensor de combust´ıvel o algoritmo pode calcular uma rota de forma que o ve´ıculo passe pr´oximo a um posto antes que o combust´ıvel termine. Enfim, uma grande variedade de aplica¸c˜oes surgir˜ao nos pr´oximos anos.

Existem v´arios algoritmos de roteamento propostos para VANETs, mas os recentes avan¸cos tecnol´ogicos e sua populariza¸c˜ao como aconteceu com o GPS, por exemplo, abriram a possibilidade de propor protocolos ainda mais eficientes. Isso, porque um dos maiores desafio em rotear uma mensagem por uma rede dinˆamica, e prever a mobilidade do n´o de forma que a mensagem seja propagada em dire¸c˜ao ao destino, ou ela poder´a se perder e nunca ser´a entregue. Se ve´ıculos possuem informa¸c˜oes de localiza¸c˜ao, explor´a-las para aprimorar o processo de roteamento tem se tornado uma das principais premissas entre as novas propostas de roteamento. Por esse motivo tornou-se objeto principal de pesquisa desse estudo.

1.0.2

Objetivos

V´arios protocolos que objetivam realizar o roteamento em redes VANETs tˆem sido apre-sentados. A principal diferen¸ca entre esses protocolos s˜ao as informa¸c˜oes que eles con-sideram para realizar o roteamento (hist´orico de contato entre os n´os, informa¸c˜oes de localiza¸c˜ao, etc) e a estrat´egia que utilizam para encaminhar a mensagem (n´umero de r´eplicas geradas por mensagem). Contudo, existe um consenso entre a comunidade ci-ent´ıfica de que n˜ao existe um protocolo de roteamento ideal para todos os cen´arios. O protocolo RouteSpray tem o objetivo de ser aplicado em cen´arios onde tem-se conhe-cimento pr´evio das rotas dos ve´ıculos, caracter´ıstica que tornou-se comum nos dias de hoje devido `a populariza¸c˜ao dos dispositivos de navega¸c˜ao, principalmente se considerar-mos frotas com mobilidade controlada, como ˆonibus, caminh˜oes e t´axis. Tal protocolo foi projetado para utilizar as rotas dos ve´ıculos para tomar as decis˜oes de roteamento, sendo essa a ´unica premissa exigida.

1.0.3

Contribui¸

c˜

oes

6 Introdu¸c˜ao

store-carry-and-forward (Zhao & Cao 2008) para rotear as mensagens; (ii) transmiss˜ao das mensagens baseando-se em contato direto (Spyropoulos, Psounis & Raghavendra 2008a); (iii) utiliza¸c˜ao das rotas dos ve´ıculos para auxiliar no roteamento (Leontiadis & Mascolo 2007), considerando-se que os ve´ıculos s˜ao esquipados com GPS e (iv) uti-liza¸c˜ao da t´ecnica de pulveriza¸c˜ao controlada de mensagens (Spyropoulos, Psounis & Raghavendra 2008b). Tendo em mente que todas as t´ecnicas citadas acima s˜ao estu-dada pela literatura com o objetivo de melhorar o processo de roteamento, as principais contribui¸c˜oes do RouteSpray s˜ao:

• Combinar a t´ecnica de pulveriza¸c˜ao controlada com a utiliza¸c˜ao de rotas para melhorar o processo de roteamento, campo de estudo em aberto e pouco explorado pela comunidade cient´ıfica;

• Explorar o roteamento geogr´afico para destinos m´oveis.

• Oferecer um estudo comparativo e uma an´alise de desempenho entre as t´ecnicas de pulveriza¸c˜ao controlada, roteamento de uma ´unica c´opia, e inunda¸c˜ao de mensa-gens. Utilizadas juntamente com informa¸c˜oes das rotas doa ve´ıculos para melhorar o processo de roteamento.

Os resultados e contribui¸c˜oes deste estudo resultaram em uma publica¸c˜ao em Peri´odico:

• DA SILVA, MAUR´ICIO JOS´E ; TEIXEIRA, FERNANDO ; OLIVEIRA, RI-CARDO AUGUSTO RABELO . RouteSpray: A multiple-copy routing algorithm based on transit routes. Journal of Applied Computing Research, v. 3, p. 11-18, 2013. (Qualis B5)

e duas publica¸c˜oes em Anais de Congresso:

• SILVA, M. J. ; SILVA, S. E. D. ; TEIXEIRA, F. A. ; OLIVEIRA, R. A. R. . Combining the Spray Technique with Routes to Improve the Routing Process in VANETS. In: 16th International Conference on Enterprise Information Systems, 2014, Lisbon. Proceedings of the 16th International Conference on Enterprise Information Systems. p. 583-590. (Qualis B1)

Introdu¸c˜ao 7

Cap´ıtulo 2

Referencial Te´

orico

Redes veiculares constituem o principal foco de estudo desta disserta¸c˜ao. Por´em, para que seja poss´ıvel a compreens˜ao de nossa proposta, antes precisamos revisar alguns con-ceitos. Este cap´ıtulo est´a dividido em duas Se¸c˜oes: na primeira ´e apresentado os prin-cipais desafios encontrados em redes DTN, abordando sua arquitetura e as limita¸c˜oes enfrentadas por algoritmos de roteamento desenvolvidos para esse tipo de rede. Adici-onalmente entenderemos como esse tipo de rede est´a relacionado com redes veiculares. Por fim, na segunda Se¸c˜ao s˜ao apresentados os conceitos relacionados `as redes veiculares.

2.1

Redes DTN

Desde seu surgimento, a arquitetura TCP/IP se tornou um modelo de comunica¸c˜ao de sucesso na internet. A arquitetura foi constru´ıda utilizando um modelo em camadas, onde, em cada camada, ´e definido um conjunto de tarefas que fornecem servi¸cos bem definidos para a camada de n´ıvel superior. Tal caracter´ıstica garante a interoperabili-dade, que ´e a capacidade de dois sistemas conversarem de forma transparente, sejam eles semelhantes ou n˜ao. Talvez este seja o grande motivo de sucesso da arquitetura TCP/IP.

Por´em, para que seja poss´ıvel a transmiss˜ao de dados em redes TCP/IP, ´e necess´ario que as duas pontas estejam conectadas. Somente depois de estabelecida a conex˜ao entre os d´ois n´os o protocolo TCP inicia a transmiss˜ao de dados. Isso acontece porque o TCP ´e um protocolo confi´avel, ou seja, ele exige que haja confirma¸c˜ao de entrega de cada pacote enviado. Caracter´ıstica inclusive que impacta em dois outros fatores, a exigˆencia de

10 Referencial Te´orico

baixas taxas de erro e de pequenos atrasos na entrega da mensagem (Tanenbaum 2003).

Por´em as caracter´ısticas exigidas para que haja comunica¸c˜ao em redes de protocolos TCP/IP n˜ao s˜ao atendidas em todos os tipos redes (Fall 2003), como por exemplo: (i) redes militares, onde a concentra¸c˜ao dos pontos de comunica¸c˜ao facilita a¸c˜ao inimiga, o que exige que os n´os dessa rede sejam m´oveis, al´em da necessidade de prever que podem ser destru´ıdos a qualquer momento; ou (ii) redes interplanet´arias, onde o contato entre os n´os da rede (planetas e sat´elites) podem ser programados, uma vez que temos conhe-cimento pr´evio das ´orbitas de seus elementos e do tempo de propaga¸c˜ao da mensagem no espa¸co; ou ainda, (iii) redes de sensores, onde os elementos da rede possuem grandes restri¸c˜oes de recursos, e geralmente permanecem desligados grande parte do tempo com o objetivo de poupar energia. Al´em destes, existem diversos outros tipos de rede onde grandes atrasos de propaga¸c˜ao de mensagem e falta da existˆencia de um caminho fim a fim tornam-se problemas a serem enfrentados. Essas caracter´ısticas deram origem a um novo tipo de rede, que ficou conhecido como redes DTN (Delay Tolerant Network) () (Cerf, Burleigh, Hooke, Torgerson, Durst, Scott, Fall, Travis & Weiss 2002) (Cerf, Burleigh, Hooke, Torgerson, Durst, Scott, Fall & Weiss 2007) .

2.1.1

Arquitetura

A arquitetura DTN surgiu durante o desenvolvimento do projeto de Internet Interpla-net´aria (IPN) 1, e tinha como objetivo criar uma rede capaz de integrar a rede TCP/IP com uma rede interplanet´aria. Rede interplanet´aria ´e caracterizada por n˜ao existir um caminho fim a fim durante todo o tempo. Para que isso aconte¸ca ´e necess´ario que os as-tros esteja alinhados, o que pode provocar um grande atraso na entrega das mensagens. Com isso, surge a necessidade de cria¸c˜ao de uma t´ecnica para armazenar a mensagem a cada salto, e aguardar a oportunidade de contato para transmiti-la para o pr´oximo n´o, esse processo ´e repetido at´e que a mensagem alcance o destino. Observou-se que essas caracter´ısticas est˜ao presentes em diversos tipos de redes terrestres, e os esfor¸cos foram estendidos com a cria¸c˜ao de um grupo de pesquisa chamado DTNRG (Delay Tolerant Network Research Group)2. O grupo DTNRG surge com o como objetivo estudar e criar padr˜oes de protocolos que permitam a comunica¸c˜ao nesse tipo de rede (Oliveira 2007).

A arquitetura DTN prevˆe a utiliza¸c˜ao de uma camada de persistˆencia de dados. A essa camada deu-se o nome de Camada de Agrega¸c˜ao (Scott & Burleigh 2007) e

Referencial Te´orico 11

ela fica situada acima da Camada de Transporte e abaixo da Camada de Aplica¸c˜ao, como podemos ver na Figura 2.1. Dessa forma, ´e poss´ıvel manter a interoperabilidade com qualquer tipo de rede, permitindo a integra¸c˜ao de uma rede DTN com as redes j´a existentes, sejam redes TCP/IP ou n˜ao. Cada n´o da rede ´e conhecido como n´o DTN, e ele pode ser umhost, um roteador ou um gateway (ou uma combina¸c˜ao), e agir como a origem, o destino ou um encaminhador do agregado.

Figura 2.1: A camada de agrega¸c˜ao.

12 Referencial Te´orico

centro urbano, potencialmente conectado a internet, e uma ´area rural. O ˆonibus tem o papel do agente que transporta dados entre as duas regi˜oes, permitindo que informa¸c˜oes cheguem ate a ´area rural. Obviamente, todo ˆonibus tem hor´arios pr´e-definidos, o que permite com que seja estabelecido um contato programado com algum outro n´o DTN. Por outro lado, pode acontecer algum imprevisto que fa¸ca com o que o ˆonibus chegue ao seu destino atrasado, e com isso a oportunidade de contato ser´a perdida comprometendo a comunica¸c˜ao entre as duas regi˜oes.

Figura 2.2: Contato previs´ıvel em uma rede rural.

Por fim, temos o contato oportunista. O contato oportunista acontece quando o n´os n˜ao tˆem nenhuma informa¸c˜ao sobre os demais n´os da rede, caracter´ıstica comum em redes m´oveis, pois cada n´o tem sua mobilidade de forma independente. Nessa forma de contato um n´o DTN aproveita que o outro entrou em sua ´area de transmiss˜ao e o entrega a mensagem, encarregando-o de encaminhar a mensagem at´e o destino. Essa ´e a forma de contato mais utilizada pelos algoritmos de roteamento para redes m´oveis, que combinada com alguma pol´ıtica de encaminhamento de mensagem, como por exemplo, o n´o que viaja em dire¸c˜ao ao destino, ou o n´o que tem hist´orico de encontros anteriores com o destino, tˆem constitu´ıdo boas t´ecnicas de roteamento.

2.1.2

Roteamento

Referencial Te´orico 13

de mensagem para aumentar as chances da mensagem ser entregue. Alguns algoritmos de roteamento geram r´eplicas da mensagem durante o processo de roteamento, fazendo com que em um determinado instante existam v´arias c´opias da mensagem em pontos distintos da rede. Apesar de tal t´ecnica aumentar a probabilidade da mensagem ser entregue, ela tem suas limita¸c˜oes. Uma boa pol´ıtica de roteamento pode diminuir o n´umero de mensagens na rede ou at´e mesmo o tempo que as mensagens gastam para atingir seus destinos. Algumas das principais t´ecnicas de roteamento s˜ao:

• Contato Direto: Nessa t´ecnica o n´o de origem A entrega a mensagem para um outro n´o DTN B, que passar´a a ser o novo cust´odio da mensagem, se B for um contato direto do n´o de destino C. Ou seja, B n˜ao entregar´a a mensagem para nenhum outro n´o na rede, sen˜ao C, que ´e o destino da mensagem. Essa t´ecnica de roteamento geralmente ´e utilizada em algoritmos de uma ´unica c´opia, o que significa que em qualquer instante existe somente uma c´opia da mensagem na rede. Geralmente a mobilidade dos n´os da rede ´e a principal respons´avel pelo sucesso na entrega.

• Primeiro Contato: O N´o de origemA envia a mensagem para o primeiro n´o DTN

B que vier a estabelecer contato. O n´o B por sua vez encaminha a mensagem para o primeiro noC que vier estabelecer contato, esse processo se repete at´e que a mensagem alcance o destino.

• Epidˆemico: Essa t´ecnica n˜ao exige nenhum conhecimento pr´evio sobre a rede, o que a torna uma das principais t´ecnicas de roteamento. Consistem em gerar r´eplicas da mensagem a cada contato e espalhar a mensagem para todos os n´os da rede. Apesar dessa t´ecnica ter os melhores resultados quanto ao n´umero de mensagens entregues e ao tempo que a mensagem demora para chegar ao destino, ela provoca grandes degrada¸c˜oes da rede. Como as mensagens s˜ao pulverizadas para todos os n´os, ´e preciso adotar alguma pol´ıtica de descarte de mensagens, permitindo que mensagens que j´a foram entregues seja descartadas. Essa t´ecnica de roteamento consiste objeto de estudo dessa disserta¸c˜ao, e ser´a explorado de forma detalhada a frente.

14 Referencial Te´orico

anteriores. A imprecis˜ao dessa t´ecnica faz com que ela tenha seu desempenho comprometido, uma vez que o contato pode n˜ao acontecer.

Como vimos, redes DTN foram projetadas para serem aplicadas em ambientes consi-derados desafiadores. Ou seja, ambientes em que as condi¸c˜oes ideais de transmiss˜ao n˜ao s˜ao atendidas. V´arios tipos de redes s˜ao considerados desafiadores, dentre eles est˜ao as redes veiculares. V´arias caracter´ısticas tornam este tipo de rede uma rede de desafios `a qual os conceitos de redes DTN podem ser aplicados. Essa caracter´ısticas s˜ao melhores explicadas na Se¸c˜ao a seguir.

2.2

Redes Veiculares

2.2.1

Introdu¸

c˜

ao

A crescente evolu¸c˜ao dos dispositivos de comunica¸c˜ao tˆem nos permitido conectar carros entre si ou a uma rede de infraestrutura. Com isso, surgiram os Sistemas de Transporte Inteligentes (STI), cujo objetivo ´e tornar a viagem mais eficiente, mais segura e mais divertida. Por eficiˆencia, entende-se redu¸c˜ao de congestionamento e polui¸c˜ao, melhorias no sistema de transporte p´ublico, rotas menores e mais r´apidas, menores custos de via-gem e manuten¸c˜ao de ve´ıculos e estradas. Mais seguran¸ca significa oferecer informa¸c˜oes sobre acidentes, congestionamentos, condi¸c˜oes da estrada e do clima, pontos de parada e de interesse (restaurantes, postos de gasolina, etc). Para tornar a viagem mais divertida os SITs podem, por exemplo, fornecer acesso a internet, download de arquivos, chats e informa¸c˜oes sobre pontos tur´ısticos.

Um componente importante dos STIs s˜aos as VANETs. VANETs s˜ao um tipo espe-cial de MANETS (Mobile Ad Hoc Network) voltado para ve´ıculos. Com a implanta¸c˜ao de dispositivos de comunica¸c˜ao sem fio nos ve´ıculos, ser´a poss´ıvel a comunica¸c˜ao at´e mesmo onde n˜ao se tem outros tipos de estrutura, como telefonia m´ovel por exem-plo. Atualmente, muitos ve´ıculos j´a s˜ao fabricados com equipamentos de comunica¸c˜ao, computadores de bordo, equipamentos de navega¸c˜ao, e estes equipamentos podem ser utilizados para auxiliar o motorista na tomada de decis˜oes. ´Org˜aos interessados neste cen´ario est˜ao em busca de normaliza¸c˜oes para desenvolver padr˜oes.

Referencial Te´orico 15

cobertura. Em termos gerais ela se apoia em duas categorias: assistˆencia ao condutor e dissemina¸c˜ao de informa¸c˜ao. Outro fator importante ´e a qualidade de servi¸co exigida, que vai depender da necessidade das aplica¸c˜oes podendo ser onde os dados n˜ao precisam ser transmitidos em tempo real, onde os dados precisam ser transmitidos em tempo real e onde uma falha ou atraso na transmiss˜ao pode causar s´erios problemas.

2.2.2

Caracter´ısticas das redes VANETs

VANETs e MANETs possuem muitas caracter´ısticas em comum: ambas tˆem padr˜oes de mobilidade semelhantes, s˜ao auto gerenci´aveis e se auto organizam. Por´em, existem algumas diferen¸cas que faz com que seja invi´avel a utiliza¸c˜ao dos conceitos de redes MANETs em redes VANETs. Como por exemplo, em redes VANETs os dispositivos n˜ao possuem restri¸c˜oes de energia, a mobilidade ´e limitada por rodovias, por´em pre-vis´ıvel, e sofrem grandes varia¸c˜ao de conex˜oes em pouco intervalo de tempo. Algumas caracter´ısticas ser˜ao estudadas a seguir:

• Processamento, capacidade de comunica¸c˜ao, sensoreamento e energia: Em uma MANET processamento, capacidade de comunica¸c˜ao, sensoriamento e energia s˜ao limitados. Em uma VANET ´e diferente, ve´ıculos podem possuir computadores com grande capacidade de processamento, v´arias interface de comunica¸c˜ao, sensores de todos os tipos e pode fornecer energia de forma continua. Al´em de ainda poder se comunicar com outros ve´ıculos com a finalidade de distribuir algum processamento.

• Ambiente, modelo de mobilidade e conectividade: Ambientes influenciam direta-mente no tipo de comunica¸c˜ao, edif´ıcios pequenos ou grandes, rodovias, podem alterar a qualidade da comunica¸c˜ao. Outro fator importante, ´e que no caso de VANET, a mobilidade est´a diretamente ligada a forma com que o ve´ıculo ´e condu-zido. Ou seja, a velocidade do ve´ıculo altera a topologia da rede de forma r´apida, al´em disso, ainda h´a a existˆencia de interferˆencia de comunica¸c˜ao provocada por obst´aculos que podem entrar no entre dois dispositivos, como caminh˜oes e pontes, por exemplo.

16 Referencial Te´orico

• Tipos de comunica¸c˜ao: Uma das principais aplica¸c˜oes de redes VANET ´e para preven¸c˜ao e seguran¸ca nas rodovias, para esse tipo de comunica¸c˜ao geralmente utilizam-se mensagens multicast. Ou seja, as mensagens s˜ao destinadas somente aos ve´ıculos que estiverem perto da rodovia, aos quais a mensagem ´e interessante.

• Armazenando informa¸c˜oes: Diversas aplica¸c˜oes distribu´ıdas exigem abordagens para armazenar e distribuir as informa¸c˜oes. Por´em em VANETs, devido a alta mobilidade, conex˜oes intermitentes e heterogeneidade dos dispositivos, distribuir estas informa¸c˜oes ´e uma tarefa complexa. Para isto, a maioria da aplica¸c˜oes VA-NETs utilizam algoritmos epidˆemicos para produzir e distribuir informa¸c˜oes entre os n´os vizinhos.

2.2.3

Pilha de protocolos

Pilha de protocolo tˆem que lidar com diversos desafios, considerando ve´ıculos pr´oximos e equipamentos fixos na rodovia. Faremos um estudo sobre cada camada da pilha de protocolo.

Camada F´ısica

Os protocolos da camada f´ısica tem que considerar os efeitos gerados pela movimenta¸c˜ao dos n´os, como o Efeito Doppler e Desvanecimento m´ultiplo.

Referencial Te´orico 17

Camada MAC

A camada MAC tem que oferecer acesso ao canal de forma integra, eficiente e confi´avel. Os protocolos da camada MAC tem que levar em considera¸c˜ao os tipos de aplica¸c˜oes que podem existir. Tem que oferecer uma conex˜ao confi´avel e com pouca latˆencia para aplica¸c˜oes de seguran¸ca por exemplo, e prever grandes taxas de transmiss˜ao de dados mesmo em momentos em que o cen´ario n˜ao ´e o ideal, pensando em aplica¸c˜oes de mul-tim´ıdia.

O protocolo IEEE 802.11p WAVE surgiu a partir de altera¸c˜oes no conjunto de pro-tocolos do padr˜ao 802.11. O objetivo do IEEE 802.11p WAVE ´e atender os requisitos apresentados em redes V2V e V2I, onde baixa latˆencia e confiabilidade s˜ao extremamente importantes. Por exemplo, ´e desej´avel que ve´ıculos sejam fabricados com sensores inte-grados que sejam capazes de enviar informa¸c˜oes, em meio segundo, com todos os ve´ıculos equipados que estejam em um raio de 500m. WAVE utiliza CSMA/CA como t´ecnica de acesso ao meio para compartilhamento de link.

Em ADHOC MAC prop˜oe o uso do RR-ALOHA (Reliable Reservation ALOHA) que cria uma canal de transmiss˜ao confi´avel BCH (Basic Chanell) onde cada canal transporta informa¸c˜oes de sinaliza¸c˜ao para resolver problemas de sombra e garantir uma conex˜ao confi´avel, permitindo a inclus˜ao de novos dispositivos a rede. O principal problema ´e que o n´umero de ve´ıculos que conseguem se conectar est´a limitado ao n´umero de slots de tempo que se consegue a partir de um espa¸co de tempo.

18 Referencial Te´orico

Camada de Rede

Duas estrat´egia b´asicas comumente utilizadas em redes wireless multiponto para rotea-mento s˜ao protocolos baseados na topologia e protocolos baseados na posi¸c˜ao. Protoco-los baseados na topologia utilizam informa¸c˜oes dos caminhos de transmiss˜ao, guardando uma tabela de roteamento em cada n´o da rede. Esta topologia pode ser divida em duas, sendo: proativa ou reativa. Protocolos Baseados na posi¸c˜ao assumem que o destino, os n´os vizinhos e a origem s˜ao conhecidos, e podem ser divididos entre: tolerantes a atrasos (DTN), n˜ao tolerantes a atrasos (Non-DTN) e h´ıbridos.

Em princ´ıpio, poderia-se aplicar os protocolos de roteamento AODV (Perkins & Royer 1999) e DSR (Johnson & Maltz 1996) pra VANETs, por´em, a alta velocidade e as r´apidas desconex˜oes fazem com estes protocolos percam muito desempenho. Por outro lado, os protocolos baseados em posi¸c˜ao tˆem demonstrado ser boas propostas para VANETs, pois s˜ao mais robustos e promissores para ambiente altamente dinˆamicos. Al´em disso, eles n˜ao mantˆem informa¸c˜oes de estado, o que os diferencia dos protocolos baseados na topologia.

GPSR (Karp & Kung 2000) ´e um conhecido protocolo de roteamento baseado em posi¸c˜ao para MANETs, por´em ele n˜ao tem bom desempenho em redes veiculares. GPCR (Lochert, Mauve, Fussler & Hartenstein 2005) e GPSRJ+ (Lee, Haerri, Lee & Gerla 2007) s˜ao protocolos baseados em posi¸c˜ao com base no GPSR que foram aprimorados para resolver o problema de rotas em redes veiculares. D-Greedy/D-MinCost (Skordylis & Trigoni 2008) e VADD (Zhao & Cao 2008) s˜ao tamb´em protocolos baseados em posi¸c˜ao aprimorados sob o GPSR para descoberta de rotas em redes veiculares. Basicamente, eles decidem se devem transmitir o pacote ou aguardar por at´e que um n´o melhor de en-caminhamento seja encontrado. No entanto estes protocolos n˜ao consideram informa¸c˜oes importantes, como congestionamento de tr´afego. A-Start (Seet, Liu, Lee, Foh, Wong & Lee 2004) e CAR (Naumov & Gross 2007) fazem entrega de pacotes de forma efici-ente considerando congestionamento de tr´afego, ambos s˜ao otimizados para lidar com problema de conectividade, por´em n˜ao s˜ao projetados para trabalhar com aplica¸c˜oes sens´ıveis a atraso. PROMPT (Jarupan & Ekici 2010) ´e um protocolo de comunica¸c˜ao de cruzamento de camadas baseado em posi¸c˜ao consistente a atraso que melhora a conex˜ao fim a fim utilizando mensagens geradas por ve´ıculos enquanto propagam informa¸c˜oes de sinal (estado da rede).

Referencial Te´orico 19

estrada. Dissemina¸c˜ao de dados pode melhorar significativamente a taxa de entrega de dados se, por exemplo, buffers de dados est˜ao localizados nas interse¸c˜oes das estradas.

Camada de transporte

Como mencionado, redes veiculares s˜ao caracterizadas por frequentes desconex˜oes e mu-dan¸cas r´apidas de topologia. Em contraste com outras redes m´oveis, por´em, tamb´em tem um padr˜ao de mobilidade. As frequentes desconex˜oes faz com que os protocolos TCP e UDP n˜ao seja uma boa op¸c˜ao. Muitas das aplica¸c˜oes unicast requerem servi¸cos confi´aveis para entrega de dados, semelhante ao TCP, para isto o protocolo VTP ( Vei-cular Transport Protocol) (Schmilz, Leiggener, Festag, Eggert & Effelsberg 2006) utiliza dados estat´ısticos para melhorar o desempenho quando uma conex˜ao ´e interrompida, garantindo certa confiabilidade para aplica¸c˜oes unicast. MCTP (Mobile Control Trans-port Protocol) seus princ´ıpios s˜ao baseados em protocolos TCP para redes ad hoc, mas ´e aprimorado para oferecer QoS em comunica¸c˜ao fim-a-fim entre ve´ıculos e hosts na internet atrav´es de uma infraestrutura rodovi´aria.

Estes protocolos para VANETs s˜ao baseados em aplica¸c˜oes unicast, por´em muitas aplica¸c˜oes veiculares s˜ao multicast, e a proje¸c˜ao de um protocolo para este fim ´e um desafio.

Camada de aplica¸c˜ao

Os protocolos na camada de aplica¸c˜ao devem prever uma pequeno atraso fim a fim, isto, para garantir que um motorista seja notificado a tempo sobre eventos recentes na rodovia. Outras aplica¸c˜oes tamb´em podem ser previstas na camada de aplica¸c˜ao, como protocolos para aplica¸c˜oes de multim´ıdia, de marketing e de venda de produtos. VITP (Veicular Information Transfer Protocol) ´e um protocolo da camada de aplica¸c˜ao projetado para suportar o estabelecimento de um infraestrutura de servi¸cos distribu´ıdos sobre redes ad hoc, semelhante ao HTTP.

2.2.4

Aplica¸

c˜

oes para VANET

20 Referencial Te´orico

exemplo, quando acontecer um acidente em uma rodovia, mensagens podem ser enviadas para os ve´ıculos mais pr´oximos, ajudando os motoristas na tomada de decis˜ao, ou ainda, para aumentar a eficiˆencia, estas mensagens podem se propagar pela vias alternativas, informando aos ve´ıculos que pretendem passar pelo local do acidente do ocorrido e sugerindo caminhos alternativos, para aliviar o trˆansito no local.

Discutiremos a seguir dom´ınios de aplicativos para redes veiculares, que s˜ao divididos em assistˆencia ao motorista e dissemina¸c˜ao de informa¸c˜ao.

Requisitos b´asicos

Redes veiculares vem surgindo para tornar o transporte mais seguro e eficiente, e isto s´o ´e poss´ıvel atrav´es de dois requisitos, que s˜ao coleta de dados e comunica¸c˜ao de dados.

Aplica¸c˜oes VANETs ir˜ao monitorar condi¸c˜oes dos ve´ıculos, estradas, trˆansito e am-biente. Estas informa¸c˜oes ser˜ao utilizadas para auxiliar o motorista a trafegar com mais seguran¸ca. Al´em disso, uma rede veicular pode ser uma boa op¸c˜ao para monitoramento urbano, o fato do n´umero de ve´ıculos dentro da cidade ser mais denso, e dos sensores de bordo estarem cada vez mais presentes, possibilitar´a a utiliza¸c˜ao desta rede para moni-torar as condi¸c˜oes ambientais e atividades sociais, tornando-as assim um grande aliado para detec¸c˜ao urbana.

Ve´ıculos podem receber poderosas unidades de processamento, sensores de diversos tipos, cˆameras, dispositivos de localiza¸c˜ao. Tornando poss´ıvel sua utiliza¸c˜ao para diver-sas aplica¸c˜oes, desde vigilˆancia ambiental, controle de tr´afego a redes sociais m´oveis.

Ve´ıculos s˜ao conectados por meio de comunica¸c˜ao sem fio com outros ve´ıculos ou com infraestrutura rodovi´aria. Uma caracter´ıstica importante de VANET ´e a possibilidade de troca de informa¸c˜oes de forma r´apida, principalmente quando se trata de mensagens de seguran¸ca. Por´em, protocolos utilizados nas camadas mais inferiores tˆem que evitar colis˜oes e garantir integridade das mensagens de emergˆencia, e o problema ´e que os protocolos atuais n˜ao garantem QoS para este tipo de aplica¸c˜ao.

Assistˆencia ao motorista

Referencial Te´orico 21

Acidentes: Em caso de colis˜ao a aplica¸c˜ao deve informar aos carros que est˜ao indo em dire¸c˜ao ao local do acidente sobre o ocorrido, oferecendo rotas alternativas e informa¸c˜oes para aumentar a seguran¸ca dos mesmos. Ainda ´e desej´avel que v´ıdeos sejam enviados `a equipes de param´edicos mostrando o ocorrido e auxiliando na tomada de decis˜ao com a finalidade de agilizar o socorro `as v´ıtimas. Por´em, ´e desej´avel que aplica¸c˜oes de seguran¸ca sejam projetadas para fornecer informa¸c˜oes pr´evias evitando acidentes.

Intercess˜oes: Controle e gest˜ao de tr´afego ´e uma boa ´area de pesquisa. Uma vez que em um cruzamento dois fluxos de carros convergem, os riscos de acidentes s˜ao maiores. Uma aplica¸c˜ao poderia auxiliar o motorista nesta situa¸c˜ao com um sem´aforo virtual, ou mesmo com informa¸c˜oes que podem diminuir os riscos de uma colis˜ao. Em ambos os casos h´a requisitos rigorosos para atingir principalmente em tempo real e processamento distribu´ıdo.

Aplica¸c˜oes de congestionamento podem oferecer melhores rotas para o motorista ou at´e mesmo ajustar o sem´aforo de forma a otimizar o fluxo, e com isto melhorar o trˆansito evitando engarrafamentos.

Dissemina¸c˜ao de Informa¸c˜ao

Os pedidos de divulga¸c˜ao visam uma distribui¸c˜ao de entrega de informa¸c˜ao para o mo-torista, passageiro e ve´ıculo, o problema ´e como manter esta informa¸c˜ao em contexto, j´a que a rede ´e altamente dinˆamica. Alguns poss´ıveis tipos de informa¸c˜ao que podem ser disseminadas em redes VANET s˜ao informa¸c˜oes sobre mobilidade (trˆansito, acidentes, informa¸c˜oes tur´ısticas e de assistˆencia), com´ercio eletrˆonico e entretenimento (acesso a internet, jogos e chats).

2.3

Considera¸

c˜

oes Finais

Rede veicular sem fio ´e uma tecnologia essencial para os STI. A comunica¸c˜ao entre ve´ıculos pode criar uma malha de comunica¸c˜ao trazendo mais seguran¸ca e mais eficiˆencia. E com isso, tornar as viagens mais agrad´aveis aos usu´arios. Redes veiculares futuramente estar˜ao entre os tipos de redes m´oveis mais importantes.

22 Referencial Te´orico

Cap´ıtulo 3

Trabalhos Relacionados

Nos ´ultimos anos, v´arios trabalhos propuseram resolver o problema de roteamento em redesad hoc, como o DSR(Dynamic Source Routing)(Johnson & Maltz 1996) e o AODV

(Ad-hoc On-demand Distance Vector) (Perkins & Royer 1999). Esses protocolos iniciam a transmiss˜ao de dados somente ap´os estabelecerem um caminho entre a origem e o destino, caracter´ıstica que na maior parte do tempo n˜ao ´e satisfeita em VANETs. Isso, porque esse tipo de rede sofre frequentes desconex˜oes provocadas pela alta velocidade e alta mobilidade dos ve´ıculos. Com a finalidade de evitar perdas de dados, os protocolos de roteamento para VANETs consideram a utiliza¸c˜ao da t´ecnica de store-carry-and-forward (Lee & Gerla 2010).

Outra caracter´ıstica que pode beneficiar algoritmos de roteamento para VANETs, ´e a utiliza¸c˜ao de informa¸c˜oes de localiza¸c˜ao dos n´os da rede, que tornou-se poss´ıvel devido `a integra¸c˜ao de Sistemas de Navega¸c˜ao (NS) aos ve´ıculos. Protocolos de roteamento que utilizam essa t´ecnica s˜ao classificados como protocolos position-based, ou geografic-based (Allal & Boudjit 2012).

3.1

Trabalhos Relacionados

Uma das principais t´ecnicas de roteamento utilizadas em redes m´oveis ´e a t´ecnica de inunda¸c˜ao. Tal t´ecnica compreende em gerar r´eplicas da mensagem e enviar para todos os n´os da rede, at´e que a mensagem alcance o n´o de destino. Um esquema de roteamento que utiliza a t´ecnica de inunda¸c˜ao para rotear as mensagens em uma rede m´ovel, ´e conhecido como roteamento Epidˆemico (Vahdat & Becker 2000). Al´em da t´ecnica de

24 Trabalhos Relacionados

inunda¸c˜ao, o algoritmo de roteamento Epidˆemico utiliza a t´ecnica de store-carry-and-forward para evitar que uma mensagem seja perdida durante a transmiss˜ao. Isso porque a alta mobilidade dos n´os provoca frequentes desconex˜oes da rede, fazendo com que o algoritmo tenha que lidar com situa¸c˜oes onde n˜ao existe um caminho entre a origem e o destino.

O funcionamento do algoritmo Epidˆemico se d´a da seguinte forma: o n´oA gera uma mensagem para um n´o B e a armazena em seu buffer. Quando outro n´o C entra na ´area de transmiss˜ao deA,C envia para Ainforma¸c˜oes sobre as mensagens armazenadas em seu buffer. Ao receber essas informa¸c˜oes, A seleciona as mensagens que possu´ı em seu buffer e que C n˜ao possui, e transmite c´opias dessas mensagens paraC. O mesmo processo ´e feito pelo n´o C, at´e que, ao final desse processo, ambos os n´os possuam as mesmas mensagem eu seus buffers. Referˆencias futuras ao processo citado acima ser˜ao feitas como processo de sincroniza¸c˜ao de mensagens.

Algumas hip´oteses podem ser levantadas com rela¸c˜ao ao processo de sincroniza¸c˜ao e de transmiss˜ao de mensagens do algoritmo Epidˆemico. A primeira delas ´e com rela¸c˜ao ao tempo de contato entre os n´os.

Considerando que em alguns tipos de redes m´oveis os n´os se movem em alta velo-cidade, como por exemplo em redes VANETs, e que o tempo de associa¸c˜ao entre os n´os algumas vezes excede o tempo de contato, prejudicando a troca de informa¸c˜oes en-tre eles. Temos um cen´ario no qual o processo de sincroniza¸c˜ao falhar´a. Por´em, essa caracter´ıstica n˜ao ´e determinante para que o algoritmo Epidˆemico perca desempenho, uma vez que as mensagens n˜ao transmitidas em um primeiro momento, poder˜ao ser transmitidas em contatos futuros.

Prova de conceito: Considere um n´o A com as mensagens de id: 001, 003 e 004 ar-mazenadas embuffer. O n´oB, que est´a com obuffer vazio, entra na ´area de transmiss˜ao de A. A descobre que B n˜ao possui nenhuma de suas mensagens, e inicia o processo de sincroniza¸c˜ao de mensagens. Por´em, durante a transmiss˜ao da segunda mensagem o n´o B sa´ı da ´area de transmiss˜ao de A, fazendo com que as mensagens 003 e 004 n˜ao sejam entregues. Ao final do processo, B possu´ı em seu buffer somente a mensagem de id: 001. Em um segundo momento, o n´o A, ou qualquer outro n´o que entrar na ´area de transmiss˜ao de B, perceber´a que B n˜ao possui as mensagens de id: 003 e 004 e transmitir´a essas mensagens para B.

Trabalhos Relacionados 25

porque o algoritmo Epidˆemico replica as mensagens para todos os n´os da rede, fazendo com que r´eplicas da mensagem sejam enviadas para todos os caminhos poss´ıveis. Se r´eplicas da mensagem s˜ao enviadas para todos os caminhos, obviamente, se houver um caminho at´e o destino, uma das r´eplicas ser´a enviada por esse caminho. Portanto, considerando que n˜ao haver´a perdas das mensagens transmitidas na rede, o algoritmo Epidˆemico entregar´a o maior n´umero de mensagens poss´ıveis.

Prova de conceito: Considere uma rede comN n´os, onde o n´oAdeseja entregar uma mensagem para o n´o Z. No instante de tempo t0, o n´o B entra na ´area de transmiss˜ao de A dando in´ıcio ao processo de sincroniza¸c˜ao de mensagens, ao final do processo, ele tamb´em transportar´a uma c´opia da mensagem destinada `a Z. No instante de tempo

t1, os n´os C e D entram nas ´areas de transmiss˜oes dos n´os A e B respectivamente, fazendo com que, ao final do processo de sincroniza¸c˜ao, todos os n´os possuam c´opias da mensagem endere¸cada aZ. No instante de tempo tx,Dentra na ´area de transmiss˜ao de

Z e realiza a entrega da mensagem. O fato da mensagem ter sido replicada para todos os caminhos poss´ıveis, faz com que no instante de tempotx+y outros n´os entreguem a mensagem para Z.

A prova de conceito levantada acima nos oferece suporte para mais uma hip´otese. O algoritmo Epidˆemico entrega a mensagem no menor tempo poss´ıvel. Se o algoritmo Epidˆemico envia a mensagem para todos os caminhos poss´ıveis, obviamente a mensagem seguir´a o menor caminho entre a origem e o destino, e com isso, ser´a entregue no menor tempo. Utilizando o exemplo acima, a mensagem foi entregue ao n´o Z no instante de tempo tx, portanto, x ´e o menor tempo que a mensagem gastaria para alcan¸car Z, ou seja, qualquer outro caminho que a mensagem siga, ela precisar´a de x+y unidades de tempo para alcan¸car Z. Isso faz do algoritmo Epidˆemico limite inferior com rela¸c˜ao ao tempo que a mensagem precisa para ser entregue ao destino.

26 Trabalhos Relacionados

limita¸c˜oes encontradas em dispositivos de redes m´oveis. Por´em, o algoritmo Epidˆemico exerce um importante papel para academia, pois seus resultados oferecem excelentes referˆencias para medir o desempenho de novas propostas de algoritmos.

Outra categoria de algoritmos que podem ser aplicados a redes sem fio, s˜ao os al-goritmo de uma ´unica c´opia, como o GeOpps, que ser´a estudado mais a frente. Nessa categoria de algoritmo existe somente uma c´opia da mensagem na rede durante todo o tempo, e essa mensagem ´e transportando entre os n´os da rede at´e atingir o destino. Para que isso seja poss´ıvel, esses algoritmos introduzem o uso de um agente importante, que ´e conhecido como Mula. O n´o Mula, ou transportador da mensagem, ´e o n´o que tem a cust´odia da mensagem e ´e respons´avel por carregar a mensagem, e transmiti-la para o pr´oximo n´o que passar´a a ser o novo cust´odio da mensagem. Esse processo se repete at´e que a mensagem alcance o destino. Para escolher qual ser´a o pr´oximo salto da mensagem, o n´o cust´odio leva em considera¸c˜ao algumas informa¸c˜oes, como por exemplo, dados de contatos entre os n´os, transmiss˜ao por contato oportunista, informa¸c˜oes de localiza¸c˜ao, etc. Esse processo que diferencia os diversos algoritmos de roteamento para esse tipo de rede. Por´em, algoritmos de uma ´unica c´opia de mensagem provocam gran-des atrasos na entrega da mensagem em regran-des m´oveis, o que impossibilita sua aplica¸c˜ao em cen´arios que exigem comunica¸c˜ao em tempo real, como por exemplo, aplica¸c˜oes de resgate de acidentes, alertas de perigo, stream de v´ıdeo, etc.

Com o objetivo de entregar as mensagens com menor atraso do que algoritmos de uma ´unica c´opia, e sem degradar a rede como os algoritmos de inunda¸c˜ao (Spyropoulos, Psounis & Raghavendra 2008b) propuseram uma nova categoria de algoritmos, a qual denominaram algoritmos de “spray”. Essa categoria tem como objetivo gerar somente algumas c´opias da mensagem, e com isso, explorar caminhos alternativos, conseguindo tempos de entrega melhores do que os algoritmos de uma ´unica c´opia, e sem provocar degrada¸c˜ao da rede sobrecarregando-a com n´umero excessivo de r´eplicas de mensagens, como os algoritmos de inunda¸c˜ao. Apesar dos autores introduzirem sua utiliza¸c˜ao em redes esparsas, a t´ecnica de“spray” foi utilizada pela primeira vez em redes de celulares. Sua utiliza¸c˜ao objetivava pulverizar as mensagens entre os pontos que os usu´arios mais frequentavam (Tchakountio & Ramanathan 2001).

Trabalhos Relacionados 27

pode ser utilizado uma contagem dos identificadores ´unicos de cada n´o da rede e com isso estimar aproximadamente o n´umero de n´os. Por´em, tal m´etodo exigiria uma grande base de dados para manter as informa¸c˜oes dos n´os da rede e ainda uma opera¸c˜ao de pesquisa teria que acontecer a cada contato. Os modelos de mobilidade para redes m´oveis tem tempos de contato entre os n´os representados por uma distribui¸c˜ao exponencial. Com isso em mente, os autores sugerem que o n´umero de n´os da rede pode ser estimado considerando a distribui¸c˜ao exponencial dos contatos de um n´o com os dois pr´oximos n´os que ele encontrar. Calcular o n´umero de r´eplicas necess´ario para serem pulverizadas pela rede, ´e considerado um problema dif´ıcil de forma geral, para facilitar a utiliza¸c˜ao da t´ecnica de “spray” pela comunidade acadˆemica, os autores sugerem alguns valores para serem utilizados como n´umero de r´eplica de mensagens para uma rede de 100 n´os. Esses valores podem ser conferidos na tabela 3.1.

a 1.5 2 3 4 5 6 7 8 9 10

recurs˜ao 21 13 8 6 5 4 3 3 3 2 limite superior N.A. N.A. 11 7 6 5 4 3 3 2 s´erie de taylor N.A. N.A. 10 7 5 4 3 3 3 2

Tabela 3.1: Valores estimados de L para uma rede de 100 n´os.

Para comprovar a eficiˆencia da t´ecnica de“spray”, (Spyropoulos, Psounis & Raghavendra 2008b) propuseram um algoritmo chamado spray and wait. O algoritmo ´e divido em duas fases que s˜ao: fase de “spray” e fase de “wait”, que ser˜ao explicadas a seguir:

• Na fase“spray”, o n´o de origem calcula o n´umero de c´opias que devem ser pulve-rizadas. Esse c´alculo ´e baseado no n´umero de n´os da rede e no tempo de atraso desejado para que a mensagem alcance o destino. Essas c´opias s˜ao pulverizadas de forma oportunista entre os n´os que entram na ´area de transmiss˜ao do n´o de origem. Se a mensagem n˜ao for entregue ao destino na fase“spray”, os n´os iniciam a fase “wait”. Existem duas formas de pulverizar as mensagens, que s˜ao oBinary spray e o Source Spray, ambas ser˜ao estudadas mais a frente.

• Quando o n´o entra na fase de“wait”, ele cont´em somente uma c´opia da mensagem, e ser´a encarregado de entregar essa mensagem ao destino. Para isso, o algoritmo

28 Trabalhos Relacionados

c´opias da mensagem ´e encaminhada de forma independente, seguindo modelos de roteamento presentes em algoritmos de uma ´unica c´opia.

Os algoritmos acima constituem objetos de estudo dessa disserta¸c˜ao por se tratarem dos principais algoritmos de roteamento para redes esparsas. Por´em, ambos foram de-senvolvidos para serem aplicados `a redes m´oveis de uma forma geral, n˜ao se beneficiando de caracter´ısticas espec´ıficas de um tipo de rede. Por esse motivo, o pr´oximo algoritmo estudado foi o GeOpps (Leontiadis & Mascolo 2007), que ´e um dos principais algoritmos desenvolvidos para ser aplicado em redes VANETs, e utiliza a transmiss˜ao de forma oportunista e informa¸c˜oes de contexto para melhorar o processo de roteamento.

O algoritmo GeOpps ´e um algoritmo de uma ´unica c´opia, que tem como objetivo rotear mensagens de dados para uma regi˜ao geogr´afica espec´ıfica. Para que isso seja poss´ıvel, o algoritmo considera que os ve´ıculos s˜ao equipados com Sistemas de Navega¸c˜ao (SN), onde os motoristas informam seus destinos a cada viagem, permitindo que o SN calcule a rota que o ve´ıculo percorrer´a para alcan¸car o destino. Al´em disso, o algoritmo assume que o SN possu´ı informa¸c˜oes sobre as localiza¸c˜oes das Esta¸c˜oes de Informa¸c˜ao (EI) que comp˜oem `a rede juntamente com os ve´ıculos. Essas EI est˜ao potencialmente conectadas `a internet, e s˜ao utilizadas como uma esp´ecie debackbone de rede, para onde o fluxo de dados deve ser direcionado. Cada ve´ıculo da rede atua como uma esp´ecie de sensor, que ´e capaz de coletar informa¸c˜oes sobre o trˆansito (velocidade, acelera¸c˜ao, etc.) e sobre as condi¸c˜oes das estradas (buracos, etc.). Essas informa¸c˜oes s˜ao enviadas, atrav´es das EI, para um Sistema Centralizado que combinar´a os dados recebidos de v´arias origens e produzir´a estimativas sobre as condi¸c˜oes de trˆansito atuais. Ap´os tal processo, os Sistemas Centralizados produzir˜ao alertas sobre trechos de estrada espec´ıficos, e os encaminhar´a para a EI mais pr´oxima de tal trecho, encarregando os ve´ıculos vizinhos de rotear a mensagem at´e a ´area afetada.

O funcionamento do algoritmo GeOpps consiste em: (i) trocar informa¸c˜oes das men-sagens com os n´os que est˜ao a um salto de distˆancia; (ii) Calcular o METD (Tempo M´ınimo Estimado para Entregar a Mensagem ao Destino) e encaminhar o resultado para o n´o requisitante; (iii) Manter a cust´odia da mensagem se tiver o METD menor, ou encaminh´a-la para o vizinho encarregando-o de entregar a mensagem.

Trabalhos Relacionados 29

Para isso, uma fun¸c˜ao de utilidade ´e aplicada. Tal fun¸c˜ao estima o METD da seguinte forma: o algoritmo percorre a rota do ve´ıculo procurando o ponto mais pr´oximo do destino (NP); depois de descoberto NP, o algoritmo solicita do SN o tempo estimado de viagem (ETA) de sua posi¸c˜ao corrente at´e o NP; finalmente, o algoritmo soma o tempo retornado pelo SN com o tempo estimado para que o ve´ıculo viaje em linha reta do NP at´e o destino. Em linhas gerais, o METD pode ser calculado da seguinte forma:

M ET D =ET A para o N P + ET A do N P para o D.

Para uma melhor compreens˜ao do processo de roteamento, considere a Figura 3.1. O ve´ıculo a possui uma mensagem destinada ao ponto D. No ponto P1, o ve´ıculo a

encontra com o ve´ıculo b e o escolhe para ser o transportador da mensagem, pois o METD de b ´e menor do que o METD de a. Observe que a mensagem nunca alcan¸car´a oN P b, pois no instante de tempo P2, o ve´ıculob cruza com outro ve´ıculo c, e o escolhe como o novo transportado da mensagem, encarregando-o de levar a mensagem para pr´oximo de D.

Figura 3.1: Exemplo do c´alculo do NP do destino do pacote.

30 Trabalhos Relacionados

satisfeitas, como por exemplo quando o motorista desvia ou ignora a rota sugerida, ou quando ele para o ve´ıculo antes de concluir a rota. Para resolver esses problemas, o algoritmo GeOpps assume que o ve´ıculo corrente n˜ao ´e capaz de entregar a mensagem, e a encaminha para o n´o vizinho.

Apesar de o algoritmo GeOpps ter sido projetado para redes veiculares, e utilizar as rotas dos ve´ıculos para otimizar o processo de roteamento. O fato dele n˜ao explorar rotas alternativas utilizando m´ultiplas c´opias de mensagens faz com que ele tenha seu desempenho comprometido, e torna invi´avel sua utiliza¸c˜ao pr´atica. Em contrapartida, o algoritmo Spray and Wait se beneficia de redes densas, por´em em redes veiculares essa caracter´ıstica se torna uma armadilha e compromete o desempenho do algoritmo. Isso acontece porque o fluxo de carros se concentra em cruzamentos ou em sem´aforos, e os ve´ıculos se dividem entre as op¸c˜oes de dire¸c˜oes que podem seguir. Tal comportamento faz com que algumas c´opias das mensagens sejam levadas para longe do destino.

3.2

Considera¸

c˜

oes Finais

Cap´ıtulo 4

Protocolo de Roteamento Route Spray

4.1

Algoritmo RouteSpray

Para realizar o roteamento, o protocolo RouteSpray assume que os ve´ıculos s˜ao equi-pados com GPS e que al´em de conhecer sua pr´opria rota, o ve´ıculo precisa conhecer a rota do destino da mensagem. Considerando que algoritmos position-based assumem conhecimento da localiza¸c˜ao do destino da mensagem, esse se torna um requisito b´asico. Sendo que o algoritmo RouteSpray se diferencia dos demais por prever a mobilidade do n´o de destino. Uma vez que, grande parte desses algoritmos assumem que o destino da mensagem ´e um n´o estacion´ario, ou ainda, uma regi˜ao geogr´afica. Al´em disso, n˜ao ´e ne-cess´aria a existˆencia de nenhuma infraestrutura fixa de rede, ou seja, ´e poss´ıvel realizar o roteamento entre os ve´ıculos de forma totalmente ad hoc.

O funcionamento do protocolo ´e baseado no uso de dois tipos de mensagens, sendo elas as mensagens de controle e as mensagens de dados. As mensagens de controle s˜ao utilizadas para manter o estado da rede, enviando informa¸c˜oes de contexto para os n´os vizinhos. Cada mensagem gerada na rede possui um identificar ´unico, que ´e composto pelo endere¸co do n´o de origem, o hor´ario de cria¸c˜ao da mensagem e um contador, que tem como objetivo evitar conflitos de mensagens criadas no mesmo hor´ario.

O processo de troca de informa¸c˜oes e a tomada de decis˜ao de roteamento pode ser dividido em trˆes etapas distintas. Na primeira etapa a comunica¸c˜ao inicia-se atrav´es de um handshake, onde os n´os trocam informa¸c˜oes dos pacotes que j´a foram entregues pela rede, permitindo fazer o controle de mensagens armazenadas em buffer, o que ´e conseguido apagando as que j´a foram entregues. J´a na segunda e terceira etapas, os n´os

32 Protocolo de Roteamento Route Spray

trocam informa¸c˜oes sobre o estado do buffer. O n´o de origem envia para seus vizinhos uma lista contendo um identificador e o destino de cada mensagem que possui em seu

buffer. Com essas informa¸c˜oes o vizinho calcula, utilizando as rotas pr´e-estabelecidas, o tempo em segundos que demorar´a para entregar cada mensagem. Ap´os a origem receber a resposta do n´o vizinho, ela ´e capaz de decidir qual ´e o melhor transportador para a mensagem. Mais detalhes sobre as etapas de roteamento s˜ao apresentadas a seguir.

Considerando que o n´o X entrou na ´area de transmiss˜ao do n´o Y. Na primeira etapa, X envia para Y uma mensagem de handshake que possui como carga de dados a lista das mensagens que j´a foram entregues na rede. Ao receber essas informa¸c˜oes,

Y ´e capaz de percorrer seu buffer apagando as mensagens que j´a foram entregues aos seus respectivos destinos. Ao final deste processo, com obuffer consistente, Y realiza a entrega das mensagens endere¸cadas a X, e envia para ele a lista de mensagens que Y

possui em seu buffer.

Na segunda etapa, quando X recebe a lista das mensagens presentes no buffer de

Y, X calcula o tempo que ele precisa para entregar cada uma dessas mensagens. Em seguida envia para Y uma rela¸c˜ao contendo o identificador e o tempo necess´ario para entregar cada mensagem. Para calcular o tempo de entrega da mensagem, X percorre a rota do destino da mensagem a procura de um ponto de interse¸c˜ao com sua rota. Ao final desse processo, caso X encontre um ponto de interse¸c˜ao, ele retorna o tempo em segundos que demora para ir de sua posi¸c˜ao corrente at´e esse ponto. Caso tal ponto n˜ao exista, o algoritmo retorna um valor negativo, indicando queX n˜ao ´e capaz de entregar a mensagem.

Protocolo de Roteamento Route Spray 33

ser visto com mais detalhes no Algoritmo 4.1.

Algoritmo 4.1: Pseudo-c´odigo RouteSpray

Input: mensagem

if recebeu mensagem de controle then

1

if mensagem de handshake then

2 LimpaBuffer; 3 AtualizaListaDeMensagensEntregues; 4 EntregaMensagensEndere¸cadasOrigem; 5 RespondeListaMensagensBuffer(); 6

else if resposta a mensagem de handshake then

7 RecebeRela¸c˜aoMensagensVizinho; 8 EnviaTempoDeContatoMensagem(); 9 else 10 ProcessaRespostaTempoDeContato; 11 DecideQualMelhorTransmissor(); 12

else if recebeu mensagem de dados then

13

if mensagem endere¸cada a mim then

14 ProcessarMensagem(); 15 else 16 ArmazenarNoBuffer(); 17

A melhoria no desempenho doRouteSpray se d´a pela combina¸c˜ao de dois conceitos importantes: (i) utiliza¸c˜ao de rotas para obter conhecimento pr´evio dos contatos entre os n´os e (ii) utiliza¸c˜ao da t´ecnica de Binary Spray. Tal combina¸c˜ao garante melhores taxas de entrega sem sobrecarregar a rede. Ambos os conceitos s˜ao explicados com mais detalhes a seguir.

4.1.1

Utiliza¸

c˜

ao de Rotas

34 Protocolo de Roteamento Route Spray

ve´ıculos garante que o algoritmo consiga prever os contatos entre os n´os da rede. Assim, ele pode tomar a melhor decis˜ao de encaminhamento.

Considerando que trˆes ve´ıculos seguir˜ao rotas pr´e-estabelecidas (Figura 4.1), e que o ve´ıculoB possui um pacote destinado ao ve´ıculoC, apesar das rotas dos ve´ıculosB eC

se cruzarem o ve´ıculo B escolher´a o ve´ıculo Acomo melhor transportador da mensagem at´e o destino. Isso porque o ve´ıculo A se encontrar´a com o ve´ıculo C antes do ve´ıculo

B. Esse processo garante que a mensagem seja entregue no menor tempo poss´ıvel.

Protocolo de Roteamento Route Spray 35

4.1.2

Binary Spray

Esquemas de encaminhamento baseados em uma ´unica c´opia de mensagem provocam grandes atrasos na entrega. Por outro lado, esquemas de encaminhamento baseados em inunda¸c˜ao provocam degrada¸c˜ao na rede. Visando obter o menor atraso na entrega sem degradar a rede, em (Spyropoulos, Psounis & Raghavendra 2008b) os autores propuse-ram a t´ecnica de “spray”, que consiste em gerar um n´umero controlado de c´opias de mensagens e pulveriz´a-las entre os n´os da rede. Quando um ve´ıculo deseja transmitir uma mensagem, ele gera um n´umero controlado de c´opias (L). Para calcular o valor de

L, ´e levado em considera¸c˜ao o n´umero de n´os presentes na rede e o tempo desejado de atraso para que a mensagem alcance o destino. A pulveriza¸c˜ao pode acontecer de duas formas diferentes, as quais os autores deram os nomes de Source Spray eBinary Spray. Na pulveriza¸c˜ao baseada noSource Spray, o n´o de origem encaminha asL c´opias da mensagem para os primeiros L n´os distintos que encontrar. No Binary Spray, o n´o de origem inicia com L c´opias; enquanto o n´o A possuir n > 1 c´opias (for a origem ou o transportador) e encontrar com outro n´oB(que n˜ao possui nenhuma c´opia) ele entregar´a ao n´o B ⌊(n/2)⌋ c´opias e manter´a ⌈(n/2)⌉ consigo; quando o n´o possuir somente uma c´opia, ele escolher´a o contato direto para realizar a entrega.

Uma caracter´ıstica do Source Spray ´e que a mensagem realiza somente dois saltos at´e atingir o destino, ou seja, o origem encaminha a mensagem para o transportador tornando-o o respons´avel por entreg´a-la ao destino. Essa caracter´ıstica provoca atrasos na entrega em redes com mobilidade controlada, o que inviabiliza seu uso em VANETs. J´a noBinary Spray, o fato do n´o transportador receber mais de uma c´opia da mensagem encaminhando-as em contatos futuros, faz com que esta t´ecnica realize o encaminha-mento baseado em m´ultiplos saltos, diminuindo o tempo de entrega da mensagem. Por este motivo, optou-se por utilizar o Binary Spray como pol´ıtica de encaminhamento de mensagem no RouteSpray.

4.2

Considera¸

c˜

oes Finais

36 Protocolo de Roteamento Route Spray

Cap´ıtulo 5

VeNeM - Gerador De Mobilidade

Veicular Real

5.1

Introdu¸

c˜

ao

Redes Ad Hoc Veiculares (VANETs) ganharam destaque entre os Sistemas Inteligentes (SI) nos ´ultimos anos. Com isto, surgem diversos pesquisadores interessados em resolver os desafios encontrados nesse tipo de rede. Por´em, para que os pesquisadores consigam validar suas propostas ´e necess´ario `a experimenta¸c˜ao, que geralmente adv´em de ambi-entes simulados [1]. Isso acontece porque conseguir pessoal e equipamentos suficiambi-entes para realizar experimentos em ambientes reais ´e invi´avel, devido as dificuldade de es-calabilidade e aos altos custos envolvidos. Uma das maiores dificuldades para simular uma rede veicular est´a em garantir que a os padr˜oes de mobilidade de um ambiente real sejam reproduzidos. Segundo [2] e [3], os simuladores existentes que possibilitam experi-menta¸c˜oes com padr˜oes de mobilidade semelhantes aos reais, geralmente s˜ao complexos de serem utilizados e est˜ao dispon´ıveis somente em uma determinada regi˜ao. Tal carac-ter´ıstica faz com que mais de 50% das novas propostas de algoritmos sejam avaliadas em simuladores customizados, o que dificulta a implementa¸c˜ao desses algoritmos por outros membros da comunidade cient´ıfica [4].

38 VeNeM - Gerador De Mobilidade Veicular Real

5.2

Simula¸

c˜

oes em Redes Veiculares

Um importante aspecto para avalia¸c˜ao de novas propostas de algoritmos para redes veiculares ´e o padr˜ao de mobilidade dos n´os, o qual determina quando h´a contato entre os n´os, e qual sua dura¸c˜ao. De acordo com [5-8], os modelos de mobilidade podem ser influenciados por diversos fatores. Aos quais s˜ao divididos em duas classes, que s˜ao parˆametros relacionados com a micro-mobilidade e com a macro-mobilidade.

Micro-mobilidade tem como objetivo descrever o comportamento de cada ve´ıculo in-dividualmente. Certamente, esses parˆametros n˜ao s˜ao comuns a todos os n´os da rede, mas desempenham um papel importante durante a simula¸c˜ao. Isso porque a mobilidade individual de cada ve´ıculo influencia diretamente na forma¸c˜ao da rede. Parˆametros como velocidade, acelera¸c˜ao, comportamento em interse¸c˜oes (com ou sem sem´aforos) s˜ao modelados pelo comportamento e pela maturidade do motorista e podem ser influ-enciados por diversos fatores, como pontos de interesse, humor, sexo, idade. Levar esses parˆametro do mundo real para o mundo simulado ´e um desafio que tem sido atacado pelos principais simuladores de rede [9].

Al´em dos parˆametro de micro-mobilidade, que est˜ao relacionados com o comporta-mento individual de cada ve´ıculo, modelos de mobilidade tˆem que lidar com parˆametros de macro-mobilidade. Tais parˆametros descrevem o comportamento de um grupo de ve´ıculos, como por exemplo a densidade dos ve´ıculos, a velocidade m´edia de viagem, os pontos de interesse aos quais o maior fluxo tente a convergir, dentre outros.

5.2.1

Modelos de mobilidade

Cada modelo de mobilidade tem suas caracter´ısticas espec´ıficas, podendo ser aplicado em determinado cen´ario ou n˜ao. Para entendermos melhor como os modelos de mobilidade se comportam e como esses parˆametros afetam nos resultados, ser´a apresentado uma breve descri¸c˜ao de alguns dos modelos presentes nos simuladores de VANTEs, uma lista mais exaustiva pode se encontrada em [5-8].

VeNeM - Gerador De Mobilidade Veicular Real 39

um outro ponto escolhido aleatoriamente dentro da ´area de simula¸c˜ao. Ent˜ao o n´o aguarda um novo tempo de espera e viaja at´e um novo ponto escolhido alea-toriamente. Esse processo se repete durante toda a simula¸c˜ao. Existem algumas varia¸c˜oes desse modelo que tentam tornar o ambiente um pouco mais real, como por exemplo a inser¸c˜ao de velocidade m´edia para os ve´ıculos viajarem entre os pontos ou ainda a inser¸c˜ao de pontos de interesse, aos quais tendem ter maior fluxo de ve´ıculos. Por´em, o Random-Waypoint n˜ao considera o uso de nenhum parˆametro real, e a mobilidade ´e completamente aleat´oria, o que n˜ao corresponde a realidade, pois ve´ıculos devem respeitar os limites de estradas e rodovias.

(b) Grid de Manhattan: Proposto por [12], no Grid de Manhattan o cen´ario ´e dividido em quadrados, lembrando os quarteir˜oes de uma cidade planejada. Inicialmente os n´os s˜ao distribu´ıdos pelo cen´ario de forma aleat´oria, depois cada n´o escolhe a dire¸c˜ao em que ele deve viajar, e vai at´e o outro ponto a uma velocidade constante. Ao alcan¸car um cruzamento, o n´o escolhe aleatoriamente uma nova dire¸c˜ao pela qual ele seguir´a com uma velocidade diferente, (tamb´em escolhida aleatoriamente). Essa dire¸c˜ao, geralmente ´e distribu´ıda como sendo, 50% de probabilidade do ve´ıculo seguir em linha reta, e 25% de probabilidade do ve´ıculo virar para qualquer um dos lados (direita ou esquerda).

(c) Cluster de Voronoi: Segundo [13], v´arias cidades n˜ao crescem de forma planeja-das, fazendo com que as ruas formem um grafo complexo que se assemelha ao Diagrama de Voronoi (Figura 5.1). Por esse motivo, nesse modelo de mobilidade a disposi¸c˜ao das ruas s˜ao representadas por um Diagrama de Voronoi. Os ve´ıculos s˜ao distribu´ıdos uniformemente pela ´area da simula¸c˜ao e se move em uma velo-cidade inicial escolhida entre 0 e a velovelo-cidade m´axima predefinida. Quando o n´o esbarra em uma borda, que representa as constru¸c˜oes `as margens da via, ele con-tinua o movimento seguindo o ˆangulo de reflex˜ao, quando acontece a refra¸c˜ao o movimento do n´o ´e espelhado. Em algum instante o n´o interrompe o movimento e aguarda por um momento de pausa, tamb´em predefinido, ao decorrer de tal tempo, o n´o volta a se movimentar em um novo ˆangulo e uma nova velocidade.