Programa de Pós-Graduação Stricto Sensu em Gestão do

Conhecimento e da Tecnologia da Informação - Mestrado

Trabalho de Conclusão de Curso

DISSERTAÇÃO – FRAMEWORK DE SEGURANÇA DA

INFORMAÇÃO PARA MEDIÇÃO DO NÍVEL DE MATURIDADE

DAS ORGANIZAÇÕES

Brasília - DF

2010

MAURÍCIO MACHADO PARANHOS

FRAMEWORK DE SEGURANÇA DA INFORMAÇÃO PARA MEDIÇÃO DO NÍVEL

DE MATURIDADE DAS ORGANIZAÇÕES

Dissertação apresentada no Programa de Pós-Graduação Stricto Sensu em Gestão do Conhecimento e da Tecnologia da Informação da Universidade Católica de Brasília, como requisito parcial para obtenção do Título de Mestre em Gestão do Conhecimento e da Tecnologia da Informação.

Orientador: Prof. Dr. João Souza Neto

P223f Paranhos, Maurício Machado

Framework de segurança da informação para medição do nível de maturidade das organizações. / Maurício Machado Paranhos – 2010.

239f.; il.: 30 cm

Dissertação (mestrado) – Universidade Católica de Brasília, 2010. Orientação: João Souza Neto

Dissertação de autoria de Maurício Machado Paranhos, intitulada “Framework de segurança da informação para medição do nível de maturidade das organizações”, requisito parcial para obtenção do grau de Mestre em Gestão do Conhecimento e da Tecnologia da Informação na Universidade Católica de Brasília, defendida e aprovada, em 06 de dezembro de 2010, pela banca examinadora constituída por:

___________________________________ Prof. Dr. João Souza Neto

Orientador

___________________________________ Prof. Dr. Eduardo Amadeu Dutra Moresi

___________________________________ Prof. Dr. Hércules Antonio do Prado

___________________________________ Prof. Dr. Jorge Henrique Cabral Fernandes

Agradeço minha amada esposa, amiga e companheira Geórgia Fernandes Pedrosa Paranhos que sempre me apoiou em todos os momentos de nossa vida e compreendeu os momentos de ausência para a dedicação a este Mestrado. Agradeço também ao nosso filho Matheus Pedrosa Paranhos que me trouxe inspiração e força para o desenvolvimento deste trabalho. A realização deste Mestrado não seria possível se não fosse pelos meus pais Mauro Paranhos (in memoriam) e Magali de Toledo Machado Paranhos que me deram a melhor educação possível e os ensinamentos éticos necessários para que eu chegasse até aqui.

A adequação do trabalho a um padrão acadêmico e a abrangência do referencial teórico só foram possível graças á orientação do Dr. João de Souza Neto. Todos os demais professores e colegas do Mestrado em Gestão do Conhecimento e da Tecnologia da Informação da Universidade Católica de Brasília também contribuíram de certa forma para a elaboração deste trabalho com o compartilhamento de conhecimento e a orientação para a pesquisa acadêmica.

“Remember, security is only as strong as the weakest link.”

“Lembre-se, segurança é tão forte quanto o seu elo mais fraco.”

PARANHOS, Maurício Machado. Framework de segurança da informação para medição do nível de maturidade das organizações. 239 f. Dissertação (Mestrado em Gestão do Conhecimento e da Tecnologia da Informação). Universidade Católica de Brasília, Brasília, 2010.

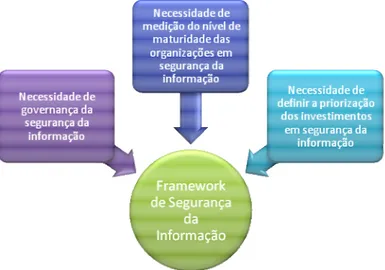

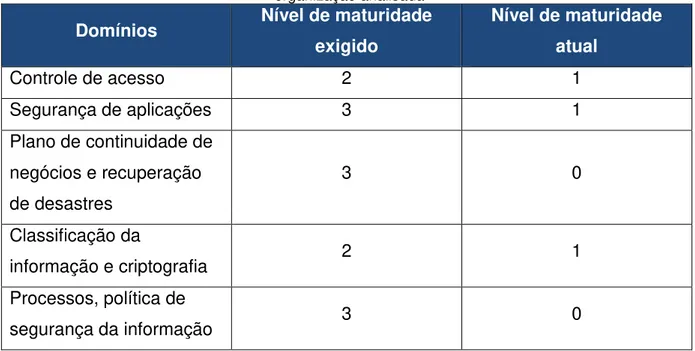

A segurança da informação nas organizações, em muitos casos, passa a ser algo que viabiliza ou inviabiliza um negócio, já que protege o principal ativo das organizações, a informação. Por outro lado, muitas vezes as organizações gastam além do necessário com segurança da informação para protegerem seus ativos e o negócio. Este trabalho propõe um framework de segurança da informação para identificação do nível de maturidade atual das organizações, identificação do nível de maturidade exigido pelo negócio para cada um dos 10 domínios apresentados, e identificação dos controles necessários para atendimento destes níveis com a correta priorização. Para a elaboração do framework foram analisados vários documentos e os assuntos referentes à segurança da informação foram divididos em 10 domínios principais. Esses 10 domínios ramificam-se em subdomínios e tópicos que abrangeram todos os assuntos de segurança da informação encontrados nos documentos analisados. A aplicação prática deste framework possibilitou fazer a comparação entre o nível de maturidade exigido pelo negócio e o nível de maturidade atual da organização analisada, identificando as lacunas existentes e possibilitando a priorização de investimentos em segurança da informação conforme as necessidades críticas de negócio.

Information security in organizations, in many cases, becomes something that enables or not a business, because it protects the most important asset of organizations, the information. On the other hand, some organizations spend more than necessary with information security to protect their assets and business. This dissertation proposes a framework for information security to identify the current maturity level of organizations, identifying the maturity level required by the business for each one of the 10 domains submitted, and identify the controls needed to meet these levels with proper prioritization. Many information security documents and subjects were analyzed to construct this framework and they were divided in 10 main domains. These 10 domains branch out into sub-domains and topics which cover all issues of information security found in the documents reviewed. The practical application of this framework enabled to make the comparison between the level of maturity required by business and the current maturity level of the organization examined, identifying gaps and allowing the prioritization of investments in information security as the critical business needs.

nas corporações. ... 25

Figura 2 – Correlação de um dos domínios de segurança da informação (criptografia) com outras matérias apresentando sua multidisciplinaridade. ... 26

Figura 3 – Modelo de Maturidade do Risk IT... 38

Figura 4 – Processo IDEAL ... 42

Figura 5 – Conceitos de segurança e relacionamento ... 47

Figura 6 – Conceitos de avaliação e relacionamento ... 48

Figura 7 – Metamodelo do COBIT ... 53

Figura 8 – ERM Graphic ... 58

Figura 9 – Modelo de governança de TI ... 67

Figura 10 – Fatores que explicam a necessidade da elaboração deste framework de segurança da informação. ... 70

Figura 11 – Foco dos documentos analisados nesta dissertação, no tema segurança da informação ... 71

Figura 12 – Gráfico linha de cobertura de cada documento analisado em cada domínio ... 72

Figura 13 – Gráfico radar de cobertura de cada documento analisado em cada domínio ... 73

Figura 14 – Domínios foco de cada documento analisado ... 74

Figura 15 – A segurança da informação e seus pilares dando suporte o negócio .... 82

Figura 16 – Meta modelo do framework de segurança informação para medição do nível de maturidade das organizações... 85

Quadro 2 – Resultado da aplicação do questionário para identificação do nível de maturidade exigido para cada domínio na empresa analisada. ... 160 Quadro 3 – Quadro resumo de análise de impacto dos domínios segundo

necessidades do negócio... 168 Quadro 4 – Checklist com o resultado do nível de maturidade atual da organização

analisada ... 171 Quadro 5 – Quadro comparativo dos documentos analisados ... 191 Quadro 6 – Quadro questionário para identificação do nível de maturidade exigido

1 Introdução ... 24

1.1 Tema ... 24

1.2 Justificativa... 24

1.3 Revisão de Literatura ... 27

1.4 Formulação do Problema ... 31

1.5 Objetivo ... 32

1.5.1 Objetivo geral ... 32

1.5.2 Objetivos específicos... 32

2 Referencial Teórico ... 34

2.1 Frameworks, normas e modelos ... 34

2.1.1 Normas ISO 27000 ... 34

2.1.2 Risk IT framework ... 37

2.1.3 SSECMM ... 41

2.1.4 ISO/IEC 13335 ... 44

2.1.5 ISO/IEC 18028 ... 45

2.1.6 Common Criteria (ISO/IEC 15408) ... 46

2.1.7 NBR 15999 ... 50

2.1.8 COBIT ... 50

2.1.9 ITIL ... 53

2.1.10 CMMI ... 55

2.1.11 ERM ... 56

2.2 Domínios de Segurança da Informação ... 60

2.3 Outros documentos relevantes ... 65

2.3.1 ISO IEC 38500:2008 ... 66

2.3.2 ISO/FDIS 31000 ... 67

2.3.3 Guia de boas práticas em segurança da informação do Tribunal de Contas da União ... 68

2.4 Conclusão do Referencial Teórico ... 70

3 Metodologia ... 76

3.1 Classificação da pesquisa ... 76

3.5 ações metodológicas ... 78

4 Viabilidade da pesquisa ... 80

4.1 Restrições ... 80

5 Resultados – o Framework ... 81

5.1 metamodelo ... 83

5.2 Estrutura do Framework ... 86

5.2.1 Níveis de maturidade... 86

5.2.1.1 Nível 0 – Inexistente ... 86

5.2.1.2 Nível 1 – Inicial... 87

5.2.1.3 Nível 2 – Monitoramento ... 87

5.2.1.4 Nível 3 – Processo cíclico ... 87

5.2.1.5 Nível 4 – Gerenciado e mensurável ... 88

5.2.1.6 Nível 5 – Otimizado ... 88

5.3 Domínios de segurança da informação ... 88

5.3.1 Controle de acesso ... 89

5.3.1.1 Objetivo ... 89

5.3.1.2 Escopo ... 90

5.3.1.3 Princípios da segurança da informação ... 90

5.3.1.4 Nível de maturidade 05 ... 90

5.3.1.4.1 Controle de acesso lógico ... 90

5.3.1.5 Nível de maturidade 04 ... 93

5.3.1.5.1 Controle de acesso lógico ... 93

5.3.1.6 Nível de maturidade 03 ... 95

5.3.1.6.1 Controle de acesso lógico ... 95

5.3.1.7 Nível de maturidade 02 ... 97

5.3.1.7.1 Controle de acesso lógico ... 97

5.3.1.8 Nível de maturidade 01 ... 98

5.3.1.8.1 Controle de acesso lógico ... 98

5.3.2 Segurança de aplicações ... 99

5.3.2.1 Objetivo ... 99

5.3.2.4.1 Proteção contra códigos maliciosos ... 100

5.3.2.4.2 Implantação, desenvolvimento e manutenção de software 100 5.3.2.5 Nível de maturidade 04 ... 101

5.3.2.5.1 Proteção contra códigos maliciosos ... 101

5.3.2.5.2 Implantação, desenvolvimento e manutenção de software 102 5.3.2.6 Nível de maturidade 03 ... 103

5.3.2.6.1 Proteção contra códigos maliciosos ... 103

5.3.2.6.2 Implantação, desenvolvimento e manutenção de software 103 5.3.2.7 Nível de maturidade 02 ... 105

5.3.2.7.1 Proteção contra códigos maliciosos ... 105

5.3.2.7.2 Implantação, desenvolvimento e manutenção de software 105 5.3.2.8 Nível de maturidade 01 ... 105

5.3.2.8.1 Proteção contra códigos maliciosos ... 105

5.3.2.8.2 Implantação, desenvolvimento e manutenção de software 106 5.3.3 Plano de continuidade de negócios e recuperação de desastres 106 5.3.3.1 Objetivo ... 106

5.3.3.2 Escopo ... 106

5.3.3.3 Princípios da segurança da informação ... 106

5.3.3.4 Nível de maturidade 05 ... 106

5.3.3.4.1 Plano de continuidade de negócios e recuperação de desastres 106 5.3.3.5 Nível de maturidade 04 ... 107

5.3.3.7 Nível de maturidade 02 ... 108

5.3.3.7.1 Plano de continuidade de negócios e recuperação de desastres 108 5.3.3.8 Nível de maturidade 01 ... 108

5.3.3.8.1 Plano de continuidade de negócios e recuperação de desastres 108 5.3.4 Classificação da informação e criptografia ... 109

5.3.4.1 Objetivo ... 109

5.3.4.2 Escopo ... 109

5.3.4.3 Princípios da segurança da informação ... 109

5.3.4.4 Nível de maturidade 05 ... 109

5.3.4.4.1 Classificação da informação... 109

5.3.4.4.2 Criptografia ... 109

5.3.4.5 Nível de maturidade 04 ... 110

5.3.4.5.1 Classificação da informação... 110

5.3.4.5.2 Criptografia ... 110

5.3.4.6 Nível de maturidade 03 ... 110

5.3.4.6.1 Classificação da informação... 110

5.3.4.6.2 Criptografia ... 110

5.3.4.7 Nível de maturidade 02 ... 111

5.3.4.7.1 Classificação da informação... 111

5.3.4.7.2 Criptografia ... 111

5.3.4.8 Nível de maturidade 01 ... 111

5.3.4.8.1 Classificação da informação... 111

5.3.4.8.2 Criptografia ... 112

5.3.5 Processos, política de segurança da informação e gestão de riscos 112 5.3.5.1 Objetivo ... 112

5.3.5.2 Escopo ... 112

5.3.5.3 Princípios da segurança da informação ... 112

5.3.5.4.3 Ciclo de melhoria contínua ... 113

5.3.5.4.4 Política de segurança ... 114

5.3.5.4.5 Organização da segurança da informação ... 114

5.3.5.4.6 Análise de riscos ... 115

5.3.5.4.7 Gestão de riscos ... 115

5.3.5.4.8 Gestão de dados e da informação ... 116

5.3.5.4.9 Segurança da terceirização ... 117

5.3.5.5 Nível de maturidade 04 ... 117

5.3.5.5.1 Sistema de gestão de segurança da informação ... 117

5.3.5.5.2 Responsabilidade e apoio da alta gerência ... 117

5.3.5.5.3 Ciclo de melhoria contínua ... 118

5.3.5.5.4 Política de segurança ... 118

5.3.5.5.5 Organização da segurança da informação ... 119

5.3.5.5.6 Análise de riscos ... 119

5.3.5.5.7 Gestão de riscos ... 120

5.3.5.5.8 Gestão de dados e da informação ... 120

5.3.5.5.9 Segurança da terceirização ... 121

5.3.5.6 Nível de maturidade 03 ... 121

5.3.5.6.1 Sistema de gestão de segurança da informação ... 121

5.3.5.6.2 Responsabilidade e apoio da alta gerência ... 121

5.3.5.6.3 Ciclo de melhoria contínua ... 122

5.3.5.6.4 Política de segurança ... 122

5.3.5.6.5 Organização da segurança da informação ... 122

5.3.5.6.6 Análise de riscos ... 123

5.3.5.6.7 Gestão de riscos ... 123

5.3.5.6.8 Gestão de dados e da informação ... 123

5.3.5.6.9 Segurança da terceirização ... 123

5.3.5.7 Nível de maturidade 02 ... 124

5.3.5.7.1 Sistema de gestão de segurança da informação ... 124

5.3.5.7.2 Responsabilidade e apoio da alta gerência ... 124

5.3.5.7.6 Análise de riscos ... 125

5.3.5.7.7 Gestão de riscos ... 125

5.3.5.7.8 Gestão de dados e da informação ... 126

5.3.5.7.9 Segurança da terceirização ... 126

5.3.5.8 Nível de maturidade 01 ... 126

5.3.5.8.1 Sistema de gestão de segurança da informação ... 126

5.3.5.8.2 Responsabilidade e apoio da alta gerência ... 126

5.3.5.8.3 Ciclo de melhoria contínua ... 127

5.3.5.8.4 Política de segurança ... 127

5.3.5.8.5 Organização da segurança da informação ... 127

5.3.5.8.6 Análise de riscos ... 127

5.3.5.8.7 Gestão de riscos ... 128

5.3.5.8.8 Gestão de dados e da informação ... 128

5.3.5.8.9 Segurança da terceirização ... 128

5.3.6 Questões legais, regulamentações, conformidade e investigação 128 5.3.6.1 Objetivo ... 128

5.3.6.2 Escopo ... 128

5.3.6.3 Princípios da segurança da informação ... 129

5.3.6.4 Nível de maturidade 05 ... 129

5.3.6.4.1 Conformidade ... 129

5.3.6.4.2 Gestão de incidentes ... 129

5.3.6.4.3 Responsabilidade ... 129

5.3.6.4.4 Acordo de confidencialidade ... 130

5.3.6.5 Nível de maturidade 04 ... 130

5.3.6.5.1 Conformidade ... 130

5.3.6.5.2 Gestão de incidentes ... 130

5.3.6.5.3 Responsabilidade ... 131

5.3.6.5.4 Acordo de confidencialidade ... 131

5.3.6.6 Nível de maturidade 03 ... 131

5.3.6.6.4 Acordo de confidencialidade ... 132

5.3.6.7 Nível de maturidade 02 ... 133

5.3.6.7.1 Conformidade ... 133

5.3.6.7.2 Gestão de incidentes ... 133

5.3.6.7.3 Responsabilidade ... 133

5.3.6.7.4 Acordo de confidencialidade ... 133

5.3.6.8 Nível de maturidade 01 ... 134

5.3.6.8.1 Conformidade ... 134

5.3.6.8.2 Gestão de incidentes ... 134

5.3.6.8.3 Responsabilidade ... 134

5.3.6.8.4 Acordo de confidencialidade ... 134

5.3.7 Segurança de operações ... 135

5.3.7.1 Objetivo ... 135

5.3.7.2 Escopo ... 135

5.3.7.3 Princípios da segurança da informação ... 135

5.3.7.4 Nível de maturidade 05 ... 135

5.3.7.4.1 Gerenciamento de ativos ... 135

5.3.7.4.2 Gestão de operações e comunicações ... 135

5.3.7.4.3 Cópia de segurança e restauração ... 136

5.3.7.4.4 Gestão de mudanças ... 136

5.3.7.4.5 Segregação de funções ... 137

5.3.7.4.6 Gestão de configuração ... 137

5.3.7.4.7 Acordo de nível de serviços ... 138

5.3.7.4.8 Gestão de disponibilidade ... 138

5.3.7.4.9 Auditoria ... 138

5.3.7.5 Nível de maturidade 04 ... 139

5.3.7.5.1 Gerenciamento de ativos ... 139

5.3.7.5.2 Gestão de operações e comunicações ... 139

5.3.7.5.3 Cópia de segurança e restauração ... 140

5.3.7.5.4 Gestão de mudanças ... 140

5.3.7.5.8 Gestão de disponibilidade ... 141

5.3.7.5.9 Auditoria ... 142

5.3.7.6 Nível de maturidade 03 ... 142

5.3.7.6.1 Gerenciamento de ativos ... 142

5.3.7.6.2 Gestão de operações e comunicações ... 142

5.3.7.6.3 Cópia de segurança e restauração ... 142

5.3.7.6.4 Gestão de mudanças ... 143

5.3.7.6.5 Segregação de Funções ... 143

5.3.7.6.6 Gestão de configuração ... 143

5.3.7.6.7 Acordo de nível de serviços ... 144

5.3.7.6.8 Gestão de disponibilidade ... 144

5.3.7.6.9 Auditoria ... 144

5.3.7.7 Nível de maturidade 02 ... 144

5.3.7.7.1 Gerenciamento de ativos ... 144

5.3.7.7.2 Gestão de operações e comunicações ... 144

5.3.7.7.3 Cópia de segurança e restauração ... 145

5.3.7.7.4 Gestão de mudanças ... 145

5.3.7.7.5 Segregação de Funções ... 145

5.3.7.7.6 Gestão de configuração ... 145

5.3.7.7.7 Acordo de nível de serviços ... 146

5.3.7.7.8 Gestão de disponibilidade ... 146

5.3.7.7.9 Auditoria ... 146

5.3.7.8 Nível de maturidade 01 ... 146

5.3.7.8.1 Gerenciamento de ativos ... 146

5.3.7.8.2 Gestão de operações e comunicações ... 146

5.3.7.8.3 Cópia de segurança e restauração ... 147

5.3.7.8.4 Gestão de mudanças ... 147

5.3.7.8.5 Segregação de Funções ... 147

5.3.7.8.6 Gestão de configuração ... 147

5.3.7.8.7 Acordo de nível de serviços ... 147

5.3.8.1 Objetivo ... 148

5.3.8.2 Escopo ... 148

5.3.8.3 Princípios da segurança da informação ... 148

5.3.8.4 Nível de maturidade 05 ... 148

5.3.8.4.1 Segurança de pessoas ... 148

5.3.8.4.2 Segurança física e ambiental ... 149

5.3.8.5 Nível de maturidade 04 ... 149

5.3.8.5.1 Segurança de pessoas ... 149

5.3.8.5.2 Segurança física e ambiental ... 149

5.3.8.6 Nível de maturidade 03 ... 149

5.3.8.6.1 Segurança de pessoas ... 149

5.3.8.6.2 Segurança física e ambiental ... 150

5.3.8.7 Nível de maturidade 02 ... 150

5.3.8.7.1 Segurança de pessoas ... 150

5.3.8.7.2 Segurança física e ambiental ... 150

5.3.8.8 Nível de maturidade 01 ... 150

5.3.8.8.1 Segurança de pessoas ... 150

5.3.8.8.2 Segurança física e ambiental ... 151

5.3.9 Desenho e arquitetura seguros ... 151

5.3.9.1 Objetivo ... 151

5.3.9.2 Escopo ... 151

5.3.9.3 Princípios da segurança da informação ... 151

5.3.9.4 Nível de maturidade 05 ... 151

5.3.9.4.1 Aquisição de ativos de tecnologia ... 151

5.3.9.4.2 Planejamento de sistemas ... 152

5.3.9.5 Nível de maturidade 04 ... 153

5.3.9.5.1 Aquisição de ativos de tecnologia ... 153

5.3.9.5.2 Planejamento de sistemas ... 153

5.3.9.6 Nível de maturidade 03 ... 154

5.3.9.6.1 Aquisição de ativos de tecnologia ... 154

5.3.9.7.2 Planejamento de sistemas ... 155 5.3.9.8 Nível de maturidade 01 ... 155 5.3.9.8.1 Aquisição de ativos de tecnologia ... 155 5.3.9.8.2 Planejamento de sistemas ... 155 5.3.10 Segurança de redes e telecomunicações ... 156 5.3.10.1 Objetivo ... 156 5.3.10.2 Escopo ... 156 5.3.10.3 Princípios da segurança da informação ... 156 5.3.10.4 Nível de maturidade 05 ... 156 5.3.10.4.1 Segurança de redes ... 156 5.3.10.4.2 Segregação de ambientes ... 156 5.3.10.5 Nível de maturidade 04 ... 157 5.3.10.5.1 Segurança de redes ... 157 5.3.10.5.2 Segregação de ambientes ... 157 5.3.10.6 Nível de maturidade 03 ... 157 5.3.10.6.1 Segurança de redes ... 157 5.3.10.6.2 Segregação de ambientes ... 157 5.3.10.7 Nível de maturidade 02 ... 158 5.3.10.7.1 Segurança de redes ... 158 5.3.10.7.2 Segregação de ambientes ... 158 5.3.10.8 Nível de maturidade 01 ... 158 5.3.10.8.1 Segurança de redes ... 158 5.3.10.8.2 Segregação de ambientes ... 158 5.4 Aplicação prática do framework ... 159 6 Discussão ... 177 7 Conclusão ... 180 Referências Bibliográficas ... 182 Glossário ... 188 APÊNDICE A – Quadro comparativo dos documentos analisados em relação à

1 INTRODUÇÃO

1.1 TEMA

A presente dissertação visa propor um framework de segurança da informação para avaliação do nível de maturidade das organizações e identificação do nível de maturidade exigido pelo negócio. Desta forma, a alta direção terá como mensurar as lacunas entre o nível atual de segurança da informação e o nível exigido pelo negócio, priorizando os investimentos necessários para sanar as lacunas mais críticas.

1.2 JUSTIFICATIVA

Em um mundo altamente competitivo, onde nem todas as pessoas e empresas possuem a ética como princípio, a proteção do capital intelectual e das informações críticas para o negócio são fatores preponderantes para a proteção do negócio e contra a Inteligência Competitiva realizada sem ética. Segundo Deutsch (2007, p.126), a segurança é uma das premissas para pautar a conduta dos profissionais de Inteligência Empresarial e Competitiva e tem o objetivo de “adotar medidas de salvaguarda, visando à proteção física, lógica e pessoal para evitar o vazamento de informações”.

mais importante para a continuidade dos negócios a proteção das informações e do conhecimento corporativo, já que novas tecnologias e técnicas de interceptação surgem e certamente chegam às mãos de pessoas sem ética que podem utilizá-las para a realização de espionagem industrial.

A Figura 1 apresenta alguns dos principais fatores que influenciam as corporações sobre a necessidade da segurança da informação.

Figura 1 – Alguns fatores que reforçam a necessidade de segurança da informação nas corporações.

Segundo Posthumus e Solms (2006, p.205), “segurança da informação é mais que um assunto técnico”, já que abrange outras questões além da tecnologia da informação.

A ISO 27002 (2005, p.x), descreve segurança da informação como [...] a proteção da informação de vários tipos de ameaças para garantir a continuidade do negócio, minimizar o risco ao negócio, maximizar o retorno sobre os investimentos e as oportunidades de negócio [...] e [...] é obtida a partir da implementação de um conjunto de controles adequados, incluindo políticas, processos, procedimentos, estruturas organizacionais e funções de software e hardware [...]. Diz também que [...] estes controles precisam ser estabelecidos, implementados, monitorados, analisados criticamente e melhorados, onde necessário, para garantir que os objetivos do negócio e de segurança da organização sejam atendidos.

Aspectos distintos à tecnologia são tão relevantes para a segurança da informação que para Mitnick e Simon (2003, p.3), “o fator humano é certamente o elo mais fraco da segurança”.

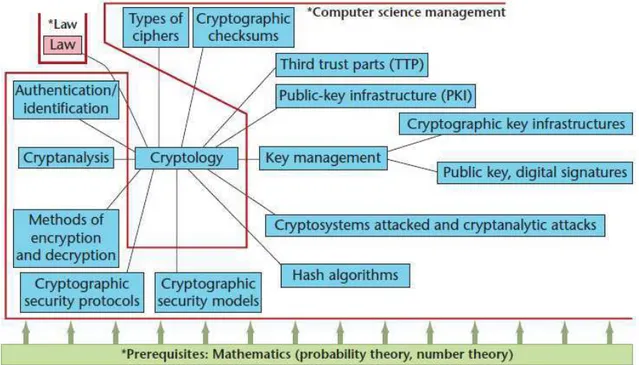

Bishop e Frincke (2007) explanam sobre a interdisciplinaridade da segurança da informação. Eles explicam na Figura 2, por exemplo, a correlação de um assunto relevante para a implementação da segurança da informação como a criptografia com questões técnicas como a matemática e a ciência da computação, mas também com as questões legais como as leis que determinam a aplicabilidade de seu uso.

Figura 2 – Correlação de um dos domínios de segurança da informação (criptografia) com outras matérias apresentando sua multidisciplinaridade.

Fonte: Bishop e Frincke (2007, p.67)

Segundo Cresson-Wood (2004, p.16), [...] a segurança da informação mudou muito nos últimos anos e como resultado, é necessário uma aproximação baseada em times. Este time deve agora ser composto de pessoas de diferentes departamentos de uma organização e de pessoas externas à organização. Um dos maiores desafios de gestão contemporânea é organizar o trabalho deste time para especificar de forma clara as responsabilidades e cargos, treinar e sensibilizar os membros dos times para o trabalho que deve ser feito e para ter certeza que eles estão de fato fazendo o trabalho indicado pela gerência.

Para Weill e Ross (2006, p.8), a governança de TI é “a especificação dos direitos decisórios e do framework de responsabilidades para estimular comportamentos desejáveis na utilização da TI”. Da mesma forma, um framework que abrange a governança da segurança da informação deve especificar os direitos decisórios e as responsabilidades em relação a este assunto. Tanto a tecnologia da informação (TI) quanto a segurança da informação devem estar alinhadas com as necessidades de negócio.

Um framework de segurança da informação que defina papéis e responsabilidades, propicie a gestão da segurança da informação de forma integrada, mensure o nível atual de segurança da informação da corporação e meça onde a empresa necessite estar, pode ser um ponto de apoio para facilitar a gestão das necessidades citadas.

Neste trabalho, foram analisados os principais frameworks relacionados à Tecnologia da Informação (COBIT, ITIL), as normas existentes de segurança da informação (família ISO 27000, ISO 13335, ISO 18028, ISO 15408 e NBR 15999), o framework de gestão de riscos empresariais (ERM), o modelo de maturidade Systems Security Engineering Capability Maturity Model (SSECMM), o framework de gestão de riscos Risk IT, as legislações vigentes relacionadas à segurança da informação (Sarbanes-Oxley, Guia de boas práticas em segurança da informação do Tribunal de Contas da União), o modelo de maturidade para desenvolvimento de aplicações CMMI e outros documentos e estudos relacionados à segurança da informação.

Os frameworks, leis e normas citados tratam de alguma forma assuntos relacionados à segurança da informação. Porém, os frameworks e leis que tratam exclusivamente de segurança da informação não possibilitam que seja realizada essa avaliação do nível de maturidade da corporação em relação à segurança da informação. Além disso, alguns pontos sobre segurança da informação são tratados apenas em normas ou frameworks específicos, não havendo um único padrão que abranja todos os assuntos relacionados.

1.3 REVISÃO DE LITERATURA

Tabela 1 – Revisão de literatura

Governance Framework Information

Security Maturity

Governance

AND Framework

Governance

AND

Framework

AND

Information Security

Governance

AND

Framework

AND

Information

Security AND Maturity The ACM

Digital Library 171 12853 1542 259 34 1 0

Cambridge

Journals 963 4213ç 16615 1057 59 7 0

IEEE - Computer Society Digital Library

+100 +100 +100 +100 3 0 0

Scientific Eletronic Library Online - Scielo

162 1911 162 730 18 0 0

Governance Framework Information

Security Maturity

Governance

AND Framework

Governance

AND

Framework

AND

Information Security

Governance

AND

Framework

AND

Information

Security AND Maturity Verlac

ISI Web of Knowledge – Web of Science

1960 +100000 8273 38245 1774 15 0

CAPES 798 678 1617 4420 11 0 0

Biblioteca Digital de Teses e Dissertações – UCB

Analisando o resultado das buscas, identifica-se que os assuntos desta pesquisa são muito relevantes e amplamente pesquisados. Foram encontrados diversos trabalhos acadêmicos que tratam das palavras chave desta dissertação. Podemos destacar alguns trabalhos acadêmicos relacionados a este tema. Cláudio Cruz (CRUZ, 2008), elaborou uma dissertação com o enfoque na governança de TI e conformidade legal no setor público. Além de ser um estudo exclusivo para o setor público brasileiro, este documento foca em governança de TI com enfoque em contratação e não em segurança de TI. Já Maria Solano de Carvalho (CARVALHO, 2006), elaborou sua Dissertação com enfoque nas diretrizes para aplicação de governança de TI nos órgãos públicos federais brasileiros usando o framework Cobit. Este estudo também foca exclusivamente nas empresas governamentais brasileiras e restringe sua pesquisa na aplicação do framework Cobit. Outros estudos relevantes foram encontrados durante a pesquisa realizada. Porém, os estudos sempre têm o foco em Tecnologia da Informação e não em segurança da informação, foco desta dissertação. A ISO 27002:2005 (2005, p.x) define que “a segurança da informação é obtida a partir da implementação de um conjunto de controles adequados, incluindo políticas, processos, procedimentos, estruturas organizacionais e funções de software e hardware”. Desta forma, os estudos que tratam de Tecnologia da Informação, incluindo aí software e hardware, estão relacionados também à segurança da informação, mesmo sem ter um foco específico nesta matéria. Para ressaltar essa questão, os quatro termos da Tabela 1 foram pesquisados nos resumos (abstracts) ou nas palavras chaves (keywords) das ferramentas de busca, e não foi encontrado nenhum estudo. Isso explicita uma lacuna na área acadêmica para estudos focados nos assuntos pesquisados.

1.4 FORMULAÇÃO DO PROBLEMA

As empresas públicas e privadas, brasileiras ou não, utilizam diversas normas, frameworks e até mesmo leis para balizar o controle e a gestão da segurança da informação nas corporações. Porém, existem limitações nos documentos analisados nesta dissertação que inviabilizam a gestão plena da segurança da informação seguindo apenas um único framework, norma ou lei.

organização para mensurar o impacto da ausência de determinados controles na empresa. Por exemplo:

• Qual o impacto de um acesso não autorizado a uma informação da organização?

• Qual o impacto em uma perda de informação da organização?

• Qual o impacto da paralisação de um sistema corporativo crítico para a organização por 24 horas?

• Qual o impacto da paralisação da rede corporativa por 24 horas?

Sem a identificação das necessidades de negócio sobre segurança da informação, do nível atual de maturidade das organizações, do impacto de falhas de segurança da informação e dos controles necessários para cada nível de maturidade, as empresas não conseguem responder à seguinte pergunta:

• Como atingir os níveis de segurança da informação exigidos pelo negócio?

1.5 OBJETIVO

1.5.1 Objetivo geral

O principal objetivo desta dissertação é propor um framework de segurança da informação que possa ser o ponto de apoio para a gestão da segurança da informação nas corporações, com a identificação do nível atual de maturidade da corporação, do nível exigido pelo negócio e pelos requisitos legais e dos controles necessários para atendimento das necessidades de negócio.

1.5.2 Objetivos específicos

Muitas vezes as empresas estão aquém do nível de segurança da informação que deveriam estar ou gastam além do necessário com segurança da informação, já que não precisariam ter certos controles se tivessem como identificar quais os níveis necessários para cada domínio da segurança de informação. Com base nessas questões, essa dissertação também possui como objetivos:

• Estabelecer mecanismos de mensuração do nível necessário de segurança da informação segundo as necessidades de negócio;

• Identificar das ações necessárias para aumentar esse o nível e atingir

2 REFERENCIAL TEÓRICO

A segurança da informação é hoje fator primordial para o funcionamento das grandes corporações. Mais do que tratar de Segurança da Tecnologia, essa matéria trata de pessoas e processos, e veio para agregar valor e viabilizar os negócios das empresas. Somando-se a isso, leis nacionais e internacionais (como a Lei Sarbanes-Oxley (SARBANES, 2002) criada pelo congresso norte-americano, objetivando coibir fraudes financeiras em empresas que possuem ações nos Estados Unidos) e recomendações (como o Guia de boas práticas em segurança da informação (TCU, 2007) elaborado pelo Tribunal de Contas da União para a orientação dos gestores da Administração Pública Federal) exigem que controles de segurança da informação e ações de Governança Corporativa sejam implementados. A utilização de processos baseados em um framework de segurança da informação facilitariam a implementação e aumentariam o controle destes processos.

Existem, hoje, alguns frameworks e normas que tratam exclusivamente de segurança da informação. Porém, nenhum trata com a abrangência pretendida neste framework que será desenvolvido. A idéia inicial é desenvolver um framework que permita às empresas, que forem utilizá-lo, que este seja sua principal referência para adequação às melhores práticas de segurança da informação e que possa avaliar o nível de maturidade em que a empresa se encontra e o que a mesma deve fazer para melhorar de nível, se este for o caso.

2.1 FRAMEWORKS, NORMAS E MODELOS

2.1.1 Normas ISO 27000

A BS 7799, criada pelo BSI (British Standart Institute), foi a primeira norma com foco em segurança da informação. A primeira parte desta norma (BS 7799-1) foi publicada em 1995 e continha um código de melhores práticas de segurança da informação. A segunda parte (BS 7799-2) publicada em 1998, implementava o sistema de gestão desta norma. Em 1999, a BS 7799-1 foi republicada com seu código de melhores práticas atualizado.

norma foi criada para ser “um conjunto de recomendações para a gestão da segurança da informação para uso por aqueles que são responsáveis pela introdução, implementação ou manutenção da segurança em suas organizações”. Em 2001, foi publicada, no Brasil, a versão brasileira desta norma, sob o nome de NBR ISO 17799. Em 2002, foi publicada uma revisão da segunda parte da norma (BS7799-2:2002).

Em 2005, houve várias publicações referentes a esta norma: foi publicada a segunda versão da norma no Brasil (NBR ISO/IEC 17799), a terceira parte da norma (BS 7799-3:2005), com o foco em Gerência de Risco de segurança da informação, a segunda parte da norma BS 7799 se tornou um padrão ISO, a ISO 27001 (International Organization for Standardization, 2005), e a norma ISO 17799:2005 se tornou o padrão ISO 27002 (International Organization for Standardization, 2005).

Outras normas da família ISO 27000 foram publicadas, aumentando, assim, o processo de cobertura de segurança da informação das normas da família ISO 27000. A ISO 27005 (International Organization for Standardization, 2008), publicada em 2008, é constituída da gestão de risco de segurança da informação. A ISO 27006 (International Organization for Standardization, 2007), publicada em 2007, contém os requisitos de auditoria e certificação dos sistemas de gestão de segurança da informação.

Outras normas estão em processo de desenvolvimento para completar a família:

• A norma ISO 27000 (International Organization for Standardization, 2006, em desenvolvimento) abrangerá o Vocabulário de Gestão da segurança da informação;

• A ISO 27003 (International Organization for Standardization, 2009) abordará um guia de implementação de um sistema de gestão de segurança da informação;

• A ISO 27004 (International Organization for Standardization, em desenvolvimento) incide sobre os mecanismos de mediação e de relatório de um sistema de gestão de segurança da informação;

• A ISO 27011 será o guia de gestão de segurança da informação para

organizações de telecomunicações baseadas na ISO/IEC 27002;

• A ISO 27012 será o guia de gestão de segurança da informação para serviços de governo eletrônico;

• A ISO 27032 será o guia para cyber segurança;

• A ISO 27033 irá tratar de segurança de redes (atual ISO/IEC 18028:2006);

• A ISO 27034 será o guia para segurança de aplicações, e

• A ISO 27037 mostrará as técnicas de segurança na gestão de segurança da informação, setor a setor.

A ISO 27001 é a única passível de certificação. A empresa que desejar se certificar deverá definir um escopo de certificação, seguir as instruções da ISO 27001 e achar uma empresa credenciada para realizar o processo de certificação. Em fevereiro de 2009, havia 4987 empresas certificadas. A Norma ISO 27001:2005 (2005, p. 3) possui um sistema de gestão de segurança da informação (ISMS – Information Security Management System) que é “a parte do sistema de gestão global, baseado na abordagem de riscos de negócio, para estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar a segurança da informação” e está dividido nos 11 domínios a seguir:

• Política de segurança;

• Organizando a segurança da informação;

• Gestão de ativos;

• Segurança em recursos humanos;

• Segurança física e do ambiente;

• Gerenciamento das operações e comunicações;

• Controle de acessos;

• Aquisição, desenvolvimento e manutenção de sistemas de informação;

• Gestão de incidentes de segurança da informação;

• Gestão da continuidade do negócio, e

A questão de definição de escopo para certificação pode ser considerada como uma falha da norma. Isto porque permite que a parte certificada da empresa esteja em uma ótima situação em relação à segurança da informação e o restante da companhia esteja em um nível bem inferior.

2.1.2 Risk IT framework

O Risk IT framework (ITGI, 2009) foi um uma iniciativa do IT Governance Institute (ITGI) para auxiliar as empresas na gestão dos riscos relacionados a TI e tem o intuito de ser um complemento ao COBIT.

Este framework foi elaborado para fornecer informações que baseiem a tomada de decisões do corpo executivo, dos gerentes de TI e de negócio, dos profissionais de gestão de risco e de outras partes interessadas.

Os princípios do Risk IT são:

• Efetivar a governança empresarial do risco de TI:

o Sempre conectar os riscos de TI aos objetivos de negócio;

o Alinhar o gerenciamento de riscos ao negócio relacionados a TI

com o gerenciamento do risco empresarial, e

o Balancear os custos e benefícios da gestão de riscos.

• Efetivar a gerência do risco de TI:

o Promover comunicação aberta e correta sobre risco de TI;

o Estabelecer uma estratégia adequada para o corpo executivo na

definição e na aplicação das responsabilidades para operação com aceitação e níveis bem definidos de tolerância, e

o Ser um processo contínuo e parte das atividades diárias.

O framework baseia-se nos seguintes itens para atingir esses princípios:

• Definir responsabilidade para a gestão do risco de TI;

• Definir objetivos e definir o apetite e a tolerância ao risco;

• Definir, analisar e descrever o risco;

• Monitorar a exposição ao risco;

• Tratar o risco de TI, e

Os processos estão divididos em três domínios, cada um com três processos:

• Governança de risco:

o Estabelecer e manter uma visão comum ao risco; o Integrar com a gestão do risco empresarial, e

o Criar uma consciência do risco nas decisões de negócio.

• Avaliação de risco:

o Coletar dados; o Analisar o risco, e o Manter o perfil de risco.

• Resposta ao risco:

o Articular o risco; o Gerenciar o risco, e o Reagir aos eventos.

O framework possui um modelo de maturidade para mensurar o nível de maturidade (0 a 5) em que a empresa se encontra, onde a média do mercado está, e onde a empresa deseja estar, conforme a legenda da Figura 3, abaixo.

Figura 3 – Modelo de Maturidade do Risk IT Fonte: Risk IT Framework (2009, p.37)

Quadro 1 – Quadro RACI do Risk IT

2.1.3 SSECMM

O Systems Security Engineering Capability Maturity Model 3.0 (Carnegie Mellon University, 2003) é um modelo de referência de processo com foco nos requisitos de implementação de segurança de TI em sistemas. Ele foi desenvolvido por meio de um trabalho colaborativo por várias pessoas de empresas distintas e é controlado e gerenciado pela Universidade Carnegie Mellon. A versão atual (3.0) foi publicada em junho de 2003.

O SSECMM utiliza o IDEAL (Iniciação, Diagnóstico, Estabelecimento, Ação, Aprendizado – Learning) como processo de melhoria contínua. Este processo funciona da seguinte forma (exemplificado na Figura 4):

Figura 4 – Processo IDEAL

Fonte: SSECMM (2003, p.3)

Este modelo está dividido em 5 níveis de maturidade, conforme abaixo:

• Nível 1 – Executado Informalmente;

• Nível 2 – Planejado e com trilhas;

• Nível 3 – Bem definido;

• Nível 4 – Quantitativamente controlado, e

• Nível 5 – Em melhoria contínua.

O SSECMM está dividido em duas partes principais que abrangem tópicos específicos:

• Práticas base de segurança:

o PA01 – Controles de administração de segurança: visa

assegurar que os controles de segurança são usados e estão configurados apropriadamente;

o PA 02 – Analisar o impacto: os impactos de segurança de riscos

o PA 03 – Analisar o risco de segurança: os riscos são priorizados

de acordo com metodologia definida;

o PA 04 – Analisar as ameaças: ameaças para a segurança dos

sistemas são identificadas e caracterizadas;

o PA 05 – Analisar as vulnerabilidades: um entendimento das

vulnerabilidades de segurança do sistema com um ambiente definido é obtido;

o PA 06 – Construção do argumento de segurança: os processos

e produtos provêem, claramente, a evidência que as necessidades de segurança dos clientes foram definidas;

o PA 07 – Coordenar a segurança: decisões e recomendações

relacionadas à segurança são coordenadas e comunicadas;

o PA 08 – Monitorar a postura de segurança: mudanças na

postura de segurança operacional são identificadas e implementadas de acordo com os objetivos de segurança;

o PA 09 – Prover a segurança: provê aos arquitetos de sistema,

implementadores ou usuários a segurança da informação que eles precisam;

o PA 10 – Especificar as necessidades de segurança: um

entendimento comum das necessidades de segurança é alcançado pelas partes;

o PA 11 – Verificar e validar a segurança: as soluções atendem às

necessidades de segurança operacional dos clientes;

• Práticas base de projeto e organização:

o PA 12 – Garantir a qualidade: o processo de qualidade é

definido e mensurado;

o PA 13 – Gerenciar as configurações: manutenção do controle de

configuração dos produtos de trabalho;

o PA 14 – Gerenciar os riscos do projeto: os riscos para o

programa são identificados, entendidos e mitigados;

o PA 15 – Monitorar e controlar o esforço técnico: o esforço

o PA 16 – Planejar o esforço técnico: todos os aspectos do esforço

técnico são planejados;

o PA 17 – Definir o processo de engenharia de sistemas da

corporação: um processo padrão de engenharia de sistemas é definido para a organização;

o PA 18 – Melhorar o processo de engenharia de sistemas da

corporação: melhorias no processo padrão de engenharia de sistemas são planejadas e implementadas;

o PA 19 – Gerenciar a evolução da linha de produtos: as linhas de

produtos evoluem para seus objetivos principais;

o PA 20 – Gerenciar o ambiente de suporte à engenharia de

sistemas: o ambiente de suporte à engenharia de sistemas maximiza a efetividade do processo;

o PA 21 – Prover habilidades e conhecimento contínuos: a

organização tem a habilidade necessária para atingir os objetivos de projeto e os objetivos organizacionais, e

o PA 22 – Coordenar os fornecedores: aumenta a efetividade e a

qualidade dos fornecedores selecionados e utilizados.

2.1.4 ISO/IEC 13335

A norma ISO/IEC 13335 abrange as técnicas de segurança para gerenciamento da segurança das tecnologias da informação e de comunicação. A norma divide-se em duas partes:

• ISO/IEC 13335-1:2004 (International Organization for Standardization, 2004). Publicada em 2004, abrange os conceitos e modelos de gerenciamento da segurança das tecnologias da informação e de comunicação e,

• ISO/IEC 13335-2. A versão anterior foi revogada. Uma nova versão está em desenvolvimento e abrangerá técnicas para gerenciamento de riscos de segurança das tecnologias de comunicação e da informação.

• Funções e responsabilidades;

o Funções organizacionais, prestação de contas e

responsabilidade;

o Fórum de segurança, e o Security Officer.

• Princípios organizacionais;

o Comprometimento;

o Aproximação consistente com a segurança durante o

planejamento, implementação e atividades de operação, e

o Integração da segurança.

As funções de gerenciamento de segurança estão estruturadas conforme abaixo:

• Visão geral (planejamento, implementação, operação e manutenção);

• Condições ambientais e culturais, e

• Gerenciamento de riscos.

2.1.5 ISO/IEC 18028

A norma ISO/IEC 18028 trata de técnicas de segurança para a segurança de rede de TI e está dividida da seguinte forma:

• ISO/IEC 18028-1:2006 (International Organization for Standardization, 2006): provê um guia detalhado nos aspectos de segurança do gerenciamento, operação e uso das redes de tecnologia da informação (TI) e suas interconexões;

• ISO/IEC 18028-2:2006 (International Organization for Standardization, 2006): define uma arquitetura de segurança de rede para prover segurança de ponta a ponta;

• ISO/IEC 18028-3:2005 (International Organization for Standardization, 2005): provê um panorama dos gateways de segurança, por meio da descrição de diferentes arquiteturas;

ISO/IEC 13335 com o detalhamento das operações específicas e dos mecanismos necessários para implementar medidas e controles de segurança nas redes, e

• ISO/IEC 18028-5:2006 (International Organization for Standardization, 2006): descreve os princípios gerais da organização, estrutura, framework e uso de uma rede privada virtual (Virtual Private Network - VPN). Discute a área funcional, os protocolos de rede e padrões utilizados, os diferentes tipos de VPN, seus requisitos e características, além de outros aspectos.

Essa norma será futuramente substituída pela norma ISO/IEC 27033, fazendo, assim, parte das normas da família ISO 27000. Ela é uma norma estritamente técnica, porém, será utilizada como referência de melhores práticas para elaboração das recomendações para os níveis de maturidade.

2.1.6 Common Criteria (ISO/IEC 15408)

O Common Criteria for Information Technology Security Evaluation, ou Common Criteria, foi desenvolvido por diversos órgãos de países distintos com o objetivo de avaliar a segurança da tecnologia da informação. Esse padrão tornou-se a norma ISO IEC 15408, que foi publicada em 2005 com o mesmo texto do Common Criteria.

O processo de avaliação desta norma estabelece um nível de confiança que a funcionalidade de segurança dos produtos de TI e as medidas de segurança aplicadas a esses produtos atinjam seus requerimentos. Os resultados da avaliação podem ajudar os clientes a determinar se os produtos de TI preenchem suas necessidades de segurança. Essa norma pode ser utilizada como um guia para o desenvolvimento, avaliação ou aquisição de produtos de TI com funcionalidade de segurança.

A ISO/IEC 15408 e o Common Criteria estão divididos em três partes:

• Parte 1: Introdução e modelo geral;

• Parte 2: Componentes funcionais de segurança, e

• Parte 3: Componentes de garantia de segurança.

Figura 5 – Conceitos de segurança e relacionamento

Fonte: ISO/IEC 15408 (2006, p.35)

A Figura 5 indica que os donos da informação avaliam os ativos e impõem contramedidas com o objetivo de reduzir e minimizar o risco para esses ativos. Além disso, os agentes de ameaça, os quais desejam abusar ou danificar os ativos, dão força para as ameaças para os ativos, aumentando o risco.

Figura 6 – Conceitos de avaliação e relacionamento

Fonte: ISO/IEC 15408 (2006, p.36)

A Figura 6 indica que os donos da informação querem ter confiança que as contramedidas são corretas e suficientes para minimizar o risco para os ativos e a avaliação provê essa confiança.

A parte um da norma trata ainda dos pacotes e perfis de proteção, da avaliação dos resultados, da especificação dos alvos de segurança, da especificação dos perfis de proteção, dos requerimentos de segurança e da conformidade.

A parte dois da norma é a base dos requisitos funcionais de segurança expressos no perfil de proteção ou no ativo de segurança. Os requisitos funcionais de segurança são expressos em classes, famílias e componentes. As classes apresentadas são as seguintes:

• Auditoria de segurança;

• Comunicação;

• Suporte a criptografia;

• Proteção de dados de usuário;

• Identificação e autenticação;

• Gerenciamento de segurança;

• Proteção das funcionalidades de segurança;

• Utilização dos recursos;

• Acesso aos alvos de avaliação, e

• Canais e caminhos confiáveis.

A parte três da norma trata dos componentes de garantia de segurança que estabelecem um caminho padrão de expressar os requisitos de segurança para os alvos de avaliação. Esta parte da norma foi desenvolvida para os clientes, desenvolvedores e avaliadores de segurança de produtos de TI.

A norma contém os seguintes capítulos e anexos relevantes:

• Capítulo 6 – Paradigma de segurança: descreve o paradigma usado nos requisitos de garantia de segurança;

• Capítulo 7 – Componentes de garantia de segurança: descreve a estrutura de apresentação das classes de garantia, famílias, componentes, níveis de garantia de avaliação e seus relacionamentos e a estrutura dos pacotes de garantia compostos;

• Capítulo 8 – Níveis de garantia de avaliação: provê definições detalhadas do nível de garantia de avaliação;

• Capítulo 9 – Pacotes de garantia compostos: provê definições detalhadas dos pacotes de garantia compostos;

• Capítulos 10 a 17: provêem definições detalhadas das classes de garantia (avaliação do perfil de proteção, avaliação do alvo de segurança, desenvolvimento, documentos guias, suporte no ciclo de vida, testes, analise de vulnerabilidades e composição);

• Anexo A: provê explicações adicionais e exemplos dos conceitos por trás das classes de desenvolvimento;

• Anexo B: provê uma explicação dos conceitos das avaliações dos alvos de avaliação e da classe de composição;

• Anexo C: provê um resumo das dependências entre os componentes de garantia;

• Anexo E: provê uma referência cruzada entre os níveis de garantia de

avaliação e os componentes de garantia, e

• Anexo F: provê uma referência cruzada entre os pacotes de garantia compostos e os componentes de garantia.

2.1.7 NBR 15999

A norma NBR 15999-1 (Gestão de continuidade de negócios – Parte 1: Código de prática) e NBR 15999-2 (Gestão de continuidade de negócios – Parte 2: Requisitos) baseiam-se na norma BSI 25999.

A primeira parte da norma (ABNT, 2007, p.1), [...]

estabelece o processo, os princípios e a terminologia da gestão da continuidade de negócios (GCN). O propósito é fornecer uma base para que se possa entender, desenvolver e implementar a continuidade de negócios em uma organização além de obter confiança nos negócios da organização com clientes e outras organizações. Ela permite também que a organização avalie sua capacidade de GCN de uma maneira consistente e reconhecida.

Já a segunda parte (ABNT, 2008, p.1) [...] especifica os requisitos para planejar, estabelecer, implementar, operar, monitorar, analisar criticamente, exercitar, manter e melhorar o SGCN (sistema de gestão da continuidade de negócios) documentado dentro do contexto dos riscos de negócios de toda a organização.

Conclui-se que elas abrangem um ponto específico em relação à segurança da informação – a gestão da continuidade de negócios.

2.1.8 COBIT

O COBIT (Control Objectives for Information and related Technology) é um guia, formulado como um framework, escrito para a auditoria e controle da TI. Ele foi desenvolvido pelo ITGI (IT Governance Institute) e pelo ISACA (Information Systems Audit and Control Association) e tem a missão de pesquisar, desenvolver, publicar e promover um framework de controle de governança de TI, o qual é atualizado e aceitável internacionalmente para ser adotado por empresas e usados por gerentes de negócio, profissionais de TI e profissionais de segurança da informação.

O COBIT foi construído para atingir os objetivos da TI e para responder aos seguintes requisites de negócio:

• Efetividade;

• Eficiência;

• Confidencialidade;

• Integridade;

• Disponibilidade;

• Conformidade, e

• Confiança.

Ele foi publicado em sua primeira versão no início dos anos 90 e é atualizado, normalmente, a cada 3 anos. Sua versão atual é a 4.1.

O COBIT suporta a governança de TI provendo um framework que assegure que:

• A TI esteja alinhada ao negócio;

• A TI viabilize o negócio e aumente os seus benefícios;

• Os recursos de TI sejam usados com responsabilidade;

• Os riscos de TI sejam gerenciados apropriadamente.

O COBIT (ITGI, 2007) descreve a seguir as áreas de foco para implementar a governança de TI:

• O alinhamento estratégico foca em assegurar a ligação do negócio com os planos de TI, definindo, mantendo e validando a proposição do valor da TI e alinhando as operações de TI às operações empresariais;

• A entrega de valor consiste em executar a proposição de valor no ciclo de entrega, assegurando que a TI entregue os benefícios prometidos para o negócio, concentrando-se em otimizar os custos e prover o valor intrínseco da TI;

• O gerenciamento de riscos requer a consciência do risco pela alta

direção, um claro entendimento do apetite da empresa pelo risco, o entendimento dos requisitos de conformidade, transparência sobre o significado dos riscos para a empresa, e que sejam definidas as responsabilidades de gerenciamento de risco na organização, e

• Acompanhamento das medidas de performance e monitoramento da implementação da estratégia, finalização do projeto, utilização dos recursos, desempenho dos processos e entrega de serviços, usando, por exemplo, balanced scorecards, que traduzam a estratégia em ações para atingir os objetivos mensuráveis.

Este framework consiste em 34 processos de TI de alto nível, categorizados em quatro domínios: Planejar e Organizar (10), Adquirir e Implementar (7), Entregar e Suportar (13) e Monitorar e Avaliar (4). Cada processo é dividido em:

• Descrição do Processo. Descreve a identificação do processo, o que ele cobre, como ele satisfaz os requisitos de negócio da TI, no que ele foca e como é medido;

• Objetivos de controle. Descrevem cada objetivo de controle do processo;

• Diretrizes de gerenciamento. Mostram as entradas e saídas relacionadas aos processos, a tabela RACI (Responsible, Accountable, Consulted and Informed / responsável executor, responsável aprovador, consultado, informado), a qual define a responsabilidade de cada função, e os objetivos e métricas do processo.

• Modelo de maturidade. Descreve o nível de maturidade para o processo (0 – Não existente, 1 – Inicial, 2 – Repetido, mas intuitivo, 3 – Definido, 4 – Gerenciado e mensurável, 5 – Otimizado).

Figura 7 – Metamodelo do COBIT

Fonte: Goeken e Alter (2008, p. 336)

A Figura 7 indica que o processo é a entidade central do COBIT. As atividades, juntamente com os objetivos de controle, estão contidos no processo. As entradas e saídas são usadas e criadas pelo processo. O processo usa e precisa dos recursos de TI, pertence a um domínio, endereça os critérios de informação e tem um nível de maturidade que é determinado por um modelo de maturidade. Além disso, os objetivos de TI, de processos e de atividades são mensurados por métricas e que, juntamente com as áreas foco da governança de TI são suportados por processos.

2.1.9 ITIL

Inglaterra. É um modelo criado para gerenciamento de serviços de TI. A atual versão do ITIL, versão 3, está dividida nos seguintes volumes:

• Estratégia de Serviço. Service Strategy (OCG, 2007, p. 25) é um “guia sobre como desenhar, desenvolver e implementar o serviço de gerenciamento não somente como uma capacidade organizacional, mas também como um ativo estratégico”.

• Design de Serviço. Service Design (OCG, 2007, p. 23) é “o desenho dos serviços de TI apropriados e inovadores, incluindo suas arquiteturas, processos, políticas e documentação para atingir os requerimentos de negócio atuais e futuros”.

• Transição de Serviço. Service Transition (OCG, 2007, p. 27) “provê um guia de como os requisitos da estratégia de serviço codificados no design de serviço são efetivamente realizados nas operações de serviço enquanto controlam os riscos de falha e interrupção”.

• Operação de Serviço. Service Operation (OCG, 2007, p. 24) “inclui um guia para atingir a eficácia e a eficiência na entrega e no suporte a serviços e para assegurar valor ao consumidor e ao provedor de serviço”.

• Melhoria Continua do Serviço. Continual Service Improvement (OCG, 2007, p. 22), “provê um guia instrumental de criação e manutenção de valor para os clientes por meio de um melhor design, introdução e operação de serviços”.

O ITIL tornou-se um padrão tão difundido no mercado que foi criada a norma ISO/IEC 20000 (International Organization for Standardization, 2005), que tem como base a versão 2 dessa biblioteca. O objetivo desta norma também é o gerenciamento de serviços de TI. Segundo o sítio de certificação da norma (ISO/IEC 20000 certification web site, 2009), em abril de 2009, existiam 387 organizações certificadas nesta norma espalhadas pelo mundo.

2.1.10 CMMI

O CMMI (Capability Maturity Model Integration) é um modelo de referência que contém práticas necessárias à maturidade em disciplinas de desenvolvimento de software (Systems Engineering (SE), Software Engineering (SE), Integrated Product and Process Development (IPPD), Supplier Sourcing (SS)). Este modelo, desenvolvido pelo SEI (Software Engineering Institute) da Universidade Carnegie Mellon, é uma evolução do CMM e procura estabelecer um modelo único para o processo de melhoria corporativo, integrando diferentes modelos e disciplinas.

O CMMI está dividido em três documentos principais:

• CMMI for Services versão 1.2 (Carnegie Mellon University, 2009, p. 3): tem como objetivo “desenvolver e melhorar as práticas de maturidade de serviço” e contém 24 áreas de processo;

• CMMI for Acquisition versão 1.2 (Carnegie Mellon University, 2008, p.1): “é um guia que descreve as melhores práticas para a aquisição de produtos e serviços”, e divide-se em 3 áreas macros de processo (Gerenciamento de Projetos com 5 áreas, Aquisição com 6 sub-áreas e Suporte com 4 sub-sub-áreas), e

• CMMI for Development versão 1.2 (Carnegie Mellon University, 2006, p.3): “consiste nas melhores práticas que abordam o desenvolvimento de sistemas e a manutenção das atividades aplicadas a produtos e serviços” [..]. com “práticas que cobrem o ciclo de vida do produto desde a concepção até a entrega e manutenção” e possui 22 áreas de processo.

O CMMI for Services se assemelha em diversos itens ao ITIL, por focar na prestação de serviços. Possui relação com segurança da informação principalmente com os assuntos de disponibilidade e possui 5 níveis de maturidade.

O CMMI for Aquisition foca no processo de aquisição e trata, de forma simplificada, alguns itens em relação à segurança da informação, principalmente em relação ao processo de aquisição de produtos e serviços de tecnologia.

software, o foco inicial do desenvolvimento do CMMI. O sítio do Software Engineering Institute da Universidade Carnegie Mellon (Carnegie Mellon, 2009) possui a relação das 2548 empresas certificadas (dados de maio de 2009) em todos os 5 níveis de maturidade existentes.

O CMMI possui níveis de maturidade divididos conforme abaixo:

• Representação contínua (foco na melhoria das áreas de processo individuais):

o Nível 0: Incompleto; o Nível 1: Executado; o Nível 2: Gerenciado; o Nível 3: Definido;

o Nível 4: Quantitativamente gerenciado, e o Nível 5: Em otimização.

• Representação por estágios (foco na melhoria dos processos organizacionais por meio de áreas múltiplas de processo):

o Nível 1: Inicial; o Nível 2: Gerenciado; o Nível 3: Definido;

o Nível 4: Quantitativamente gerenciado, e o Nível 5: Em otimização.

Este modelo não foca em segurança da informação, mas trata de matérias específicas do assunto. Além disso, é um modelo a ser estudado para esta dissertação por possuir níveis de maturidade. A aplicação de níveis de maturidade em um framework de segurança da informação possibilita avaliar as empresas segundo suas reais necessidades de segurança da informação e adequar as implementações necessárias ao nível definido.

2.1.11 ERM

Após alguns anos e a criação de novas regulamentações, políticas, regras e melhores práticas, foi identificada a necessidade de evolução deste framework. Em 2001, COSO e a empresa PricewatershouseCoopers iniciaram o desenvolvimento de um novo e robusto framework para identificar, avaliar e gerenciar riscos. Essa necessidade foi alavancada pelos diversos escândalos financeiros de grandes companhias como a Enron, empresa de energia elétrica norte americana que faturava cerca de US$ 100.000.000.000,00 por ano e quebrou, em 2001, após diversas fraudes realizadas em seus balanços. Após esses escândalos, em 2002, o governo dos Estados Unidos da América aprovou o Ato Sarbanes-Oxley – SOX (SARBANES, Paul & OXLEY, Michael G, 2002), o qual forçou as empresas com capital aberto a seguirem diversas regras para proteger o capital dos investidores.

A nova versão do COSO, chamada inicialmente de COSO II, foi publicada em setembro de 2004 como ERM (Enterprise Risk Management – Integrated Framework). O ERM está totalmente em conformidade com a SOX e outras regulamentações e leis publicadas para melhorar o gerenciamento dos riscos nas empresas. Este foi rapidamente aceito e utilizado pelas companhias e o seu uso foi apoiado pelos investidores e partes interessadas nas empresas.

O ERM (The Committee Of Sponsoring Organizations Of The Treadway Commission, 2004) “expande os controles internos provendo um foco mais extensivo e robusto em relação ao gerenciamento de risco empresarial”. Ele ajuda as empresas a saberem quanto risco é aplicado à companhia e a definir o que fazer com isso. A premissa do ERM é que “toda entidade existe para prover valor para seus investidores” e é focado em alinhar o apetite de risco e a estratégia, melhorar as decisões de resposta ao risco, reduzir as surpresas e perdas operacionais, identificar e gerenciar os riscos múltiplos e cruzados, aproveitar as oportunidades e melhorar o desenvolvimento do capital.

Conforme identificado na Figura 8, O ERM tem quatro categorias de objetivo:

• Estratégia: Objetivos de alto nível;

• Operações: Uso efetivo e eficiente dos recursos;

• Relatório financeiro: Confiabilidade de relatórios operacionais e financeiros, e

Figura 8 – ERM Graphic

Fonte: Tarantino (Tarantino, 2006)

O ERM tem oito componentes interrelacionados:

• Ambiente interno: Este componente descreve a importância da consciência das pessoas da companhia sobre o gerenciamento de risco, a integridade, os valores éticos e a competência das pessoas da entidade e a delegação de autoridade e responsabilidade;

• Definição de objetivo: Mostra os objetivos do framework em um nível estratégico. Define o apetite a risco e a tolerância a risco da entidade;

• Identificação de evento: Identifica eventos potenciais que podem afetar a companhia, se eles podem representar oportunidades ou riscos e como atingir os objetivos das entidades;