Merci de m'avoir choisi comme parrain de Nina, vous avez une famille merveilleuse et je vous souhaite tout le bonheur que vous méritez. Nous présentons dans cette introduction le contexte lié à la mise en œuvre de cette thèse intitulée « Sécuriser la couche physique des communications sans contact telles que RFID et NFC.

Une première approche des technologies sans contact

Documents d'identité : Les nouveaux passeports biométriques disposent d'une puce sans contact qui contient des informations telles qu'une photo d'identité, des empreintes digitales, etc. Implants : Les animaux (animaux de compagnie et animaux de compagnie) peuvent être implantés avec une puce pouvant contenir des informations sur l'animal en question.

Sécurité et vie privée

La loi française prévoit déjà un certain niveau de protection de la vie privée ; par exemple, il interdit l'identification à l'insu de l'individu. Par exemple, l'association américaine CASPIAN (consommateurs contre les violations de la vie privée par les supermarchés) a dénoncé les principes de cette technologie et a déjà encouragé le boycott de certaines grandes enseignes de distribution.

Contexte économique

De cette façon, il est possible de suivre une personne en récupérant les identifiants des produits que la personne espionnée détient en plaçant des lecteurs de transpondeurs à différents endroits. Cet enjeu, lié à la sécurité et à la vie privée des individus, a une forte influence sur le ralentissement de cette croissance, alors que le Japon et les États-Unis utilisent déjà ces technologies comme moyen de paiement.

![Figure 4 – Croissance du marché du sans contact [IDTECH]](https://thumb-eu.123doks.com/thumbv2/1bibliocom/459721.66767/17.892.261.639.157.387/figure-croissance-marché-contact-idtech.webp)

Objectifs de la thèse

Etat de l’art

Les technologies sans contact, RFID et NFC

Introduction

Les différentes technologies RFID, sans contact et NFC

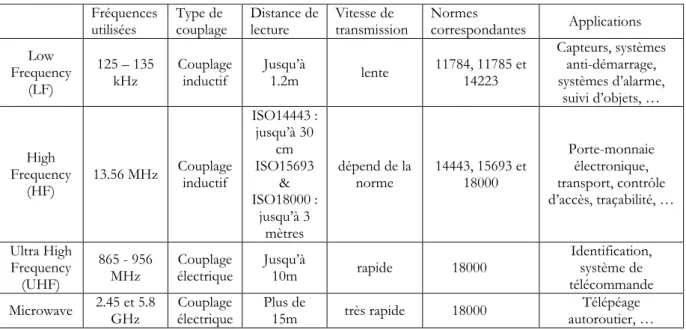

Une carte sans contact a des dimensions de type ID1 (carte à puce) définies par la norme ISO 7810. Actuellement, il existe des incompatibilités entre la norme NFC-IP1 et la norme ISO 14443-A.

Les principes d’un système sans contact

Dans la plupart des systèmes utilisant un couplage inductif, le lecteur doit fournir toute la puissance nécessaire au fonctionnement de la carte. Cependant, ce type de système permet de transmettre de la puissance par couplage entre les deux bobinages.

![Figure I-5 – Structure d’un système sans contact [PAR2003]](https://thumb-eu.123doks.com/thumbv2/1bibliocom/459721.66767/25.892.174.721.111.312/figure-structure-système-contact-par.webp)

Attaques

- Eavesdropping (Ecoute à distance)

- Skimming (Activation à distance)

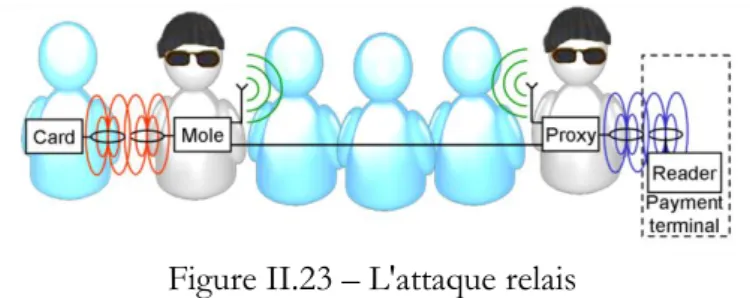

- Attaque relais

- Attaque man-in-the-middle

- Déni de service

- Attaque side-channels

- Destruction par désactivation

- Substitution, clonage, replay

En effet, cette attaque a des caractéristiques similaires à l'attaque relais : son but est de transférer des données entre le lecteur et la carte via le relais. Un attaquant peut également utiliser la force pour voler la carte sans contact de quelqu'un.

![Figure I-8 – Expérimentation de Finke et Kelter [FIN2004]](https://thumb-eu.123doks.com/thumbv2/1bibliocom/459721.66767/27.892.309.581.106.282/figure-expérimentation-finke-kelter-fin.webp)

Contre-mesures existantes

- Brouillage actif

- Distance Bounding

- Déni de service

- Ajout de bruit

- Protocole bloquant

- Ajout d’un canal

- Ajout d’une technologie

- Interrupteurs commandés

- Modifications des antennes

- Utilisation du canal sans contact

Dans [HAN2005-B] les auteurs proposent un tel protocole d'authentification basé sur la localisation de la carte. Ce capteur peut être un tensiomètre qui détecte la flexion manuelle du plastique de la carte sans contact.

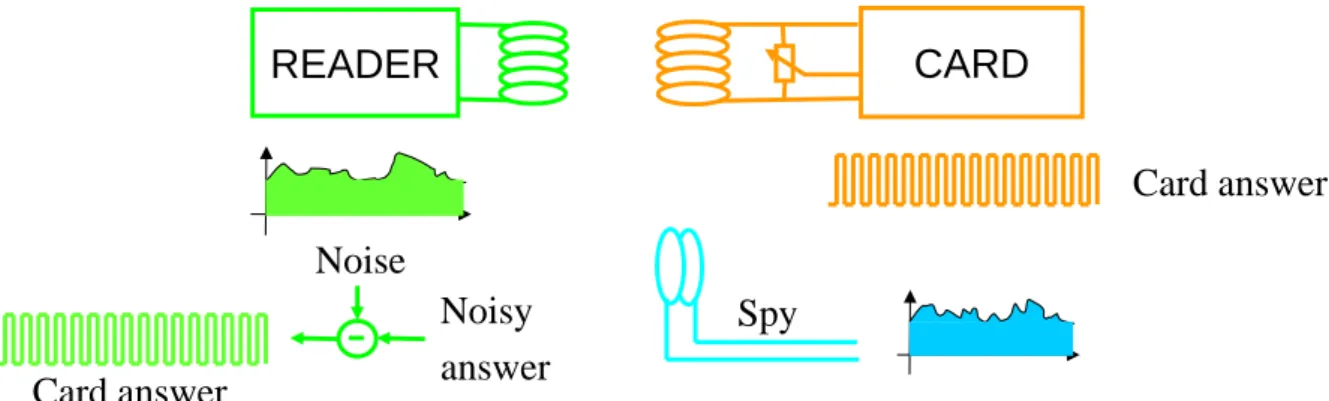

Réalisation d’attaques

Cependant, dans certains cas, la connexion dépend de la distance entre le lecteur et la carte sans contact. Connaissant le bruit émis, le lecteur peut retrouver le signal de la carte.

L’eavesdropping (Ecoute à distance)

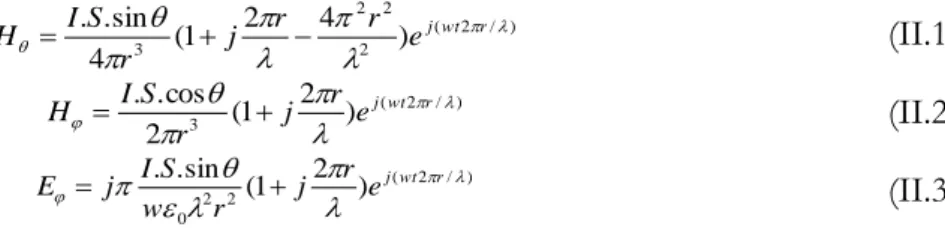

Théorie

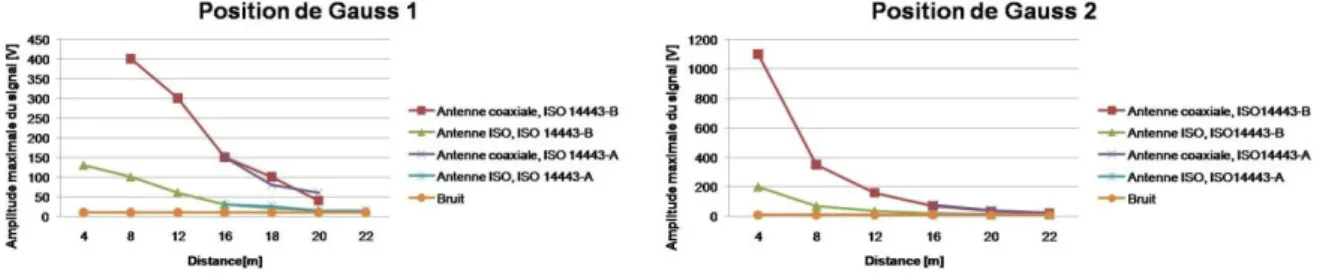

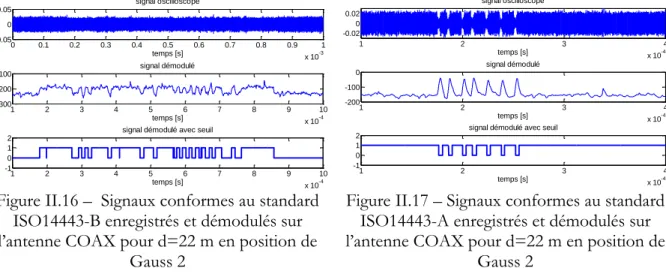

La figure II.2 montre que pour une dizaine de mètres l'amplitude du champ magnétique est plus grande dans la première position gaussienne. La Figure II.3 montre la position des antennes d'émission et de réception dans le cas des deux positions gaussiennes.

Eavesdropping et moyens à mettre en œuvre

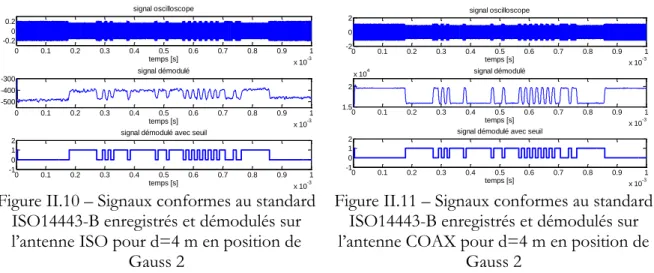

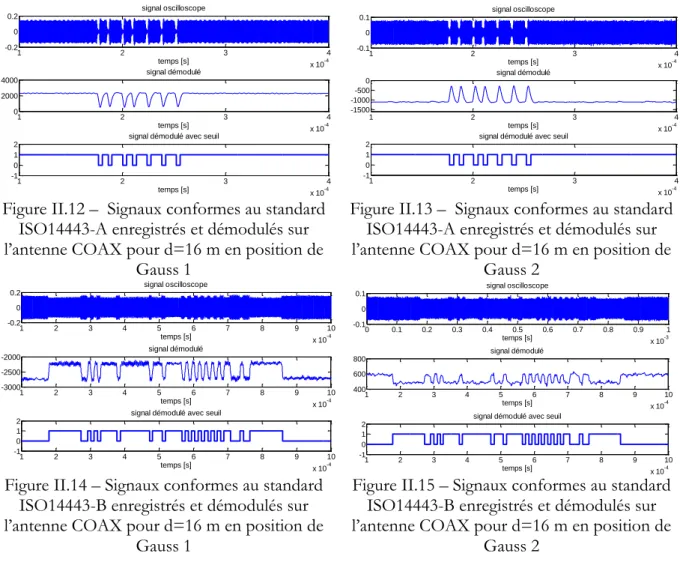

Le signal enregistré sur l'oscilloscope est analysé pour reconstituer très précisément la fréquence porteuse. Après cette première démodulation, le signal de la carte peut être trouvé en identifiant précisément la fréquence porteuse et en mélangeant le signal enregistré avec une sinusoïde à la fréquence trouvée.

Expérimentation

Les Figures II.8 et II.9 sont les courbes correspondant aux différentes amplitudes pour les différentes distances en position gaussienne 1 et 2. Une carte, voir Figure II.21, répertoriant les amplitudes maximales des signaux traversant l'étage où le trèfle la feuille est recyclée, l'antenne recyclée est localisée est fabriquée.

Conclusion

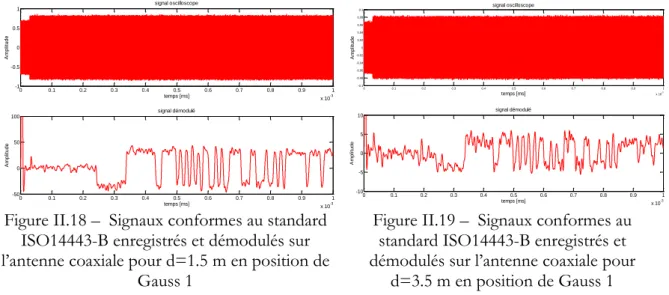

Lors de nos premières tentatives, nous avons observé la présence d'un signal à 13,56 MHz à la verticale du lecteur de badge situé au 3ème étage dans le couloir central du BOC et donnant accès au local C412, voir Figure II. 22. La transmission du signal s'effectue à travers la construction de la porte elle-même, dont le cadre métallique agit comme une antenne et transmet le signal d'un étage à l'autre.

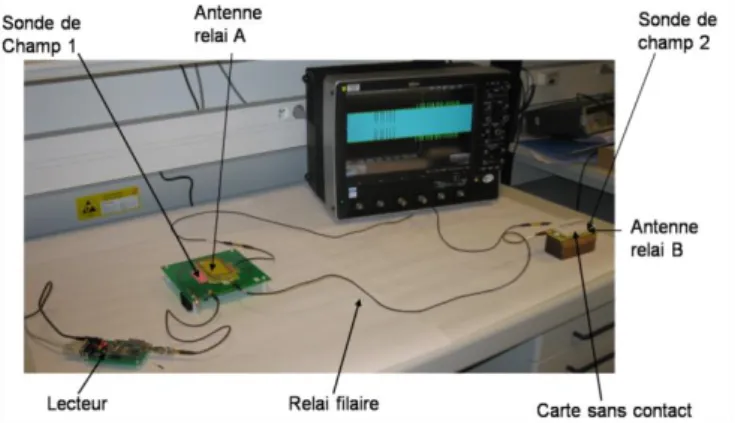

L’attaque relais

- Présentations de 3 nouvelles attaques relais

- Relais filaire et augmentation de la puissance de l'antenne d'émission

- Expériences réalisées sur les relais

- Relais avec traitement du signal

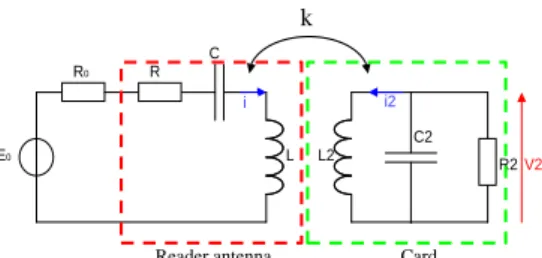

Le but de ce second relais, voir Figure II.27, est de recréer la modulation de la charge de la carte à proximité de l'antenne du lecteur de manière à rendre difficile la détection du relais. Le schéma électrique équivalent d'un système sans contact connecté à un relais filaire est représenté sur la Figure II.33.

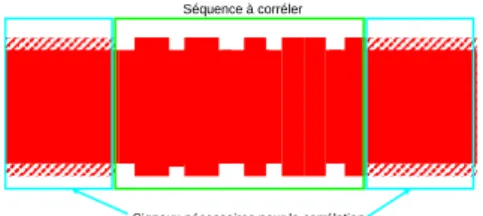

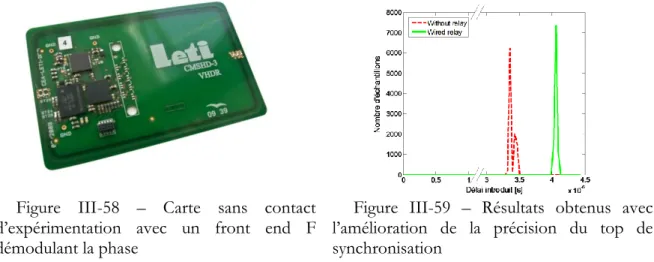

Contre-mesure basée sur la corrélation

Dans ce travail, nous examinerons la faisabilité d'une contre-mesure utilisant la corrélation pour détecter la présence de relais dans un système sans contact. L'algorithme de détection de relais a été implémenté sur un système expérimental sans contact développé par une équipe du CEA-Léti.

Etat de l’art

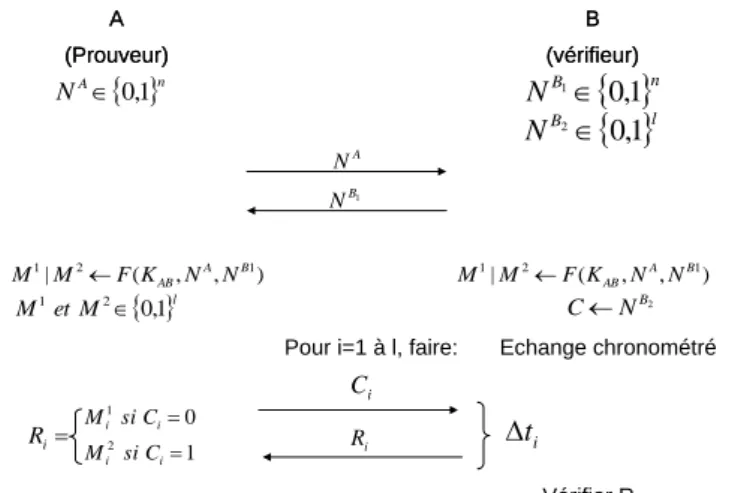

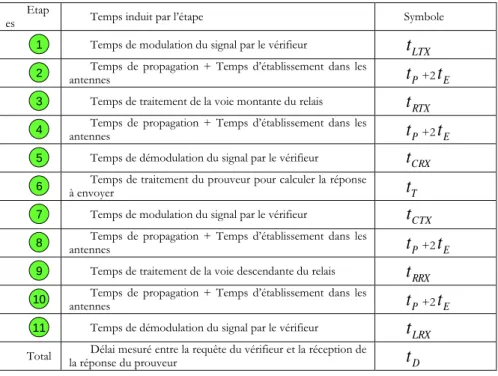

Protocole de « Distance bounding » et détection d’attaques relais

Le canal de communication utilisé lors de la phase d'échange est d'une importance fondamentale dans la mesure du temps de propagation du signal. Le temps de propagation du signal dans l'air est très faible car une onde électromagnétique a une vitesse dans l'air proche de celle de la lumière.

La corrélation croisée

La fréquence d'horloge qui permet le fonctionnement de la carte sans contact correspond à la fréquence de la porteuse générée par le lecteur. Le lecteur peut déterminer la réponse de la carte sans contact s'il connaît la valeur de bruit de consigne.

Corrélation de signaux modules

Importance du niveau de porteuse du signal

Le but de la corrélation est donc de trouver ce retard entre le signal et sa copie temporisée. Ceci s'explique par l'amplitude du signal porteur, qui permet au signal de se décaler échantillon par échantillon.

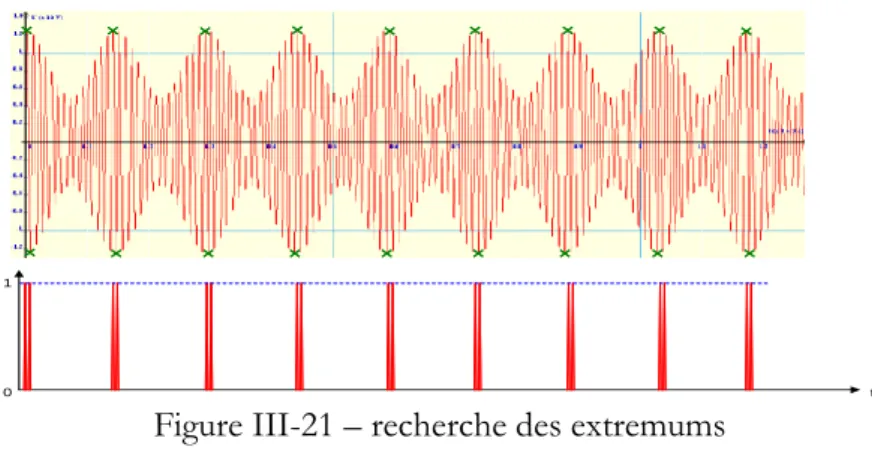

Auto corrélation de différents types de codage

Chaque état logique est représenté par un changement d'état du signal à la moitié de la période d'horloge. Le codage de sous-porteuse Manchester, voir Figure III-17, comme son nom l'indique, est une variante du codage Manchester.

Techniques de traitement du signal avant corrélation

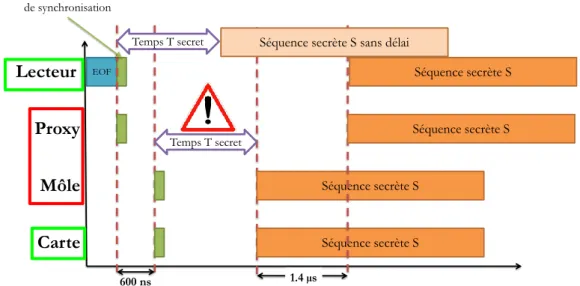

De même, le lecteur vérifie la séquence S reçue pour authentifier la carte. Cependant, cette méthode nécessite une modification de la face RF de la carte sans contact.

Premières expérimentations

Méthode de mesure

Lorsque la distance entre l'antenne lecteur et l'antenne proxy augmente : l'amplitude du signal côté lecteur diminue et l'amplitude côté carte augmente car l'influence de l'antenne proxy diminue. Un autre effet de l'augmentation de la distance antenne lecteur - antenne proxy (antenne 1 sur le relais) est la réduction de l'amplitude de la sous-porteuse, entraînant une réduction du rapport signal sur bruit (SNR).

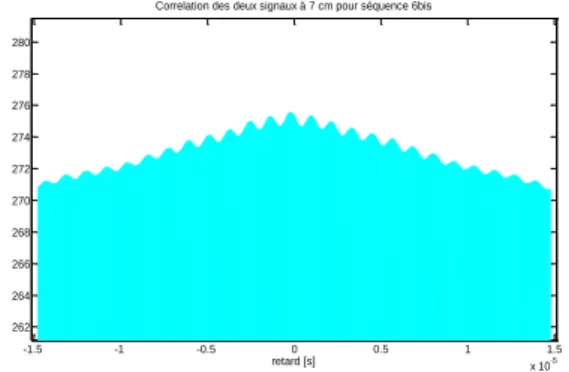

Résultats de la corrélation

L'une des variables de test sera donc la distance entre l'antenne proxy et l'antenne de lecture dont les valeurs seront de 0, 5 ou 7 cm. Le tableau III-2 montre les résultats de corrélation pour différentes distances entre l'antenne de lecture et l'antenne relais 1 et pour les deux types de corrélation.

La solution

- Présentation de la solution

- Le protocole de sécurisation

- Implémentation

- Problèmes rencontrés

- Expérimentations

Le principe de base de la solution est le suivant ; la carte envoie un signal connu du lecteur à un instant donné. Tout d'abord, la séquence à corréler n'est pas envoyée lors du retournement de la carte.

Analyse du protocole

Comparaison avec les recommandations de Hancke [HAN2010]

Résolution temporelle : Il n'est pas possible d'améliorer cette précision, car le canal de communication utilisé n'offre pas une très haute résolution.

Sécurité

Nous avons remarqué que la forme de l'histogramme dépend de la norme sans contact utilisée. L'étape de synchronisation du bruit avec le signal provenant de la carte est très importante.

Améliorations à prévoir

M-séquences

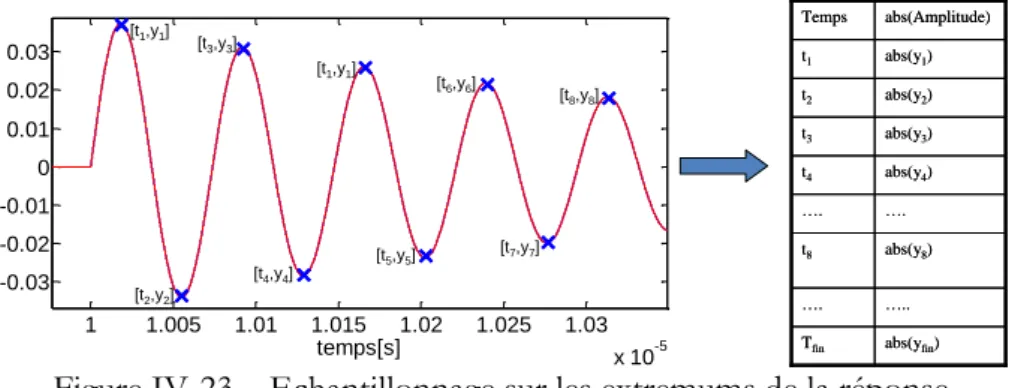

Pour une durée de séquence NT, et si elle se répète indéfiniment, sa fonction d'autocorrélation, illustrée à la Figure III-47, est constituée de triangles de largeur de base 2T répétant chaque NT. Ces deux implémentations produisent la même séquence, mais les états initiaux seront Figure III-48 – Implémentation de Fibonacci.

Délai introduit par le top

Nous avons ensuite comparé la fonction d'autocorrélation de cette séquence M avec la fonction d'autocorrélation des séquences dites de Bernoulli. Le pic de corrélation obtenu avec une séquence M comparé à celui obtenu avec un générateur de Bernoulli est beaucoup plus grand et plus précis.

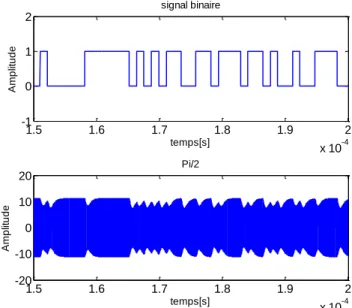

Modulation de phase

On remarque que plus l'excursion de phase est grande, plus la modulation de phase apporte des hautes fréquences. Cela peut nous permettre d'utiliser la modulation de phase qui semble avoir plus d'avantages que la modulation d'amplitude.

Amélioration réalisée

Cependant, cette amélioration peut impliquer de modifier les frontaux RF des cartes sans contact actuelles. Les lecteurs sans contact actuels ne peuvent pas détecter tous les types de relais.

Utilisation du canal sans-contact

Cet écho dépend très probablement des caractéristiques de la carte sans contact et du couplage entre les deux systèmes. Au niveau de la chaîne d'attente, le lecteur doit séparer le bruit de la réponse de la carte.

Solution basée sur la réponse impulsionnelle des systèmes sans contact

Principe de base

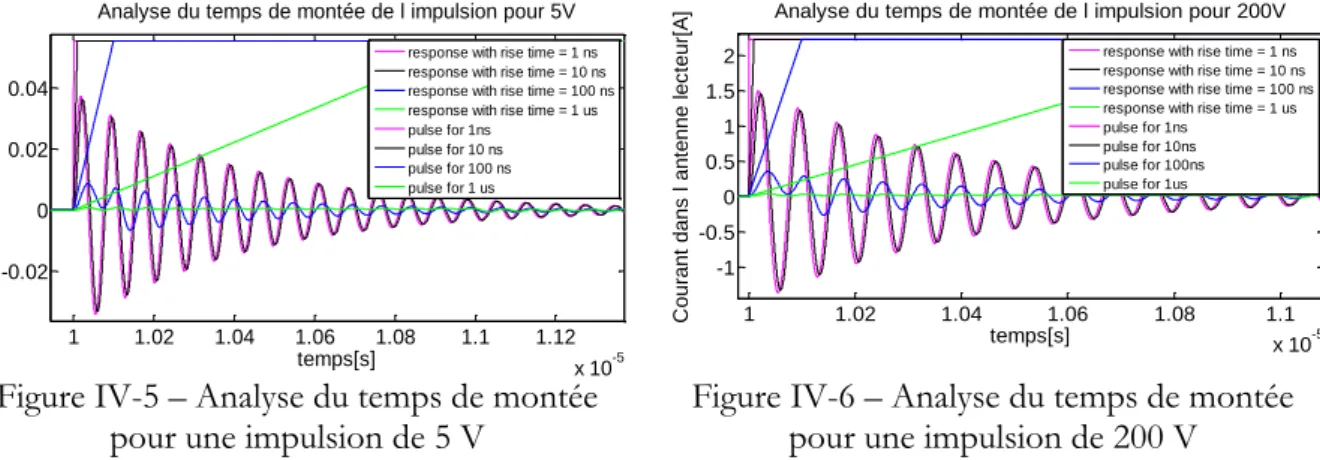

Ce modèle permet de visualiser le courant dans l'antenne du lecteur lorsqu'une impulsion ou un pas est injecté en entrée. Dans le cas du couplage nul, le courant obtenu dans l'antenne du lecteur est décrit à la figure IV-2.

Simulations

On observe également que la durée de la réponse impulsionnelle augmente lorsque le coefficient de qualité augmente. De la même manière, la bande passante et donc le facteur de qualité de l'antenne de la carte sans contact a une influence intéressante sur la réponse échelonnée.

Solution

L'analyse de la réponse échelonnée ou impulsionnelle peut être effectuée par tous les moyens actuels permettant de caractériser un signal (caractérisation fréquentielle ou temporelle). Ces données sur les caractéristiques de la réponse obtenue sont stockées dans une table, elles serviront à déduire la présence d'une carte à proximité du lecteur.

Expérimentations

Différents scénarios ont été évalués pour étudier l'impact de la carte sans contact sur la réponse indicielle afin de vérifier l'impact du couplage sur le courant au niveau de l'antenne de lecture. Le signal obtenu au niveau de la sonde de courant de l'antenne du lecteur (signal B) et au niveau de l'antenne de type carte sans contact (signal C) est enregistré.

Avantages de cette solution et travaux futurs

La différence de consommation est très importante ; par conséquent, l'utilisation de la réponse échelonnée pour détecter la présence d'une carte apparaît comme une solution d'avenir. L'ensemble du système de récupération de la réponse et de son analyse doit être développé.

Conclusion

A partir de la valeur numérique de ce gain, le lecteur déduit la valeur de l'amplitude de bruit nécessaire au bruit du signal. Le plus gros problème reste la difficulté à trouver le signal de la carte dans le bruit.

Solution basée sur le bruit

Etat de l’art

L'architecture d'un capteur utilisé dans les réseaux sans fil est généralement constituée de 4 unités de base : l'unité « sensing », l'unité de traitement, l'unité de transmission et l'unité de contrôle de puissance (figure IV-41). L'inconvénient de ce mécanisme est qu'il nécessite l'utilisation d'un GPS "Global Position System".

Scénario d’attaques et analyse théorique

Dans certains cas, l'attaquant peut déchiffrer le message avant de le transmettre à la destination. En comparant les quantités de bruit des équations IV-11 et IV-15, nous voyons que B ne peut pas détecter la présence de ce type de relais et suppose que le message a été envoyé via un chemin à un saut.

Solution envisagée

Pour parvenir à cette solution, tout moyen d'analyse du signal permettant la caractérisation du bruit enregistré peut être utilisé. La phase d'analyse est essentiellement la même que la phase d'étalonnage ; correspond au niveau de bruit record de l'émetteur.

Premières expérimentations sur des systèmes sans contact

La figure IV-57 montre les histogrammes obtenus avec une communication directe entre le lecteur et la carte et ceux obtenus avec l'ajout d'un relais. La figure IV-58 montre les histogrammes obtenus pour différentes distances dans le cas des relais "boost and forward" et dans le cas sans relais.

Implémentation

Comme on peut le voir sur la figure IV-61, ce décalage introduit une variation maximale d'amplitude de 12 % de la valeur maximale. De la même manière, les nouvelles valeurs de l'amplitude xic sont normalisées par la valeur du gain (une fois l'histogramme centré sur zéro).

Avantages de cette solution et travaux futurs

Cependant, il a été noté que le courant dans la chaîne de réception pouvait permettre de vérifier la présence d'une antenne particulière. Ces échantillons permettent de réaliser différents histogrammes et de voir l'approche de la carte ou de l'antenne relais.

Conclusion

Une autre solution est la détection de relais par cartographie de l'approche cartographique. Cette cartographie facilite la détection du relais car on connaît le comportement des échantillons en fonction de la connexion entre l'antenne du lecteur et la carte ou l'antenne relais.

Le lecteur bruité

Introduction du chapitre

Ainsi, le lecteur peut masquer les trames échangées avec une carte et empêcher ainsi tout espionnage de la communication par un attaquant. Le lecteur active un son analogique et aléatoire lorsque la carte envoie des informations confidentielles.

Etat de l’art

La valeur logique '1' est représentée par une modulation de l'onde porteuse dans la première moitié de la période symbole (4,72 µs) (Figure V.1). La valeur logique '0' est représentée par une modulation de l'onde porteuse dans la seconde moitié de la période symbole (4,72 µs) (figure V.2).

L’émission de bruit

Un premier problème non abordé dans la première version du lecteur bruité est la synchronisation du bruit avec le signal de la carte. Le lecteur échantillonne le signal et détecte la sous-porteuse de la carte en mesurant les différences d'amplitude correspondant à la modulation de charge.

Conclusion du chapitre

Pour que le lecteur puisse extraire le bruit b' à partir de la connaissance de la consigne de bruit b, il doit estimer la fonction de transfert H2. Pendant le temps de retournement de la carte, le lecteur peut activer le bruit pendant une durée de symbole spécifiée pour identifier le bruit de référence et l'utiliser pour évaluer le gain entre le bruit d'émission et de réception.

Bilan Technique

ISO15693-2] ISO/IEC 15693-2 : Cartes d'identification -- Cartes à circuit intégré sans contact -- Cartes de proximité -- Partie 2 : Interface radio et initialisation, ISO (Organisation internationale de normalisation), Suisse, 2006. Cette carte sans contact a été développée au sein du CEA Léti dans le cadre d'un projet européen (figure Annexes-13).

Figures

Tableaux

Brevets

Un procédé de protection de communication sans fil, un dispositif de réception et un système de communication mettant en oeuvre le procédé », Sana Ben Hamida, Pierre-Henri Thevenon, Jean-Benoît Pierrot, Olivier Savry, Claude Castelluccia.

Conférences

Publications

L'équation-5 de l'annexe donne la valeur du facteur de qualité en fonction des différents éléments de l'antenne. La partie émission, la partie réception et l'antenne sont toutes connectées aux bornes d'un coupleur directif (figure Annexes-9).

![Figure I-9 – résultats publiés par Hancke [HAN2008-A]](https://thumb-eu.123doks.com/thumbv2/1bibliocom/459721.66767/27.892.189.699.846.1059/figure-résultats-publiés-par-hancke-han-a.webp)