Wstęp

Podstawy fizyczne tomografii emisyjnej

- PET we współczesnej medycynie

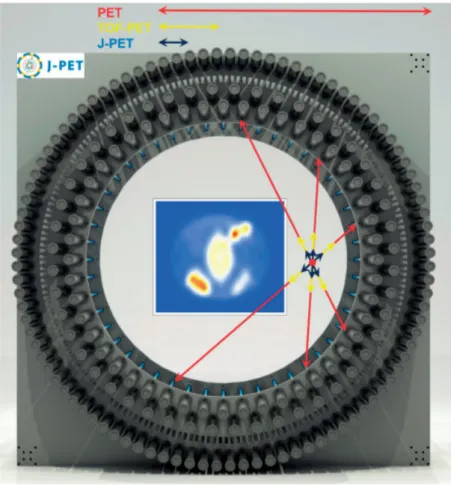

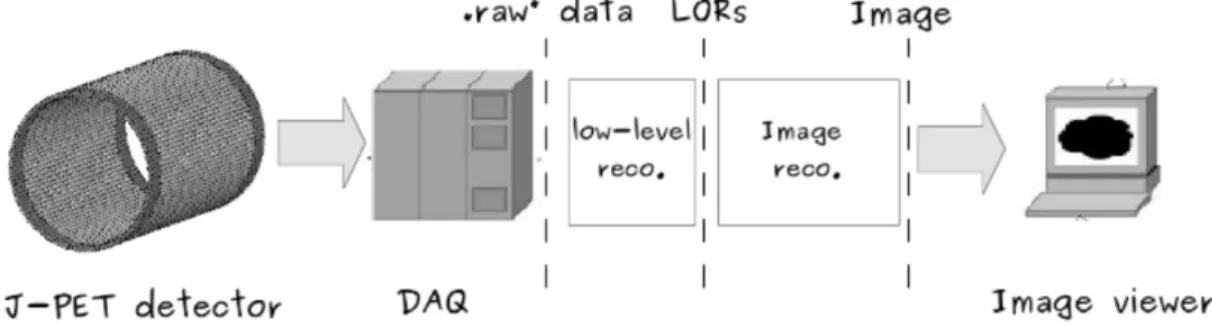

- J-PET innowacja względem PET

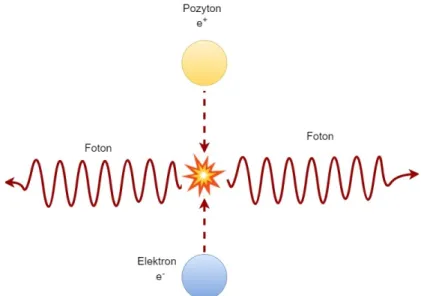

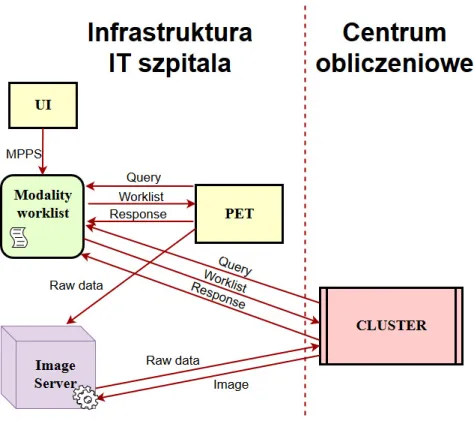

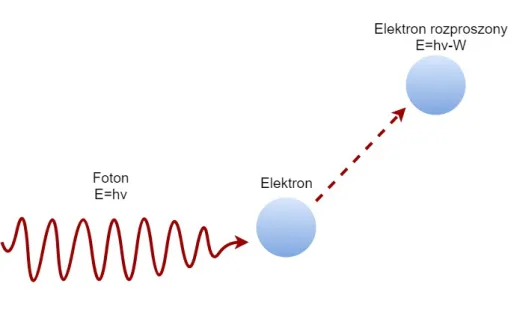

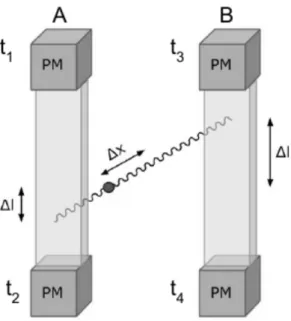

Podstawą działania skanera PET (Positron Emission Tomography), czyli Pozytronowego Tomografu Emisyjnego, jest rozpad β+. Przykładem jest klaster HPC (High Performance Computing) zlokalizowany w Centrum Informatycznym Świerk (CIŚ) w NCBJ. Klasy SOP (Service-Object Pair) są dedykowane komunikacji pomiędzy aplikacją a urządzeniem uruchamiającym testy.

Każda klasa usług lub klasa SOP charakteryzuje się UID (Unique Identifier), który określa zakres ich działania. Kryptografia krzywych eliptycznych (ECC) opiera się na algebraicznej strukturze krzywych eliptycznych. Protokół HTTP działa domyślnie na porcie 80, a adres URL (Uniform Resource Locator) zaczyna się od „http://”.

Współczesne standardy w zdalnym przetwarzaniu i ochrony danych

Zdalne przetwarzanie i przechowywanie danych

Ta złożoność będzie jeszcze większa w przypadku skanerów FOV całego ciała, takich jak J-PET. Ponadto przewiduje się, że całkowity rozmiar przechowywanych danych obrazu medycznego będzie szybko wzrastał, a ograniczenie miejsca do przechowywania danych w lokalnych zasobach obliczeniowych w placówkach medycznych będzie istotnym ograniczeniem. Klaster komputerowy to zespół połączonych ze sobą komputerów i serwerów (tzw. węzłów), które tworzą zintegrowane środowisko informatyczne [33].

Uwalnia to szpitale od problemów związanych z przechowywaniem danych medycznych, procedurami tworzenia kopii zapasowych i ograniczoną przestrzenią dyskową. Ponadto centralizacja centrum danych poprawia poziom bezpieczeństwa poprzez kontrolę nad całym systemem aplikacji oraz automatyczne aktualizacje zabezpieczeń. 17] Poufne dane można również zanonimizować, dzięki czemu nawet w przypadku przechwycenia i odszyfrowania nie można ich powiązać z konkretnymi osobami.

Podstawową ochronę danych medycznych podczas przesyłania zapewnia często stosowana struktura PKI (Infrastruktura Klucza Publicznego). Istnieją dwa rozwiązania architektoniczne dla medycznego przetwarzania rozproszonego: przetwarzanie sieciowe, przetwarzanie sieciowe i przetwarzanie w chmurze.

![Rysunek 2.1: Schemat usługi w gridzie. [14]](https://thumb-eu.123doks.com/thumbv2/9liborg/19324080.0/22.892.208.662.130.619/rysunek-schemat-usługi-w-gridzie.webp)

Standard DICOM

- Opis standardu DICOM

- Model IOD

- Klasy SOP

- Struktura danych

- Model komunikacji DICOM

- Struktura wiadomości DICOM

- DIMSE-C i DIMSE-N

- Anonimizacja danych

- DICOMweb

- Inne koncepcje zdalnego przetwarzania dokumentów DICOM

Klasy SOP zawierają reguły i semantykę, które mogą ograniczać korzystanie z usług w grupie usług DIMSE. Etykieta elementu danych (jest to unikalny identyfikator składający się z dwóch liczb: zestawu (Element), które są zapisane w postaci liczb szesnastkowych). Typ danych (reprezentacja wartości) (opisuje typ danych, który jest opisany jako para znaków ASCII.

41] Niższe warstwy są dostarczane przez Internet Transmission Control Protocol/Internet Protocol (TCP/IP). Granicą pomiędzy warstwą aplikacji a niższymi warstwami jest warstwa prezentacji, wzbogacona o mechanizm nawiązywania połączenia ACSE (Association Control Service Element). Odbiorca usługi - SCU (Service Class User) wysyła żądania, a usługodawca - SCP (Service Class Provider) jest usługodawcą, który odpowiada na żądania SCU.

Może to obejmować wysłanie jednego lub więcej obrazów tomografii komputerowej, zadań drukowania lub zapytań dotyczących listy roboczej do SCP. Opiera się na Modelu Zarządzania Systemem OSI, aw szczególności na definicji CMIS (OSI Common Management Information Services). Zestaw poleceń składa się z elementów poleceń, które zawierają zakodowane wartości dla zdefiniowanych pól zestawu poleceń.

Każdy element w zestawie poleceń składa się z trzech pól: etykiety, rozmiaru elementu (długość wartości) i informacji (pole wartości).[41] Zasadniczo jest to połączenie TCP, ale z szeroko zakrojonymi negocjacjami między dwoma podmiotami w celu uzgodnienia, które klasy i opcje SOP są obsługiwane. Obowiązkowymi parametrami są: adres węzła lub jego adres IP, port węzła, tytuł aplikacji (AET - Application Entity Title) klienta i serwera, nazwa pliku DICOM do wysłania.

Na przykład służy do wysyłania obrazów z modalności do serwera systemu archiwizacji i przechowywania obrazów (PACS) lub do tworzenia mechanizmu dostarczania dla C-MOVE. Innymi słowy, operacja C-FIND jest wywoływana przez użytkownika w celu porównania zestawu atrybutów z instancjami SOP zarządzanymi przez użytkownika równorzędnego. Usuń więcej to rozwiązanie, które nie jest stosowane w profilu podstawowym, ponieważ jest trudne do wdrożenia i zwykle niepotrzebne.

![Rysunek 2.3: Model DICOM świata rzeczywistego. Wartości nad strzałkami określają liczbę możliwych połączeń.[40]](https://thumb-eu.123doks.com/thumbv2/9liborg/19324080.0/24.892.147.837.196.960/rysunek-świata-rzeczywistego-wartości-strzałkami-określają-możliwych-połączeń.webp)

API typu REST

Kryptografia jako element ochrony danych medycznych

- Podstawy kryptografii

- PKI - Infrastruktura Klucza Publicznego

- Protokół HTTPS

- Podpis elektroniczny

- Zabezpieczony transfer danych w standardzie DICOM

Po 1975 roku rozpoczął się jednak okres nowoczesnej kryptografii, z którą związane są algorytmy DES (Data Encryption Standard) oraz szyfry klucza publicznego. Algorytm DES, standard szyfrowania danych, opracowany w latach 80. przez Horsta Feistela i Dana Coppersmitha. Całe bezpieczeństwo algorytmu polega na nieznajomości klucza.[5] [38] Algorytm DES obsługuje zarówno deszyfrowanie, jak i szyfrowanie, a jedyną różnicą między tymi operacjami jest kolejność użycia klucza.

Szyfr Rijndael (prekursor AES) został zaprojektowany tak, aby akceptować dodatkowe rozmiary bloków i długości klucza, ale te cechy nie zostały przyjęte w przypadku AES[5]. Algorytm RSA został opracowany w latach 80. XX wieku przez trzech profesorów: Rona Rivesta, Adi Shamira i Leonarda Adlemana, pracujących w MIT (Massachusetts Institute of Technology), którzy nazwali swój algorytm, łącząc pierwsze litery ich imion. Bezpieczeństwo tego typu szyfrowania opiera się na złożoności obliczeniowej dyskretnych logarytmów na krzywych eliptycznych ECDLP (Elliptic Curve Discrete Logarithm Problem).

W celu uzyskania certyfikatu klucza publicznego wnioskodawca wysyła wiadomość (blok zaszyfrowanego tekstu) do urzędu certyfikacji, tzw. protokół HTTP nie jest szyfrowany i jest podatny na ataki typu man-in-the-middle oraz podsłuch. Klient wysyła wiadomość ClientHello wskazującą najnowszą obsługiwaną wersję protokołu TLS, liczbę losową używaną do generowania klucza, listę obsługiwanych zestawów szyfrów oraz sugerowane metody kompresji.

Po przesłaniu przez serwer swojego certyfikatu do klienta, serwer wysyła komunikat CertificateRequest w celu zweryfikowania certyfikatu klienta. Podpis cyfrowy ma następujące cechy: jest autentyczny, nie można go sfałszować, nie można go ponownie wykorzystać ani zmienić. Porty IP, na których implementacja akceptuje połączenia TLS lub mechanizmy wyboru lub konfiguracji tego numeru portu, muszą być określone w oświadczeniu o zgodności.

![Rysunek 2.14: Schemat szyfrowania i deszyfrowania w systemach symetrycznych. [4]](https://thumb-eu.123doks.com/thumbv2/9liborg/19324080.0/40.892.189.675.650.719/rysunek-schemat-szyfrowania-i-deszyfrowania-w-systemach-symetrycznych.webp)

Prawna ochrona danych

Anonimizacja, pseudonimizacja oraz deidentyfikacja danych

Zmiana stanu bazy danych Exam.status=Status.failed UI.communique("Test nie powiódł się") Catalog.commit().

Analiza rozwiązań zdalnego przetwarzania danych

Wyniki pracy i dyskusja

Podsumowanie

Demonstrator kodu

Proponowane API REST

![Rysunek 1.5: Schemat tomografu PET [10]](https://thumb-eu.123doks.com/thumbv2/9liborg/19324080.0/14.892.239.623.451.708/rysunek-schemat-tomografu-pet.webp)

![Rysunek 1.10: Implementacja CPU i GPU. Czas iteracji pojedynczej rekonstrukcji obrazu jako funkcja rozdzielczości obrazu docelowego.[16]](https://thumb-eu.123doks.com/thumbv2/9liborg/19324080.0/19.892.238.681.146.502/rysunek-implementacja-iteracji-pojedynczej-rekonstrukcji-funkcja-rozdzielczości-docelowego.webp)