Na época, o uso de redes sem fio não era muito utilizado, pois a largura de banda disponível pela rede ALOHA limitava a transmissão de dados e vídeo. As redes sem fio têm sido soluções aplicadas onde a infra-estrutura convencional de cabos tornou-se inviável.

Bluetooth

Isso possibilita a transmissão de dados sem a necessidade de uma conexão física (Figura 1). Transmissão de dados sem fio com baixo consumo de energia, combinando hardware e software, transmitindo dados via rádio frequência, exigindo apenas proximidade dos dispositivos Essa definição resume bem o que é a tecnologia Bluetooth.

Infravermelho

Ele então contratou a empresa Interbrond, especializada em branding, e assim criou o nome WI-FI e também o logotipo da tecnologia. Somente produtos avaliados e certificados pela Wi-Fi Alliance recebem o selo com esta marca (Figura 4).

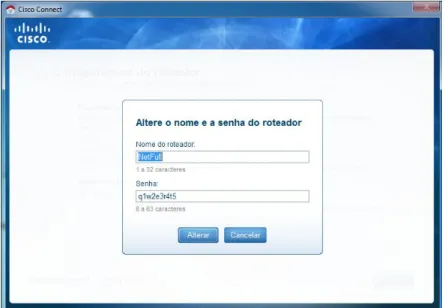

Senha no Access Point

Esse processo de segurança deve ser um hábito contínuo, pois as técnicas de proteção utilizadas podem funcionar contra alguns tipos de ataques, mas podem falhar diante de novas técnicas para driblar as defesas criadas a cada dia. Portanto, a importância da utilização de mecanismos de segurança e armazenamento de dados é fundamental para a sobrevivência e competitividade dessas empresas.

Senha na Rede sem fio

WEP (WireEquivalentPrivacy)

O algoritmo de segurança WEP foi desenvolvido em 1999 e era o mais utilizado mundialmente, compatível com praticamente todos os dispositivos sem fio existentes no mercado de tecnologia. Desde 2004, o suporte para esse algoritmo terminou por meio da associação Wi-FiAlliance que certifica dispositivos sem fio.

WPA (Wi-Fi Protected Access)

Essas falhas de segurança se devem ao fato de que, à medida que o poder de processamento dos computadores aumenta, o algoritmo WEP torna-se ineficaz, pois possui um sistema de segurança de apenas 128 bits (o número máximo de combinações de senha). Dessa forma, por meio de um ataque de software, a senha de uma rede sem fio seria facilmente descoberta.

WPA 2 (Wi-Fi Protected Access II)

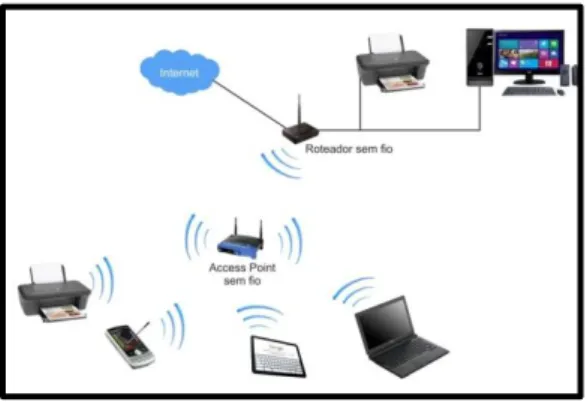

Desabilitar Broadcast do SSID - Nome da Rede

O equipamento sem fio vem com a transmissão SSID habilitada por padrão desta forma para que os pontos de acesso possam ser localizados de forma rápida e fácil (Figura 8). Se o sistema de criptografia não estiver ativo, o SSID funciona como uma senha para usuários não autorizados, portanto a autenticação ao ponto só será possível se o usuário souber os caracteres exatos que confirmam o acesso à rede.

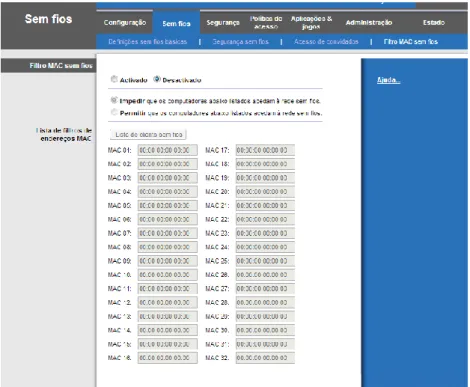

Bloqueio por Mac Address

Durante o processo de instalação, o SSID deve ser desativado, desta forma sua rede fica protegida contra o acesso de "estranhos", permitindo o acesso apenas a usuários que conheçam o SSID válido.

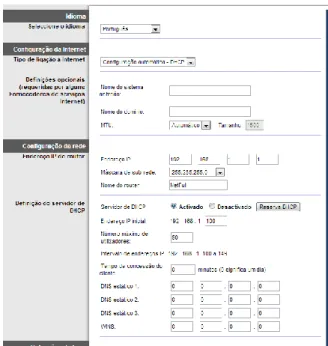

Limite de endereços de rede

Estudo de caso

- Senha no Access Point

- Situação antes

- Situação depois

- Senha na Rede Sem Fio

- Situação antes

- Situação depois

- Desabilitar Broadcast do SSID - Nome da Rede

- Situação antes

- Situação depois

- Bloqueio/Liberação por Mac Address

- Situação antes

- Situação depois

- Limite de endereços de rede

- Situação antes

- Situação depois

Nas configurações de periféricos, você pode bloquear o acesso à sua rede por endereços físicos (endereço Mac), para que os MACs bloqueados não possam acessar sua rede. Outra opção mais segura é a liberação por MACs, onde somente os endereços físicos (Mac address) irão acessar a rede, mesmo que outros usuários saibam o SSID e senha da rede, não conseguirão acessar se não for isentar.

Conclusão

TI verde A área de tecnologia da informação pode representar uma das ferramentas mais importantes para tornar uma empresa mais verde. Green IT ou TI verde, ou tecnologia da informação verde é uma tendência mundial com foco no impacto dos recursos tecnológicos no meio ambiente.

POLÍTICAS DE SEGURANÇA NO ACTIVE DIRECTORY

- Workgroups

- Domínios

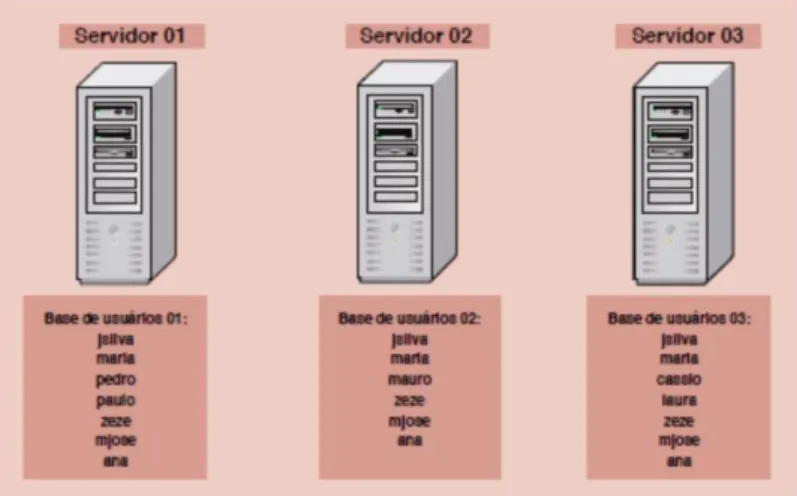

- Controladores de Domínio (Domain Controllers)

- Servidores Membro (Member Servers)

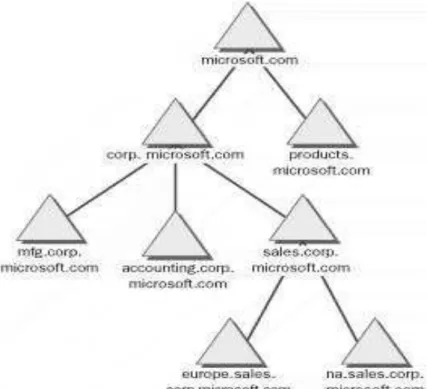

- Árvores de Domínio

- Unidades Organizacionais

- Políticas de Segurança no Domínio Windows

- Tipos de GPOs

- GPO’sBaseadas em Usuário

- GPO’sBaseadas em Computadores

- Bloqueando o “Painel de Controle”

- Bloqueando papel de parede

- Habilitando complexidade da senha

- AUGUSTO,D. APLICANDO GPOS DIRETAMENTE A GRUPOS DO ACTIVE

Todas as máquinas da rede que o administrador deseja controlar usando GPOs devem ser registradas no Active Directory, incluindo servidores membros e controladores de domínio.A Figura 5 abaixo mostra os computadores com contas no Active Directory. É possível definir vários blocos através de apenas um GPO, o GPO "Painel de Controle" no domínio "Aula.com" será usado novamente para demonstrar isso.

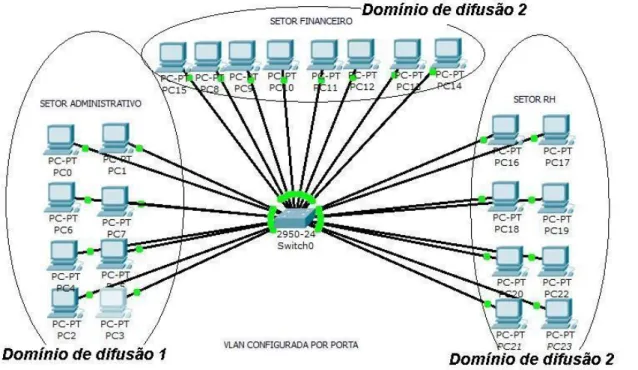

IMPLEMENTAÇÃO DE VLANs

- Vantagens da utilização dasVLANS

- Controle de pacotes de Difusão (Broadcast)

- Gerenciamento da Rede

- Performance da Rede

- Segmentação lógica da rede

- Segurança da Rede

- Redução de Tempo e Custo

- Agrupamento por portas

- Agrupamento por Endereço físico (MAC)

- Configurando uma VLAN através de Portas

- Acesso ao Switch

- Distribuição de portas das VLANs

A próxima porta será 7 para VLAN 1, então o seguinte comando deve ser usado: INT F0/7 > para acessar a porta automaticamente, o prompt de comando irá de Switch(config)#. A próxima porta será 8 para VLAN 1, então o seguinte comando deve ser usado: INT F0/8> para acessar a porta automaticamente, o prompt de comando irá de Switch(config)#.

FERRAMENTAS PARA LIMPEZA DE DISCO RÍGIDO

- INTRODUÇÃO

- METODOLOGIA DE LIMPEZA

- POLÍTICAS DE SEGURANÇA DA INFORMAÇÃO

- MECANISMOS DE LIMPEZA

- PADRÕES NACIONAIS DE ALGORITMOS DE DESTRUIÇÃO DE DADOS O windows utiliza tamanhos fixos de blocos para guardar os dados. Às vezes, o bloco

- PADRÃO DO DEPARTAMENTO DE DEFESA DOS ESTADOS UNIDOS 5220.22- M

- FERRAMENTA DBAN

- FERRAMENTA ERASER

- FERRAMENTA FILE SHREDDER

- RESULTADO CBL

- DBAN

- ERASER

- FILE SHREDDER

- REFERÊNCIAS

NORMAS NACIONAIS PARA ALGORITMOS DE DESTRUIÇÃO DE DADOS O Windows usa tamanhos de bloco fixos para armazenar dados. Gutmann Method, Fast Erase, Short DoD (3 passes) e DOD 5220.22-M (7 passes) também estão incluídos como opções para processamento de remoção de dados.

COMPARAÇÃO ENTRE BANCO DE DADOS RELACIONAIS E NÃO- RELACIONAIS – MySQL x NoSql

- Introdução

- Revisão Bibliográfica

- Banco de Dados

- Resultados e Discussões

- Considerações Finais

- Referências

Embora o modelo de banco de dados seja perfeito, ele não fará tudo. Para trabalhos futuros, você pode adicionar outros comandos e outros cenários de banco de dados onde você pode obter novos resultados de desempenho entre os bancos de dados.

CASA INTELIGENTE, UTILIZADO HARDWARE E SOFTWARE LIVRE

Projeto Arduino

Neste computador foi instalado o Ubuntu Server e feitas as configurações necessárias para que ele pudesse atuar como servidor de páginas WEB e como servidor de comunicação com a placa Arduino. A placa Arduino Uno terá uma placa Ethernet Shield W5100 acoplada que se comunicará com o computador através de um cabo de rede.

Desenvolvimento

Com os códigos abaixo, ele demonstra uma forma de programar os pinos do Arduino Uno para que possam ser manipulados através de uma página WEB programada em PHP. O módulo relé é conectado ao Arduino através de uma porta analógica ou digital, essas portas são controladas através de programação.

Resultado de discussões

Controlar o Arduino com um computador, celular ou tablet através de um navegador web que acessa uma página programada em PHP hospedada no servidor e que se comunica com o Arduino que está acoplado a um Shield Ethernet. E como forma de demonstrar o funcionamento do projeto, temos na imagem 9 uma tela impressa da página acessada através de um celular mostrando uma porta que foi acionada, ou seja, uma luz que foi acesa, neste caso identificada como corredor.

IMPLEMENTAÇÃO DO CABEAMENTO ESTRUTURADO

Redes de Computadores

- Tipos de Redes

- Topologias de redes

Esse tipo de rede consiste em um circuito fechado onde cada máquina possui um amplificador de sinal para que as máquinas não fiquem conectadas diretamente na rede. Neste capítulo contamos um pouco sobre o que são cabos de rede e seus tipos de cabos.

COMPARAÇÃO ENTRE SUPORTE TÉCNICO TERCEIRIZADO E ESTRUTURA INTERNA DE TI

TERCEIRIZAÇÃO

- COMO SURGIU A TERCEIRIZAÇÃO?

- MOTIVOS PARA TERCEIRIZAÇÃO DE TI

Esse fenômeno da terceirização modifica a estrutura original do contrato de trabalho, ou seja, a relação bilateral empregado-empregador, modelo nascido na primeira relação de trabalho do mundo. A terceirização de TI não deve ser motivada apenas por situações de acúmulo de trabalho (escassez de funcionários qualificados e recursos financeiros), mas principalmente por objetivos de longo prazo que devem ser levados em conta na lei orçamentária.

INFRAESTRUTURA DE TI

- A IMPORTÂNCIA DO DEPARTAMENTO DE TI NAS EMPRESAS

- INFRAESTRUTURA DA EMPRESA

Devido à existência de uma série de fatores externos e internos, o departamento de TI está mudando tão rápido quanto o próprio mercado de TI. Este trabalho teve como objetivo abordar o tema Outsourcing da equipe de TI e o ambiente interno da equipe de TI.

ERP - MÓDULO ESTOQUE/CUSTOS, PCP E OS PROBLEMAS BUROCRÁTICOS

- Custos

- MRP (Manufacturing Resource Planning)

- Exemplo de Burocracia: Burocracia nos portos Brasileiros

- Estudo de caso

- Problemáticas no uso do ERP com a burocracia

- Empresa Tecnometal

- Empresa Tecnometal e o controle dos estoques

- Principais motivos para a divergência no saldo de estoque físico e sistêmico

- Pesquisa de Campo entre colaboradores da Tecnometal

- Considerações finais

- Agradecimentos

- Referências Bibliográficas

Diante dos benefícios, a padronização traz segurança, integridade e origem dos dados, pois fazem parte de um fluxo contínuo do negócio. Nos procedimentos de PCP, Estoque/Custo, não encontramos indícios de burocracia, evidenciado pelos dados expostos é que há falha na implantação do sistema, e questões culturais na empresa.

PROPOSTA DE SOFTWARE PARA AUTOMAÇÃO COMERCIAL COM FOCO EM RESTAURANTES

Conceitos e referencias tecnológicas

- Sistemas de automação comercial

- Diagramas de casos de uso

- Diagramas de Classes

- Modelos de Desenvolvimento Prescritivos

- O modelo Cascata

- O modelo incremental

- Interfaces de desenvolvimento

- Visual Studio 2012

- Resultados Preliminares

- conclusão

Assim, o diagrama de caso de uso nos dá uma visão superficial do sistema do ponto de vista do usuário, conforme Guedes, Gilleanes T. Foi escolhido por ser uma ferramenta gratuita para desenvolvedores e por apresentar todos os componentes necessários para a criação proposta . o sistema.

CABEAMENTO DE REDES

Metodologia

Na primeira fase, será apresentada a necessária conceituação teórica de sistemas estruturados e padrões de cabos estruturados. Na segunda fase do projeto, serão discutidos os tipos de cabos e suas categorias, bem como suas propriedades.

Sistemas estruturados e normasde cabeamento

- Redes de computadores

- Aplicações de uma rede de computadores

- Redes locais

- Cabeamento para redesde computadores

- Cabeamento não estruturado

- Cabeamento estruturado

- Norma 14565:2007

Um sistema de cabeamento estruturado deve ser projetado para que, em cada área de trabalho, todas as telecomunicações ou serviços de TI possam ser fornecidos a todos os usuários da rede em todo o edifício (MARIN 2011). A Figura 03 mostra o cabeamento estruturado. O conceito de cabeamento estruturado foi avançado com o objetivo de padronizar os diversos tipos de cabeamento utilizados em redes comerciais e domésticas.

Componentes de cabeamento de redes de computadores

- Cabo par trançado

- Cabo UPT par trançado não blindado

- Categoria 1

- Categoria 2

- Categoria 3

- Categoria 4

- Categoria 5 e 5e

- Categoria 6 e 6 A

- Categoria 7 e 7 A

- Cabo coaxial

O cabo de par trançado blindado, também chamado de cabo STP (Par trançado blindado), possui uma blindagem eletromagnética metálica em cada par de fios isolados no cabo. Cada nível de cabos de par trançado faz parte de uma categoria definida pela EIA/TIA.

ESTUDO DE CASO SISTEMAS ERP X SAP (APLICADO A ENGENHARIA DO PRODUTO)

SISTEMA ERP CAPPE

A existência de um plano de processo consistente é uma das condições para a certificação da empresa segundo os requisitos da ISO 9000.

SISTEMA ERP SAP

Quando monitoramos o sistema por módulo, fica mais fácil controlar e gerenciar as informações, então cada área é responsável por inserir e controlar os dados que são inseridos no sistema. A interface gráfica (figura 7) para preenchimento dos dados é realizada via internet, o que facilita sua utilização e configuração, principalmente quando há agências.

COMPUTADORES DE BAIXO CUSTO UTILIZANDO A TECNOLOGIA SYSTEM-ON-A-CHIP

- System-on-a-Chip

- Processadores ARM

- Computadores de baixo custo

- Hardware aberto

- Pesquisa Qualitativa e Análises

- Levantamento qualitativo

- Resultados obtidos em consultas a sites

Dentre os diversos computadores de baixo custo baseados em system-on-a-chip disponíveis no mercado, foram selecionados para análise o RaspberryPi e o CubieBoard. A tabela abaixo mostra a comparação de preços entre PCs SoC de baixo custo e alguns modelos de PCs convencionais.

SEGURANÇA - EM REDES SEM FIO

Segurança da Informação

Toda a segurança em redes sem fio visa garantir a coerência do sistema e garantir a redução dos riscos de fraude, erro, vazamento, roubo e uso indevido de informações. Um sistema de rede bem desenvolvido deve ser baseado nos três princípios básicos da segurança da informação: Confidencialidade, Integridade e Disponibilidade.

Criptografia

- Criptografia Simétrica

- Criptografia Assimétrica

Para garantir o uso correto das propriedades mencionadas anteriormente, podemos dizer que temos uma rede "segura". A forma como o texto simples é processado: pode ser um bloco de código onde a entrada é processada um bloco de elementos por vez, gerando assim um bloco de saída.

Estudo de caso

- Análises de segurança dos protocolos

- Captura de pacotes em uma rede sem fio

No entanto, foi possível mostrar que uma rede sem fio cuja segurança foi violada está vulnerável ao roubo de informações que trafegam por ela, caso essas informações não sejam devidamente protegidas. Conclui-se então que a criptografia nos ajuda muito no que diz respeito à proteção das informações que circulam em uma rede sem fio.

A SEGURANÇA DA INFORMAÇÃO NAS REDES SOCIAIS

Redes Sociais

De acordo com essa afirmação, podemos dizer que as redes sociais são criadas por meio da comunicação e das interações entre as pessoas. O estudo das redes sociais na Internet centra-se no problema de como surgem as estruturas sociais, de que tipos são, como se compõem, através de uma comunicação mediada por computador capaz de gerar fluxos de informação e trocas sociais que acabam por influenciar essas estruturas.

Segurança da Informação

Política de Segurança

O objetivo da pesquisa foi analisar se os entrevistados usam a Internet e as redes sociais com segurança no dia a dia. Por isso, não é preciso dizer que as pessoas precisam estar atentas e atualizadas com a segurança da informação nas redes sociais.

Você acessa a internet diariamente?

Outro ponto relevante da pesquisa foi em relação à escolha das senhas, como pode ser observado na (Figura 3) onde 64% dos entrevistados afirmaram já ter utilizado datas especiais como senha, deixando um risco inerente de ameaça. em relação à segurança da informação. Constatou-se que a inclusão de desconhecidos nas redes sociais também se tornou rotina, o que vai ao encontro do pensamento de Oliveira (2007), onde as redes sociais representam um conjunto de participantes autônomos que unem ideias em torno de valores e interesses comuns, assim quando eles compartilham coisas entre si, eles começam a ter algo em comum, o que faria os entrevistados criarem um círculo.

Você já utilizou datas especiais como senha?

Isso ficou muito claro no percentual de 90% das pessoas que se relacionam com pessoas desconhecidas, como podemos ver na (Figura 4). Como podemos observar na (Figura 5), 88% das pessoas costumam fornecer informações pessoais via chat, entre esses dados estão os locais onde frequentam, onde moram, horário de trabalho, números de celular, entre outras informações que podem ser consideradas para uso pessoal ou familiar..

Você costuma adicionar pessoas que não conhece?

Marciano (2006) aponta que a falta de segurança da informação tem um preço, mas não tê-la é um preço mais alto.

Costuma passar informações pessoais pelo bate- papo?

Podemos dizer que o uso de redes abertas para navegação por grande parte dos respondentes pode estar relacionado à falta de informação e conhecimento dos riscos que uma rede aberta pode trazer, conforme mostra a (Figura 7), onde tivemos 81 % de pessoas que nunca assistiram a palestras, conectados e afins.

Costuma se conectar em redes wireless abertas?

Já participou de alguma palestra informativa sobre segurança na internet?

Para tentar nos proteger no que diz respeito à segurança da informação nas redes sociais, devemos estar sempre atualizados com o avanço das tecnologias. Por fim, a falta de conscientização, conhecimento e desinteresse dos usuários das redes sociais em relação à segurança da informação manterá esse tipo de comunicação em um ambiente de futuro incerto e incerto.

ENGENHARIA SOCIAL, O USUÁRIO PODE FAZER A DIFERENÇA

- Pesquisa sobre engenharia social realizada dentro da organização Instruções para responder o questionário

- Palestras

- Manual de Políticas e Regras

- Cartazes

- Recomendações à estrutura da organização

Com o estudo de caso foi possível elaborar um plano de treinamento para os funcionários do escritório de contabilidade, de forma que a engenharia social possa ser evitada por meio desse treinamento. Sabendo que os humanos são o principal alvo da engenharia social, é importante estar preparado para esses tipos de ataques e como se proteger da engenharia social.

BENCHMARKING EM SISTEMAS GERENCIADORES DE BANCO DE DADOS

Este artigo discute a análise de desempenho em sistemas de banco de dados usando consultas de propósito geral desenvolvidas exclusivamente para medir sua resposta. Um sistema de banco de dados é a alma da empresa e pode ser representado como tal por sua importância.