UNIVERSIDADEFEDERALDO RIO GRANDE DO NORTE

COMPUTAÇÃO

Uma Metodologia para Modelagem e Avaliação

da Dependabilidade de Redes Industriais Sem

Fio

Ivanovitch Medeiros Dantas da Silva

Orientador: Prof. Dr. Luiz Affonso Henderson Guedes de Oliveira (DCA/UFRN)

Co-orientador: Prof. Dr. Paulo Portugal (FEUP/UP)

Tese de Doutorado apresentada ao Pro-grama de Pós-Graduação em Engenharia Elétrica e Computação da UFRN (área de concentração: Engenharia de Computação) como parte dos requisitos para obtenção do título de Doutor em Ciências.

da Dependabilidade de Redes Industriais Sem

Fio

Ivanovitch Medeiros Dantas da Silva

Tese de Doutorado aprovada em 21 de janeiro de 2013 pela banca examinadora composta pelos seguintes membros:

Prof. Dr. Luiz Affonso H. Guedes de Oliveira (orientador) . . . DCA/UFRN

Prof. Dr. Paulo Portugal (co-orientador) . . . FEUP/UP

Prof. Dr. Francisco Vasques . . . FEUP/UP

Prof. Dr. Paulo Romero Martins Maciel . . . CIn/UFPE

Prof. Dr. Adrião Duarte Dória Neto . . . DCA/UFRN

Fazer um doutorado é o experimentar de novos desafios, o amadurecimento do pensar, uma explosão de sentimentos. Ao longo do caminho, encontra-se a chuva, o sol, as flores e o espinho. Para um viajante que cruza o caminho, o final pode parecer uma vitória solitária, mas engana-se. A conclusão não teria ocorrido sem a ajuda de pessoas especiais que contribuíram e me ajudaram ao longo de toda essa caminhada.

Gostaria de agradecer a Evellyne, por ter incentivado desde muitos anos a buscar meus objetivos, meus sonhos. Sou grato profundamente pela sua ajuda especial e energias positivas distribuídas a mim.

No começo da minha jornada acadêmica, ainda na graduação, tive a ajuda de pessoas muito queridas, meus tios Aderildo e Iris, sem a qual tornaria essa jornada digna de Ho-mero.

Agradeço a minha irmã, Ivanise, pelas discussões filosóficas, psíquicas e físico-religiosas, que instigaram o amadurecimento do meu pensar.

Agradeço especialmente ao Professor Francisco Vasques pelos seus valiosos comentários, sugestões e pelo apoio durante todo o estagio doutoral na FEUP.

Ao meu co-orientador, Professor Paulo Portugal, agradeço pela ajuda e paciência em transmitir conhecimentos muito valiosos que foram fundamentais para o desenvolvimento desta tese. Sua co-orientação serviu como motivação para aprender cada vez mais.

Ao meu orientador e amigo, Professor Luiz Affonso, gostaria de externar minha gratidão por toda sua orientação e ajuda ao longo de todos esses anos. Discussões, comentários e conselhos que serviram para o desenvolvimento de toda a tese, e principalmente, contri-buem a buscar uma carreira baseada na ética e honestidade.

Aos meus amigos(as) de luta, Silvio Sampaio, Carlos Viegas (Portuga), Lúcio Sanchez, Daniel Costa, Stanislav Stoykov e Julija Vasiljevska, Aderson Pifer, agradeço pela ajuda e diversos momentos de descontração compartilhados.

A toda equipe do Projeto Wireless, agradeço pela oportunidade mútua de aprendizado e motivação para o desenvolvimento de novas tecnologias.

de uma maneira menos racional e encontrar a solução dos problemas de uma forma mais leve e objetiva. Sua ajuda foi fundamental para a conclusão desta tese.

Garantir os requisitos de dependabilidade é fundamental para as aplicações indus-triais, onde falhas podem conduzir a defeitos cujas consequências impactam em prejuízos econômicos e principalmente danos ambientais e riscos aos operadores. Assim, diante da relevância do tema, esta tese propõem uma metodologia para análise da dependabilidade de redes industriais sem fio (WirelessHART, ISA100.11a, WIA-PA) ainda na fase de pro-jeto. Entretanto, a proposta pode ser facilmente estendida para as fases de manutenção e expansão da rede. A proposta utiliza a teoria de grafos e o formalismo de Árvores de Falhas para criar automaticamente um modelo analítico a partir de uma dada topologia de rede industrial sem fio, onde a dependabilidade possa ser avaliada. As métricas de avaliação suportadas compreendem confiabilidade, disponibilidade e MTTF (tempo mé-dio para falha) da rede, como também medidas de importância dos dispositivos, aspectos de redundância e defeitos em modo comum. Ressalta-se que a proposta independe de qualquer ferramenta para analisar quantitativamente as métricas visadas. Contudo, para propósito de validação da proposta utilizou-se uma ferramenta amplamente aceita na aca-demia para esse fim (SHARPE). Adicionalmente, um algoritmo para geração dos cortes

mínimos originalmente aplicado na teoria de grafos foi adaptado para o formalismo das Árvores de Falhas com o objetivo de garantir escalabilidade da metodologia às redes in-dustriais sem fio (< 100 dispositivos). Finalmente, a metodologia proposta foi validada a partir de cenários típicos encontrados em ambientes industriais, como topologias estrela, linha,cluster emesh. Foram também avaliados cenários com defeitos em modo comum e um conjunto de políticas a serem seguidas na criação de uma rede industrial sem fio. Para garantir aspectos de escalabilidade, uma análise de desempenho foi conduzida, onde pode-se observar a aplicabilidade da metodologia para as redes tipicamente encontradas em ambientes industriais.

Ensuring the dependability requirements is essential for the industrial applications since faults may cause failures whose consequences result in economic losses, environ-mental damage or hurting people. Therefore, faced from the relevance of topic, this thesis proposes a methodology for the dependability evaluation of industrial wireless networks (WirelessHART, ISA100.11a, WIA-PA) on early design phase. However, the proposal can be easily adapted to maintenance and expansion stages of network. The proposal uses graph theory and fault tree formalism to create automatically an analytical model from a given wireless industrial network topology, where the dependability can be evaluated. The evaluation metrics supported are the reliability, availability, MTTF (mean time to fai-lure), importance measures of devices, redundancy aspects and common cause failures. It must be emphasized that the proposal is independent of any tool to evaluate quantitatively the target metrics. However, due to validation issues it was used a tool widely accepted on academy for this purpose (SHARPE). In addition, an algorithm to generate the

mi-nimal cut sets, originally applied on graph theory, was adapted to fault tree formalism to guarantee the scalability of methodology in wireless industrial network environments (< 100 devices). Finally, the proposed methodology was validate from typical scenarios found in industrial environments, as star, line, cluster and mesh topologies. It was also evaluated scenarios with common cause failures and best practices to guide the design of an industrial wireless network. For guarantee scalability requirements, it was analy-zed the performance of methodology in different scenarios where the results shown the applicability of proposal for networks typically found in industrial environments.

Sumário i

Lista de Figuras v

Lista de Tabelas ix

Lista de Publicações xi

Lista de Acrônimos e Abreviaturas xiii

1 Introdução 1

1.1 Redes Industriais Sem Fio . . . 1

1.1.1 Primeiras tecnologias . . . 2

1.1.2 Ethernet industrial . . . 5

1.1.3 A evolução natural - eliminação do cabeamento . . . 6

1.2 Motivação . . . 11

1.3 Objetivos . . . 12

1.4 Contribuições . . . 13

1.5 Organização da Tese . . . 14

2 Tecnologias de Redes Industriais Sem Fio 15 2.1 WirelessHART . . . 16

2.1.1 Camada física . . . 18

2.1.2 Camada de enlace . . . 19

2.1.3 Camadas de rede e transporte . . . 23

2.1.4 Camada de aplicação . . . 24

2.1.5 Melhores práticas . . . 25

2.2 ISA100.11a . . . 26

2.2.1 Camada física . . . 29

2.2.2 Camada de enlace . . . 29

2.2.3 Camadas de rede e transporte . . . 32

2.3.1 Camada de enlace . . . 36

2.3.2 Camada de rede . . . 39

2.3.3 Camada de aplicação . . . 39

2.4 Comparação entre os padrões . . . 40

3 Dependabilidade: Estado da Arte 45 3.1 Principais conceitos . . . 45

3.1.1 Falha . . . 45

3.1.2 Defeito . . . 46

3.1.3 Erros . . . 48

3.1.4 Dependabilidade . . . 48

3.2 Redundância . . . 51

3.2.1 Redundância de Hardware . . . 52

3.2.2 Redundância de Software e Informação . . . 57

3.2.3 Redundância Temporal . . . 57

3.3 Medidas fundamentais . . . 58

3.3.1 Modelos para taxas de defeitos . . . 59

3.3.2 Confiabilidade . . . 61

3.3.3 Disponibilidade . . . 64

3.4 Árvores de Falhas . . . 67

3.4.1 Principais conceitos . . . 67

3.4.2 Análise quantitativa . . . 68

3.4.3 Medidas de importância . . . 70

3.4.4 Defeitos dependentes . . . 72

3.5 Trabalhos relacionados . . . 73

4 Metodologia de Avaliação 79 4.1 Introdução . . . 79

4.2 Entrada de Dados . . . 80

4.2.1 Topologia . . . 80

4.2.2 Configurações de falhas . . . 81

4.2.3 Condição de defeito da rede . . . 86

4.2.4 Métricas de avaliação . . . 87

4.5.1 Falhas dehardware . . . 95

4.5.2 Falhas nos enlaces de comunicação . . . 96

4.5.3 Mapeamento dos cortes mínimos . . . 97

4.5.4 Mapeamento das condições de defeito da rede . . . 99

4.5.5 Geração do código fonte (SHARPE) . . . 99

4.5.6 Exemplo . . . 101

4.6 Avaliação da Árvore de Falha . . . 102

4.7 Considerações Finais . . . 103

5 Validação da Metodologia 105 5.1 Cenário I . . . 105

5.1.1 Topologia estrela . . . 105

5.1.2 Topologia linha . . . 108

5.1.3 Topologiacluster . . . 113

5.2 Cenário II . . . 118

5.2.1 Influência na confiabilidade da rede . . . 119

5.2.2 Influência nas medidas de importância dos dispositivos . . . 120

5.2.3 Influência na disponibilidade da rede . . . 122

5.3 Cenário III . . . 123

5.3.1 Regra dos cinco. . . 124

5.3.2 Regra dos três . . . 126

5.3.3 Regra dos 25% . . . 130

5.4 Avaliação de Desempenho . . . 131

5.5 Considerações Finais . . . 134

6 Conclusão e Trabalhos Futuros 137

1.1 Evolução das redes de chão-de-fábrica [Sauter 2010]. . . 3

1.2 Pirâmide da automação - modelo hierárquico representando os diversos níveis da automação industrial. . . 4

2.1 Tecnologias sem fio utilizadas em ambientes industriais. . . 16

2.2 Dispositivos WirelessHART. . . 17

2.3 Camadas da arquitetura presente na especificação WirelessHART. . . 19

2.4 Mecanismos utilizados no controle de acesso ao meio da especificação WirelessHART: TDMA, saltos de frequência, slots de tempo e superframe. 20 2.5 Uma típica rede ISA100.11a. . . 27

2.6 Camadas da arquitetura presente no padrão ISA100.11a. . . 28

2.7 Diferentes perfis de saltos de frequência suportados pelo padrão ISA100.11a. 31 2.8 Uma típica rede WIA-PA. . . 35

2.9 Pilha de protocolos do padrão WIA-PA. . . 36

2.10 Superframe definido no padrão WIA-PA. . . 37

3.1 Relação entre falhas, erros e defeitos. . . 48

3.2 Meios para obter tolerância a falhas. . . 50

3.3 Redundância modular tripla (TMR). . . 53

3.4 Redundância modular tripla com mecanismo de votação triplicado. . . 53

3.5 Técnica de redundância de hardware ativa baseada em duplicação com comparação. . . 55

3.6 Técnica de redundância dehardwareativa baseada em módulos reservas. 55 3.7 Técnica de redundância dehardwarehíbrida modular múltipla com reservas. 57 3.8 Princípio básico sobre redundância temporal. . . 58

3.9 Relação entre a densidade de defeitos f(t)e a taxa de defeitosz(t). . . 60

3.10 Estados do sistema na visão da confiabilidade. . . 61

3.11 Estados do sistema na visão da disponibilidade. . . 65

3.12 Comportamento do sistema para diversos instantes de tempo. . . 66

4.1 Visão geral da metodologia para avaliação da confiabilidade e

disponibi-lidade das redes industriais sem fio. . . 80

4.2 Exemplo de uma rede industrial sem fio representada por um grafo e sua respectiva matriz de adjacência. . . 81

4.3 Procedimento usado na criação de distribuições estatísticas genéricas na ferramentaSHARPE. . . 83

4.4 Definição da distribuição exponencial na ferramentaSHARPE. . . 84

4.5 Definição da distribuição hipoexponencial na ferramenta SHARPE. . . 84

4.6 Distribuiçãoerlangconfigurada na ferramentaSHARPEpara o caso parti-cularn=2. . . 85

4.7 Distribuição hiperexponencial configurada na ferramentaSHARPE para o caso particularn=2. . . 85

4.8 Saída do Algoritmo 1 assumindo como referência o dispositivo Fd0 da Figura 4.2. . . 89

4.9 Topologia utilizada para exemplificar a geração do conjunto de cortes mí-nimos. . . 91

4.10 Simplificação utilizada na geração do conjunto de cortes mínimos. . . 94

4.11 Falhas dehardwaresem defeitos em modo comum (CCF). . . 96

4.12 Falhas dehardwarecom defeitos em modo comum (CCF). . . 96

4.13 Mapeamento das falhas nos enlaces de comunicação. . . 97

4.14 Mapeamento na árvore de falha do conjunto de cortes mínimos para um dispositivo. . . 98

4.15 Condição de defeito dos dispositivos sem a técnica dos cortes mínimos. . 98

4.16 Mapeamento na árvore de falha da condição de defeito da rede. . . 99

4.17 Mapeamento de uma árvore de falha na ferramentaSHARPE. . . 100

4.18 Árvore de falha para a rede da Figura 4.9 assumindo a seguinte condição de defeito: Fd0+Fd1·Fd2. . . 101

4.19 Código fonte da ferramentaSHARPEpara a árvore de falha da Figura 4.18. 102 4.20 Procedimentos utilizados para a avaliação quantitativa da árvore de falha. 103 5.1 Topologia estrela formada por quatro dispositivos de campo. . . 106

5.4 Topologia linha tipicamente utilizada em ambientes industriais. . . 109 5.5 Medida de importância dos dispositivos considerando a métrica Birnbaum

e topologia em linha. . . 110 5.6 Medida de importância dos dispositivos considerando a métrica

criticali-dade. . . 112 5.7 Cenários utilizados para a avaliação da topologiacluster. (a) Três

clus-ters; (b) Trêsclusters+ dois roteadores adicionais. . . 113 5.8 Influência das ações de reparação na indisponibilidade da rede

conside-rando falhas dehardwaree topologia emcluster. . . 115 5.9 Influência das ações de reparação na indisponibilidade da rede

conside-rando falhas nos enlaces de comunicação e topologiacluster. . . 116 5.10 Topologia adotada para avaliação dos defeitos em modo comum. . . 119 5.11 Análise da confiabilidade da rede considerando defeitos em modo comum. 120 5.12 Influência dos defeitos em modo comum nas medidas de importância dos

dispositivos. . . 121 5.13 Análise da influência dos defeitos em modo comum para a

disponibili-dade da rede. . . 122 5.14 Topologiameshadotada para a avaliação das melhores práticas sugeridas

pela HCF. . . 124 5.15 Avaliação daregra dos cinco. . . 126 5.16 Avaliação daregra dos três. . . 128 5.17 Influência daregra dos trêsna indisponibilidade da rede: análise de

1.1 Exemplos de possíveis vantagens em se adotar soluções de comunicação sem fio para aplicações industriais quando comparadas com soluções

tra-dicionais (cabeadas). . . 8

2.1 Alcances típicos de um rádio WirelessHART. . . 19

2.2 Principais características presentes na camada de enlace da especificação WirelessHART. . . 22

2.3 Principais características presentes na camada de enlace do padrão ISA100.11a. 32 2.4 Técnicas utilizadas no controle de acesso ao meio do padrão WIA-PA. . . 38

2.5 Comparações entre os principais padrões de comunicação sem fio indus-triais. . . 40

3.1 Conceitos básicos sobre tolerância a falhas. . . 51

3.2 Medidas de confiabilidade para taxas de defeitos típicas. . . 65

5.1 Impacto no uso de redundância na topologia linha. . . 112

5.2 Parâmetros utilizados para a avaliação da topologiacluster. . . 114

5.3 Procedimentos utilizados para aumentar a disponibilidade de rede. . . 117

5.4 Configurações dos defeitos em modo comum. . . 119

5.5 Configurações utilizadas na avaliação daregra dos cinco. . . 125

5.6 Configurações usadas para avaliar aregra dos três. . . 127

5.7 Configurações utilizadas para avaliar aregra dos 25%. . . 130

5.8 Análise de desempenho da metodologia com ou sem a utilização do algo-ritmo para geração dos cortes mínimos. . . 132

Ivanovitch Silva, Daniel Lopes, Adrião Duarte, Luiz Affonso, Leonardo Aquino & Kaku Saito (2013), Tecnologias Emergentes para Redes Industriais Sem Fio: Wi-relessHART vs ISA100.11a,em‘Rio Automação 2013’ (Submetido).

Ivanovitch Silva, Rafael Leandro, Daniel Enos & Luiz Affonso Guedes (2013), A De-pendability Evaluation Tool for the Internet of Things, Computers and Electrical Engineering (Elsevier)(Submission being processed).

Ivanovitch Silva, Paulo Portugal, & Luiz Affonso Guedes (2013), Emerging Technologies for Industrial Wireless Sensor Networks, em‘Encyclopedia of Embedded Compu-ting Systems’, IGI Global (to be publish).

Ivanovitch Silva, Paulo Portugal, Francisco Vasques & Luiz Affonso Guedes (2012), Re-liability and Availability Evaluation of Wireless Sensor Networks for Industrial Ap-plications,Sensors (Basel)12, 806–838.

Ivanovitch Silva, Luiz Affonso Guedes, Paulo Portugal & Francisco Vasques (2012), De-pendability evaluation of wirelesshart best practices,em‘17th IEEE Conference on Emerging Technologies and Factory Automation (ETFA 2012)’, pp. 1–9.

Ivanovitch Silva, Paulo Portugal, Francisco Vasques & Luiz Affonso Guedes (2011), Pre-liminary results on the assessment of wirelesshart networks in transient fault scena-rios, em‘16th IEEE International Conference on Emerging Technologies and Fac-tory Automation’.

6LoWPAN IPV6 Sobre Redes Pessoais Sem Fio de Baixa Potência

AP Access Point

CCA Avaliação da presença da portadora

CCF Falhas em modo comum

CDF Função de distribuição acumulativa

CENELEC Comitê Europeu de Normalização Eletrotécnica

CENELEC Comitê Europeu de Normalização Eletrotécnica

CFP Período Livre de Contenção

CIWA Consórcio Wireless Industrial Chines

CP Período com Contenção

CSMA-CA Acesso Múltiplo com Verificação de Portadora e Anulação/Prevenção de Co-lisão

CSP Porta lógica para redundância no “modelo frio”

CTS Autorização de Envio

DCF Função de Coordenação Distribuída

FCC Comissão de Comunicação Federal Americana

FDEP Porta lógica com dependência funcional

FIP Protocolo de Instrumentação de Fábrica

FIP Protocolo de Instrumentação de Fábrica

FT Árvores de Falhas

HCF HART Comunication Foundation

HSP Porta lógica para redundância no “modelo quente”

IEC Comissão Eletrotécnica Internacional

IEC Comissão Eletrotécnica Internacional

ISA Sociedade Internacional de Automação

ISO Organização Internacional para Padronização

ISP Projeto de Sistemas Interoperáveis

ISP Projeto de Sistemas Interoperáveis

MAC Controle de Acesso ao Meio

MAC Controle de Acesso ao Meio

MAP Protocolo de Automação para Manufatura

MAP Protocolo de Automação para Manufatura

MIMO Múltiplas Entradas e Múltiplas Saídas

MTBF Tempo médio entre defeitos

MTTF: Tempo médio de funcionamento até a ocorrência de um defeito

MTTR Tempo médio até o sistema reparar um defeito

NMR Redundância modular múltipla

OSI Interconexão de Sistemas Abertos

PAS Padrão Publicamente Disponível

PROFIBUS Barramento de Campo para Processos

PROFIBUS Barramento de Campo para Processos

SEQ Porta lógica com sequência forçada

SPD Soma de produtos disjuntos

TDMA Acesso Múltiplo por Divisão de Tempo

TMR Redundância modular tripla

UWB Banda Ultra Larga

WIA-PA Redes Sem Fio para Automação Industrial e Processos de Automação

WLAN Redes Locais Sem Fio

WorldFIP Protocolo para Instrumentação de Fábrica universal

WorldFIP Protocolo para Instrumentação de Fábrica universal

WPAN Redes Pessoais Sem Fio

Introdução

As redes industriais, também chamadas de redes de chão-de-fábrica, foram especifi-camente desenvolvidas para automação industrial, sendo portanto, bastante diferentes das redes de computadores tradicionais em relação a dados, padrões de tráfegos, confiabili-dade das aplicações, exigências temporais, entre outros fatores [Sauter 2005]. Historica-mente, as redes industriais foram desenvolvidas a partir de redes de barramento, porém, atualmente existem diversas pesquisas relacionadas com a inserção doEthernet e redes sem fio para ambientes industriais.

O objetivo desse capítulo é descrever os principais desafios das tecnologias de co-municação sem fio quando inseridas em ambientes industriais. Inicialmente será descrita uma breve revisão sobre a evolução das redes industriais, desde suas origens até a adoção das tecnologias sem fio. Outros temas, como por exemplo, requisitos de confiabilidade e determinismo, também serão abordados. Ao final do capítulo serão descritos as motiva-ções, objetivos e contribuições da tese, além da organização do respectivo documento.

1.1 Redes Industriais Sem Fio

As redes de chão-de-fábrica são redes que operam no nível das plantas industriais, fornecendo a comunicação entre os dispositivos mais básicos (sensores, atuadores) e os dispositivos de alto nível (controladores lógico programáveis e computadores de super-visão). Quando comparada com as redes de computadores tradicionais, as redes de chão-de-fábrica apresentam diferenças principalmente associadas aos dados transmitidos, pa-drão de tráfego, confiabilidade das aplicações e exigências rígidas de tempo real [Gungor & Lambert 2006].

pa-cotes de dados cujo tamanho é inferior a 100 bytes, enquanto que as taxas de transmissão são limitadas a algumas centenas de kilobits por segundo [Zurawski 2005]. Por outro lado, em uma rede local de propósito geral, os pacotes de dados são superiores a 100 bytes e as taxas de transmissão podem chegar a 10 Gbps [Lin et al. 2009]. Em relação aos intervalos de transmissão, em uma aplicação industrial é comum os dispositivos se-rem configurados com intervalos de 1-4s (aplicações de controle de processos) a alguns minutos (aplicações de monitoramento). Em geral, os intervalos de transmissão têm taxa constante com exceção dos alarmes, que dependem de variáveis estocásticas. Finalmente, a confiabilidade fim-a-fim é um dos principais itens a ser considerado pelas aplicações industriais. De modo geral, a comunicação entre os dispositivos de chão-de-fábrica e as aplicações de gerenciamento deve atender requisitos rígidos de confiabilidade e de-terminismo [Sauter et al. 2011]. Em uma rede de computador tradicional, requisitos de confiabilidade e tempo real são mais relaxados quando comparado com as exigências das aplicações industriais [Vitturi et al. 2013]. Outra característica antagônica está relacio-nada com o período no qual as instalações dessas redes são válidas. Em uma rede de chão-de-fábrica é esperado que sua estrutura seja utilizada por um período de pelo menos até 10 anos, enquanto que em uma rede tradicional esse período é de aproximadamente 3 anos [Sauter 2010].

A diferença entre as redes de chão-de-fábrica e as redes tradicionais são motivadas principalmente pela limitação das tecnologias utilizadas e dos requisitos das aplicações. Entretanto, o avanço tecnológico tem criado uma estrutura adequada para estender as redes originalmente projetadas para serem instaladas em escritórios (Ethernet e soluções sem fio) em ambientes industriais. Para compreender melhor esse contexto é necessário observar toda a evolução das redes de chão-de-fábrica, desde as tecnologias mais primiti-vas até a utilização das redes sem fio. A Figura 1.1 é um exemplo de tal abordagem, onde as diferentes tecnologias de comunicação para redes de chão-de-fábrica são organizadas cronologicamente de acordo com essa evolução.

1.1.1 Primeiras tecnologias

R ed es d e C h ˜a o -d e-F ´a b ri ca R ed es T ra d ic io n a is MIL 1553 Telex V.21 X.21 Primeiras tecnologias Arpanet Ethernet OSI/ISO Modbus HART CAN P-NET Interbus Profibus FIP MAP MMS Internet Sercos ASi FF WorldFip DeviceNet ControlNet WLAN Bluetooth Wimax Ethernet/IP Modbus RTPS Profinet IRT EtherCat EPL EPA Sercos III 802.15.4 802.15.5 ZigBee UWB WirelessHART ISA100.11a IEC 62601

Era do barramento Ethernet Industrial Tecnologias sem fio

1970 1980 1990 2000 2010

Figura 1.1: Evolução das redes de chão-de-fábrica [Sauter 2010].

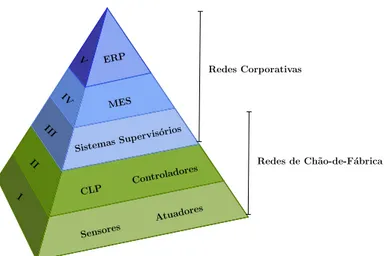

a finalidade de disponibilizar as informações presentes no mais baixo nível das plantas industriais para toda a companhia. Essa demanda resultou em um modelo hierárquico representado pela pirâmide da automação, como descrito na Figura 1.2. Nesse modelo, as camadas inferiores são interligadas pelas redes de chão-de-fábrica, enquanto que as camadas superiores estão sob influência das redes corporativas. A comunicação entre as redes de chão-de-fábrica e as redes corporativas são geralmente realizadas nas camadas intermediárias através de dispositivos específicos para essa finalidade.

Sensores

Atuadores CLP

Controlador es Sistemas Sup

ervis´orios MES ERP

I II

III IV

V

Redes de Ch˜ao-de-F´abrica Redes Corporativas

Figura 1.2: Pirâmide da automação - modelo hierárquico representando os diversos níveis da automação industrial.

das redes de chão-de-fábrica”. No final, o objetivo de criar um protocolo universal para as redes de chão-de-fábrica foi abandonado com o surgimento dos padrões IEC 61158 e IEC 61784, os quais acomodavam todos protocolos de redes de chão-de-fábrica exis-tentes [Felser 2002]. É importante lembrar que nessa época todos os referidos protocolos usavam cabos como meio de transmissão.

1.1.2 Ethernet industrial

Baseado na pirâmide da automação, descrita na Figura 1.2, verifica-se que os dispo-sitivos de chão-de-fábrica (sensores e atuadores) e as aplicações de alto nível são interli-gados por diferentes redes. Se um mesmo tipo de rede fosse utilizado para essa finalidade a pirâmide da automação seria muito mais simples, eliminando a necessidade de equi-pamentos adicionais (pontes) para converter diferentes protocolos. Uma escolha natural para simplificar a comunicação dos equipamentos seria utilizar a própria rede corporativa da companhia. O motivo dessa solução é decorrente do fato que as redes corporativas já estão conectadas com as aplicações de alto nível, dessa forma o acesso as informações de chão-de-fábrica poderia ser realizado de uma maneira mais flexível. Adicionalmente, as redes corporativas, que por sua vez são baseadas no protocolo Ethernet, já alcança-ram um nível de maturidade considerável em relação à confiabilidade dos equipamentos desenvolvidos. Em aplicações industriais a confiabilidade é uma exigência fundamental, haja visto que falhas nos equipamentos podem provocar danos ao meio ambiente e expor operadores a situações de risco [Rahimi et al. 2011]. Também é conhecido que as taxas de transmissão dos protocolos baseados noEthernetsão bastante superiores às das redes de chão-de-fábrica descritas anteriormente.

per-didos (sobrecarga na rede provoca o estouro da fila de transmissão). Diversas alterações no padrão Ethernet foram propostas com o objetivo de prover requisitos de tempo real. Algumas soluções garantem o determinismo na presença de dispositivos puros, ou seja, que não sofreram modificações do protocolo. Outras, garantem o determinismo se apenas dispositivos modificados são utilizados. Entretanto, essas soluções assumem que erros na transmissão dos dados não ocorrem. Caso haja erros, apenas garantias probabilísticas de tempo real podem ser fornecidas [Decotignie 2005].

A realidade atual da Ethernet industrial está voltada aos protocolos especificados no IEC 61158. Basicamente, houve apenas adaptações dos protocolos criados durante a “guerra das redes de chão-de-fábrica” na tentativa de garantir determinismo. Muitos desses protocolos não modificaram o padrãoEthernet, dessa forma, fornecendo pratica-mente nenhuma garantia de determinismo. Nesse grupo, podemos destacar oEthernet/IP, MODBUS RTPS, PROFINET CBAe oPROFINET IO CC-A. Por outro lado, alguns pro-tocolos buscaram soluções baseadas na modificação do padrão Ethernet. Basicamente, essas soluções adicionam um novo controle de acesso ao meio (MAC) ao padrão. Nesse grupo, encontram-se os seguintes protocolos: EPL, EPA, VNET-IP, PROFINET IRT, TC-net, P-NET on IP, EtherCAT, SERCOS III. Entretanto, algumas limitações precisam ser descritas, por exemplo, os protocolos EPL, EPA, VNET-IP não garantem determinismo na presença de erros e tampouco coexistir com dispositivosEthernetpuros. Os protocolos P-Net on IP e TCnet apesar de utilizarem um mecanismo robusto contra erros, são limi-tados para cenários com dispositivos “não-puros”. Os protocolos EtherCAT e SERCOS III são mais robustos que os anteriores em relação a garantias de determinismo, porém, se forem conectados a dispositivosEthernetpuros o determinismo não é mais garantido. Diferentemente dos demais protocolos, o PROFINET IRT mantém as garantias de deter-minismo na presença de dispositivosEthernetpuros, porém, depende da existência de um switchespecial [Decotignie 2009].

1.1.3 A evolução natural - eliminação do cabeamento

O uso de tecnologias de comunicação sem fio em ambientes industriais sempre foi visto com grande ceticismo por parte das companhias. Esse cenário foi criado principal-mente pela baixa confiabilidade do canal de comunicação, haja visto que os equipamentos são instalados em áreas sujeitas à influência de agentes externos (ruídos, interferências, clima adverso, obstáculos naturais), que podem provocar erros em taxas superiores aos das tecnologias cabeadas [Bai & Atiquzzaman 2003]. Outros erros no canal de comu-nicação são decorrentes da atenuação do sinal (motivada principalmente pela perda de potência devido à distância entre o emissor e receptor) e do fenômeno de múltiplos camin-hos (devido à reflexão, difração e dispersão do sinal transmitido, múltiplas cópias do dado podem sofrer interferência construtiva ou destrutiva na recepção). Em geral, erros em co-municações sem fio são transientes, ou seja, o canal de comunicação fica ruim por um tempo e depois volta à normalidade. Willig et al. (2002) realizou um estudo sobre o IEEE 802.11 em ambientes industriais onde foi comprovado a presença de erros transientes nos enlaces de comunicação. Esse estudo mostrou que os erros transientes ocorrem tipica-mente em rajadas, afetando várias transmissões simultâneas. Feng et al. (2010) realizou experimentos em ambientes industriais onde também pode-se constatar a influência de ruídos transientes nos canais de comunicação sem fio. Outra análise sobre a influência dos erros transientes em comunicações sem fio foi realizado em [Cheffena 2012]. Os au-tores estudaram a influência da interferência em rajada para as comunicações realizadas em ambientes industriais. Foi verificado que tal fenômeno pode afetar a confiabilidade das aplicações. Por outro lado, em tecnologias cabeadas o erro mais frequente é o per-manente, devido a falhas nos cabos, conectores ou outros componentes. Leitura adicional sobre falhas permanentes em tecnologias cabeadas pode ser encontrada em [Belden 2009]. Um segundo ponto a ser levado em consideração na inserção de tecnologias de co-municação sem fio em ambientes industriais está relacionado com a natureza do meio de propagação. Como o sinal de comunicação é transmitido pelo ar, qualquer dispositivo de rede que esteja no alcance do rádio conseguirá captar o sinal. Assim, torna-se fundamen-tal a utilização de um nível elevado de segurança na tentativa de evitar o acesso indevido a informações sigilosas. No extremo, pessoas não autorizadas podem aproveitar da au-sência de segurança para injetar pacotes nocivos à rede com o intuito de realizar algum ataque ou roubar informações [Chang & Chen 2012].

característica é fundamental para garantir o dinamismo das aplicações. Um estudo sobre a introdução de rádios cognitivos em ambientes industriais para o mapeamento automático da coexistência entre tecnologias de comunicação sem fio foi desenvolvido por Shrestha et al. (2012). A utilização dos rádios cognitivos podem flexibilizar a resolução do pro-blema de coexistência de tecnologias. Uma técnica utilizada para medir a interferência mútua entre tecnologias de comunicação sem fio que coexistem em um mesmo ambiente foi desenvolvida por Lo Bello & Toscano (2009). A técnica é indicada para pesquisa em campo (site-survey). Outro trabalho interessante sobre a coexistência de tecnologias de comunicação sem fio foi desenvolvido por De Dominicis et al. (2009). Os autores criaram um simulador computacional onde a coexistência pode ser analisada.

Apesar de todos esses desafios, com a evolução das tecnologias de comunicação, no-vos mecanismos foram desenvolvidos para garantir a confiabilidade das redes sem fio (modulação e codificação, escalonamento determinístico, saltos de frequências e topolo-gias redundantes), tornando sua utilização acessível aos ambientes industriais [Gungor & Hancke 2009, Han et al. 2011].

Uma vantagem imediata em utilizar uma tecnologia de comunicação sem fio para am-bientes industriais está na eliminação do cabeamento. Segundo Colpo & Mols (2011), o uso de equipamentos sem fio podem reduzir os custos de instalação entre 50-90%, quando comparados com cenários onde dispositivos cabeados são utilizados. Outros benefícios das tecnologias sem fio podem ser melhor observados quando descritos no contexto das aplicações industriais. A Tabela 1.1 resume alguns desses benefícios.

Aplicações Descrição Soluções Tradicionais Vantagens

Vídeo vigilância

Resoluções regu-latórias exigem que as plantas industriais sejam monitoradas em tempo real, prevenindo o acesso de pessoas a áreas não autorizadas.

Cameras são posi-cionadas em locais estratégicos, que em muitos casos invia-bilizam a instalação da infraestrutura de cabeamento.

O monitoramento pode alcançar áreas onde o uso de cabeamento é limitado [Costa & Guedes 2010].

Rastreamento de pessoas

Em plantas indus-triais, cada opera-dor deve ser monito-rado. Zonas de segu-rança devem ser in-formadas em caso de emergência.

Mobilidade não pode ser garantida com soluções tra-dicionais, o custo é inviável.

A segurança dos operadores é au-mentada [Emerson-PM 2009b].

Monitoramento de vagões tanque

Vagões são uti-lizados para o transporte de ma-teriais inflamáveis. Em operações de monitoramento, operadores sobem nos vagões para verificar manual-mente a pressão ou temperatura.

A instalação de ca-bos é inviável devido ao deslocamento dos vagões.

Permite o monitora-mento em tempo real dos vagões, evitando a exposição de ope-radores em áreas de risco [Emerson-PM 2008].

Aplicações Descrição Soluções Tradicionais Vantagens

Manutenção pre-ventiva

Durante a fabricação de chapas de aço, a temperatura dos ro-lamentos que trans-portam as chapas po-dem indicar possí-veis falhas. Este tipo de falha pode parar a planta em pelo me-nos 6 horas.

Soluções conven-cionais levam um tempo de comis-sionamento alto haja visto a com-plexidade da planta industrial.

Apresenta um

rápido comissio-namento e manu-tenção [Emerson-PM 2012].

Monitoramento de dutos

O betume descarre-gado por navios pe-troleiros é transpor-tado por dutos até as refinarias. O be-tume é sólido, po-rém para mantê-lo fluido e passível de ser transportado, os dutos são aquecidos.

Os custos relaciona-dos com a infraestru-tura e manutenção inviabiliza o monito-ramento utilizando-se as tecnologias tra-dicionais.

Fácil instalação e manutenção. Apesar de utilizar uma típica topologia em linha, redundância pode ser utilizada para aumentar a confiabi-lidade [Bhatt 2010].

Sistema de

resfriamento

Várias plantas industriais uti-lizam águas de rios no sistema de resfriamento. Após o processo de resfriamento as águas devem retornar aos rios em uma determinada temperatura.

A infraestrutura para levar o cabeamento até o rio é proibitiva do ponto de vista fi-nanceiro.

Elimina os gastos com a infraes-trutura física e a necessidade de visitas regulares ao rio. Os dados podem ser moni-torados com maior confiabilidade e disponibilidade con-forme a legislação vigente [Emerson-PM 2009a].

Aplicações Descrição Soluções Tradicionais Vantagens Monitoramento da produção em plataformas Offshore Determinados poços de petróleo precisam monitorar a pressão na cabeça do poço na tentativa de evitar perda de produção.

Na maioria dos casos, a cabeça do poço está localizado em uma área de difícil acesso, sendo bastante oneroso e complexo a instala-ção da infraestrutura de cabeamento.

O monitoramento contínuo da cabeça do poço permiti identificar gargalos que antes não era possível. O uso de dispositivos sem fio maximiza o espaço físico além de reduzir o peso da plataforma [Murray 2010].

1.2 Motivação

Tradicionalmente, soluções baseadas em cabeamento estruturado são adotadas nos projetos de comunicação das aplicações industriais. Entretanto, recentemente, a indústria tem demonstrado interesse em mover parte da infraestrutura de comunicação cabeada para tecnologias de comunicação sem fio. O objetivo principal desse novo paradigma é reduzir os custos relacionados com instalação, peso (plataformasoffshore), manutenção e escalabilidade das aplicações, além de permitir o monitoramento de novos processos que antes era inviável com a tecnologia de comunicação tradicional. Outro benefício é a flexibilização de testes, os quais podem ser realizados mais rapidamente reduzindo os custos operacionais (operadores, parada da planta, permanência em áreas de risco).

de manutenção. Excepcionalmente, falhas nos enlaces de comunicação também podem ser consideradas permanentes, desde que essas tenham uma duração em escala muito su-perior que milissegundos [Willig et al. 2002]. Adicionalmente, falhas permanentes apre-sentam, tipicamente, um maior impacto para a operação das aplicações industriais do que as falhas transientes [Wolf 2001]. A consequência imediata de uma falha permanente é que as comunicações com os dispositivos afetados não são mais possíveis. No pior caso vários dispositivos podem ficar isolados, como por exemplo no cenário em que um dispo-sitivo roteador apresente uma falha. Consequentemente, o algoritmo de controle é afetado e pode conduzir a um defeito crítico.

Baseado no contexto descrito anteriormente, o uso de uma metodologia para avaliar os requisitos de dependabilidade (confiabilidade e disponibilidade) de uma rede indus-trial sem fio poderia antecipar importantes decisões ainda na fase de projeto. Exemplos de decisões poderiam ser a topologia da rede, criticalidade dos dispositivos, níveis de re-dundância e robustez. Dependendo da topologia a ser adotada, enlaces de comunicação alternativos podem ser criados entre os dispositivos visando aumentar a confiabilidade da rede. Adicionalmente, se uma análise de sensibilidade é suportada, dispositivos críticos podem ser previamente identificados e decisões sobre redundância podem ser tomadas.

Na Seção 3.5 são descritos os principais trabalhos relacionados com a avaliação da dependabilidade em redes industriais. Percebe-se que o desenvolvimento de uma metodo-logia de projeto visando a análise da confiabilidade e disponibilidade de redes industriais genéricas é considerado uma área de pesquisa aberta a soluções. As demandas de contri-buições estão relacionadas com metodologias que abordem condições de falhas flexíveis, topologias genéricas, falhas de hardware e de comunicação, defeitos em modo comum, redundância, além de análise de sensibilidade e criticalidade.

1.3 Objetivos

Considerando-se a iminente adoção em larga escala das tecnologias de comunica-ção sem fio em ambientes industriais vinculados a requisitos rígidos de confiabilidade e disponibilidade, a presente tese tem como objetivo principal o desenvolvimento de uma metodologia para auxiliar a criação de redes industriais sem fio. Baseado nos requisitos das aplicações, a metodologia proposta permiti a escolha da topologia a ser adotada, in-dicar os dispositivos mais críticos na rede e realizar análise de sensibilidade. A proposta é baseada no formalismo matemático de Árvores de Falhas (FT), considerando-se falhas permanentes (hardwaree enlace), defeitos em modo comum e redundância.

o uso de tecnologias de comunicação sem fio em ambientes industriais. As análises de confiabilidade e disponibilidade permitem aos projetistas verificarem ainda em tempo de projeto se uma determinada rede suportará os requisitos exigidos.

1.4 Contribuições

A principal contribuição da tese é propor uma metodologia para avaliar a confiabili-dade e disponibiliconfiabili-dade das redes industriais sem fio quando sujeitas a falhas permanentes (hardware e enlaces de comunicação). A proposta é baseada na Análise de Árvores de Falhas (FTA), uma técnica usada para obtenção da probabilidade de um estado ou evento não desejado [Ericson 2005]. Neste caso, o evento não desejado está relacionado com o defeito de um dispositivo específico ou um grupo de dispositivos. Um dispositivo é consi-derado falho se ele sofreu um defeito permanente (hardwareou enlace de comunicação) ou se não existe pelo menos uma rota para o gerente da rede que inclua este dispositivo. Adicionalmente, como contribuições secundárias podemos citar a avaliação das melhores práticas a serem utilizadas na criação de uma rede industrial sem fio e a adaptação de um algoritmo originalmente aplicado à teoria de grafos para a geração dos cortes mínimos de uma Árvore de Falha, que viabiliza computacionalmente o emprego dessa técnica a redes com topologias e dimensões tipicamente encontradas em instalações industriais reais.

A proposta inclui vários aspectos, sendo flexível e adaptável para diferentes tipos de cenários. Quando comparada com outras soluções encontradas na literatura, as principais vantagens da metodologia proposta nesta tese são:

• Suporte para topologias genéricas: linha, estrela,cluster,mesh;

• Condições de falhas na rede podem ser configuradas de uma maneira flexível, desde um simples dispositivo até um grupo de dispositivos;

• Processos de defeitos e reparos podem ser caracterizados usando diferentes tipos de

distribuições estatísticas;

• Dispositivos da rede podem ser configurados com redundância (ativa);

• Suporte a reconfigurações de topologias, devido a defeitos nos dispositivos (proto-colos de roteamento resilientes);

• Análise de defeitos em modo comum;

• Falhas permanentes (hardwaree enlaces de comunicação);

Para complementar a proposta, foi desenvolvido uma ferramenta desoftwareque au-tomaticamente avalia a confiabilidade e disponibilidade de uma rede industrial sem fio. A ferramenta automaticamente gera uma Árvore de Falha com os eventos mínimos que conduzem a condição de falha da rede. Em seguida, a árvore gerada é traduzida para uma linguagem acessível à ferramenta SHARPE(Symbolic Hierarchical Automated Reliability and Performance Evaluator) [Trivedi & Sahner 2009], a qual é usada para obtenção das métricas avaliadas.

1.5 Organização da Tese

Neste primeiro capítulo foi apresentado uma introdução da respectiva tese. Foram descritos o contexto, as motivações, os objetivos e as contribuições do trabalho. Adi-cionalmente, o documento é complementado por cinco outros capítulos, os quais são brevemente discutidos a seguir:

• Capítulo 2 apresenta as principais tecnologias de redes industriais sem fio. O

obje-tivo é descrever as vantagens, as desvantagens e as comparações entre as diversas soluções. Essas informações são necessárias para a melhor compreensão da meto-dologia proposta.

• Capítulo 3 sumariza minunciosamente a pesquisa atual do estado da arte sobre tole-rância a falhas em redes industriais. O objetivo do capítulo é descrever os principais conceitos teóricos utilizados na proposta além de comparar as soluções encontra-das na literatura, caracterizando-se assim como a fundamentação teórica da presente tese.

• Capítulo 4 descreve a metodologia utilizada para avaliar a confiabilidade e

disponi-bilidade das redes industriais sem fio. O objetivo do capítulo é descrever a proposta da respectiva tese.

• Capítulo 5 discute diversos cenários onde a metodologia proposta foi avaliada,

caracterizando-se assim como validação e análise de resultados da tese.

Tecnologias de Redes Industriais Sem

Fio

Durante a guerra das redes de chão-de-fábrica, diversas tecnologias surgiram como padrão de facto (Modbus, Fieldbus Foundation, HART, entre outras). Todas essas tec-nologias eram baseadas em cabeamento estruturado e tinham como objetivo criar um protocolo universal que atendesse toda a demanda da indústria. Apesar do surgimento das tecnologias sem fio, o cenário não está sendo muito diferente. Uma variedade de tec-nologias coexistem e outras ainda estão por aparecer. Traçando um cenário conservador, dificilmente apenas uma única solução sem fio irá ser o padrão universal para indústria. É mais prudente pensar que várias soluções irão coexistir, cada qual com suas vantagens e desvantagens e seus nichos de aplicações específicos.

As soluções atuais para as redes industriais sem fio estão concentradas em dois grupos distintos. O primeiro grupo está voltado para as redes WLAN (redes locais sem fio), cujas as tecnologias são variações do padrão IEEE 802.11. Por outro lado, o segundo grupo é representado pelas redes WPAN (redes pessoais sem fio), cujas soluções são variações desenvolvidas pelo grupo de trabalho IEEE 802.15 e outras comissões de padronização como por exemplo o ISA (Sociedade Internacional de Automação) e o IEC (Comissão Eletrotécnica Internacional). Cada grupo tem suas peculiaridades, porém as redes WPAN tem mostrado ser uma melhor solução quando analisada em ambientes industriais, com destaque para os padrões WirelessHART, ISA100.11a e IEC 62601/WIA-PA, que foram criados especificamente para este tipo de ambiente.

Tecnologias Sem Fio (Ind´ustria)

WPAN Wireless-HART

ISA100.11a

IEC 62601

Zigbee

IEEE 802.15.x

802.15.1 802.15.4 802.15.4e

802.15.5

802.15.3

WLAN 802.11x

802.11a

802.11b

802.11g

802.11e

802.11n

Figura 2.1: Tecnologias sem fio utilizadas em ambientes industriais.

2.1 WirelessHART

WirelessHART é um padrão de comunicação sem fio desenvolvido pelaHART Comu-nication Foundation(HCF) com o objetivo de transmitir mensagens HART sem a necessi-dade de utilizar os meios clássicos de transmissão (4-20 mA ou RS484). Um dispositivo WirelessHART implementa a mesma estrutura de comandos usadas por um dispositivo clássico HART RS484. As mesmas aplicações utilizadas no padrão HART são compatí-veis com o padrão WirelessHART.

O conceito por trás do padrão WirelessHART foi inicialmente discutido em 2004 du-rante o encontro anual da HCF. Naquela época, as principais questões abordadas estavam relacionadas com a interoperabilidade de um novo padrão com os dispositivos legados (baseados no padrão HART). Estima-se que 24 milhões de equipamentos HART estão instalados ao redor do mundo e a demanda anual é de aproximadamente 2 milhões de dispositivos HART [HCF 2007].

de 2010 [IEC 2010].

A especificação WirelessHART define 8 tipos de dispositivos como descrito na Fi-gura 2.2: gerente da rede, gerente de seFi-gurança,gateway, ponto de acesso, dispositivo de campo, adaptador, roteador e dispositivo portátil. Todos os dispositivos são conectados para a rede e implementam mecanismos para suportar a formação, manutenção, rotea-mento, segurança e confiabilidade da rede.

Dispositivo de campo

Dispositivo Portátil Roteador

Adaptador

Gateway Rede de Automação (TA)

Gerente da Rede e Gerente de Segurança

Ponto de acesso

Figura 2.2: Dispositivos WirelessHART.

infra-vermelho. Nesse caso, os dispositivos portáteis devem possuir essa tecnologia.

Roteadores são utilizados para o encaminhamento das mensagens. Teoricamente, uma rede WirelessHART não necessita de roteadores já que os dispositivos de campo são configurados automaticamente com mecanismos de roteamento. Entretanto, o uso de roteadores pode criar caminhos redundantes para o Gateway além de evitar que dis-positivos de campo sejam usados para o roteamento das mensagens e consequentemente maximizando o consumo de energia. A conexão entre a rede de automação, onde as apli-cações de alto nível estão sendo executadas, e os dispositivos de campo é realizada pelo Gateway. Por outro lado, a comunicação física/lógica entre oGateway e os dispositivos da rede ocorre através de pontos de acesso. A quantidade de pontos de acesso pode ser configurada para aumentar a vazão de dados na rede como também a confiabilidade, já que novos caminhos são criados entre os dispositivos e oGateway.

O gerente de segurança é a entidade responsável por assegurar a segurança em toda rede. Ele fornece chaves de comunicação para todos os dispositivos. Essas chaves são usadas para autenticar o dispositivo e criptografar os dados transmitidos. O armazena-mento e distribuição das chaves também é responsabilidade do gerente de segurança.

O centro de uma rede WirelessHART é o gerente da rede. Ele é conectado logica-mente ao Gateway e gerencia toda a rede. A comunicação com os dispositivos é orien-tado a comandos. As responsabilidades do gerente da rede estão relacionadas com o escalonamento, gerenciamento da lista de dispositivos, roteamento, coletar informações estatísticas sobre o desempenho, detecção de falhas e formação da rede.

A especificação WirelessHART utiliza uma arquitetura baseada na versão simplificada do modelo OSI com apenas 5 camadas. A Figura 2.3 descreve uma visão geral da arqui-tetura presente na especificação WirelessHART. Nas próximas seções serão descritos as principais características de cada camada.

2.1.1 Camada física

A camada física da especificação WirelessHART é baseada no padrão IEEE 802.15.4. Dessa forma, um rádio WirelessHART apresenta as mesmas taxas de transmissão, técni-cas de modulação e alcance de um rádio IEEE 802.15.4 com a limitação que apenas 15 canais (11 - 25) são utilizados. O canal 26 não é utilizado na especificação WirelessHART por questões regulatórias de alguns países.

Camada Física Camada de Enlace

Camada de Rede Camada de Transporte

Camada de Aplicação

Rádios IEEE 802.15.4 – 2.4 GHz – 25m/600m – 0 dBm/10 dBm Tx Saltos de frequência (1 tipo) - TDMA - slots (10ms) - lista negra de canais

Topologia mesh - auto-reparo – roteamento em grafo e origem Transações com ou sem reconhecimento

Orientada a comandos (HART) - Fragmentação/remontagem dos dados

Figura 2.3: Camadas da arquitetura presente na especificação WirelessHART.

é compatível com o IEEE 802.15.4 (CCA modo 2). Note que nesse caso não importa a energia do sinal recebido, é apenas necessário apresentar algumas propriedades para identificar que o canal está ocupado.

Em relação ao alcance do rádio, a especificação WirelessHART suporta distâncias de até 100 metros. Entretanto, a especificação não limita alcances maiores. Algumas implementações comerciais [Dust-Network 2010] utilizam um amplificador de potência proporcionando alcances de até 300 metros. Apesar disso, o uso desses amplificadores de potência aumentam o consumo de energia dos dispositivos em 3 vezes [Dust-Network 2010]. A Tabela 2.1 descreve os alcances típicos de um rádio WirelessHART.

Tabela 2.1: Alcances típicos de um rádio WirelessHART.

Ambiente Potência (Tx) Alcance

Indoor 0 dBm 25 metros

10 dBm 100 metros

Outdoor 0 dBm 200 metros

10 dBm 300 metros

2.1.2 Camada de enlace

comunica-ção confiável salto a salto, sincronizacomunica-ção, escalonamento, manutencomunica-ção de dados sobre a estrutura da rede, segurança e QoS.

Uma das tarefas mais importantes da camada de enlace é definir o controle de acesso ao meio e consequentemente o escalonamento dos pacotes a serem enviados. Na especi-ficação WirelessHART esse procedimento é realizado através de um acesso múltiplo por divisão de tempo (TDMA) combinado com um mecanismo de saltos de frequência. No TDMA, o tempo é dividido igualmente em janelas de 10ms chamadas slots de tempo. Cada transmissão entre dois dispositivos vizinhos na rede, incluindo o dado transmitido (origem) e o pacote de reconhecimento (vizinho), deverá ocorrer dentro de um slot de tempo utilizando um dos 15 canais disponíveis. Teoricamente 15 dispositivos podem transmitir ao mesmo tempo. Obviamente um dispositivo não pode transmitir e receber dados ao mesmo tempo, para que isso fosse possível o dispositivo deveria ser configurado com duas ou mais antenas. A Figura 2.4 descreve os procedimentos internos utilizados pelos dispositivos (origem, destino) durante umslot de tempo. Percebe-se que do ponto de vista do emissor os seguintes procedimentos são realizados: criar pacote, verificar se o meio está livre, trocar o estado do rádio de recepção para transmissão, enviar o pacote, alternar para o estado ocioso, esperar a recepção do pacote de reconhecimento e voltar ao estado ocioso. De forma análoga, o receptor realiza os seguintes procedimentos: ativa o estado ocioso, altera o estado do rádio para recepção, recebe o pacote enviado pelo emissor, configura e envia o pacote de reconhecimento e por fim, ativa o estado ocioso novamente. C an ai s d e C o m u n ic aç ão

Superframe (20 slots de tempo) 11 12 12 14 15 16 17 18 19 20 21 22 23 24 25

Slots utilizados Slot disponível

C

C

A

Tx Idle Rx Idle Config. 10ms Origem Rx T x

Idle Rx Config.Tx Idle

10ms Destino S lo t d e te m p o

...

Superframe 1 Superframe 1 Superframe 1

Superframe 2 Superframe 2

...

Com o objetivo de minimizar a influência de interferências (ruídos) na rede e permitir a coexistência com outros padrões (IEEE 802.11, Bluetooth, ZigBee), foi adicionado ao TDMA um mecanismo de saltos de frequência. Cada transmissão na rede utiliza uma frequência diferente (canal), diminuindo assim a probabilidade de escolher um canal rui-doso. Na Figura 2.4 é possível perceber o mecanismo de saltos de frequência para três fluxos de dados (slotsde tempo preto, cinza escuro e cinza claro). A especificação Wi-relessHART opcionalmente fornece um mecanismo chamado lista negra (blacklist) onde os canais mais ruidosos podem ser informados de modo que possam ser evitados pelos dispositivos. Ressalta-se que de acordo com a especificação WirelessHART atual, esse procedimento deverá ser realizado manualmente no gerente da rede.

Outra estrutura bastante importante para a camada de enlace é o superframe. Essa estrutura é formada pela união de vários slotsde tempo. A quantidade de slots utiliza-dos indica a periodicidade do superframe. Na Figura 2.4 é descrito um superframe com período de 200 ms (20 slots). Para cada intervalo de comunicação (definido a nível de aplicação) utiliza-se um superframe com período igual ao intervalo de comunicação.

A especificação WirelessHART tem como objetivo criar um controle de acesso ao meio determinístico e livre de colisões. Dessa forma, cada slot de tempo é dedicado apenas para dois dispositivos, o emissor e o receptor. Por questões de otimização, nos procedimentos de entrada na rede e opcionalmente nas retransmissões, slots de tempo compartilhado podem ser utilizados. Nessa estrutura diversos dispositivos podem acessar o canal, cujo acesso é controlado de forma similar ao CAP do IEEE 802.15.4 (CSMA-CA).

Apesar de todas as características citadas anteriormente, o controle de acesso ao meio apenas funcionará corretamente se os dispositivos estiverem sincronizados. O procedi-mento para sincronizar todos os dispositivos é realizado em partes pelo gerente da rede e por dispositivos específicos. O gerente da rede atribui uma referência temporal (pode ser qualquer dispositivos) para todo dispositivo na rede. Mensagens KEEP-ALIVE são envia-das por todos dispositivos como forma de atualizar a informação sobre os seus vizinhos. Se um dispositivo recebeu uma dessas mensagens e o emissor for sua referência temporal, então ele calcula a diferença entre o tempo exato e estimado da chegada da mensagem. Essa diferença de tempo é utilizada para a sincronização. Uma outra forma de sincroni-zação pode ser alcançada enviando a diferença temporal na carga útil das mensagens de reconhecimento (ACK).

inundar toda a rede, dessa forma foram configurados com a mais baixa prioridade. Por outro lado, a maior prioridade foi atribuída aos pacotes de comandos no intuito de ga-rantir que uma configuração seja atendida imediatamente. Adicionalmente ao mecanismo de QoS, os dispositivos podem ser configurados para transmitir dados em rajadas. Esse procedimento deve ser utilizado para maximizar a probabilidade de um dado alcançar o Gateway. Na transmissão em rajadas os dispositivos transmitem continuamente até rece-berem um comando para interromper a transmissão. Os dispositivos também podem ser configurados para iniciarem uma transmissão em rajada se o dado monitorado sofre uma variação brusca. Um procedimento similar já foi avaliado na literatura apresentando uma redução do consumo de energia nos dispositivos [Silva et al. 2008].

Por fim, a camada de enlace atua como um facilitador para a camada de rede na medida em que várias informações sobre a estrutura da rede são coletadas. Por exemplo, na camada de enlace os dispositivos são configurados para enviarem periodicamente ao Gateway informações sobre seus vizinhos, quantidade de mensagens transmitidas com sucesso, qualidade dos links, nível da bateria, entre outras. Todas essas informações são utilizadas como base para a camada de rede.

As principais características presentes na camada de enlace da especificação Wireles-sHART são descritas na Tabela 2.2.

Tabela 2.2: Principais características presentes na camada de enlace da especificação Wi-relessHART.

Características Camada de Enlace (WirelessHART)

QoS 4 níveis de prioridade: comandos,

dados, normal e alarme

Transmissão em rajada Contínua ou baseada em mudançasbruscas de comportamento

MAC TDMA + saltos de frequência

Slots 10 ms (dedicados ou compartilhados) Superframe Múltiplos tamanhos

Lista negra Opcional e manual

Sincronização

Referência temporal estabelecida na entrada da rede. Mensagens KEEP-ALIVE e Ack são usada para manutenção

Informações coletadas

Dispositivos vizinhos, qualidade do link, estatística sobre os dados transmitidos, nível da bateria Pacote 127 bytes (carga útil fornecida pela

2.1.3 Camadas de rede e transporte

A camada de rede definida na especificação WirelessHART é o ponto de convergência com a especificação HART. As principais funções dessa camada estão relacionadas com roteamento, endereçamento e segurança fim-a-fim. Por outro lado, a camada de transporte foi definida de uma maneira mais simples que a camada de rede onde o objetivo principal é a transmissão dos dados com confiabilidade fim-a-fim.

Nessa seção será descrita uma das principais características da especificação Wireles-sHART: o roteamento resiliente. Uma rede WirelessHART tem suporte para topologias mesh, com o objetivo de se poder criar caminhos redundantes entre os dispositivos e o Gateway. Nesse sentido, a especificação WirelessHART define quatro tipos de rotea-mento: roteamento na origem, roteamento em grafo, roteamento baseado no superframe e roteamento de proxy. Todos esses tipos de roteamento utilizam como base informações coletadas pelos dispositivos e passadas para o gerente da rede. O roteamento é criado pelo gerente da rede e os dispositivos apenas utilizam as configurações que lhe foram atribuí-das. A seguir serão descritos todas as variações de roteamento citadas anteriormente.

O roteamento na origem inclui no próprio pacote a ser transmitido toda a informação necessária para o encaminhamento. Quando um dispositivo ao longo do caminho recebe o pacote, é necessário apenas consultar o próximo destino informado no próprio pacote. Então, o gerente da rede é responsável por criar o caminho entre o dispositivo e o Gate-way. Esse modo de roteamento é utilizado apenas para testes devido à sua baixa confia-bilidade, pois se um dispositivo ao longo do caminho falhar, o pacote será perdido. Essa mesma técnica de roteamento foi utilizada pelo padrão ZigBee na tentativa de minimi-zar a sobrecarga na construção das tabelas de roteamento impostas pelo AODV [Zigbee-Alliance 2007].

qual os dispositivos de campo enviam periodicamente informações da rede para o gerente. Com tais informações o gerente da rede atualiza os enlaces de comunicação. Adicional-mente, o roteamento na origem e o roteamento em grafo podem ser usados paralelamente no mesmo pacote com o intuito de reforçar a resiliência da rede.

O roteamento baseado em superframe é similar ao roteamento em grafo com a dife-rença que os links apenas podem utilizar um determinado superframe. Dessa forma, o trafego da rede pode ser isolado dependendo das exigências necessárias. Por outro lado, utilizar apenas um superframe limita a quantidade de links disponíveis.

O roteamento baseado em proxy é um caso particular do roteamento em grafo. Ele é utilizado pelos dispositivos quando estes estão entrando na rede. Enquanto um novo dispositivo não obtém as chaves de segurança emitidas pelo gerente da rede, o rotea-mento baseado em proxy é utilizado. Nesse caso, os dispositivos que já estão na rede são configurados para enviarem mensagens ADVERTISE com o objetivo de convidar no-vos dispositino-vos. Nessas mensagens existe um atributo que representa o identificador do proxy. Os novos dispositivos utilizam então o roteamento em grafo cujo identificador é o atributo recebido nas mensagens ADVERTISE.

2.1.4 Camada de aplicação

A camada de aplicação tradicionalmente, de acordo com o modelo OSI, fornece uma interface de alto nível para os usuários poderem acessar informações da rede. Adicional-mente, na especificação WirelessHART a camada de aplicação também é responsável pela fragmentação dos dados além de herdar as características da tecnologia legada (HART), onde todos procedimentos são orientados a comandos. De acordo com a especificação WirelessHART, os comandos são classificados em seis grupos conforme suas funcionali-dades:

• Comandos universais - definidos pelo IEC e devem ser compatíveis com todos

dis-positivos WirelessHART e HART.

• Comandos comumente utilizados - foram criados para facilitar a interoperabilidade

entre diferentes fabricantes e independem do tipo de dispositivo.

• Comandos privados - utilizados apenas durante a fabricação. Não devem ser utili-zados em produção.

• Comandos sem fio - suportados apenas por dispositivos WirelessHART.

• Comandos dos dispositivos - dependente do tipo de sensor utilizado.

• Comandos específicos - definidos pelos fabricantes e específico para cada

estar em conformidade com a especificação.

Os comandos são transmitidos na carga útil da camada de aplicação. Cada comando possui uma identificação única. O receptor de um pacote primeiramente consulta a iden-tificação do comando para poder extraí-lo. Esse procedimento é necessário devido aos comandos apresentarem tamanhos diferentes.

2.1.5 Melhores práticas

Com o objetivo de guiar os projetistas a implementarem redes WirelessHART mais resilientes, a HCF desenvolveu um conjunto de boas práticas [HCF 2011]. Basicamente, as seguintes regras são sugeridas:

• Regra dos cinco: toda rede WirelessHART deverá possuir pelo menos cinco

dis-positivos dentro do alcance dogateway. É esperado que a rede funcione nos casos em que esta regra não seja atendida, porém, de acordo com a HCF, os melhores resultados de resiliência são obtidos quando ogatewayapresenta pelo menos cinco vizinhos.

• Regra dos três: cada dispositivo de campo deverá ter pelos menos três vizinhos. Esta regra é usada para garantir que cada dispositivo de campo apresente pelo menos dois caminhos para ogateway. Se um vizinho falhar, o terceiro vizinho será usado como rota debackup.

• Regra dos 25%: quando a rede cresce, pelo menos 25% dos dispositivos devem

estar localizados dentro do alcance dogateway.

Importante destacar que a localização dos dispositivos WirelessHART é orientada aos requisitos do processo industrial, e em muitos casos as regras descritas anteriormente são difíceis de obter. Portanto, em alguns cenários deve-se adicionar dispositivos na rede com o único propósito de roteamento. Dessa forma a rede poderá atender as exigências das melhores práticas e consequentemente alcançar os requisitos de confiabilidade.

Considerações em relação ao contexto das aplicações industriais

utilizar um acesso ao meio baseado em TDMA e saltos de frequência. Topologiasmesh são configuradas no nível da camada de rede criando um protocolo bastante resiliente.

Apesar de todas as vantagens citadas anteriormente, alguns pontos importantes ainda estão abertos a discussão. A tecnologiaper siainda está muito recente, não existindo uma avaliação real de um conjunto de melhores práticas a ser seguida. A especificação não indica quais parâmetros utilizar em determinados cenários, tampouco qual melhor estra-tégia de escalonamento a ser seguida. Essas decisões ficam a critérios dos fabricantes que implementam quaisquer procedimentos. Tradicionalmente, os dispositivos são vendidos como “caixas pretas”, onde o usuário não tem liberdade de configurar tais procedimentos. Um outro problema a ser levado em consideração diz respeito à coexistência com ou-tras tecnologias. Se no mesmo ambiente for instalado três pontos de acesso IEEE 802.11 a confiabilidade da rede deverá diminuir de forma significativa (aumento no número de perdas de pacotes). O mecanismo de lista negra poderia ser utilizado para minimizar esse problema, entretanto sua configuração é pouco produtiva haja vista que é manual.

Por fim, a especificação WirelessHART descreve que é possível utilizar Gateways re-dundantes porém a maneira de implementar essa configuração não é descrita na norma. A utilização de Gateways redundantes é imprescindível para garantir altos níveis de confia-bilidade.

2.2 ISA100.11a

A Sociedade Internacional de Automação (ISA) aprovou em 2009 um novo padrão de comunicação sem fio voltado para aplicações industriais de monitoramento e controle. Esse padrão foi nomeado ISA100.11a. Após sua revisão final em 2011, foi iniciado ainda no mesmo ano a tentativa de tornar o padrão publicamente disponível (PAS) na Comissão Eletrotécnica Internacional (IEC). O ISA100.11a tem umstatusIEC/PAS, porém, ainda está na versão draft com a denominação IEC/PAS 62734. Existe a expectativa que o IEC/PAS 62734 tenha sua aprovação final no segundo semestre de 2012. Nesta tese, o ISA100.11a e o IEC/PAS 62734 são tratados como um mesmo padrão [ISA100 2009, IEC-62734 2012].

exem-plo: telefonia celular, IEEE 802.11x, IEEE 802.15x, IEEE 802.16x. Adicionalmente, foi criado um mecanismo de tunelamento onde diversos padrões industriais de comunicação (HART, WirelessHART, Foundation Fieldbus, Profibus, Modbus, entre outros) podem ser utilizados de forma transparente em uma rede ISA100.11a.

Uma rede ISA100.11a típica é descrita na Figura 2.5. Todos os dispositivos na rede são caracterizados por regras bem definidas que controlam seus funcionamentos. Em ge-ral os dispositivos podem assumir as seguintes regras: gerente do sistema, gerente de segu-rança,gateway, roteador backbone, roteador, dispositivo I/O, dispositivo portátil, função de provisionamento e referência temporal.

B a ckb o n e Re d e d e A u to m a çã o Gateway Gerente do Sistema Gerente de Segurança

Sub-rede I Sub-rede II Roteador backbone Roteador Dispositivo I/O Dispositivo portátil P T

P Função de provisionamento Referência temporal

T

Figura 2.5: Uma típica rede ISA100.11a.

O dispositivo I/O é responsável por atuar ou monitorar as variáveis do ambiente. De acordo com o padrão ISA100.11a, um dispositivo I/O não apresenta capacidade de ro-teamento. Essa limitação foi utilizada para minimizar o consumo de energia naqueles dispositivos. Um dispositivo I/O também pode ser portátil, nesse caso, sua operação é limtiada a testes, manutenção e configurações de outros dipositivos.