Vila Real, 2013

Controlo de assiduidade em atividades de

ensino usando tecnologia RFID

Dissertação de Mestrado em Tecnologias da Informação e Comunicação

NUNO FILIPE MATOS BARBOSA

Prof. Dr. Luís Barbosa

Prof. Dr. João Barroso

Vila Real, 2013

Controlo de assiduidade em atividades de

ensino usando tecnologia RFID

Dissertação de Mestrado em Tecnologias da Informação e Comunicação

NUNO FILIPE MATOS BARBOSA

Prof. Dr. Luís Barbosa

Prof. Dr. João Barroso

Dissertação submetida por Nuno Filipe Matos Barbosa à Universidade de Trás-os-Montes e Alto Douro para obtenção do grau de Mestre em Tecnologias da Informação e Comunicação, sob a orientação do Professor Doutor Luís Filipe Leite Barbosa, Professor Auxiliar do Departamento de Engenharias da Universidade de Trás-os-Montes e Alto Douro e sob a coorientação do Professor Doutor João Manuel Pereira Barroso, Professor Associado com Agregação do Departamento de Engenharias da Universidade de Trás-os-Montes e Alto Douro.

I

Ag

Agradecimentos

Gostaria de começar por agradecer à instituição de ensino que me acolheu, Universidade de Trás-os-Montes e Alto Douro, que durante estes cinco anos me proporcionou momentos de grande aprendizagem, crescimento e amizades. Pois foi a partir do momento em que entrei nesta universidade que tudo isto foi possível.

Relativamente à realização deste projeto de investigação e a elaboração da presente dissertação, constituiu em mim um desafio pessoal. Durante este percurso longo, árduo, duvidoso e com momentos de desmotivação, foi necessário ter perseverança e vontade de lutar por aquilo em que acreditava e desejava. Para isso, tive que arranjar forças nas pessoas que me são mais próximas e queridas, realizar atividades de que gosto e me motivam.

A todas as pessoas que estiveram presentes e participaram de certa forma na realização deste trabalho, gostaria de desejar um muito obrigado.

Começo por agradecer aos membros do laboratório de Radio-Frequency Identification (RFID) da Universidade de Trás-os-Montes e Alto Douro (UTAD) por me facultarem o material necessário para este projeto, em particular ao Hugo Fernandes e André Sousa pela disponibilidade prestada e pelos concelhos que me transmitiram.

Um agradecimento muito sincero ao orientador deste projeto, Professor Doutor Luís Barbosa pela confiança que depositou em mim, pela permanente disponibilidade, acompanhamento, motivação e partilha de saberes que foram essenciais para a realização deste trabalho.

Ao coorientador Professor Doutor João Barroso que se mostrou disponível sempre que precisei e que em conjunto com o orientador me ajudou nas decisões iniciais do projeto, dando um impulso essencial de motivação inicial.

Embora não cite nomes, pois seriam alguns, agradeço aos meus amigos pelos conhecimentos partilhados, disponibilidade em me ajudar, encorajamento, momentos de descontração e companheirismo.

II À Andreia Couto, um agradecimento especial, por todo o carinho, amor e dedicação. Pelo apoio incondicional, incentivo inesgotável e pelas imensas reflexões e discussões de ideias, pelas leituras e revisões, sobretudo, pela pressão constante, sem a qual teria sido muito difícil ultrapassar determinadas etapas deste percurso.

Um profundo agradecimento à minha família, aos meus irmãos e a todos os outros membros que de uma maneira ou de outra, me ajudaram a percorrer este caminho. Não esquecendo as minhas crenças e fé, os que já partiram e os quais me deram grandes lições de vida, fazendo-me crescer e contribuindo para o que sou hoje, a eles lhes agradeço e dedico todo este trabalho.

Por último e o agradecimento mais especial, é dirigido aos meus pais, por todo o esforço realizado, para que tenha sido possível a concretização desta etapa da minha vida. Não esquecendo todo o amor e carinho, confiança e incentivo com que me foram animando nos momentos mais difíceis.

Obrigado também por toda a paciência e por serem quem são, pois a vocês tudo vos devo e em sinal de agradecimento e amor, vos dedico todo este trabalho e percurso académico.

Por fim e não me esquecendo de ninguém, dedico todas estas palavras de carinho e reconhecimento, a todos os que contribuíram direta ou indiretamente para a realização desta dissertação.

III

“A verdadeira afeição na longa ausência se prova.” Luís Vaz de Camões

“Não tenhamos pressa, mas não percamos tempo.” José Saramago

“Nada se obtém sem esforço; tudo se pode conseguir com ele.” Ralph Waldo Emerson

"Põe tudo o que és na mais pequena coisa que faças" Fernando Pessoa

V

Re

Resumo

Na sociedade moderna em que vivemos, os sistemas de informação (SI) são ferramentas cruciais para as organizações. Um bom alinhamento entre os SI e a estratégia de uma organização, permite otimizar o tempo despendido em transações de negócio, reduzir custos, obter informações de forma mais facilitada, detetar oportunidades, entre outros. As organizações que possuem SI usufruem normalmente de uma vantagem competitiva face à concorrência. Tais sistemas possibilitam ter maior rigor da informação adquirida e permitem gerir de forma mais eficiente os seus recursos, sejam eles materiais ou humanos.

Hoje em dia constata-se que os SI aliados às tecnologias proporcionam o aumento de produtividade das empresas. Uma das aplicações deste tipo de tecnologias é no controlo de assiduidade de pessoas.

No ensino, a utilização de sistemas de controlo de assiduidade nas escolas, permite reduzir o tempo gasto por cada docente em efetuar o registo de assiduidade dos alunos. A longo prazo, a escola consegue reduzir custos associados à impressão (não é necessário imprimir a folha de presenças). Por outro lado a informação é mais concisa e está disponível em tempo útil.

Na Universidade Trás-os-Montes e Alto Douro (UTAD) o atual processo de controlo de assiduidade é realizado de forma manual, recorrendo a uma folha de papel (lista de alunos matriculados entre outros dados informativos). Um dos pontos de falha deste processo é a transcrição dos dados para o Sistema de Informação de Apoio ao Ensino (SIDE), que é realizada por um ser humano. Ao longo da literatura este é um dos argumentos usados para a adoção de tecnologias de informação por parte das organizações, para além da redução de custos (exemplo: pessoal, papel e etc.).

No contexto da UTAD os sistemas de controlo de assiduidade analisados não davam resposta a alguns dos requisitos: possibilidade de troca de sala em tempo real, possibilidade

VI de reutilizar os equipamentos em qualquer sala (sem ser necessário configurar no sistema) e integração automática com o SIDE.

Com o intuito de solucionar e melhorar o problema, neste trabalho, é apresentada uma solução de controlo de assiduidade dividida em três camadas, que tem por base a tecnologia de identificação automática (para identificação de alunos e docentes) e que pode ser usada em qualquer tipo de eventos de ambiente académico (workshops, aulas, entre outros).

Algumas das características principais do sistema desenhado são a capacidade de permitir ao administrador configurar o modo de funcionamento da solução (com base em tipos predefinidos, neste caso foi implementado o tipo de aula), reutilizar o equipamento noutras salas sem necessitar de efetuar uma configuração prévia para este, possibilidade de o docente trocar de sala em tempo real, configurar para que aplicação se destinam os dados recolhidos, funcionamento baseado em regras e a capacidade de integrar a solução com qualquer sistema de informação externo.

VII

Ab

Abstract

In the modern society we live in, information systems (IS) are crucial tools for organizations. A good alignment between IS and the organization strategy allows the optimization of the time spent in business transactions, costs reduction, facilitates the achievement of information and the detection of opportunities, amongst others. Organizations with IS usually have a competitive advantage against the competition. These systems allow them to have higher accuracy of the acquired information and also a most efficient way of managing their resources, whether material or human.

Nowadays, it appears that the IS allied with technologies provides increased business productivity. One of the applications of such technologies is in people attendance control.

In education, the use of attendance control systems in schools can reduce the time spent by each teacher in carrying out the registration of student attendance. In a long term, the school can reduce costs associated with printing (it won’t be necessary to print the attendance sheet). On the other hand the information is more concise and is available in a timely manner.

In the University of Trás-os-Montes e Alto Douro (UTAD) the current process of attendance control is performed manually, using a sheet of paper (list of registered students amongst other informative data). One of the failures of this process is the transcription of data to the Information System to Support Teaching (SIDE), which is performed by a human being. Throughout the literature this is one of the arguments used for the adoption of information technologies by organizations, in addition to reducing costs (example: staff, paper, etc.).

Regarding UTAD, the attendance control systems analyzed did not respond to some of the requirements: ability to exchange room real-time, possibility to reuse equipment in any room (with no need to configure the system) and automatic integration with SIDE.

In order to solve the problem and improve results, in this report is presented an attendance control solution divided in three layers, which is based on automatic identification

VIII technology (for the identification of students and teachers) that can be applied in any kind of event, in academic setting (workshops, classes, amongst others).

Some of the main features of the designed system are: the ability to allow the administrator to set the solution operation mode (based on predefined modes, in this case “class mode” was implemented), the reuse of the equipment in other rooms without having to make a prior setting, the possibility of changing the teaching room in real-time, the setting of the intended application for which the data was collected, the operation based on rules and the ability to integrate the solution with any external information system.

IX

Ig

Índice geral

1 INTRODUÇÃO ... 19 1.1 MOTIVAÇÃO ... 21 1.2 OBJETIVOS ... 22 1.3 METODOLOGIA DE INVESTIGAÇÃO ... 22 1.4 ESTRUTURA DA DISSERTAÇÃO ... 242 TECNOLOGIAS DE IDENTIFICAÇÃO AUTOMÁTICA ... 27

2.1 BIOMÉTRICA ... 30 2.1.1 Voz ... 35 2.1.2 Face ... 36 2.1.3 Íris ... 39 2.1.4 Retina ... 40 2.1.5 Geometria da mão ... 41 2.1.6 Impressão digital ... 42 2.1.7 Outras tecnologias ... 45 2.2 RFID ... 46 2.2.1 Componentes principais ... 47 2.2.2 Tag ... 48 2.2.2.1 Autonomia ... 48 2.2.2.2 Tipo de memória ... 50 2.2.3 Leitor ... 51 2.2.4 Frequências e características ... 52 2.3 CÓDIGO DE BARRAS... 53 2.3.1 Simbologias ... 57 2.3.2 Características ... 59 2.3.3 Leitores ... 62

2.3.4 Código de barras bidimensional ... 65

2.4 CONCLUSÃO ... 67

3 APLICAÇÕES ... 69

3.1 APLICAÇÕES COMERCIAIS ... 69

3.1.1 Smart School ... 69

3.1.2 College Attendance Management System (CAMS) ... 70

3.1.3 School Track... 72

3.1.4 College Periodwise Attendance-Fingerprint ... 73

3.1.5 Attendance Plus ... 74

3.1.6 Conclusão ... 76

X

3.2.1 Computer aided school administration system using RFID Technology ... 77

3.2.2 Automation of Time and Attendance using RFID Systems ... 80

3.2.3 Web-based Student Attendance System using RFID Technology ... 83

3.2.4 Online Students‘ Attendance Monitoring System in Classroom Using Radio Frequency Identification Technology: A Proposed System Framework ... 86

3.2.5 Automatic control of students’ attendance in classrooms using RFID ... 90

3.2.6 Conclusão ... 94 4 PROTÓTIPO ... 95 4.1 IDEIA ... 97 4.2 CONTROLO DE ASSIDUIDADE ... 99 4.2.1 Processo atual ... 100 4.2.2 Processo proposto ... 102 4.2.3 Conclusão ... 103 4.3 ARQUITETURA ... 104 4.4 REQUISITOS ... 106 4.4.1 Requisitos funcionais... 107

4.4.2 Requisitos não funcionais ... 107

4.5 REGRA ... 107 4.5.1 Aula ... 109 4.6 CAMADA FÍSICA ... 111 4.6.1 Funcionalidades e atores ... 112 4.6.2 Funcionamento geral ... 113 4.6.3 Algoritmo aula ... 117 4.7 CAMADA APLICAÇÃO ... 119 4.7.1 Funcionalidades e atores ... 120 4.7.2 Diagrama de entidade-relacionamento ... 125 4.7.3 Implementação ... 128

4.8 CAMADA SISTEMA DE INFORMAÇÃO ... 131

4.8.1 Funcionalidades e atores ... 131

4.8.2 Implementação ... 132

4.9 TESTE E RESULTADOS ... 136

5 CONCLUSÕES E TRABALHO FUTURO ... 139

XI

If

Índice de figuras

Figura 1- Identificação e autenticação (Bastos, 2008) ... 28

Figura 2- Tecnologias de identificação automática ... 29

Figura 3- Tipos de biometria por grupo (Garage, s.d) ... 30

Figura 4- Tecnologias Biométricas e grau dos requisitos (Simão, 2008) ... 32

Figura 5- Aquisição e autenticação biométrica (Bastos, 2008) ... 33

Figura 6- “Sistema biométrico genérico” (Qinghan, 2007) ... 33

Figura 7- Factores de classificação de um sistema biométrico (Lopes, 2009; Simão, 2008) ... 35

Figura 8- Componentes de um sistema genérico de identificação por voz (Douglas A. Reynolds & Heck, 2000) ... 36

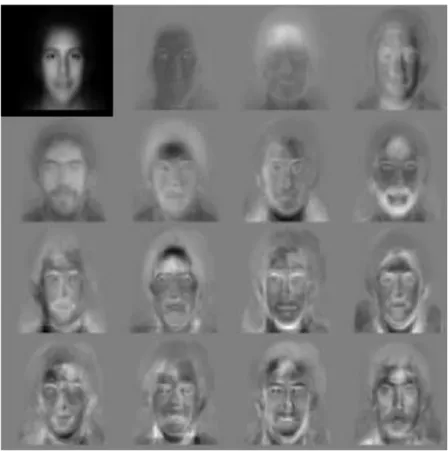

Figura 9- Eigenfaces no processo PCA (MIT Media Lab: VisMod Group, 2002) ... 37

Figura 10- Diversas classes para a abordagem LDA (Juwei Lu, et al., s.d) ... 38

Figura 11- Grelha de elástica do processo de EBGM, Institut für Neuroinformatik referenciado por Simão (2008) ... 38

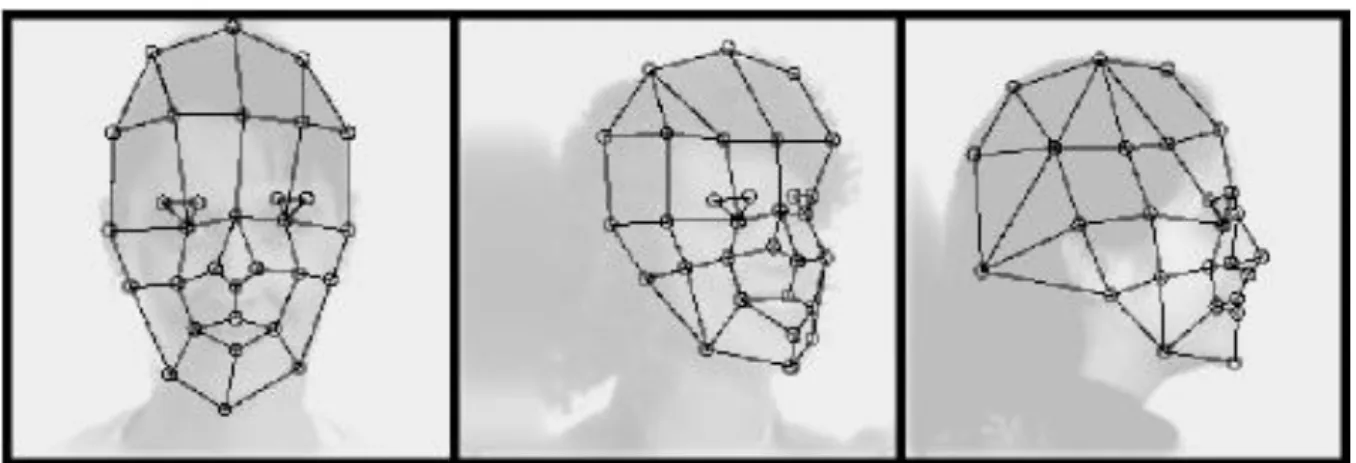

Figura 12- Olho humano, Harvey & Bernice Jones Eye Institute referenciado por Simão (2008) ... 39

Figura 13- Delimitadores da íris através de íris code (Connexions, 2004) ... 40

Figura 14- Vasos sanguíneos da retina (Bastos, 2008) ... 41

Figura 15- Análise da geometria da mão (Arun Ross, Jain, & Pankanti, s.d) ... 42

Figura 16- Impressão digital (íha & Matyáš, 2000) ... 44

Figura 17- Marcos históricos do desenvolvimento RFID (Landt, 2005) ... 46

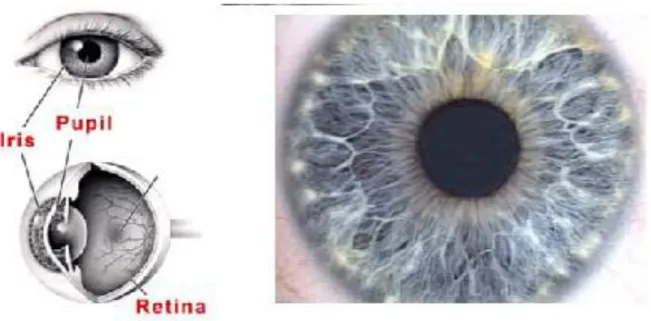

Figura 18- Principais componentes de um sistema RFID ... 47

Figura 19- Tag’s RFID (Portal brasileiro sobre RFID, 2008) ... 48

Figura 20- Leitores RFID (Alien Technology, s.d; Electro-Com, 2010; Motorola, s.d; ZK Software, s.d) ... 52

Figura 21- Código de barras unidimensional (a) e (b) bidimensional ... 55

Figura 22- Código de barras modulado em largura (Teixeira, 2009) ... 56

Figura 23- Código de barras modulado em altura (Teixeira, 2009) ... 56

Figura 24- Estrutura de um código de barras EAN (Leal, 2004) ... 57

Figura 25- Código de barras EAN (Leal, 2004) ... 57

Figura 26- Narrow bar ... 59

Figura 27- Quiet zone (Teixeira, 2009) ... 60

Figura 28- Start/Stop Character (Teixeira, 2009) ... 60

Figura 29- Data Characters/Check Character (Teixeira, 2009) ... 61

Figura 30- Intercharacter Gap (Teixeira, 2009) ... 61

Figura 31- Funcionamento de um leitor de código de barras (keyence, s.d) ... 63

XII

Figura 33- Leitor de código de barras fixo Nippon Electric Company, NEC (Teixeira, 2009) ... 65

Figura 34- Códigos de barras bidimensionais do tipo stacked (Teixeira, 2009) ... 66

Figura 35- Códigos de barras bidimensionais do tipo matrix (Teixeira, 2009) ... 66

Figura 36- Smart School (Lenvica, s.d)... 70

Figura 37- College Attendance Management System (NIVID Biometrics, s.d) ... 71

Figura 38- Attendance Plus (Rediker Software, s.d) ... 75

Figura 39- Visão geral (Akpınar & Kaptan, 2010) ... 77

Figura 40- Entrance module (Akpınar & Kaptan, 2010) ... 79

Figura 41- Diagrama de blocos do sistema “Automation of Time and Attendance using RFID Systems” ... 81

Figura 42- Arquitetura geral do sistema “Web-based Student Attendance System using RFID Technology” (Kassim, Mazlan, Zaini, & Salleh, 2012) ... 84

Figura 43- Janela de login (Kassim, et al., 2012) ... 85

Figura 44- Codificação EPC (Patel, et al., 2012) ... 88

Figura 45- Arquitetura proposta do sistema (Patel, et al., 2012) ... 89

Figura 46- Arquitetura do sistema proposto (Silva, Filipe, & Pereira, 2008) ... 91

Figura 47- Registo de presença (Silva, et al., 2008) ... 93

Figura 48- Leitor RFID, projeto ... 96

Figura 49- Tag's RFID passivas, projeto ... 97

Figura 50- Controlo de assiduidade atual ... 100

Figura 51- Folha de presenças da UTAD ... 101

Figura 52- Registo de assiduidade no SIDE ... 102

Figura 53- Controlo de assiduidade proposto ... 103

Figura 54- Arquitetura do sistema proposto ... 105

Figura 55- Processo típico de leitura de uma tag RFID ... 108

Figura 56- Regra do tipo aula ... 110

Figura 57- Máscara da regra do tipo de aula ... 110

Figura 58- Casos de uso do leitor ... 112

Figura 59- Funcionamento geral da aplicação do leitor, parte 1 ... 114

Figura 60- Funcionamento geral da aplicação do leitor, parte 2 ... 116

Figura 61- Algoritmo de aula ... 118

Figura 62- Casos de uso da "Camada aplicação" para o ator leitor ... 121

Figura 63- Casos de uso da "Camada aplicação" para o ator Sistema externo ... 122

Figura 64- Casos de uso da "Camada aplicação" para o ator Utilizador e Administrador ... 124

Figura 65- Diagrama de entidade-relacionamento da "Camada aplicação" ... 126

Figura 66- "Camada aplicação", registo de uma aplicação ... 128

Figura 67- "Camada aplicação", lista de aplicações ... 129

Figura 68- "Camada aplicação", criação de regra ... 130

Figura 69- Casos de uso da "Camada sistema de informação" para o ator Docente ... 132

Figura 70- "Camada sistema de informação", disciplinas sem presenças ... 133

Figura 71- "Camada sistema de informação", aulas por lançar ... 134

XIII

It

Índice de tabelas

Tabela 1- Tags ativas VS Tags passivas, adaptado de (Dias, 2008; H. M. C. Gomes, 2007; Mota, 2010; Paralta, 2008; Rei, 2010) ... 50 Tabela 2- Frequências RFID e suas características , adaptado de (Dias, 2008; Leal, 2004; Paralta, 2008)... 53

XV

Ac

Acrónimos

ADN Ácido desoxirribonucleico

AIAG Automotive Industry Action Group ANSI American National Standards Institute

API Application Programming Interface CCD Charge Couple Devices

CER Crossover Error Rate CSS Cascading Style Sheets CSV comma-separated values DNS Domain Name System EAN European Article Number EBGM Elastic Bunch Graph Matching

EER Equal Error Rate

EPC Electronic Product Code FAR False Acceptance Rate

FRAM Ferroelectric Random Access Memory FRR False Rejection Rate

FTP File Transfer Protocol GHz Gigahertz

XVI

HIBCC Health Industry Bar Code Council HTML HyperText Markup Language

HTTP Hypertext Transfer Protocol

HTTPS HyperText Transfer Protocol Secure IBM International Business Machines Corp. IETF Internet Engineering Task Force

IFF Identify Friend or Foe JS JavaScript

kbits Kilobit kHz Kilohertz

LAN local area network

LDA Linear Discriminant Analysis

LDAP Lightweight Directory Access Protocol LED Light-emitting diode

LF Low Frequency MHz Megahertz

OASIS Organization for the Advancement of Structured Information

Standards

OCR Optical Character Recognition ODBC Open Database Connectivity

OLE DB Object Linking and Embedding Database OSI Open Systems Interconnection

PCA Principal Components Analysis PCS Print Contrast Signal

PDF Portable Document Format PKI Public Key Infrastructure

XVII

PoE Power over Ethernet

P3P Platform for Privacy Preferences Project RADIUS Remote Authentication Dial-in User Service

RFID Radio-Frequency Identification RH Recursos Humanos

RPC Remote Procedure Call RTF Rich Text Format

SAML Security Assertion Markup Language SHF Super High Frequency

SI Sistema de Informação

SIDE Sistema de Informação de Apoio ao Ensino SMS Short Message Service

SMTP Simple Mail Transfer Protocol SOAP Simple Object Access Protocol

SSL Secure Socktes Layer TI Tecnologia da Informação

TIC Tecnologia da Informação e Comunicação UDDI Universal Description, Discovery and Integration

UHF Ultra High Frequency UPC Universal Product Code

URI Uniform Resource Identifier USB Universal Serial Bus

UTAD Universidade de Trás-os-Montes e Alto Douro VLD Visible Laser Diode

WLAN Wireless Local Area Network WSDL Web Services Description Language

XVIII

WSS Web Services Security

W3C World Wide Web Consortium XML Extensible Markup Language

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

19

1

1 Introdução

Podemos observar que nas organizações de hoje em dia, existe uma grande preocupação no que concerne a uma boa gestão de tempo, sendo este um recurso importante nos tempos que correm. A informação é também um dos elementos de grande relevância e por vezes uma vantagem competitiva para as organizações.

Os sistemas de informação (SI) são ferramentas cruciais para as organizações da sociedade moderna. Estes sistemas são constituídos por diversos módulos que se adequam aos diversos sectores/departamentos de uma organização. Tais sistemas possibilitam a otimização de tempo, organização, facilidade de obtenção de informações, previsão, redução de custos e etc.. Por estes motivos, o desenvolvimento e melhoria dos SI das organizações e a utilização das tecnologias da informação e comunicação (TIC) que suportem esses sistemas têm vindo a revelar-se aspetos fundamentais, cuja gestão deve ser alvo de uma atenção considerável (Gouveia, 2004; Luís Borges Gouveia & Ranito, 2004; Nazário, 1999).

Com o reduzir de custos e facilidade de utilização das tecnologias, as empresas começam a deixar os métodos tradicionais, propícios a erros e começam a optar por soluções tecnológicas que lhes trazem vantagens competitivas quando adequadas ao foco e objetivos do negócio.

No que concerne aos sistemas de informação, estes podem-se centrar em sistemas transacionais, sistemas de controlo de gestão, sistemas de apoio à decisão e sistemas de planeamento estratégico.

A aliança entre os sistemas de informação e as tecnologias proporciona às empresas a possibilidade de disponibilizar aos seus clientes e parceiros novas funcionalidades, melhorando as transações feitas entre estes intervenientes e aproximando-os da empresa.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

20 Consecutivamente alimenta os sistemas de informação da empresa, fornecendo conhecimento sobre determinado individuo.

Hoje em dia o volume de dados que as empresas possuem sobre os seus clientes é considerável, graças aos sistemas de informação que utilizam, contribuindo para um maior sucesso das suas transações de negócio.

Os sistemas de informação mais completos do mercado disponibilizam funcionalidades diversificadas, inclusive o controlo de assiduidade. Para o departamento de recursos humanos (RH), esta á uma funcionalidade de elevada importância, uma vez que permite elaborar a planificação e gestão do pessoal da organização. Ao departamento de contabilidade é possível consultar os mesmos dados de assiduidade e proceder ao pagamento de salários de forma adequada às horas de trabalho prestadas pelos funcionários.

Dependendo da área de negócio, o controlo de assiduidade e afins é de extrema importância. A entrada em data centers é um exemplo da importância de efetuar um registo seguro (com recursos a leitores biométricos) de entradas e saídas. A nível da saúde também se observa esta importância de controlo de assiduidade, sendo que em 2007 foi publicado um despacho que obriga as instituições do serviço nacional de saúde a implementar sistemas de registo biométrico, para o controlo de assiduidade e pontualidade de todos os profissionais de saúde (Araújo, 2011).

A nível interno de uma organização estes sistemas ganham maior importância quando se trata de empresas de grandes dimensões, possuindo vários níveis de hierárquicos e geograficamente os edifícios da organização encontram-se dispersos.

Eliminar ou reduzir o tempo despendido em tarefas rotineiras, eliminação de possíveis erros humanos e a focalização nas atividades cruciais do negócio é cada vez mais uma realidade.

De forma paradoxal e no contexto deste projeto, a Universidade de Trás-os-Montes e Alto Douro (UTAD) recorre ao método tradicional para efetuar o controlo de assiduidade dos seus alunos, ou seja, folha de papel que é utilizada na sala de aula para recolher a assinatura dos alunos com a finalidade de comprovar a sua presença.

Para que os alunos possam consultar a sua assiduidade, eles necessitam de aceder a um serviço do Sistema de Informação de Apoio ao Ensino (SIDE). Para tal, é necessário que cada um dos docentes responsáveis por lecionar determinada disciplina, transcreva os respetivos dados para o SIDE.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

21 Para além dos problemas inerentes ao processo manual, existem também os problemas funcionais inerentes ao facto de o docente ter que despender parte do seu tempo para esta atividade.

1.1 Motivação

Ao longo dos tempos tem-se observado que as organizações se preocupam cada vez mais com o recurso tempo. Pois este é cada vez mais valioso, tendo em conta a velocidade e mudanças a que os negócios estão sujeitos.

No atual processo de contabilização de faltas dos alunos da UTAD, o docente acede ao SIDE e após a inserção do sumário imprime uma folha (que contém uma lista de alunos de um determinado curso inscritos na disciplina, nome da disciplina, nome do docente e etc.) que é levada para a aula para os alunos a assinarem, manifestando a sua presença. Este processo de contabilização de faltas apresenta algumas vulnerabilidades, como: tempo despendido pelo docente, possibilidade de ocorrência de erros ao transcrever os dados para o SIDE, complexidade quando existe mais do que um curso na mesma aula.

Como já foi dito anteriormente, o tempo é cada vez mais valioso, então é necessário evitar possíveis erros e realizar uma melhor gestão de todos os recursos.

Desta forma, surge a necessidade de tornar esta tarefa rotineira mais automatizada, para que se perca menos tempo e permita que o pessoal docente esteja mais focado nas atividades realmente importantes (exemplo: lecionar as aulas).

O recurso às TIC é cada vez mais recorrente, possibilitando às organizações melhorar as informações para tomada de decisões, automatizar as tarefas rotineiras, melhorar o controlo interno das operações, melhorar o atendimento ao cliente, aumentar a capacidade de reconhecer problemas mais cedo, reduzir custos, entre outras vantagens.

De entre as diferentes tecnologias de identificação automática, o RFID apresenta uma versatilidade que lhe permite ser associado a pessoas, objetos ou mesmo animais. A utilização desta tecnologia vai desde a sua aplicação em sistemas de localização, pagamento de portagens e controlo de acessos, entre outras.

Estas tecnologias permitem o desenvolvimento de um sistema capaz de permitir o controlo de assiduidade de pessoas a espaços, podendo ser diretamente aplicado ao controlo da presença de alunos em sala de aula, automatizando processos e reduzindo os custos associados.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

22

1.2 Objetivos

O principal objetivo desta dissertação passa por desenvolver um modelo processual combinado com um kit de hardware para registo de presenças de pessoas em eventos, adaptável às diversas situações que surgem em ambiente universitário (aulas, exames, conferências e etc.), recorrendo à tecnologia RFID. Apesar de autónomo, o modelo deve contemplar a exportação da informação, através da definição de um protocolo de comunicação com sistemas de informação externos.

A solução também deverá permitir que a configuração dos equipamentos seja flexível e de fácil operação, possibilitando a qualquer momento a expansão do número de equipamentos usados, bem como a reutilização destes dispositivos em locais diferentes (não os fixando em locais específicos). De salientar que os equipamentos deverão funcionar de forma independente, ou seja, deverão conseguir realizar as suas funções mesmo em caso de falha momentânea da rede (após a respetiva configuração).

Posteriormente pretende-se implementar o protótipo num cenário real, efetuar a integração com o sistema de informação SIDE e validá-lo com uma comunidade reduzida (exemplo: uma turma). A validação será feita através de inquéritos de opinião à amostra de população envolvida.

1.3 Metodologia de Investigação

Perante as motivações do projeto e os objetivos enumerados anteriormente, será elaborado inicialmente um plano que servirá de guião para o desenvolvimento deste trabalho.

As etapas principais de tal documento serão: pesquisa (tecnologias de identificação automática e aplicações para fins similares aos do projeto), modelação do sistema e implementação.

De entre as diferentes metodologias de investigação que a equipa conhece, optar-se-á por uma metodologia de investigação-ação.

Esta metodologia irá apoiar e tornar mais objetivo o caminho a percorrer ao longo deste projeto, auxiliando a realização das seguintes etapas de trabalho: estudo das tecnologias de identificação automática, sistemas existentes de assiduidade ou afins, especificação do sistema a desenvolver, implementação do protótipo e testes/avaliação da solução desenvolvida.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

23 Este tipo de metodologia irá ser utilizado ao longo de todo o projeto como um processo cíclico, ou seja, no caso concreto do estudo das tecnologias de identificação automática, será elaborada uma breve pesquisa bibliográfica (investigação). Após reunir um número significativo de documentos, proceder-se-á a uma reflexão pormenorizada dos mesmos (ação), efetuando-se uma leitura sobre as temáticas relevantes e paralelamente será dado início a um novo ciclo de pesquisa, redirecionando-a de forma mais eficaz para o tema do projeto. Sendo este um exemplo concreto de aplicação desta metodologia, poderemos extrapolar para as restantes temáticas abordadas neste trabalho.

Para além da característica cíclica que descreve a metodologia de investigação-ação, esta também se adjetiva como uma metodologia crítica. A equipa não deverá preocupar-se somente em resolver o problema inicial, mas em participar como agente de mudança, apresentando assim resultados que demonstrem esta preocupação.

De salientar que o conhecimento adquirido em cada ciclo, bem como o conhecimento prévio, deverão ser analisados de forma a contribuir positivamente para o “desenho” do sistema a apresentar.

Ao longo do projeto deverá ser frequente a autoavaliação, possibilitando efetuar testes e a avaliação do trabalho a desenvolver, bem como incorporar novas funcionalidades à medida que este avançar.

Por não se limitar ao campo teórico, poderemos acrescentar outros adjetivos a esta metodologia, como: prática e interventiva.

Para o estudo das tecnologias de identificação automática deverá ser feita uma pesquisa e leitura de artigos científicos da área. Já para adquirir conhecimento sobre os sistemas existentes de assiduidade ou afins, poder-se-á fazer pedido de orçamentos e respetivos detalhes das soluções, consultar websites de fabricantes e análise de artigos académicos.

No que concerne à especificação do sistema a desenvolver, deverá ser tido em conta os objetivos do projeto, problemas iniciais, conhecimento adquirido durante as pesquisas e caracterização do estado da arte e por fim possíveis aspetos de diferenciação dos sistemas estudados.

A implementação do protótipo deverá será a etapa do projeto que mais caracteriza a metodologia adotada, o seu desenvolvimento deverá requerer ciclos de desenvolvimento e respetivos testes, bem como a incrementação de funcionalidades.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

24 Em conclusão, os testes/avaliação da solução desenvolvida deverá recorrer a um cenário próximo do real, com uma comunidade reduzida, em que serão observados e anotados aspetos relevantes durante a utilização do sistema, verificação e análise do ficheiro de log do sistema e realização de um inquérito de forma a obter a opinião dos utilizadores.

1.4 Estrutura da dissertação

Ao longo deste projeto foram estudadas várias temáticas, contribuindo para o desenvolvimento deste trabalho. Desta forma, a presente dissertação agrupa os principais marcos de trabalho em 5 capítulos, contribuindo para uma melhor compreensão do projeto em causa.

De seguida será descrito de forma muito sucinta o que é abordado em cada um dos capítulos.

Capítulo 1: diz respeito à introdução. Neste capítulo é feito um enquadramento geral

sobre o projeto, sendo descrita a motivação, objetivos, metodologias de investigação e estrutura da dissertação.

Capitulo 2: está relacionado com as tecnologias de identificação automática. Nele é

descrito as principais tecnologias usadas nos dias de hoje. Em concreto, são abordadas algumas das tecnologias de identificação automática, como: biometria, RFID e código de barras.

Capítulo 3: é designado por aplicações. O seu objetivo é abordar algumas das

principais características das aplicações comerciais existentes para controlo de assiduidade no ensino, sendo que esta informação tem por base a descrição dos respetivos fabricantes. Apresenta também projetos de âmbito académico que têm por objetivo propor/desenvolver sistemas para o controlo de assiduidade no ensino.

Capítulo 4: ou também designado por protótipo. Este capítulo concentra-se no

trabalho do projeto. Nele é descrito como surgiu a ideia da solução proposta, o atual processo de controlo de assiduidade, bem como o processo proposto.

Descreve a arquitetura do sistema, os requisitos, a regra que define o modo de funcionamento e cada uma das aplicações que o constituem.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

25

Capítulo 5: é a conclusão e trabalho futuro. O principal objetivo é apresentar as

conclusões obtidas com a realização deste trabalho, avaliando o desempenho do mesmo e identificando pontos de evolução e trabalho a efetuar.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

27

2

2 Tecnologias de identificação automática

São mecanismos que possibilitam reconhecer/distinguir algo ou alguém. Esta ação, que normalmente se designa por identificação, é o ato de apurar a identidade de algo ou alguém, através de um dado ou conjunto de dados associados a uma pessoa/objeto. Segundo a Infopédia a identidade é um “conjunto de características (físicas e psicológicas) essenciais e distintivas de alguém, de um grupo social ou de alguma coisa” (Infopédia, 2013).

O ser humano identifica objetos, pessoas, grupos, entre outras coisas, “inconscientemente”, reunindo previamente na sua memória um conjunto de características em relação ao elemento, o que possibilita diferenciá-lo dos demais. Também as tecnologias de identificação automática recorrem a características ou códigos que as possibilitam identificar ou autenticar um elemento.

A identificação é utilizada em diferentes contextos e de diferentes formas, por exemplo: um estudante trabalhador possui um número mecanográfico que o identifica na sua instituição de ensino, por outro lado, no seu trabalho este é identificado pelo seu nome e características físicas (quando é uma pequena empresa, cerca de 2 trabalhadores), já como cidadão português é identificado pelo seu número do bilhete de identidade ou cartão de cidadão.

A identificação civil tem por base “a recolha, tratamento e conservação dos dados pessoais individualizadores de cada cidadão a fim de estabelecer a sua identidade civil” (Instituto dos Registos e do Notariado, 2012), hoje em dia tem um papel importante, pois vivemos cada vez mais num mundo global.

Foi após o ataque terrorista ao World Trade Center, no dia 11 de Setembro de 2001, que surgiu uma preocupação exponencial com a segurança, identificação de pessoas e objetos, bem como a sua veracidade a nível mundial. Por outro lado, este ataque levou as pessoas a

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

28 encarar qualquer tecnologia que aumente os níveis de segurança como uma contribuição para o seu bem-estar (Magalhães & Santos, 2003). Após este atentado, houve um crescimento na investigação de tecnologias de identificação fiáveis (Simão, 2008).

É importante que não haja roubo de identidade, um problema de segurança cada vez mais frequente. As organizações que guardam e/ou gerem informações de identificação pessoal têm de adotar medidas para garantir a confidencialidade e a integridade desses dados. A fuga de dados de identificação pessoal pode dar origem à perda de confiança pública, responsabilidade jurídica e/ou a litígios dispendiosos (R. J. M. M. C. Gomes, 2010).

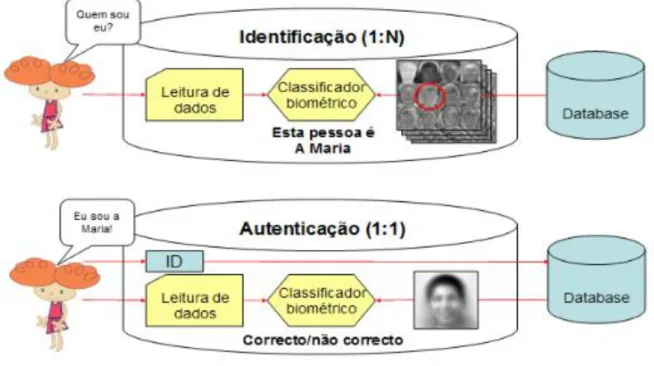

Antes de avançar neste capítulo, é necessário clarificar dois conceitos, a identificação e autenticação (Figura 1).

Figura 1- Identificação e autenticação (Bastos, 2008)

Com base na Figura 1, podemos dizer que o processo de identificação tem como principal finalidade, apurar a identidade da pessoa ou elemento, ou seja, descobrir “Quem sou eu?” (comparando as características obtidas com todos os templates existentes em memória, de forma a tentar encontrar uma correspondência).

Já o processo de autenticação tem como objetivo confirmar ou rejeitar a identidade de uma pessoa ou elemento (“Eu sou a Maria!”), através da comparação de características capturadas com um template em memória, inserido a-priori.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

29 Segundo Simão (2008) os métodos de identificação podem ser agrupados em 3 tipos: aquilo que se tem (exemplo: cartão magnético), aquilo que se sabe (exemplo: palavra-chave) e aquilo que se é (exemplo: dados biométricos).

Na Figura 2 pode-se observar algumas das tecnologias de identificação automática.

Figura 2- Tecnologias de identificação automática

Existem diversas tecnologias de identificação automática, embora neste trabalho seja abordado somente: Biometria, código de barras e RFID, sendo as mais referenciadas ao longo da literatura.

Muitas vezes e quando possível, opta-se pela conjugação de várias tecnologias, a fim de tirar partido das vantagens de cada uma delas, construindo assim uma solução mais robusta e eficaz.

Hoje em dia estas tecnologias estão presentes em diversos âmbitos: código de barras nos produtos do hipermercado, RFID utilizado na Via Verde1, impressão digital para autenticação em computadores portáteis, reconhecimento por voz na marcação de números de telemóvel (Mota, 2010). Estas tecnologias têm vindo a contribuir para o melhoramento dos processos das organizações, melhorando questões logísticas, de segurança, coerência de dados e etc.

1 Via Verde é um sistema automático de cobrança de serviços

Identificação automatica RFID Código de barras Biométria

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

30 Em seguida abordaremos cada uma das tecnologias de identificação automática, começando pela biométrica.

2.1 Biométrica

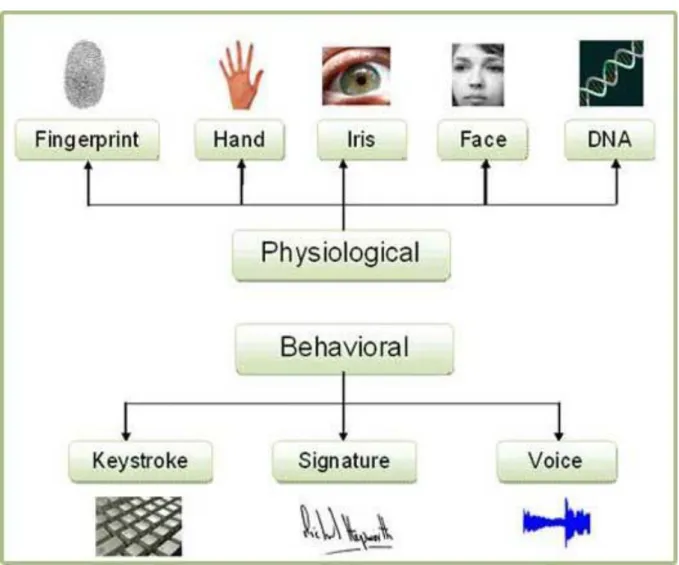

Embora não fosse possível encontrar um consenso comum em relação às palavras que deram origem ao termo biometria, todos os autores referenciavam que este teve origem grega e que significa medição de parâmetros vivos (Lopes, 2009; Magalhães & Santos, 2003; Qinghan, 2007). Esta dissertação considerou que as palavras que deram origem ao termo biometria foram: bios (vida) e metrikos (medida) (Zorkadis & Donos, 2004).

A tecnologia biométrica consiste no estudo das características únicas biológicas humanas, sendo elas físicas (exemplo: impressão digital, geometria da mão, retina, íris e etc.) ou comportamentais (exemplo: assinatura, reconhecimento de voz e etc.) (Lopes, 2009; Qinghan, 2007), agrupando-se assim em 2 grandes grupos, tal com a Figura 3 representa.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

31 Para que uma determinada componente ou parâmetro biológico possa ser utilizado num sistema biométrico, deverá cumprir os seguintes requisitos (Lopes, 2009):

Universalidade: deverá ser uma componente que todas as pessoas possuam; Unicidade: deverá ser uma componente única entre cada indivíduo;

Durabilidade: deverá ser uma componente invariável por um longo período de tempo;

Recolha: deverá ser possível medir essa componente ou extraí-la por um mecanismo automático e cómodo.

Outros aspetos a ter em conta nos sistemas biométricos são:

Desempenho: refere-se à precisão de reconhecimento, velocidade e veracidade;

Aceitabilidade: é a capacidade da sociedade aceitar o sistema;

Fiabilidade: é a capacidade que o sistema tem em resistir a técnicas fraudulentas (por parte de uma pessoa mal intencionada).

Também Maltoni et al. (2003) referenciados por Simão (2008) e A. Jain, L. Hong and S. Pankanti (2000) referenciados por Bastos (2008), consideram os requisitos anteriormente mencionados.

Na Figura 4 pode observar-se a relação entre as tecnologias biométricas e cada um dos parâmetros anteriormente enumerados.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

32

Figura 4- Tecnologias Biométricas e grau dos requisitos (Simão, 2008)

Também os autores Zorkadis & Donos fazem referência a todos os aspetos mencionados na Figura 4, discordando em apenas dois pontos, ou seja, consideram a durabilidade da retina como sendo alta e a fiabilidade da impressão digital como sendo baixa (Zorkadis & Donos, 2004).

No que diz respeito aos dados recolhidos pelos sistemas biométricos, estes guardam uma representação digital da amostra biométrica recolhida, por outras palavras, efetuam uma série de cálculos sobre as diferentes minutæ que identificam a pessoa e gerem um template (Semeano, 2009).

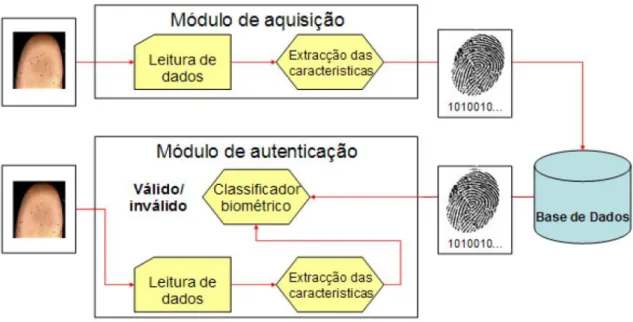

A utilização destes sistemas divide-se em dois modos (Figura 5): modo de aquisição e o modo de autenticação/identificação.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

33

Figura 5- Aquisição e autenticação biométrica (Bastos, 2008)

Na fase de registo/aquisição os dados biométricos referentes ao utilizador são extraídos através de um sensor. Posteriormente são tratados por algoritmos que têm como principal função codificar os dados, resultando assim um template (a forma de calcular o

template pode variar entre os fabricantes). Na base de dados, apenas é armazenado o template

por ser uma representação simplificada dos dados biométricos (Simão, 2008).

As etapas genéricas de um sistema biométrico podem ser observadas na Figura 6.

Figura 6- “Sistema biométrico genérico” (Qinghan, 2007)

Durante a utilização do sistema, o processo inicia-se na extração dos dados biométricos de um utilizador, transformando-os num template (as leituras biométricas do

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

34 mesmo utilizador nunca são exatamente iguais, logo os templates gerados podem ser diferentes). Posteriormente, no processo de matching é comparado o template gerado com os que se encontram armazenados na base de dados, não se tratando de uma verificação direta entre os templates, mas apenas uma verificação de parte das características dos dois templates (o registado e o extraído) (Simão, 2008).

Em relação às aplicações que utilizam esta tecnologia, podem ser divididas em 2 grupos: autenticação e identificação. Como foi possível observar anteriormente, a autenticação descreve o processo de confirmação da identidade de um utilizador, ou seja, trata-se de um reconhecimento 1:1 (procura o identificador gerado num repositório) que pretende verificar se o utilizador é realmente quem diz ser. Nas aplicações do tipo identificação é comparado o identificador gerado (template) com todos os que se encontram armazenados (isto consiste no processo de matching e refere-se a uma comparação de um para muitos, 1:N), tendo por objetivo saber quem é o utilizador (Semeano, 2009; Simão, 2008).

Um dos fatores diferenciadores desta tecnologia é o facto de o utilizador não necessitar de transportar cartões, decorar códigos ou qualquer outra chave de identificação, as características únicas biológicas tornam a pessoa a sua própria “chave”. Ao longo do tempo estes sistemas afirmaram a sua presença no mercado, tornando-se sistemas credíveis e robustos, sendo dos sistemas mais utilizados em áreas de identificação criminal, controlo de ponto, controlo de acesso, segurança de instalações e etc. (Lopes, 2009; Semeano, 2009).

Simão (2008) cita Bio ID (2007) que considera os parâmetros mais utilizados para a avaliação dos dispositivos biométricos: o False Acceptance Rate (FAR), False Rejection Rate

(FRR) e Equal Error Rate (EER) ou Crossover Error Rate (CER) (Liu & Silverman, 2001).

O FAR consiste na probabilidade do sistema considerar um template como válido sendo este falso, permitindo que pessoas não autorizadas acedam ao sistema.

O FRR é idêntico ao FAR, mas no sentido inverso, ou seja, o FRR é a probabilidade de o sistema rejeitar um template válido.

Ao ponto de interseção entre o FAR e FRR dá-se o nome de EER e quanto menor for este valor, melhor é o desempenho do sistema (Magalhães & Santos, 2003).

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

35

Figura 7- Factores de classificação de um sistema biométrico (Lopes, 2009; Simão, 2008)

De entre as diversas componentes da tecnologia biométrica, serão analisadas as seguintes: voz, face, íris, retina, geometria da mão, impressão digital, assinatura, dinamismo de teclar e outras tecnologias.

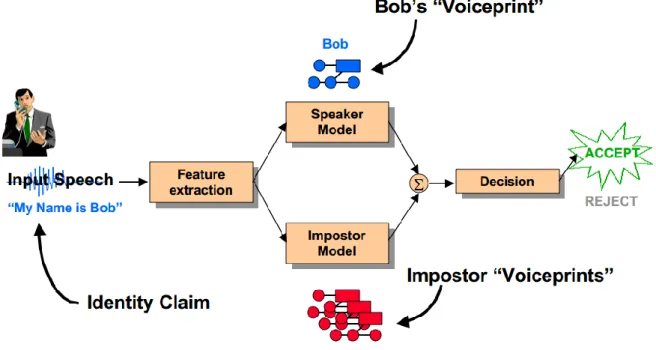

2.1.1 Voz

As características físicas das vias respiratórias potenciam a utilização da voz como um tipo de biometria de possível utilização (Bastos, 2008; Simão, 2008). Mas esta componente apresenta possíveis problemas relacionados com a degradação do sinal (distorções provocadas pelos microfones, canal de comunicação e técnicas de digitalização), saúde do utilizador (afetando por exemplo as vias respiratórias) (Magalhães & Santos, 2003), stress e emotividade (Lopes, 2009; Simão, 2008). No entanto, a identificação de pessoas através da voz (Figura 8) pode ser utlizada em aplicações de acesso remoto, por exemplo através da rede telefónica (Simão, 2008).

Segundo alguns autores, existem duas formas de reconhecimento por voz; dependente do texto e independente do texto (Lopes, 2009; Simão, 2008).

No primeiro (dependente do texto) o sistema indica ao utilizador o que deverá ler (exemplo: uma password ou sequência de algarismos). Em relação ao segundo (independente do texto), o sistema não apresenta qualquer texto a pronunciar, possibilitando assim uma maior flexibilidade no sistema (Magalhães & Santos, 2003; Simão, 2008).

Este tipo de sistemas efetua os seguintes passos base: recolha do sinal de áudio, conversão em formato digital e respetiva análise. Nesta última etapa (análise) dá-se o estudo dos dados de frequência do discurso e comparação dos diferentes atributos como a qualidade,

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

36 duração, dinamismo e intensidade, criando posteriormente um modelo para o sinal (Simão, 2008).

Figura 8- Componentes de um sistema genérico de identificação por voz (Douglas A. Reynolds & Heck, 2000)

O baixo custo associado ao hardware necessário (um microfone) pode ser um fator para a escolha desta componente.

2.1.2 Face

O reconhecimento biométrico pela análise da face recorre às imagens capturadas pela câmara digital (Bastos, 2008; Magalhães & Santos, 2003), baseando-se fundamentalmente na localização de pontos fixos como; os olhos, nariz e boca (Poh & Korczak, 2001).

O aumento da idade do utilizador, a pose em relação à câmara, as expressões faciais, a barba e etc., pode causar problemas nas aplicações que se baseiam nesta tecnologia (Lopes, 2009; Poh & Korczak, 2001).

O autor Simão destaca os 3 algoritmos mais relevantes no reconhecimento facial:

Principal Components Analysis (PCA), Linear Discriminant Analysis (LDA) e Elastic Bunch Graph Matching (EBGM) (Simão, 2008).

A PCA (Figura 9) é uma técnica pioneira no reconhecimento facial e o seu processo de

matching pode ser dividido em duas componentes: a probe e a galeria. O primeiro

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

37 galeria é a base de dados de imagens de utilizadores registados. As imagens armazenadas na base de dados e o probe devem possuir o mesmo tamanho e alinhamento normalizado com os olhos e a boca.

Após a captura da probe, esta é analisada, efetuando-se a decomposição da face em componentes ortogonais, chamadas de eigenfaces. A diferença da distância entre as

eigenfaces da probe é comparada com as eigenfaces de cada imagem da galeria. A

representação de cada imagem é composta pela soma ponderada das eigenfaces (National Science and Technology Council, 2006).

Quando as características do utilizador se mantêm (exemplo: não existe corte de cabelo ou uso de óculos) e é capturada uma imagem frontal do rosto do individuo, esta técnica é bem-sucedida (Bastos, 2008).

Figura 9- Eigenfaces no processo PCA (MIT Media Lab: VisMod Group, 2002)

O algoritmo LDA (Figura 10) assenta numa abordagem estatística, a qual tem por objetivo maximizar a variância entre classes (utilizadores diferentes) e minimizar a variância entre amostras da mesma classe (mesmo utilizador). Quando o sistema está perante uma análise de dados de uma amostra elevada e a sua amostra de treino é reduzida, a probabilidade

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

38 de errar é substancialmente maior (Juwei Lu, Plataniotis, & Venetsanopoulos, s.d; Simão, 2008).

Figura 10- Diversas classes para a abordagem LDA (Juwei Lu, et al., s.d)

Os 2 métodos anteriormente expostos não têm em conta características não lineares, ou seja, variação na iluminação, pose e expressões (Simão, 2008).

O método EBGM (Figura 11) considera os efeitos não lineares das imagens obtidas, transformando a face numa grelha elástica, através de um processo designado por gabor

wavelet. Um gabor jet é um nó na grelha elástica e encontra-se associado a um pixel,

descrevendo o comportamento envolvente deste (National Science and Technology Council, 2006). O reconhecimento resulta da semelhança entre a resposta do filtro de gabor e cada nó (gabor jet) (Simão, 2008).

Mas existe dificuldade em extrair as coordenadas exatas dos diversos nós.

Figura 11- Grelha de elástica do processo de EBGM, Institut für Neuroinformatik referenciado por Simão (2008)

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

39

2.1.3 Íris

Em anatomia a íris é o anel colorido em torno da pupila do olho (Figura 12) (Lopes, 2009).

Figura 12- Olho humano, Harvey & Bernice Jones Eye Institute referenciado por Simão (2008)

Para a utilização desta componente, no contexto das tecnologias biométricas, o utilizador necessita de se posicionar a uma determinada distância do sensor de extração, para que este capture uma imagem da íris (Simão, 2008). É das tecnologias menos intrusivas, das que envolvem o uso dos olhos e tem a particularidade de funcionar mesmo com óculos postos (Bastos, 2008; Liu & Silverman, 2001; Magalhães & Santos, 2003).

A íris é única e a probabilidade de duas íris serem iguais é cerca de 1 em 1078 (as íris de um indivíduo são únicas entre si) (íha & Matyáš, 2000; Lopes, 2009; Simão, 2008), o que torna interessante a sua utilização como identificação biométrica.

No processo de reconhecimento através da íris (Figura 13), a sua localização é o primeiro passo, permitindo isolar a seção da íris do resto da imagem (não induzindo em erro e aumentando o desempenho do processo de análise de imagem). Após extração da imagem são aplicados filtros (exemplo: 2D gabor) e é segmentada em fasores. Os fasores incluem informação da orientação, frequência espacial e posição, que é usada para mapear o íris code (descreve os padrões da íris) (Simão, 2008).

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

40

Figura 13- Delimitadores da íris através de íris code (Connexions, 2004)

Na fase de matching, dois íris code são comparados e a diferença entre eles é usada como teste de independência estatística (Simão, 2008).

2.1.4 Retina

Esta técnica é baseada no estudo da camada dos vasos sanguíneos existentes nos olhos (Figura 14) (Bastos, 2008; Liu & Silverman, 2001; Magalhães & Santos, 2003), em que é utilizada uma luz de baixa intensidade para encontrar os padrões únicos da retina (Bastos, 2008; Liu & Silverman, 2001). Para que isto seja possível, é necessário que o utilizador olhe para dentro de um recetáculo e foque o olhar para um determinado ponto (não é conveniente para utilizadores que usem óculos) (Liu & Silverman, 2001).

Devido à forte relação com os sinais vitais humanos, esta técnica é de grande precisão e praticamente impossível de ser adulterada (Bastos, 2008).

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

41

Figura 14- Vasos sanguíneos da retina (Bastos, 2008)

2.1.5 Geometria da mão

Trata-se de um processo que relaciona características como: forma, tamanho e espessura dos dedos, área de superfície da mão do utilizador, o que segundo alguns autores, não se trata de um processo com elevada diferenciação (Figura 15) (Lopes, 2009; Magalhães & Santos, 2003; Simão, 2008). Habitualmente é utilizado como sistema de verificação e não de identificação (Simão, 2008).

São sistemas normalmente rápidos, de fácil operação e os requisitos para o registo de um template são mínimos (tipicamente de 9 bytes) (Simão, 2008).

Os equipamentos mais populares usam uma câmara Charge Coupled Device (CCD) para capturar a silhueta da mão (National Science and Technology Council, s.d).

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

42

Figura 15- Análise da geometria da mão (Arun Ross, Jain, & Pankanti, s.d)

Como qualquer outro sistema, é necessário a colaboração do utilizador, uma vez que é indispensável capturar diferentes ângulos da mão (frontal e lateral).

Tipicamente o funcionamento do sistema passa por uma fase de registo em que é capturada uma sequência de 3 imagens, a partir das quais é criado o template e posteriormente armazenado. Já na segunda fase, em que o utilizador pretende efetuar o seu reconhecimento perante o sistema, existe o processo de matching, no qual é comparado o template gerado com os templates armazenados. Entre cada comparação é atribuída uma pontuação que define a probabilidade da verificação ser verdadeira ou falsa (Simão, 2008).

2.1.6 Impressão digital

D. Maltoni et al. (2003) referenciado por Simão (2008) considera que a impressão digital consiste na configuração de relevos (ridges), separados por vales (valleys) (Bastos, 2008) e é uma das tecnologias biométricas mais utilizadas (Bastos, 2008; Lopes, 2009; Magalhães & Santos, 2003). Algumas das características desta componente biométrica é que não se altera com a idade, renasce na mesma forma em caso de deformação da mesma e também é única entre os indivíduos, segundo D. Maltoni et al. (2003) referenciado por Simão (2008).

Tal como na utilização de outras componentes biométricas, após a interpretação da imagem extraída pelo sensor, há a geração de um template (Simão, 2008).

Para a extração de impressão digital, existem diversas tecnologias, nomeadamente: ótica, capacitiva, ultrassons e temperatura (Simão, 2008).

No caso dos sensores óticos, o utilizador coloca o dedo sobre um vidro e posteriormente é capturada uma imagem da impressão digital (é semelhante a quando

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

43 colocamos o dedo sobre uma lente fotográfica). Este processo apresenta um problema que o autor destaca, que é o facto da impressão digital ficar no vidro do sensor, onde o dedo foi colocado, podendo ser utilizada para fins fraudulentos (construção de dedos sintéticos), com base nas palavras de Peter Bishop (2002) referenciado por Simão (2008).

Ao longo da literatura foi referenciado um problema associado a esta componente biométrica, o “efeito do dedo morto”. É uma técnica fraudulenta em que é utilizado um dedo sintético ou mesmo um dedo de uma pessoa que já tenha falecido. Existem leitores que tentam ultrapassar este problema, recorrendo a sensores de tensão arterial, condutividade, temperatura e leitura de padrões existentes em camadas inferiores à epiderme (Lopes, 2009; Magalhães & Santos, 2003).

Em relação aos sensores capacitivos, o processo de extração da impressão digital passa por colocar o dedo sobre um conjunto de pixéis sensíveis a cargas elétricas e em que posteriormente é feita a medição da capacidade de cada pixel. No entanto, existem diferenças entre o dielétrico dos relevos (maioritariamente água) e de um vale (normalmente ar) que causam variação de capacidade entre estes dois tipos de relevo existentes num dedo. Com a identificação dos diferentes relevos de um dedo é possível a construção da imagem biométrica do mesmo (Simão, 2008).

Outros sensores, que aplicam frequências na gama dos ultrassons ao dedo e “utilizam prismas para a deteção das alterações nos feixes emitidos em relação aos feixes refletidos no dedo”, designam-se por sensores de ultrassons (Simão, 2008).

Os sensores que recorrem à temperatura para capturar imagens biométricas apresentam a vantagem de serem de extrema eficiência na distinção entre dedos vivos e sintéticos, colmatando assim o problema do “efeito do dedo morto”. Basicamente, este tipo de sensores deteta a diferença de temperatura entre as extremidades do dedo que está em contacto com o sensor e os que estão em vales, criando assim uma imagem do dedo. Como problema associado ao processo que recorre a este tipo de sensores, está o facto de a imagem durar poucos instantes (efeito do equilíbrio térmico, entre o dedo e o sensor), com base nas palavras de Peter Bishop (2002) referenciado por Simão (2008).

Voltando à geração do template, existem diversos métodos para a criação deste a partir de uma impressão digital, destacando-se o image-based representation e minutiae, como é dito por D. Maltoni et al. (2003) referenciado por Simão (2008).

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

44 O método de image-based representation é constituído por linhas de pixéis com informação acerca da impressão digital. Porém a qualidade deste procedimento pode ser afetada pelas variações de contraste, variação de qualidade da imagem, cicatrizes e distorções da própria imagem. Por outro lado, este método preserva o máximo de informação de uma impressão digital e pode ser robusto, desde que não existam estruturas de relevos danificadas.

Já o método baseado em minutiae consiste na caracterização de uma impressão digital através de arcos (arch), ciclos (loops) e espirais (whorls). Contudo estas características não são suficientes para um matching preciso, mas quando associadas a características de mais fina escala, como as bifurcações e terminações de relevo, a precisão do matching aumenta (Simão, 2008). Cada minutiae ou ponto de galton é caracterizada pelas suas coordenadas tipo (exemplo: bifurcação) e orientação (Simão, 2008).

Figura 16- Impressão digital (íha & Matyáš, 2000)

Segundo D. Maltoni et al. (2003) referenciado por Simão (2008), o mesmo dedo pode apresentar impressões digitais (Figura 16) diferentes, causadas pelos seguintes motivos: deslocamento do dedo, rotação, sobreposição, variações de pressão e alterações das condições da pele.

Controlo de assiduidade em atividades de ensino usando tecnologia RFID

45 Correlation-based matching é a correlação entre duas imagens de impressões digitais em que é analisado os pixéis correspondentes, tendo em conta as diferentes variações (exemplo: rotações e deslocamentos);

Minutiae-based matching é composto por duas etapas (alinhamento e

matching). O alinhamento é necessário porque não se sabe a direção e posição

das minutiae que se pretendem comparar. Caso este processo (alinhamento) seja bem-sucedido, é dado início à etapa de matching. Nesta etapa, duas

minutiae são comparadas baseando-se na sua posição, direção e tipo. Por fim é

então emitido um resultado do número de minutiae coincidente;

Ridge feature-based matching, este tipo de matching consiste em comparar os padrões de relevo do dedo com os que se encontram previamente registados. Em imagens de baixa qualidade é difícil extrair uma minutiae, sendo aconselhado a análise de outros parâmetros (exemplo: orientação local, frequência, forma dos relevos e textura) que podem ser retirados de forma mais fiável que uma minutiae (Simão, 2008).

2.1.7 Outras tecnologias

Para além das diferentes componentes biométricas apresentadas anteriormente, existem outras que também são utilizadas.

A assinatura é uma dessas componentes. O processo que recorre a esta componente consiste em analisar características, tais como: forma, velocidade e pressão de uma assinatura (Bastos, 2008; Magalhães & Santos, 2003) e é naturalmente aceite pelos utilizadores, uma vez que é um método habitual.

Outro exemplo é o dinamismo de teclar. Este mecanismo baseia-se na monitorização dos padrões comportamentais do utilizador ao digitar uma palavra-chave e/ou texto durante uma sessão, em que é gerado um modelo e comparado com os modelos armazenados (Magalhães & Santos, 2003).

Segundo o autor Lopes (2009), existem ainda as seguintes tecnologias que poderão ser utilizadas: padrão das veias, Scan infravermelhos da palma da mão, geometria da orelha (idêntico à geometria da mão), odor corporal, termografia e ADN. (Lopes, 2009)