Mariana Martins da Cruz Justo

RISCO CIBERNÉTICO E REGULAMENTO GERAL DE

PROTEÇÃO DE DADOS:

ADAPTAÇÃO DAS EMPRESAS À NOVA REALIDADE

O Setor Segurador: Case-Study

Orientadores:

Professora Doutora Margarida Lima Rego, Professora da Faculdade de Direito da Universidade Nova de Lisboa

Dr.ª Ana Cristina Borges, CEO MDS RE

Setembro 2018

Relatório de estágio curricular na MDS RE com vista à obtenção do grau de Mestre em Direito e Mercados Financeiros

Mariana Martins da Cruz Justo

RISCO CIBERNÉTICO E REGULAMENTO GERAL DE

PROTEÇÃO DE DADOS:

ADAPTAÇÃO DAS EMPRESAS À NOVA REALIDADE

O Setor Segurador: Case-Study

Orientadores:

Professora Doutora Margarida Lima Rego, Professora da Faculdade de Direito da Universidade Nova de Lisboa

Dr.ª Ana Cristina Borges, CEO MDS RE

Setembro 2018

Dissertação com vista à obtenção do grau de Mestre em Direito e Mercados Financeiros Relatório de estágio curricular na MDS RE com vista à obtenção do grau de Mestre em Direito e Mercados Financeiros

D

ECLARAÇÃO DEC

OMPROMISSOA

NTIPLÁGIODeclaro, por minha honra, que o trabalho elaborado é original e da minha exclusiva autoria. Toda a utilização de contribuições ou textos alheios está devidamente referenciada. Tenho consciência de que a utilização de elementos alheios não identificados constitui uma grave falta ética e disciplinar.

“Success is to be measured not so much by the position that one has reached as by the obstacles which he has overcome”

A

GRADECIMENTOSEm primeiro lugar, manifesto a minha gratidão à minha orientadora, a Professora Doutora Margarida Lima Rego, pela sua disponibilidade constante durante a elaboração deste relatório, às suas críticas pertinentes e à sua mina inesgotável de conhecimentos.

Agradeço também à Dr.ª Maria da Graça Canto Moniz, especialista em matéria de Proteção de Dados, pela sua disponibilidade, reagindo em pronto auxílio. Da mesma forma, agradeço à Dr.ª Catarina Graça, pela sua atenção e profissionalismo na construção da forma da tese.

Em segundo lugar, agradeço a toda a equipa da MDS, a empresa que me permitiu realizar este estágio curricular e que tão bem me acolheu, sempre predispostos a auxiliar, com uma equipa de topo, salientando a Dr.ª Ana Cristina Borges, cheia de simpatia e boa vontade diária.

Agradeço, de igual forma, aos meus amigos e colegas, que contribuíram, voluntaria ou involuntariamente, com conselhos constantes e motivação diária para superar este desafio. Em duas fases diferentes, sem dúvida que, duas colegas distintas necessitam de uma palavra especial. Ana, a ela agradeço profundamente toda a disponibilidade e entreajuda vivida durante este ano de escrita intensa da presente dissertação. Rita, a ela agradeço por toda a ajuda, generosidade e contributo pertinente para este relatório, estando constantemente disponível para todas as dúvidas ou crises que pudessem surgir.

Por fim, deixo um agradeço especial à minha Família, pelo apoio incondicional que me transmitiram ao longo da minha vida académica e profissional e por toda a paciência que revelaram ter. Aos meus Sobrinhos, Afonso e Madalena, à minha Mãe, ao meu Pai, às minhas Irmãs, aos meus Avós, ao Pedro, cada um com a sua contribuição de forma particular.

I

NDICAÇÕES DEL

EITURAI.MODO DE CITAÇÃO

O modo de citação utilizado neste texto, quer nas notas-de-rodapé, quer na bibliografia final, faz-se de forma uniforme com a indicação do nome académico do autor, o título da obra em itálico, edição, local de publicação, editor, ano da publicação, seguindo-se o volume e páginas, não estando este último elemento na bibliografia final. No caso de serem vários autores, o modo de citação será o mesmo, no entanto irá apenas estar presente o nome de um dos autores com a indicação posterior “[et al.]”.

No caso de obras coletivas, o título é separado do subtítulo através da preposição “in” e as obras são indicadas por ordem alfabética do último apelido do autor referido, com as indicações iguais às mencionadas acima.

No caso de serem obras de publicação periódica, as citações são feitas com a indicação do nome do autor, do título do artigo em questão, seguido do título da revista/publicação, seguindo as indicações da numeração, data e paginação.

No caso em que exista uma citação indireta, ou seja, uma citação de uma citação, utiliza-se a expressão “apud”, que significa “citado por”.

As expressões em latim ou em língua estrangeira serão apresentadas em itálico.

Esta dissertação foi escrita ao abrigo do Novo Acordo Ortográfico.

II.DECLARAÇÃO DE CARATERES

Declaro que o corpo da tese ou dissertação, incluindo espaços e notas, ocupa um total de 181.323 carateres.

L

ISTA DEA

BREVIATURAS Al. - AlíneaArt. - Artigo Arts. - Artigos

ASF - Autoridade de Supervisão de Seguros e Fundos de Pensões CMVM - Comissão do Mercado de Valores Mobiliários

CNPD - Comissão Nacional de Proteção de Dados CRP - Constituição da República Portuguesa

DPIA - Data Privacy Impact Assessment - Avaliação de Impacto da Privacidade de Dados

DPO - Data Protection Officer - Encarregado de Proteção de Dados Ed. - Edição

EUA - Estados Unidos da América IA - Inteligência Artificial

LCS - Lei do Contrato Seguro (Decreto-Lei n.º 72/2008, de 16 de Abril) NIS - Network and Information Security - Segurança das Redes e da

Informação P. - Página

PIB - Produto Interno Bruto

PME - Pequenas e Médias Empresas Pp. - Páginas

RGPD - Regulamento Geral sobre a Proteção de Dados (Regulamento 2016/679 do Parlamento Europeu e do Conselho, de 27 de abril de 2016)

Ss. - Seguintes

TFUE - Tratado de Funcionamento da União Europeia TI - Tecnologias da Informação

TIC - Tecnologias da Informação e da Comunicação TJUE - Tribunal de Justiça da União Europeia

UE - União Europeia

R

ESUMOAs TIC, aliadas ao risco cibernético, tornam as empresas mais expostas, não só aos ataques das suas bases de dados, mas também ao aparecimento de novos custos e riscos, com os danos à reputação e risco de interrupção de negócio inerentes. Os impactos para as empresas, em especial do setor segurador, dividem-se em duas vertentes: risco a segurar (com a proliferação dos seguros cibernéticos) e risco ao setor.

O aparecimento do novo Regulamento Geral da Proteção de Dados, com regras uniformizadas na UE, vem dissipar o risco da presença de diferentes níveis de proteção de privacidade e dos dados pessoais das pessoas singulares em cada Estado-Membro, fortalecendo os valores da privacidade e proteção de dados dos cidadãos e potenciando o mercado único da informação. No entanto, a entrada do RGPD, acarreta impactos para as empresas, com a restruturação do seu modelo organizacional, e os consequentes custos financeiros e operacionais, com as coimas a adquirirem uma nova dimensão. Para o setor segurador, com a constante utilização de dados sensíveis e a existência de um vazio legal, os impactos são ainda mais prementes.

Abordaremos estes temas no presente relatório de estágio, com o estudo de caso da MDS, empresa do setor segurador, onde se observa uma estratégia de resiliência eficaz no combate ao risco cibernético e um caminho ágil para a conformidade com o RGPD, acompanhando as tendências deste mesmo setor.

A

BSTRACTICTs, combined with cyber risk, make companies more exposed not only to attacks from their databases, but also to the appearance of new costs and risks, with damage for reputation and business interruption. The impacts for companies, especially the insurance sector, fall into two areas: risk to be insured (with the proliferation of cyber insurance) and the common risk to the sector.

The emergence of the new General Data Protection Regulation, with uniform EU rules, will dispel the risk of different levels of privacy protection and personal data of natural persons in each Member State, strengthening privacy and protection values of citizens and enhancing the single information market. However, the entry of the RGPD entails impacts for the companies, with the restructuring of its organizational model, and the consequent financial and operational costs, with the fines acquiring a new dimension. For the insurance industry, with the constant use of sensitive data and the existence of a legal vacuum, the impacts are even more pressing.

We will address these issues in this report, with the case study of MDS, a company from the insurance sector, where an effective resiliency strategy in cyber risk is observed, and an agile path for the GDPR compliance, following the trends of this sector.

I

NTRODUÇÃOO aparecimento da Era Digital veio promover o papel da Internet como um instrumento primordial para a evolução e aproximação de economias, regiões e culturas, alterando a visão sobre os parâmetros de acessibilidade, disponibilidade e distância. O Mundo, digamos assim, ganhou outra dimensão, que se reflete no quotidiano, tanto nas tarefas mais simples como na área de negócios, especialmente no tema a que me proponho investigar. Um espaço de comunicação global, de modo a transcender fronteiras, sendo um recurso para oportunidades de crescimento, educação e informação para a sociedade, com uma complexa ramificação das redes da informação.

Neste contexto digital, surgiu um novo “espaço”, sem dimensões, instantâneo, não físico, idealizado e concetualizado à luz da internet: o ciberespaço1. No entanto, estas

novas potencialidades comportam também riscos e vulnerabilidades para a defesa e segurança nacional. Inevitavelmente, o desenvolvimento das Tecnologias da Informação e da Comunicação (TIC) suscita algumas apreensões, no que toca ao desenvolvimento de conflitos e guerras, terrorismo e ameaças à segurança de infraestruturas.

Os contras têm desequilibrado, em grande medida, o peso da balança, traduzindo-se em aplicações ilícitas (e.g. ataques cibernéticos, violação de dados) em todos os setores. Assim, o risco cibernético está na ordem do dia. Trata-se do risco associado aos sistemas de informação, aos dados que processam, transferem ou armazenam, sendo os mais comuns o “acesso/utilização sem autorização, ataques de negação de serviços, ciberespionagem, difusão de vírus/malware, destruição de recursos, violação de dados”2. O número de ciberataques, relacionados com a segurança da informação e operacionalidade dos sistemas informáticos e de comunicação, tem ascendido de uma forma potencialmente catastrófica, sendo uma fonte de preocupação de todos os Estados e organizações. Um ataque cibernético pode ser definido como “uma atividade nociva, executada por um grupo (incluindo grupos de base ou grupos coordenados a nível

1 William Gibson na obra Neuromancer de 1984, designa hoje a rede global de infraestruturas de tecnologias de informação interligadas entre si, especialmente as redes de telecomunicações e os sistemas de processamento dos computadores, onde se faz referência a um espaço virtual composto por cada computador e usuários conectados numa rede à escala mundial. In RODRIGUES, José Conde - O ciberespaço e a ordem mundial. Observador [Em linha]. (8 nov. 2016).

2 SIMONS, Dawn - Ciber-risco : a sua empresa está protegida?. FullCover [Em linha]. N.º 3 (Abril 2011) p. 125 128.

nacional) através de computadores, sistemas de Tecnologias da Informação (TI) e/ou

internet, visando os computadores, infraestruturas de TI e presença de internet noutra

entidade”3.

Nesse sentido, e de modo a existir uma maior privacidade e integridade dos dados dos titulares, houve a necessidade de se uniformizar o regime da proteção de dados em toda a União Europeia (UE). O Regulamento Geral para a Proteção de Dados (RGPD) foi a solução para este problema, encontrando-se em vigor desde 2016, mas sendo a sua aplicação obrigatória desde 25 de maio de 2018. Foi revogada a lei anterior - Lei de Proteção de Dados Pessoais (“que transpõe para a ordem jurídica portuguesa a Diretiva 95/46/CE, do Parlamento Europeu e do Conselho, de 24 de outubro de 1995, relativa à proteção das pessoas singulares no que diz respeito ao tratamento dos dados pessoais e à livre circulação desses dados”4), visando homogeneizar as normas da UE e eliminando as

disparidades entre regimes jurídicos dos vários países.

O RGPD é muito protetor em relação ao titular de dados. No entanto, para as empresas, há uma maior necessidade de delinear políticas de segurança e proteção de dados mais eficientes, com uma atualização dos processos internos, para garantir a conformidade com o novo regulamento. Na sua generalidade, estas não estão preparadas para a nova regulação, sendo necessária uma reestruturação a fundo, com um impacto financeiro de elevada dimensão. O setor segurador apresenta-se como um exemplo desta situação. O regulamento trouxe determinados impactos tanto no orçamento, como no governo interno do setor, como no negócio na ótica do cliente.

Na aplicabilidade das normas, este diploma exige bom senso na sua interpretação e implementação, uma vez que é necessário considerar duas realidades (titular vs empresa), evitando uma leitura fundamentalista do tema em questão. Sem descurar qualquer uma delas, e da necessidade primária de proteger o titular e da livre iniciativa económica, cada empresa necessita de adequá-lo à sua dimensão.

Este novo regulamento vem influenciar todo o tratamento e as repercussões da violação de dados, designadamente, do risco cibernético. Para este risco real e ameaçador

3 TENDULKAR, Rohini - Cyber-crime, securities markets and systemic risk [Em linha]. Survey Grégoire Naacke and Rohini Tendulkar. [S.l.] : IOSCO, 2013.

é necessária uma gestão de risco qualificada. Desde logo, será necessária uma gestão geral (através da formação de trabalhadores, com uma maior responsabilidade sobre os dados) e, posteriormente, uma específica (mediante a definição de políticas padrão e procedimentos operacionais). Trata-se de um risco estruturado que não pode ser analisado isoladamente, exigindo uma coesão de departamentos a nível jurídico, financeiro e TI.

Na sequência do que foi referido anteriormente, importa enunciar a grande questão que constitui o objeto deste estudo, que será o fio condutor da dissertação: Estará o setor segurador preparado para fazer face aos impactos do risco cibernético e das novas exigências consagradas no RGPD?

A pertinência deste tema baseia-se em inúmeros factos. Por um lado, o risco cibernético está em constante crescimento, tratando-se de um risco emergente com elevados custos e desafios para, não só, mas principalmente as empresas. Por outro, pela anterior insuficiência de regulação para a proteção de dados dos cidadãos na UE e pela posterior criação deste novo Regulamento: quais os seus impactos, alcance e nível de adequação das empresas. É importante, nesta fase, estabelecer a ligação entre o risco cibernético e o RGPD: o próprio regulamento surgiu, em grande medida, da necessidade de adaptação dos regimes de proteção em vigor aos atuais desafios do risco cibernético. Importa aqui também verificar as mudanças estruturais a que as organizações, num cômputo geral, poderão submeter-se, os custos e quais as suas repercussões para o consumidor. Questões como a participação de uma violação de dados em 72 horas, as coimas de elevado valor, a necessidade de contratar encarregados para a proteção de dados, implicam elevados encargos financeiros com uma revolução interna necessária. Por último, porque a organização das empresas depende do seu setor, não seria concretizável investigar apenas o impacto do regulamento e do risco cibernético na generalidade das empresas. Assim, focamo-nos no setor segurador, que enfrenta constantes desafios, desde a nova regulação, à digitalização da economia e à mudança nos comportamentos dos consumidores.

Após a definição da preocupação inicial, optou-se por cingir a questão principal a uma única empresa: a MDS, e através desta, retirar conclusões transversais ao mercado.

No capítulo I, pretende-se definir o estágio curricular na MDS, que tem por base o presente relatório. De forma sucinta, explana a empresa em si e o que foi realizado durante o estágio.

Numa segunda fase, no capítulo II, pretende-se analisar este risco emergente – o risco cibernético – quais os seus custos efetivos e responsabilidades/impactos para as organizações e sociedade na sua generalidade. Dentro desta questão importa despertar para a Quarta Revolução Industrial e todos os riscos e potencialidades inerentes. Posteriormente, quais os seus impactos e desafios para as empresas com uma abordagem específica para o setor segurador.

Destas análises, partiremos para capítulo III, respeitante ao novo Regulamento, numa primeira fase, com a justificação da sua necessidade para a sociedade e a sua análise, nomeadamente a leitura e extensão da aplicabilidade do mesmo. Numa segunda fase, pretende-se despertar para os seus impactos e desafios a enfrentar para as organizações, quais as modificações estruturais e os seus respetivos custos, as alterações na governação interna e até que ponto estas sairão beneficiadas com o RGPD na ótica do cliente. Verificaremos de que forma é que este se relaciona com o risco cibernético e como estes se refletem nos outputs das organizações. Numa terceira fase, pretende-se adaptar esta análise à realidade do setor segurador, aos seus impactos e desafios e às perspetivas futuras deste setor.

Por conseguinte, e em jeito de desfecho, culminamos num estudo de caso, no capítulo IV. Pretende-se verificar as adaptações de uma empresa, especificamente do setor segurador, onde efetuei o estágio curricular – a MDS – à nova realidade conduzida por estes dois fatores: Risco Cibernético e RGPD. Por um lado, no risco cibernético, em que o objetivo passará por analisar a estratégia de resiliência cibernética da empresa, demonstrando os custos e adaptações da mesma, com as modificações estruturais, e em que medida é que os impactos estudados anteriormente se refletem na empresa. Por outro, no RGPD, a sua implementação na empresa, os passos relevantes para esta adaptação, com os respetivos impactos, tanto estruturais como financeiros. Pretende-se assim, verificar como a MDS se adaptou a todos os desafios enunciados e em que medida é que acompanha as tendências de alterações estruturais que acontecem no setor. Um estudo teórico conduzirá a uma sustentação da prática, com a análise dos três componentes principais desta dissertação: o risco cibernético, o RGPD e o Setor Segurador.

M

ETODOLOGIA EP

ROBLEMA DEE

STUDOEste capítulo permite-nos uma melhor definição do objeto de estudo e o método seguido ao longo da investigação. Inicialmente, foi realizada uma revisão bibliográfica, com a intenção de conhecer exaustivamente a situação e o estado atual da problemática do nosso estudo.

O problema de estudo definido, como referido na Introdução, será: “Estará o setor segurador preparado para fazer face aos impactos do risco cibernético e das novas exigências consagradas no RGPD?” No entanto, conforme já referido, optou-se por se cingir o estudo à MDS, e não a “todas” as empresas do setor segurador.

No presente relatório, a metodologia de investigação utilizada por forma a retirar as conclusões relativamente às adaptações das empresas, foi maioritariamente qualitativa. Segundo FORTIN5, “O investigador que utiliza o método de investigação qualitativa (...) observa, descreve, interpreta e aprecia o meio e o fenómeno tal como se apresentam, sem procurar controlá-los.”. FREIXO6, indica que: “O objectivo desta abordagem de investigação utilizada para o desenvolvimento do conhecimento é descrever ou interpretar, mais do que avaliar. (...) é uma extensão da capacidade do investigador em dar sentido ao fenómeno.”

Por outro lado, é possível também verificarmos, em momentos pontuais, uma análise metodológica quantitativa. Segundo FORTIN7, “O método de investigação quantitativa é um processo sistemático de colheita de dados observáveis e quantificáveis. É baseado na observação de factos objectivos, de acontecimentos e de fenómenos que existem independentemente do investigador.” Isto acontece quando são recolhidos dados reais, custos e números concretos que nos permitem retirar conclusões relativamente aos impactos inerentes.

Ainda, de acordo com FREIXO8, este relatório assenta também no método descritivo: “Este método assenta em estratégias de pesquisa para observar e descrever

5 FORTIN, Marie-Fabienne - O processo de investigação : da concepção à realização. 3.ª ed. Loures : Lusociência, 2003, p. 22.

6 FREIXO, Manuel João Vaz - Metodologia científica : fundamentos, métodos e técnicas. Lisboa : Instituto Piaget, 2009, p. 146.

7 FORTIN, Marie-Fabienne - O processo de investigação…, p. 22. 8 FREIXO, Manuel João Vaz - Metodologia científica, p. 106.

comportamentos, incluindo a identificação de factores que possam estar relacionados com um fenómeno em particular.”

Este estudo está dividido em duas partes distintas. Por um lado, no capítulo II, relativo ao risco cibernético, determinam-se os custos, numa abordagem mais quantitativa, e posteriormente analisam-se impactos e as perspetivas futuras, numa abordagem mais qualitativa e descritiva com uma subjacente análise socioeconómica. Por outro lado, no capítulo III, relativo ao RGPD, analisa-se o regulamento per si, com uma análise jurídica, identificando-se novamente os respetivos impactos e as perspetivas futuras, utilizando a mesma abordagem e análise que no capítulo anterior.

Por fim, culminamos num estudo de caso. Segundo VILELAS9, “Os estudos de casos enquadram-se numa abordagem qualitativa e são frequentemente utilizados para a obtenção de dados na área dos estudos organizacionais, (...) são um tipo de estudos muito particulares e que, para serem eficientes, terão de ter o seu objecto bem definido, devendo o caso escolhido ser representativo do problema ou fenómeno a estudar, os materiais e dados ser recolhidos com precaução, a sua linguagem, clara e homogénea, e as conclusões produzidas ser bem explícitas, constituindo novas informações.”

O objetivo final do estudo de caso será, por um lado, verificar a estratégia de resiliência da MDS relativamente ao risco cibernético, os seus custos e as mudanças na empresa; por outro, verificar a estratégia de implementação da empresa do RGPD e, novamente, os seus custos e as mudanças existentes, abordando-se assim as duas dimensões e culminando num estudo jurídico-financeiro. Após identificação, descrição e análise maioritariamente qualitativa dos impactos destas duas realidades – a um nível geral, empresarial e depois, resignados a um setor específico – comprova-se, através deste estudo de caso, em que medida é que eles se coadunam com a realidade desta empresa.

9 VILELAS, José – Investigação : o processo de construção do conhecimento. Lisboa : Edições Sílabo, 2009, pp. 140 e 148.

C

APÍTULOI

–

E

STÁGIOC

URRICULAR1.AMDSRE

A MDS, constituída em 1984, é atualmente um dos maiores grupos de corretagem no mundo. Tem sede no Porto e é detida pela Sonae e pela Suzano, a maior multinacional privada portuguesa e um grupo industrial brasileiro, respetivamente. As suas atividades principais prendem-se com as áreas de consultoria de seguros, consultoria de risco e resseguro & wholesale, marcando presença igualmente forte no Continente Africano.

Este grupo é fundador da BrokersLink, uma empresa global de corretagem; acionista da Ed. Brooking (a anterior Cooper Gay Swett & Crawford), o maior corretor de resseguro independente do mundo; e um “Lloyd’s Broker”, permitindo um acesso pleno aos mercados internacionais e, consequentemente, uma maior capacidade para soluções melhoradas para os clientes. Detém um portfolio diversificado e uma posição relevante a nível mundial, ocupando o ranking dos três melhores corretores mundiais.

A MDS fundou a Herco, uma empresa especializada em consultoria de risco e

Enterprise Risk Management, e inclui serviços como modelização de riscos catastróficos,

serviço de gestão de cativas10, planos de continuidade de negócio e gestão de crise, gestão de sinistros, propriedade intelectual, riscos cibernéticos, rapto e resgate, avaliação de património, consultoria de employee benefits e consultoria jurídica laboral.

A MDS RE (MDS Reinsurance), é uma sociedade do grupo MDS, especializada no desenvolvimento e negociações de corretagem de resseguro, serviços de consultoria de seguros a nível de riscos tradicionais e emergentes, com operações de Project Finance e due dilligence técnico. Opera fortemente em Portugal e em África, beneficiando da extensa rede internacional e de acesso privilegiado ao Lloyd’s e à Ed.

2.O ESTÁGIO

No âmbito do protocolo existente para o Mestrado de Direito e Mercados Financeiros, entre a Faculdade de Direito da Universidade Nova de Lisboa e a MDS RE, foi-me permitido, após um processo de seleção, efetuar um estágio curricular, com

10 Gestão de companhias de seguradoras e resseguradoras que são criadas por um grupo empresarial para subscreverem os seus próprios riscos, tratando-se de um instrumento alternativo de gestão de risco. Vide AON - Gestão de cativas [Em linha]. Lisboa : AON, 2018.

duração efetiva de quatro meses, entre 15 de setembro de 2017 e 14 de janeiro de 2018, com a realização de um relatório de estágio com vista a obtenção do grau mestre.

Durante este período, fiquei alocada à área de Resseguro, elaborando slips11, desempenhando o papel de corretora12, com a oportunidade de contactar,

maioritariamente, com o mercado Angolano, dispersando os riscos pretendidos.

Auxiliei também na prestação de serviços de consultoria de seguros a grandes empresas, sociedades de advogados e fundos de investimento, criando propostas e análises comparativas. Nestes serviços de consultoria, as análises eram focadas na área de linhas financeiras, participando nas áreas de responsabilidade civil profissional, responsabilidade civil administradores e diretores e responsabilidade civil geral. O objetivo não seria oferecer apenas o produto certo, mas também, através de um serviço adequado de consultoria, ajudar o cliente a compreender a utilidade desse mesmo produto.

Junto destas áreas analisei e contactei também com um grande risco emergente: o risco cibernético, sendo que, de acordo com a Dr.ª Paula Rios, administradora da MDS, “as empresas ainda não estão devidamente protegidas, em termos tecnológicos, de cultura de mitigação de riscos e na proteção financeira através de seguros”.

O presente relatório não tem apenas a pretensão de detalhar as tarefas dirigidas durante o estágio e as questões jurídicas e financeiras que foram refletidas, mas sim abordar uma questão específica, também investigada e trabalhada durante estes quatro meses, aprofundando e debruçando-me assim sobre o tema do novo RGPD, entrado em vigor neste mesmo ano, e a sua relação com as empresas, com o setor segurador e com o risco cibernético.

11 Documento criado pela Corretora de Resseguro, que contém os termos e condições do contrato de resseguro proposto.

C

APÍTULOII

–

R

ISCOC

IBERNÉTICO1.CONTEXTUALIZAÇÃO: PANORAMA DO CIBERESPAÇO

MARSHALL MCLUHAN, sociólogo oriundo do Canadá, um dos precursores da teoria da comunicação, formulou, na década de sessenta do século XX, o conceito de aldeia global: uma sociedade interconectada e tomada pelos meios de comunicação que atuariam por via eletrónica.13 NICHOLAS NEGROPONTE, fundador do Media Lab do Massachussetts Institute of Technology, conseguiu prever a transformação do mundo físico no mundo digital, em que “bits se tornam átomos”14 e em 1982, WILLIAM GIBSON15 utiliza o termo “ciberespaço” com a sua primeira definição.

Sublinhe-se a definição de ciberespaço de LINO SANTOS e ARMANDO MARQUES GUEDES: “Tal como noutros termos afins como sejam cibernauta, ciberguerra ou ciberarma, o prefixo “ciber-” apela ao imaginário do virtual e transporta o recetor para o contexto das tecnologias da informação e da comunicação (TIC). Diferentes sectores da sociedade usam o termo ciberespaço para se referirem a coisas tão distintas como a rede planetária de computadores, a possibilidade de realizar atividades através da Internet, ou o armazenamento de informação na cloud, pelo que, numa perspetiva abrangente, podemos definir ciberespaço como o conjunto “[d]as diferentes vivências do espaço associado as tecnologias e a computação” (Strate, 1999, p. 383).” 16

2.DADOS REAIS: CUSTOS E RESPONSABILIDADES

“Um “risco” é um cenário que descreve um acontecimento e as respetivas consequências, estimado em termos de gravidade e probabilidade. Por outro lado, a

13 McLUHAN, M. - Os meios de comunicação como extensão do homem. [S.l.] : Editora Cultrix, 1998. 14 “(…) Consider a modern newspaper. The text is prepared on a computer; stories are often shipped in by reporters as e-mail. The pictures are digitized and frequently transmitted by wire as well (…). This is the step where bits becomes atoms. (…) You may elect to print them at home for all conveniences of hard copy (…). Or you may prefer to download them into your laptop, palmtop, or someday into your perfectly flexible, one-hundredth-ofan-inck-tick, fullcoolor, massively high-resolution, large-format, waterproof display (…)” NEGROPONTE, Nicholas - Being digital. London : Hodder & Stoughton, 1995, p. 56.

15 “On the Sony, a twodimensional space war faded behind a forest of mathematically generated ferns, demonstrating the spacial possibilities of logarithmic spirals; cold blue military footage burned through, lab animals wired into test systems, helmets feeding into fire control circuits of tanks and war planes. “Cyberspace”. A consensual hallucination experienced by billions of legitimate operators. (…) Unthinkable complexity. (…)” GIBSON, William – Neuromancer. Nova Iorque : Ace Books, 1984. 16 SANTOS, Lino ; GUEDES, Armando Marques - Breves reflexões sobre poder e ciberespaço = Brief thoughts on power and cyberspace. RDeS – Revista de Direito e Seguranca. N.º 6 (julho-dezembro 2015) pp. 190-191.

“gestão do risco” pode ser definida como as atividades coordenadas que visam direcionar e controlar uma organização no que toca ao risco.”17

O risco cibernético18 é um risco emergente1920, intangível, com efeito sistémico21

de rápida dissipação e crescimento, provocando perda de dados, roubo de identidades, falhas nas TI ou crimes cibernéticos, como a extorsão.

Aquando de um evento cibernético, no cômputo das empresas, existem custos imediatos e custos indiretos22: os imediatos são inevitáveis, incluindo-se os custos legais e de investigação forense, os custos de notificação ao cliente, custos potenciais de interrupção do negócio, custos de fraude, de extorsão, de danos físicos; os custos indiretos variam consoante a gravidade do evento, incluindo o impacto e os custos a longo prazo. Entre estes, destacam-se as despesas de litígios de terceiros, despesas de reputação, multas ou sanções regulamentares devidas, impactos no preço das ações, perdas de vantagem competitiva e, consequentemente, perdas futuras de receita.

Os crimes cibernéticos evoluíram do roubo de informações pessoais e cartões de crédito (ativos de informação) para ataques coordenados em infraestruturas críticas, com

17 GRUPO DO ARTIGO 29.º PARA A PROTEÇÃO DE DADOS - Orientações relativas à Avaliação de Impacto sobre a Proteção de Dados (AIPD) e que determinam se o tratamento é «suscetível de resultar num elevado risco» para efeitos do Regulamento (UE) 2016/679 [Em linha]. Bruxelas : Comissão Europeia,

2017.

18 “Cyber risk covers the risks of doing business, including managing and controlling data, in a digital or “cyber” environment.”, in PATERSON, Charlotte, ed. - Cyber resilience : the cyber risk challenge and the role of insurance [Em linha]. Amsterdam : CRO Forum, 2014, p. 3.

“O risco cibernético cobre os riscos de fazer negócios, incluindo gestão e controlo de dados, num ambiente digital ou "cibernético".”

19 “Emerging risk is a novel manifestation of risk or type that has not been experienced previously”, in MARSH ; RIMS - Emerging risks : anticipating threats and opportunities around the corner [Em linha]. Report analysis and review Brian C. Elowe, Carol Fox. [S.l.] : MARSH; RIMS, 2016, p. 2 “O risco emergente é uma nova manifestação de risco ou tipo que não tenha sido experimentado anteriormente.” 20 “Global and emerging risks are complex, usually exogenous, threats and uncertainties that may have significant, unexpected impacts on company earnings and market positioning. As new phenomena or familiar challenges sharply aggravated by changing conditions, they often take shape at the intersection of several fundamental trends and can crystallize with sudden shifts in velocity.”, in MARSH ; RIMS - Emerging risks : anticipating threats and opportunities around the corner [Em linha]. Report analysis and

review Brian C. Elowe, Carol Fox. [S.l.] : MARSH; RIMS, 2016, p. 2.

“Os riscos globais e emergentes são complexos, geralmente exógenos, ameaças e incertezas que podem ter significados, impactos inesperados sobre os ganhos da empresa e posicionamento no mercado. Como novos fenómenos ou desafios familiares acentuadamente agravados pela mudança das condições, eles geralmente tomam forma na intersecção de várias tendências fundamentais e podem cristalizar com mudanças súbitas na velocidade.”

21 "Os eventos de risco sistémico podem ser súbitos e inesperados, ou a probabilidade da sua ocorrência se desenvolver ao longo do tempo, com a ausência de respostas adequadas às políticas [de tecnologia e / ou administração]" in GROUP OF TEN - Report on Consolidation in the Financial Sector [Em linha]. [S.l.] : BIS [et al.], 2001, p. 126.

22 LLOYD’S - Closing the gap : insuring your business against evolving cyber threats [Em linha]. In association with KPMG and DAC Beachcroft. [S.l.] : Lloyd’s, 2017, p. 22

o foco em plataformas de tecnologia e informação ainda mais valiosa. As organizações estão cada vez mais interligadas, com maior retenção de informação e dados pessoais, mais flexíveis na troca de conhecimentos e interdependentes. Com base em dados reais, é possível constatar que, em 2016, mais de 3,4 mil milhões de pessoas estavam online. Estima-se que, em 2025, mais de 5 mil milhões de pessoas tenham este acesso, com aumento de 30% em apenas 10 anos.23

Existe assim, um aumento do apetite ao crime cibernético, com hackers24 mais sofisticados, cuja progressão persiste em complexidade e magnitude financeira, com eventos desde vazamentos políticos durante eleições nacionais, ataques de resgate em saúde, educação e setores públicos. Os impactos financeiros são superiores e os reputacionais atingem a grande preocupação para as empresas.

Um relatório da Lloyd’s25, em parceria com a KPMG, revela que o setor de

serviços financeiros é o principal alvo para os atacantes, mas outras empresas como sociedades de advogados ou de contabilidade, hospitais, media e entretenimento verificam-se também alvos apetecíveis por estarem associadas a bases de dados mais robustas. O setor público e o setor das telecomunicações estão, também, expostos à vulnerabilidade dos ataques cibernéticos, principalmente espionagem e extorsão, sobre pessoas politicamente expostas, propriedade intelectual ou futuros investimentos estratégicos, com informações confidenciais de elevado valor atrativo para os criminosos.

23 INTERNATIONAL TELECOMMUNICATION UNION - ICT Facts and Figures 2016 [Em linha]. Geneva : ITU, 2016

24 “A hacker is an individual who uses computer, networking or other skills to overcome a technical problem. The term hacker may refer to anyone with technical skills, but it often refers to a person who uses his or her abilities to gain unauthorized access to systems or networks in order to commit crimes.” Vide SJOHOLM, Hans ; ROSENCRANCE, Linda – Hacker [Em linha]. Posted by: Margaret Rouse. Newton, MA : TechTarget, 2017.

“Um hacker é um indivíduo que usa o computador, a rede ou outras habilidades para ultrapassar um problema técnico. O termo hacker pode-se referir a alguém com habilidades técnicas, mas geralmente, trata-se de uma pessoa que usa as suas habilidades para obter acesso não autorizado a sistemas ou redes para cometer crimes.”

25 Pesquisa da Lloyd's com 350 decisores seniores em toda a Europa, produzida em associação com a KPMG no Reino Unido, escritório de advocacia internacional DAC Beachcroft e as seguradoras da Lloyd's,

Vide LLOYD’S - Closing the gap : insuring your business against evolving cyber threats [Em linha]. In

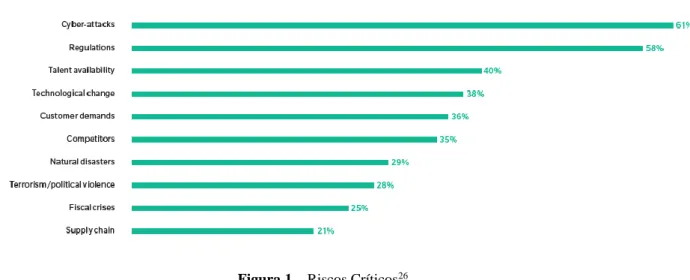

Figura 1 – Riscos Críticos26

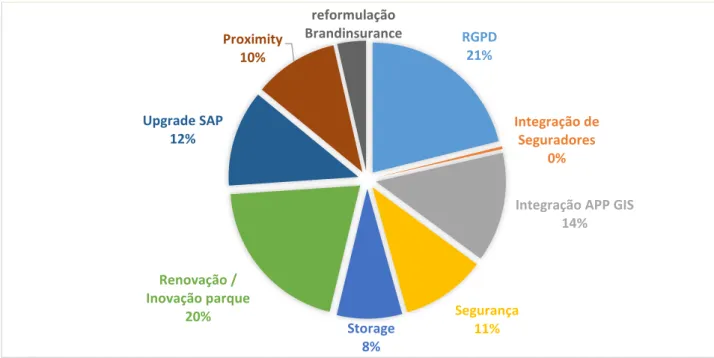

Segundo a pesquisa da Marsh, empresa de corretagem e gestão de risco, 61% dos 700 líderes globais que responderam a este estudo, apontaram que este risco passou a ser prioridade nas agendas das empresas sendo que, de seguida, surgem as novas regulamentações, com 58%. Conforme verificamos no gráfico acima e no estudo em apreço, os ataques cibernéticos são a área de destaque de onde resultam os riscos críticos para a empresa (nomeadamente riscos cibernéticos) e a pressão regulatória (onde se insere o RGPD, que terá o seu devido capítulo).

De acordo com o relatório da AON, corretora de seguros e resseguros, em parceria com um estudo desenvolvido pela Ponemon Institute27, 46% das empresas tiveram um

incidente informático nos últimos dois anos, com uma média de impacto financeiro de 4 milhões de dólares. Um caso real aconteceu em dezembro de 2013, com uma violação de segurança na Target. Esta violação expôs aproximadamente 45 milhões de números de cartão de crédito e dados pessoais de 110 milhões de clientes, acarretando um custo estimado de USD 148 milhões, compensados parcialmente por USD 38 milhões em cobertura de seguro.28 Da mesma forma, uma empresa de telecomunicações no Reino Unido29 sofreu uma violação de dados em 2015, afetando mais de 100,000 clientes, com a perda de informações pessoais. Outrossim, a empresa sofreu o crime de extorsão

26 MARSH ; RIMS - Emerging risks : anticipating threats and opportunities around the corner [Em linha]. Report analysis and review Brian C. Elowe, Carol Fox. [S.l.] : MARSH; RIMS, 2016.

27 Ponemon Institute apud TEIXEIRA, Andreia - Mecanismos de gestão do risco e mitigação do impacto : como avaliar a prevenção à resposta [Em linha]. Lisboa : AON, 2017, p. 10.

28 PATERSON, Charlotte, ed. - Cyber resilience : the cyber risk challenge and the role of insurance [Em linha]. Amsterdam : CRO Forum, 2014, p. 10.

cibernética, sob a ameaça de publicar informações. Tudo isto resultou em perdas de 85 milhões de dólares, em receitas (22 milhões), em resposta ao incidente (64 milhões), com um elevado risco reputacional com a perda de mais de 100,000 clientes.

O custo anual do cibercrime é de cerca de 600 mil milhões de dólares, sendo um valor muito superior à maioria do PIB dos países, equivalendo a 0,8% do PIB mundial.30 Isto demonstra o valor elevado e impactante do custo de crimes cibernéticos: o custo anual para as empresas a nível mundial do cibercrime consegue superar a soma de todos os bens e serviços produzidos em, por exemplo, Portugal, com PIB em dezembro de 2017 de 217,57 mil milhões de dólares31.

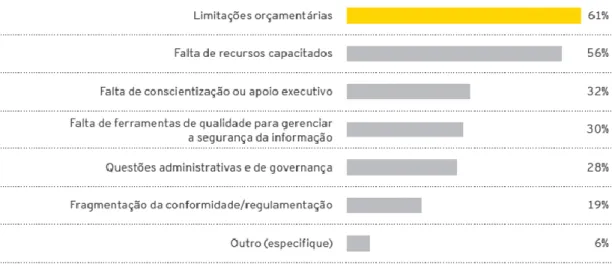

Em conformidade com o estudo conduzido pela EY - consultora financeira - ao longo dos últimos dois anos, 87% dos conselheiros e diretores não confiam no nível de cibersegurança das suas empresas.32 61% indicam as limitações orçamentais como um

desafio, conforme gráfico abaixo, seguindo-se a falta de recursos capacitados, com 56%. O facto de não existir apoio suficiente a nível orçamental e de recursos, tanto humanos como financeiros, denota a falta de consciencialização por parte das chefias das empresas.

Figura 2 - Quais os principais obstáculos ou razões que desafiam a contribuição e o valor da sua operação de segurança da informação para a organização?

30 Vide OLIVEIRA, Déborah, ed. - Cibercrime gera prejuízo de quase US$ 600 bilhões para economia mundial [Em linha]. Rio de Janeiro : ITF 365, 2018.

31 Vide SOUSA, Antonio J. Fernandes, dir. ; FEDEC, Anna, dir. - PIB - lista de países [Em linha]. New York : IECONOMICS, 2018.

32 ERNST & YOUNG GLOBAL LIMITED - O caminho para a ciber-resiliência : perceção, resistência, reação : 19ª pesquisa global de segurança da informação EY 2016-17 [Em linha]. [S.l.] : EY, 2017, p. 15.

Os custos e as responsabilidades, para as empresas, associadas às falhas de segurança da informação, como podemos observar, são reais e de elevado valor. As empresas não estão, de todo, preparadas para enfrentar este risco, afirmando que não confiam com a sua capacidade de gestão de risco cibernético. Isto verifica-se desde o setor retalhista, às instituições financeiras, hospitais, media e tecnologia, à consultoria e serviços profissionais, à industria manufatureira e transportadora, até ao Governo. Na grande maioria dos casos, o problema é comum a todos os setores: a violação de dados confidenciais.

Existe, portanto, a necessidade constante, tanto de transferir, como de regular este risco emergente, quer para pequenas, quer para grandes empresas, onde a interação humana pode surgir, muitas vezes, como um grande fator de vulnerabilidade.

3. IMPACTOS, DESAFIOS E RECOMENDAÇÕES

Se por um lado, o ciberespaço trouxe consigo novas realidades e impactos positivos, por outro, trouxe novos crimes (contra os sistemas informáticos), com técnicas complexas e sofisticadas; e potenciou outros já existentes (extorsão, devassa da vida privada, propriedade intelectual). Este tipo de operações apresenta um papel de importância crítica na segurança cibernética: continuidade do negócio, danos à reputação, interrupção nos canais de distribuição, custos de extorsão, são alguns dos exemplos que ultrapassam apenas a resolução do ataque. Estes danos podem ser categorizados em ativos e reputação.33 Ativos incluem a integridade, disponibilidade e segurança de dados, redes conectadas, continuidade de negócio, comprometimento da propriedade intelectual. Reputação rege-se pela confiança na organização, consequente perda de clientes, parceiros, proprietários, acionistas, funcionários, de investimentos/financiamentos.

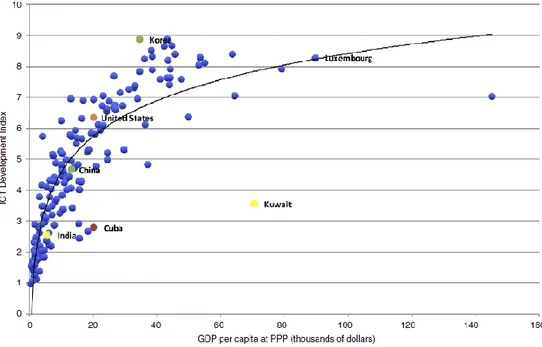

Podemos verificar, de acordo com o gráfico infra, que existe uma relação proporcional positiva entre o PIB de um país e o seu índice de desenvolvimento das TIC.

33 WORLD ECONOMIC FORUM - Risk and responsibility in a hyperconnected : world pathways to global cyber resilience [Em linha]. Prepared in collaboration with Deloitte. Geneva : World Economic Forum,

Figura 3 - Relação entre o PIB per capita e o índice de desenvolvimento das TIC34

Se existe uma relação proporcional positiva entre a produção de bens e serviços de um país e o nível de desenvolvimento das TIC, podemos inferir que estas contribuem diretamente para o aumento da produção de um país. De forma indireta, as TIC, podem contribuir da mesma forma para o crescimento da eficiência (uma vez que produtividade e a eficiência têm uma relação direta entre si) da economia em geral, através da sua incorporação progressiva.

Com esta crescente interdependência e interconectividade do sistema financeiro, um ataque cibernético pode afetar as plataformas de negociação, os agentes/intervenientes do mercado (investidores, intermediários financeiros, empresas de gestão)35, encadeando uma falha na capacidade de uma instituição de cumprir as suas

obrigações de pagamento e liquidação. Isto poderá levar a uma rutura prolongada e sistémica de um sistema central de pagamento, afetando assim vários mercados de valores mobiliários por todo o mundo, disseminando-se pelos sistemas e mercados de forma global.

34 HUGHES Barry B. [et al.] - ICT/Cyber benefits and costs : reconciling competing perspectives on the current and future balance. Technological Forecasting & Social Change [Em linha]. Vol. 115 (February 2017) p. 122.

35 Risk Outlook [Em linha]. Comissão do Mercado de Valores Mobiliários, ed. Lisboa : CMVM, Autumn 2016, p. 28.

De acordo com a CMVM36, a manipulação dos valores que estão a ser transacionados obstruirá o funcionamento dos mercados. Passando para o ponto de vista de proteção ao investidor, os ataques cibernéticos podem resultar em vazamento de informações confidenciais, na apropriação indevida de ativos dos investidores, na clonagem de informações de intermediários, prejudicando a integridade do próprio sistema.

Focando-nos no setor económico, nomeadamente no emprego e na sua natureza, verifica-se que, segundo o World Economic Forum37 47% dos empregos dos EUA estão em risco de automatização. A natureza do mercado de trabalho está em alteração, dando lugar a empregos temporários que impedem o planeamento de investimentos a longo prazo por parte das famílias, como compra de casa, planos de poupança reforma. Tudo isto traz impactos elevados para a sociedade global que necessitam de ser considerados, como problemas sociais, instabilidade e tensões sociais, políticas e económicas. Pelo elevado controlo e monitorização que as TI permitem, pode existir também uma restrição de novas oportunidades para a democracia de expressão e mobilização.

“(…) in a global economy based on neoclassical models of capitalism, mass unemployment spells depression, not utopia.”38

A conetividade global e os modelos online tendem a conduzir à monopolização da internet, causando elevadas despesas em segurança ao nível preventivo, com o respetivo impacto no caso de eventos cibernéticos. Os desafios ao nível da coesão social e de legitimidade de decisores políticos são incomensuráveis – é necessário, impreterivelmente, a colaboração daqueles, para a criação de formas mais ágeis a nível local, nacional e global de governação e gestão de risco.

Assim, “assegurar a integridade, segurança, eficiência e continuidade”39 das redes

é uma questão fundamental para a economia mundial.

36 Risk Outlook [Em linha]. Comissão do Mercado de Valores Mobiliários, ed. Lisboa : CMVM, Autumn 2016, p. 28.

37 WORLD ECONOMIC FORUM - The global risks report 2017 [Em linha]. 12th ed. Geneva : World Economic Forum, 2017.

38 WORLD ECONOMIC FORUM. Global Agenda Council on the Future of Software & Society - Deep shift : technology tipping points and societal impact [Em linha]. Geneva : World Economic Forum, 2015,

p. 32. “(…) numa economia global baseada em modelos neoclássicos do capitalismo, o desemprego em massa provoca a depressão e não a utopia.”

39 WORLD ECONOMIC FORUM. Global Agenda Council on Risk & Resilience - Understanding systemic cyber risk [Em linha]. Geneva : World Economic Forum, 2016, p. 10.

3.1.AS EMPRESAS

Hodiernamente, a pressão exercida sobre as empresas é elevada. É necessário evidenciarem crescimento, de modo a satisfazer os acionistas e obrigacionistas; apresentarem inovação através de novos produtos e serviços e com uma adequada prestação dos mesmos, de modo a satisfazer as necessidades dos consumidores finais; incentivar e formar os funcionários, de modo a aumentarem a produtividade e a sua motivação; mitigar o impacto no meio ambiente; mitigar o risco cibernético, de modo a diminuir os impactos no negócio e na segurança do mesmo.

Os modelos de negócio têm-se alterado, não só como resultado da evolução da utilização e aplicação dos dados, mas também fruto da pressão regulatória europeia (com o desenvolvimento do novo RGPD e da Diretiva NIS, analisados em diante).

A resiliência cibernética40 adquire uma importância crescente. “Many

organizations need to evaluate their digital risk and focus on building resilience for the inevitable.”41. Verifica-se a capacidade de uma empresa em identificar/detetar, prevenir

e responder a processos ou falhas tecnológicas e, ainda recuperar e minimizar os danos a todos os níveis: do cliente, reputacional e de perdas operacionais e financeiras de elevado impacto. A fase da perceção prende-se com a “capacidade das organizações de prever e detetar cyber ameaças”42. A fase da resistência trata-se do “escudo de defesa corporativa

(corporative shield)”43. A última, da reação, é acionada caso a perceção não funcione ou

haja uma falha na resistência.

De acordo com a AON44, a capacidade de preparação do risco das organizações

está a diminuir. Apesar da perceção e avaliação do risco cibernético e a subscrição do seguro estarem em crescimento, a preparação organizacional está em declínio, passando

40“Cyber resilience is a broader approach that encompasses cyber security and business continuity management, and aims not only to defend against potential attacks but also to ensure your organization’s survival following an attack.”, in IT GOVERNANCE - Cyber resilience [Em linha]. Cambridgeshire : IT

Governance, 2018. “A resiliência cibernética é uma abordagem mais ampla que engloba a segurança cibernética e a gestão da continuidade do negócio, e visa não apenas defender-se de potenciais ataques, mas também garantir a sobrevivência de sua organização após um ataque.”

41 Sean Joyce apud CASTELLI, Christopher [et al.] - Strengthening digital society against cyber shocks : Key findings from The Global State of Information Security® Survey 2018 [Em linha]. Hong Kong : PwC, 2017. p. 4. Sean Joyce é o US Cybersecurity and Privacy Leader, na PwC. “Muitas organizações necessitam de avaliar o seu risco digital e de se concentrar na construção de resiliência para o inevitável”.

42 ERNST & YOUNG GLOBAL LIMITED - O caminho para a ciber-resiliência : perceção, resistência, reação : 19ª pesquisa global de segurança da informação EY 2016-17 [Em linha]. [S.l.] : EY, 2017, p. 5. 43 ERNST & YOUNG GLOBAL LIMITED - O caminho para a ciber-resiliência …, p. 5.

de 82% em 2015 para 79% em 2017. Isto pode dever-se a duas razões: as empresas utilizam técnicas cada vez mais sofisticadas na gestão de risco cibernético, descobrindo assim novos aspetos anteriormente desconhecidos neste risco, tendo que aumentar constantemente a sua preparação; a evolução constante da transformação digital cria maiores vulnerabilidades, provocando uma maior exposição da empesa e sendo um desafio maior implementar estratégias mais eficazes.

Portanto, segundo o World Economic Forum45 o principal desafio e recomendação será a compreensão do risco de ataques cibernéticos de grande escala e de outras ameaças cibernéticas. Assim, a Global Agenda Council on Risk and Resilience46, aconselha as entidades a integrarem os riscos cibernéticos na avaliação dos riscos críticos globais da organização, com uma abordagem realizada através da formação – para clarificar as causas, os efeitos e os impactos destes ataques nas organizações. Nesta avaliação, deverão estar incluídos os riscos específicos para a confidencialidade, disponibilidade e integridade da informação crítica, devido às consequências reputacionais, de confiança e de continuidade do negócio. A grande questão central passa pela prevenção/deteção de violações de dados, que prejudicam a integridade e a privacidade dos seus titulares.

Adicionando a estes termos, a estipulação de diretrizes concretas, incentivando um maior investimento em abordagens, com uma análise relativamente ao custo-benefício na alocação de recursos e modelagem de gestão de risco, sendo necessária uma colaboração público-privada, com partilha de informações47. O reforço do investimento, o aumento da responsabilização, através de penalizações, e a exploração do uso do seguro de risco cibernético, reduzindo/transferindo o risco, são também algumas das recomendações anunciadas.

Para PEDRO MOURA FERREIRA, é necessário melhorar a avaliação dos riscos cibernéticos nas empresas, fomentar mais formações educacionais e de consciencialização de todos os colaboradores, promover medidas de prevenção e implementação de melhores práticas para a proteção do risco, a definição de protocolos

45 WORLD ECONOMIC FORUM. Global Agenda Council on Risk & Resilience - Resilience insights [Em linha]. Geneva : World Economic Forum, 2016, pp. 14-17.

46 WORLD ECONOMIC FORUM. Global Agenda Council on Risk & Resilience - Resilience insights…, pp. 14-17.

47 WORLD ECONOMIC FORUM. Global Agenda Council on Risk & Resilience - Resilience insights…, pp. 14-17.

de forma a dar uma resposta mais rápida e recuperar de forma eficiente após um incidente cibernético, a subscrição de seguros que permitam a mitigação destes riscos.48

Segundo a AON49, existem vários passos para se constituir um plano de proteção e um plano de recuperação para uma possível violação de segurança cibernética. No entanto, garantir o cumprimento deste plano não é o equivalente a proteger a empresa contra os ataques. Deve existir uma supervisão por parte dos administradores das infraestruturas. Uma abordagem holística é indispensável para analisar e identificar o nível do risco e proteger os ativos críticos da empresa.

Numa primeira fase, é fundamental discutir qual o perfil de risco da empresa, desmistificando o setor de atividade, a dimensão, o volume de negócio, a localização das operações, tratamento dos dados. Numa segunda fase, é necessário verifica o hardware50 e as infraestruturas de TI, com a análise dos sistemas de segurança implementados, o nível de encriptação dos dados. Numa terceira fase, o software51 e as aplicações de TI são analisadas: qual o nível de acesso dos diferentes colaboradores aos sistemas, as autorizações para downloads e instalações. Após estas observações verifica-se a gestão de privacidade de dados, por parte da empresa, o nível de conformidade com as políticas implementadas nos termos da proteção de dados e a exposição da empresa a ataques informáticos/violação de dados qual o seu histórico, com a análise das políticas de gestão da empresa e os planos de contingência.

Importa sublinhar que, nem todos os fatores são tecnológicos para o risco cibernético nas empresas. O fator humano tem um papel bastante importante na defesa da empresa, podendo enfraquecer consideravelmente os níveis de segurança da mesma. Muitas vezes, os colaboradores deixam disponíveis, de forma intencional ou negligente, informações confidenciais, colocando em risco os clientes e a própria empresa. Outro desafio, principalmente em contexto de grandes empresas, prende-se com a existências

48 Vide BIT MAGAZINE - Instituições e empresas não estão protegidas contra o crime cibernético. Bit Magazine [Em linha]. (21 Dez. 2017).

49 Vide RODRIGUES, Miguel Videira ; ESTEVES, Pedro - Ataques informáticos. As empresas portuguesas estão preparadas?. Observador [Em linha]. (26 mar. 2017).

50 O hardware é a parte pertencente a todos os componentes da estrutura física do computador. 51 O software são os programas que permitem realizar atividades específicas num computador.

“Computer hardware is any physical device used in or with your machine, whereas software is a collection of code installed onto your computer's hard drive”. “O hardware do computador é qualquer dispositivo

físico usado em ou com a máquina, enquanto que o software é uma coleção de códigos instalado no disco rígido do computador.” Vide COMPUTER HOPE - What are the differences between hardware and

de diversos acionistas, cada um com a sua perspetiva e contribuição, o que muitas vezes complica o processo de implementação de padrões para a segurança cibernética.

Em termos globais, a custo prazo, os custos das TIC podem ser superiores aos benefícios. No entanto, os benefícios são cumulativos, ou seja, os benefícios das TIC (e.g. a produtividade, como verificado na figura 3) são suportados através do tempo. Sendo assim, a longo prazo, os benefícios deverão superar os custos. Uma rápida reação, permite mitigar os impactos, principalmente os custos imediatos, de uma violação cibernética, reduzindo a empresa gradualmente a exposição aos custos indiretos da empresa. A falta de investimento em segurança, a falta de consciencialização e de informação transversal, ou carências na análise de risco são os principais fatores que necessitam de ser alterados.

3.2.SETOR SEGURADOR

A indústria seguradora presencia uma rápida evolução, com uma pressão crescente para gerir e diversificar da melhor forma o risco, num mercado em constante mudança, com “(…) o desafio da exigente regulação (…), mas também da inovação, da digitalização da economia e da mudança de comportamentos dos consumidores (…)”52.

A missão da (res)seguradora passa pela assunção de um risco, mitigando-o ou eliminando-o. Com o passar do tempo, estes riscos tornam-se “domáveis”, caindo as margens e diminuindo os seus custos.53 Sendo assim, a característica básica do setor

segurador é a probabilidade de que o evento inesperado aconteça, baseado em cálculos matemáticos e estatísticos. É necessário, portanto, uma preparação por parte das companhias de seguro, e um acompanhamento das tendências e dinâmicas, nomeadamente dos processos de integração, que englobam a globalização, consolidação e convergência; acontecimentos catastróficos e o surgimento dos novos riscos, causados pelas tecnologias emergentes.54

52 OLIVEIRA, José Galamba de – Editorial. In ASSOCIAÇÃO PORTUGUESA DE SEGURADORES - Panorama do mercado segurador 16/17 [Em linha]. Lisboa : APS, 2017, p. 7.

53 PEIGNET, Victor - Technology : shaping the risk landscape. Focus [Em linha]. N.º 22 (April 2017) p. 34

54 NJEGOMIR, Vladimir ; MAROVIĆ, Boris - Contemporary trends in the global insurance industry. Procedia - Social and Behavioral Sciences [Em linha]. Vol. 44 (2012) p. 134-142.

É, neste sentido, possível analisar o risco cibernético e o seu impacto no setor segurador em duas vertentes: como uma ameaça à segurança do próprio setor e como um risco a segurar55.

Por um lado, os riscos associados à implementação das TIC podem afetar muitos outros setores, sendo imprescindível para as seguradoras a sua adaptação a este desenvolvimento. Após um evento catastrófico, os seguros permitem a injeção de capital, estimulando a liquidez da economia. Portanto, este novo panorama criará oportunidades de desenvolvimento, embora seja necessária a capacidade de identificar, avaliar e determinar as suas próprias capacidades para rejeitar ou aceitar a subscrição desses mesmos riscos. A possibilidade de oferecer um seguro com cobertura cibernética, que cubra as perdas financeiras inesperadas causadas por um evento cibernético, encontra-se agora disponível, transferindo o impacto severo de eventos deste tipo. Isto traduz-se na criação de valor para as seguradoras, com um aumento na procura deste tipo de seguros e um aumento do volume de prémios e cobertura, desenvolvendo assim a sua carteira.

As seguradoras, no entanto, enfrentam elevadas dificuldades na modelização do risco cibernético e na sua quantificação.56 Isto acontece por inúmeras razões: (i) o ambiente cibernético está em constante evolução, sendo que os dados históricos não refletem o ambiente atual; (ii) existem poucos métodos e dados atuariais para quantificar o valor económico sobre as perdas de informações/violação de dados dos segurados; (iii) a interconectividade dos sistemas das TI, que dificulta a monitorização deste risco (o mesmo ataque pode envolver diversas soluções de seguro); (iv) as estratégias dos ataques estão em crescimento constante, afetando as cláusulas presentes nos contratos de seguro; (v)57 o valor financeiro das empresas modernas está cada vez mais conexo aos seus ativos intangíveis58, sendo que as seguradoras deverão concentrar-se em avaliar e quantificar a propriedade intelectual e os danos à reputação; (vi) ainda não estão totalmente claras as necessidades exatas das empresas em termos de cobertura, não existindo ainda

55 INTERNATIONAL ASSOCIATION OF INSURANCE SUPERVISORS - Issues paper on cyber risk to the insurance sector [Em linha]. [Basel] : IAIS, 2016.

56 PATERSON, Charlotte, ed. - Cyber resilience : the cyber risk challenge and the role of insurance [Em linha]. Amsterdam : CRO Forum, 2014, p. 20.

57 PARSOIRE, Didier ; HEON, Sébastien - State of the cyber (re)insurance market. Focus [Em linha]. N.º 22 (April 2017) p. 28.

clausulados dos contratos de seguro cibernético totalmente definidos (com ausência de definições específicas).

No entanto, tendo em conta que o risco cibernético está em constante crescimento, a probabilidade de as seguradoras terem que pagar indemnizações por sinistros ocorridos ao abrigo do seguro cibernético, é superior. Existe, portanto, aqui um contrabalanço: se por um lado as seguradoras beneficiarão pela maior oferta e equivalente procura de seguros cibernéticos, por outro, pagarão elevados montantes de indemnização. Não obstante, o negócio das seguradoras não seria rentável se pagasse mais pelos sinistros do que o que recebesse a nível dos prémios, existindo, portanto, uma margem suficiente para a sua proteção.

Por outro lado, os avanços tecnológicos podem levar a incidentes de segurança cibernética dentro das companhias de seguros. Os três riscos maiores riscos para as seguradoras, relacionados com o risco cibernético, são a indisponibilidade de serviços dos TI, violação de dados e perda de integridade de dados.59

Independentemente do tamanho ou das linhas de subscrição, todas as seguradoras recolhem, armazenam e processam volumes substanciais de dados, incluindo informações pessoais (como nome, data de nascimento, registos de saúde privada, etc.) e, muitas vezes, confidenciais dos tomadores de seguro (dados dos investimentos dos clientes, para os planos de pensão e seguros de vida, dados bancários, ou o património dos clientes para os ramos das responsabilidades), tornando esta indústria bastante atrativa para os ataques cibernéticos e, com elevadas partilhas de informação com terceiros. Isto acontece pela elevada rede de conexão com outras instituições no mercado (e.g. resseguradores, investimentos financeiros, prestadores de serviços, terciarização de serviços). Para além deste facto, as mudanças na estrutura corporativa, através de fusões e aquisições, podem da mesma forma afetar a exposição da empresa ao risco cibernético, com desafios adicionais para integrar os processos.

As informações obtidas junto das seguradoras, podem ser utilizadas para obter outro tipo de ganhos financeiros, através do crime cibernético, como extorsão, roubo de

59 PATERSON, Charlotte, ed. - Cyber resilience : the cyber risk challenge and the role of insurance [Em linha]. Amsterdam : CRO Forum, 2014, p. 8.

identidade ou apropriação indevida de propriedade intelectual.60 Para além disto, com as novas coberturas de responsabilidade cibernética, as seguradoras dispõem de dados como os controlos de segurança na rede de determinados segurados. Isto resulta em danos graves para os segurados, no caso de um ataque cibernético, repercutindo-se na reputação e na capacidade de condução de negócios da própria seguradora, com perdas financeiras e de clientes, custos legais e operacionais de recuperação muito substanciais. Sendo que os seguros se baseiam bastante na confiança, - que os dados do tomador de seguro sejam protegidos, que os sinistros sejam pagos - quando ocorre uma violação de dados ou um incidente de segurança cibernética (não sendo possível proceder ao pagamento dos sinistros), esta confiança acaba por ser abalada, existindo um elevado dano de reputação.

Para aumentar a capacidade de resiliência61 do setor aos riscos cibernéticos, é

necessário um papel mais ativo dos supervisores das seguradoras na investigação (com um papel relevante da ASF). O supervisor deve abordar este risco através de regulamentação e de uma política de supervisão que envolva a segurança das informações privadas detidas pelas seguradoras e outros intermediários que intervenham nestes processos. Para além destas práticas, aquelas mencionadas no tópico supra, referente às empresas, valem de igual forma para as empresas deste setor.

De acordo com PHILIPPE COTELLE, não são as seguradoras que percorrerão este caminho, mas sim "regulation, as well as pressure from investors for more

transparency with regard to cyber risk management is what will motivate companies to improve”62

4.PERSPETIVAS FUTURAS

A estrutura das sociedades em rede e a construção do ciberespaço traduzem-se em características inerentes ao novo século, com o contínuo crescimento do risco cibernético e dos seus riscos subjacentes.

60 INTERNATIONAL ASSOCIATION OF INSURANCE SUPERVISORS - Issues paper on cyber risk to the insurance sector [Em linha]. [Basel] : IAIS, 2016, p. 9-10.

61 INTERNATIONAL ASSOCIATION OF INSURANCE SUPERVISORS - Issues paper on cyber risk…, p. 13-14.

62 SCOR - Summary of the panel discussion on cyber risks and insurance for corporates : a true global risk management approach and a need for further dialogue. Focus [Em linha]. N.º 22 (April 2017) p. 33. “A regulamentação, assim como a pressão dos investidores para mais transparência no que diz respeito à gestão do risco cibernético, é o que motivará as empresas a melhorar.”