CENTRO DE CIˆ

ENCIAS TECNOL ´

OGICAS - CCT

DEPARTAMENTO DE ENGENHARIA EL´

ETRICA - DEE

PROGRAMA DE P ´OS-GRADUA ¸C ˜AO EM ENGENHARIA EL´ETRICA - PPGEL

Forma¸c˜ao: Mestrado em Engenharia El´etrica

DISSERTA ¸

C ˜

AO DE MESTRADO OBTIDA POR

Alex Luiz de Sousa

UM SISTEMA DE APOIO `

A TOMADA DE DECIS ˜

AO PARA

O MONITORAMENTO REMOTO DE CENTRAIS DE

ALARMES PATRIMONIAIS

CENTRO DE CIˆ

ENCIAS TECNOL ´

OGICAS - CCT

DEPARTAMENTO DE ENGENHARIA EL´

ETRICA - DEE

PROGRAMA DE P ´OS-GRADUA ¸C ˜AO EM ENGENHARIA EL´ETRICA - PPGEL

Forma¸c˜ao: Mestrado em Engenharia El´etrica

DISSERTA ¸

C ˜

AO DE MESTRADO OBTIDA POR

Alex Luiz de Sousa

UM SISTEMA DE APOIO `

A TOMADA DE DECIS ˜

AO PARA

O MONITORAMENTO REMOTO DE CENTRAIS DE

ALARMES PATRIMONIAIS

Apresentada em 31/08/2009 perante a Banca Examinadora:

Dr. Andr´e Bittencourt Leal - CCT/UDESC (Presidente)

Dr. Claudio Cesar de S´a - CCT/UDESC (Co-orientador)

Dr. Luis Carlos Erpen de Bona - INF/UFPR

Dr. Ademir Nied - CCT/UDESC

Dr. Maur´ıcio Aronne Pillon - CCT/UDESC

CENTRO DE CIˆ

ENCIAS TECNOL ´

OGICAS - CCT

DEPARTAMENTO DE ENGENHARIA EL´

ETRICA - DEE

PROGRAMA DE P ´OS-GRADUA ¸C ˜AO EM ENGENHARIA EL´ETRICA - PPGEL

DISSERTA ¸

C ˜

AO DE MESTRADO

Mestrando: ALEX LUIZ DE SOUSA

Orientador: Prof. Dr. ANDR´

E BITTENCOURT LEAL

Co-orientador: Prof. Dr. CLAUDIO CESAR DE S ´

A

CCT/UDESC - JOINVILLE

UM SISTEMA DE APOIO `

A TOMADA DE DECIS ˜

AO PARA

O MONITORAMENTO REMOTO DE CENTRAIS DE

ALARMES PATRIMONIAIS

Disserta¸c˜ao apresentada para a obten¸c˜ao do

t´ıtulo de Mestre em Engenharia El´etrica da

Uni-versidade do Estado de Santa Catarina, Centro

de Ciˆencias Tecnol´ogicas - CCT, orientada pelo

Prof. Dr. Andr´e Bittencourt Leal

DEPARTAMENTO DE ENGENHARIA EL´ETRICA - DEE

“Um Sistema de Apoio `

a Tomada de Decis˜

ao para o

Monitoramento Remoto de Centrais de Alarmes

Patrimoniais”

por

Alex Luiz de Sousa

Esta disserta¸c˜ao foi julgada adequada para a obten¸c˜ao do t´ıtulo de

MESTRE EM ENGENHARIA EL´

ETRICA

na ´area de concentra¸c˜ao “Automa¸c˜ao de Sistemas”, e aprovada em sua forma final pelo

Curso de Mestrado em Engenharia El´

etrica

do Centro de Ciˆ

encias Tecnol´

ogicas da

Universidade do Estado de Santa Catarina

Banca Examinadora:

—————————————————— ——————————————————

Dr. Andr´e Bittencourt Leal (Presidente) Dr. Luis Carlos Erpen de Bona (UFPR)

—————————————————— ——————————————————

Dr. Claudio Cesar de S´a (Co-orientador) Dr. Ademir Nied (UDESC)

—————————————————— ——————————————————

NOME:

SOUSA, Alex Luiz de

DATA DEFESA:

31/08/2009

LOCAL:

Joinville, CCT/UDESC

N´IVEL:

Mestrado

N´

umero de Ordem:17 - CCT/UDESC

FORMA ¸

C ˜

AO:

Engenharia El´etrica

´

AREA DE CONCENTRA ¸

C ˜

AO:

Automa¸c˜ao de Sistemas

T´ITULO:

Um Sistema de Apoio `a Tomada de Decis˜ao para o

Monitoramento Remoto de Centrais de Alarmes Patrimoniais

PALAVRAS - CHAVE:

Autˆomatos Finitos, Inteligˆencia Artificial,

Monitoramento Remoto, Seguran¸ca Patrimonial

N ´

UMERO DE P´

AGINAS:

xii, 128p

CENTRO/UNIVERSIDADE: CCT/UDESC

PROGRAMA: P´

os-gradua¸c˜

ao em Engenharia El´

etrica

CADASTRO CAPES:

41002016012P0

ORIENTADOR:

Dr. Andr´e Bittencourt Leal

PRESIDENTE DA BANCA:

Dr. Andr´e Bittencourt Leal

MEMBROS DA BANCA:

Dr. Claudio Cesar de S´a,

Dr. Luis Carlos Erpen de Bona,

Dr. Maur´ıcio Aronne Pillon,

Dr. Ademir Nied,

`

A minha esposa Patr´ıcia que, pelo carinho, paciˆencia e compreens˜ao, muito me ajudou a conquistar mais esta etapa de minha vida.

`

A minha fam´ılia, pelo apoio e incentivo em todos os momentos.

Aos professores Ricardo Ferreira Martins, Andr´e Bittencourt Leal e Claudio Cesar de S´a, pelas orienta¸c˜oes e pelos direcionamentos.

Aos alunos Lucas Pauli Sim˜oes e Monique Madeira Pereira, pela parceria e disposi¸c˜ao.

`

As empresas ViawebSystem e Innovanet, pela colabora¸c˜ao ao trabalho com a doa¸c˜ao de equipamentos.

`

A UDESC, pelas oportunidades durante toda a minha forma¸c˜ao acadˆemica.

A todas as pessoas que de alguma forma me incentivaram ou contribu´ıram para a realiza¸c˜ao deste trabalho.

Resumo

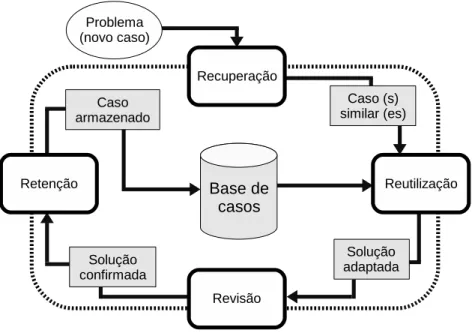

Este trabalho apresenta um prot´otipo de Sistema de Monitoramento de Centrais de Alarmes Patrimoniais (SMCAPs) com recursos de apoio `a tomada de decis˜ao. Um for-malismo baseado em Autˆomatos Finitos Determin´ısticos (AFDs) foi definido, a fim de modelar o comportamento de Sistemas Eletrˆonicos de Seguran¸ca (SESs) para constituir a base do SMCAP. As plantas gen´ericas, que s˜ao os autˆomatos que representam o com-portamento dos SESs, incluem uma palavra de sa´ıda associada `as transi¸c˜oes que ´e gerada sempre a cada nova evolu¸c˜ao da planta de um dado SES monitorado. As sa´ıdas, que constituem informa¸c˜oes sobre as ocorrˆencias de alarme, s˜ao combinadas com informa¸c˜oes sobre a topologia f´ısica do local monitorado, de modo que esta combina¸c˜ao ir´a compor um novo caso para fins de classifica¸c˜ao. O sistema tamb´em utiliza indu¸c˜ao de ´Arvores de Decis˜ao e Racioc´ınio Baseado em Casos (RBC) como t´ecnicas de Inteligˆencia Artificial para o apoio `a tomada de decis˜ao. Um novo caso ´e processado primeiramente por uma ´arvore de decis˜ao, gerada com base em um padr˜ao de treinamento dinˆamico, definido de acordo com a vis˜ao de um especialista de seguran¸ca patrimonial, a fim de indicar uma determinada classe para o novo caso. A classe corresponde a um ´ındice de uma decis˜ao que deve ser apresentada para o usu´ario, assim como a sua respectiva estrat´egia de a¸c˜ao. Se um caso n˜ao pˆode ser classificado, devido a falta de regras n˜ao previstas pelo espe-cialista no padr˜ao de treinamento, a t´ecnica de RBC dever´a buscar o caso mais similar armazenado na base de dados para adaptar como solu¸c˜ao para o problema. Por fim, uma nova regra ´e inserida no padr˜ao de treinamento para contribuir com o refinamento de uma nova ´arvore de decis˜ao gerada pelo sistema. A modelagem do sistema ´e baseada nos conhecimentos gerais adquiridos sobre o contexto e nos conhecimentos espec´ıficos de um especialista da ´area de seguran¸ca patrimonial.

Abstract

This paper presents a prototype System of Central Alarm Monitoring Patrimonial (SMCAPs) with resources to support decision making. A formalism based on Deterministic Finite Automata (DFAs) was defined to model the behavior of Electronic Security Systems (SESs) to compose the basis of SMCAP. The generic plants, which are the automata representing the behavior of SESs, include an output word associated with the transitions that are always generated for each new development of the plant of a given monitored SES. The outputs, which provide information on the alarm occurrences, are combined with information on the physical topology of the monitored place in order to compose a new case for purposes of classification. The system uses the induction of Decision Trees and Case-Based Reasoning (CBR) as techniques of artificial intelligence to support decision-making system. A new case is processed first by a decision tree generated based on a pattern of dynamic training defined by a security specialist, to indicate a particular class for the new case. The class is an index of a decision to be presented to the user as well as its strategy of action. If a case could not be classified, due to lack of rules not provided by the specialist in training pattern, the technique of CBR should seek the most similar case stored in the database to compose a solution to the problem. Finally, a new rule is inserted in the standard training for contribute to the refinement of a new decision-tree generated by the system. The modeling system is based on knowledge acquired on the context and on the expertise of a specialist from the private security area.

Sum´

ario

Lista de Figuras viii

Lista de Tabelas x

1 Introdu¸c˜ao 1

1.1 Motiva¸c˜ao e Contextualiza¸c˜ao . . . 1

1.2 Objetivo Geral . . . 5

1.3 Objetivos Espec´ıficos . . . 5

1.4 Contribui¸c˜oes . . . 6

1.5 Organiza¸c˜ao . . . 7

2 Monitoramento de Alarmes Patrimoniais 8 2.1 Classifica¸c˜ao e Caracteriza¸c˜ao do Problema . . . 8

2.2 Hist´orico da Seguran¸ca . . . 12

2.2.1 Seguran¸ca Privada . . . 13

2.2.2 Vigilˆancia Patrimonial . . . 15

2.3 Sistemas Eletrˆonicos de Seguran¸ca - SESs . . . 16

2.3.1 Sensores . . . 18

2.3.2 Centrais de Alarmes . . . 27

2.3.4 Protocolo Contact ID . . . 31

2.4 Conclus˜oes do Cap´ıtulo . . . 36

3 Projeto de um SMCAP 38 3.1 Modelagem Comportamental do SMCAP . . . 38

3.1.1 Autˆomatos Finitos Determin´ısticos - AFDs . . . 39

3.1.2 Representa¸c˜ao de um Sensor . . . 43

3.1.3 Campos de uma Mensagem em Contact ID . . . 43

3.1.4 Representa¸c˜ao de uma Central de Alarmes . . . 44

3.1.5 Modelagem de uma Planta Gen´erica . . . 45

3.2 Modelagem do Apoio `a Tomada de Decis˜ao . . . 50

3.2.1 T´ecnicas de Inteligˆencia Artificial . . . 51

3.2.2 Abstra¸c˜ao Comportamental e Complementar . . . 59

3.2.3 Processo de Classifica¸c˜ao dos Dados . . . 63

3.2.4 Constru¸c˜ao do Padr˜ao de Treinamento . . . 63

3.2.5 Transforma¸c˜ao dos Dados em Casos . . . 65

3.3 Composi¸c˜ao do Sistema . . . 68

3.4 Conclus˜oes do Cap´ıtulo . . . 70

4 Desenvolvimento do Prot´otipo 71 4.1 Desenvolvimento da Base do SMCAP . . . 71

4.1.1 Gerenciamento da Comunica¸c˜ao . . . 72

4.1.2 Estrutura das Plantas Gen´ericas . . . 73

4.2 Desenvolvimento da Ferramenta de Decis˜ao . . . 77

4.2.1 Implementa¸c˜ao do Algor´ıtimo de Indu¸c˜ao . . . 78

4.2.2 O Compilador de ´Arvores de Decis˜ao . . . 80

4.2.3 Funcionamento do Classificador . . . 81

4.2.4 Descri¸c˜ao dos Casos e Estrat´egias de A¸c˜ao . . . 82

4.2.5 Implementa¸c˜ao do RBC . . . 84

4.3 Interfaces do SMCAP . . . 87

4.4 Conclus˜oes do Cap´ıtulo . . . 90

5 Valida¸c˜ao e Testes 92 5.1 Recursos Utilizados nos Experimentos . . . 92

5.2 Testes com o Classificador . . . 95

5.3 Testes de Generaliza¸c˜ao de Regras . . . 103

5.4 Testes com o RBC . . . 107

5.5 Teste da Planta Gen´erica . . . 110

5.6 Teste de Escalabilidade . . . 111

5.7 Considera¸c˜oes Sobre a Usabilidade . . . 112

5.8 Conclus˜oes do Cap´ıtulo . . . 115

6 Conclus˜oes 116 6.1 Trabalhos Futuros . . . 120

Lista de Figuras

2.1 Fun¸c˜oes b´asicas de um SES. . . 17

2.2 Vista superior da ´area de cobertura de um sensor IVP. . . 20

2.3 Vista lateral da ´area de cobertura de um sensor IVP. . . 21

2.4 Sensor magn´etico de embutir. . . 21

2.5 Condi¸c˜ao normal de um detector de fuma¸ca fotoel´etrico. . . 24

2.6 Condi¸c˜ao de alerta de um detector de fuma¸ca fotoel´etrico. . . 24

2.7 Funcionamento de um sensor IVA. . . 26

2.8 Conex˜oes t´ıpicas de uma central de alarmes. . . 28

2.9 Processo de comunica¸c˜ao de um SES. . . 30

2.10 Composi¸c˜ao do Handshake. . . 34

2.11 Kissoff tone. . . 34

2.12 Message blocks. . . 35

2.13 Tempo de valida¸c˜ao da mensagem. . . 36

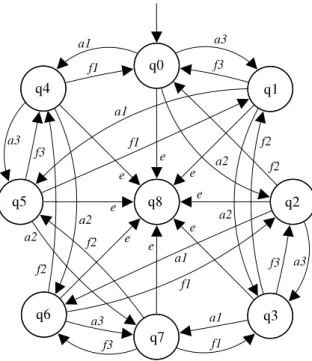

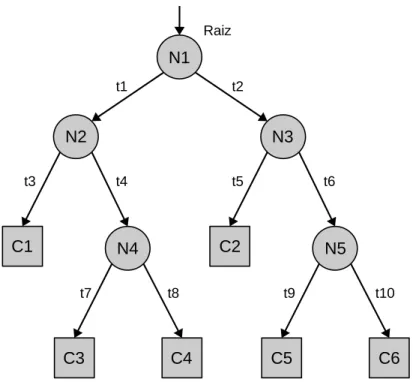

3.1 Representa¸c˜ao gr´afica de um autˆomato. . . 42

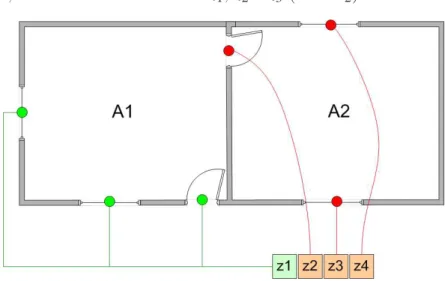

3.2 Distribui¸c˜ao de zonas por ´areas em uma topologia f´ısica. . . 45

3.3 Modelo de uma planta gen´erica G3. . . 46

3.4 Exemplo de uma rede neural. . . 52

3.6 Ciclo de vida da solu¸c˜ao de um caso com RBC. . . 58

3.7 Cen´ario com ´areas cont´ıguas. . . 61

3.8 Um cen´ario com os respectivos tipos de ´areas. . . 62

3.9 Determina¸c˜ao da importˆancia dos descritores. . . 67

3.10 Vis˜ao geral da composi¸c˜ao do sistema. . . 69

4.1 Processo de classifica¸c˜ao com indu¸c˜ao de ´arvores de decis˜ao. . . 78

4.2 Pr´e-processamento de informa¸c˜oes para o classificador. . . 82

4.3 Constitui¸c˜ao da base de casos. . . 85

4.4 Area de trabalho do SMCAP. . . 88´

4.5 Visualiza¸c˜ao gr´afica de uma planta no sistema. . . 88

4.6 Interface do algoritmo de indu¸c˜ao. . . 89

5.1 T´ıpico cen´ario de aplica¸c˜ao de um SES. . . 94

5.2 Central de alarmes virtual. . . 94

5.3 Primeiro cen´ario de testes. . . 95

5.4 Segundo cen´ario de testes. . . 100

5.5 Terceiro cen´ario de testes. . . 103

5.6 Cadastro de clientes. . . 113

5.7 Cadastro de equipamentos. . . 113

Lista de Tabelas

2.1 Protocolos de comunica¸c˜ao para os SESs . . . 30

2.2 Pares de tons DTMF e respectivos valores utilizados pelo Contact ID . . . 32

3.1 Conjunto de estado de uma planta G3. . . 47

3.2 Rela¸c˜ao de proximidade entre ´areas . . . 60

3.3 Padr˜ao de treinamento utilizado no classificador. . . 64

3.4 Pesos dos descritores para o c´alculo de similaridade global. . . 66

4.1 Exemplo de c´alculo de similaridade entre os casos X e Y. . . 86

5.1 Equipamentos utilizados nos testes. . . 93

5.2 Caracter´ısticas do projeto de seguran¸ca para o primeiro cen´ario de testes. . 96

5.3 Rela¸c˜ao de contiguidade entre as ´areas do primeiro cen´ario. . . 97

5.4 Regras iniciais para o padr˜ao de treinamento. . . 97

5.5 Regras diretas adicionadas ao padr˜ao de treinamento. . . 99

5.6 Caracter´ısticas do projeto de seguran¸ca para o segundo cen´ario. . . 100

5.7 Nova regra espec´ıfica para compor o padr˜ao de treinamento. . . 101

5.8 Caracter´ısticas do projeto de seguran¸ca para o terceiro cen´ario de testes. . 104

5.9 Rela¸c˜ao de contiguidade entre as ´areas do terceiro cen´ario. . . 104

5.10 Novas regras para o padr˜ao de treinamento. . . 105

5.12 Nova regra inclu´ıda no padr˜ao de treinamento. . . 108

5.13 Resultados de alguns testes realizados com o RBC. . . 109

Lista de Abreviaturas

Termo Significado

3G 3rd Generation

ABNT Associa¸c˜ao Brasileira de Normas T´ecnicas ADSL Asymmetric Digital Subscriber Line AES Advanced Encryption Standard AFD Autˆomato Finito Determin´ıstico BD Banco de Dados

CPU Central Processing Unit DLL Dynamic-Link Library DSP Digital Signal Processing DTMF Dual Tone MultiFrequential GPS General Packet Radio Service HFC Hibrid-Fiber Coaxial

IA Inteligˆencia Artificial ID3 Iterative Dichotomiser 3

IDE Integrated Development Environment IDS Intrusion Detection System

IP Internet Protocol IVA Infra-Vermelho Ativo IVL Infra-Vermelho Longo IVP Infra-Vermelho Passivo LCD Liquid Crystal Display MLP MultiLayer Perceptron N.C. Normally-Close

PNG Portable Network Graphics RBC Racioc´ınio Baseado em Casos RNA Rede Neural Artificial

SED Sistema a Eventos Discretos SES Sistema Eletrˆonico de Seguran¸ca

SGBD Sistema de Gerenciamento de Banco de Dados SIA Security Industry Association

SMCAP Sistema de Monitoramento de Centrais de Alarme Patrimoniais SMS Short Message Service

SSP Secretaria de Seguran¸ca P´ublica TCP Transmission Control Protocol TDF Tomada de Decis˜ao Final

1

Introdu¸

c˜

ao

Este cap´ıtulo discute a problem´atica das empresas de vigilˆancia patrimonial, um ramo da Seguran¸ca Privada que recentemente vem fazendo uso da Internet para a comunica¸c˜ao de sistemas remotos. Esta problem´atica est´a relacionada com a falta de ferramentas nos sistemas de monitoramento atuais, para auxiliar o usu´ario nos processos de tomada de decis˜ao. As pr´oximas se¸c˜oes apresentam a motiva¸c˜ao e contextualiza¸c˜ao, juntamente com o objetivo geral e os objetivos espec´ıficos deste trabalho.

1.1

Motiva¸c˜

ao e Contextualiza¸c˜

ao

O crescimento e populariza¸c˜ao da Internet proporcionaram um novo meio de comu-nica¸c˜ao para o desenvolvimento de diversos tipos de sistemas remotos, ou seja, sistemas que podem executar tarefas a longas distˆancias (p. ex.: aquisi¸c˜ao de informa¸c˜oes, ou atua¸c˜ao/controle). Estes sistemas s˜ao amplamente utilizados nas ´areas da engenharia (TOOSI et al., 2006), (NELSON; FITZGERALD, 1997), (CRUZ et al., 2004), (WATA-NABE, 2008) e em outras ´areas do conhecimento (NEILD et al., 2004), (BALOGH et al., 2007). Atualmente, existem v´arias tecnologias que se prop˜oem a fornecer conectividade para o acesso `a Internet de alta velocidade. Al´em disso, dependendo das particularidades regionais, s˜ao encontrados meios de transmiss˜ao e acesso a dados tais como: ADSL1

, r´a-dio, HFC2

, sat´elite e 3G3

. Essa facilidade, de transmitir e receber informa¸c˜oes entre locais

1

Asymmetric Digital Subscriber Line (ADSL) ´e uma tecnologia que permite r´apida transmiss˜ao de dados atrav´es de linhas telefˆonicas.

2

Hybrid Fiber-Coaxial (HFC) ´e uma tecnologia de transmiss˜ao de dados que combina fibra ´optica com cabo coaxial (p. ex.: infraestrutura cabeada das TVs por assinatura).

3

geograficamente distantes, possibilitou o emprego de sistemas remotos por interm´edio da Internet, sem a necessidade de grandes investimentos em infraestrutura de comunica¸c˜ao. Segundo Ranieri (2007), a mesma tecnologia utilizada na Internet pode ser usada para mo-nitorar m´ultiplos locais que tˆem sua pr´opria rede de dados, e a comunica¸c˜ao pode fornecer um alto n´ıvel de supervis˜ao em tempo integral. Mas segundo Watanabe (2008), a utili-za¸c˜ao do meio de comunica¸c˜ao depende muito da aplica¸c˜ao, pois cada sistema apresenta necessidades diferentes como velocidade, mobilidade ou volume de informa¸c˜oes transmi-tidas. No entanto, tecnologias de banda larga mais comuns, como ´e o caso da ADSL, r´adio ou HFC, vˆem demonstrando bons desempenhos associados `a velocidade e volume de informa¸c˜oes, al´em de possu´ırem pre¸cos mais acess´ıveis para grande parte da sociedade.

Segundo Couto (1995), a falha humana ´e uma grande preocupa¸c˜ao em qualquer ´area de trabalho. Nos sistemas de monitoramento, erros de percep¸c˜ao, erros de decis˜ao e erros de a¸c˜ao podem ser resultados de falha humana. Estes erros s˜ao causados principalmente por tentativas de solu¸c˜oes ou decis˜oes equivocadas, negligˆencia ou incompetˆencia, erros pelo desvio de uma norma existente, ou pelo excesso de est´ımulos interpretados por uma mesma pessoa. Para o contexto da vigilˆancia patrimonial, um exemplo de excesso de est´ımulos ´e a exibi¸c˜ao simultˆanea de v´arias mensagens de alarme num sistema de mo-nitoramento remoto. Em pesquisa realizada junto `as empresas do ramo, na cidade de Joinville/SC, constatou-se que a falta de bons SMCAPs ´e uma das maiores carˆencias do setor4. Entretanto, como ´e facultado `as empresas do ramo a cria¸c˜ao do seu pr´oprio plane-jamento de seguran¸ca (BRASIL, 1994), existe uma dificuldade em consolidar um estudo sistem´atico sobre a forma com que as empresas prestadoras de servi¸cos de vigilˆancia patri-monial atuam. Al´em disso, o acesso a algumas informa¸c˜oes exp˜oe vulnerabilidades sobre os servi¸cos que s˜ao prestados. Por exemplo, revelar procedimentos de seguran¸ca (tempo de atendimento, a¸c˜oes tomadas pelos profissionais de seguran¸ca), revelar o comportamento dos clientes (hor´arios em que o alarme fica ativado/desativado). Assim, geralmente algu-mas empresas desenvolvem solu¸c˜oes isoladas, baseadas em seu pr´oprio planejamento de seguran¸ca, sem refletir as reais necessidades do setor como um todo. Desta forma, s˜ao concebidas solu¸c˜oes paliativas que, por falta de um projeto consistente de sistema, n˜ao disponibilizam informa¸c˜oes precisas e pontuais para auxiliar no processo de tomada de decis˜ao.

Para as empresas de vigilˆancia patrimonial, os preju´ızos mais comuns causados por erros de tomada de decis˜ao normalmente s˜ao despesas e perda de clientes. S˜ao exemplos de despesas, o envio de supervis˜ao motorizada para verifica¸c˜ao de falsos alarmes, liga¸c˜oes telefˆonicas para contatar os ocupantes do local, ou compensa¸c˜oes financeiras por negli-gˆencia ao atendimento de uma determinada ocorrˆencia, incluindo preju´ızos decorrentes de indeniza¸c˜oes ao cliente por processos judiciais (uma a¸c˜ao judicial pode prejudicar a

4

imagem da empresa junto aos clientes). Al´em disso, inclusive situa¸c˜oes envolvendo risco de vida tamb´em s˜ao poss´ıveis de acontecer, o que para os clientes isso causa desconforto, inseguran¸ca, e uma vis˜ao de despreparo por parte da empresa prestadora de servi¸cos (SOUSA et al., 2009a).

Um problema verificado nos sistemas testados ´e que eles apenas exibem as mensagens recebidas sobre ocorrˆencias de alarme, onde ´e necess´ario ter um profissional experiente e habituado com o sistema para poder interpret´a-las (WINSAMM, 2009), (IRIS, 2009), (MAXIMUS, 2009), (MONI, 2009). A tomada de decis˜ao, que neste contexto ´e uma a¸c˜ao (ou estrat´egia) a ser seguida quando ocorrˆencias de alarme s˜ao detectadas nos locais mo-nitorados, tamb´em fica a cargo do profissional que opera o sistema. Ela ´e geralmente baseada em dados hist´oricos e experiˆencias individuais vividas pelo profissional (especia-lista) que, normalmente, toma decis˜oes sem nenhum apoio do sistema. Entretanto, nem sempre a estrat´egia seguida ´e a mais adequada, pois a quantidade de associa¸c˜oes l´ogicas (p. ex.: o cen´ario monitorado, o projeto de seguran¸ca, hist´orico de ocorrˆencias, sequˆen-cia de mensagens, equipamentos instalados) pode ser muito complexa para o racioc´ınio humano refletir sobre uma decis˜ao r´apida e coerente. Al´em disso, em contrapartida com um sistema que apresente insuficiˆencia de informa¸c˜oes, informa¸c˜oes errˆoneas, ou atrasos e falhas na recep¸c˜ao de mensagens, os erros que comprometem a tomada de decis˜ao se tornam muito mais prop´ıcios de acontecer.

Logo, o desenvolvimento de uma solu¸c˜ao computacional voltada para o contexto (dis-ponibilizar informa¸c˜oes precisas e pontuais, e auxiliar na tomada de decis˜ao) necessita de uma significativa quantidade de conhecimento espec´ıfico do dom´ınio e sobre como resolvˆe-lo. Ou seja, a concep¸c˜ao de uma solu¸c˜ao adequada exige t´ecnicas computacionais mais coordenadas, e n˜ao deve se basear unicamente em conhecimentos gerais sobre o dom´ınio do problema, mas tamb´em em conhecimento espec´ıfico baseado na figura de um especia-lista humano. Contudo, um SMCAP com recursos de apoio `a tomada de decis˜ao deve auxiliar o usu´ario com informa¸c˜oes para que se possam produzir decis˜oes confi´aveis. E o monitoramento remoto de SESs, que tamb´em ´e uma necessidade evidente, caracteriza-se como premissa b´asica e fonte de informa¸c˜ao para o SMCAP. Consequentemente, tomadas de decis˜ao bem sucedidas representam maior seguran¸ca para o contratante dos servi¸cos (cliente), redu¸c˜ao de despesas e solu¸c˜ao de outros problemas no contexto da vigilˆacia patrimonial.

1.2

Objetivo Geral

Como os SMCAPs tˆem influˆencia direta na tomada de decis˜ao (servem de orienta¸c˜ao para o usu´ario) e a disponibilidade de informa¸c˜oes precisas e pontuais s˜ao indispens´aveis para este processo, o objetivo geral deste trabalho foi focado em estudar o dom´ınio de conhecimento que envolve os problemas enfrentados nas atividades de vigilˆancia patri-monial, para desenvolver um sistema de monitoramento remoto de centrais de alarmes patrimoniais, agregando uma ferramenta de apoio `a tomada de decis˜ao, para auxiliar o operador do sistema diante de poss´ıveis ocorrˆencias de alarme nos ambientes monitorados (p. ex.: residˆencias, empresas, com´ercio).

1.3

Objetivos Espec´ıficos

Analisar o funcionamento dos Sistemas Eletrˆonicos de Seguran¸ca (SESs), no que diz

respeito `as caracter´ısticas de equipamentos e dispositivos utilizados, bem como os meios de comunica¸c˜ao e protocolos empregados no monitoramento;

Definir um modelo comportamental para os SESs, utilizando um modelo formal

como base para o desenvolvimento de um prot´otipo de SMCAP consistente;

Analisar e definir as t´ecnicas que devem ser empregadas no desenvolvimento de uma

solu¸c˜ao agregada ao sistema, a fim de auxiliar no processo de apoio `a tomada de decis˜ao; e

Desenvolver um prot´otipo de SMCAP para fins de valida¸c˜ao e testes.

1.4

Contribui¸c˜

oes

1.5

Organiza¸c˜

ao

Esta disserta¸c˜ao est´a organizada em seis cap´ıtulos, compreendendo a introdu¸c˜ao (cap´ı-tulo 1), o monitoramento de alarmes patrimoniais (cap´ı(cap´ı-tulo 2), o projeto de um SMCAP (cap´ıtulo 3), o desenvolvimento do prot´otipo (cap´ıtulo 4), a valida¸c˜ao e testes com o sistema (cap´ıtulo 5) e as conclus˜oes e trabalhos futuros (cap´ıtulo 6).

O cap´ıtulo de introdu¸c˜ao discute a problem´atica das empresas de vigilˆancia patrimo-nial, o objetivo geral e objetivos espec´ıficos, juntamente com as contribui¸c˜oes esperadas com o presente trabalho.

O monitoramento de alarmes patrimoniais constitui o cap´ıtulo que contextualiza o problema e apresenta uma revis˜ao liter´aria sobre o hist´orico da seguran¸ca patrimonial, os sistemas eletrˆonicos de seguran¸ca, inclusive os principais equipamentos e dispositivos utilizados, al´em de caracter´ısticas sobre a comunica¸c˜ao e o protocolo empregados no mo-nitoramento.

A modelagem do SMCAP, que ´e apresentada no cap´ıtulo sobre o projeto de um SMCAP, define um modelo comportamental para os SESs, utilizando um modelo for-mal como base para o desenvolvimento de um prot´otipo de SMCAP consistente e t´ecnicas de inteligˆencia artificial para compor uma ferramenta de apoio `a tomada de decis˜ao.

A parte de desenvolvimento, que ´e apresentada no cap´ıtulo seguinte, discute caracte-r´ısticas sobre a implementa¸c˜ao da base do sistema de monitoramento e a ferramenta de apoio `a tomada de decis˜ao, seguindo as defini¸c˜oes apresentadas no projeto do SMCAP.

2

Monitoramento de Alarmes

Patrimoniais

Este cap´ıtulo discute sobre as caracter´ısticas do monitoramento remoto de alarmes patrimoniais, classificando o problema que afeta as empresas de vigilˆancia patrimonial como um problema t´ıpico da ´area de monitoramento remoto. Um hist´orico sobre a se-guran¸ca privada e empresas de vigilˆancia patrimonial, juntamente com algumas leis que regem as atividades do ramo s˜ao apresentadas. Uma vis˜ao geral sobre os sistemas ele-trˆonicos de seguran¸ca, equipamentos e dispositivos utilizados, bem como detalhes sobre a comunica¸c˜ao e o protocolo empregado para o envio de mensagens de alarme tamb´em s˜ao discutidos.

2.1

Classifica¸c˜

ao e Caracteriza¸c˜

ao do Problema

FITZGERALD, 1997), (TOOSI et al., 2006), (CRUZ et al., 2004).

Em (NEILD et al., 2004), ´e apresentada a implanta¸c˜ao de uma rede de sensores de baixo custo para o monitoramento cont´ınuo do bem-estar. A rede de sensores ´e capaz de coletar localmente informa¸c˜oes sobre a vida di´aria dos pacientes em seu ambiente, e depois entregar remotamente estas informa¸c˜oes, para serem analisadas por profissionais da ´area da sa´ude para fins de tomada de decis˜ao. De acordo com o que ocorre nos SESs instalados nos bens patrimoniais, o problema do monitoramento cont´ınuo do bem-estar se assemelha ao problema tratado nesta disserta¸c˜ao pela quest˜ao da necessidade de mo-nitoramento remoto e a utiliza¸c˜ao de sensores para detectar informa¸c˜oes. Entretanto, os profissionais da sa´ude n˜ao recebem nenhum aux´ılio de um sistema computacional para a tomada de decis˜ao, e a rede de sensores em si n˜ao desempenha qualquer papel neste pro-cesso (ela apenas transmite as informa¸c˜oes coletadas). A premissa b´asica apenas consiste no monitoramento remoto do comportamento humano habitual e a detec¸c˜ao de desvios neste, caracterizando a necessidade de monitoramento para fins de acompanhamento e avalia¸c˜ao.

Em (NELSON; FITZGERALD, 1997), ´e utilizado o conceito de fus˜ao de sensores1

com a ideia de realizar uma an´alise inteligente com a fus˜ao de trˆes tipos de sensores (visual, infravermelho e radar), sintetizando os dados de entrada numa informa¸c˜ao mais precisa para o processo de tomada de decis˜ao. Os autores optam por implementar em hardware um sistema de inferˆencia fuzzy, que ´e um processo de mapeamento de uma dada entrada em uma determinada sa´ıda utilizando l´ogica fuzzy. A ideia ´e aumentar a confiabilidade das informa¸c˜oes de alarme, realizando um pr´e-processamento de dados para filtrar falsos alarmes e, remotamente, apresentar informa¸c˜oes mais precisas a um operador de seguran¸ca. Entretanto, a solu¸c˜ao proposta pela fus˜ao de sensores n˜ao pode ser empregada como solu¸c˜ao ao problema apresentado nesta disserta¸c˜ao, pois existem limita¸c˜oes de hardware nos SESs e o formato de comunica¸c˜ao que, consequentemente, influenciam no desenvolvimento de SMCAPs (maiores detalhes nas se¸c˜oes 2.3.2 e 2.3.4).

1

Mas, semelhante ao problema enfrentado pelas empresas de vigilˆancia patrimonial, os autores tamb´em enfatizam a necessidade de redu¸c˜ao de falsos alarmes.

Em (TOOSI et al., 2006), a problem´atica est´a voltada para a seguran¸ca das redes de computadores, buscando medidas para garantir a integridade, confidenciabilidade e disponibilidade dos recursos de rede. Os autores apresentam um Sistema de Detec¸c˜ao de Intrus˜ao (IDS) utilizando um sistema adaptativo de inferˆencia neuro-fuzzy (com capa-cidade de aprendizagem), que funciona como um classificador de padr˜oes para detectar intrus˜oes em redes de computadores. O sistema faz uso de conhecimento especialista para criar sua base de regras, mas os autores enfatizam que criar regras a partir de um especialista humano ´e muito dif´ıcil e, portanto, o sistema necessita de adapta¸c˜ao.

Da mesma forma, um SMCAP com recursos de apoio `a tomada de decis˜ao n˜ao deve se basear unicamente em conhecimentos gerais sobre o dom´ınio do problema. Al´em disso, ´e muito dif´ıcil que este dom´ınio seja completamente compreendido, inclusive porque cada empresa de vigilˆancia tem seu pr´oprio planejamento de seguran¸ca. Portanto, ´e necess´ario abordar t´ecnicas mais coordenadas que utilizam solu¸c˜oes vivenciadas anteriormente para resolver o problema de adapta¸c˜ao.

Em (CRUZ et al., 2004), ´e apresentado um sistema de supervis˜ao utilizado para moni-torar o desempenho de um sistema h´ıbrido solar-e´olico-diesel de gera¸c˜ao de energia el´etrica. Para coletar informa¸c˜oes s˜ao utilizados transdutores2

e, com uma placa de aquisi¸c˜ao de dados e um software instalados em um computador, as informa¸c˜oes s˜ao transmitidas via Internet atrav´es de um telefone celular. Segundo os autores, a transmiss˜ao de dados via celular pode ser aplic´avel em localidades n˜ao atendidas por telefonia fixa, e o sistema de monitoramento reduz o trabalho manual realizado pelos t´ecnicos, al´em dos custos com o deslocamento dos mesmos para coletar informa¸c˜oes. No problema descrito em (CRUZ et al., 2004), interrup¸c˜oes no meio de comunica¸c˜ao n˜ao causam o mesmo impacto que ´e sentido com os SESs, que necessitam de um monitoramento mais efetivo. Assim, prover meios alternativos de comunica¸c˜ao pode evitar falhas causadas pela interrup¸c˜ao ou falta

2Transdutor ´e um dispositivo que converte um tipo de energia em outro, utilizando para isso um

do canal de comunica¸c˜ao principal. Al´em disso, a redu¸c˜ao de custos pode ser fruto de tomadas de decis˜ao bem sucedidas, realizadas com o uso de um SMCAP para o apoio `a tomada de decis˜ao.

Com base na literatura dispon´ıvel, classificando o monitoramento de alarmes patri-moniais como um problema t´ıpico da ´area de monitoramento remoto, uma solu¸c˜ao para o problema tratado nesta disserta¸c˜ao deve considerar as seguintes caracter´ısticas:

A utiliza¸c˜ao de sensores ´e uma pr´atica comum na coleta de informa¸c˜oes e, como visto

na literatura, n˜ao se restringe apenas aos SESs. Entretanto, devido `a limita¸c˜oes do hardware empregado no monitoramento, a informa¸c˜ao fornecida pelos sensores ´e limitada, conforme ser´a discutido na se¸c˜ao 2.3.2;

A necessidade de monitoramento remoto fica evidente na classifica¸c˜ao do problema,

e pode ser empregada para fins de acompanhamento, avalia¸c˜ao e classifica¸c˜ao das ocorrˆencias de alarme;

A fun¸c˜ao de um SMCAP com recursos de apoio `a tomada de decis˜ao consiste em

prover informa¸c˜oes para o usu´ario e auxili´a-lo nas tomadas de decis˜oes acertadas;

O monitoramento remoto de SESs, instalados para detectar mudan¸cas de estado

(quebra de seguran¸ca) nos bens patrimoniais, ´e uma premissa b´asica e fonte de informa¸c˜ao para um SMCAP;

A op¸c˜ao por equipamentos que fornecem meios alternativos de comunica¸c˜ao pode

evitar problemas que caracterizam quebra de seguran¸ca como, por exemplo, falhas causadas pela interrup¸c˜ao do canal de comunica¸c˜ao; e

O apoio `a tomada de decis˜ao deve fornecer suporte para tomadas de decis˜ao bem

sucedidas que, consequentemente, contribuem para uma maior seguran¸ca do cliente e tamb´em para a redu¸c˜ao de custos causados por falhas de decis˜ao e falsos alarmes.

al´em de um hist´orico sobre a seguran¸ca privada, as pr´oximas se¸c˜oes tratam especificamente da parte que envolve conhecimentos gerais sobre o problema descrito.

2.2

Hist´

orico da Seguran¸ca

A seguran¸ca ´e uma preocupa¸c˜ao constante, ou melhor, ´e uma necessidade e caracte-r´ıstica de prioridade em tudo que se faz. A necessidade de seguran¸ca existe desde que o homem primitivo surgiu no planeta. Machados de pedra, lan¸cas, arcos e esconderijos em cavernas eram alguns m´etodos utilizados por nossos ancestrais. Eles formavam grupos compostos pelos mais dotados fisicamente, para proteger suas fam´ılias sempre amea¸cadas por grupos rivais que tentavam conquistar seus territ´orios, saquear seus bens, roubar suas mulheres e filhos, e escravizar ou matar seu povo. Durante muito tempo o homem do-mesticou animais, que eram utilizados n˜ao apenas para a ca¸ca e aproveitamento da for¸ca animal, mas tamb´em para vigilˆancia e seguran¸ca de suas terras e rebanhos. As cidades antigas eram quase sempre muradas por raz˜oes defensivas. Na idade m´edia, praticamente todos os castelos que n˜ao estavam situados em colinas ou penhascos, n˜ao possuindo assim uma prote¸c˜ao natural contra o ataque do inimigo, tinham do lado de fora das muralhas um fosso de ´agua como medida de seguran¸ca.

agrad´avel. No entanto, a falta de seguran¸ca ´e um dos maiores problemas da sociedade contemporˆanea. Ela atinge pessoas, instala¸c˜oes comerciais, residˆencias e empresas que s˜ao alvos constantes de a¸c˜oes criminosas, vandalismo e outros problemas.

A falta de seguran¸ca se manifesta quando ocorrem situa¸c˜oes de amea¸ca e de vulnera-bilidade. A amea¸ca resulta da poss´ıvel materializa¸c˜ao de situa¸c˜oes que podem prejudicar seriamente os seres humanos, seus bens ou recursos. E a vulnerabilidade existe quando os indiv´ıduos tˆem falta de meios para evitar, ou para controlar os efeitos de uma situa¸c˜ao de amea¸ca. Entretanto, depositar confian¸ca apenas nos sistemas p´ublicos de seguran¸ca (po-l´ıcias e demais ´org˜aos de seguran¸ca) n˜ao significa garantia de seguran¸ca, pois a seguran¸ca p´ublica apresenta uma s´erie de deficiˆencias. Contudo, para cada situa¸c˜ao existem medidas de seguran¸ca espec´ıficas, com um conjunto de estrat´egias a serem tomadas, que dividem a seguran¸ca em ´areas de atua¸c˜ao. Dentre elas est´a a Seguran¸ca Privada, que ´e uma ´area que trata exclusivamente de medidas de prote¸c˜ao para corpora¸c˜oes ou indiv´ıduos, a fim de suprir as deficiˆencias do sistema de seguran¸ca p´ublica atual.

2.2.1

Seguran¸ca Privada

A seguran¸ca privada ´e uma ´area da seguran¸ca que trata exclusivamente de medidas de prote¸c˜ao para corpora¸c˜oes ou indiv´ıduos. Seus servi¸cos incluem, de maneira geral, barreiras f´ısicas, equipamentos e recursos humanos para defesa da vida, do patrimˆonio e de interesses dos seus segurados. No entanto, a seguran¸ca privada n˜ao ´e uma necessidade nova, pois pode ser observada em muitos fatos que marcam sua passagem ao longo da hist´oria. Segundo Monet (2001), diversas formas de organiza¸c˜oes destinadas a oferecer seguran¸ca foram institu´ıdas. Desde as pol´ıcias Helˆenicas da antiguidade, pouco coorde-nadas e profissionalizadas, ou as grandes administra¸c˜oes policiais p´ublicas da Rep´ublica Romana, at´e as pol´ıcias de bases locais e comunit´arias, que se desenvolveram em diversos pa´ıses europeus, durante a Idade M´edia e permaneceram at´e os s´eculos XVIII e XIX.

uso da espada, remuneradas por senhores feudais com os recursos dos impostos cobrados dos cidad˜aos. Mas foi no s´eculo XIX, em 1850, que Allan Pinkerton, um detetive policial de Chicago, fundou a primeira agˆencia de detetives da hist´oria, a Pinkerton’s National Detective Agency (PINKERTON, 2009). Al´em de outras atividades, a agˆencia prestava servi¸cos de prote¸c˜ao das estradas de ferro. Em 1861, ap´os ter encontrado provas de um conspira¸c˜ao para assassinato, Allan Pinkerton organizou um grupo de homens para dar prote¸c˜ao ao presidente Abrahan Lincoln, rec´em-eleito na ´epoca (GERINGER, 2009). Este foi o primeiro registro hist´orico de seguran¸ca privada no mundo.

Devido `as deficiˆencias naturais do poder p´ublico, em 1852, em S˜ao Francisco, nos Estados Unidos, os americanos Henry Wells e Willian Fargo, criaram a primeira empresa de seguran¸ca privada do mundo, a Wells, Fargo & Co. (WELLS; FARGO, 2009). A empresa tinha como objetivo o transporte de cargas em diligˆencias pelo oeste americano. E no final da d´ecada de 1850, as institui¸c˜oes banc´arias j´a estavam em pleno desenvolvimento quando Washington Perry Brink fundou, em 1859, na cidade de Chicago, a Brink’s. A empresa iniciou suas atividades como transportadora de caixas e bagagens para homens de neg´ocio, que viajavam entre cidades, em miss˜oes comerciais. Em 1900, a Brink’s fez sua primeira entrega banc´aria, seis sacos de d´olares de prata, tornando-se com isso a primeira transportadora de valores do mundo (BRINK’S, 2009).

O Brasil, j´a em 1626, apresentava altos ´ındices de violˆencias e de impunidade aos cri-mes (SINDESP-BA, 2009). Por causa disso, o ouvidor-geral Luiz Nogueira de Britto, determinou a institui¸c˜ao de um grupo de seguran¸ca, conhecido como “quadrilheiros” (MELLO; LIMA, 1939). Seus integrantes eram escolhidos entre os moradores das cidades e atrav´es de trabalho volunt´ario, prestavam um juramento de bem servir `a sociedade. Com a evolu¸c˜ao da Coroa e mais tarde Rep´ublica, a seguran¸ca evoluiu das mil´ıcias pri-vadas para os servi¸cos orgˆanicos de seguran¸ca p´ublica e privada (SINDESP-BA, 2009). Mas apenas no final da d´ecada de 60 e in´ıcio da d´ecada de 70, atrav´es dos Decretos-Lei nº1.034, de 09 de novembro de 1969 (BRASIL, 1969) e nº 1.103, de 03 de mar¸co de 1970

as primeiras empresas de seguran¸ca privada no Brasil. Esses decretos, regulamentavam a atividade de seguran¸ca privada e exigiam que os estabelecimentos financeiros (bancos e operadoras de cr´edito), fossem protegidos por seus pr´oprios funcion´arios ou atrav´es de empresas especializadas (SINDESP-BA, 2009), ficando a fiscaliza¸c˜ao das atividades a cargo dos Estados. Tal medida, tinha como objetivo inibir as a¸c˜oes de grupos pol´ıti-cos de esquerda, que buscavam recursos em assaltos a estabelecimentos banc´arios, para financiamento de suas causas revolucion´arias.

A demanda por seguran¸ca privada aumentou ao longo dos anos, e a presta¸c˜ao de servi¸cos deixou de ser exclusivamente para institui¸c˜oes financeiras, passando a ter impor-tˆancia fundamental tamb´em para ´org˜aos p´ublicos e empresas particulares. A crescente procura exigia uma normatiza¸c˜ao, pois os Decretos-Lei de 1969 e de 1970 j´a n˜ao compor-tava todos os aspectos da atividade. Apenas a partir de junho de 1983, atrav´es da Lei 7.102 (BRASIL, 1983), o governo federal regulamentou a atividade de seguran¸ca privada, e sua fiscaliza¸c˜ao deixou de ser estadual (SSP - Secretaria da Seguran¸ca P´ublica) para ser federal, atrav´es do Departamento de Pol´ıcia Federal (Minist´erio da Justi¸ca). Surgiram ent˜ao diversos ramos de atividade, cada qual com sua especialidade como, por exemplo, transportes de valores, escolta armada, seguran¸ca pessoal e a vigilˆancia patrimonial, que ser´a discutida na pr´oxima se¸c˜ao.

2.2.2

Vigilˆ

ancia Patrimonial

legisla-¸c˜ao espec´ıfica. No entanto, como ´e facultado `as empresas de seguran¸ca privada (incluindo as de vigilˆancia patrimonial), a cria¸c˜ao do seu pr´oprio sistema de seguran¸ca (BRASIL, 1994), s˜ao encontradas poucas pesquisas voltadas ao dimensionamento detalhado do se-tor. Logo, isso dificulta a realiza¸c˜ao de um estudo sistem´atico sobre a forma com que as empresas prestadoras de servi¸cos de vigilˆancia patrimonial atuam hoje, j´a que o assunto implica revelar procedimentos e medidas de seguran¸ca que exp˜oem vulnerabilidades sobre os servi¸cos prestados.

A vigilˆancia patrimonial ´e uma atividade exercida dentro dos limites dos estabele-cimentos urbanos ou rurais, p´ublicos ou privados. Ela tem a finalidade de garantir a integridade f´ısica das pessoas e do patrimˆonio no local, ou em eventos sociais. Atual-mente, ´e muito comum observar a amplia¸c˜ao desta atividade, que pode ser verificada pela quantidade de ve´ıculos de diferentes empresas de seguran¸ca circulando pelas ruas. Entretanto, o exerc´ıcio da atividade de vigilˆancia patrimonial, cuja propriedade e admi-nistra¸c˜ao s˜ao vedadas a estrangeiros, depende de autoriza¸c˜ao pr´evia do Departamento de Pol´ıcia Federal. Al´em disso, as empresas de vigilˆancia patrimonial n˜ao podem desenvolver outras atividades econˆomicas, al´em das atividades que est˜ao autorizadas. Para serem re-gulamentadas, al´em de uma s´erie de documentos necess´arios ao processo de autoriza¸c˜ao, elas precisam possuir instala¸c˜oes f´ısicas, vistoriadas e aprovadas pelo Superintendente Re-gional do Departamento de Pol´ıcia Federal (BRASIL, 2006). A atividade de vigilˆancia patrimonial somente poder´a ser exercida dentro dos limites dos im´oveis vigiados e, nos casos de atua¸c˜ao em eventos sociais, como um show, carnaval, futebol, devem se ater ao espa¸co privado, de acordo com o objeto do contrato.

2.3

Sistemas Eletrˆ

onicos de Seguran¸ca - SESs

um n´ıvel adequado de confiabilidade e eficiˆencia. Os SESs s˜ao constitu´ıdos normalmente por uma central de alarmes e um conjunto de dispositivos de detec¸c˜ao. Eles s˜ao ins-talados nos bens patrimoniais, geralmente estabelecimentos comerciais ou residenciais, e monitorados pelas empresas que prestam servi¸cos de seguran¸ca (SOUSA et al., 2009a).

Segundo Traister e Kennedy (2002), todos os SESs tˆem trˆes fun¸c˜oes em comum: detec¸c˜ao, controle e sinaliza¸c˜ao, conforme ilustrado na figura 2.1.

Figura 2.1: Fun¸c˜oes b´asicas de um SES.

A entrada de sinais (Detec¸c˜ao), normalmente feita por dispositivos conhecidos como sensores, pode acionar contatos que s˜ao detectados pelacentral de alarmes(Controle). O controle produz sa´ıdas (Sinaliza¸c˜ao) que podem disparar uma sirene ou campainha, enviar mensagens de alarme para uma empresa de vigilˆancia patrimonial, contatar diretamente a pr´opria pol´ıcia, enviar um SMS para um telefone celular, ou emitir qualquer outro tipo de sinal. Os SESs podem ser classificados em (NELSON, 2006): monitorados, que geralmente enviam mensagens de alarme sobre o local protegido e garantem o acompanhamento das ocorrˆencias por pessoal especializado; oun˜ao monitorados, normalmente limitados apenas a detectar mudan¸cas de estado no local protegido e acionar uma sirene local.

Os objetivos deste trabalho s˜ao voltados para os SESs do tipo monitorados. Assim, s˜ao premissas b´asicas destes sistemas (NELSON, 2006):

O cliente - contratante de um servi¸co de seguran¸ca eletrˆonica oferecido por uma

empresa de vigilˆancia patrimonial e propriet´ario de bem ou im´ovel (residencial, comercial ou industrial) a ser monitorado;

sensoriamento, que alertam sobre mudan¸cas de estado no local que esta sendo pro-tegido;

O comunicador - m´odulo integrado ao equipamento do cliente com a fun¸c˜ao de

transmitir, normalmente via linha telefˆonica, as ocorrˆencias detectadas nos ambien-tes monitorados;

O receptor - equipamento da empresa de vigilˆancia patrimonial que pode possuir

v´arios cart˜oes de linha telefˆonica para atender `as conex˜oes de comunicadores;

Aesta¸c˜ao de monitoramento - conjunto de equipamentos esoftware que processam

e armazenam as informa¸c˜oes dos receptores, exibindo-as em um painel ou monitor, e possivelmente numa impressora;

A empresa de vigilˆancia patrimonial - fornece servi¸cos de monitoria e seguran¸ca,

mant´em esta¸c˜oes de monitoramento, receptores e outros recursos para atender seus clientes.

As pr´oximas se¸c˜oes tratam especificamente da parte que envolve conhecimentos gerais sobre as premissas b´asicas dos SESs, o que inclui uma revis˜ao liter´aria sobre o funciona-mento e caracter´ısticas de equipafunciona-mentos e dispositivos de seguran¸ca.

2.3.1

Sensores

sistemas automatizados, estes sentidos s˜ao substitu´ıdos por sensores, os quais podem detectar tais sinais, al´em de outros que n˜ao s˜ao percept´ıveis `a condi¸c˜ao humana. Os sensores podem capturar informa¸c˜oes de forma mais precisa e eficiente que as pessoas, al´em de serem muito mais r´apidos e cometerem poucos erros.

O uso de sensores no monitoramento de ambientes e controle de sistemas tem crescido a cada dia, sendo o foco de in´umeras pesquisas no meio acadˆemico e na ind´ustria (ARGO; LOVELAND, 1997), (NELSON; FITZGERALD, 1997), (YAMAMOTO; INOUE, 2003), (NEILD et al., 2004). Eles s˜ao comercializados em diversos locais (casas de materiais el´e-tricos/eletrˆonicos, de materiais de constru¸c˜ao, supermercados), e est˜ao dispon´ıveis para quase todos os tipos de aplica¸c˜ao. Segundo (WEBSTER, 1998), os sensores tˆem a funcio-nalidade de converter vari´aveis f´ısicas de entrada em sinais de sa´ıda (p. ex.: converter em sinais el´etricos). Estes sinais podem ser manipulados por um sistema, exibidos, armaze-nados, ou utilizados como sinais de entrada para outro dispositivo ou sistema secund´ario. Nos SESs, este sinal (ou impulso) representa uma sa´ıda que se alterna entre dois estados: contato aberto ou contato fechado3

. Os sensores s˜ao utilizados nos SESs para detectar mudan¸cas de estado ocorridas nos ambientes monitorados. Por exemplo, para detectar a abertura de portas e janelas, o movimento de pessoas, ru´ıdos provenientes da quebra de vidros, princ´ıpios de incˆendio e v´arias outras aplica¸c˜oes. Normalmente, os sensores podem transmitir sinais de alarme para as centrais atrav´es de fios ou ondas de r´adio.

Alguns tipos mais comuns de sensores utilizados em sistemas eletrˆonicos de seguran¸ca s˜ao:

Sensores IVP (infravermelho passivo): os sensores IVP s˜ao projetados para

detectar movimento no interior de uma estrutura, sentindo a energia infravermelho emitida pelo corpo humano quando este se move pela sua ´area de cobertura. Esta detec¸c˜ao ´e poss´ıvel porque o corpo humano ´e formado por 70% de ´agua. Como a ´agua e as substˆancias orgˆanicas absorvem energia da radia¸c˜ao infravermelho longo (IVL) emitida pelo sol, estas substˆancias se tornam ativadas ou energizadas e

co-3

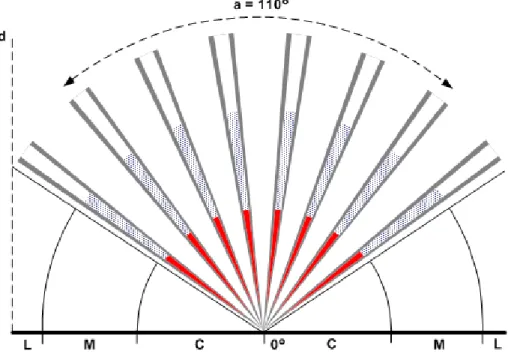

me¸cam a vibrar vigorosamente, passando tamb´em a emitir raios IVL ao seu redor (HONDA; INOUE, 2005). O ˆangulo de vis˜ao (ou ´area de cobertura) dos sensores IVP ´e delimitado por zonas de detec¸c˜ao que, normalmente, se dividem em zonas de longo alcance, zonas intermedi´arias e zonas de curto alcance. Cada zona do sensor consiste de uma ´area do ˆangulo de vis˜ao delimitada por dois feixes de luz infraver-melha. O n´umero de zonas varia de acordo com o tipo de lente, modo de detec¸c˜ao e particularidades de fabrica¸c˜ao. A figura 2.2 representa a vista superior da ´area de cobertura de um sensor IVP comum. O ˆangulo de vis˜ao, dado pora, abrange uma

Figura 2.2: Vista superior da ´area de cobertura de um sensor IVP.

Figura 2.3: Vista lateral da ´area de cobertura de um sensor IVP.

transmiss˜ao, baseado nos parˆametros calculados, e efetua o disparo enviando um sinal de alarme para a central. Tamb´em podem ser encontrados outros tipos de sensores IVP que agregam fun¸c˜oes, como: processamento digital de sinais (DSP), para reduzir a ocorrˆencia de falsos alarmes; fun¸c˜ao Tamper, que possibilita o envio de um sinal de alarme indicando viola¸c˜ao na placa eletrˆonica do sensor (mesmo com o sistema desarmado); e fun¸c˜aoPet, que pode verificar se o sinal ´e emitido por um animal atrav´es da an´alise de seu peso.

Sensores magn´eticos: os sensores magn´eticos normalmente s˜ao utilizados para

detectar a abertura de portas e janelas no patrimˆonio monitorado. Eles s˜ao com-postos por duas partes, uma parte com fios e outra parte com um ´ım˜a, que ficam posicionadas uma em frente a outra (figura 2.4). A proximidade do ´ım˜a impede que

Figura 2.4: Sensor magn´etico de embutir.

a parte com fios abra o circuito, mas quando as partes s˜ao afastadas o circuito se abre, sendo detectado pela central de alarmes. Os sensores magn´eticos normalmente s˜ao instalados embutidos ou sobrepostos em portas e janelas. Diferentemente dos sensores IVP, eles n˜ao detectam movimento, pois s˜ao acionados exclusivamente em caso de abertura ou fechamento de seus contatos.

para detectar a quebra de vidros de diferentes espessuras dentro de uma determinada ´area de cobertura. Eles incorporam um circuito analisador de ´audio e um microfone, e podem captar o som e ondas de choque emitidas durante a quebra de vidros comuns, temperados ou laminados. Os sons captados s˜ao comparados com os sons que est˜ao registrados na mem´oria do sensor (SAMTEK, 2009), e um sinal de alarme ´e acionando quando determinados sons (frequˆencias) s˜ao identificados. Os sensores de ruptura de vidro podem ser usados em ambientes onde existem janelas com persianas, cortinas ou m´ultiplas janelas, e instalados em tetos ou paredes, desde que observada a ´area de cobertura (alcance) do sensor. Alguns modelos podem ser dotados de ajuste de sensibilidade, supervis˜ao com Tamper, detec¸c˜ao de vibra¸c˜ao e outras tecnologias de an´alise de sinais que podem ignorar dist´urbios ambientais e ru´ıdos externos aleat´orios. Devido a sensibilidade destes sensores, para evitar falsos alarmes alguns fabricantes n˜ao indicam o seu uso em zonas de prote¸c˜ao 24 horas, ´areas que contenham janelas internas em varanda de madeira, janelas com isolamento ac´ustico, ambientes de teto com mais de 4,5m de altura (caso o sensor seja fixado no teto), ou salas com ´area inferior a 3m x 3m onde ru´ıdos altos s˜ao comuns (PARADOX, 2009a). Outros fabricantes recomendam que o microfone do detector tenha uma vis˜ao direta e desobstru´ıda do vidro a ser protegido, devendo evitar proximidade com objetos que emitam ru´ıdos como, por exemplo, sirenes, ventiladores e compressores (SAMTEK, 2009).

Detectores de temperatura: os detectores de temperatura s˜ao dispositivos que

respondem ao calor, atuando quando a temperatura ambiente ultrapassa um va-lor pr´e-determinado. Os tipos mais utilizados de detectores s˜ao os t´ermicos e os termovelocim´etricos. Os detectores t´ermicos s˜ao instalados em ambientes onde a

ocorre, o ar contido no diafragma do sensor se expande rapidamente dentro de uma cˆamara selada, escapando atrav´es de uma abertura calibrada. O aumento da press˜ao comprime o diafragma, fazendo com que os contatos el´etricos se toquem para fechar o circuito (BOSCH, 2009b). Os detectores de temperatura n˜ao detectam fuma¸ca ou gases inflam´aveis, por isso n˜ao s˜ao indicados para instala¸c˜ao em ´areas vivas de uma residˆencia, mas podem ser usados em s´ot˜aos, garagens frias ou estufas.

Detectores de chamas: os detectores de chamas (ou fogo) s˜ao dispositivos que

percebem a ocorrˆencia de chamas captando emiss˜oes ultravioletas. Os detectores mais comuns utilizam uma cˆamara detectora, que absorve raios ultravioleta de baixa intensidade, tais como os raios emitidos pelas chamas. Elas s˜ao detectadas como um trem de pulsos, gerando uma corrente. Um circuito eletrˆonico no corpo do detector traduz esta a¸c˜ao em um sinal de alarme (BOSCH, 2009a), que ´e percebido pela central. Segundo (TRAISTER; KENNEDY, 2002), os detectores de chamas n˜ao s˜ao utilizados em aplica¸c˜oes residenciais. Eles devem ser instalados em ambientes onde a primeira consequˆencia imediata de um princ´ıpio de incˆendio seja a produ¸c˜ao de chama. Sua instala¸c˜ao deve ser planejada de forma que seu campo de vis˜ao n˜ao seja impedido por obst´aculos, assegurando a detec¸c˜ao do foco de incˆendio na ´area por ele protegida (ABNT-9441, 1997).

Detectores de fuma¸ca: os detectores de fuma¸ca s˜ao dispositivos que atuam

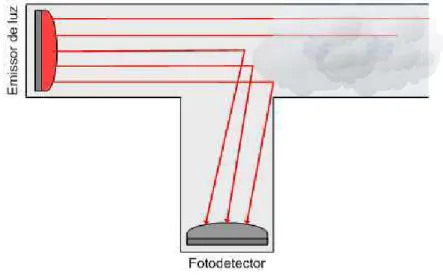

(perpendicu-lar). Desta forma, um feixe de luz ´e projetado atrav´es de uma cˆamara, que permite o acesso de fuma¸ca mas n˜ao permite o acesso de luz externa ao sensor. A figura

Figura 2.5: Condi¸c˜ao normal de um detector de fuma¸ca fotoel´etrico.

2.5 exemplifica o funcionamento de um detector fotoel´etrico por reflex˜ao. Em con-di¸c˜oes normais a luz do emissor passa direto, sem ser detectada pelo fotodetector. Mas quando a fuma¸ca entra na cˆamara (figura 2.6), suas part´ıculas dispersam a luz, refletindo uma por¸c˜ao pequena do feixe no sensor que, por sua vez, ir´a proporcionar um sinal de alarme para o painel de controle. Os detectores ´opticos que funcionam

Figura 2.6: Condi¸c˜ao de alerta de um detector de fuma¸ca fotoel´etrico.

a fotoc´elula seja iluminada constantemente pelo feixe de luz do emissor. O princ´ıpio de opera¸c˜ao ´e que, se a fuma¸ca entrar na trajet´oria da luz, ir´a provocar uma obs-tru¸c˜ao e impedir que a luz atinja a fotoc´elula, gerando desta maneira um sinal de alarme na central. Um problema comum com esse tipo de dispositivo, seja ele por reflex˜ao ou por obstru¸c˜ao, ´e que qualquer sujeira ou material externo acumulado no emissor de luz pode causar obstru¸c˜ao no detector, gerando falsos alarmes, ou diminuir sua sensibilidade, fazendo com que seja requerida uma maior quantidade de fuma¸ca para ele responder. Os detectores de fuma¸ca por ioniza¸c˜ao s˜ao capazes de detectar a presen¸ca de part´ıculas vis´ıveis e invis´ıveis da combust˜ao. Um detector b´asico ´e composto por um circuito de detec¸c˜ao e uma cˆamara de ioniza¸c˜ao que con-t´em uma pequena fonte radioativa (ATSDR, 2004). Dentro da cˆamara de ioniza¸c˜ao a fonte radioativa emite radia¸c˜ao (part´ıculas que ionizam as part´ıculas de ar) e, em troca, elas provocam uma diferen¸ca de potencial nos eletrodos do coletor, resultando em um fluxo instantˆaneo. Se aeros´ois entrarem na cˆamara, como produtos de com-bust˜ao ou fuma¸ca, as part´ıculas de ar ionizadas se prendem a eles resultando em part´ıculas de maior massa, que se movem mais lentamente. E assim, por unidade de tempo, menos part´ıculas alcan¸cam os eletrodos. Ent˜ao, uma diminui¸c˜ao do fluxo atual acontece dentro da cˆamara sempre que aeros´ois entram. Por fim, esta dimi-nui¸c˜ao de fluxo ´e eletronicamente convertida em um sinal de alarme (TRAISTER; KENNEDY, 2002).

Detectores de g´as: os detectores de g´as s˜ao dispositivos que respondem a gases

de voltagem; e nos detectores do tipo n˜ao pulso, ´e diretamente obtida a medida do efeito m´edio devido ao grande n´umero de intera¸c˜oes da radia¸c˜ao com o detector. Segundo (TRAISTER; KENNEDY, 2002), estes detectores n˜ao devem ser usados como um substituto para os detectores de fuma¸ca e de fogo porque n˜ao respondem a aeros´ois produzidos pela maioria dos incˆendios residenciais.

Bot˜ao de pˆanico: o bot˜ao de pˆanico ´e um dispositivo eletrˆonico que tem a

fi-nalidade de contatar a empresa de vigilˆancia patrimonial ou a pr´opria pol´ıcia em situa¸c˜oes de perigo iminente, onde ´e necess´ario o imediato atendimento da ocorrˆen-cia. O bot˜ao de pˆanico pode ser do tipo com fios (interruptor) ou sem fios (controle remoto). Ele deve ser instalado no local a ser protegido, podendo ser acionado de forma discreta, em caso de rendi¸c˜ao, sem emitir nenhum tipo de alarme sonoro no local, garantindo a seguran¸ca da v´ıtima.

Sensor infravermelho ativo (IVA): os sensores IVA, tamb´em conhecidos como

sensores de barreira, s˜ao dispositivos utilizados na prote¸c˜ao de per´ımetros, em ambi-entes externos ou internos. Eles s˜ao compostos por um emissor, que envia um feixe de luz infravermelha, e um receptor que capta essa luz (TEM, 2009). No momento em que um agressor tentar transpor o per´ımetro (p. ex.: um muro), o receptor deixa de receber o sinal da luz infravermelha do emissor e, consequentemente, o alarme ´e disparado. Alguns sensores possuem feixe duplo, alinhados paralelamente, de modo que os dois feixes tˆem que ser interrompidos para caracterizar um alarme (figura 2.7). Isso reduz falsos alarmes que podem ser provocados por passarinhos e

nos animais dom´esticos. Outros sensores tamb´em possuem tecnologia anti neblina (no-fog), permitindo a sua instala¸c˜ao em locais com alta densidade de neblina sem prejudicar seu funcionamento (ATRONIX, 2009). O alcance de um sensor IVA pode variar de 20 a 1.500 metros. No entanto, ´e recomendado definir zonas de prote¸c˜ao que n˜ao ultrapassem 150 metros, pois o alinhamento entre o emissor e o receptor fica mais dif´ıcil em distˆancias maiores e o feixe poder´a ser interrompido por uma forte chuva devido a diminui¸c˜ao de intensidade do sinal.

Existem ainda sensores de vibra¸c˜ao, sensores de impacto, sensores de press˜ao, e muitos outros dispositivos que podem ser empregados nos SESs. Tamb´em ´e poss´ıvel encontrar sensores que combinam duas ou mais funcionalidades como, por exemplo, detector de chamas com detector de fuma¸ca e detector de temperatura, ou sensor infravermelho com a tecnologia microondas, que funciona como um radar emitindo pulsos e analisando os sinais recebidos.

2.3.2

Centrais de Alarmes

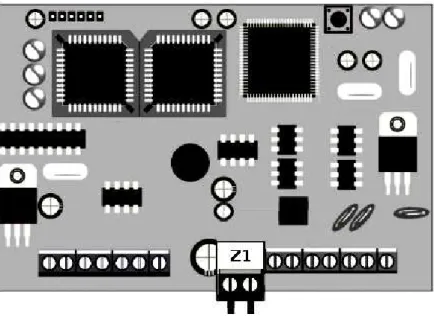

O equipamento do cliente, mais conhecido como central de alarmes (ou painel de alarmes), pode ser descrito fisicamente como uma placa de circuito impresso, montada com componentes eletrˆonicos, conectores para liga¸c˜ao de dispositivos, fonte de alimenta¸c˜ao, um microprocessador e um software embarcado respons´avel por sua programa¸c˜ao e controle. Al´em dos conectores que fornecem alimenta¸c˜ao a dispositivos como, por exemplo, sensores e sirene, uma central de alarmes possui conectores independentes que associam estes dispositivos a uma determinada zona de prote¸c˜ao. Cada zona de prote¸c˜ao consiste de uma entrada dedicada, fisicamente representada por um conector (borne), na placa de circuito impresso da central de alarmes (SOUSA et al., 2009a). A figura 2.8 ilustra uma placa de circuito impresso de uma t´ıpica central de alarmes destacando a conex˜ao da zona Z1.

Figura 2.8: Conex˜oes t´ıpicas de uma central de alarmes.

principais fabricantes4

podem ser encontradas centrais de alarmes com at´e 64 zonas para uso comercial ou residencial, que s˜ao as mais utilizadas. Tamb´em foram encontradas centrais com at´e 192 zonas para uso industrial (em grandes instala¸c˜oes). As centrais podem ser divididas em parti¸c˜oes, de forma que cada parti¸c˜ao represente um sistema de alarme independente. Uma caracter´ıstica das centrais de alarmes ´e que elas podem detectar, de forma cont´ınua e em um determinado ciclo de tempo (pooling), quais zonas de prote¸c˜ao est˜ao com o circuito aberto ou fechado. Entretanto, elas n˜ao identificam fisicamente que tipo de sensor est´a conectado a cada borne. Por´em, ´e poss´ıvel programar tipos de zonas para que, durante o envio de mensagens de alarme, a zona seja identificada de forma diferenciada. Por exemplo: zona de incˆendio, com detectores de chama/fuma¸ca; zona 24hs, que ´e protegida 24 horas mesmo quando o sistema est´a desarmado; zona interna, para identificar uma ´area interna do local.

Em condi¸c˜oes normais de funcionamento, uma central s´o pode ser ativada (armada) quando todas as zonas de prote¸c˜ao se encontram fechadas (todas as portas e janelas que possuem sensores devem estar fechadas). Nas centrais de alarmes, qualquer mudan¸ca de estado detectada pelo sistema significa o envio de uma nova mensagem de alarme. Assim, quando uma mensagem de alarme precisa ser enviada para o software de monitoramento

4Innovanet (www.innovanet.ind.br), Digital Security Controls (www.dsc.com), e Paradox Security

ou receptor de alarmes, a identifica¸c˜ao da zona que originou o alarme ´e informada na mensagem. As mensagens s˜ao enviadas instantaneamente, na sequˆencia em que ocorrem. Algumas centrais podem manter um pequeno hist´orico das ocorrˆencias que, normalmente, ´e apagado na pr´oxima ativa¸c˜ao da central (p. ex.: leds indicando as zonas que foram abertas, ou atrav´es de um visor LCD). As centrais tamb´em possuem umbuffer de tamanho limitado que, normalmente, armazena eventos quando ocorrem problemas de comunica¸c˜ao. Neste caso, os eventos do buffer voltam a ser transmitidos com o restabelecimento da conex˜ao.

2.3.3

Comunica¸c˜

ao dos SESs

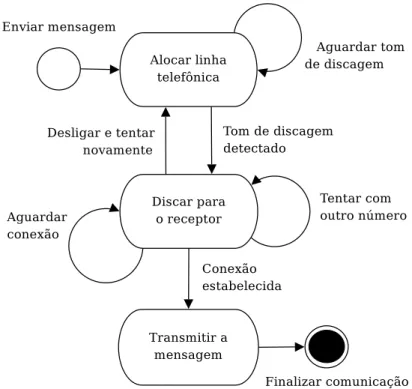

Os SESs tradicionais n˜ao est˜ao conectados diretamente ao equipamento receptor de alarmes de uma esta¸c˜ao de monitoramento. Para se comunicarem com um receptor, eles usam, normalmente, a linha telefˆonica do cliente que ´e fornecida pela empresa de telefonia. Esta linha pode ser exclusiva para o sistema de seguran¸ca ou compartilhada, permitindo uso do telefone quando o sistema est´a ocioso. Quando um SES entra em alerta (detecta uma altera¸c˜ao de estado), ou quando um sinal de supervis˜ao precisa ser enviado `a empresa de vigilˆancia patrimonial (geralmente para verifica¸c˜ao de funcionamento), o comunicador aloca a linha telefˆonica do cliente e aguarda um determinado tempo pelo tom de discagem5

. Se o tom de discagem for detectado, o comunicador efetuar´a a discagem para o n´umero de telefone do receptor programado na central. Se o tom de discagem n˜ao for detectado em um curto per´ıodo de tempo, o comunicador ir´a desligar e tentar novamente. Esta sequˆencia ´e repetida um determinado n´umero de vezes, dependendo das caracter´ısticas ou da programa¸c˜ao da central de alarmes. O diagrama de transi¸c˜ao de estados da figura 2.9 ilustra o processo de comunica¸c˜ao de um SES.

Quando o receptor detecta uma das linhas chamando ele a atende e aceita a cone-x˜ao. Em seguida, a mensagem ´e transmitida pelo comunicador e a conex˜ao ´e encerrada. Ocasionalmente, quando acontece de uma determinada linha do receptor estar ocupada

5O Tom de discagem representa uma determinada frequˆencia de som, que ´e caracter´ıstica da telefonia

Figura 2.9: Processo de comunica¸c˜ao de um SES.

com outro comunicador, o comunicador finaliza e tenta novamente. Em alguns casos, um segundo n´umero ´e discado, indo para outro cart˜ao de linha do receptor. O processo de comunica¸c˜ao, desde a detec¸c˜ao de uma chamada at´e o encerramento da conex˜ao, ´e determinado pelo formato de comunica¸c˜ao (ou protocolo) utilizado entre o comunicador e o receptor.

As centrais de alarmes e receptores podem, normalmente, suportar v´arios formatos de comunica¸c˜ao. Por´em, o processo de comunica¸c˜ao s´o ´e poss´ıvel se ambos (transmissor e receptor) estiverem aplicando um formato de comunica¸c˜ao em comum. A tabela 2.1 mostra alguns dos principais protocolos utilizados na comunica¸c˜ao de SESs.

Tabela 2.1: Protocolos de comunica¸c˜ao para os SESs

Acron Ademco Contact ID

Radionics (expandido) Franklin

Scantronic DCI

CFSK III Sescoa SS (Super Speed) SIA I, II, III Varitech VFSK

SurGard Roofon

FBI Super Fast Pulso 3+1, 3+2

Alguns SESs mais atuais podem utilizar, al´em da telefonia fixa, outros meios de comunica¸c˜ao para estabelecer conex˜ao com um receptor de alarmes ou um SMCAP. Podem ser encontrados equipamentos que se comunicam via GPRS (PPA, 2009a), r´adio frequˆencia (CAF, 2009), e tamb´em por redes TCP/IP (PPA, 2009b), (VIAWEB, 2009), (CROW, 2009), reduzindo custos com servi¸cos de telefonia fixa para clientes que j´a possuem algum tipo de conex˜ao a Internet e proporcionando um monitoramento mais efetivo.

2.3.4

Protocolo Contact ID

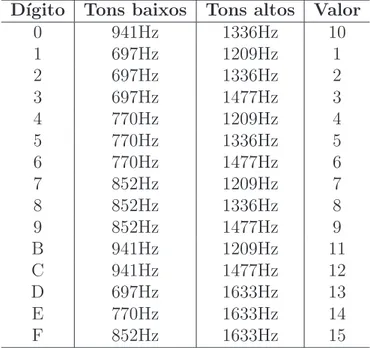

O Contact ID ´e um protocolo de comunica¸c˜ao digital amplamente utilizado em sis-temas eletrˆonicos de seguran¸ca monitorados. Ele ´e um protocolo padr˜ao de mercado, adotado por muitos fabricantes para prover a compatibilidade de seus equipamentos com equipamentos de terceiros (SOUSA et al., 2009a). Foi desenvolvido integralmente pelo Grupo Ademco e seu padr˜ao documentado pelaSIA - Security Industry Association(SIA, 1999). Para transmitir mensagens de alarme, via linha telefˆonica convencional, o Contact ID utiliza o padr˜ao de tonsDTMF - Dual Tone MultiFrequential(SCHULZRINNE, 2006). S˜ao utilizados pares de tons DTMF (baixos e altos) para representar um determinado d´ı-gito que, no padr˜ao do protocolo, pode variar entre0 e9, eB eF (d´ıgitos hexadecimais). A tabela 2.2 apresenta o conjunto dos tons e respectivos valores utilizados pelo protocolo.

Os pares de tons s˜ao sincronizados por um circuito espec´ıfico, como o TCM 5087Tone Encoder (TEXAS, 2009), gerando frequˆencias que correspondem a respectivos valores. A composi¸c˜ao de uma mensagem no formato do protocolo Contact ID ´e dada por:

ACCT QZXY GG CCC

Tabela 2.2: Pares de tons DTMF e respectivos valores utilizados pelo Contact ID

D´ıgito Tons baixos Tons altos Valor

0 941Hz 1336Hz 10

1 697Hz 1209Hz 1

2 697Hz 1336Hz 2

3 697Hz 1477Hz 3

4 770Hz 1209Hz 4

5 770Hz 1336Hz 5

6 770Hz 1477Hz 6

7 852Hz 1209Hz 7

8 852Hz 1336Hz 8

9 852Hz 1477Hz 9

B 941Hz 1209Hz 11

C 941Hz 1477Hz 12

D 697Hz 1633Hz 13

E 770Hz 1633Hz 14

F 852Hz 1633Hz 15

ainda valores impl´ıcitos que comp˜oem uma mensagem em Contact ID, como por exemplo, a data e a hora em que o evento ocorreu. Uma lista completa com a descri¸c˜ao de todos os c´odigos de eventos pode ser encontrada na documenta¸c˜ao do protocolo (SIA, 1999).

A seguir s˜ao apresentados alguns exemplos de mensagens em Contact ID:

Exemplo 1) A conta 1234 est´a reportando uma mensagem de Viola¸c˜ao de Per´ımetro na zona 4 da parti¸c˜ao 1.

Mensagem: 1234 1131 01 004

1234 = n´umero da conta (cliente)

1131 = tipo de evento (1) que caracteriza uma abertura (novo evento), seguido do c´odigo do evento de Viola¸c˜ao de Per´ımetro (131) 01 = n´umero da parti¸c˜ao (1)

004 = n´umero da zona (borne)

programa¸c˜ao da central, onde foi definida a zona 4 como uma zona de per´ımetro.

Exemplo 2) A conta 1234 est´a reportando uma mensagem sobre restaura¸c˜ao de Vio-la¸c˜ao de Per´ımetro na zona 4 da parti¸c˜ao 1.

Mensagem: 1234 3131 01 004

No exemplo 2, o tipo de evento 3 (que precede o c´odigo do evento 131) indica que a zona de prote¸c˜ao 4 passou de circuito aberto para fechado, ou seja, que o sensor fisicamente ligado ao conector da respectiva zona foi restaurado. A restaura¸c˜ao da zona foi a ´unica mudan¸ca (diferen¸ca) relacionada ao exemplo anterior.

O processo de comunica¸c˜ao, quando ´e realizado via linha telefˆonica convencional, segue um conjunto de regras e conven¸c˜oes caracter´ısticas do protocolo Contact ID. S˜ao definidos tons espec´ıficos de uma sess˜ao de comunica¸c˜ao, controle de erros de transmiss˜ao, intervalos de tempo entre tons, tolerˆancias a erros de frequˆencia e de tempo, e sinais espec´ıficos para a valida¸c˜ao de mensagens. Uma sess˜ao de comunica¸c˜ao do transmissor (central de alarmes) para o receptor (equipamento da empresa de vigilˆancia) ´e composta pelos seguintes elementos b´asicos:

Handshake Tone: ´e um tom produzido pelo receptor com o prop´osito de sinalizar

ao transmissor que o canal de comunica¸c˜ao est´a pronto. A sinaliza¸c˜ao deve demorar um intervalo de pelo menos 0.5 segundos, mas normalmente n˜ao deve ser superior a 2.0 segundos. Este tempo possibilita o chaveamento de conex˜ao de rede do sistema de telefonia antes que a transmiss˜ao comece (figura 2.10). A sequˆencia de tons do Handshake, consiste de uma rajada6 de 1400 Hz (± 3%) com uma dura¸c˜ao de 100 ms (± 5%), uma pausa de 100 ms (± 5%) e uma rajada de 2300 Hz (± 3%) com uma dura¸c˜ao de 100 ms (± 5%). Os transmissores aceitar˜ao um erro de frequˆencia de 5% para compatibilidade com receptores mais antigos.

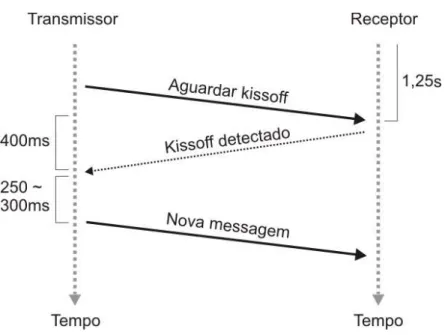

Kissoff Tone (Acknowledgement): ´e um tom usado pelo receptor para informar ao

transmissor que a mensagem foi recebida com sucesso. A frequˆencia do tom ´e de

6

Figura 2.10: Composi¸c˜ao do Handshake.

1400 Hz (± 3%) e dever´a ser enviada pelo receptor em no m´ınimo 750 ms e no m´aximo 1 segundo. O transmissor tem que detectar o tom em no m´ınimo 400 ms para considerar okissoff v´alido (figura 2.11). Transmissores devem aceitar um erro

Figura 2.11: Kissoff tone.

de frequˆencia de 5% para assegurar compatibilidade com receptores mais antigos.