Por

Pedro Edgar Bessa Rodrigues

Orientador: Doutor Salviano Filipe Silva Pinto Soares

Co-orientador: Doutor Pedro Miguel Mestre Alves da Silva

Disserta¸c˜ao submetida `a

UNIVERSIDADE DE TR ´AS-OS-MONTES E ALTO DOURO para obten¸c˜ao do grau de

MESTRE

em Engenharia Electrot´ecnica e de Computadores, de acordo com o disposto no DR – I s´erie–A, Decreto-Lei n.o

74/2006 de 24 de Mar¸co e no Regulamento de Estudos P´os-Graduados da UTAD

DR, 2.a

s´erie – Delibera¸c˜ao n.o

Por

Pedro Edgar Bessa Rodrigues

Orientador: Doutor Salviano Filipe Silva Pinto Soares

Co-orientador: Doutor Pedro Miguel Mestre Alves da Silva

Disserta¸c˜ao submetida `a

UNIVERSIDADE DE TR ´AS-OS-MONTES E ALTO DOURO para obten¸c˜ao do grau de

MESTRE

em Engenharia Electrot´ecnica e de Computadores, de acordo com o disposto no DR – I s´erie–A, Decreto-Lei n.o

74/2006 de 24 de Mar¸co e no Regulamento de Estudos P´os-Graduados da UTAD

DR, 2.a

s´erie – Delibera¸c˜ao n.o

Doutor Salviano Filipe Silva Pinto Soares Professor Auxiliar do

Departamento de Engenharias - Escola de Ciˆencias e Tecnologias Universidade de Tr´as-os-Montes e Alto Douro

Doutor Pedro Miguel Mestre Alves da Silva Professor Auxiliar do

Departamento de Engenharias - Escola de Ciˆencias e Tecnologias Universidade de Tr´as-os-Montes e Alto Douro

Acompanhamento do trabalho :

Engenheiro Rui Pedro Gra¸ca Barros Melo Ferreira

Licenciado em Engenharia Electrot´ecnica e de Computadores do Quality Center

Vers˜ao Integral,Lda

”A simplicidade ´e o ´ultimo degrau da sabedoria” Khalil Gibran (1883 - 1931)

Dedicado: A todos aqueles que tornaram poss´ıvel este trabalho. Ao meu irm˜ao Diogo Rodrigues pela motiva¸c˜ao que, inconscientemente, me deu.

Os membros do J´uri recomendam `a Universidade de Tr´as-os-Montes e Alto Douro a aceita¸c˜ao da disserta¸c˜ao intitulada “ Seguran¸ca Inform´atica de Redes e Sistemas (Abordagem Open-Source)” realizada por Pedro Edgar Bessa Rodrigues para satisfa¸c˜ao parcial dos requisitos do grau de Mestre.

Outubro 2010

Presidente: Doutor Ant´onio Lu´ıs Gomes Valente,

Professor Auxiliar do Departamento de Engenharias - Escola de Ciˆencias e Tecnologia da Universidade de Tr´as-os-Montes e Alto Douro

Vogais do J´uri: Por definir,

Por definir

Doutor Salviano Filipe Silva Pinto Soares,

Professor Auxiliar do Departamento de Engenharias - Escola de Ciˆencias e Tecnologias da Universidade de Tr´as-os-Montes e Alto Douro

Doutor Pedro Miguel Mestre Alves da Silva,

Professor Auxiliar do Departamento de Engenharias - Escola de Ciˆencias e Tecnologias da Universidade de Tr´as-os-Montes e Alto Douro

Pedro Edgar Bessa Rodrigues

Submetido na Universidade de Tr´as-os-Montes e Alto Douro para o preenchimento dos requisitos parciais para obten¸c˜ao do grau de

Mestre em Engenharia Electrot´ecnica e de Computadores

Resumo — Durante o decorrer da sua hist´oria, o Homem demonstrou sempre um enorme desejo de informa¸c˜ao. Desde o surgimento do primeiro sistema de informa¸c˜ao, a Fala , passando pela Escrita , pelo Livro , pela Imprensa ,

at´e ao surgimento do mais revolucion´ario de todos, a Internet , o ser humano

procurou sempre uma partilha global da informa¸c˜ao.

As sucessivas (r)evolu¸c˜oes da informa¸c˜ao mostraram ser capazes de mudar e moldar toda uma sociedade. A Internet n˜ao foi excep¸c˜ao. O aparecimento desta provou

que a partilha global da informa¸c˜ao ´e poss´ıvel e desencadeou uma revolu¸c˜ao de tal ordem, que apenas pode ser compar´avel com a grande Revolu¸c˜ao Industrial ,

trazendo at´e n´os a denominada Sociedade da Informa¸c˜ao e do conhecimento .

Percebendo que atrav´es de sistemas computacionais conseguiriam apresentar uma maior produtividade, as empresas come¸caram a aderir `as redes inform´aticas.

Actualmente ´e muito dif´ıcil encontrarmos empresas que n˜ao possuam infra-estruturas inform´aticas para suprir as suas necessidades. Esta informatiza¸c˜ao das organiza¸c˜oes fez surgir novos conceitos, tais como o de empresa virtual , e-business , home

office , e-commerce , entre outros. A informa¸c˜ao tornou-se, cada vez mais, um

activo important´ıssimo das organiza¸c˜oes capaz de gerar valor, lucros e benef´ıcios. Por´em, os computadores e a maneira como se comunicam, n˜ao servem apenas para auxiliar as empresas nos seus processos. Com os conhecimentos adequados ´e poss´ıvel algu´em aproveitar o poder computacional para executar os denominados ataques

inform´aticos , com os mais variados objectivos, colocando a informa¸c˜ao em risco.

Provado o enorme valor da informa¸c˜ao para as empresas ´e de grande necessidade criar medidas e solu¸c˜oes de protec¸c˜ao. Esta Disserta¸c˜ao de Mestrado tratar´a do estudo de uma dessas solu¸c˜oes: o software de auditoria de seguran¸ca, Babel Enterprise. Palavras Chave: Sistema de informa¸c˜ao, Ambiente empresarial, Babel Enterprise, V´ırus, Ataques inform´aticos, Vulnerabilidades, Amea¸cas, Seguran¸ca inform´atica, Redes inform´aticas, Internet.

Pedro Edgar Bessa Rodrigues

Submitted to the University of Tr´as-os-Montes and Alto Douro in partial fulfillment of the requirements for the degree of Master of Science in Electrical and Computers Engineering

Abstract — During the course of history, man has always shown a great desire for information. Since the emergence of the first information system, the speech ,

followed by writing , the book , the press to the emergence of the most

revolutionary of all, the Internet , man has always sought a share of the global

information.

Successive (r)evolutions of the information proved to be able to change and shape the whole society. The Internet was no exception. The emergence of this proved

that the global sharing of information is possible, sparking a revolution of such order, which can only be comparable with the phenomenon of large Industrial

Revolution , bringing us up today’s society, the so-called information society and

knowledge .

Realizing that through computer systems will be able to provide greater productivity, companies began to join the computer network. Today it is very difficult to find companies that lack IT infrastructure to meet their needs. This informatization of organizations gave rise to new concepts, such as virtual enterprise , home

office , e-business , E-commerce , among others. The information has become

an important asset of organizations to generate value, profits and benefits.

However, the computers and how they communicate, exist not only to help companies in their workflow. With the appropriate knowledge somebody harness the computing power to perform the so-called cyber attacks with the most varied objectives,

putting information at risk. Proved the huge value of the business information is of great need to create measures and protective solutions. This Master Thesis will address the study of one of these solutions. The audit networks tool, Babel Enterprise.

Key Words: Information system, Business environment, Babel Enterprise, Virus, Cyber attacks, Vulnerabilities, Threats, Network security, Internet, Networks.

Institucionalmente, os meus agradecimentos ao Magn´ıfico Reitor da Universidade de Tr´as-os-Montes e Alto Douro, Professor Doutor Carlos Alberto Sequeira, ao seu antecessor Professor Doutor Armando Mascarenhas Ferreira e a toda a Direc¸c˜ao de Mestrado de Engenharia Electrot´ecnica e de Computadores, pelas facilidades e solu¸c˜oes concedidas para a realiza¸c˜ao deste trabalho.

Ao Professor Doutor Salviano Filipe Silva Pinto Soares, orientador deste trabalho, pela preciosa ajuda no estabelecimento da parceria UTAD/INOVA-RIA, pelas suas valiosas sugest˜oes, pela sua disponibilidade e orienta¸c˜oes que permitiram atingir os objectivos propostos neste projecto.

Ao Professor Doutor Pedro Miguel Mestre Alves da Silva, co-orientador do projecto, pela sua disponibilidade e apoio, tanto neste trabalho como ao longo de todo o meu percurso acad´emico.

`

A Dra. Regina Maia Sacchetti, da Organiza¸c˜ao e Gest˜ao de recursos do cluster INOVA-RIA, pela sua disponibilidade e dedica¸c˜ao que tornaram poss´ıvel a cria¸c˜ao do est´agio que permitiu a realiza¸c˜ao deste trabalho.

Aos Engenheiros Nuno Ferreira e Hugo Rodrigues, na qualidade de administradores da Vers˜ao Integral,Lda, pelas facilidades, apoio incondicional e ´optimas condi¸c˜oes de trabalho concedidas, imprescind´ıveis para levar a bom porto este projecto.

facultados, que tanto ajudaram durante a fase de implementa¸c˜ao, ao colaborador Ricardo Esteves pela preciosa ajuda no desenvolvimento da plataforma de testes e ao Engenheiro Jorge Silva pelo seu companheirismo, preocupa¸c˜ao e alto profissionalismo que em muito contribuiu para que me fosse poss´ıvel conseguir encarar as minhas fun¸c˜oes da melhor forma, mesmo quando tudo parecia estar contra.

Um agradecimento especial ao Engenheiro Rui Ferreira, na qualidade de supervisor deste trabalho, pelo seu bom humor, empenho e total dedica¸c˜ao, que viabilizou e tra¸cou de forma significativa, o rumo deste trabalho. O meu apre¸co pela sua amizade e apoio.

Ao meu colega de longos anos Sim˜ao Oliveira Cardeal, pelas discuss˜oes t´ecnicas, pela cumplicidade, companheirismo e amizade que demonstrou, que em muito contribuiu para ultrapassar os momentos dif´ıceis.

A todos, bem hajam !

UTAD, Vila Real Pedro Edgar Bessa Rodrigues 27 de Outubro, 2010

Resumo xi

Abstract xiii

Agradecimentos xv

´Indice de tabelas xxi

´Indice de figuras xxiii

Lista de Abreviaturas xxvii

1 Introdu¸c˜ao 1 1.1 Problem´atica . . . 2 1.2 Metodologia . . . 3 1.3 Objectivo da Disserta¸c˜ao . . . 3 1.4 Organiza¸c˜ao da Disserta¸c˜ao . . . 4 2 Contextualiza¸c˜ao 5 2.1 Conceitos . . . 6 2.2 Contexto Hist´orico . . . 8 2.2.1 A Fala . . . 9 2.2.2 A Escrita . . . 10 2.2.3 O Livro Escrito . . . 11 xvii

2.2.7 Reflex˜ao . . . 16

2.3 Sistemas de Informa¸c˜ao nas Empresas. . . 20

2.3.1 Ades˜ao `as Redes Inform´aticas . . . 20

2.3.2 Os conceitos do novo paradigma . . . 22

2.3.3 Ambiente Empresarial . . . 24

2.3.4 Reflex˜ao . . . 27

3 Seguran¸ca em Redes e Sistemas de Informa¸c˜ao 29 3.1 Conceitos e Pressupostos . . . 30

3.2 Vulnerabilidades. . . 33

3.3 Amea¸cas . . . 36

3.3.1 Classifica¸c˜ao das amea¸cas . . . 38

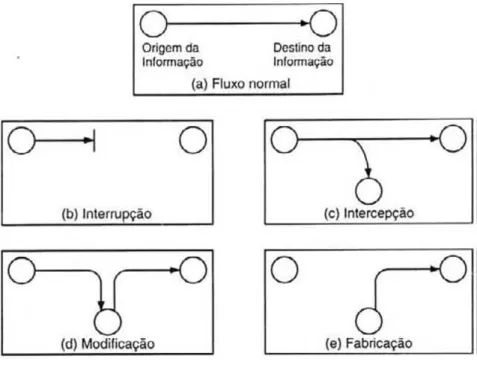

3.3.2 Metodologias de Ataques Inform´aticos . . . 40

3.3.3 Anatomia de um Ataque Inform´atico . . . 55

3.3.4 An´alise e Previs˜oes . . . 57

3.4 Contra-medidas . . . 58

3.4.1 Conselhos B´asicos de Seguran¸ca . . . 60

3.4.2 Ferramentas e Sistemas de Seguran¸ca . . . 63

3.4.3 Pol´ıticas de Seguran¸ca . . . 74

3.5 Enquadramento Legal e Normativo . . . 77

3.5.1 Normas e Crit´erios . . . 77

3.5.2 Enquadramento Legal Portuguˆes . . . 82

3.5.3 Entidades orientadas `a Seguran¸ca Inform´atica . . . 83

4 Gest˜ao do Risco 85 4.1 Processo de Gest˜ao de Risco . . . 87

4.1.1 An´alise e Classifica¸c˜ao do Risco . . . 87

4.1.2 Planeamento e Selec¸c˜ao de Controlos . . . 89

4.1.3 Implementa¸c˜ao de Controlos . . . 92

4.1.4 Avalia¸c˜ao e Monitoriza¸c˜ao . . . 94

4.2 An´alise do Modelo ISO/IEC 13335 . . . 95

4.2.1 Abordagem baseada em boas pr´aticas . . . 96

4.2.2 Abordagem informal . . . 96

4.2.3 Abordagem baseada na an´alise detalhada do risco . . . 96

4.2.4 Abordagem heterog´enea . . . 96

4.3 Metodologia proposta . . . 98

4.3.1 An´alise do Sistema de Informa¸c˜ao Organizacional . . . 98 xviii

4.3.5 Probabilidade de concretiza¸c˜ao de uma amea¸ca . . . 110

4.3.6 Aplica¸c˜ao do Modelo de Delphi . . . 114

4.3.7 C´alculo do Risco . . . 119

4.3.8 An´alise e Classifica¸c˜ao do Risco . . . 123

4.3.9 Selec¸c˜ao de controlos . . . 123

4.3.10 Esquema proposto . . . 124

5 Implementa¸c˜ao da metodologia proposta 125 5.1 An´alise do Sistema de Informa¸c˜ao . . . 125

5.1.1 Descri¸c˜ao da Infraestrutura Inform´atica . . . 126

5.1.2 Identifica¸c˜ao do software da rede . . . 128

5.1.3 Identifica¸c˜ao dos servi¸cos disponibilizados . . . 129

5.1.4 Identifica¸c˜ao de m´aquinas cr´ıticas . . . 130

5.1.5 Conclus˜oes. . . 131

5.2 Elementos de Informa¸c˜ao . . . 132

5.2.1 Identifica¸c˜ao dos elementos de informa¸c˜ao . . . 132

5.2.2 Agrega¸c˜ao dos elementos de informa¸c˜ao . . . 134

5.2.3 C´alculo do Valor da Informa¸c˜ao . . . 135

5.2.4 Conclus˜oes. . . 145

5.3 Probabilidade de ocorrˆencia de Amea¸cas . . . 146

5.3.1 Processos Gen´ericos. . . 146

5.3.2 Identifica¸c˜ao de Amea¸cas . . . 147

5.3.3 C´alculo da probabilidade de ocorrˆencia de amea¸cas . . . 148

5.3.4 Conclus˜oes. . . 153 5.4 O Risco . . . 154 5.4.1 C´alculo do Risco . . . 157 5.4.2 Avalia¸c˜ao do Risco . . . 163 6 Babel Enterprise 165 6.1 Caracter´ısticas . . . 167 6.2 Arquitectura Geral . . . 168

6.2.1 Agentes Babel Enterprise. . . 170

6.2.2 Consola Web . . . 170

6.2.3 Servidor Babel Enterprise . . . 171

6.2.4 Base de Dados . . . 171

6.3 Organiza¸c˜ao l´ogica do Babel Enterprise . . . 172

6.4 Princ´ıpio de Funcionamento . . . 173 xix

6.5.3 An´alise Cr´ıtica . . . 186

6.5.4 Conclus˜oes. . . 203

6.5.5 Proposta de inova¸c˜ao . . . 206

7 Conclus˜oes Finais 207

Referˆencias bibliogr´aficas 213

A Ranking das piores amea¸cas inform´aticas 219

B Question´ario de determina¸c˜ao do valor da informa¸c˜ao 223

C Question´ario de determina¸c˜ao da probabilidade de amea¸cas 229

Sobre o Autor 241

2.1 Quadro-Resumo das (R)evolu¸c˜oes da Informa¸c˜ao . . . 17

2.2 Estudo da CISI . . . 21

3.1 Probabilidade de ocorrˆencia de amea¸cas . . . 37

4.1 Alpha de Cronbach e o grau de Consenso . . . 106

4.2 Classifica¸c˜ao da informa¸c˜ao segundo a criticidade . . . 109

4.3 Probabilidade de ocorrˆencia de amea¸cas . . . 112

4.4 Escala de resposta de probabilidades . . . 115

4.5 Correspondˆencia entre as classes de amea¸cas e as dimens˜oes de seguran¸ca116 5.1 Grupos gen´ericos de informa¸c˜ao (Gi) . . . 134

5.2 Resultados para a dimens˜ao Confidencialidade . . . 140

5.3 Resultados para a dimens˜ao Integridade . . . 141

5.4 Resultados para a dimens˜ao Disponibilidade . . . 142

5.5 Resultados Autenticidade/Responsabilidade . . . 143

5.6 Classifica¸c˜ao parcial da informa¸c˜ao . . . 144

5.7 Classifica¸c˜ao geral da informa¸c˜ao . . . 144

5.8 Resultados finais para os Processos do grupo 1 . . . 149

5.9 Resultados finais para os Processos do grupo 2 . . . 149 xxi

5.21 Classifica¸c˜ao dos ´ındices de risco referentes a cada grupo gen´erico de informa¸c˜ao Gi . . . 164

6.1 Babel Enterprise Vs OpenVas . . . 205

2.1 Pirˆamide de Davenport . . . 6

2.2 A primeira forma de partilha de informa¸c˜ao . . . 9

2.3 Exemplos de Escrita . . . 10

2.4 O mundo da Internet . . . 14

2.5 Gr´afico do crescimento da Internet . . . 15

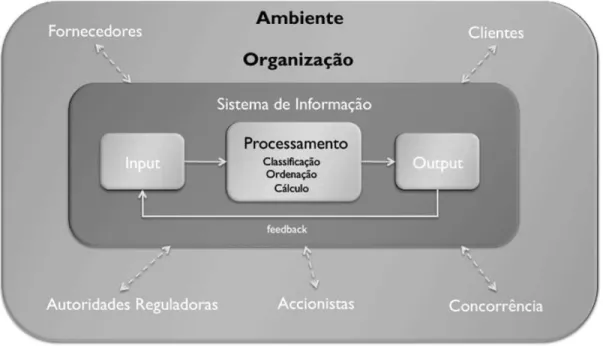

2.6 Ambiente Empresarial e os Sistemas de Informa¸c˜ao . . . 23

2.7 Diagrama dos intervenientes do Ambiente Empresarial . . . 24

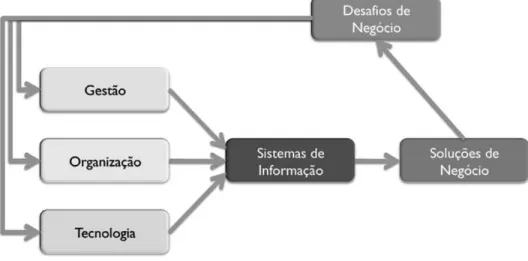

2.8 Processo estrat´egico de neg´ocio . . . 25

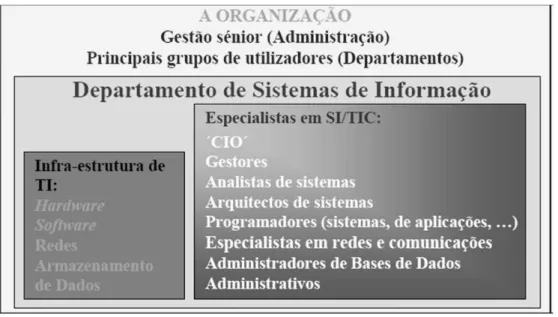

2.9 Estrutura organizacional de uma empresa. . . 26

2.10 Diagrama de Leavitt . . . 26

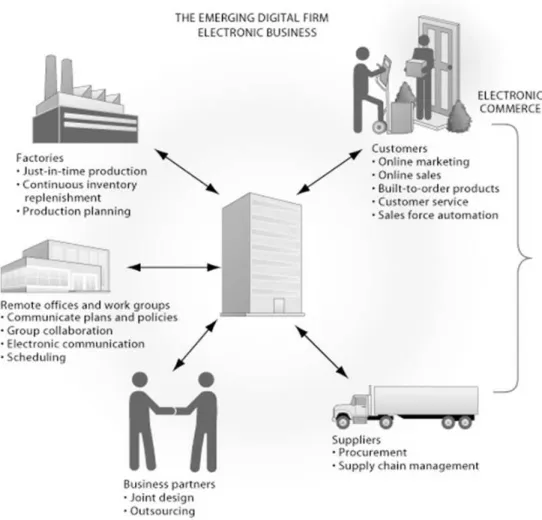

2.11 Panorama da actividade empresarial . . . 28

3.1 Utilizador como Elo mais fraco do sistema . . . 35

3.2 Vulnerabilidades dos Sistemas de Informa¸c˜ao (Fonte: Santos (2007)) . 35

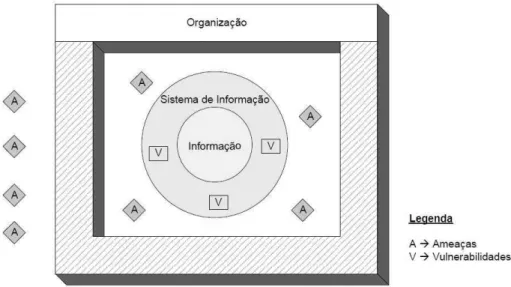

3.3 Representa¸c˜ao das Amea¸cas e Vulnerabilidades (Fonte: Santos (2007)) 36

3.4 Classifica¸c˜ao das amea¸cas . . . 38

3.5 T´ecnica DNS Poisoning . . . 45

3.6 T´ecnica Nega¸c˜ao de Servi¸co . . . 46

3.7 Ataque Nega¸c˜ao de Servi¸co Distribu´ıda . . . 47

3.11 Ataque IP Spoofing . . . 51

3.12 Ataque Man-in-the-Middle . . . 53

3.13 Analogia da multiaplicabilidade das t´ecnicas de ataque . . . 54

3.14 Anatomia de um Ataque Inform´atico . . . 55

3.15 Contra-medidas (Fonte: Santos (2007)) . . . 58

3.16 Actualiza¸c˜ao do Antiv´ırus . . . 60

3.17 Seguran¸ca Vs Usabilidade . . . 74

3.18 Cronologia de Normas e Crit´erios . . . 77

4.1 Processo de Gest˜ao de Risco . . . 87

4.2 Modelo para a Seguran¸ca da Informa¸c˜ao . . . 90

4.3 Risco Residual. . . 91

4.4 Abordagem heterog´enea de Gest˜ao do Risco . . . 97

4.5 Organigrama standard de uma organiza¸c˜ao de TI . . . 110

4.6 Identifica¸c˜ao de amea¸cas . . . 113

4.7 Metodologia proposta . . . 124

5.1 Esquema Geral da Rede Inform´atica em estudo . . . 126

5.2 Esquema da Rede interna . . . 127

5.3 Procedimento de Delphi . . . 136

6.1 Arquitectura Cliente . . . 168

6.2 Arquitectura Servidor . . . 169

6.3 Interface Web de utilizador . . . 171

6.4 Organiza¸c˜ao l´ogica . . . 172

6.5 Princ´ıpio de funcionamento . . . 178

6.6 Arquitectura Interna OpenVas . . . 181

6.7 Interface gr´afica do OpenVas (Cliente) . . . 183

6.8 Dom´ınios Babel Enterprise . . . 187

6.9 Pol´ıticas Babel Enterprise . . . 188

6.10 ´Areas Babel Enterprise . . . 188 xxiv

6.14 Detec¸c˜ao de vulnerabilidades novas, eliminadas e alteradas . . . 191

6.15 Expressividade dos m´odulos no n´ıvel de risco . . . 196

6.16 Gr´afico de evolu¸c˜ao do ´ındice de risco de cada pol´ıtica de seguran¸ca . 196

6.17 Evolu¸c˜ao dos valores de risco de uma pol´ıtica . . . 197

6.18 Propor¸c˜ao de risco por dom´ınio . . . 197

6.19 Evolu¸c˜ao dos valores de risco dos dom´ınios . . . 198

6.20 Evolu¸c˜ao dos valores de risco das ´areas . . . 198

6.21 Propor¸c˜ao de vulnerabilidades por ´area . . . 199

6.22 N´ıvel de risco por agente (Primeira Auditoria) . . . 199

6.23 N´ıvel de risco por agente (teste final) . . . 200

6.24 Rela¸c˜ao entre ´ındice geral de Risco inicial e final do sistema . . . 201

6.25 Curva de evolu¸c˜ao do ´ındice geral de Risco do sistema . . . 202

C.1 Classifica¸c˜ao das amea¸cas . . . 231

Abreviatura Descri¸c˜ao

ACEP Associa¸c˜ao de Com´ercio Electr´onico de Portugal ANACOM Autoridade Nacional de Comunica¸c˜oes

ANCP Agˆencia Nacional de Compras P´ublicas AS Sistema Aut´onomo

BHO Browser Helper Objects BSI British Standard Institute BSoD Blue Screen of Death

CB Certificaton Body

CC Common Criteria

CEM Common Evaluation Methodology for Information Technology Security

CERT Servi¸co de Resposta a Incidentes de Seguran¸ca Inform´atica CERIAS Center for Education and Research in Information

Assurence and Security

CESE Comit´e Econ´omico e Social Europeu CEN Comit´e Europeu de Normaliza¸c˜ao

CENELEC Comit´e Europeu de Normaliza¸c˜ao Electrot´ecnico

CISI Comis˜ao Interministerial para a Sociedade da Informa¸c˜ao (continua na p´agina seguinte)

CNN Cable News Network

CNPD Comiss˜ao Nacional de Protec¸c˜ao de Dados

CoP Code of Practice for Information Security Management CVE Common Vulnerabilities and Exposures

DDoS Distributed Denial of Service DDS Decision Support System DLL Dynamic-link library

DNS Domain Name System

DoS Denial of Service

DTI Department of Trade and Industry

ENIAC Electrical Numerical Integrator and Calculator

ENISA Agˆencia Europeia para a Seguran¸ca das Redes de Informa¸c˜ao

EPL Evaluated Products List

ETSI Instituto Europeu de Normaliza¸c˜ao para Telecomunica¸c˜oes EUA Estados Unidos da Am´erica

EUROSTAT Gabinete de Estat´ısticas da Uni˜ao Europeia ESS Executive Support System

FEUP Faculdade de Engenharia da Universidade do Porto FTP File Transfer Protocol

GPL General Public License GUI Graphical User Interface HTTP HyperText Transfer Protocol HTTPS HyperText Transfer Protocol Secure

IAPMEI Instituto de Apoio `as Pequenas e M´edias Empresas e `a Inova¸c˜ao

IBM International Business Machines ICMP Internet Control Message Protocol IDN Instituto Nacional da Defesa IDS Intrusion Detection System

IEC International Electrotechnical Commission IETF Internet Engineering Task Force

(continua na p´agina seguinte)

IKE Internet Key Exchange IP Internet Protocol

IPQ Intituto Portuguˆes de Qualidade ISC Internet Systems Consortium ISDN Integrated Services Digital Network

ISO International Organization for Standardization ISMS Information Security Management System ISRAM Information Security Risk Analysis Method ISSA Information System Security Association

ITSEC Information Technology Security Evaluation Criteria ITSEM Information Technology Security Evaluation Manual LAN Local Area Network

MAC Media Access COntrol address MIS Management Information Systems MIT Massachusetts Institute of Technology MITM Man-in-the-Middle Attack

NASL Nessus Attack Scripting Language NCSC National Computer Security Center

NMAP Network Mapper

NSA National Security Agency

OSVDB Open-Source Vulnerability Database

PC Personal Computer

PGP Pretty Good Privacy PJ Pol´ıcia Judici´aria

PN Programa de Normaliza¸c˜ao

POSIX Portable Operating System Interface PP Perfil de Protec¸c˜ao

RFC Request for Comments RSoD Red Screen of Death SEO Search Engine Optimization

SGBD Sistemas de Gest˜ao de Bases de Dados SI Sistemas de Informa¸c˜ao

(continua na p´agina seguinte)

SIGNIT Signals intelligence

SIRP Sistema de Informa¸c˜oes da Rep´ublica Portuguesa SIS Servi¸cos de Informa¸c˜oes de Seguran¸ca

SO Sistema Operativo

SPQ Sistema Portuguˆes de Qualidade

SSH Secure Shell

SSL Secure Sockets Layer

ST Security Target

TCP Transmission COntrol Protocol

TCSEC Trusted Computer System Evaluation Criteria TDI Trusted Database Interpretation

TI Tecnologias da Informa¸c˜ao

TIC Tecnologias da Informa¸c˜ao e Comunica¸c˜ao TLS Transport Layer Security

ToE Target of Evaluation

TPS Transaction Processing Systems UE Uni˜ao Europeia

UDP User Datagram PRotocol

UKAS United Kingdom Accreditation Service UMIC Agˆencia para a Sociedade do Conhecimento URL Uniform Resource Locator

VoIP Voice over IP

VPN Virtualk Private Protocol XML eXtensible Markup Language WEP Wired Equivalent Privacy WLAN Wireless Local Area Network WPA Wi-Fi Protected Access

WWW World Wide Web

1

Introdu¸c˜

ao

Esta Disserta¸c˜ao de Mestrado tem como tema principal a quest˜ao da seguran¸ca inform´atica, no contexto empresarial.

Em termos gerais, o tema da seguran¸ca, no campo da computa¸c˜ao, revela-se uma ´area bastante vasta e abrangente, que possibilita aos analistas considerar in´umeros pontos de vista e adoptar in´umeras abordagens, o que dificulta, de certa forma, a selec¸c˜ao dos parˆametros adequados a incluir em cada estudo, que permitam o desenvolvimento de uma explica¸c˜ao simples e clara do tema.

Nesse contexto, esta Disserta¸c˜ao come¸car´a por recuar no tempo, aos prim´ordios dos sistemas de informa¸c˜ao (SI), em busca de respostas que facilitem o entendimento da problem´atica presente e, a partir desse ponto, seguir um racioc´ınio directo em direc¸c˜ao `a an´alise do objecto de estudo.

Neste cap´ıtulo introdut´orio ser´a dada uma breve contextualiza¸c˜ao da problem´atica que motivou este projecto e da metodologia utilizada para a an´alise e implementa¸c˜ao da solu¸c˜ao de seguran¸ca proposta. Finalmente ser˜ao delimitados os objectivos a atingir com este estudo e justificada toda a divis˜ao estrutural escolhida para a Disserta¸c˜ao.

1.1

Problem´

atica

A informa¸c˜ao aparece no ambiente empresarial como um activo criador de valor, de lucros e benef´ıcios para as organiza¸c˜oes.

A utiliza¸c˜ao maci¸ca de recursos de processamento e armazenamento de informa¸c˜ao em computadores, nas mais diversas ´areas de actividade humana e nos mais variados tipos de neg´ocios e aplica¸c˜oes, tornou aguda a dependˆencia em rela¸c˜ao `as infra-estruturas inform´aticas. Actualmente, ´e dif´ıcil imaginar os processos operacionais da maioria das organiza¸c˜oes sem o uso destas infra-estruturas. No caso mais extremo est˜ao, por exemplo, os bancos e empresas de telecomunica¸c˜oes, que teriam poucas probabilidades de sobrevivˆencia sem os recursos de computa¸c˜ao.

Por´em, mais grave que o aspecto da indisponibilidade dos equipamentos inform´aticos ´e a perda, indisponibilidade e viola¸c˜ao da informa¸c˜ao que estes suportam. ´E comum aparecerem nos meios de comunica¸c˜ao social not´ıcias relacionadas com crimes e fraudes cometidas com o uso do poder computacional. Estes crimes inform´aticos acontecem diariamente em todo o mundo, com os mais variados objectivos, a uma raz˜ao de v´arios ataques por minuto, colocando frequentemente em risco a informa¸c˜ao sigilosa de uma alta gama de organiza¸c˜oes.

A consciencializa¸c˜ao entre os empres´arios quanto ao seu grau de dependˆencia e de vulnerabilidade em rela¸c˜ao ao volume e valor da informa¸c˜ao tem aumentado. E essa tendˆencia continuar´a `a medida que as empresas v˜ao ficando cada vez mais dependentes das redes inform´aticas para a execu¸c˜ao das suas tarefas de neg´ocio e competitividade.

Conforme demonstram as estat´ısticas a n´ıvel mundial, menos de um quarto das empresas que sofrem um s´erio ataque ao seu sistema inform´atico continuam a operar, mas mais de trˆes quartos deixam de existir ou acabam por ser compradas por outras empresas.

´

E, ent˜ao, importante que haja cada vez mais consciˆencia acerca de todo o tipo de amea¸cas a que os sistemas de informa¸c˜ao est˜ao sujeitos e, acima de tudo, que se criem e estudem solu¸c˜oes cada vez mais eficazes para o controlo do risco que estas amea¸cas representam para os activos organizacionais.

1.2

Metodologia

Esta Disserta¸c˜ao de Mestrado concentra-se, fundamentalmente, no estudo de uma solu¸c˜ao de seguran¸ca inform´atica, denominada Babel Enterprise, capaz de realizar auditorias de seguran¸ca a sistemas, com o objectivo de alertar o administrador sobre as vulnerabilidades que estes apresentam, calculando tamb´em o seu ´ındice de risco. Visto isto, a metodologia a implementar neste projecto ter´a v´arios pontos de an´alise, fundamentais para a bom entendimento desta tem´atica.

Inicialmente ser´a proposto o levantamento das vulnerabilidades mais comuns dos sistemas inform´aticos, quais as suas principais origens e a que tipo de ataques podem levar. A compreens˜ao das fontes de vulnerabilidades e das v´arias metodologias de ataque ´e vital para um planeamento eficaz das medidas de seguran¸ca a implementar no sistema. Para al´em disso, ser´a igualmente importante identificar os diferentes tipos de solu¸c˜oes de seguran¸ca que podem ser usadas a nosso favor.

A segunda fase consistir´a na an´alise de alguns modelos de gest˜ao do risco, terminando no desenvolvimento e implementa¸c˜ao de um modelo anal´ıtico de gest˜ao de risco adequado `as caracter´ısticas espec´ıficas da rede em estudo.

Por ´ultimo, a terceira fase ter´a o prop´osito de determinar que tipo de contributo o Babel Enterprise pode dar ao processo de an´alise de risco, atrav´es da cria¸c˜ao de um caso de estudo, baseado em v´arios cen´arios, que proporcionar´a uma aplica¸c˜ao pr´atica desta ferramenta, utilizando um software de referˆencia, denominado OpenVas. O estudo terminar´a com a compara¸c˜ao dos resultados das v´arias abordagens.

1.3

Objectivo da Disserta¸c˜

ao

Devido `a variedade de plataformas de seguran¸ca dispon´ıveis no espa¸co virtual, ´e crucial existirem estudos que identifiquem as vantagens e desvantagens de algumas dessas ferramentas, e testem a sua efic´acia.

O presente estudo ter´a, ent˜ao, como principal objectivo apresentar e explorar a solu¸c˜ao Babel Enterprise, identificando os seus pontos fracos, pontos fortes, e os cen´arios em que esta poder´a, eventualmente, prestar um contributo mais eficaz.

1.4

Organiza¸c˜

ao da Disserta¸c˜

ao

Esta Disserta¸c˜ao de Mestrado est´a dividida em 7 cap´ıtulos.

O primeiro cap´ıtulo constitui o cap´ıtulo introdut´orio que apresenta os parˆametros principais deste estudo, nomeadamente a problem´atica que o motivou e a metodologia proposta para a condu¸c˜ao do trabalho, assim como os objectivos a atingir.

No segundo cap´ıtulo ´e feita a contextualiza¸c˜ao da tem´atica em estudo. O grande objectivo deste cap´ıtulo ´e dar a perceber ao leitor a evolu¸c˜ao dos SI ao longo da hist´oria e como estes acabaram por influenciar e revolucionar a sociedade mundial, principalmente com o aparecimento da Internet . A ideia principal a transmitir

ser´a o enorme valor que a informa¸c˜ao representa para as empresas, com o prop´osito de justificar a necessidade da sua protec¸c˜ao, pois as coisas valiosas s˜ao, geralmente, alvo de protec¸c˜ao.

O terceiro cap´ıtulo, constitui o levantamento do estado da arte , onde se inicia

uma an´alise mais t´ecnica a toda a problem´atica. Nesta sec¸c˜ao s˜ao analisadas as vulnerabilidades mais comuns dos SI e os tipos de ataques de que estes podem ser alvo. Para al´em disso, ´e feito o levantamento dos v´arios tipos de ferramentas orientadas `a seguran¸ca inform´atica, de modo a que o leitor possa conhecer que tipo de solu¸c˜oes de seguran¸ca existem e que tipo de funcionalidades executam.

No quarto cap´ıtulo ´e introduzida a fase de implementa¸c˜ao, atrav´es do estudo dos v´arios m´etodos anal´ıticos de gest˜ao de risco, resultando na elabora¸c˜ao de um modelo de gest˜ao de risco, adequado `as caracter´ısticas espec´ıficas da rede inform´atica onde ser˜ao implementados os v´arios cen´arios de teste.

O quinto cap´ıtulo, por sua vez, consiste essencialmente numa descri¸c˜ao aprofundada da implementa¸c˜ao do modelo de gest˜ao de risco proposto no cap´ıtulo anterior, resultando da´ı os valores te´oricos de risco que servir˜ao de referˆencia aos resultados obtidos na fase de testes.

No sexto cap´ıtulo ´e, finalmente, apresentado o Babel Enterprise e descrita toda a fase de testes, desde os cen´arios propostos para a implementa¸c˜ao, passando pela apresenta¸c˜ao do software de referˆencia, at´e `a an´alise dos resultados..

2

Contextualiza¸c˜

ao

Em qualquer projecto, de qualquer ´area cient´ıfica, ´e vital que o autor crie uma base s´olida de trabalho para que n˜ao se gerem ambiguidades que, no futuro, poder˜ao dificultar a compreens˜ao e/ou a evolu¸c˜ao das fases seguintes do trabalho. Foi neste sentido que decidi realizar e direccionar algum trabalho de investiga¸c˜ao para a contextualiza¸c˜ao da tem´atica desta Disserta¸c˜ao.

Este cap´ıtulo ter´a, portanto, como principais objectivos definir alguns conceitos b´asicos que possam levantar d´uvidas e contextualizar gradualmente a tem´atica em estudo, no tempo e no espa¸co, tentando colocar quest˜oes pertinentes que comecem a incutir desde cedo, no leitor, ac¸c˜oes de reflex˜ao sobre o assunto.

Nesse ˆambito, preocupei-me em dar uma perspectiva hist´orica dos Sistemas de

informa¸c˜ao , explicando todas as suas (R)evolu¸c˜oes, at´e chegar aos Sistemas de

informa¸c˜ao mais complexos que caracterizam a sociedade actual, catalogada como Sociedade da Informa¸c˜ao e do conhecimento .

O estudo de todo este contexto hist´orico, na minha perspectiva, ´e essencial para o entendimento global de como se formou o modelo da nossa sociedade, t˜ao dependente de infra-estruturas inform´aticas, permitindo-nos tirar v´arias conclus˜oes importantes, que nunca conseguir´ıamos deduzir de outra forma.

2.1

Conceitos

Durante a longa fase de pesquisa tive contacto com artigos cient´ıficos, Disserta¸c˜oes de Mestrado, Teses de Doutoramento, entre outros documentos de ordem cient´ıfica que abordam a tem´atica da Seguran¸ca em Redes e Sistema de informa¸c˜ao . Durante

a leitura de alguns desses documentos constatei que era frequente a confus˜ao entre determinados conceitos, tanto pela falta de cuidado e clareza por parte dos autores, como pela facilidade em haver uma m´a interpreta¸c˜ao por parte dos leitores. Nesse sentido, tive dificuldade em compreender certas abordagens de determinados autores, pois, por vezes, era dif´ıcil discernir, por exemplo, que nomenclaturas diferentes se referiam exactamente ao mesmo aspecto, como ´e o caso dos termos Redes

inform´aticas e Sistemas de informa¸c˜ao .

Para evitar que esta falta de clareza perturbe a boa interpreta¸c˜ao do que vai sendo explicado nesta Disserta¸c˜ao, irei definir e delimitar, neste ponto, alguns conceitos b´asicos normalmente confundidos.

Uma das confus˜oes mais frequentes ocorre entre os termos dados , informa¸c˜ao e conhecimento . Neste sentido, Prusak and Davenport (1998) refere que os dados

tˆem, erradamente, sido referidos como informa¸c˜ao e actualmente a informa¸c˜ao ´e designada como conhecimento. Contudo o autor tenta delimitar este termos, atrav´es do exemplo de uma pirˆamide:

Segundo Prusak and Davenport(1998), na base da pirˆamide encontram-se os dados em bruto, que s˜ao simples observa¸c˜oes sobre o estado do mundo, no n´ıvel interm´edio encontra-se a informa¸c˜ao, que s˜ao dados dotados de relevˆancia e prop´osito. Por fim, no topo da pirˆamide est´a o conhecimento, informa¸c˜ao valiosa para a mente humana. Para o autor, este processo de transforma¸c˜ao de dados em informa¸c˜ao e de informa¸c˜ao em conhecimento s´o ´e poss´ıvel mediante a interven¸c˜ao humana, pois quem transforma a informa¸c˜ao em conhecimento ´e o homem e n˜ao a tecnologia. Noutro ponto de vista, Vieira and Castanho (2008) que a informa¸c˜ao prosperou

como conceito filos´ofico na era cl´assica, denotando a imposi¸c˜ao de uma forma, ideia ou principio, que assim se tornava in-formada ou apenas formada . Depois, por

s´eculos, segundo o mesmo autor, o uso do termo informa¸c˜ao foi monopolizado por

jornalistas, o que causou ambiguidades na interpreta¸c˜ao dos seus m´ultiplos sentidos como, por exemplo, comunicar/informar ou not´ıcia/informa¸c˜ao.

Outra confus˜ao frequente ocorre entre os conceitos sistemas de informa¸c˜ao e tecnologias da informa¸c˜ao .

Segundo Santos et al. (2007), um sistema de informa¸c˜ao (SI) ´e um sistema automatizado (ou sistema computorizado), ou mesmo manual, que abrange pessoas, m´aquinas e/ou m´etodos organizados para colectar, processar, transmitir e disseminar dados que representam informa¸c˜ao para o utilizador.

Embora esta defini¸c˜ao seja v´alida e bem enquadrada no paradigma da sociedade actual, este termo poder´a ser facilmente confundido com Tecnologias de Informa¸c˜ao (TI). Contudo, enquanto os SI s˜ao sistemas globais que permitem a transmiss˜ao da informa¸c˜ao a partir da ac¸c˜ao humana, tal como a fala, a escrita ou as Redes Inform´aticas (na sua forma mais abrangente, a Internet ), as TI s˜ao equipamentos

tecnol´ogicos que suportam e auxiliam essa transmiss˜ao de informa¸c˜ao (televis˜ao, r´adio, telefone, computador, entre outros).

Numa analogia podemos considerar que as TI s˜ao o Hardware e os SI o Software do processo de transmiss˜ao de informa¸c˜ao.

2.2

Contexto Hist´

orico

Hoje em dia, vivemos e estamos enquadrados na designada sociedade da informa¸c˜ao

e do conhecimento , associada a um desenvolvimento social e econ´omico em que a

aquisi¸c˜ao, armazenamento, processamento, valoriza¸c˜ao, transmiss˜ao, distribui¸c˜ao e dissemina¸c˜ao de informa¸c˜ao conduz `a cria¸c˜ao de conhecimento e `a satisfa¸c˜ao das necessidades dos cidad˜aos e das empresas, tendo um papel central na actividade econ´omica, na cria¸c˜ao de riqueza, na defini¸c˜ao de qualidade de vida dos cidad˜aos e das suas pr´aticas culturais (Morais, 1999).

Neste contexto surgem algumas quest˜oes pertinentes:

A informa¸c˜ao sempre teve esta importˆancia e influˆencia? Sempre existiu este modelo de Sociedade?

Deste quando existem sistemas de informa¸c˜ao?

N˜ao ´e necess´ario recuarmos muitos anos para percebermos que o conceito de SI e de

Sociedade da Informa¸c˜ao e do Conhecimento s˜ao conceitos muito recentes, sobre

os quais n˜ao costumamos reflectir muito, talvez por nos parecerem termos naturais da evolu¸c˜ao do homem ou porque fazem parte do nosso quotidiano.

No entanto, se olharmos para o passado da humanidade, vemos claramente que os SI, embora num contexto mais simplificado, existiram desde sempre, muito antes da era Digital, muito antes do conceito de empresa como o conhecemos hoje, e

muito antes at´e da era de Jesus Cristo ou da cria¸c˜ao de qualquer religi˜ao.

A informa¸c˜ao existe desde que nos conhecemos como Homens, interpretes do mundo exterior, e tem evolu´ıdo atrav´es e junto com a hist´oria, modificando significados e impactando indiv´ıduos, sociedades e organiza¸c˜oes, funcionando como um dos elementos impulsionadores da evolu¸c˜ao do Homem (Calazans, 2006).

Atrav´es do hist´orico ser´a poss´ıvel visualizar como as inven¸c˜oes tecnol´ogicas do homem influenciaram as mudan¸cas no uso e/ou transmiss˜ao da informa¸c˜ao, que hoje caracterizam tanto o actual paradigma (Vieira and Castanho, 2008) .

´

E fundamental encontrarmos o passado para percebermos as linhas de for¸ca que podem pautar o futuro e termos a capacidade de moldar o presente (Borges, 2002).

2.2.1

A Fala

Segundo v´arios autores, para encontrarmos o primeiro SI temos que recuar ao in´ıcio da existˆencia da esp´ecie humana, onde os nossos antepassados tiveram a necessidade de encontrar uma forma eficaz para se comunicarem. ´E nesse processo que surge a

Fala , ou Linguagem oral , onde a informa¸c˜ao ´e transmitida atrav´es da palavra

falada, sendo, at´e aos dias de hoje, a nossa forma de partilha de informa¸c˜ao mais comum. Nesse sentido, Durval (2007) refere que “a primeira forma de transmiss˜ao de informa¸c˜ao foi a Fala , a partir da qual nos tornamos realmente humanos,

capazes de pensar, produzir e transmitir conhecimento”. Refor¸cando essa id´eia,

Borges (2002) refere tamb´em que “lidamos com a informa¸c˜ao ou, se preferirmos, com a sua representa¸c˜ao desde que nos conhecemos como humanos”.

Visto que nas sociedades primitivas n˜ao existiam registos escritos, a informa¸c˜ao e comunica¸c˜ao eram abordadas por diferentes formas de linguagem (rito, mito, rela¸c˜oes de parentesco e comunica¸c˜ao pict´orica). Como testemunho disso temos as gravuras encontradas em escava¸c˜oes arqueol´ogicas (Vieira and Castanho,2008).

Figura 2.2 – A primeira forma de partilha de informa¸c˜ao

Por´em, embora o surgimento da fala tenha sido um passo important´ıssimo para a nossa evolu¸c˜ao, esta revelou ter muitas limita¸c˜oes, pois a partilha de informa¸c˜ao est´a restrita ao contacto imediato e local, atingindo poucas pessoas. Deste modo,Durval

(2007) afirma que a Fala ´e um SI fant´astico mas que o seu meio de transmiss˜ao,

2.2.2

A Escrita

Para colmatar as limita¸c˜oes da fala, o ser humano teve necessidade de evoluir. Dessa evolu¸c˜ao, acaba por nascer, h´a 5000 anos na Mesopotˆamia, milhares de anos mais tarde na China e depois pelos Maias na Am´erica Central, a Escrita .

Embora a fala tenha sido a primeira forma de transmiss˜ao de informa¸c˜ao, a

capacidade de a transferir, inalter´avel, ao longo do tempo est´a intrinsecamente ligada ao registo, `a Escrita , com principal destaque para a escrita alfab´etica. Com

esta conseguimos trasladar todo um discurso separado da fonte da sua produ¸c˜ao no espa¸co e no tempo (Borges, 2002). Deste modo, a inven¸c˜ao da Escrita foi a

primeira grande (R)evolu¸c˜ao da informa¸c˜ao (Oliveira, 2003).

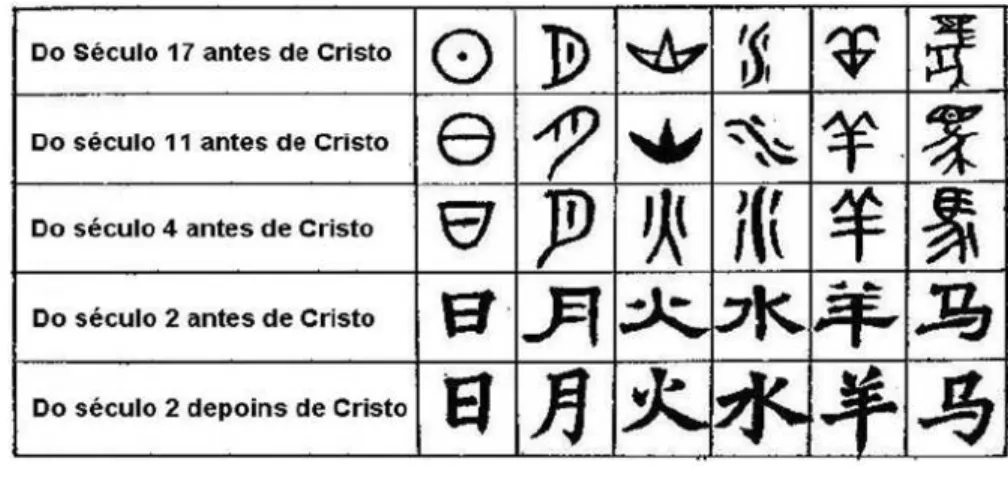

Na figura 2.3 podemos ver alguns s´ımbolos utilizados no registo escrito.

Figura 2.3 – Exemplos de Escrita

Contudo, ainda que o aparecimento da Escrita tenha sido um passo importante

para a evolu¸c˜ao do Homem, este acabou por lhe conhecer s´erias limita¸c˜oes.

A Escrita revelou ser insuficiente para um aumento significativo da partilha da

informa¸c˜ao, pois existiam poucos exemplares de cada registo escrito, o que n˜ao permitia que a informa¸c˜ao chegasse a um n´umero significativo de pessoas, ficando apenas restrita `a popula¸c˜ao local. Corroborando esta ideia, Durval (2007) afirma que “a escrita deu um enorme impulso ao desenvolvimento do conhecimento, mas n˜ao permitia a sua multiplica¸c˜ao para atingir um grande n´umero de pessoas”.

2.2.3

O Livro Escrito

De acordo comDrucker (1999), a segunda (R)evolu¸c˜ao da informa¸c˜ao foi provocada pelo Livro escrito , primeiro na China, por volta de 1300 a.C e depois, 800 anos

mais tarde, na Gr´ecia, onde Peisistratos, o tirano de Atenas, mandou copiar em livros os ´epicos de Homero, at´e ent˜ao apenas recitados.

Contudo, o Livro escrito sofreu v´arias restri¸c˜oes na sua ac¸c˜ao de levar a informa¸c˜ao

a um conjunto maior de pessoas.

O seu primeiro entrave foi o facto de estarem vedados a grande parte da popula¸c˜ao, sendo apenas exclusivos do Clero e da Nobreza, pois o controlo das fontes de informa¸c˜ao significava, no contexto dessa ´epoca, o controlo das ideias, da cultura e da sociedade. Vieira and Castanho(2008) afirma que “antes do s´eculo XV, embora limitados, os livros eram um meio de massa ainda restrito. As pessoas do poder n˜ao estavam particularmente interessadas que as massas pudessem ler e as necessidades econ´omicas n˜ao pediam uma for¸ca de trabalho alfabetizada”.

Noutro sentido, Santos and Maranh˜ao (2008) afirma que “nos seus prim´ordios, os livros eram escritos `a m˜ao, em geral por religiosos, num processo bastante demorado e com custos muito elevados, permitindo que apenas algumas pessoas (muito poucas) tivessem acesso `a informa¸c˜ao. Esse processo consistia em milhares de mosteiros, que abrigavam centenas de monges altamente competentes, que trabalhavam desde o alvorecer at´e ao pˆor-do-sol, seis dias por semana, a copiar livros `a m˜ao. Um monge dedicado podia fazer quatro p´aginas por dia (mais de 1200 p´aginas anuais)”. Com o livro, o registo escrito melhorou bastante, pois foi poss´ıvel estrutur´a-lo, organiz´a-lo e armazen´a-lo no interior de um ´unico objecto m´ovel. Contudo, o livro apenas resolveu um dos problemas da Escrita , isto ´e, o problema da mobilidade

organizada da informa¸c˜ao, que passou a ser poss´ıvel. Por´em, continuou a existir um n´umero insuficiente de c´opias do mesmo registo, ou neste caso, do mesmo livro, continuando assim a n˜ao ser poss´ıvel fazer chegar a informa¸c˜ao a um n´umero consider´avel de pessoas.

2.2.4

A Imprensa

Entretanto, em meados de 1455, o ourives alem˜ao Johannes Gutenberg, ap´os anos de pesquisas e trabalho duro, colocou nas m˜aos o seu grande trunfo em forma de livro, impresso com uma t´ecnica in´edita e infal´ıvel: a prensa de tipos m´oveis .

A impress˜ao em massa, possibilitada a partir da´ı, transformou a cultura ocidental para sempre, atrav´es do enorme aumento do volume de informa¸c˜ao, em forma de livros, revistas, jornais, etc.

As redu¸c˜oes de custos de produ¸c˜ao dos livros foram enormes (em 1424 o pre¸co de cada livro equivalia ao de uma fazenda ou vin´ıcola), incentivando o acesso `a informa¸c˜ao, viabilizando a populariza¸c˜ao do conhecimento e desencadeando um aumento significativo da alfabetiza¸c˜ao de uma sociedade carente de cultura, mudando a maneira de pensar e agir das pessoas (Vieira and Castanho, 2008; Durval, 2007). Em pouco tempo, a imprensa , provocou a chamada terceira (R)evolu¸c˜ao da

informa¸c˜ao, mudando as institui¸c˜oes, incluindo todo o sistema educacional, que passou a ser orientado n˜ao s´o ao clero e ao estudo da Teologia, mas tamb´em para os leigos, possibilitando o estudo da Matem´atica, Direito, Filosofia, etc.

Reflex˜ao:

Sem a imprensa , que veio tornar a informa¸c˜ao mais acess´ıvel, o que seria

das Universidades? Teria surgido a Internet? Teriamos evolu´ıdo tanto?

Provavelmente nunca saberemos estas respostas. O que ´e certo ´e que ter´ıamos, com certeza, uma evolu¸c˜ao diferente, pois esta (R)evolu¸c˜ao foi de tal forma importante que ´e bem prov´avel que sem ela n˜ao estiv´essemos, hoje em dia, num n´ıvel t˜ao avan¸cado de conhecimento, de inova¸c˜ao social e tecnologicamente t˜ao evolu´ıdos. Contudo, o Homem, mais uma vez, concluiu que este passo n˜ao foi suficiente, pois acabaram por surgir novos problemas. Depois da imprensa , a humanidade

produziu montanhas de livros, revistas e jornais, mas o acesso a esse enorme volume de informa¸c˜ao tornou-se invi´avel, at´e mesmo pela quantidade (Durval, 2007). Apesar disso, t´ınhamos dado, mais um passo importante a caminho da Partilha

2.2.5

Revolu¸c˜

ao da Informa¸c˜

ao Vs Revolu¸c˜

ao Industrial

Para impulsionar ainda mais a revolu¸c˜ao da informa¸c˜ao surge outro factor que mudou a concep¸c˜ao da sociedade para sempre: A Revolu¸c˜ao Industrial.

A partir do s´eculo XIX, a Revolu¸c˜ao Industrial tomou grandes propor¸c˜oes, quebrando totalmente a linha do Feudalismo1, levando toda uma sociedade para uma revolu¸c˜ao

de pensamentos, ideologia e ritmos de vida. Estava a surgir a Sociedade Industrial ,

desenvolvida pela tecnologia da m´aquina a vapor (Magno,2010).

Com esta revolu¸c˜ao surgem novas ind´ustrias e a inevit´avel evolu¸c˜ao tecnol´ogica, fazendo nascer as TI. Desta forma, as comuns comunica¸c˜oes escritas n˜ao conseguiram competir com a rapidez da transmiss˜ao de mensagens electr´onicas, usadas nos meios interactivos da telegrafia e telefonia (Vieira and Castanho,2008).

Nos anos 20 o r´adio tornou-se um meio bastante popular, inclusive nas ´areas rurais, transmitindo m´usicas e programas. Por sua vez, uns anos mais tarde, a descoberta acerca da convers˜ao e transmiss˜ao de imagens em sinais el´ectricos ocasionou a inven¸c˜ao da caixa que mudou o mundo: A Televis˜ao.

Apesar dos novos meios de comunica¸c˜ao terem influenciado muito a nova sociedade, o que mudou definitivamente a vida do Homem em rela¸c˜ao ao uso e troca de informa¸c˜ao nasceu em 1946, nos EUA: o Computador (Vieira and Castanho,2008). Referindo-se ao computador, Grego(2009) afirma que “o aparecimento de um novo sistema de comunica¸c˜ao universal digital promoveu a integra¸c˜ao global da produ¸c˜ao e dissemina¸c˜ao de palavras, sons e imagens, criando novas formas de comunica¸c˜ao, moldando a vida e sendo moldado por ela, visto que essa nova tecnologia vem moldando comportamentos, transformando a economia, sociedade e cultura”. Para Drucker (2000) o computador est´a para a (R)evolu¸c˜ao da Informa¸c˜ao como a m´aquina a vapor est´a para a Revolu¸c˜ao Industrial, ou seja, o seu gatilho, mas tamb´em e, sobretudo o seu s´ımbolo. A quarta (R)evolu¸c˜ao da informa¸c˜ao come¸cou, ent˜ao, a ser desenhada atrav´es das m´aquinas de processamento, que codificam a informa¸c˜ao em sinais f´ısicos de diferentes esp´ecies para os armazenar, transmitir (r´adio, televis˜ao) ou combinar de diferentes formas (computadores) (Durval, 2007).

1

O feudalismo foi um modo de organiza¸c˜ao social baseada nas rela¸c˜oes servo-contratuais, onde as pessoas viviam nos campos, a trabalhar para ter apenas o que comer. Os Vassalos ofereciam aos Senhores Feudais fidelidade e trabalho em troca de protec¸c˜ao e um lugar para produzir.

2.2.6

A Internet

Os computadores, por si s´o, n˜ao foram suficientes para impulsionar o come¸co da quarta revolu¸c˜ao. Foi no crescimento da quantidade de computadores e da sua capacidade computacional, de comunica¸c˜ao e de interliga¸c˜ao, que nasceu o factor que motivou a nova (R)evolu¸c˜ao: A Internet (ime,1999).

Ap´os a grande revolu¸c˜ao tecnol´ogica da d´ecada de 80, na qual o computador foi o expoente m´aximo, assiste-se a um fen´omeno ainda maior: a segunda vaga da revolu¸c˜ao inform´atica, com a Internet e a www (Morais, 1999).

Figura 2.4 – O mundo da Internet

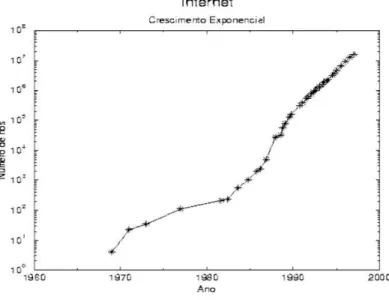

Segundo ime (1999), foi em 1969 que o Pent´agono promoveu a cria¸c˜ao da primeira rede de computadores, a qual interligava quatro computadores geograficamente distantes, localizados em quatro Universidades Americanas, chamada Arpanet. Desde ent˜ao, o n´umero de computadores na Arpanet/Internet cresceu de forma exponencial (figura 2.5), rondando na actualidade os 1,73 bili˜oes.

Para termos uma ideia do qu˜ao grande ´e a velocidade de crescimento da Internet, fa¸camos uma compara¸c˜ao com as taxas de crescimento da popula¸c˜ao mundial, que obedece tamb´em a uma fun¸c˜ao exponencial. Segundo o estudo apresentado por ime

(1999), temos que a utiliza¸c˜ao da Internet dobra a cada 15 meses e que a popula¸c˜ao dobra, em m´edia, a cada 30 anos. Ao fazer-se a rela¸c˜ao entre estes dados temos:

30anos 15meses =

360meses

15meses = 24etapas

Ou seja, no per´ıodo de tempo que a popula¸c˜ao mundial duplica apenas uma vez (30 anos), a Internet duplica 24 vezes.

Figura 2.5 – Gr´afico do crescimento da Internet (Fonte: Vieira and Castanho(2008) )

Como poderemos constatar, a Internet cresceu a um ritmo impressionante, atingindo uma escala gigantesca, mudando a forma de ver o mundo para sempre e ampliando as possibilidades de uso do computador como fonte de informa¸c˜ao e comunica¸c˜ao. Gra¸cas `as potencialidades da Internet, actualmente n˜ao existem mais barreiras geogr´aficas para a dissemina¸c˜ao da informa¸c˜ao. A velocidade como a transmiss˜ao da informa¸c˜ao se processa ´e grandiosa. Basta analisarmos como a velocidade dos computadores ´e medida em milion´esimo de segundos e como os sat´elites atingem em segundos uma larga escala geogr´afica (Oliveira, 2003).

Nesta l´ogica,Oliveira(2003) defende a ideia de que “os processos de comunica¸c˜ao e a tecnologia transformaram o mundo, que passou de um grande universo desconhecido para um mundo conhecido e pequeno”.

A Internet surge assim como uma das maiores inven¸c˜oes do Homem.

A Internet ´e interactiva, cheia de virtualidades todas reunidas num ´unico lugar, o

espa¸co virtual , que representa uma esp´ecie de simula¸c˜ao da consciˆencia humana

global que afecta realmente essa consciˆencia, tal como fizeram o fogo, a linguagem, a religi˜ao, a arte e a escrita, cada etapa integrando as precedentes e levando-a mais longe ao longo de uma evolu¸c˜ao com ritmo exponencial (L´evy, 2001).

´

E com esta quarta (R)evolu¸c˜ao da informa¸c˜ao, que come¸ca a enraizar-se a forte rela¸c˜ao de dependˆencia entre a sociedade e as infra-estruturas inform´aticas.

2.2.7

Reflex˜

ao

A cada (R)evolu¸c˜ao, o Homem cresceu como ser intelectual, social e dotado de inteligˆencia. Com a Fala deu o primeiro passo para a comunica¸c˜ao, com a Escrita criou um sistema de registo que possibilitou o transporte da informa¸c˜ao no

tempo e no espa¸co, com o Livro escrito o registo ficou estruturado e organizado,

com a Imprensa o volume de informa¸c˜ao aumentou radicalmente, e por fim com

a Internet o Homem eliminou qualquer barreira geogr´afica para a transmiss˜ao e

dissemina¸c˜ao de informa¸c˜ao, possibilitando a sua partilha global.

No entanto, o leitor poder´a ter algumas quest˜oes pertinentes em mente!

A quarta (R)evolu¸c˜ao da Informa¸c˜ao j´a terminou?

Qual ser´a a pr´oxima (R)evolu¸c˜ao da Informa¸c˜ao? Ir´a mesmo existir ou o Homem parou por aqui, j´a que conseguiu instituir a partilha global da Informa¸c˜ao? Ser´a essa partilha o objectivo final ou o Homem pretende atingir outra meta ainda n˜ao identificada?

Depois da Sociedade Industrial e da Sociedade da Informa¸c˜ao , que

paradigma de sociedade vir´a a seguir?

Que tipo de ser humano criar´a esta quarta revolu¸c˜ao?

Respondendo a algumas destas quest˜oes, Wisetel (1998) refere que “durante os ´

ultimos anos, a (r)evolu¸c˜ao da informa¸c˜ao centrou-se nos dados, preocupando-se com a sua recolha, armazenamento, transmiss˜ao, an´alise e apresenta¸c˜ao, ou seja, mais centrada no T (tecnologias) da abreviatura TI. A pr´oxima (r)evolu¸c˜ao da

informa¸c˜ao centrar-se-´a no I (informa¸c˜ao), o que possivelmente levar´a rapidamente

`a redefini¸c˜ao de tarefas de troca de informa¸c˜ao e das organiza¸c˜oes que as executam”. ´

E v´alido para todos que esta quarta (R)evolu¸c˜ao trouxe muitas mudan¸cas e permitiu grandes avan¸cos nas v´arias vertentes da sociedade. V´arios autores, como Durval

(2007), afirmam que esta ainda est´a em curso e que ainda n˜ao est´a claro o caminho a que ela nos levar´a nem o tipo de ser humano que ela produzir´a.

De seguida ´e apresentado um quadro resumo das 4 (R)evolu¸c˜oes da Informa¸c˜ao:

Tabela 2.1 – Quadro-Resumo das (R)evolu¸c˜oes da Informa¸c˜ao

Factor Vantagens Problemas

A Fala

1a

Forma de comunica¸c˜ao que o Homem encontrou e que possibilitou dar um grande passo na sua evolu¸c˜ao.

Atrav´es da Fala a informa¸c˜ao

n˜ao podia ser registada nem transportada no tempo e no espa¸co; “A propaga¸c˜ao das ondas sonoras no ar ´e vol´atil e de curto alcance”.

1a

Revolu¸c˜ao da Informa¸c˜ao:

A Escrita

Permite o registo da informa¸c˜ao atrav´es de uma sequˆencia de s´ımbolos. E poss´ıvel transportar´ a informa¸c˜ao no tempo e no espa¸co. Nascimento do mundo letrado e de um enorme impulso ao desenvolvimento do conhecimento.

A escrita , por si s´o, n˜ao

conseguiu transmitir a informa¸c˜ao a um vasto n´umero de pessoas, pois s´o existiam um ou dois exemplares de cada registo escrito.

2a

Revolu¸c˜ao da Informa¸c˜ao:

O Livro

Permitiu estruturar, organizar e armazenar o registo escrito dentro de um ´unico objecto m´ovel.

Continuaram a existir poucas c´opias do mesmo registo, pois era um processo lento e caro. Nos seus prim´ordios, era um bem exclusivo do Clero e da Nobreza. 3a Revolu¸c˜ao da Informa¸c˜ao: A Imprensa Aumentou exponencialmente o volume de informa¸c˜ao. O Livro deixou de ser exclusivo. A informa¸c˜ao atinge um grande n´umero de pessoas.

“O acesso ao enorme volume de informa¸c˜ao tornou-se invi´avel, at´e mesmo pela quantidade.”

Revolu¸c˜ao Industrial

As pessoas come¸cam a interessar-se pela informa¸c˜ao. Come¸ca a dar-se a grande evolu¸c˜ao tecnol´ogica.

4a

Revolu¸c˜ao da Informa¸c˜ao:

A Internet

Deixaram de haver barreiras geogr´aficas para a Informa¸c˜ao. A partilha global da informa¸c˜ao passou a ser poss´ıvel. Surgem novos conceitos e redefinem-se alguns j´a existentes.

Os Sistemas Inform´aticos possuem vulnerabilidades f´ısicas e l´ogicas. A informa¸c˜ao passou a poder ser atacada remotamente atrav´es da rede, logo, ´e importante garantir a: Seguran¸ca da Informa¸c˜ao e dos Sistemas que a suportam.

Se olharmos atentamente para a importˆancia que estas (R)evolu¸c˜oes da Informa¸c˜ao tiveram na evolu¸c˜ao do Homem, podemos tirar v´arias conclus˜oes relevantes para um melhor entendimento da necessidade e importˆancia deste estudo:

1. O Homem, consciente ou inconscientemente, sempre procurou, ao longo da hist´oria, enquanto ser soci´avel e comunicativo, o caminho para a Partilha

Global da Informa¸c˜ao , tentando sempre encontrar recursos que eliminassem

os obst´aculos que o impediam de atingir esse objectivo. Hoje sabemos que essa aposta foi ganha;

2. Desde o surgimento da Fala at´e `a cria¸c˜ao da Internet pudemos constatar

que cada solu¸c˜ao, poss´ıvel e vi´avel, que apareceu para resolver um problema ou para complementar uma necessidade existente no campo da informa¸c˜ao acabou por gerar novos problemas, que impulsionaram a procura por novas solu¸c˜oes, que se traduziram em novas revolu¸c˜oes, levando o Homem a aperfei¸coar-se e a evoluir. Este facto dever´a alertar-nos para os problemas patentes na actual (R)evolu¸c˜ao da Informa¸c˜ao, pois se analisarmos a hist´oria, podemos facilmente deduzir que, mais tarde ou mais cedo, o Homem poder´a descobrir algumas solu¸c˜oes eficazes para esses problemas, que, por sua vez, poder˜ao desencadear a quinta (R)evolu¸c˜ao da Informa¸c˜ao. Logo, teremos que estar conscientes que poderemos n˜ao ficar por aqui em termos de (R)evolu¸c˜oes.

3. Podemos tamb´em constatar que todos os SI implantados pelas sucessivas (R)evolu¸c˜oes, desde a Fala at´e `a Internet , ainda est˜ao presentes no

nosso quotidiano. Isto leva a concluir que cada um desses SI apenas serviu como complemento do SI anterior e nunca como seu substituto. Este facto dever´a dar-nos maior convic¸c˜ao para resolver os problemas introduzidos pela

Internet , ou se quisermos, pelas redes inform´aticas, de forma a

protege-las e a aperfei¸coa-protege-las, pois pela an´alise hist´orica, temos indicadores de que, mesmo que surja um novo SI que impulsione uma nova (R)evolu¸c˜ao, muito possivelmente, este vir´a apenas complementar as necessidades actuais das redes inform´aticas e nunca substitu´ı-las.

4. O ponto principal, no entanto, ´e o constatar de que o Homem nunca teve a preocupa¸c˜ao doentia com a seguran¸ca da sua informa¸c˜ao ou dos sistemas

que a suportam. A Fala , a Escrita e a Imprensa raramente foram

alvo de ataques expl´ıcitos e constantes, salvo o ataque `a liberdade de

express˜ao por parte de governos ditadores que embora limitem a dissemina¸c˜ao da informa¸c˜ao, n˜ao a destroem. O Livro escrito, por sua vez, chegou a ser exclusivo da Nobreza e do Clero, sendo vedado `as restantes classes sociais, contudo a informa¸c˜ao que continha estava protegida. Exceptuando algum desastre natural, como por exemplo incˆendios e inunda¸c˜oes, ou algum prop´osito malicioso, intencional e pontual, nunca existiu uma amea¸ca clara e frequente a qualquer tipo de SI. Mesmo que existisse uma inten¸c˜ao de ataque, este teria que ser feito no local onde se encontrava a informa¸c˜ao.

Com o aparecimento da Internet , o conceito de seguran¸ca foi alterado

radicalmente, pois esta trouxe consigo a possibilidade de realizar ataques remotos e frequentes `a informa¸c˜ao, a partir de qualquer parte do mundo. Desta forma, o termo Seguran¸ca da Informa¸c˜ao passa a ter um significado mais

intenso e a fazer parte da lista das principais preocupa¸c˜oes do Homem.

Tal como afirma Borges (2002), “a informa¸c˜ao assume outros tons, n˜ao apenas texto mas sobretudo imagem, fixa ou animada, multim´edia, entre outros formatos. Esta reuni˜ao ou vertigem de formas que desaguam no ciberespa¸co implica encontrar solu¸c˜oes para novos e velhos problemas”.

O futuro ´e ainda uma inc´ognita, por´em, atrav´es da an´alise hist´orica, facilmente percebemos que esta (R)evolu¸c˜ao, ainda em curso, ser´a um processo lento e que teremos que lidar com isso naturalmente, tentando encontrar, tal como os nossos antepassados, formas de resolver o principal problema que esta (R)evolu¸c˜ao deixou em aberto: Seguran¸ca dos Sistemas e Redes inform´aticas .

´

2.3

Sistemas de Informa¸c˜

ao nas Empresas

Para al´em da an´alise `a evolu¸c˜ao dos SI ao longo da hist´oria, ´e igualmente importante que saibamos onde esta (R)evolu¸c˜ao est´a a provocar mais impacto e onde nos situamos n´os, enquanto cidad˜aos e enquanto profissionais ao servi¸co da tecnologia. H´a que parar, reflectir sobre o real, sobre a nossa condi¸c˜ao de incertezas dentro dos acelerados processos de avan¸cos tecnol´ogicos imediatistas. Perscrutar a hist´oria, o que foi dito e o que est´a submetido e n˜ao-dito, ´e uma maneira de encontrar novas respostas (Ugarte, 2004).

Segundo Morais (1999), “a integra¸c˜ao da inform´atica com a comunica¸c˜ao est´a a provocar profundas altera¸c˜oes na sociedade em geral e nas empresas em particular”. J´a Wisetel (1998) refere que “a revolu¸c˜ao da informa¸c˜ao, ainda em curso, vai abranger todas as organiza¸c˜oes importantes da sociedade moderna. Por´em, come¸cou e teve um impacto mais profundo no terreno dos neg´ocios”.

Mas at´e que ponto as redes inform´aticas est˜ao presentes nas empresas?

2.3.1

Ades˜

ao `

as Redes Inform´

aticas

At´e h´a bem pouco tempo, os SI nas organiza¸c˜oes baseavam-se basicamente na utiliza¸c˜ao de grandes arquivos, manipulados por um arquivista, respons´avel por organizar os dados, regist´a-los, catalog´a-los e recuper´a-los quando necess´ario. O aumento gradual do volume de informa¸c˜ao nas empresas e a necessidade das ´areas trabalharem de forma integrada tornou o armazenamento, recupera¸c˜ao e integra¸c˜ao da informa¸c˜ao uma tarefa dif´ıcil e n˜ao muito confi´avel.

No entanto, com o surgimento dos computadores nasceu a possibilidade de um acesso r´apido e confi´avel `as informa¸c˜oes (Santos and Maranh˜ao, 2008).

A prolifera¸c˜ao dos computadores e a crescente facilidade de uso gerada pela evolu¸c˜ao tecnol´ogica vieram colocar os computadores em novos pap´eis. Antes utilizados exclusivamente para automatizar rotinas operacionais, os computadores ampliaram as suas ´areas e n´ıveis de actua¸c˜ao, informatizando as organiza¸c˜oes (Freitas, 2010).

Segundo o estudo apresentado pela CISI, com o tema Inqu´erito `a utiliza¸c˜ao das TI

nas empresas 2000-2001 , exposto em Sapo (2002), podemos constatar a abertura

das empresas `as novas tecnologias, e a novos modelos de neg´ocio (tabela 2.2).

Tabela 2.2 – Estudo da CISI (Fonte: Sapo(2002))

Factor 2000 2001

Empresas com, pelo menos, um computador 82% 85% Empresas que usam e-commerce2 ou e-business3

para adquirir ou vender bens e servi¸cos 8% 18% Empresas com liga¸c˜ao `a Internet 55% 75% Empresas com presen¸ca na Internet 26% 37%

Empresas com Intranet4 25% 36%

Pela tabela 2.2, podemos constatar que, j´a em 2001, a percentagem de empresas informatizadas era bastante significativa, na ordem dos 85%.

Percebendo a utilidade e potencialidades da Internet, 75% j´a possu´ıam uma liga¸c˜ao, 36% j´a tinham desenvolvido uma rede privada, e 37% constavam do mercado virtual. Se analisarmos a evolu¸c˜ao das percentagens de 2000 para 2001, certamente que actualmente os n´umeros ser˜ao bastante mais expressivos.

O dado mais importante a retirar deste estudo ´e o facto de empresas apontarem a inseguran¸ca inform´atica como a maior dificuldade na utiliza¸c˜ao da Internet. Este factor de preocupa¸c˜ao com a inseguran¸ca vem refor¸car a motiva¸c˜ao do estudo desta Disserta¸c˜ao de Mestrado.

2

E-commerce ou com´ercio electr´onico, ou ainda com´ercio virtual, ´e um tipo de transac¸c˜ao comercial feita especialmente atrav´es de um equipamento electr´onico, como por exemplo, um computador. O acto de vender ou comprar pela Internet ´e um bom exemplo de com´ercio electr´onico.

3

E-Business, acr´onimo do Inglˆes Electronic Business (neg´ocio electr´onico), ´e o termo que se utiliza para identificar os neg´ocios efectuados por meios electr´onicos, geralmente na Internet.

4

2.3.2

Os conceitos do novo paradigma

Toda esta informatiza¸c˜ao, d´a-nos a sensa¸c˜ao de que esta quarta (R)evolu¸c˜ao ´e de ordem tecnol´ogica, o que n˜ao ´e totalmente falso, pois foi a tecnologia que lhe deu forma e prop´osito, contudo esta est´a a dar-se, sobretudo, a n´ıvel de conceitos. Nesse sentido, Wisetel (1998) afirma que esta revolu¸c˜ao n˜ao se trata de uma revolu¸c˜ao tecnol´ogica, de maquinaria, de software ou velocidade, mas sim de conceitos. A alta informatiza¸c˜ao das empresas possibilitou que as empresas se reinventassem vezes sem conta, pois abriu novas oportunidades de neg´ocio, o que tornou poss´ıvel a cria¸c˜ao de novos paradigmas na estrutura empresarial. A evolu¸c˜ao tecnol´ogica acabou por nos guiar at´e `a era digital , e ao conceito do espa¸co virtual e as

novas tecnologias que, entretanto, v˜ao surgindo transformam-se rapidamente num po¸co de oportunidades para as empresas.

Neste sentido, segundo Pinsdorf (2009), as empresas, actualmente usam solu¸c˜oes VOIP5 para eliminar, praticamente, contas telef´onicas. Adicionalmente podem

tamb´em utilizar v´ıdeo conferˆencia atrav´es do uso de webcams. Por sua vez, as empresas a´ereas podem reduzir os seus custos oferecendo via Internet, n˜ao s´o a venda de bilhetes, como a reserva de acentos e check-in. Outro bom exemplo ´e a computa¸c˜ao nas nuvens ou, em inglˆes Cloud Computing6, que proporciona redu¸c˜ao

de custos com licen¸cas, capacidade de hardware, disponibilidade da informa¸c˜ao e backup, pois todos os softwares aplicativos e ficheiros s˜ao armazenados fora da empresa, bastando um navegador (browser) para aceder ao seu conte´udo.

Tamb´em no espa¸co das profiss˜oes esta (R)evolu¸c˜ao teve impacto. Tal como a revolu¸c˜ao da imprensa criou uma nova classe de t´ecnicos (os primeiros impressores), a recente revolu¸c˜ao tamb´em deu origem a uma s´erie de profiss˜oes: engenheiros inform´aticos, designers de software, gestores de sistemas, entre outrosWisetel(1998).

5

VoIP (Voice over Internet Protocol) ou em portuguˆes Voz sobre IP, ´e um termo gen´erico para uma fam´ılia de tecnologias de transmiss˜ao para a entrega de comunica¸c˜oes de voz sobre redes IP como a Internet.

6

Cloud computing ´e um conjunto de servi¸cos acess´ıveis pela Internet que visam fornecer os mesmos servi¸cos de um Sistema Operativo. Esta tecnologia consiste em compartilhar ferramentas computacionais pela interliga¸c˜ao dos sistemas, semelhantes `as nuvens no c´eu, ao inv´es de ter essas ferramentas localmente. O uso deste modelo ´e mais vi´avel do que o uso de unidades f´ısicas.

O home Office, como o pr´oprio nome indica trabalho em casa , ´e hoje outro

conceito implementado pela quarta (R)evolu¸c˜ao da informa¸c˜ao, que al´em de diminuir custos com aluguer de pr´edios e salas comerciais, aumenta a qualidade de vida dos colaboradores. Os telem´oveis com fun¸c˜oes de Internet colocam o colaborador automaticamente conectado com a empresa em regime 24/7 (24 horas por dia, 7 dias por semana), reduzindo os custos, muitas vezes, por uma tomada de decis˜ao ´agil ou mesmo evitando deslocamentos.

Os profissionais de marketing podem tamb´em reduzir custos utilizando os benef´ıcios e potencialidade da chamada Web2.0 (blogs, sites de relacionamento, second life, wikis, spam, redes sociais, etc.), pois atrav´es da Internet surgem grandes oportunidades comerciais, pois ´e dada a possibilidade a qualquer empresa de se dar a conhecer, de publicitar os seus produtos e servi¸cos a uma vasta gama de potenciais consumidores e com custos reduzidos (Morais, 1999).

H´a 50 anos, ningu´em poderia imaginar a existˆencia de um programa de computador que organiza-se globalmente as opera¸c˜oes de uma empresa atendendo em tempo real `as necessidades dos seus clientes. Hoje, isso ´e realidade (Ribeiro, 2005).

O conceito actual de empresa representa um paradigma de neg´ocio computorizado, cujo funcionamento recorre crescentemente a redes digitais de informa¸c˜ao assumindo esta ´ultima o papel de mat´eria-prima. No entanto, a rela¸c˜ao de dependˆencia entre as empresas e as infra-estruturas inform´aticas tornou-se grande e preocupante.

2.3.3

Ambiente Empresarial

Percebendo que a redu¸c˜ao de espa¸co e tempo permite uma opera¸c˜ao mais ampla as empresas informatizam-se, tornando a Internet o seu campo infinito de informa¸c˜ao. Por´em, tal como ´e referido por Oliveira (2003), “no meio de tanta informa¸c˜ao que surge diariamente, a gest˜ao desta ´e essencial para que seja poss´ıvel organizar informa¸c˜oes relevantes, estimular discuss˜oes que gerem novos conhecimentos e por fim disponibilizar essa informa¸c˜ao para que seja bem utilizada pelos intervenientes do ambiente empresarial (figura 2.7), sempre que necess´ario”.

Figura 2.7 – Diagrama dos intervenientes do Ambiente Empresarial (Fonte: Serr˜ao(2009))

Desta forma, pela figura 2.7, podemos constatar que os SI representam o cora¸c˜ao, ou se quisermos, o ponto central de toda a actividade e estrutura de neg´ocio de uma empresa, dando um contributo vital para a gest˜ao eficaz de toda a informa¸c˜ao envolvida nos processos organizacionais. Desta forma, segundo Oliveira (2003), quando apreendida, organizada, transformada, aplicada, preservada e gerida, a informa¸c˜ao transforma-se numa clara e efectiva vantagem competitiva, constituindo um elemento fundamental para o desenvolvimento das organiza¸c˜oes.